Некоммерческое акционерное общество

АЛМАТИНСКИЙ УНИВЕРСИТЕТ ЭНЕРГЕТИКИ И СВЯЗИ

Кафедра компьютерных технологий

ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Конспект лекций для студентов специальности

5В070400 – Вычислительная техника и программное обеспечение

Алматы 2013

СОСТАВИТЕЛИ: Шайхин Б.М., Байжанова Д.О. Основы информационной безопасности. Конспект лекций для студентов специальности 5В070400 – Вычислительная техника и программное обеспечение. - Алматы: АУЭС, 2013. - 43 с.

Конспект лекций предназначен для студентов всех форм обучения специальности 5В070400 – Вычислительная техника и программное обеспечение.

Библиография – 4 названий.

Рецензент: канд. техн. наук, доцент Башкиров М.В.

Печатается по плану издания некоммерческого акционерного общества «Алматинский университет энергетики и связи» на 2011 г.

© НАО «Алматинский университет энергетики и связи», 2013 г.

Лекция 1. Введение. Роль и место системы обеспечения информационной безопасности в системе национальной безопасности РК

Цель лекции: изучение и рассмотрение понятии национальной безопасности и виды безопасности: государственная, экономическая, общественная, военная, экологическая, информационная.

Шифрование

1) Шифрование — способ преобразования открытой информации в закрытую и обратно. Применяется для хранения важной информации в ненадёжных источниках или передачи её по незащищённым каналам связи. Согласно ГОСТ 28147-89, шифрование подразделяется на процесс зашифровывания и расшифровывания.

2) В зависимости от алгоритма преобразования данных, методы шифрования подразделяются на гарантированной или временной крипто-стойкости.

3) В зависимости от структуры используемых ключей методы шифрования подразделяются на:

- симметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, но неизвестна небольшая порция секретной информации — ключа, одинакового для отправителя и получателя сообщения;

- асимметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, и, возможно, открытый ключ, но неизвестен закрытый ключ, известный только получателю.

Блочный шифр

1) Блочный шифр — разновидность симметричного шифра. В отличие от поточного, блоковый шифр обрабатывает открытый текст блоками по несколько (как правило 8 или 16) байт за одну итерацию. Если исходный текст (или его остаток) меньше размера блока, перед шифрованием его дополняют.

2) Входными данными для блочного шифра служат блок размером n бит и k-битный ключ. На выходе, после применения шифрующего преобразования, получается n-битный зашифрованный блок, причём незначительные различия входных данных как правило приводят к существенному изменению результата. Блочные шифры реализуются путём многократного применения к блокам исходного текста некоторых базовых преобразований.

3) Базовые преобразования.

4) Сложное преобразование на одной локальной части блока.

5) Простое преобразование между частями блока.

Так как преобразование производится поблочно, как отдельный шаг требуется разделение исходных данных на блоки необходимого размера. При этом вне зависимости от формата исходных данных, будь то текстовые документы, изображения или другие файлы, они должны быть интерпретированы в бинарный вид и только после этого разбиты на блоки. Все вышеперечисленное может осуществляться как программными, так и аппаратными средствами.

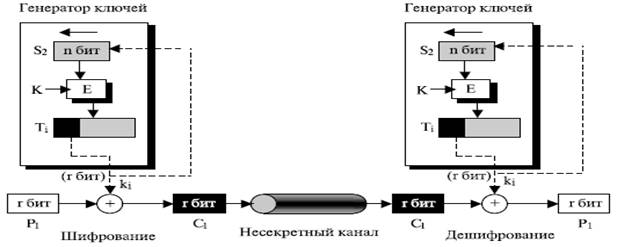

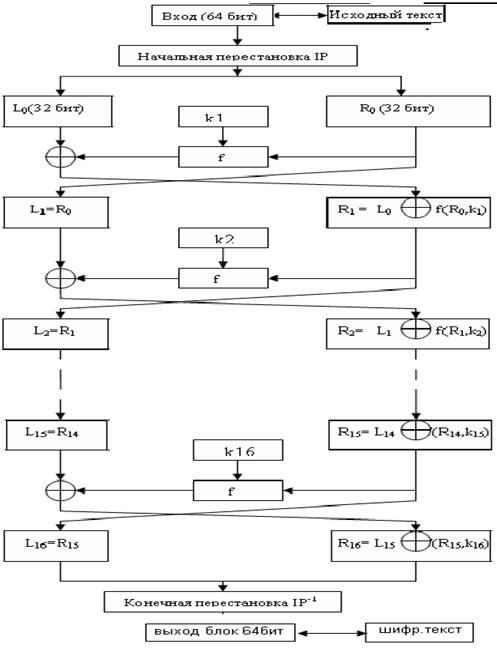

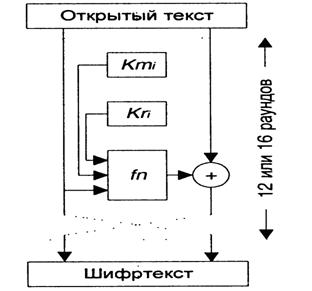

Рисунок 1

Режимы работы блочного шифра

Простейшим режимом работы блочного шифра является ECB (Electronic CodeBook (англ.) — режим простой замены или электронной кодовой книги), где все блоки открытого текста зашифровываются независимо друг от друга. Однако при использовании этого режима статистические свойства открытых данных частично сохраняются, так как каждому одинаковому блоку данных однозначно соответствует зашифрованный блок данных. При большом количестве данных (например, видео или звук) это может привести к утечке информации о их содержании и дать больший простор для криптоанализа. Удаление статистических зависимостей в открытом тексте возможно с помощью предварительного архивирования, но оно не решает задачу полностью, так как в файле остается служебная информация архиватора, что не всегда допустимо.

Сравнение с асимметричными криптосистемами:

1) Достоинства:

- скорость (по данным Applied Cryptography — на 3 порядка выше)

- простота реализации (за счёт более простых операций)

- меньшая требуемая длина ключа для сопоставимой стойкости

- изученность (за счёт большего возраста)

2) Недостатки:

- сложность управления ключами в большой сети. Означает квадратичное возрастание числа пар ключей, которые надо генерировать, передавать, хранить и уничтожать в сети. Для сети в 10 абонентов требуется 45 ключей, для 100- уже 4950, для 1000 — 499500 и т. д.

- сложность обмена ключами. Для применения необходимо решить проблему надёжной передачи ключей каждому абоненту, так как нужен секретный канал для передачи каждого ключа обеим сторонам.

Лекция 2. Защита информации. Информационные угрозы. Противодействие информационным угрозам

Цель лекции: рассматрение характеристических свойств систем защиты информации.

3-WAY

Автор алгортма

Йоан Даймен (род. 1965 года, в Хамонт-Ахел, Лимбург, Бельгия) — бельгийский криптограф, автор многих научных публикаций криптографии и один из разработчиков Rijndael, Advanced Encryption Standard (AES), совместно с Винсентом Райменом. Он также разработал и участвовал в создании таких блочных шифров en:MMB, SQUARE, SHARK, en:NOEKEON, 3-Way и BaseKing. Совсем недавно он участвовал в создании криптографической хэш-функции Keccak, что является одним из кандидатов на en:SHA-3.

3-WAY — это симметричный блочный шифр с закрытым ключом, разработанный Йоаном Дайменом (Joan Daeman)[1], одним из авторов алгоритма Rijndael (иногда называемого AES).

Общие сведения:

Алгоритм 3-Way является 11-шаговой SP-сетью [2]. Используются блок и ключ длиной 96 бит. Схема шифрования, как и характерно для алгоритмов типа SP-сеть, предполагает эффективную аппаратную реализацию.

Вскоре после опубликования был проведён успешный криптоанализ алгоритма 3-Way, показавший его уязвимость к атаке типа related key.

Шифрование блока открытого текста x:

Theta(x) — функция линейной подстановки, в основном набор циклических сдвигов и XOR.

pi − 1(x) и pi − 2(x) — простые перестановки.

Gamma(x) — Функция нелинейной подстановки. Именно это действие и дало имя всему алгоритму, оно представляет собой параллельное выполнение 3-битовых данных.

Алгоритм шифрования

Длина шифруемого блока и длина ключа равны 64 битам. Алгоритм является итеративным блочным шифром, то есть одна и та же функция шифрования последовательно применяется к входному блоку r раз, при этом на каждом этапе используются различные ключи. На каждой итерации (этапе, раунде) в рассматриваемом алгоритме берутся два 64-битных подключа.

Структура одного раунда алгоритма представлена на схеме. Опишем алгоритм поэтапно (ниже i пробегает значения от 1 до r, где r — число раундов шифрования):

Входной блок B и оба ключа K2i − 1 и K2i разбиваются на 8 частей длиной по одному байту (8 бит). Соответствующие подблоки входного текста и ключа K2i − 1 либо складываются по модулю два (операция XOR) — для подблоков № 1, 4, 5 и 8, либо складываются по обычным правилам (операция сложения байтов по модулю 256) — для подблоков № 2, 3, 6 и 7.

Алгоритм расшифрования

Расшифрование производятся в обратном порядке, но при этом операции заменяются обратными. Так, операции сложения по модулю 256 заменяются операциями вычитания, а сложение по модулю 2 выполняется точно так же, как и при зашифровании. Операции 45x mod 257 и log45x меняются местами. Псевдопреобразования Адамара заменяются обратными (Inverse PHT, IPHT), действующими следующим образом:

a1 = (b1 − b2) mod 256

a2 = ( − b1 + 2b2) mod 256

Рисунок 2

Генерация ключей

Первый ключ шифрования K1 является секретным ключом, задаваемым пользователем. Каждый последующий ключ шифрования Ki + 1 получается из предыдущего Ki по формуле (сложение производится по модулю 256, при этом байты складываются отдельно). Здесь операция « < < < 3» — побайтовый циклический сдвиг влево на 3 бита, то есть сдвиг происходит внутри каждого отдельного байта ключа. Величина Bi называется константой этапа шифрования. Получить её можно следующим образом: если Bij — j-й байт константы i-го этапа, то все константы этапов выражаются следующей формулой:

Получаемые таким образом константы этапов с хорошей точностью ведут себя как случайные числа. Как правило, значения для всех этих констант хранят в специальных таблицах, чтобы уменьшить время на вычисления.

Лекция 3. Методы защиты информации. Предмет защиты. Средства защиты

Цель лекции: изучение и рассмотрение методов и средств защиты информации.

Криптоанализ алгоритма

Джэймс Мэсси доказал, что после шести раундов шифрования алгоритмом обеспечивается абсолютная устойчивость к дифференциальному криптоанализу. При этом уже после трёх раундов шифрования линейный криптоанализ также становится неэффективным для взлома.

Несмотря на это, в 1995 году Ларсом Кнудсеном была обнаружена слабость в алгоритме генерации ключей для. Он показал, что для любого ключа шифрования K1 можно найти один или несколько (вплоть до девяти) ключей K2 (отличающихся от него значением лишь одного байта) таких, что при зашифровании двух различных исходных текстов M1 и M2 получается один и тот же шифротекст, что можно записать в виде E(M1,K1) = E(M2,K2). Число различных открытых текстов M, из которых получается один и тот же шифротекст, лежит в промежутке между 222 и 228 из возможных 264 текстов. Таким образом, путём анализа от 244 до 247 открытых текстов можно вычислить 8 бит секретного ключа длиной 64-бита. Эта атака в дальнейшем была значительно усилена Джоном Келси (англ. John Kelsey), Брюсом Шнайером и Дэвидом Вагнером (англ.) (англ. David A. Wagner). Авторы атаки утверждали, что алгоритм легко поддаётся атакам на связанных ключах за счёт очень простой и однообразной процедуры генерации подключей.

Это свойство значительно уменьшает надёжность алгоритма при использовании его в качестве однонаправленной хэш-функции. Его надёжность как алгоритма шифрования при этом не уменьшается. Тем не менее, эта слабость алгоритма, вместе с атакой, в дальнейшем опубликованной Мёрфи, побудили Мэсси улучшить алгоритм генерации ключей. В результате в сентябре 1995 года им был опубликован алгоритм.

Ещё одна сертифицированная атака на алгоритм была осуществлена Ларсом Кнудсеном и Томасом Бёрсоном (англ.) (англ. Thomas A. Berson). Она была расcчитана на исходный текст длиной 245, зашифрованный 5 раундами алгоритма. Хотя эта атака и не была способна взломать шифротекст уже при 6 раундах шифрования, она показала, что криптостойкость алгоритма меньше, чем изначально заявлял Мэсси (он утверждал, что алгоритм является абсолютно стойким к методам линейного криптоанализа).

- Французский криптограф Серж Водено (англ.) (фр. Serge Vaudenay) показал, что при замене содержимого S-блоков случайными перестановками, алгоритм становится менее криптостойким.

Выделенные зоны определяются следующим образом:

1) внешняя неконтролируемая зона — территория вокруг автоматизированной системы обработки данных, на которой персоналом и средствами автоматизированной системы обработки данных не применяются никакие средства и не осуществляется никакие мероприятия для защиты информации;

2) зона контролируемой территории — территория вокруг помещений автоматизированной системы обработки данных, которая непрерывно контролируется персоналом или средствами автоматизированной системы обработки данных;

3) зона помещений автоматизированной системы обработки данных — внутренне пространство тех помещений, в которых расположена система;

4) зона ресурсов автоматизированной системы обработки данных — та часть помещений, откуда возможен непосредственный доступ к ресурсам системы;

5) зона баз данных — та часть ресурсов системы, с которых возможен непосредственный доступ к защищаемым данным.

Злоумышленные действия с целью несанкционированного получения информации в общем случае возможны в каждой из перечисленных зон. При этом для несанкционированного получения информации необходимо одновременное наступление следующих событий: нарушитель должен получить доступ в соответствующую зону; во время нахождения нарушителя в зоне в ней должен проявиться (иметь место) соответствующий канал несанкционированного получения информации; соответствующий канал несанкционированного получения информации должен быть доступен нарушителю соответствующей категории; в канале несанкционированного получения информации в момент доступа к нему нарушителя должна находиться защищаемая информации.

DES

DES (Data Encryption Standard) — симметричный алгоритм шифрования, разработанный фирмой IBM и утвержденный правительством США в 1977 году как официальный стандарт (FIPS 46-3). DES имеет блоки по 64 бита и 16 цикловую структуру сети Фейстеля, для шифрования использует ключ с длиной 56 бит. Алгоритм использует комбинацию нелинейных (S-блоки) и линейных (перестановки E, IP, IP-1) преобразований. Для DES рекомендовано несколько режимов:

- режим электронной кодовой книги (ECB — Electronic Code Book),

- режим сцепления блоков (СВС — Cipher Block Chaining),

- режим обратной связи по шифротексту (CFB — Cipher Feed Back),

- режим обратной связи по выходу (OFB — Output Feed Back).

Блочный шифр

1) Входными данными для блочного шифра служат блок размером n бит и k-битный ключ. На выходе, после применения шифрующего преобразования, получается n-битный зашифрованный блок, причём незначительные различия входных данных, как правило, приводят к существенному изменению результата. Блочные шифры реализуются путём многократного применения к блокам исходного текста некоторых базовых преобразований.

2) Базовые преобразования.

3) Сложное преобразование на одной локальной части блока.

4) Простое преобразование между частями блока.

5) Так как преобразование производится поблочно, как отдельный шаг, требуется разделение исходных данных на блоки необходимого размера. При этом вне зависимости от формата исходных данных, будь то текстовые документы, изображения или другие файлы, они должны быть интерпретированы в бинарный вид и только после этого разбиты на блоки. Все вышеперечисленное может осуществляться как программными, так и аппаратными средствами.

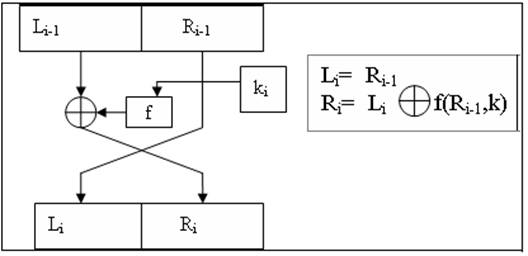

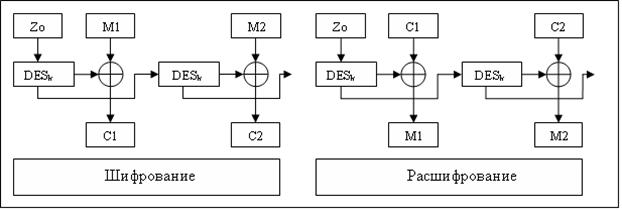

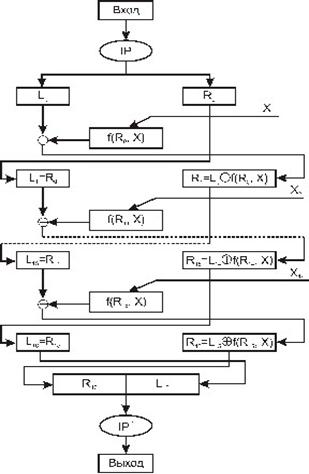

Прямое и обратное преобразование сетью Фейстеля - это преобразование над векторами (блоками), представляющими собой левую и правую половины регистра сдвига. В алгоритме DES используются прямое преобразование сетью Фейстеля в шифровании (см. рисунок 1) и обратное преобразование сетью Фейстеля в расшифровании (см. рисунок 2).

Рисунок 3

Рисунок 4

Схема шифрования алгоритма DES указана на рисунке Исходный текст — блок 64 бит. Процесс шифрования состоит в начальной перестановке, 16 циклах шифрования и конечной перестановке.

Начальная перестановка

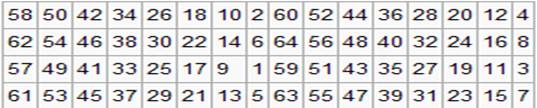

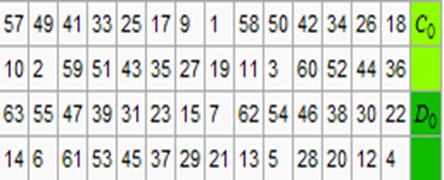

Исходный текст T (блок 64 бит) преобразуется c помощью начальной перестановки IP которая определяется таблицей 1.

По таблице 1 первые 3 бита результирующего блока IP(T) после начальной перестановки IP являются битами 58, 50, 42 входного блока Т, а его 3 последние бита являются битами 23, 15, 7 входного блока.

Таблица 1 - Начальная перестановка IP

Лекция 4. Безопасность информации

Цель лекции: изучение и рассмотрение характеристических свойств систем обеспечения безопасности информации. Методы обеспечения безопасности информации. Средства обеспечения безопасности информации.

Циклы шифрования

Полученный после начальной перестановки 64-битовый блок IP(T) участвует в 16-циклах преобразования Фейстеля.

16 циклов преобразования Фейстеля:

1) Разбить IP(T) на две части L0,R0, где L0,R0 — соответственно 32 старших битов и 32 младших битов блока T0 IP(T)= L0R0.

2) Пусть Ti − 1 = Li − 1Ri − 1 результат (i-1) итерации, тогда результат i-ой итерации Ti = LiRi определяется:

Li = Ri − 1.

3) Левая половина Li равна правой половине предыдущего вектора Li − 1Ri − 1. А правая половина Ri — это битовое сложение Li − 1 иf(Ri − 1,ki) по модулю 2.

4) В 16-циклах преобразования Фейстеля функция f играет роль шифрования. Рассмотрим подробно функцию f.

Основная функция шифрования (функция Фейстеля)

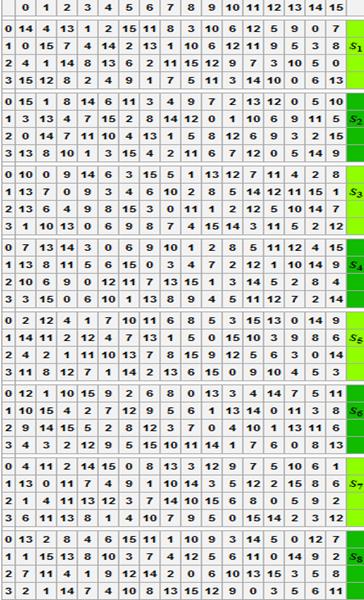

1) Аргументами функции f является 32-битовый вектор Ri − 1 и 48-битовый ключ ki, которые являются результатом преобразования 56-битового исходного ключа шифра k.

2) Для вычисления функции f используются функция расширения Е, преобразование S, состоящее из 8 преобразований S-блоков, и перестановка P.

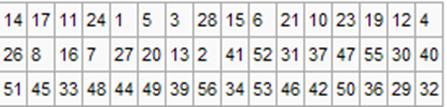

3) Функция Е расширяет 32-битовый вектор Ri − 1 до 48-битового вектора E(Ri − 1) путём дублирования некоторых битов из Ri − 1; при этом порядок битов вектора E(Ri − 1) указан в таблице 2.

Таблица 2

Первые три бита вектора E(Ri −1) являются битами 32, 1, 2 вектора Ri − 1. По таблице 2 видно, что биты 1, 4, 5, 8, 9, 12, 13, 16, 17, 20, 21, 24, 25, 28, 29, 32 дублируются. Последние 3 бита вектора E(Ri − 1) — это биты 31, 32, 1 вектора Ri − 1. Полученный после перестановки блок E(Ri − 1) складывается по модулю 2 с ключами ki и затем представляется в виде восьми последовательных блоков B1,B2,...B8. E(Ri − 1) = B1B2...B8 .

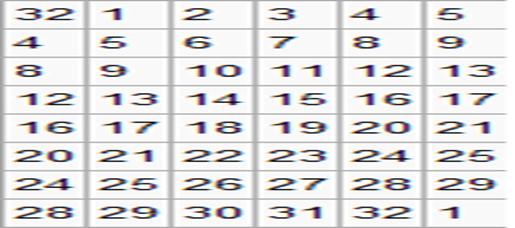

Каждый Bj является 6-битовым блоком. Далее каждый из блоков Bj трансформируется в 4-битовый блок B'j с помощью преобразований Sj. Преобразования Sj определяются таблицей 3.

Предположим, что B3 = 101111, и мы хотим найти B'3. Первый и последний разряды B3 являются двоичной записью числа а, 0<=a<=3, средние 4 разряда представляют число b, 0<=b<=15. Строки таблицы S3 нумеруются от 0 до 3, столбцы таблицы S3 нумеруются от 0 до 15. Пара чисел (а, b) определяет число, находящееся в пересечении строки а и столбца b. Двоичное представление этого числа дает B'3 . В нашем случае a = 112 = 3, b = 01112 = 7, а число, определяемое парой (3,7), равно 7. Его двоичное представление B'3=0111.

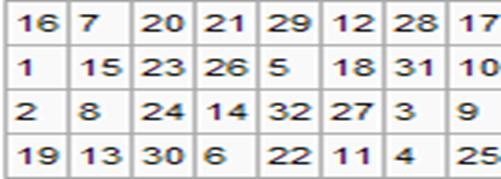

Значение функции f(Ri − 1,ki) (32 бит) получается перестановкой Р, применяемой к 32-битовому блоку B'1B'2...B'8. Перестановка Р задана в таблице 4.

f(Ri − 1,ki) = P(B'1B'2...B'8). Согласно таблице 4, первые четыре бита результирующего вектора после действия функции f — это биты 16, 7, 20, 21 вектора B'1B'2...B'8.

Генерирование ключей ki

Ключи ki получаются из начального ключа k (64 бит = 8 байтов или 8 символов в ASCII) таким образом. Восемь битов, находящих в позициях 8, 16, 24, 32, 40, 48, 56, 64 добавляются в ключ k таким образом, чтобы каждый байт содержал нечетное число единиц. Это используется для обнаружения ошибок при обмене и хранении ключей. Затем делают перестановку для расширенного ключа (кроме добавляемых битов 8, 16, 24, 32, 40, 48, 56, 64). Такая перестановка определена как в таблице 5.

Таблица 3

Таблица 4

Таблица 5

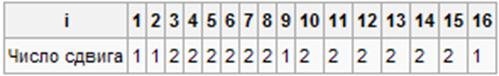

Эта перестановка определяется двумя блоками С0 и D0 по 28 бит каждый. Первые три бита С0 есть биты 57, 49, 41 расширенного ключа. А первые три бита D0 есть биты 63, 55, 47 расширенного ключа. Ci, Di i=1,2,3…получаются из Ci −1, Di −1 одним или двумя левыми циклическими сдвигами согласно таблице 6.

Таблица 6

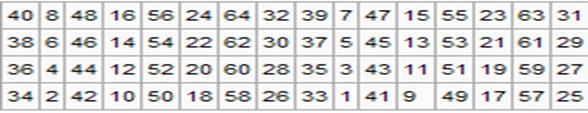

Ключ ki, i=1,…16 состоит из 48 бит, выбранных из битов вектора CiDi (56 бит) согласно таблице 7. Первый и второй биты ki есть биты 14, 17 вектора CiDi

Таблица 7

Конечная перестановка

Конечная перестановка IP − 1 действует на T16 и используется для восстановления позиции. Она является обратной к перестановке IP. Конечная перестановка определяется таблицей 8.

Таблица 8

Лекция 5. Анализ программной и аппаратной платформы информационных систем

Цель лекции: построение архитектуры электронных систем обработки данных; архитектуры программного обеспечения; системные средства обработки данных; прикладные средства обработки данных; аппаратные средства информационной защиты; программные средства информационной защиты.

Схема расшифрования

При расшифровании данных все действия выполняются в обратном порядке. В 16 циклах расшифрования, в отличие от шифрования c помощью прямого преобразованиясетью Фейстеля, здесь используется обратное преобразование сетью Фейстеля Ri − 1 = Li.

Схема расшифрования указана на рисунке 5. Ключ ki, i=1,…,16, функция f, перестановка IP и IP − 1 такие же как и в процессе шифрования.

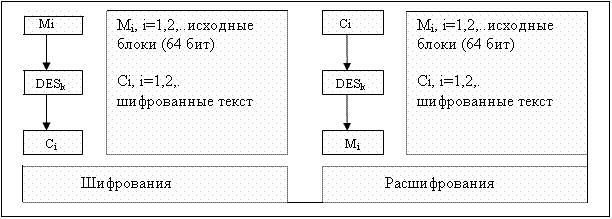

Режим электронной кодовой книги (ECB — Electronic Code Book): обычное использование DES как блочного шифра. Шифруемый текст разбивается на блоки, при этом, каждый блок шифруется отдельно, не взаимодействуя с другими блоками

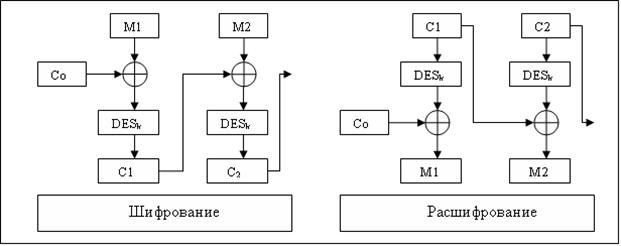

Режим сцепления блоков (СВС — Cipher Block Chaining). Каждый очередной блок Ci i>=1 перед зашифровыванием складывается по модулю 2 со следующим блоком открытого текста Mi + 1. Вектор C0 — начальный вектор, он меняется ежедневно и хранится в секрете.

Режим обратной связи по шифротексту (англ. Cipher Feed Back) В режиме CFB вырабатывается блочная «гамма» Z0,Z1,...Zi = DESk(Ci − 1) . Начальный вектор C0 является синхропосылкой и предназначен для того, чтобы разные наборы данных шифровались по-разному с использованием одного и того же секретного ключа. Синхропосылка посылается получателю в открытом виде вместе с зашифрованным файлом.

Режим обратной связи по выходу (OFB — Output Feed Back). В режиме OFB вырабатывается блочная «гамма» Z0,Z1,… , i>=1.

Достоинства и недостатки режимов:

В режимах ECB и OFB искажение при передаче одного 64-битового блока шифротекста Ci приводит к искажению после расшифрования только соответствующего открытого блока Mi, поэтому такие режимы используется для передачи по каналам связи с большим числом искажений.

Рисунок 5

Рисунок 6

Рисунок 7

Рисунок 8

Рисунок 9

Лекция 6. Модели безопасности информационных систем

Цель лекции: рассмотрение формальных моделей и политика безопасности информационных систем.

Криптостойкость алгоритма DES

Нелинейность преобразований в DES средствами только S-блоков и использование слабых S-блоков позволяет осуществлять контроль за шифрованной перепиской. Выбор S-блоков требует соблюдения нескольких условий:

Каждая строка каждого блока должна быть перестановкой множества {0, 1, 2, …, 15}

S-блоки не должны являться линейной или афинной функцией своих аргументов.

Изменение одного бита на входе S-блока должно приводить к изменению, по крайней мере, двух битов на выходе.

Для каждого S-блока и любого аргумента х значение S(x) и должны различаться, по крайней мере, двумя битами.

Из-за небольшого числа возможных ключей (всего 256) появляется возможность их полного перебора на быстродействующей вычислительной технике за реальное время. В 1998 году Electronic Frontier Foundation, используя специальный компьютер DES-Cracker, удалось взломать DES за 3 дня.

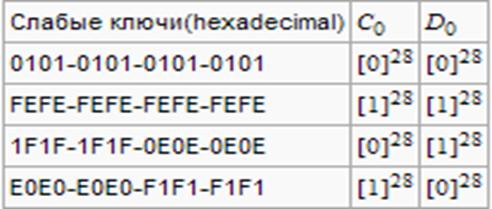

Слабые ключи

Слабыми ключами называется ключи k такие, что DESk(DESk(x)) = x, где x — 64-битный блок.

Известны 4 слабых ключа, они приведены в таблице 9. Для каждого слабого ключа существует 232 неподвижные точки, то есть, таких 64-битных блоков х, для которых DESk(x) = x.

Таблица 9

[0]28 обозначает вектор, состоящий из 28 нулевых битов.

Частично слабые ключи

В алгоритме DES существуют слабые и частично слабые ключи. Частично-слабые ключи — это такие пары ключей (k1,k2), что DESk1(DESk2(x)) = x.

Существуют 6 частично-слабых пар ключей, они приведены в таблице 9. Для каждого из 12 частично-слабых ключей существуют 232 «анти-неподвижные точки», то есть такие блоки х, что DESk(x) = х.

Таблица 10

Таблица 11

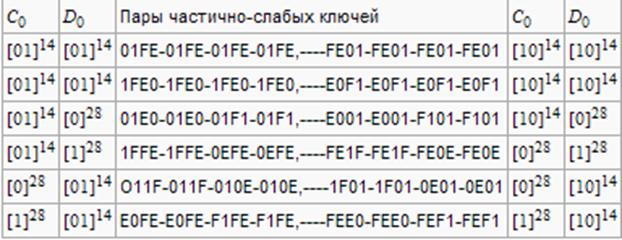

Известные атаки на DES

Метод полного перебора требует одну известную пару шифрованного и расшифрованного текста, незначительный объём памяти, и его выполнение требует около 255 шагов.

Дифференциальный криптоанализ — первую такую атаку на DES заявили Biham и Shamir. Эта атака требует шифрования 247 открытых текстов выбранных нападающим, и для её выполнения нужны примерно 247 шагов. Теоретически являясь точкой разрыва, эта атака непрактична из-за чрезмерных требований к подбору данных и сложности организации атаки по выбранному открытому тексту. Сами авторы этой атаки Biham и Shamir заявили, что считают DES защищенным для такой атаки.

Линейный криптоанализ разработан Matsui. Этот метод позволяет восстановить ключ DES с помощью анализа 243 известных открытых текстов, при этом требуется примерно 243 шагов для выполнения. Первый экспериментальный криптоанализ DES, основанный на открытии Matsui, был успешно выполнен в течение 50 дней на автоматизированных рабочих местах 12 HP 9735.

Для линейного и дифференциального криптоанализа требуется достаточно большой объём памяти для сохранения выбранных (известных) открытых текстов до начала атаки.

Увеличение криптостойкости DES

Чтобы увеличивать криптостойкость DES, появляются несколько вариантов: double DES (2DES), triple DES (3DES), DESX, G-DES.

Методы 2DES и 3DES основаны на DES, но увеличивают длину ключей (2DES — 112 бит, 3DES - 168 бит), и поэтому увеличивается криптостойкость.

Схема 3DES имеет вид DES(k3,DES(k2,DES(k1,M))), где k1,k2,k3 ключи для каждого шифра DES. Это вариант известен как в ЕЕЕ, так как три DES операции являются шифрованием. Существует 3 типа алгоритма 3DES:

DES-EEE3: Шифруется три раза с 3 разными ключами.

DES-EDE3: 3DES операции шифровка-расшифровка-шифровка с 3 разными ключами.

DES-EEE2 и DES-EDE2: как и предыдущие, за исключением того, что первая и третья операции используют одинаковый ключ.

Самый популярный тип при использовании 3DES — это DES-EDE3, для него алгоритм выглядит так: при выполнении алгоритма 3DES ключи могут выбрать так: k1,k2,k3 независимы.

k1,k2 независимы, а k1 = k3,

k1 = k2 = k3.

Метод DESX создан Рональдом Ривестом и формально продемонстрирована Killian и Rogaway. Этод метод — усиленный вариант DES, поддерживаемый инструментарием RSA Security. DESX отличается от DES тем, что каждый бит входного открытого текста DESX логически суммируется по модулю 2 с 64 битами дополнительного ключа, а затем шифруется по алгоритму DES. Каждый бит результата также логически суммируется по модулю 2 с другими 64 битами ключа. Главной причиной использования DESX является простой в вычислительном смысле способ значительного повысить стойкость DES к атакам полного перебора ключа.

Метод G-DES разработан Schaumuller-Bichl для повышения производительности DES на основе увеличения размером шфрованного блока. Заявлялось, что G-DES защищен так же как и DES. Однако Biham и Shamir показали, что G-DES, с рекомендуемыми параметрами, легко взламывается, а при любых изменениях параметров шифр становится ещё менее защищен, чем DES.

Ещё другой вариант: DES использует независимые суб-ключи. Различно от алгоритма DES, в котором на основе 56-битного секретного ключа пользователя алгоритм DES получает шестнадцать 48-битных суб-ключей для использования в каждом из 16 раундов, в этом варианте использует 768-битного ключа (разделенного на 16 48-битных подключей) вместо 16 зависимых 48-битных ключей, создаваемых по ключевому графику алгоритма DES. Хотя очевидно, что использование независимых суб-ключей значительно усложнит полный поиск ключа, но стойкость к атаке дифференциальным или линейным криптоанализом не намного превысит стойкость обычного DES. По оценке Biham, для дифференциального криптоанализа DES с независимыми подключами требуется 261 выбранных открытых текстов, в то время как для линейного криптоанализа требуется 260 известных открытых текстов.

Применение

DES был национальным стандартом США в 1977—1980 гг., но в настоящее время DES используется (с ключом длины 56 бит) только для устаревших систем, чаще всего используют его более криптоустойчивый вид (3DES, 2DES). 3DES является простой эффективной заменой DES, и сейчас он рассмотрен как стандарт. В ближайшее время DES и Triple DES будут заменены алгоритмом AES (Advanced Encryption Standard — Расширенный Стандарт Шифрования). Алгоритм DES широко применяется для защиты финансовой информации: так, модуль THALES (Racal) HSM RG7000 полностью поддерживает операции TripleDES для эмиссии и обработки кредитных карт VISA, EuroPay и проч. Канальные шифраторы THALES (Racal) DataDryptor 2000 используют TripleDES для прозрачного шифрования потоков информации. Также алгогритм DES используется во многих других устройствах и решениях THALES-eSECURITY.

Лекция 7. Критерии и классы защищенности средств вычислительной техники и автоматизированных информационных систем

Цель лекции: изучение стандартов по оценке защищенных систем и алгоритма СAST.

Блочный шифр — разновидность симметричного шифра. Особенностью блочного шифра является обработка блока нескольких байт за одну итерацию (как правило 8 или 16). Блочные криптосистемы разбивают текст сообщения на отдельные блоки и затем осуществляют преобразование этих блоков с использованием ключа.

Преобразование должно использовать следующие принципы:

1) Рассеивание (diffusion), то есть изменение любого знака открытого текста или ключа влияет на большое число знаков шифротекста, что скрывает статистические свойства открытого текста.

2) Перемешивание (confusion) — использование преобразований, затрудняющих получение статистических зависимостей между шифротектстом и открытым текстом.

К достоинствам блочных шифров относят похожесть процедур шифрования и расшифрования, которые, как правило, отличаются лишь порядком действий. Это упрощает создание устройств шифрования, так как позволяет использовать одни и те же блоки в цепях шифрования и дешифрования.

Основная идея

Блочный шифр состоит из двух взаимосвязанных алгоритмов: алгоритм шифрования E и алгоритм расшифрования E−1. Входными данными служат блок размером n бит и k-битный ключ. На выходе получается n-битный зашифрованный блок. Для любого фиксированного ключа функция расшифрования является обратной к функции шифрования для любого блока M и ключа K.

Для любого ключа K, EK является биективной функцией (перестановкой) на множестве n-битных блоков.

Размер блока n — это фиксированный параметр блочного шифра, обычно равный 64 или 128 битам, хотя некоторые шифры допускают несколько различных значений. Длина 64 бита была приемлема до середины 90-х годов, затем использовалась длина 128 бит, что примерно соответствует размеру машинного слова и позволяет эффективную реализацию на большинстве распространённых вычислительных платформах. Различные схемы шифрования позволяют зашифровывать открытый текст произвольной длины. Каждая имеет определенные характеристики: вероятность ошибки, простота доступа, уязвимость к атакам. Типичными размерами ключа являются 40, 56, 64, 80, 128, 192 и 256 бит. В 2006 г. 80-битный ключ способен был предотвратить атаку грубой силой.

Алгоритм СAST-128

Алгоритм CAST-128 разработан канадской компанией Entrust Technologies. Этот алгоритм является предшественником хорошо известного алгоритма CAST-256.

CAST-128 шифрует информацию блоками по 64 бита, используя несколько фиксированных размеров ключа: от 40 до 128 битов включительно с шагом 8 битов. При этом автор алгоритма считает достаточной в реализациях алгоритма поддержку 40-, 64-, 80- и 128-битных ключей.

Данный алгоритм является сетью Фейстеля, в которой выполняется 12 или 16 раундов преобразований в зависимости от размера ключа:

- 12 раундов при ключах размером до 80 битов включительно;

- 16 раундов, если размер ключа превышает 80 битов.

Алгоритм CAST-256

Алгоритм шифрования CAST-256 разработан специалистами канадской компании Entrust Technologies. Основой алгоритма являются преобразования широко используемого ранее и хорошо зарекомендовавшего себя алгоритма CAST-128, также разработанного компанией Entrust Technologies.

Основные характеристики и структура алгоритма

Алгоритм CAST-256 шифрует информацию 128-битными блоками и использует несколько фиксированных размеров ключа шифрования: 128, 160, 192, 224 или 256 битов.

128-битный блок данных разбивается на 4 субблока по 32 бита, каждый из которых в каждом раунде алгоритма подвергается определенному преобразованию и накладывается на один из соседних субблоков. Разработчики алгоритма классифицировали его как подстановочно-перестановочную сеть. Однако ряд экспертов конкурса AES посчитали алгоритм CAST-256 сетью Фейстеля, в каждом раунде которой обрабатывается только один субблок, а количество «настоящих» раундов в 4 раза больше, чем заявлено в спецификации алгоритма.

Рисунок 10

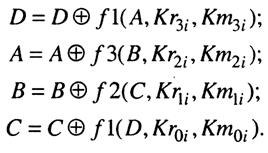

Преобразования t\ и t2 показаны на рисунках 11 и 12 соответственно. Функция 11 описана следующим образом:

где i — номер текущего раунда. Преобразование t2 состоит из следующих операций:

Сложение и вычитание выполняются с 32-битными операндами по модулю 2 .

Функции 52, 53 и S4 являются табличными подстановками, выполняющими замену входного 8-битного значения на 32-битное. Таблицы являются различными, каждая из них содержит 256 32-битных фиксированных значений

Расшифровывание выполняется аналогично зашифровыванию, но подключи раундов используются в обратной последовательности, т. е. вместо подключа Кхп1 используется подключ(считая, что раунды нумеруются от 0 до И).

Процедура расширения ключа

Задача функции расширения ключа — выработать для каждого раунда 4 32- битных маскирующих подключа Kmni и 4 5-битных подключа сдвига Krni. То есть сформировать 1776 байтов ключевой информации.

Процедура расширения ключа является более сложной, чем собственно шифрование данных. Сначала 256-битный ключ шифрования делится на 8 фрагментов по 32 бита. Если используется ключ меньшего размера, то «лишние» фрагменты ключа считаются нулевыми.

После этого выполняется инициализация временных переменных, которая описана далее.

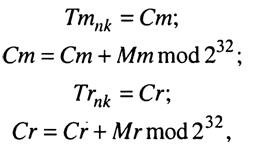

Затем выполняется 12 раундов преобразований, в каждом из которых производятся следующие действия:

1) Выполняется функция W2j , где j— номер раунда процедуры расширения ключа.

2) Выполняется функция W2j+\ •.

По 5 младших битов четырех фрагментов результата операции (Л', С', £", G) становятся подключами Kr0j, KrXj, Kr2j и АУ3у соответственно.

Оставшиеся фрагменты (В', D', F\ Н}) становятся подключами Km3j, Km2j, KmXj и Km0j соответственно.

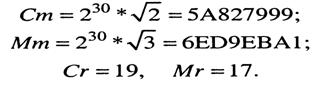

Как видно, в каждом раунде функции расширения ключа используются по 8 дополнительных переменных Ттпк и Тгпк, которые вычисляются следующим образом:

1) Инициализируются временные переменные (для Cm и Mm указаны шестнадцатеричные значения):

2) В цикле от 0 до 23 выполняется цикл от 0 до 8, в котором производятся следующие вычисления:

где n — счетчик внутреннего цикла;

k — счетчик внешнего цикла.

Достоинства и недостатки алгоритма

Несомненным достоинством алгоритма CAST-256 является отсутствие доказанных уязвимостей. Кроме того, плюсом является возможность выполнения расширения ключа «на лету», т. е. в процессе операции зашифровывания (но не расшифровывания). Однако в алгоритме было найдено несколько недостатков, благодаря которым он не вышел во второй раунд конкурса:

- алгоритм уступает в скорости ряду алгоритмов — участников конкурса, в том числе всем финалистам конкурса;

- достаточно высокие требования к оперативной и энергонезависимой памяти затрудняют использование данного алгоритма в смарт-картах;

- некоторые эксперты сочли алгоритм CAST-256 подверженным атакам по потребляемой мощности.

Лекция 8. Примеры практической реализации систем защиты и безопасности

Цель лекции: построение парольных систем; изучение особенностей применения криптографических методов.

Построить архитектуру систем защиты информации.

Цель работы

Создание комплексной защиты выделенного объекта. Объект представляет собой комнату руководителя отдела разработки проектов промышленного закрытого предприятия, в которой находятся материалы для служебного пользования на твердых носителях, содержащих техническую документация о выпускаемой продукции данного предприятия.

Основными мерами защиты являются физические, административные, программные. Основными вопросами, которые будут рассмотренные в этой работе, это такие вопросы, как:

- какие цели защиты информации;

- кто может создавать потенциальную угрозу;

- как защитить.

Работы по защите информации на объекте будут выполняться по алгоритму:

Прежде всего, необходимо определить, имеется ли на объекте информация, которую необходимо защищать, и какая степень защиты должна обеспечиваться. Кроме того, следует определить объем средств, необходимых для обеспечения заданного уровня защиты.

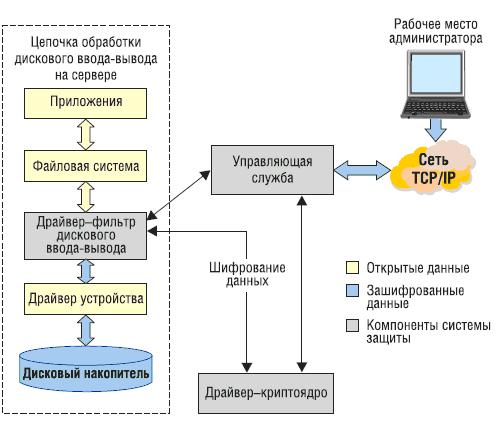

Рисунок 11

Обычно выделяют следующие направления обеспечения безопасности информации:

1) Законодательная защита информации.

2) Защита информации от уничтожения в результате реализации угроз природного и техногенного характера (пожар, землетрясение и т. д.).

3) Защита от несанкционированного копирования, в том числе защита интеллектуальной собственности.

4) Защита от вредоносных программ (вирусы, программные закладки).

5) Защита информации от утечки в каналах связи (несанкционированное подключение к каналам связи и оборудование)

6) Защита информации от утечки по техническим каналам.

7) Обеспечение юридической значимости электронных документов.

Средства защиты информации

Средства защиты информации — это совокупность инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных вещных элементов, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации.

Для каждого направления обеспечения безопасности информации выделяют одно или несколько средств защиты информации из следующего списка:

- законодательные (международные конвенции, конституционные нормы, федеральные законы и акты);

- физические (средства физического ограничения доступа к информации: ограждения, сейфы и т. д.);

- аппаратные;

- программные;

- криптографические.

Лекция 9. Способы реализации криптографической подсистемы. Особенности реализации систем с симметричными и асимметричными ключами

Цель лекции: рассмотрение и изучение принципа работы Скремблера.

Технические (аппаратные) средства

Это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они либо препятствуют физическому проникновению, либо, если проникновение все же состоялось, доступу к информации, в том числе с помощью ее маскировки. Первую часть задачи решают замки, решетки на окнах, сторожа, защитная сигнализация и др. Вторую — генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны — недостаточная гибкость, относительно большие объем и масса, высокая стоимость.

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления

остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств — универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки — ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

Смешанные аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства.

Организационные средства складываются из организационно-технических (подготовка помещений с компьютерами, прокладка кабельной системы с учетом требований ограничения доступа к ней и др.) и организационно-правовых (национальные законодательства и правила работы, устанавливаемые руководством конкретного предприятия). Преимущества организационных средств состоят в том, что они позволяют решать множество разнородных проблем, просты в реализации, быстро реагируют на нежелательные действия в сети, имеют неограниченные возможности модификации и развития. Недостатки — высокая зависимость от субъективных факторов, в том числе от общей организации работы в конкретном подразделении.

Защита телефона от прослушиваний

Скремблер – это шифровальное устройство речи, используемое в системах телефонной связи. Шифрование выполняется разбиением спектра звукового сигнала на части (поддиапазоны) и дальнейшей частотной инверсией каждой из этих частей. Частотная инверсия равносильна повороту поддиапазона вокруг некоторой точки, при этом происходит преобразование высоких частот внутри поддиапазона в низкие, а низких в высокие. Частота, на которой происходит разделение спектра речевого сигнала на поддиапазоны, называемая точкой разбиения, может быть либо фиксированной, в случае, когда в течение разговора не происходит переключение между режимами скремблирования, либо принимать одно из четырех возможных значений, когда в течение ведения переговоров абоненты переключаются между режимами.

Для того чтобы зашифрованную речь мог слышать человек, с кем ведется беседа, у него так же должен быть скремблер с тем же алгоритмом скремблирования, как и на передающей стороне. В данном случае происходит процесс расшифровки (дешифрование).

Принцип работы заключается в следующем. Генерируется псевдослучайная последовательность (одинаковая для скремблера и дескремблера) бит. Вновь поступающий в скремблер бит суммируется по модулю два с битом псевдослучайной последовательности. После чего бит отправляется на выход, скремблер берет следующий входной бит псевдослучайной и входной последовательности и повторяет операцию. Таким образом, в простейшем случае скремблер может быть собран на двух тактируемых регистрах сдвига с обратными связи и 2-х входового элемента «исключающее или». Обратное преобразование осуществляется в обратном порядке. Псевдослучайная последователньость используется циклически. Скремблирование применяется во многих современных системах цифровой связи (SDH).

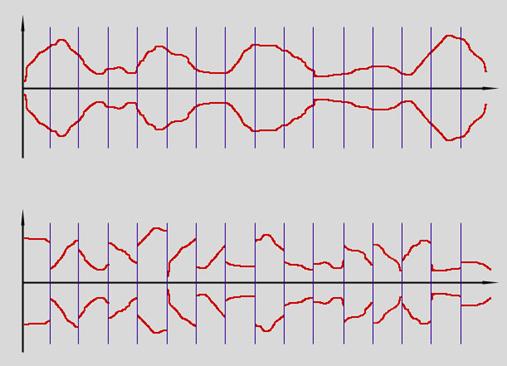

Рисунок 12 - Сравнительные диаграммы голоса в обычном режиме и в режиме скремблирования

Расшифровка речи происходит в обратном порядке скрамблером, у которого для расшифровки речи выбрана та же точка разбиения, что и у устройства на передающей стороне. Таким образом, работающие синхронно одновременно и шифруют, и расшифровывают передаваемую информацию, и ведущие между собой переговоры люди понимают друг друга, в отличие от тех, кто подключился к их разговору. Защита от прослушки мобильных телефонов (скремблирование) – не единственный способ защиты информации, но точно один из самых доступных и эффективных. Позволяет вам не бояться утечки информации.

Скремблер «GUARD Bluetooth» - современное устройство, предназначенное для обеспечения секретности и защиты конфиденциальной информации при пользовании сетями сотовой связи. Эффективно защищает разговор по мобильному телефону от «прослушки» и перехвата важного диалога.

Защита радиотелефонов

Основным отличием офисных радиотелефонов по сравнению с проводными является использование радиоканала для связи между мобильной трубкой и базой, подключенной непосредственно к телефонной линии. Естественно, самым уязвимым местом данных аппаратов является радиоканал. Офисные радиотелефоны работают на частотах 30-40МГц , 46-49МГц , 250-380МГц и 814-904МГц, в зависимости от модели аппарата. Каждый радиотелефон имеет в своем диапазоне несколько (до 40) частот, на которых мобильная трубка может устанавливать связь с базой. В наиболее простых моделях не применяется никакого кодирования радиоканала, поэтому с помощью электронного частотомера и сканера не сложно определить значение несущей частоты и прослушать телефонный разговор.

Лекция 10. Основные характеристики защишенной информационной системы

Цель лекции: изучение и рассмотрение концепции защищенного ядра и методов верификации; применение иерархического метода для построения защищенной операционной системы.

Стандарт DECT

Digital Enhanced Cordless Telecommunications (Digital Enhanced Cordless Telephony) - цифровая усовершенствованная система беспроводной телефонии - DECT (в народе произносится ДЭКТ) - разработан Европейским институтом телекоммуникационных стандартов (ETSI) в 1992 году. Система связи на основе стандарта DECT обеспечивает покрытие достаточно большой площади, позволяет осуществлять роуминг и передачу вызовов при переходе пользователя из зоны действия одной базовой станции в зону действия другой, предоставляет другие преимущества. Основное преимущество систем на основе стандарта DECT - качество на уровне проводной линии связи, а также высокий уровень безопасности и защиты от прослушивания. Минусы DECT - недостаточная защищенность стандарта, позволяющая дистанционное прослушивание переговоров, а наличие возможности шифрования не спасает ситуацию, поскольку злоумышленник может его отключить, не взламывая сам шифр.

Проблемы безопасности мобильных устройств и их решения

Первым шагом должна стать разработка грамотной политики безопасности для управления использованием мобильных устройств в вашей сети. В вашей организации должны быть специальные политики для мобильных устройств; не пытайтесь применить простые общие политики безопасности. Также очень важно просвещать своих пользователей мобильных устройств в области проблем безопасности, включая физическую безопасность. Некоторые политики безопасности можно внедрять с помощью технологий, а другие зависят исключительно от грамотности пользователя.

Политики использования мобильных устройств

Защита паролем: мобильные устройства, на которых хранится информация компании или которые используются для подключения к сети компании, должны быть защищены паролем с помощью надежных PIN кодов/идентификационных фраз. Это не позволит вору загрузить устройство и получить доступ к информации, хранящейся на нем.

Защита карт памяти: многие мобильные устройства поддерживают использование SD, мини SD или флеш карт для расширения объема памяти хранения до нескольких гигабайт. Это очень удобно, однако в случае отсутствия должной защиты карта может быть изъята из устройства и к информации, хранящейся на этой карте, может быть получен доступ с другого устройства или компьютера с помощью карт-ридера, даже если вор не имеет доступа к самому устройству. Информация, хранимая на съемных накопителях, должна храниться в зашифрованном виде.

Шифрование файлов: файлы данных должны быть зашифрованы для более надежной защиты содержимого. PGP Mobile и Aiko SecuBox являются примерами программ шифрования данных сторонних производителей для мобильных устройств.

Резервное копирование: для защиты от потери важных данных компании файлы данных на мобильных устройствах должны подвергаться резервному копированию, при этом резервные копии должны храниться в безопасном месте вне устройства.

Ограничения ПО: политики должны регламентировать то, какое ПО будет разрешено устанавливать пользователям на свои мобильные устройства, подключенные к корпоративной сети.

Приемлемое использование: разрешите ли вы мобильным устройствам подключаться к сети через VPN? Разрешите ли вы пользователям подключать свои мобильные устройства к компьютерам компании через службу терминала /удаленный рабочий стол? Разрешено ли пользователям подключать свои мобильные устройства к рабочим ПК с помощью USB кабеля или Bluetooth для синхронизации файлов? Все эти моменты должны регламентироваться вашими политиками использования мобильных устройств.

Антивирус на смартфоны

Антивирус Касперского Mobile 6.0 обеспечивает защиту смартфонов на базе операционной системы Symbian от вредоносных программ и нежелательных сообщений, выполняя следующие функции:

- постоянную защиту файловой системы смартфона в режиме реального времени - перехват и проверка;

- всех входящих объектов, передающихся с помощью беспроводных соединений (инфракрасный порт, Bluetooth), сообщений EMS и MMS, при синхронизации с персональным компьютером и загрузке файлов через браузер;

- файлов, открываемых на смартфоне;

- программ, устанавливаемых из интерфейса смартфона;

- проверку объектов файловой системы, находящихся на смартфоне или на подключенных картах расширения памяти, по требованию пользователя и по расписанию;

- надежное изолирование зараженных объектов в карантинном хранилище;

- обновление антивирусных баз, используемых при поиске вредоносных программ и удалении опасных объектов;

- блокирование нежелательных SMS и MMS сообщений.

Вывод

Мы живем в такие времена, что защита телефона от прослушиваний касается буквально всех – начиная от знаменитостей и политиков до бизнесменов и обычных людей. Информационная защита необходима для сохранения не только важной и секретной, но и просто конфиденциальной информации. Как защитить свой мобильник? Самый простой выход – не обсуждать ничего, что может представлять минимальный интерес для чужих людей, по телефону. Но понятно, что это не выход в наше время. Поэтому оптимальное решение - системы защиты информации.

Распространение мобильных устройств в сегодняшних корпоративных средах делает жизнь более удобной для пользователей, но более сложной для ИТ администраторов, пытающихся защитить свои сети от угроз, которые могут представлять собой неуправляемые устройства пользователей, подключенных к этой сети.

Лекция 11. Методология корректности информационной защиты

Цель лекции: исследование корректности систем защиты; изучение методологии обследования и проектирования защитных механизмов; рассмотрение модели политики контроля целостности.

Алгоритм RC4. Область применения. История происхождения алгоритма. Авторы алгоритма

Потоковый шифр RC4 был создан Роном Ривестом из RSA Security в 1987 году. Хотя официально сокращение обозначает Rivest Cipher 4, его часто считают сокращением от Ron’s Code.

Шифр являлся коммерческой тайной, но в сентябре 1994 года его описание было анонимно отправлено в рассылку Cypherpunks. Вскоре описание RC4 было опубликовано в ньюс-группе sci.crypt. Именно оттуда исходный код попал на множество сайтов в сети Интернет. Опубликованный шифр давал те же шифротексты на выходе, какие давал подлинный RC4. По-видимому, данный текст был получен в результате анализа исполняемого кода. Опубликованный шифр совместим с имеющимися продуктами, использующими RC4, а некоторые участники телеконференции, имевшие, по их словам, доступ к исходному коду RC4, подтвердили идентичность алгоритмов при различиях в обозначениях и структуре программы.

Поскольку данный алгоритм известен, он более не является коммерческой тайной. Однако название «RC4» является торговой маркой компании RSA. Поэтому иногда шифр называют «ARCFOUR» или «ARC4» (имея ввиду Alleged RC4 — предполагаемый RC4, поскольку RSA официально не опубликовала алгоритм), чтобы избежать возможных претензий со стороны владельца торговой марки.

Шифр RC4 применяется в некоторых широко распространённых стандартах и протоколах шифрования таких, как WEP, WPA и TLS.

Главными факторами, способствовавшими широкому применению RC4, были простота его аппаратной и программной реализации, а также высокая скорость работы алгоритма в обоих случаях.

В США длина ключа для использования внутри страны рекомендуется равной 128 битов, но соглашение, заключённое между Software Publishers Association (SPA) и правительством США даёт RC4 специальный статус, который означает, что разрешено экспортировать шифры длиной ключа до 40 бит. 56-битные ключи разрешено использовать заграничным отделениям американских компаний.

Математический алгоритм – подробное описание

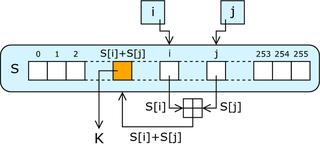

Рисунок 13

Ядро алгоритма состоит из функции генерации ключевого потока. Эта функция генерирует последовательность битов (ki), которая затем объединяется с открытым текстом (mi) посредством суммирования по модулю два. Так получается шифрограмма (ci).

Расшифровка заключается в регенерации этого ключевого потока (ki) и сложении его и шифрограммы (ci) по модулю два. В силу свойств суммирования по модулю два на выходе мы получим исходный незашифрованный текст(mi).

Другая главная часть алгоритма — функция инициализации, которая использует ключ переменной длины для создания начального состояния генератора ключевого потока.

RC4 — фактически класс алгоритмов, определяемых размером его блока. Этот параметр n является размером слова для алгоритма. Обычно, n = 8, но в целях анализа можно уменьшить его. Однако для повышения безопасности необходимо увеличить эту величину. Внутреннее состояние RC4 представляется в виде массива слов размером 2n и двух счетчиков, каждый размером в одно слово. Массив известен как S-бокс, и далее будет обозначаться как S. Он всегда содержит перестановку 2n возможных значений слова. Два счетчика обозначены через i и j.

Алгоритм инициализации RC4 приведен ниже. Этот алгоритм также называется алгоритмом ключевого расписания. Этот алгоритм использует ключ, сохраненный в Key, и имеющий длину L байт. Инициализация начинается с заполнения массива S, далее этот массив перемешивается путем перестановок определяемых ключом. Так как только одно действие выполняется над S, то должно выполняться утверждение, что S всегда содержит все значения кодового слова.

Начальное заполнение массива: for i = 0 to 2n − 1

S[ i ] = i.

Скремблирование:

j = 0;

for i = 0 to 2n − 1;

j = ( j + S[ i ] + Key[ i mod L ] ) mod 2n;

Перестановка( S[ i ], S[ j ] ).

Генератор ключевого потока RC4 переставляет значения, хранящиеся в S, и каждый раз выбирает различное значение из S в качестве результата. В одном цикле RC4 определяется одно n-битное слово K из ключевого потока, которое в последующем суммируется с исходным текстом для получения зашифрованного текста. Эта часть алгоритма называется генератором псевдослучайной последовательности (англ. Pseudo-Random Generation Algorithm or PRGA).

Инициализация:

i = 0;

j = 0.

Цикл генерации:

i = ( i + 1 ) mod 2n;

j = ( j + S[ i ] ) mod 2n.

Перестановка( S[ i ], S[ j ] ).

Результат: K = S[ ( S[ i ] + S[ j ] ) mod 2n ].

Сравнение с другими алгоритмами-аналогами: RC2 и RC5.

Главной отличительной чертов алгоритма RC4 от его предыдущей и последующей версии является то, что данный шифр является поточным, тогда как те являются блочными шрифтами.

Поточный шифр — это симметричный шифр, в котором каждый символ открытого текста преобразуется в символ шифрованного текста в зависимости не только от используемогоключа, но и от его расположения в потоке открытого текста.

Блочный шифр — разновидность симметричного шифра. Особенностью блочного шифра является обработка блока нескольких байт за одну итерацию (как правило 8 или 16). Блочные криптосистемы разбивают текст сообщения на отдельные блоки и затем осуществляют преобразование этих блоков с использованием ключа.

Общим же, у все трех версий алгоритма, остались следующие детали:

1) размер слова w (в битах); RC5 шифрует блоками по два слова; допустимыми значениями w являются 16, 32 или 64, причем 32 является рекомендуемым;

2) количество раундов алгоритма R — в качестве значения допустимо любое целое число от 0 до 255 включительно;

3) размер секретного ключа в байтах B — любое целое значение от 0 до 255 включительно.

Лекция 12. Мера защиты информации

Цель лекции: определение необходимой меры защиты информационных ресурсов. Рассмотрение методов оценки меры защиты информации и их основные показатели; характеристики мер защиты.

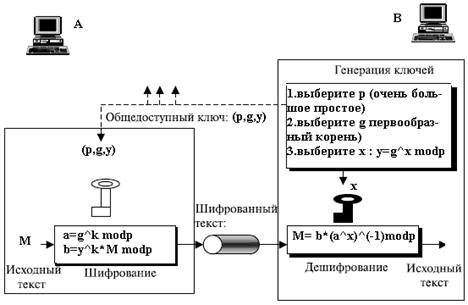

ElGamal

Схема Эль-Гамаля (Elgamal) — криптосистема с открытым ключом,основанная на трудности вычисления дискретных логарифмов в конечном поле. Криптосистема включает в себя алгоритм шифрования и алгоритм цифровой подписи. Схема Эль-Гамаля лежит в основе стандартов электронной цифровой подписи в США и России.

Схема была предложена Тахером Эль-Гамалем в 1984 году. Эль-Гамаль разработал один из вариантов алгоритма Диффи-Хеллмана. Он усовершенствовал систему Диффи-Хеллмана и получил два алгоритма, которые использовались для шифрования и для обеспечения аутентификации. В отличие от RSA, алгоритм Эль-Гамаля не был запатентован и поэтому стал более дешевой альтернативой, так как не требовалась оплата взносов за лицензию. Считается, что алгоритм попадает под действие патента Диффи-Хеллмана.

Генерация ключей

Генерируется случайное простое число длины битов.

Выбирается произвольное целое число, являющееся первообразным корнем по модулю.

Выбирается любое случайное целое число.

Вычисляется.

Открытым ключом является тройка, закрытым ключом — число.

Работа в режиме шифрования

Шифрование

Сообщение шифруется следующим образом:

1) Выбирается сессионный ключ — случайное целое число.

2) Вычисляются числа.

3) Пара чисел является шифротекстом.

Нетрудно видеть, что длина шифротекста в схеме Эль-Гамаля длиннее исходного сообщения M вдвое.

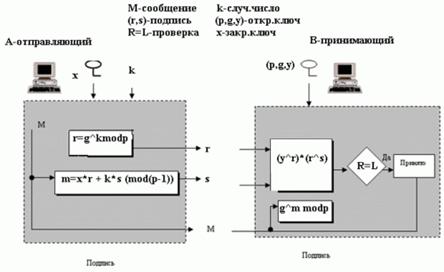

Работа в режиме подписи

Цифровая подпись служит для того чтобы можно было установить изменения данных и чтобы установить подлинность подписавшейся стороны. Получатель подписанного сообщения может использовать цифровую подпись для доказательства третьей стороне того, что подпись действительно сделана отправляющей стороной. При работе в режиме подписи предполагается наличие фиксированной хеш-функции, значения которой лежат в интервале.

Рисунок 14 - Криптосистема Эль-Гамаля, использующая эллиптическую функцию

Рисунок 15

Подпись сообщений

Общая идея метода

Основная идея ElGamal состоит в том, что не существует эффективных методов решения сравнения ax == b (mod p).

Обозначения. Через Z(n) обозначим вычеты по модулю n, через Z*(n) - мультипликативную группу обратимых элементов в Z(n). Через ab (mod n) будем обозначать возведение a в степень b в кольце Z(n). Hапомню, что если p - простое число, то группа Z*(p) изоморфна Z(p-1).

Пусть числа p и 2p+1 - простые, p>2,v и w - образующие мультипликативных групп Z*(p) и Z*(2p+1) соответственно.

Лемма. Если v - образующая Z*(p), то v0 = (p + (p+1)v) (mod 2p) - образующая мультипликативной группы Z*(2p). (Эта группа, очевидно, изоморфна Z*(p)).

Числа p, 2p+1, v, v0, w фиксируются при выборе алгоритма.

Пароли

СЕКРЕТHЫЙ пароль - число x из Z*(p).

ОТКРЫТЫЙ пароль (y) вычисляем в два шага.

Сначала находим z=v0x (mod 2p), z принадлежит группе Z*(2p).

Hаконец вычисляем сам открытый пароль y = wz (mod 2p+1), y принадлежит группе Z*(2p+1).

Теорема. При любом выборе секретного пароля (x) открытый пароль (y) будет являться образующей мультипликативной группы Z*(2p+1). Другими словами, сравнение ya = b (mod 2p+1) разрешимо относительно a при любом b.

Доказательство. Число w^z будет образующей группы Z*(2p+1) числа z и 2p взаимно просты. Hо z = v0x (mod 2p), где v0 - образующая группы Z*(2p).

Лекция 13. Оптимальное управление процессами защиты

Цель лекции: изучение и рассмотрение модели и методов оптимального управления процессами обеспечения безопасности при проектировании аппаратных средств защиты, программных систем защиты и организационные меры защиты.

Электронная подпись

Пусть s - число (информация), к которому надо найти электронную подпись, s принадлежит группе Z(2p). Для этого выбираем случайное число r из группы Z*(2p), изоморфной Z*(p), и в качестве подписи выдаем пару чисел (a,b), где

a = a(r,s) = z-1*r*s = v0(-x)*r*s (mod 2p); b = b(r,s) = wr (mod 2p+1).

Так как

Z*(2p) = Z*(p)+Z*(2) = Z*(p) = Z(p-1),

то

1/z = z-1 = v0-x = v0(p-1-x).

Таким образом, для составления подписи требуется знать секретный пароль (x), точнее говоря z=v0x.

Для проверки подлинности подписи можно воспользоваться равенством

ya = bs (mod 2p+1).

В самом деле,

ya = (wz)^(z-1*r*s) = w^(z*z-1*r*s) = wrs = (wr)^s = bs (mod 2p+1).

Следовательно, для проверки подлинности подписи достаточно знать только открытый пароль (y).

При вычислении подписи число s(файл) находится с помощью однонаправленной хэш-функции (аналог MD4, но другое).

Таблица 12 - HAVAL

|

Криптографическая хеш-функция |

|

|

Название |

HAVAL |

|

Создан |

1992 |

|

Опубликован |

1992 |

|

Размер хеша |

128, 160, 192, 224, 256 бит |

|

Число раундов |

96, 128, 160 |

|

Тип |

хеш-функция |

HAVAL — однонаправленная хеш-функция, разработанная YuliangZheng (англ.), JosefPieprzyk (англ.) и JenniferSeberry (англ.) в 1992 году. Для произвольного входного сообщения функция генерирует хеш-значение, называемое дайджестом сообщения, которое может иметь длину 128, 160, 192, 224 или 256 бит. Количество итераций — переменное, от 3 до 5. Количество раундов на каждой итерации - 32. Является модификацией MD5.

HAVAL-хеши обычно представляются в виде последовательности, состоящей из 32, 40, 48, 56 или 64 шестнадцатеричных чисел. Несколько примеров хеша (размер — 256 бит, число итераций — 5):

HAVAL("The quick brown fox jumps over the lazy dog") = b89c551cdfe2e06dbd4cea2be1bc7d557416c58ebb4d07cbc94e49f710c55be4.

Даже небольшое изменение входного сообщения (в нашем случае, на один символ: символ «d» заменяется на символ «c») приводит к полному изменению хеша.

HAVAL("The quick brown fox jumps over the lazy cog") = 60983bb8c8f49ad3bea29899b78cd741f4c96e911bbc272e5550a4f195a4077e.

Пример HAVAL-хеша для «нулевой» строки:

HAVAL("")=be417bb4dd5cfb76c7126f4f8eeb1553a449039307b1a3cd451dbfdc0fbbe330.

Лекция 14. Оценка системы защиты

Цель лекции: изучение комплексной оценки системы защиты информации. Тестирование программного обеспечения и проблема тестирования программных продуктов, автоматическое тестирование, принципы написания самотестирующихся программных продуктов.

Криптоанализ

Коллизии HAVAL

Коллизия хеш-функции — это получение одинакового значения функции для разных сообщений. В 2003 годуBartVanRompay, AlexBiryukov (англ.) и др. обнаружили коллизию для 3-итерационного HAVAL. Для нахождения этой коллизии потребовалось приблизительно 229 выполнений функции сжатия H. В 2004 году китайские исследователи WangXiaoyun (англ.), FengDengguo, LaiXuejia (англ.) и YuHongbo объявили об обнаруженной ими уязвимости в 3-итерационном HAVAL-128, позволяющей за 27 HAVAL-вычислений находить коллизии. В 2006 году группа китайских учёных во главе с WangXiaoyun и YuHongbo провели две атаки на 4-итерационный HAVAL, потребовавшие 243 и 236 операций хеширования соответственно. Они же предложили первую теоретическую атаку на 5-итерационный HAVAL с числом операций хеширования, приблизительно равным 2123.

Сравнение HAVAL и MD5

В отличие от хеш-функции MD5, у которой дайджест

и число итераций имеют фиксированные размеры, HAVAL предоставляет 15 различных

вариантов алгоритма за счёт комбинирования длины дайджеста и числа итераций.

Это обеспечивает большую гибкость и, следовательно, делает хеш-функцию более

подходящей для приложений, в которых требуется различная длина хеша сообщения и

различный уровень безопасности.

Эксперименты показали, что HAVAL на 60 % быстрее MD5 при 3-х итерациях, на

15 % — при 4-х итерациях и столь же быстр при пяти итерациях.

Датчики псевдослучайных чисел

Случайные и псевдослучайные числа - числа, которые могут рассматриваться в качестве реализации некоторой случайной величины. Как правило, имеются в виду реализации случайной величины, равномерно распределенной на промежутке (0,1), или приближения к таким реализациям, имеющие конечное число цифр в своём представлении. При такой узкой трактовке случайное число (с. ч.) можно определить как число, составленное из случайных цифр (с. ц.). С. ц. в р-ичной системе счисления является результатом эксперимента с р равновероятными исходами (каждому из исходов соответствует одна из р цифр). Эксперименты по получению каждой с. ц. предполагаются независимыми.

Источником с. ц. первоначально служили результаты переписи населения и др. таблицы чисел, полученных экспериментальным путём. Первые таблицы с. ц. были составлены в 1927 в связи с нуждами математической статистики (необходимостью случайного выбора при планировании эксперимента). В дальнейшем в связи с возникновением статистических испытаний метода были созданы специальные экспериментальные устройства — датчики или генераторы с. ч., основанные в большинстве случаев на использовании шумов радиоэлектронных приборов.

С развитием метода статистических испытаний также связано возникновение понятия псевдослучайных чисел (п. ч.). Последние можно получить путём вычислений по некоторой заданной формуле (алгоритму), но их свойства должны быть близки к свойствам с. ч. Наиболее распространены алгоритмы, в которых каждое следующее число вычисляется по предыдущему. Получаемые таким образом последовательности п. ч. имеют период, что существенно отличает их от последовательностей с. ч. Алгоритмы получения п. ч. ещё недостаточно исследованы, но при вычислениях по методу статистических испытаний отдаётся предпочтение п. ч., т. к. свойства последовательности п. ч. можно исследовать путём пробных вычислений, а экспериментальные устройства дают новые последовательности с. ч. при каждом их использовании.

Случайных чисел датчик - устройство для выработки случайных чисел, равномерно распределённых в заданном диапазоне чисел. Применяется для имитации реальных условий функционирования систем автоматического управления, для решения задач методом статистических испытаний (Монте-Карло методом), для моделирования случайных изменений параметров производства в автоматизированных системах управления и т. д. Кроме непосредственного использования в статистических моделях, равномерно распределённые случайные числа, вырабатываемые С. ч. д., являются основой для формирования числовых последовательностей с заданным законом распределения.

Основной блок С. ч. д. — генератор случайных равновероятных цифр (ГРЦ), наиболее часто двоичных, из которых затем формируются необходимые многоразрядные сочетания (числа). В ГРЦ, в качестве первичного источника случайных сигналов, используют собственные шумы электровакуумных, газоразрядных, полупроводниковых приборов и специальных резисторов, a-частицы, b-частицы и g-лучи радиоактивных излучений, флуктуации фазы и амплитуды гармонических колебаний и т. п. В состав ГРЦ входят соответствующие приборы, формирующие исходные сигналы, и называются источниками первичных случайных процессов, а также усилитель-формирователь, преобразующий исходный случайный процесс к виду, удобному для цифровой интерпретации, цифровой преобразователь сформированных случайных сигналов в дискретные равновероятные состояния какого-либо электронного устройства (например, триггера), каждому из которых ставится в соответствие определённая цифра, стабилизатор вероятности, обеспечивающий устойчивость вероятностных характеристик генерируемой последовательности цифр. Один из основных способов стабилизации предполагает совмещение прямых и инверсных представлений генерируемых цифр. При этом стабилизированная последовательность S1, S2,..., Si,... формируется из основной x1, x2,..., xi,... и управляющей y1, y2,..., yi,... по правилу.

В зависимости от способа формирования многоразрядных случайных чисел и элементарных последовательностей равновероятных цифр С. ч. д. делят на последовательные и параллельные (возможно также и сочетание этих способов). В последовательном С. ч. д. имеется всего один ГРЦ. Формирование n-разрядного случайного числа в этом случае достигается поочерёдным заполнением всех разрядов соответствующего регистра. В параллельных С. ч. д. для каждого разряда формируемого числа имеется свой ГРЦ. Все цифры при этом записываются на регистр одновременно по всем разрядам. Такой способ формирования обеспечивает максимальная скорость выработки случайных чисел, однако требует более сложного оборудования (чем в последовательных С. ч. д.); при построении С. ч. д. на интегральных схемах этот недостаток может оказаться несущественным.

Лекция 15. Безопасность компьютерных систем

Цель лекции: инсталляция тестов в готовые программные продукты. Оценка надежности защитных механизмов. Рассмотрение принципов оценки надежности защиты.

Стандартные блочные шифрования

Стандарт шифрования данных (DES — Data Encryption Standard) принят в США в 1977 году в качестве федерального. В стандарт входит описание блочного шифра типа шифра Файстеля, а также различных режимов его работы, как составной части нескольких процедур криптографического преобразования данных. Обычно под аббревиатурой DES понимается именно блочный шифр, который в стандарте соответствует процедуре шифрования в режиме электронной кодовой книги (ECB —Е1есtrоnic Соdеbооk Моdе). Название вызвано тем, что любой блочный шифр является простым подстановочным шифром и в этом отношении подобен кодовой книге.

Принцип работы блочного шифра

Рассмотрим принцип работы блочного шифра. Входом в блочный шифр и результатом его работы является блок длины n — последовательность, состоящая из n бит. Число n постоянно. При необходимости шифрования сообщения длиной, большей n, оно разбивается на блоки, каждый из которых шифруется отдельно. Различные режимы работы связаны с дополнительными усложнениями блочного шифра при переходах от блока к блоку. В стандарте DES длина блока n = 64.

В режиме ECB шифрование блока открытого текста В производится за 16 однотипных итераций, именуемых циклами. Схема преобразования приведена на рисунке 15. Блок рассматривается как конкатенация (сцепление) двух подблоков равной длины: B = (L , R). На каждом цикле применяется свой ключ (Xi), обычно вырабатываемый из некоторого основного ключа (X). Ключи, используемые в циклах, называются подключами.

Основным элементом шифра является несекретная цикловая функция вида Y = f(R,X). Входом в цикл является выход из предыдущего цикла. Если упомянутый вход имеет вид (L, R), то выход имеет вид (R, L ⊕ f(R, X)), где ⊕ — поразрядное сложение по модулю 2. Например, для выхода цикла с номером i это означает: Ri = Li-1 ⊕ f(Ri-1, Xi), Li = Ri-1 (i = 1,…,16).

Рисунок 16

В режиме ЕСВ алгоритм DES зашифровывает 64-битовый блок за 16 циклов. Биты входного блока перед первым циклом переставляются в ходе так называемой начальной перестановки (IP — initial permutation). После выхода из последнего цикла L и R переставляются местами, после чего соединяются в блок. Биты полученного блока снова переставляются в соответствии с перестановкой IP-1, обратной начальной. Результат принимается в качестве блока шифртекста.

1. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. Под ред. В.Ф. Шаньгина. - 2-е изд., перераб. и доп. - М.: Радио и связь, 2001. - 376 с.: ил.

2. Защита программного обеспечения: Пер. с англ./Д.Гроувер, Р.Сатер, Дж.Фипс и др./Под редакцией Д.Гроувера.-М.:Мир,1992.-286 с ил.

3. Защита информации в вычислительных системах./Сборник.- М.: Знание,1982.

4. Безруков Н.Н. Компьютерная вирусология/Справочное руководство/.- Киев: УРЕ, 1991.

Содержание

|

Лекция 1. Введение. Роль и место системы обеспечения информационной безопасности в системе национальной безопасности РК |

3 |

|

Лекция 2. Защита информации. Информационные угрозы. Противодействие информационным угрозам |

5 |

|

Лекция 3. Методы защиты информации. Предмет защиты. Средства защиты |

6 |

|

10 |

|

|

Лекция 5. Анализ программной и аппаратной платформы информационных систем |

14 |

|

16 |

|

|

20 |

|

|

Лекция 8. Примеры практической реализации систем защиты и безопасности |

24 |

|

26 |

|

|

Лекция 10. Основные характеристики защишенной информационной системы |

29 |

|

31 |

|

|

34 |

|

|

36 |

|

|

37 |

|

|

40 |

|

|

Список литературы |

42 |

Сводный план 2011 г. поз. 380