Коммерциялық емес акционерлік қоғам

АЛМАТЫ ЭНЕРГЕТИКА ЖӘНЕ БАЙЛАНЫС УНИВЕРСИТЕТІ

Компьютерлік технологиялар кафедрасы

АҚПАРАТ ҚАУІПСІЗДІГІНІҢ НЕГІЗДЕРІ

5В070400 – Есептеу техникасы және бағдарламалық қамтамасыз ету мамандығының студенттері үшін дәрістер жинағы

Алматы 2013

ҚҰРАСТЫРУШЫЛАР: Шайхин Б.М., Байжанова Д. О. Ақпарат қауіпсіздігінің негіздері: 5В070400 – Есептеу техникасы және бағдарламалық қамтамасыз ету мамандығының студенттері үшін дәрістер жинағы.– Алматы: АЭжБУ, 2013. – 52 б.

Дәрістер жинағы бағдарламалаудың тәжірибелік сұрақтарын қарастырып оқып жүрген 5В070400 – Есептеу техникасы және бағдарламалық қамтамасыз ету мамандығының студенттеріне арналған.

Суреттер – 9, әдебиеттер тізімі - 4 атау.

Пікір беруші: техн.ғыл.канд., доцент Башкиров М.В.

“Алматы энергетика және байланыс университеті” коммерциялық емес акционерлік қоғамының 2011 жылғы баспа жоспары бойынша басылады.

© “Алматы энергетика және байланыс университеті” КЕАҚ, 2013 ж.

Дәріс 1. Кіріспе. Ұлттық қауіпсіздендірудің негізгі түсініктері; қауіпсіздендірудің түрлері: мемлекеттік, экономикалық, қоғамдық, әскери, ақпараттық, экологиялық; ақпараттық қауіпсіздендірудің жүйелік қамтымасының ҚР ұлттық қауіпсіздендірудің жүйесіндегі рөлі мен орны

Дәріс мақсаты: ақпараттану ұғымы. Жаңа ақпараттық технологиялар. Компьютерлер мен ақпараттық жүйелердің қауіпсіздігін қарастыру.

Ақпарат қорғаныс объектісі ретінде

Қазіргі кездегі ақпараттық технологиялардың дамуы компьютерлік қылмыстар және солармен байланысты ақпараттың ұрлануының өсуімен қосарланып отырады.

"Ақпаратқа шабуыл " дегеніміз не? Бұл әрекетке анықтама беру өте қиын, себебі ақпарат (әсіресе оның электронды түрі) көп әдістермен өңделеді, жөнелтіледі, қабылданады және тағысын тағы.

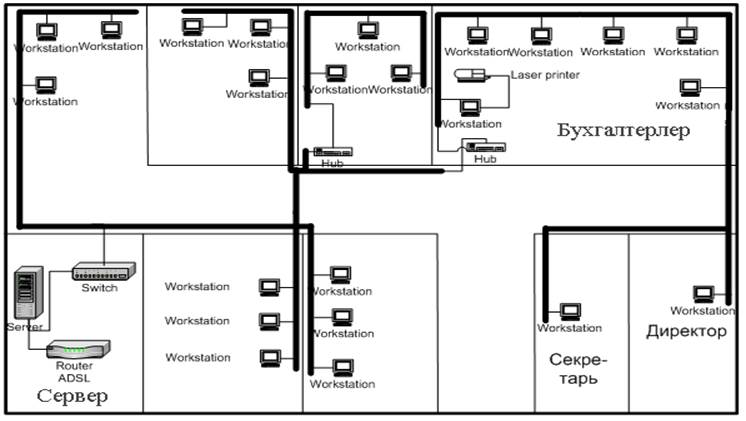

1 сурет – Ақпаратты қорғау объектісі

Бұл дәрістің көздейтін мақсаттары келесі: ақпараттық қауіпсіздіктің үш мақсатын анықтау, құпиялыққа қауіп тудыратын шабуылдардың түрлерін анықтау, қауіпсіздік қызмет орындарының, мекемелерінің үш қауіпсіздік мәселелерімен қалай байланысты екенін, олардың қандай қауіпсіздік механизмдерін қолданатынын анықтау, қауіпсіздік механизмін іске асыру үшін қолданылатын криптография және стеганография әдістерімен таныстыру.

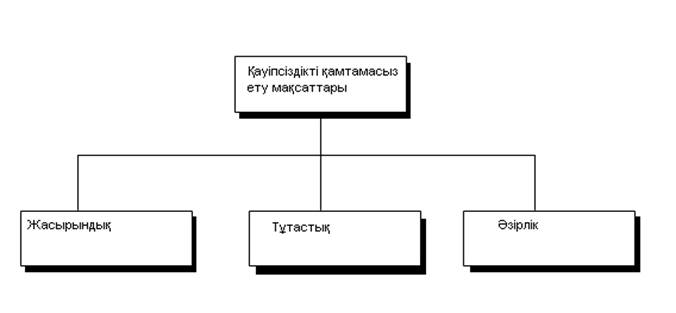

Ақпараттық қауіпсіздікті қолдаудың келесі үш мақсатын қарастырамыз: құпиялық (конфиденциальность), тұтастық (целостность) және әзірлік (готовность).

2 сурет – Қауіпсіздікті қолдау мақсаттарын жүйелеу

Ақпараттық қауіпсіздіктің негізгі үш аспектісі 2 – суретте келтірілген. Олар:

- әзірлік (қол жетерлік), яғни тиімді уақыт аралығында қажетті ақпараттық қызметті алу;

- тұтастық (бүтіндік), яғни ақпараттың қайшылықсыз және лездік, оны құрту мен рұқсат етілмеген өзгерістерден қорғау;

- құпиялық (жасырын), яғни рұқсат етілмегенді оқып шығудан қорғау).

Ақпараттық қауіпсіздіктің негізгі қауіптері

Қазіргі заманғы ақпараттық жүйелердің күрделі екені белгілі. Олар әртүрлі сатылы бір-бірімен байланысты үлкен санды компоненттерінен жиналып, деректермен алмасады. Тәжірибе жүзінде әрбір компонент саптан шығуы немесе сыртқы әрекетке ұшырауы мүмкін. Автоматтандырылған ақпараттық жүйенің компоненттерін мына топтарға бөлуге болады:

1) аспаптық құрал – компьютер және оның құрылымы (процессор, монитор, терминал, шеткі (перифериалдық) құралдар – дисковод, принтер, контроллер, кабель, байланыс сызықтары және т.б.);

2) бағдарламалық қамтамасыз ету - операциялық жүйелер және жүйелік бағдарламалар (компиляторлар, құрастырушылар және т.б.), утилиттер, диагностикалық бағдарламалар және т.б.;

3) деректер - магнитті таратушыда терілген, архивтегі жүйелі журналдарда тұрақты және уақытша сақталады;

4) персонал – қолданушы және қызмет ету персоналы.

Компьютерлік ақпараттық жүйелерге қауіпті әрекеттерді кездейсоқ және әдейілеп жасалынған деп бөлуге болады. Жұмыс кезінде кездейсоқ әрекеттердің себебі мыналар болып табылады:

- электр көздерін сөндіру және апаттылық кезіндегі ахуал;

- аспаптардың жұмыс істеуден шығуы;

- бағдарламалық қамтамасыз етудегі қателіктер;

- персонал жұмысындағы қателіктер.

Сыртқы ортаның әрекетінен желі байланыстарындағы бөгеуіл деп отырғанымыз - әдейілеп жасалынған әрекеттер - бұл бұзушының мақсат қойған әрекеті. Бұзушы ретінде: жұмысшы, келуші, бәсекелесуші және тағы басқалар болуы мүмкін. Сондықтан қауіптердің келесі түрлерін қарастыруға болады:

- Өздік қауіптер (стихиялық апаттар, от, заттың уақыт өте бұзылуы және т.б.).

- Ұрлап алу.

- Рұқсатсыз оқу/жазу.

- Ақпараттың жойылуы.

- Электр қорек көзінің тұрақсыздығы.

Қауіптердің пайда болу жолдары келесі:

- Өздігінен болатын қауіптер (техниканың өзіне байланысты) .

- Қызметкерлердің абайсыздығынан (құлату, сындыру, т.с.с.).

- Заңсыз бұзу арқылы.

- Табиғи апаттар.

- Заңсыз ақпарат алу арналарының топтары.

- Байланыс сымдарына қосылу.

- Жүйеге зақым келтіріп, ақпарат алуға мүмкіндік беретін бағдарламаларды енгізу.

- Ақпарат сақтағыштарды ұрлау.

- Ақпарат сақтағыштардағы ақпаратты көшіру.

Ақпараттың бұзылу себептеріне тоқтасақ, олар:

- құралдардың ескіруі (дискінің фрагментациясы);

- физикалық көрсеткіштердің белгілі бір шамадан ауытқуы (кернеу, ылғалдылық т.б.);

- зиянды бағдарламалардың салдары.

Сонымен біздің қарастырған ақпараттық қауіпсіздіктің негізгі қауіптері:

- Ақпараттың бүтіндігінің бұзылуы.

- Қызметкерлердің абайсыздығынан (құлату, сындыру т.с.с.).

- Заңсыз бұзу арқылы.

- Жүйеге зақым келтіріп, ақпарат алуға мүмкіндік беретін бағдарламалық енгізу.

- Ақпарат сақтағыштардағы ақпаратты көшіру.

Ақпараттық қауіпсіздікті қамтамасыз ету

Жоғарыда қарастырылған қауіптерге төтеп беруді және шабуылдармен күресу жолдарын қарастырайық:

- Сервердегі ақпараттың көшірмесін жасаймыз.

- UPS орнатамыз.

- Вирустарға төтеп беретін бағдарламаларды орнатамыз.

- Ақпаратты көшіруге тыйым салынады (яғни салмақты ақпаратты көшіру мүмкіндіктері тек қана әкімші арқылы іске асырылады).

Серверде белгілі құқықтары бар пайдаланушыларды, топтарды құрамыз (әр пайдаланушыға өз аты, кілті беріледі және жасайтын жұмысына тән белгілі бір құқықтары беріледі).

Ақпаратты қорғаудың төменде көрсетілген бірнеше түрлері бар: физикалық (механикалық, электро- және электронды-механикалық потенциалды енушілердің жолындағы қарама-қайшылық); заң шығару, демек заңды түрде (заңдар, нормативті актілер, үлгілер және т.б.); әкімшілік (жалпы мінез-құлықтағы әрекеттер, кәсіпкер басшысымен ұйымдастыру); аспапты-бағдарламалы (электронды құрылыс және арнайы ақпаратты қорғау бағдарламалары); адамгершілік-этикалық; құраулық-бағдарламалық (электронды құрылғылар және ақпаратты қорғаудың арнайы бағдарламалары).

Дәріс мақсаты: ақпараттық қауіптер және олармен күресу жолдары. Ақпаратты қорғау жүйелерінің сипаттамалық қасиеттерін қарастыру.

Ақпаратты құраулық – бағдарламалық қорғау жүйелері

Windows 2007, Windows XP, Windows NT сияқты ДК-ге арналған ОЖ-дің өзіндік қорғау жүйелерінің бар болғанымен, қосымша қорғау құралдарын құру өзектілігі қазір де сақталады. Жүйелердің көбі оларға жатпайтын ақпараттарды қорғай алмайды, мысалы, желіде ақпараттық алмасу кезінде.

Ақпаратты құраулық – бағдарламалық қорғау құралдарын бес топқа бөлуге болады:

1) Пайдаланушыларды идентификация және аутентификация жүйелері.

2) Дискілік ақпараттардың шифрлау жүйелері.

3) Желі бойынша тасымалданатын ақпараттарды аутентификация жүйелері.

4) Электронды ақпараттарды аутентификация жүйелері.

5) Криптографиялық кілттерді басқару жүйелері.

Операциялық жүйелер беретін қорғау құралдары

Бұрын қауіпсіздікті қаматамасыз ету үшін есікті құлыптап немесе құнды қағаздарды сейф ішіне жауып қойсақ жеткілікті болатын. Қазіргі кезде ақпаратты сақтау үшін тек қағазбен пайдаланбайды, компьютерлік деректер базасында (ДБ) картотека ішіндегі карточкалар сияқты файлдар сақталады. Қатқыл дисктер және дискеталар біздің көптеген құпияларымызды сақтайды.

Компьютерде немесе желі ішінде сақталынатын деректерге қатынау, әдетте келесі операциялық жүйелер (ОЖ) көмегімен іске асырылады:

- DOS; Windows; Windows NT; MacOS; UNIX; Linux; Solaris немесе HP/UX.

Кіріс деректерді қабылдай отырып, олардың негізінде операцияларды орындап, нәтижені қайтарып, ОЖ қосымша сияқты жұмыс істейді. Мысалы, электрондық кесте деген қосымша өзінің жұмыс істеу кезінде ішіне сіздің енгізіп отырған сандарыңызды қабылдап, оларды ұяларға енгізеді де, мүмкін, есептеулерді орындайды, ал ОЖ сіздердің командаларыңызды қабылдап, «файлдар тізімін экран бетіне шығар» сияқты сұратуды орындайды. Сонымен қатар сіз ОЖ көмегімен белгілі бір қосымшаны – мысалы, мәтін редакторын, қоссын деген нұсқау бере аласыз. Содан кейін сіз мәтін редакторына «файлды аш!» деген тапсырма (бұйрық) бересіз. Редактордың ОЖ-ге қатынау, яғни файлды іздеу оқиғасы «сахна артында» қалып қояды.

Практика жүзінде қазіргі компьютерлердің бәрінде қорғау құралдары болады және олар ОЖ құрамында іске асырылады. Бұл қорғаудың қалай әрекет ететінін қарастырайық.

ОЖ-нің қорғау құралдары. Рұқсат етілулер

Практика жүзінде барлық ОЖ-лердің қатынауға рұқсат беретін кірістірме (ендірмелері) құрамдас бағдарламалары болады. Олар тек белгілі бір адамдарға компьютерге, яғни оның қатқыл дискісіне, жадына, диск бетіндегі немесе желілік қосылыстың кеңістігіне қатынауды орындауға мүмкіндік береді. Бұндай қатынау жүйеге кіру процедурасы арқылы іске асырылады. Егер пайдаланушы сәйкесті ақпарат (мысалы, пайдаланушының атын және паролін) бермесе, ОЖ оған компьютерді пайдалауға мүмкіндік бермейді. Пайдаланушы жүйеге кіргеннің өзінде де, белгілі бір файлдар оған қол жетпес болып қала беруі мүмкін. Егер біреу файлды сұрайтын болса, қатынауға рұқсат берілген пайдаланушылар тізімінде бұл адамның бар-жоғын, яғни ішінде болуын ОЖ тексереді; егер бұл адам тізімде жоқ болса, ОЖ файл ішіндегіге қатынауға рұқсат бермейді.

Компьтерлердің көбіне және желіге қатынауды пұрсатты пайдаланушы, яғни әртүрлі жеңілдікпен пайдаланушы, немесе суперпайдаланушы немесе жүйелік администратор (жиі сисадмин деп қысқартылып қолданылатын) қадағалап бақылайды (тексереді). Жүйелік администратор деп отырғанымыз – пайдаланушылардың есепке алу жазбаларын құратын, өзгертетін және жоятын, сонымен қатар жүйенің және желінің дұрыс жұмыс істеуіне жауапты болатын адам. Осындай пұрсатты пайдаланушының әдеттегі міндеті қауіпсіздік параметрлерін орнату және өзгерту болып табылады. Біреу паролін ұмытып қалды делік. Немесе файл оқылуынан қорғанған (яғни ашылмайды және оқылмайды) делік. Міне осындай мәселелерді шешу үшін ОЖ-ге қатынау шектеулерін пұрсатты пайдаланушының аттап өту өкілдігі, яғни билігі бар болады.

Сондықтан да «суперпайдаланушы», яғни бәрін де істей алатын пайдаланушы деген термин пайда болды. Айтылып отырған жүйелік баптаулардың өзгертулерін орындайтын адам суперпайдаланушы екенін ОЖ қалай анықтайды? Қатынаудың осындай түрлерін ОЖ пайдаланушының атына және пароліне сәйкесті береді. Суперпайдаланушы аты ретінде әдетте «su», «root» немесе «Administrator» қолданылады. Өкінішке орай, ”үндемеу бойынша” бұл қорғау құралдарын аттап өту әдістері (тәсілдері) кеңінен белгілі.

Әрбір пайдаланушы өзінің мүмкіндік жиынын алады: әдеттегі пайдаланушылар – минимальды, администраторлар – максимальды.

Компьютерлік желілерде болатын қауіптерге ерекше тоқталу қажет, олардың компоненттері кеңістікте бөлінген және олардың арасындағы байланыс физикалық тұрғыдан байланыс сызығы көмегімен және Бағдарламалық тұрғыдан хабарлау механизмі көмегімен жүзеге асырылады.

Қаскүнем желіге ену кезінде басып енудің белсенді және белсенді емес әдістерін қолдана алады.

Белсенді емес басып енуде (ақпаратты ұрлау) ол ақпараттың ағымына тимей ақпараттың өтуін ғана бақылайды, бірақ ол тағайындау пунктін, айырбастау жиілігін және т.б. анықтай алады, яғни берілген каналда график анализін (хабар ағымын) орындайды.

Белсенді басып енуде бұзушы ақпаратты алмастыруға (жою, ұстау, хабардың берілу ретін өзгерту) ұмтылады.

Желілердің сипаты, олардың шабуылды жоюды, ақпараттың бұзылу әрекетін, байланыс каналы бойынша бағдарламаның жүзеге асқанын көрсету болып келеді.

Қауіптердің кең тараған түрлері:

1) «Троянский конь» - құжатта жазылған әрекеттермен бірге, жүйенің қауіпсіздігінің бұзылуына әкелетін әрекеттерді орындайтын бағдарлама; әдетте бұл бағдарлама қандай да бір пайдалы функцияларды орындайды деп қабылданатын, жекелей олар маскіленетін, көбіне қандай да бір пайдалы утилиттермен.

2) Компьютерлік вирус – басқа бағдарламаларды бүлдіретін, есептеу процесінің модификациялауына және өзінен көбеюіне қабілетті бағдарлама.

Алғашында мұндай бағдарламалар, басқа компьютерлер желісінде ресурстарды, бөлінген есептеулерді орындау мүмкіншілігін алу негізінде , іздеу үшін жазылған. Бірақ ол зиян келтіретін бағдарламаға оңай айналды. Неғұрлым белгілісі – Червь Меррис, Си тіліндегі бағдарлама.

Көрсетілген зиян келтіретін бағдарламалардан қорғану үшін, келесі шараларды қолдану қажет:

Орындалатын файлдарға енудің санкционерленбегенін болғызбау.

Алынатын бағдарламалық құралдардың тестілену.

Жүйелік облыстардың және орындалатын файлдардың бүтіндігін бақылау.

Бағдарламаның орындалуының тұйық ортасын құру.

АӨАЖ қорғау жүйесі – бұл зиянның пайда болуын минимумға әкелу мақсатында АӨАЖ қауіптеріне қарсы әрекеттерге негізделген заңдылық, моральдық-этикалық нормалар, административтік-ұйымдастырушылық шаралар, физикалық және техникалық бағдарлама құралдардың жиыны.

Қорғаудың соңғы құралдары негізінен ақпаратты қорғаудың криптографикалық әдістерімен жүзеге асады.

Ақпаратты қорғаудың криптографиялық принциптері

Криптография –бұл мәліметтерді алмастыру әдістерінің жиынын көрсетеді, қарсы жақ үшін бұл мәліметтерді пайдасыз ету үшін бағытталған (криптография - cryptos - құпия, белгісіз logos – хабар байланыс).

Криптоанализ – (қорғаныс жүйесін бұзу) бұл кілтке ену рұқсатынсыз шифрланған хабардың бастапқы мәтінін ашу жөніндегі ғылым.

Жіберуші қорғалмаған канал бойынша заңды қабылдаушыға берілуі қажет бастапқы М хабарының ашық мәтінін генерациялайды. Каналды ұстап алушы берілетін хабарды ашу және ұстап алу мақсатында бақылайды. Ұстап алушы М хабарының мазмұнын біліп алмау үшін, жіберуші оны Ек алмастыру көмегімен шифрлейді және қабылдаушыға жіберілетін шифрмәтінді С=Ек(М) алады.

Қабылдаушы С шифрды кері алмастыру көмегімен ашады Ек-1=Dk(C) және бастапқы хабарды алады.

Dk(C)=E-1k(Ek(M))=M.

Ек алмастыру криптоалгоритмі деп аталатын криптографиялық алмастыру түрлерінен таңдалады.

Жеке қолданылатын алмастыру таңдалатын параметр криптографиялық кілт К деп аталады.

Криптографиялық жүйе – бұл Ек:![]() түрге келтіретін

ашық мәтіні

түрге келтіретін

ашық мәтіні ![]() хабарды кеңістіктен

хабарды кеңістіктен ![]() шифрланған мәтінді

кеңістікке көшірілетін бір параметрлік (Ek) түрі.

шифрланған мәтінді

кеңістікке көшірілетін бір параметрлік (Ek) түрі.

К(кілт) параметрі кілттер кеңістігі деп аталатын К жиынынан таңдап алынады.

Криптожүйенің класын екіге бөлеміз:

1) симметриялық (біркілтті) криптожүйе;

2) асимметриялы (екікілтті) криптожүйе (ашық кілтпен).

1-кластың жүйелерінде шифрлау және шифрды ашу кезінде бір ғана құпия кілт қолданылады.

Асимметриялық жүйеде шифрлау және шифрды ашу үшін К1 және К2 әртүрлі екі кілтті қолданады.

Дәріс мақсаты: гаммалау әдiсi бойынша деректерді шифрлау.

Гаммалау деп белгiлi бiр заң бойынша ашық деректер үстiне шифрдың гаммасын беттестiру (қосу) процесiн түсiнемiз. Шифрдың гаммасы дегенiмiз - ол белгiлi бiр алгоритм бойынша ашық деректердi шифрлауға және шифрланған деректердi ашуға арналып жасалған жалған кездейсоқ тiзбек.

Шифрлау процесiнiң мәнi мынада: шифрдың гаммасын генерациялау және алынған гамманы бастапқы мәтiнге, қайтадан керi аударуға болатындай етiп, мысалы модуль 2 бойынша қосу операциясын пайдалану арқылы беттестiру.

Мына жағдайды атап өтуiмiз керек.

Шифрлау алдында ашық деректердi, ұзындығы бiрдей, әдетте 64 биттен, Т0(i) блоктарына бөледi. Шифрдың гаммасы осыған ұқсас, ұзындығы Гш(i) блоктарынан тұратын тiзбектер түрiнде құрылады.

Шифрлау теңдеуi мына түрде болады:

Тш(i) = Гш(i) + Т0(i) , i=1 … M,

мұндағы Тш(i) - мәтiн-шифрдың i-шi блогы,

Гш(i) - гамма-шифрдың i- шi блогы,

Т0(i) - ашық мәтiннiң i-шi блогы,

М - ашық мәтiн блоктарының саны.

Шифрды ашу процесi шифр гаммасын қайтадан генерациялау және осы гамманы шифрланған деректер үстiне беттестiруден тұрады.

Шифрды ашу теңдеуi мына түрде болады:

Т0(i) = Гш(i) Å Тш(i).

Осындай әдiспен алынған мәтiн-шифр, ашуға қиындық тудырады, өйткенi оның кiлтi айнымалы шама. Шын мәнiнде шифр гаммасы әр шифрланған блок үшiн кездейсоқ түрде өзгерiп тұруы қажет. Егер гамма периоды барлық шифрланған мәтiн ұзындығынан көп болса және шифрды бұзушыға бастапқы мәтiннiң ешқандай бөлiгi белгiлi болмаса, онда мұндай шифрды тек кiлттердiң барлық варианттарын түгел тiкелей қарап шығу (перебор) арқылы ғана ашуға болады. Бұл жағдайда шифрдың криптограммалық тұрақтылығы (криптостойкость) кiлт ұзындығымен анықталады.

Жалғанкездейсоқ сандар тізбегін генерациялау әдістері. Гаммалау әдісімен шифрлағанда кілт есебінде биттердің кездейсоқ қатары пайдаланылады. Бұл қатар екілік түрде берілген (мысалы А=00000, В=00001, С=00010 және т.с.с) ашық мәтінмен қосылады. Бұл қосылу екі модулі бойынша биттерді өзара қосу арқылы жүзеге асырылады. Нәтижесінде шифрланған мәтін пайда болады. Күні бұрын болжауға болмайтын ұзындығы үлкен екілік тізбектерді генерациялау классикалық криптографиядағы маңызды проблемалар қатарына жатады. Бұл проблеманы шешу үшін екілік жалғанкездейсоқты тізбектер генераторлары пайдаланылады.

Жалғанкездейсоқ бүтін сандар тізбегін генерациялайтын белгілі процедуралар ішінде ең жиі қолданылатыны сызықты конгруэнтті генератор. Бұл генератор У1 , У2 , ..., Уi-1,Уі, ... жалғанкездейсоқ сандар тізбегін келесі қатынасты пайдалана отырып құрастырады:

Уi=(a*Ei-1+b)mod m,

мұнда Уі- тізбектің і-ші (ағымдағы) саны; Уі-1 тізбектің алдыңғы саны;

а, b және m – тұрақтылар;

m – модулі;

а – еселік (коэффицент), b - өсімше;

Уі – тудырушы сан (алғашқы мәні).

Бұл теңдеу таңдап алынған а, b, m – параметрлеріне байланысты және m мәніне жете алатын қайталау периодымен жалғанкездейсоқ сандарды генерациялайды. m модулінің мәні 2n тең деп немесе қарапайым санға тең деп алынады. b - өсімі m - санымен өзара қарапайым, ал а - коэффиценті тақ сан болуы керек.

Тізбектердің мұндай түрі компьютерде

оңай іске асырылады. Сонымен қатар егер барлық ![]() және

және ![]() - GF(2) өрісінде

тек 0 және 1 деген мағынада болса іске асыру тіпті оңай

болады.

- GF(2) өрісінде

тек 0 және 1 деген мағынада болса іске асыру тіпті оңай

болады.

Мысалы ретінде қызықты кері байланысы бар үш разрядтты ығысу регистрін қарастырайық. Ол қарапайым көпмүшеге сәйкес құрылған: һ(х)=х3+х2+1. Мұндағы коэффиценттер мәні һ3=1 һ1=0 һ0=1.

Кілттің мәні 101 болсын. Регистр осы күйден жұмыс істей бастайды. Регистрдің күй-жайы суретте көрсетілген. Регистр өзінің барлық 7 нөл емес күйі арқылы өтіп, қайтадан өзінің 101 қалпына келеді. Бұл – сызықтық кері байланысы бар регистрдің ең ұзын периоды. Мұндай тізбек ығысу регистрінің ең үлкен тізбегі деп аталады. (Maximal Length Shift Register Sequence – MLSRS).

Питерсон мен Уэлдон зерттеуі бойынша кез келген m-бүтін саны үшін периоды (2m-1)-ге тең m биттік MLSRS – тізбегі болады. Мысалы, егер m=100 болса, онда тізбектің периоды 2100-1 болады да, оны 1Мбит/с жылдамдықпен байланыс жолдарымен жібергенде ол 1016 жыл өткенше қайталанбайды.

Біздің

мысалымыздағы ығысу регистрінің шығу тізбегі Гш

(шифр гаммасы) 1010011 тізбегі болып табылады. Ол циклді түрде

қайталанып отырады. Бұл тізбекте 4 бірлік пен 3 нөл бар.

Біздің

мысалымыздағы ығысу регистрінің шығу тізбегі Гш

(шифр гаммасы) 1010011 тізбегі болып табылады. Ол циклді түрде

қайталанып отырады. Бұл тізбекте 4 бірлік пен 3 нөл бар.

3 сурет - Кері байланысы бар үшразрядты ығысу регистрі

Дәріс мақсаты: классикалық симметриялы криптожүйелерді қарастыру.

Кiлт – барлық мүмкiн варианттардан бұл алгоритм үшiн тек бiр вариантты таңдауды қамтамасыз ететiн мәлiметтер криптографиялық түрлендiру алгоритмнiң кейбiр параметрлерiнiң нақты құпия жағдайы.

Криптоберiктiлiк шифрдың негiзгi сипаттамасы болып табылады. Ол криптоанализ әдiстерiмен ашатын берiктiгiн анықтайды. Әдетте бұл сипаттама керi шифрлау үшiн керек уақыт аралықты анықтайды.

Ақпараттың криптографиялық қорғау үшiн пайдаланған шифрларға бiрнеше талаптар қойылады:

- жеткiлiктi криптоберiктiлiк (деректер жабудың берiктiгi);

- шифрлау және керi шифрлау процедурларының жеңiлдiгi;

- шифрлаудың есебiне мол ақпараттың шамалығы;

- шифрлаудың кiшкентай қателерiне сезiмсiздiгi және т.б.

Сол немесе басқа шамада бұл талаптарға жауап беретiндер:

- орын ауыстыру шифрлары;

- алфавит ауыстыру шифрлары;

- гаммалау шифрлары;

- шифрланатын деректердiң аналитикалық түрлендiруiне негiзделген шифрлар.

Орын ауыстыру арқылы шифрлау – шифрланатын мәтiннiң символдары бұл мәтiннiң кейбiр блок iшiнде нақты ереже бойынша қойылады. Блоктың жеткiлiктi ұзындығында ауыстыру орындалады және күрделi қайталанбайтын ауыстыру тәртiбiнде шифрдың тұрақты практикалық қолданулар үшiн жетуге тиiмдi болады.

Алфавит ауыстыру арқылы шифрлау – мәтiннiң шифрланатын символдары алдын ала келiсiп алған алмастырылған сұлбамен сәйкес сол немесе басқа алфавит символдарымен алмастырылады.

Гаммалау арқылы шифрлау – шифрланатын мәтiннiң символдары гамма шифры деп аталатын кейбiр кездейсоқ бiрiздiлiк символдарымен қосылады. Шифрлау тұрақтылығы негiзiнен шифр гамманың қайталанбайтын бөлiгiнiң ұзындығымен (периодымен) анықталады. ЭЕМ көмегiмен шексiз гамма шифрын жасауға болатындықтан, ол автоматталған жүйелерде ақпаратты шифрлайтын негiзгi әдiстерiнiң бiреуi болып табылады.

Аналитикалық түрлендiру бойынша шифрлау шифрланатын мәтiн қайсiбiр аналитикалық ереже (формула) бойынша түрлендiрiледi.

Мысалы, векторды матрицаға көбейту ережесiн қолдануға болады. Көбейтiлетiн матрица шифрлау кiлтi болып табылады (сондықтан оның көлемi мен мазмұны құпия күйiнше сақталу керек), ал көбейтiлетiн вектордың символдары шифрланатын мәтiннiң символдарын бiрiздiлеп есептейді. Мысалдың басқа түрiне ашық кiлттi криптожүйелердi құратын бiрбағытты функция кiредi.

Шифрлау және керi шифрлау процесi криптожүйелер шеңберiнде орындалады. Симметриялық криптожүйенiң маңызды сипаттамасы – хабарларды шифрлау немесе керi шифрлау негiзiнде сол бiр құпия кiлттi қолдану болып табылады.

Алфавит деп аталатын шектiк символдар жиынына кiретiн ашық мәтiн де, шифрмәтiн де әрiптерден тұрады. Алфавиттер мысалдары барлық бас әрiптердiң шектiк жиыны, барлық бас және кiшi әрiптерi және цифрлар және т.с.с. шектiк жиыны болып табылады.

Жалпы түрде å қайсiбiр алфавиттi былай көрсетуге болады:

å={a0, a1, a2, ..., am-1}.

Негiзгi ереже бойынша å алфавиттегi әрiптердi бiрiктiргенде, жаңа алфавиттi құруға болады:

- (a0a0, a0,a1, ..., am-1am-1) m2 биграммалары бар å2 алфавитi;

- (a0a0a0, a0a0a1, ..., am-1am-1am-1) m3 триграммалары бар å3 алфавитi.

Жалпы жағдайда, n әрiптерi бойынша бiрiктiрсек, mn n–граммалары бар ån алфавитi шығады.

Мысалы, ағылшын алфавитi å = {ABCDEFGH...WXYZ} m=26 әрiптер көлемi бар тiркестiру операциясы арқылы 262 = 676 (AA, AB, ..., XZ, ZZ) диаграммалары бар алфавиттi.

263 = 17576 (AAA, AAB, ..., ZZX, ZZZ) триграммалары бар алфавиттi және тағы басқаларды жасауға мүмкiндiк бередi.

Криптографиялық түрлендiрудi

орындау кезiнде алфавит әрiптерiн бүтiн сандарға 0, 1, 2, 3,

... ауыстыруға пайдалы. Бұл керектi алгебралық

манипуляциялардың орындалуын жеңiлдетедi. Мысалы,

қазақ алфавитi åқаз. = {А°БВГ±ДЕ...Þß} және бүтiн жиындар ![]()

![]() {0, 1, 2, 3, …, 41};

{0, 1, 2, 3, …, 41};

ағылшын алфавитi

åангл.

= {ABCDEF...YZ} және бүтiн жиындар ![]() {0, 1, 2, 3, …, 25} аралығында

бiрмәндi өзара сәйкестiктi орнатуға болады.

{0, 1, 2, 3, …, 25} аралығында

бiрмәндi өзара сәйкестiктi орнатуға болады.

Кейiнiрек m “әрпi” бар (сан түрiнде) әдетте алфавиттi пайдаланады

![]() {0, 1, 2, 3, …, m-1}.

{0, 1, 2, 3, …, m-1}.

Дәстүрлi алфавиттiң сандарымен алмастыру негiзгi концепциялар мен криптограммалық түрлендiру әдiстерiн нақты ұйымдастыруға мүмкiндiк бередi. Көбiнесе алфавиттiң табиғи тiлi қолданылады.

![]() алфавитiнен алынған n әрiптерi бар мәтiндi n-грамма сияқты қарастыруға болады:

алфавитiнен алынған n әрiптерi бар мәтiндi n-грамма сияқты қарастыруға болады:![]()

![]() = (x0, x1, x2, …, xn-1) ,

= (x0, x1, x2, …, xn-1) ,

мұнда xi Î ![]() , 0 £ i < n , кейбiр бүтiн n=1, 2, 3, … .

, 0 £ i < n , кейбiр бүтiн n=1, 2, 3, … .

![]() арқылы

арқылы ![]() жиынының әрiптерiнен құралған n-грамм жиынын белгiлеймiз.

жиынының әрiптерiнен құралған n-грамм жиынын белгiлеймiз.

Е криптографикалық түрлендiруi

E = {E(n) : 1 £ n < ¥},

E(n) : ![]() ®

®![]()

түрлендiрулердiң жиынтығын көрсетедi.

Е(n) түрлендiруi қалай ![]() Î

Î ![]() ашық мәтiннiң әрбiр n-граммасына

ашық мәтiннiң әрбiр n-граммасына ![]() шифрмәтiннiң n-граммасына алмастырылатынын анықтайды, яғни

шифрмәтiннiң n-граммасына алмастырылатынын анықтайды, яғни

![]() = E(n)(

= E(n)(![]() ), және

), және ![]() ,

, ![]() Î

Î![]() ;

;

бұл кезде мiндеттi түрде бiрмәндiк Е(n) түрлендiруiнiң ![]() жиынына бiрдей талабы болып табылады.

жиынына бiрдей талабы болып табылады.

Криптографиялық жүйе кiлт деп аталатын К параметрiмен белгiленген ![]() ={Ek:KÎ

={Ek:KÎ![]() } криптографиялық түрлендiрудiң жиыны сияқты түсiндiрiлуi мүмкiн.

} криптографиялық түрлендiрудiң жиыны сияқты түсiндiрiлуi мүмкiн.

Кiлттiң мәнiнiң жиыны ![]() кiлттiк кеңiстiгiн құрайды.

кiлттiк кеңiстiгiн құрайды.

Орын ауыстыру шифрлары

Шифрланатын мәтiннiң символдарын орын ауыстырумен шифрлаған кезде бұл мәтiннiң блогының шегiнде анықталған ереже бойынша орындары ауыстырылады. Орын ауыстыру шифрлары ең қарапайым, сондай-ақ ең ежелгi шифрлар болып табылады.

Шифрлайтын кестелер

Шифрлайтын кестелерде кiлт ретiнде мыналар қолданылады:

- кестенiң өлшемi;

- орын ауыстыруды беретiн сөз немесе сөздер тiркесi;

- кестенiң құрылымының ерекшелiктерi.

Орын ауыстыру кестелiк шифрларының ең үнемдiсi кестенiң өлшемi қызмет ететiн жай орын ауыстыру болып табылады. Мысалы, КОМПЬЮТЕРЛIК ЖҮЙЕЛЕРДI ҚОРҒАУ хабар кестеге баған бойынша кезектесiп жазылады. Кестенiң 4 қатардан және 7 бағаннан тұратын толтыру нәтижесi 4-суретте көрсетiлген.

Шифрмәтiндi қалыптастыру үшiн хабар мәтiнiн баған бойынша кестенi толтырудан кейiн қатар бойынша кестенiң құрамын есептейдi. Егер шифрмәтiндi жетi әрiп бойынша тобымен жазып отырса мынадай шифрланған хабар алынады:

КЬРЖЛIҒ ОЮЛҮЕҚА МТIЙРОУ ПЕКЕДР.

Шифрды ашу кезiнде iс-әрекеттер керi ретпен орындалады.

|

К |

Ь |

Р |

Ж |

Л |

I |

± |

|

О |

Þ |

Л |

Ү |

Е |

Қ |

А |

|

М |

Т |

I |

Й |

Р |

О |

У |

|

П |

Е |

К |

Е |

Д |

Р |

. |

4 сурет - Кестенің 4 қатардан және 7 бағаннан тұратын толтырылуы

Кiлт бойынша орын ауыстыру әдiсi. Алдыңғы тәсiлден бұл тәсiл кестенiң бағандары кiлттiк сөз, сөздер тiркесi немесе кестенiң қатарына теру ұзындығының саны бойынша орын ауыстырылады.

Мысалы, кiлт ретiнде ТЕХНИКА сөзiн қолданайық, ал хабардың мәтiнiн алдыңғы мысалдан алайық. 5-суретте хабардың мәтiнiмен кiлттiк сөзбен толтырылған екi кесте көрсетiлген, бұл кезде сол жақ кесте орнын ауыстыруға дейiнгi толтыруға, ал оң жақ кесте – орнын ауыстырудан кейiнгi толтыруға сәйкес.

|

Кiлт ¾® |

Т |

Е |

Х |

Н |

И |

К |

А |

|

А |

Е |

И |

К |

Н |

Т |

Х |

||

|

|

|

|

6 |

2 |

7 |

5 |

3 |

4 |

1 |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

|

|

|

|

К |

Ь |

Р |

Ж |

Л |

I |

Ғ |

|

Ғ |

Ь |

Л |

I |

Ж |

К |

Р |

|

|

|

|

О |

Ю |

Л |

Ү |

Е |

Қ |

А |

|

А |

Ю |

Е |

Қ |

Ү |

О |

Л |

|

|

|

|

М |

Т |

I |

Й |

Р |

О |

У |

|

У |

Т |

Р |

О |

Й |

М |

I |

|

|

|

|

П |

Е |

К |

Е |

Д |

Р |

. |

|

. |

Е |

Д |

Р |

Е |

П |

К |

|

|

|

|

а) Орын ауыстыруға дейiн |

|

б) Орын ауыстырудан кейiн |

||||||||||||

5 сурет - Хабардың мәтіні мен кілттік сөзбен толтырылған кестесі

Сол жақ кестенiң жоғарғы қатарында кiлт, ал кiлттiң әрiптерiнiң астындағы нөмiрлер алфавитте кiлттiң әрiптерiнiң ретiмен сәйкес анықталған. Егер кiлтте бiрдей әрiптер кездессе, олар солдан оңға қарай нөмiрленетiн едi. Оң жақ кестенiң бағандары кiлттiң әрiптерiнiң реттелген нөмiрiмен сәйкес орындары ауыстырылған.

Оң жақ кестенiң құрамындағы қатар бойынша және жетi әрiп бойынша шифрмәтiннiң тобының жазбасын есептеу кезiнде шифрланған хабарды аламыз: ҒЬЛIЖКР АЮЕҚҮОЛ УТРОЙМI .ЕДРЕПК.

Қосымша жасыруды қамтамасыз ету үшiн шифрланудан өткен хабарды қайта шифрлауға болады. Шифрлаудың мұндай тәсiлi екi рет орын ауыстыру деп аталады. Бұл әдiсте орын ауыстыру кестелерi жеке баған үшiн және жеке қатар үшiн анықталады. Кестеге алдымен хабардың мәтiнi жазылады, ал содан кейiн кезекпен бағандар, сосын қатарлар ауыстырылады. Шифрды ашу кезiнде ауыстырулар керi ретте жүргiзiледi.

6-суретте екi рет орын ауыстыру әдiсiн iске асыр мысалы көрсетiлген.

|

|

|

2 |

3 |

1 |

|

|

1 |

2 |

3 |

|

|

1 |

2 |

3 |

|

|

|

3 |

А |

Қ |

П |

|

3 |

П |

А |

Қ |

|

1 |

А |

А |

Р |

|

|

|

1 |

А |

Р |

А |

|

1 |

А |

А |

Р |

|

2 |

Р |

Қ |

О |

|

|

|

5 |

Т |

Т |

Ы |

|

5 |

Ы |

Т |

Т |

|

3 |

П |

А |

Қ |

|

|

|

2 |

Қ |

О |

Р |

|

2 |

Р |

Қ |

О |

|

4 |

У |

Ғ |

А |

|

|

|

4 |

Ғ |

А |

У |

|

4 |

У |

Ғ |

А |

|

5 |

Ы |

Т |

Т |

|

|

|

Бастапқы кесте |

|

Бағандардың орнын ауыстыру |

|

Қатарлардың орнын ауыстыру |

|

|||||||||

6 сурет - Екі рет орын ауыстыру әдісінің мысалы

Бастапқы кестенiң бағандарының нөмiрлерi мен қатарларының нөмiрлерiнiң тiзбегi қосарлы алмастыру шифрының кiлтiне қызмет етедi. (Бiздiң мысалымызда 231 және 31524 тiзбектерi сәйкес).

Егер шифрмәтiндi оң жақ кестеден 5 әрiп бойынша блок қатарымен оқыса, онда келесi шығады: ААРРҚ ОПАҚУ ҒАЫТТ.

Сиқырлы квадраттар

Сиқырлы квадрат деп әрбiр бағаны, әрбiр қатары және әрбiр диагональдарының қосындысы бiрдей сан беретiн, оның клеткаларына бiрден басталатын натурал сандардың тiзбегi жазылған квадраттық кестенi атайды.

Шифрланатын мәтiн сиқырлы квадратқа оның клеткаларының нөмiрленуiне сәйкес жазылады. Егер содан кейiн қатар бойынша осындай кестенiң құрамын жазып алса, онда бастапқы хабардың әрiптерiн орнын ауыстыру арқасында жинақталған шифрмәтiн алынады.

7-суретте АҚПАРАТТЫ ҚОРҒАУ мәтiнiн сиқырлы квадраттың көмегiмен шифрлау мысалы көрсетiлген. Қатар бойынша оң жақ кестенiң құрамын оқу кезiнде алған шифрмәтiннiң жұмбақты түрi бар: .ПҚҒ РҚОТ ЫАТР АУАА

|

|

16 |

3 |

2 |

13 |

|

|

. |

П |

Қ |

Ғ |

|

|

|

5 |

10 |

11 |

8 |

|

|

Р |

Қ |

О |

Т |

|

|

|

9 |

6 |

7 |

12 |

|

|

Ы |

А |

Т |

Р |

|

|

|

4 |

15 |

14 |

1 |

|

|

А |

У |

А |

А |

|

7 сурет - Ақпаратты қорғау хабарымен толтырылған 4х4 сиқырлы квадраттың мысалы

Дәріс 5. Ақпараттық жүйелердің аппараттық және бағдарламалық платформасын анализдеу

Дәріс мақсаты: деректерді өңдеудің электрондық жүйелерінің архитектурасын; деректерді өңдеудің жүйелік құралдарын; деректерді өңдеудің қолданбалы құралдарын; ақпараттық қорғаудың аппараттық құралдарын; ақпараттық қорғаудың бағдарламалық құралдарын қарастыру.

Асимметриялық криптожүйелер

Деректердi криптографиялық қорғау жүйелерiнiң iшiнде ассиметриялық криптожүйелер тиiмдi жүйелер қатарына жатады. Оларды ашық кiлттi криптожүйелер деп те атайды. Мұндай жүйелерде деректердi шифрлау үшiн бiр кiлт, ал оларды керi шифрлауға басқа кiлт қолданылады (ассиметриялық деп аталу себебi осында). Бiрiншi кiлт ашық (public key) болады және ол деректерiн шифрлаймын деген барлық пайдаланушылар қолдану үшiн жария етiлуi мүмкiн. Деректердi керi шифрлауға ашық кiлт жарамайды.

Шифрланып келген деректердi керi шифрлау үшiн қабылдаушы жақ екiншi кiлттi пайдаланады. Ол құпия кiлт (private key) деп аталады.

Сөйтiп бұл криптожүйеде екi түрлi кiлт қолданылады: КА - жiберушiнiң ашық кiлтi, kВ - алушының құпия кiлтi. Құпия кiлттi қорғалмаған арна арқылы жiбермеу үшiн кiлттер генераторын алушы жағында орналастырған тиiмдi болады. kВ құпия кiлтiн белгiлi КА ашық кiлт бойынша ашу шешiлмейтiн мәселе болуы керек.

Ассиметриялық криптожүйелерге тән ерекшелiктер:

- КА ашық кiлтi мен С криптограммасы қорғалмаған арна бойынша жiберiледi, яғни қарсы жаққа КА және С белгiлi;

- шифрлау және керi шифрлау алгоритмдерi Е:М®С, D:С®М ашық болады.

Ассиметриялық криптожүйелердегi ақпаратты қорғау kВ кiлтiнiң құпиялығына тiкелей байланысты.

У. Деффи және М. Хеллман ассиметриялық криптожүйелерiнiң қауiпсiздiгiн қамтамасыз ететiн талаптарды қойды:

1) Алушы үшiн бастапқы жағдай негiзiнде (КА, kВ ) кiлттер жұбын есептеп шығару қарапайым болу керек.

2) «А» - жiберушi КА ашық кiлтiн және М хабарын бiлiп, криптограмманы өте оңай есептей шығара алады:

С = ЕКА (М) = Е (М).

3) «В» - алушы kВ құпия кiлтiн және С криптограммасын пайдаланып бастапқы хабарды оңай қалпына келтiре алады:

M = DКв (C) = D (C) = D [E(M)].

4) Қарсы жақ КА ашық кiлтiн бiлiп құпия kВ кiлтiн есептеп табу кезiнде шешуге болмайтын есептеу проблемасына кез болады.

5) Қарсы жақ (КА, С) жұбын бiлiп бастапқы М хабарын есептеп табуды ешқандай жолмен шеше алмайды.

Ашық кiлттi ассиметриялық криптожүйелер концепциясында бiр бағыттық функцияларды қолдану көзделген. Х және Y - кез келген жиын түрi берiлген дейiк. Егер барлық xÎX үшiн y=f(x) оңай есептеп табуға болатын болса (мұнда yÎY), онда f: X ® Y функциясы бiрбағытты деп саналады.

RSA криптожүйесi

RSA алгоритмiн 1978 жылы үш автор ұсынған: Р.Райвест (Rivest), А.Шамир (Shamir) және А.Адлеман (Adleman). RSA алгоритмi ашық кiлттi алгоритмдердiң бiрiншiсi болып саналады. Ол деректердi шифрлау режимiнде де, электрондық цифрлық қолтаңба режимiнде де жұмыс iстей алады.

Алгоритм сенiмдiлiгi үлкен сандарды жiктеу қиындығы мен дискреттi логарифмдердi есептеу қиындығына негiзделген.

RSA криптожүйесiнде КА ашық кiлтi, kВ құпия кiлтi, М хабары және С криптограммасы бүтiн сандар жиынына жатады

ZN = {0, 1, 2, …, N-1},

мұнда N-модуль: N=P*Q.

Бұл жерде P және Q - кездейсоқ, үлкен қарапайым сандар. Максималды қауiпсiздiктi қамтамасыз ету үшiн P және Q сандарының ұзындығын бiрдей қылып таңдап алып, оны құпия ұстайды.

ZN жиыны N модулi бойынша қосу және көбейту операцияларымен бiрге N модульдiк арифметиканы құрайды.

КА ашық кiлтiн келесi шарттар орындалатындай етiлiп кездейсоқ түрде таңдап алады:

1< KА £ j(N), ҮЖБ(КА,j (N))=1,

j (N)=(P - 1) (Q - 1),

мұнда ҮЖБ – ең үлкен жалпы бөлгiш, j (N) - Эйлер функциясы.

j(N) Эйлер Функциясы 1-ден N-ге дейiнгi аралықтағы N санымен өзара қарапайым оң бүтiн сандардың санын көрсетедi.

Жоғарыда көрсетiлген екiншi шарт КА ашық кiлтi мен j(N) Эйлер Функциясы өзара қарапайым болу керек екенiн көрсетедi.

Әрi қарай, кеңейтiлген Евклид алгоритмiн пайдаланып kВ құпия кiлтiн есептейдi:

kВ * КА º1 (mod j (N))

немесе

kВ = КА-1 (mod (P - 1) (Q - 1)). (1)

Бұны iске асыруға болады, өйткенi хабар алушы (P, Q) қарапайым сандар жұбын бiледi және j (N) функциясын оңай таба алады. kВ және N өзара қарапайым болуы керек.

KА ашық кiлтi деректердi шифрлауға, ал kВ құпия кiлтi керi шифрлауға пайдаланылады.

С криптограммасын (KА ашық кiлт, М хабаржұбы арқылы) келесi Формулаға сәйкес табуға болады:

С = ![]() ЕКА (М) = Е (М) = МК

ЕКА (М) = Е (М) = МК![]() (mod N). (2)

(mod N). (2)

С = МК![]() (mod N) Функциясын керi түрлендiру, яғни М - мәнiн белгiлi С, KА және N мәндерi арқылы анықтау N » 2512 кезiнде iске асыру мүмкiн емес. Дегенмен, керi

есептi яғни С криптограммасын керi шифрлау есебiн (kB құпия

кiлт, С криптограммасы жұбын пайдалана отырып)

келесi формуламен шығаруға болады:

(mod N) Функциясын керi түрлендiру, яғни М - мәнiн белгiлi С, KА және N мәндерi арқылы анықтау N » 2512 кезiнде iске асыру мүмкiн емес. Дегенмен, керi

есептi яғни С криптограммасын керi шифрлау есебiн (kB құпия

кiлт, С криптограммасы жұбын пайдалана отырып)

келесi формуламен шығаруға болады:

М = Dk![]() (C)

= D (C) = Ck

(C)

= D (C) = Ck![]() (mod N). (3)

(mod N). (3)

Керi шифрлау процессiн былайша жазуға болады:

D (E (M)) = M (4)

(4)-ке (2) және (3) мәндерiн қойсақ:

(МК![]() kв = М(mod N) немесе МК

kв = М(mod N) немесе МК![]() kв = М(mod N)

kв = М(mod N)

j(N) шамасы Эйлер теоремасында өте маңызды рөл атқарады. Эйлер теоремасы бойынша: егер ҮЖБ (x, N)=1, онда

x j(N) º1(mod)N немесе x n*j(N)+1 º x (mod)N

(5.5) және (5.6) өрнектерiн салыстыра отырып, мынаны аламыз:

KА * kB = n * j(N) + 1 немесе KА * kB º 1 (mod j(N)).

Сондықтан kB құпия кiлтiн есептеу үшiн (5.1) өрнегiн пайдаланады.

Осылайша, егер С=MКв(mod N) криптограммасын kB дәрежесiне шығарсақ, онда оның нәтижесiнде ашық M мәтiнi алғашқы қалпына келедi, өйткенi:

(МК![]() )k

)k![]() = МК

= МК![]() k

k![]() = Mn*j(N) +1 º

M(mod N). (5)

= Mn*j(N) +1 º

M(mod N). (5)

Сөйтiп, екi параметрдi қорғайды: 1) kB құпия кiлт; 2) көбейтiндiсi N модулiн беретiн (P, Q) сандар жұбы. Екiншi жағынан, хабар алушы N модуль мәнiн және kB ашық кiлттi ашады.

Қарсы жаққа KА және N мәндерi белгiлi. Егер ол N санын P және Q көбейткiштерiне жiктей алса, онда “құпия жолды ”, яғни {P, Q, KА} үш санын бiлер едi. Әрi қарай j(N)=(P-1)(Q-1) Эйлер функциясының мәнiн есептеп табар едi және ол арқылы kB құпия кiлтiнiң мәнiн анықтар едi. Бiрақ мәнi өте үлкен N санын көбейткiштерге жiктеу мүмкiн емес (егер P және Q сандарының ұзындығы 100 ондық таңбадан кем болмаса).

RSA криптожүйесiнде шифрлау және керi шифрлау процедуралары

А пайдаланушы RSA криптожүйесiн қолдана отырып, шифрланған түрде В пайдаланушыға хабар жiбергiсi келедi дейiк. Бұл жағдайда А пайдаланушы хабарды жiберушi рөлiнде, ал В пайдаланушы хабарды алушы рөлiн атқарады. Жоғарыда көрсетiлгендей RSA криптожүйесiн хабарды алушы құрастыруы керек, яғни В пайдаланушы. А пайдаланушы мен В пайдаланушының iс-әрекеттерiн қарастырайық:

1) В пайдаланушы кез келген екi қарапайым үлкен мәндi P және Q сандарын таңдап алады.

2) В пайдаланушы N=P*Q модулiнiң мәнiн есептейдi.

3) В пайдаланушы j(N)=(P-1)*(Q-1) Эйлер функциясын есептейдi және 1<KА£j(N), ҮЖБ(KА, j(N))=1 шарты орындалатындай жағдайда кездейсоқ түрде ашық кiлт KА мәнiн таңдап алады.

4) В пайдаланушы kB = KА -1 (mod j(N)) салыстыруды шешкенде кеңейтiлген Евклид алгоритiмiн пайдалана отырып, kB құпия кiлттiң мәнiн есептеп шығарады.

5) В пайдаланушы А пайдаланушыға (N, KА) сандар жұбын қорғалмаған арна арқылы жiбередi.

Егер А пайдаланушы В пайдаланушыға М хабарын жiбергiсi келсе, онда ол келесi қадамдарды орындайды.

6) А пайдаланушы бастапқы М ашық мәтiндi блоктарға бөледi. Әрбiр блок Мi = 0, 1, …, N-1 сандарымен көрсетiлуi мүмкiн.

7) А пайдаланушы Мi сандар тiзбегi ретiнде

берiлген мәтiндi Сi = Mi K![]() (mod N) формула бойынша шифрлайды және С1, С2, C3, …, Ci, … криптограммасын В пайдаланушыға жiбередi.

(mod N) формула бойынша шифрлайды және С1, С2, C3, …, Ci, … криптограммасын В пайдаланушыға жiбередi.

8) В пайдаланушы қабылданған С1,

С2, C3, …, Сi,

… криптограммасын kB құпия кiлтiн

қолданып Мi = Сi k![]() (mod N) формула бойынша керi шифрлайды.

(mod N) формула бойынша керi шифрлайды.

Осының нәтижесiнде бастапқы М мәтiнiн құрайтын Мi сандарының тiзбегi алынады. RSA алгоритiмiн iс жүзiнде қолдану үшiн көп шығынсыз үлкен мәндi қарапайым сандарды генерациялау және KА мен kB кiлттерiнiң мәндерiн тез есептеу мүмкiндiгi болуы керек.

Мәселен: ОТАН хабарын шифрлау (есептеуге оңай болу үшiн мәнi аса үлкен емес сандар пайдаланылды, бiрақ iс жүзiнде мәнi аса үлкен сандар қолданылады).

В пайдаланушының iс-әрекеттерi:

1) Р=5 және Q=11 сандарын таңдайды.

2) N=P*Q=5*11=55 есептейдi.

3) N=55 үшiн Эйлер функциясын есептейдi:

j(N)=j(55)=(P-1)(Q-1)=4*10=40

KB ашық кiлт ретiнде 1£KА£40, ҮЖБ(KА, 40)=1 шартты орындалатындай кез келген санды таңдайды. Мейлi KА =3 болсын.

4) kBº3-1(mod 40) салыстыруды шешкенде кеңейтiлген Евклид алгоритмiн пайдаланып kB құпия кiлтiнiң мәнiн есептейдi. Шешiмi kB=27.

5) А пайдаланушыға сандар жұбын (N=55, KА=3) жiбередi.

А пайдаланушының iс-әрекеттерi.

6) Шифрланған хабарды 0, …, 41 бүтiн сандар тiзбегi ретiнде көрсетiмдейдi. О әрпi 19 саны, Т - 24 саны, А - 1 саны, Н - 17 саны болсын. Сонда ОТАН деген хабар 19,24,1,17 сандар тiзбегi болады, яғни М1=19, М2=24, М3=1, М4=17.

7) М1, М2, М3, М4

сандар тiзбегi түрiнде берiлген мәтiндi KB=3, N=55 пайдалана отырып Сi = MiK![]() (mod N) = Mi3 (mod

55) формуласы бойынша шифрлайды.

(mod N) = Mi3 (mod

55) формуласы бойынша шифрлайды.

Мынадай нәтиже алады:

1) С1=193 (mod 55) = 6859 (mod 55) = 39;

2) С2=243 (mod 55) = 13824 (mod 55) = 19;

3) С3=13 (mod 55) = 1 (mod 55) = 1;

4) С4=173 (mod 55) = 4913 (mod 55) = 18.

В пайдаланушыға мына криптограмманы жiбередi:

С1, С2, С3 , С4 = 39, 19, 1, 18.

В пайдаланушының iс-әрекетi.

kB=27 құпия кiлтiн қолдана отырып, қабылдап

алынған С1, С2, С3, С4 криптограммасын

Мi = Сi k![]() (mod N) = Сi27 (mod

55) формуласы бойынша керi шифрлайды.

(mod N) = Сi27 (mod

55) формуласы бойынша керi шифрлайды.

27 санын келесi түрде көрсетуге болады: 27=16+8+2+1, яғни

27=2*2*2*2+2*2*2+2+1.

Сонымен мынадай нәтиже алынады:

М1 = 3927 (mod 55) = (((39)2)2)2)2 * ((392)2)2 * 392 *39 (mod 55) =

=(((39)2)2)2)2 (mod55) * ((392)2)2 (mod55) * 392 (mod55) *39 (mod55) =19;

М2 = 1927 (mod 55) = (((19)2)2)2)2 * ((192)2)2 * 192 *19 (mod 55) = 24;

М3 = 127 (mod 55) = 1;

М4 = 1827 (mod 55) = (((18)2)2)2)2 * ((182)2)2 * 182 *18 (mod 55) =17;

Сөйтiп, хабар алғашқы қалпына (ОТАН - 19,24,1,17) келтiрiлдi.

Эль Гамаль шифрлау сұлбасы

Эль Гамаль шифрлау сұлбасы (1985 ж.) шифрлау үшiн де, цифрлық қолтаңба қою үшiн де пайдаланылады. Эль Гамаль шифрлау сұлбасының қауiпсiздiгi ақырлы өрiстегi дискреттiк логарифмдердi есептеу күрделiгiне негiзделген.

Кiлттер жұбын (ашық кiлт - құпия кiлт) генерациялау үшiн алдымен үлкен мәндi Р қарапайым саны және G үлкен бүтiн саны (G<P) таңдап алынады. P және G сандары пайдаланушылар арасында таратылуы мүмкiн.

Содан соң кез келген кездейсоқ бүтiн Х саны (Х<P) таңдап алынады. Х саны құпия кiлт болып табылады, сондықтан ол құпия түрде сақталуы керек. Әрi қарай Y=GXmodP есептеледi. Y саны ашық кiлт болып табылады.

М хабарын шифрлау үшiн К кездейсоқ бүтiн саны (1<К<P-1) таңдап алынады. Бұл санды таңдағанда К және (Р-1) сандары өзара қарапайым болу керек.

Одан соң мына сандарды есептейдi:

a = GK mod P, b = YK M mod P. (6)

(a, b) сандардың жұбы шифрмәтiн болып табылады. Шифрланған мәтiннiң ұзындығы бастапқы ашық М мәтiн ұзындығынан екi есе екенiн байқауға болады.

(a, b) шифрмәтiндi керi шифрлау үшiн мынадай есептеу жүргiзiледi:

М = b/aX mod P. (7)

aX º GKX mod P және b/aX º YK M/aX º GKX M/GKX º M (mod P) болғандықтан (5.7) өрнегi шынайы болып табылады.

Мысал. Р=11, G=2, құпия кiлт Х=8 деп алайық. Онда

Y = GX mod P = 28 mod 11 = 256 mod 11 = 3.

Сонымен ашық кiлттiң мәнi Y=3.

М хабары М=5 болсын. Кездейсоқ сан ретiнде К=9 деп алайық. НОД(К, Р-1)=1 екенiне көз жеткiзейiк. Шынында да, НОД(9, 10)=1. Ендi а және b сандар жұбын есептеймiз:

а = GX mod P = 29 mod 11 = 512 mod 11 = 6,

b = YX M mod P = 39*5 mod 11 = 19683*5 mod 11 = 9.

Сонда мынадай шифрланған мәтiн аламыз: (a, b) = (6, 9).

Осы шифрмәтiндi Х құпия кiлтiн қолдана отырып керi шифрлайық: М = b/aX mod P = 9/68 mod 11.

М = 9/68 mod 11 өрнегiн мынадай түрде жаза аламыз:

68 * М º 9 mod 11 немесе 1679616 * М º 9 mod 11.

Осы салыстыруды есептеу нәтижесiнде M=5 екенiн табамыз.

Әдетте Р ретiнде үлкен мәндi бүтiн қарапайым сан (512 - 1024 бит) пайдаланылады.

Дәріс 6. Ақпараттық жүйелердің қауіпсіздік модельдері

Дәріс мақсаты: формалды модельдер түрлерін; қауіпсіздік саясатын; есептеу техникасының құралдары мен автоматтандырылған ақпараттық жүйелердің қорғалуының критерийлері мен кластарын; қорғалған жүйелерді бағалау бойынша стандарттар түрлерін қарастыру.

Аутентификациясы және электронды-сандық қолтаңба

Әдеттегі хатқа немесе құжатқа орындаушы немесе соған жауапты адам өз қолын қояды. Бұл іс-әрекет әдетте екі түрлі қызмет атқарады. Біріншіден, хабарды алушы хаттың түпнұсқа екеніне көз жеткізуі керек, ол оны өзіндегі бар нұсқамен салыстыру арқылы іске асырады. Екіншіден, жеке қолтаңба құжат авторлығын дәлелдейтін заңды гарант болып табылады. Осы аталған аспект әртүрлі сауда келісімдерін, сенімхат, міндеттеме сияқты құжаттарды маңызды рөл атқарады.

Адамның қағаздағы қолтаңбасын анықтау мен оның авторлығын дәлелдеу криминалистикалық әдістерге жүгінсе, электрондық қолтаңба мәселе сәл өзгешелеу болады. Биттер тізбегін көшіріп алып, оған кез келген өзгерту енгізуді кез келген пайдаланушы іске асыра алады. Қазіргі кезде құжаттардың (оның ішінде конфиденциалды) және оларды өңдеу құралдарын қолдануда қағазсыз құжаттардағы авторлық пен түпнұсқалықты анықтау маңызды проблема қатарына енді.

Ашық кілті криптожүйелер қаншама жақсы болғанымен олар деректердің аудентификациясын толық қамтамасыз ете алмайды. Сондықтан аудентификация құралдары криптографиялық алгоритмдермен қоса пайдаланылуы керек.

Электрондық құжаттарды аутентификациялау мынандай бұзық әрекеттерден қорғау үшін пайдаланылады: қабылдамау, өзгерту, жалған әрекет, белсенді түрде ұрлау, жасырын түрде ұрлау (имитация), қайталау.

Қайталаудан қорғау әдістеріне мыналар жатады:

- имитоенгізуді қолдану;

- енетін хабарларды есепке алып отыру.

8 сурет - RSА – цифрлық қолтаңбаның ұйымдастырылу сұлбасы

Хэш-функция (hash function) қол қойылатын М құжатын бiрнеше ондаған немесе жүздеген битке дейiн қысуға арналған. f(·) хэш-функциясы аргумент есебiнде кез келген ұзындықты М хабарын (құжатты) қабылдап алады да, тұрақты ұзындықты f(М)=Н хэш-мәнiн қайтарады. Әдетте хэштелген ақпарат - кез келген ұзындықты негiзгi хабардың қысылған екiлiк көрсетiмi. fМ) хэш-функциясының мәнi М құжаттан күрделi түрде тәуелдi болады және М құжаттың өзiн қайтадан қалпына келтiруге мүмкiндiк бермейдi.

Хэш-функциялардың көбiсi бiрбағыттық f(·) функциясы негiзiнде құрылады. Бұл функция берiлген n ұзындықты екi кiрiс мәндерiн n ұзындықты бiр шығыс мәнiне түрлендiредi. Кiрiс мәндерi - бастапқы мәтiннiң Mi блогы және мәтiннiң алдыңғы блогының Hi-1 хэш мәнi төмендегі суретте қалай ұйымдастырылатыны көрсетілген.

9 сурет – Хэш-функция

Мәтiннiң ең соңғы блогын енгiзгенде есептелген хэш-мәнi барлық М хабарының хэш-мәнi болып табылады.

Бiрбағыттық хэш-функция үнемi тұрақты n ұзындығы бар Hi хабар қалыптастырып тұрады.

Байланыс торабы арқылы электрондық құжаттармен алмасу кезiнде құжаттарды өндеуге және сақталуға кететiн шығындар азаяды, олар iздеу тездетiледi. Бiрақ бұл жағдайда құжат авторын аутентификациялау мәселесi, яғни автордың шынайылығын растау және алынған құжатта өзгертулердiң жоқтығын дәлелдеу мәселесi туындайды.

Электрондық құжаттарды аутентификациялаудын мақсаты әртүрлi бұзушылық iс-әрекеттерден оларды қорғау болып табылады. Мұндай iс-әрекеттерге мыналар жатады:

1) белсендi түрде ұстап алу - торапқа қосылған бұзушы құжаттарды (файлдарды) жолдан ұстап алып, оларды өзгертедi;

2) мүләйiмсу - С абонентi В абонентiне А абонентi атынан құжат жiбередi;

3) опасыздық (сатып кетушiлiк) - А абонентi В абонентiне хабарды жiбере отырып, жiбермедiм деп мәлiмдеме жасайды;

4) ауыстыру - В абонентi құжатты өзгертедi немесе жаңа құжат жасайды және оны А абонентiнен алдым деп мәлiмдейдi;

5) қайталау - С абонентi А абонентiнiң В абонентiне бұрын жiберген құжатын қайтадан жiбередi.

Электрондық сандық қолтаңба (ЭСҚ) телеқатынас арналарымен тасымалданатын мәтiндердi аутентификациялау үшiн пайдаланылады. Цифрлық қолтаңба - қол қойылатын мәтiнмен бiрге жiберiлетiн қосымша онша көп емес цифрлық ақпарат.

ЭСҚ жүйесiнiң өз құрамында екi процедура бар: 1) қолтаңбаны қою процедурасы; 2) қолтаңбаны тексеру процедурасы. Қолтаңбаны қою процедурасында хабар жiберушiнiң құпия кiлтi пайдаланылады, ал қолтаңбаны тексеру процедурасында - жiберушiнiң ашық кiлтi.

ЭСҚ-ны қалыптастыру кезiнде хабар жiберушi ең алдымен қол қойылатын М мәтiннiң ¿(М) хэш-Функциясын есептеп шығарады. Есептеп табылған ¿(М) хэш-функциясы бүкiл М мәтiнiн сипаттай алатын бiр қысқа ғана ақпараттардың m блогынен тұрады. Содан сон m саны жiберушiнiң құпия кiлтi арқылы шифрланады. Осылайша алынған сандар жұбы берiлген М мәтiнiнiң ЭЦҚ-сы болып шығады.

ЭСҚ-ны тексеру үшiн хабар алушы М мәтiндi қабылдаған кезде қайтадан m=¿(М) хэш-функциясын есептейдi. Содан соң жiберушiнiң ашық кiлтi көмегiмен хэш-функциясының есептеп табылған m мәнiнiң алынған қолтаңбаға сәйкестiгi тексерiледi.

ЭСҚ жүйесiнде пайдаланушының құпия кiлтiн бiлмей оның ЭСҚ-сын қолдан (жалған) жасауға мүмкiндiк жоқ екендiгiн атап кетуге болады.

Әр қолтаңбада мынадай ақпарат болады:

- қол қойылған дата;

- осы қолтаңба кiлтiнiң жарайтын мерзiмiнiң аяқталу уақыты;

- файлға қол қойған адам туралы мәлiмет (аты-жөнi, қызметi, жұмыс орнының қысқаша атауы);

- қол қоюшының ұқсастырғышы (ашық кiлттiң атауы);

- цифрлық қолтаңбаның өзi.

Хэштеу фнкциялары

Message Digest алгоритмдерi.

Message Digest алгоритмдер тобына MD2, MD4 және MD5 хэш-функциялары жатады. Бұл алгоритмдердi 1989, 90 және 91 жылдары Ривест әзiрлеген. Олардың бәрi кез келген ұзындықты мәтiндi 128-биттiк сигнатураға түрлендiредi.

MD2 алгоритмiнде мәтiндi 128 битке еселi ұзындыққа дейiн толықтыру, 16-биттiк бақылау қосындысын есептеу, бақылау қосындысын мәтiнге қосу-жалғау және бақылау қосындысын қайтадан есептеу көзделген.

MD4 алгоритмiнде мәтiндi 512 модуль бойынша 448 битке тең ұзындыққа дейiн толықтыру, мәтiннiң 64-биттiк көрсетiмдегi үзындығын қосу және 512-биттiк блоктарды Damgard-Merkle процедурасымен өңдеу көзделген. Бұл алгоритмде әрбiр блок әртүрлi үш циклге қатысады.

MD4 алгоритмiнде бiраз кемшiлiктер табылған соң, ол MD5 алгоритмiмен ауыстырылған. Бұл алгоритмде ендi әрбiр блок әр түрлi (үш емес) төрт циклге қатысатын болды.

MD5 хэштеу фнкциясын қысқаша қарастырайық. Ұзындығы b бит хабар бар деп есептейiк. Мұнда b - кез келген терiс емес бүтiн сан. Хабардың биттерi m0,m1, …, m(b-1) тәртiпте жазылатын болсын.

Хабардың үйiрткiсiн (орамын) есептеу үшiн мынадай бес қадам орындалады:

1-қадам. Толтыру биттерiн толықтыру. Хабар оның ұзындығы 512 модуль бойынша 448-бен салыстырмалы болатындай етiлiп толықтырылады (кеңейтiледi). Толықтыру былайша жүргiзiледi: хабарға алдымен бiрге тең 1 бит қосылады, ал қалған биттер нөлмен толтырылады. Сонымен, қосымша биттердiң саны 1¸512 аралығында болады.

2-қадам. Ұзындығын толтыру.

3-қадам. Буфердi инициализациялау.

4-қадам. Хабарды 16-сөздiк блок-блокпен өңдеу.

5-қадам. Шығу. Хабардың үйiрткiсi A, B, C, D регистрларында сақталады, яғни A-ның кiшi байтынан басталып D-ның үлкен байтына дейiн орналасады.

SHA алгоритмi

Қауiпсiз хэштеу алгоритмi SHA (Secure Hash Algorithm) АҚШ-та 1992 жылғы SHS (Secure Hash Standard) қауiпсiз хэштеу стандарты құрамында жасалған. SHA хэштеу алгоритмi DSA цифрлық қолтаңба алгоритмiмен бiрге пайдалануға арналған [Романец].

Ұзындығы 264 биттен кем М хабарды енгiзгенде SHA алгоритмi 160 биттiк шықпа хабарын жасап шығарады. Ол хабардың дайджестi MD (Message Digest) деп аталады. Содан соң хабардың дайджестi DSA алгоритмiнiң кiрмесi ретiнде пайдаланылады. DSA алгоритмi М хабарының цифрлық қолтаңбасын есептеп шығарады. Хабардың дайджестi хабардың өзiне қарағанда қысқа болғандықтан, цифрлық қолтаңбаны хабардың дайджестi үшiн қалыптастыру қол қою процесiнiң тиiмдiлiгiн арттырады.

Хабардың осындай дайджестiн қолтаңбаны тексерушi пайдаланушының өзiде де есептеп шығаруы керек. SHA алгоритiмiне кiрме ретiнде алынған М хабары пайдаланылады.

SHA хэштеу алгоритмi қауiпсiз деп аталған себебi: берiлген дайджестке сәйкес келетiн хабарды есептеу арқылы қайтадан қалпына келтiру мүмкiн еместей, сондай-ақ, бiр түрлi дайджест беретiн екi түрлi хабар табуға болмайтындай етiлiп жасалған. Тасымалдау кезiнде хабарға енгiзiлген кез келген өзгерiс дайджестте өзгерiс туғызады. Сондықтан қабылданып алынған қолтаңба тексеруден өтпей қалады.

SHA алгоритмi былай жұмыс iстейдi. Ең алдымен бастапқы М хабары 512 битке еселенетiндей етiп толықтырады. Хабарды қосымша толтыру келесi түрде жүзеге асырылады: алдымен 1 қосылады, одан соң 512 еселенген биттерден 64 битi кем болатын хабар құрастыру үшiн қанша 0 керек болса сонша нөл қосылады. Ең соңында бастапқы хабардың ұзындығының 64-биттiк көрсетiмi қосылады.

Бес 32-биттiк (оналтылық санау жүйесiнде берiлген) айнымалылар алынады:

|

A |

= |

6 |

7 |

4 |

5 |

2 |

3 |

|

B |

= |

E |

F |

C |

D |

A |

B |

|

C |

= |

9 |

8 |

B |

A |

D |

C |

|

D |

= |

1 |

0 |

3 |

2 |

5 |

4 |

|

E |

= |

C |

3 |

D |

2 |

E |

1 |

Осыдан соң алгоритмнiң бас циклі басталады. Мұнда хабардағы 512 биттiк блоктар бiрiнен соң бiрi кезекпен өңделедi. Алғашқы бес А, В, С, Д, Е айнымалылар басқа a, b, c, d, e айнымалыларға көшiрiледi: a=A, b=B, c=C, d=D, e=E.

Бас цикл әрқайсысында 20 операция бар төрт циклден тұрады. Әрбiр операция бес a, b, c, d, e айнымалылардың үшеуiнiң бейсызықтық функциясын жүзеге асырады, одан соң ығыстыру мен қосуды орындайды.

SHA алгоритмiнде бейсызықтық функциялар жиыны бар:

ft (X,Y,Z) = (X Ù Y) Ú ((Ø X) Ù Z) t=0, ..., 19 үшiн;

ft (X,Y,Z) = X Å Y Å Z t=20, ..., 39 үшiн;

ft (X,Y,Z) = (X Ù Y) Ú (X Ù Z) Ú (Y Ù Z) t=40, ..., 59 үшiн;

ft (X,Y,Z) = X Å Y Å Z t=60, ..., 79 үшiн;

мұнда t - операция нөмiрi.

Алгоритмде төрт (оналтылық санау жүйесiнде берiлген) тұрақты шама пайдаланылады:

Kt = 5 A 8 2 7 9 9 9 t=0, ..., 19 үшiн;

Kt = 6 E D 9 E B A 1 t=20, ..., 39 үшiн;

Kt = 8 F 1 B B C D C t=40, ..., 59 үшiн;

Kt = C A 6 2 C 1 D 6 t=60, ..., 79 үшiн;

Хабар блогы 32-биттiк он алты сөзден (М0 ... М15) 32 биттiк сексен сөзге (W0 ... W79) келесi алгоритм көмегiмен түрлендiрiледi:

Wt = Mt, t=0, ..., 15 үшiн;

Wt = (Wt-3 Å Wt-8 Å Wt-14 Å Wt-16) <<<1 t=16, ..., 79 үшiн;

мұнда t - операция нөмiрi (t=1, ..., 80); Wt - кеңейтiлген хабардың t-шi субблогы; <<< S - S-битке солға циклдiк ығысу.

Жоғарыда келтiрiлген шартты белгiлердi ескере отырып, 80 операциядан тұратын бас циклдi келесi түрде жазуға болады:

FOR t = 0-ден 79-ға дейiн

TEMP = (a<<<5) Å ft (b,c,d) Å e Å Wt Å Kt

e = d

d = c

c = (b <<< 30)

b = a

a = TEMP

Бас цикл аяқталған соң, a, b, c, d, е мәндерi А, В, С, Д, Е мәндерiмен қосылады, содан соң алгоритм деректердiң келесi 512-биттiк блогын өңдеуге кiрiседi. Ең соңында, нәтиже А, В, С, Д, Е мәндерiнiң конкатенциясы түрiнде қалыптастырылады.

Дәріс 7. Қорғау және қауіпсіздендіру жүйелерін практикалық іске асырудың мысалдары

Дәріс мақсаты: құпия сөз жүйелерінің құрылуын; криптографиялық әдістерді қолданудың ерекшеліктерін қарастыру.

Зерттеуден бағдарламаларды қорғау

Бағдарламаларды қорғаудағы ең сапалы әдістердің бірі болып ақпаратты криптографиялық түрлендіру болып табылады. Алайда шифрлау жүйенi жөндеуiш басқаруында немесе дизассемблер көмегiмен зерттеу бұзушыға криптографиялық қорғау алгоритмiн түсiнуге және оны қайталауға мүмкiндiк бередi. Сондықтан шифрлауды бағдарламаның кодын статикалық және динамикалық талдаудан қорғаумен бiрге қолдану қажет. Статикалық зерттеу – дизассемблер пайдаланумен, ал динамикалық зерттеу – жөндеуiш қолданумен орындалады. Дизассемблер – түсiнiксiз машиналық кодын жеңiл оқылатын Ассемблер тiлiнде мәтiнге түрлендiредi. Жөндеуiш – бағдарламаның әрбiр кодасы немесе бөлек кескiнi орындалған соң компьютерде барлық өтетiн процестер туралы хабарлайды. Бағдарламалық кодтың құпиялығын қамтамасыз ету үшiн барлық статикалық және динамикалық құралдардың жұмысының берекесiн қашыру (парализовать) немесе жұмысын терiс iстеуiн мәжбүр ету керек. Жалпы қабылданған «көрнекілік» пен «құрылымдықтан» өзге механизмдерді қорғауда «көрнекілікті» қолданған дұрыс, яғни бұл стиль күрделі және шатастыратын орындалу модулін алуға мүмкіндік береді.

Соңғы уақытта бұзуға қарсы қолданылатын құралдар ескірді деген ұғым жиі айтылады, хакерлік құралдар бағдарламалық кодты зерттеуден қорғайтын қорғаныстардың кез келгенінен өтуге мүмкіндігі бар.

Шынында да, кез келген қорғаныс құралын ашуға болады, себебі оның коды процессор арқылы қойылады. Бұзушы бағдарламаны жан-жақты виртуалды жүйеде зерттей алады, онда процессор, жады, сыртқы құрылғылар, операциялық орта эмулирленеді. Бұл жағдайда көптеген қарсы тұру тәсілдері тиімсіз болып саналады. Қандай да ортаның эмуляциясы сапалы болғанымен соңғысы болмыстан ерекше болады. Мысалы, аппаратураның мерзімдік сипаттамасының дәл эмуляциясының болмауынан және қорғалған бағдарлама осыдан шығатын барлық ақпаратты тани білетіндей.

Қорғаныс жүйесінің жасаушылардың барлығына ортақ мынадай қателіктерін көрсетуге болады:

- бағдарлама тек қана статистикалық анализ құралдарынан қорғалады да, нәтижесінде ол динамикалық түрде оңай зерттеледі және керісінше;

- аналогиялық жағдай мынадай орынды иеленеді, ағымдағы ақпаратты қайтаратын функция жұмысының нәтижесі эталондық (күтімдік) мәнге ауыстырылған жағдайда;

- жүйелік қорғаныс ашылғаннан кейін код барлығына бірдей ашық болады және басқа жүйенің ойында сақталады немесе дискіде сол мезетте не жедел түрде басқаруға беруге болады.

Сонымен, бұзылмайтын қорғаныс жүйесі жоқ және болуы да мүмкін емес, бірақ кез келген бұзушыдан сақтайтын қорғанысты қою ешкім және ешқашан мақсат етіп қойған жоқ. Қорғанысты қоюшылардың негізгі мақсаты:

- қарсыластардың қорғанысты бұзуға уақытын алу, осы уақытта контрмер қолдануға уақыт ұту;

- қорғанысты бұзуға кеткен құралды, жаңадан қорғаныс бағдарламасын жазу;

- бір-бірімен сәйкестендірілген кепілдендіру.

Тағы бір топ DOS-қа қорғаныс керек жоқ, себебі DOS ескірді деген пікір айтып жүр. Бірақ бұл кеңселік бағдарламашының логикасы! Шынымен, бір де бір кеңсе DOS-пен жұмыс істемейді. Алайда жауапкершілікті толық тағайындалған компьютерлік жүйедегі Бағдарламалардың барлығы дерлік соның қарамағында жұмыс істейді. Дәл осылар зерттеуден қорғанысты керек етеді. Кеңселік бағдарламаны бұзғаннан тек интеллектуалдық жеке меншік азап шегеді, ол тек үстінен түсетін пайдадан ғана айырылады. Ал жауапкершілік тағайындалған бағдарламаны бұзуды диверсанттар немесе террористер пайдалануы мүмкін, ол апатқа әкелуі мүмкін.

Сонымен, біз толық жауапкершілікті қолданыс үшін бағдарлама жазамыз. Сәйкесінше, біз ықтимал қарсылас барын ескеруіміз керек, ол біздің кодты зерттей отырып, өзінің мақсатына жету үшін бағдарлама алгоритмін өзгертуі керек.

Автоматикалық және интерактивті дизассемблермен күрес

Автоматикалық дизассемблер атқарылатын файлдың кодын талқылайды және листингті немесе соған тиісті қорытынды мәтіні қалыптастырады. Статистикалық кодтың анализі противотрассирлық жүйенің жасалу мүмкіншілігін жоққа шығарады. Дизассемблерленген мәтіннің бағдарламасын қарап шығып қорғау механизмін табуға және айналып кетуге болады. Сондықтан дизассемблерлеуден бағдарламаны қорғайтын жүйеастын реализациялау қажет.

Бағдарламаны статистикалық зерттеуден қорғау үшін бағдарламаның өзінің кодын модификациялау, кодты шифрлау, кодты қаптау немесе түрлі ассемблерлік трюктар арқылы, дизассемблердің шығу кодын бұрмалауға бағытталған:

- жасырынды командалармен басқаруды беру (динамикалық түрде өзгеретін адрес бойынша өту, JMP-дан RET арқылы, RET және CALL JMР арқылы), дизассемблермен құруда басқаруды беретін графты күрделендіреді;

- жасыратын код;

- жүктелетін модульдың стандартты емес форматын, мысалы, сегменттер кодында стекті анықтау т.с.с.

Сонымен қатар, бұл тәсілдердің түрлі комбинациялары мүмкін.

Кодты шатастырудың қарапайым тәсілі оның шартсыз өтулермен шатасуы болып табылады. Өту командасынан кейін жасыратын командаға бірнеше мағынасыз командалар және операция коды не/және байттарда үлкен өлшемді команда префиксі қойылады. Әрбір нақты жағдайда ұзындық мынадай есеппен алынады: бұл фиктивті команданың соңы шын команданың біреуінің ортасына түссін. Бұл дизассемблер осы командадан бастап бұрыс реттіліктегі командаларды шығаруға әкеледі. Ал кейде ештеңені қайтадан кодтамай, тек мәліметтерді хабарландыратын директивалар реттілігін жазады (DB, DW,…).

Бұл тәсілдің оңай және қысқа жолы – қорғалатын команданы ашуда шартты өту қолданылады. Алайда, бұл шарттың шындығы компилятор әсіресе дизассемблер үшін «түсінікті» болмау керек. Бұл тәсілдің артықшылығы – бағдарлама мәтініне қосымша, ешқашан орындалмайтын командаларды енгізуді талап етпейді. Бұл тәсіл бұзуға қарсы жақсы әдіс болуы мүмкін – бір уақытта дизассемблерді де, бұзушыны да адастырады.

Интерактивті дизассемблерлер шығатын мәтін/листингті бағдарламаның орындалатын кодын автоматикалық дизассемблерлер сияқты реттейді. Бірақ интерактивті дизассемблерлер автоматикалықтан мықты қолданбалы интерфейсімен (дизассемблерленген бағдарлама анализін жақсы жеңілдетеді) ерекшеленеді.

Интерактивті дизассемблерлер мынаған жол береді:

- айнымалылардың, таңбалардың, қысқа бағдарламалардың, т.с.с. атын өзгертуге, жаңа адрестер үшін атын енгізу, бар таңба/аттарды жоюға;

- нәтижелі мәтіндегі символдар реттілігін және орындалатын кодтағы байт реттілігін іздеуге;

- код учаскелерін ассемблерлік командалар немесе DB директивалар реттілігіне қайта дизассемблерлеуге;

- барлық сәйкес шақыруларға автоматты түрде қойылатын үзулерге, қысқа ағдарламаларға, т.с.с. түсініктеме (комментарий) беруге;

- бағдарлама сегменттерінің тізімін көруге;

- дизассемблерлік мәтінді орындалатын кодтың автоматты модификациясымен немесе онсыз өңдеуге/жөндеуге.

Түрлі интерактивті дизассемблерлер сонымен қатар басқа да мүмкіншіліктерді береді. Ең соңғы интерактивті дизассемблерлер (IDA) дизассемблерленген кодты тек ауыстыруға ғана емес, сонымен қатар дизассемблерлеу процесінің өзіне араласуына мүмкіндік береді.

Жоғарыда айтылған тәсілдер автоматты дизассемблерлерге қарсы қолдануда жақсы. Бірақ IDA-ны шатастыру (немесе басқа интерактивті дизассемблер) олардың қолынан келмейді. Дәлірек айтсақ, шатастыра алады, бірақ біздің қарсылас қоқыстанатын байтты ‘Undefined’ ретінде, ал одан соң код ретінде көрсету керектігін түсінген уақытқа шейін. Бұдан кейін ол дизассемблер ортасында қорғалатын Бағдарлама анализін алады.

Хакерлік ортада «динамикалық фуфель» деген атақ алған эффекті әрі күрделі тәсіл бар. Тәсілдің мағынасы мынада: қоқыстанатын байттар басқаруды беру командаларынсыз еш айналып кетпейді. Олар бағдарламаның орындалу барысында еш зияны жоқ командалармен (NOP, STI ,...) алмасады. Басқаша айтқанда, дизассемблерлеуден қроғалатын бағдарлама фрагменті, шынында да, дискідегі бағдарлама түрінде жіберілмейді, ол компьютердің дұрыс жұмыс істемеуіне әкеледі. Алайда, жіберілген бағдарлама белгісіз жерден қоқыстанатын байттарды алу үшін мәліметтерді есептейді де, оларды бағдарламаның орындалуына еш әсерін тигізбейтін командаларға алмастырады.

Мұндай тәсілде қорғалған бағдарламаны бұзу өте ұзақ әрі күрделі процесс.

Нақты режим бұзушыларына қарсы күрес

Бұзушының зерттеуінен қорғанудың екі тәсілі бар:

- бұзушыны анықтау және басқаруды бұзушыға қарсы бұтақ реакциясына беру;

- код фрагменттерімен бағдарламаны «қоқыстау», олар бұзушысыз қалыпты жұмыс істейді, ал бұзушы бар кезде апаттық жағдайға, компьютердің дұрыс жұмыс істемеуіне немесе бағдарламаның орындалу барысының бұрамлануына әкеледі.

Бұзушыны анықтау.

Нақты режим бұзушыларын анықтау жетерліктей оңай. Оларды анықтаудың екі негізгі тобын атап айтуға болады:

- процессордың аппараттық ерекшеліктерін қолдану, әсіресе командалар тізбегінің бары, сонымен бірге кейбір нұсқауларды орындағаннан кейін трассирлі үзудің жоғалуы;

- операциялық ортаның өзгеруін үзу векторын тексеру жолымен, Бағдарламаның жеке бөліктеріне кеткен уақытты тексеру, Бағдарламаны жіберу кезінде регистлердің алғашқы жағдайын тексеру және т.с.с. анықтау.

Бұзушылар комьютердің мынадай ресурстарын қолданады: INT1 сияқты үзулерді, INT 3 және TF трассировка жалауы. Мұның бәрі қорғалатын бағдарлама бұзушының зерттеуін анықтау үшін қолданылуы мүмкін. Мәселе мынада, Intel 80x86 сияқты процессорлар бір команданың трассировкасын «жоғалтады», егер оның алдындағы команда сегмент регистрінің мәнін өзгерткен болса, бұзу процесіндегі TF трассировкасының жалауының орнатылғандығын анықтауға болады.

486 тобындағы процессорларда бұзушыны команданы алдын ала таңдау буферін қолданып білуге болады. Таңдалған және сол тізбекте орналасқан команда кодының өзгеруі бағдарламаның орындалу барысына әсер етпейді.

Бұзушыны анықтаудың келесі тәсілін тек нашар сапалы бұзушыларға қарсы қолданамыз, мәселен CodeView немесе Turbo Debugger. Ол мынаған негізделген: бағдарламаны жүктеу барысында анықталған түрде регистрлердің инициализациясы жүреді. Бағдарламаны бұзушыға зерттеу аз емес қууларды міндетті етеді. CodeView және TD бірінші қуу кезінде AX, BX, CX, DX, SI, DI, BP регистрлерін нөлдейді. Екінші қуу кезінде CodeView бұл регистрлерді тағы да нөлге теңестіреді, ал Turbo Debugger алдындағы қуудан қалған «қоқысқа» мүлдем тиіспейді. Бағдарлама басында регистрлердің мәнін керектілермен салыстырып, бұзушыны анықтауға болады.

Нақты режимде бұзушының барында бағдарлама жұмысының бұрмалануы.

Бұған бірнеше тәсілдерді атап кетуге болады:

- контрольді нүктенің құрылуына және бағдарлама кодының өзгеруіне қарсы әрекет жасау;

- қолданушымен бірге интерфейстің бұзылуы, мысалы, пернетақтаны блоктау арқылы экранға нәтижені бұрмалау;

- код учаскесінің генерациясы, шифрлау, жүйені қорғаудағы басқа да қысқа бағдарламаларды шақыру сияқты жауакершілікті талап ететін әрекеттерді жүзеге асыру үшін бұзу (кейде тек бұзу ғана емес) үзулерін қолдану;

- орындалатын код аймағында стекті анықтау және оны бұлжытпай ауыстыру.

Қорғалған режим бұзушыларымен күрес

Кейбір бұзушылар (қорғалған режимді) режимді қорғауға арналған арнайы бұзуға қарсы трюктерге түсіп қалады. Бұзушыларға арналған тағы бір тәсіл олардың ұсынатын АРІ-ге негізделген. Мәселен, DeGlucker, API no INT 15h (OFFxx функциясы)-ды ұсынып, конструкцияда мәңгі тұрып қалады.

mov ax, OFFOlh

int 15h

Ал қорғалған режимді бұзушылармен күрестегі үшінші тәсіл аппараттық бұзу құралдарының жағдайын нашарлату болып табылады. Мәселен, бағдарламаның трассировкасы үшін DR1 регистрі қолданатыны бізге белгілі. Әрине, онда оның не мәнін, не DR7 регистріндегі басқаратын биттердің мәнін дұрыс көрсетпейтіндей етуге болады. Алайда қазіргі кезде бұзу регистрлерін бұзушылардың (DeGlucker 0.05) өздері де қолданады, ал бұзылатын бағдарламаға оларды қолдандырмайды.

Соңғы төртінші топқа қарсы күрес – бұзушылардың нақты қателіктеріне негізделген.

«Ерекшеленген» бағдарламалау

Қорғауды жасаушының міндеті – қарсыласының бұзуға кететін уақытын көбейту. Сонымен бірге, бағдарламаны тексеруді қиындату.

Ол үшін бізге жоғары сапалы, бірақ дизассемблер түрінде түсініксіздеу, ал бұзушыға шартты және шартсыз өту теруінде былықшылық көзқарасындағы бағдарлама жасау керек. Мұндай әрекет «нәзік» бағдарламалауды қолданғанда шешіледі.

Бірнеше негізгі бағыттарды бөліп көрсетуге болады:

- экзотикалық, процессордың немесе оның стандартты емес сәйкестіктерінің жиі кездеспейтін командаларын қолдана отырып, ерекше түрдегі алгоритм жасау;

- бір алгоритмдегі бірнеше толық эквивалентті нұсқаларды реализациялау, оған әрбір қатынау кезінде оны реализациялаудағы нұсқалардың біреуі алынады;

- коданың қоқысталуы – біздің мәліметтерді өңдеуде еш әсерін тигізбейтін командалар.

Бұл тәсілдермен жақынырақ танысайық.

Алгоритмдерді экзотикалық жүзеге асыру. Мәселен, бізде бір жалау бар делік (немесе айнымалы) және оған 0-ге тексеру өте қажет. Бірақ біз СМР АХ,0 командасын анық жазғымыз келмейді, немесе мүлдем басқаруды беру командаларын мүмкіндігінше қолданудан айналып кетпекпіз.

Ең бірінші 0-ге тексерудегі анық емес командаларды қолдану ойға келеді. Мысалы, екілік-ондық арифметикадағы командаларды қолдану:

Мысалы,

mov ax, OurFlag

daa

pushf

pop ax ; нөлдік жалаудың анық емес тексеруі

and ax, 40h

jz FlagIsZero

Әрине, шын бағдарламада жалауды алу және нөлге анықтау сол баяғы тексеруді қиындатуда таратылуы керек. Алайда бұл нұсқа қолданбалы болса да бұзуда өте оңай болып табылады.

Эквивалентті бұтақтарды жүзеге асыру. Бағдарламаны тексеруді қиындату үшін бұл тәсілдің пайдасы анық. Шынында да, егер біз бұзушылықта болсақ, бірде бір командаға, бірде бірнеше командаға түссек, бағдарлама алгоритмін түсіну оңай болмайды.

Анализді қиындату үшін мүмкін:

- бұтақтар санын көбейту (барлық алгоритмдер үшін қолданылмайды);

- бұтақтарды үзу өңдеушілері түрінде беру (INT I, INT 3, INT 4, INT6 және т.б.) және оларға тура қатынамай, сәйкесінше жағдайларды жасау жолымен;

- кездейсоқ сандарды тексерудің санын көбейту.

Кодты қоқыстау. Кодты қоқыстау мағынасында оған командаларды қолдан енгізу деп білеміз, ол командалардың орындалатын алгоритмге еш қатысы болмайды және олар алгоритмнің анализін не қиындатады, не ол анализді күрделендіреді, сәйкесінше оған көбірек уақыт әрі күш керек.

Бұл жерде әрекетсіз регистрлерді манипуляциялау; кейбір жалаушарды құру не алып тастау, бұл жалаушаларға еш қатысы жоқ бірнеше командаларды орындау келесіде шартты өтумен, ал оның өзі шын мәнінде орындала ма, орындалмай ма белгісіз; бірдей құрылымды өңдеу, олардың біреуінде ғана біздің алгоритмнің мәліметтері болады және т.б. бұның бәрі тек дизассемблерленген мәтіннің көлемін ғана көбейтпейді, сонымен бірге қорғалатын алгоритмнен көңілді бөледі.

Дәріс 8. Криптографиялық ішкі жүйелерді іске асырудың әдістері

Дәріс мақсаты: санкциясыз (рұқсатсыз) қатынас құру әрекетін айырып тану үшін эксперт жүйелерін пайдалану әдістерін қарастыру.

Антивирустық қорғау

Компьютерлiк вирустар - компьютерлiк және ақпараттық даму үрдiсiнде пайда болған өзiнше бiр құбылыс. Бұл құбылыстың мәнi - бағдарлама-вирустардың тiрi ағзалаларға тән туылу, көбею және тiршiлiгiн жою секiлдi қасиеттердi иеленуiнде.

Компьютерге қатысты “вирус” деген терминдi 1984 ж. Фред Коэн ұсынған болатын. Ф. Коэннiң вирусқа берген алғашқы анықтамасы: “Компьютерлiк вирус - өзге бағдарламаларға өзiнiң немесе өзгертiлген көшiрмелерi арқылы өзгерiс енгiзу арқылы жұқтыратын бағдарлама, сондай-ақ, соңғысы әрi қарай көбею мүмкiндiгiн сақтап қалады. ”Вирустардың көрсетiлген қасиеттерi тiрi табиғаттағы биологиялық вирустардың жұқтыру әрекетiне пара-пар.

Әдетте вирус компьютер жүйесiнде неғұрлым табылмай қала беретiндей етiп құрастырылады. Вирустардың алғашқы “ұйықтау” периоды оның өмiр сүру механизмi болып табылады. Вирус мысалға жұма 13-i, белгiлi бiр күнде және т.с.с. шақыру оқиғасы пайда болғанда нақты сәтте әрекет жасайды.

Компьютерлiк вирус өзiн компьютерлiк дискілерге құпия түрде жазуға тырысады. Вирустардың көбiсiнiң әрекетi - вирус өз жұмысын компьютердiң әрбiр жүктемелену кезiнде бастайтындай етiп оның жүйелiк файлдарын өзгерту. Мысалға, жүктемелеу аймақтарын жұқтырушы вирустар тек операциялық жүйе және жiберу файлдарын сақтау үшiн оқшауланған дискета мен қаттыл дискiнiң бөлiгiн жұқтырады. Бұлар компьютердi iске қосқан сайын жадыға жүктемеленiп отыратындықтан, залалды вирустар болып табылады. Мұндай вирустардың көбею мүмкiндiгi жоғары және олар үнемi жаңа дискiлерге тарала алады.

Әдетте вирустар com және exe файлдарға жақын жүредi. Кейбiр вирустар компьютерлiк жүйенi жұқтыру үшiн жүктемелеу аймағын, сондай-ақ файлдарды жұқтыру әдiсiн пайдаланады. Бұл - вирустарды арнайы бағдарламалармен iздеп табу мен айқындауды қиындатып, оның тез таралуына әрекет етедi.

Вирустардың басқа түрлерi де бар. Компьютерлiк вирустар көп түрлi көбейетiндiгiнен және өмiр сүру ортасын бұзатындықтан жүйеге зиян келтiредi.

Жүйелiк “құрт” глобальды торап бойынша таралып, магниттiк тасуышта өз көшiрмесiн қалдырмайтын бағдарлама-вирустардың бiр түрi. “Құрт” бос ресурстары бар компьютерлердiң торабында дұрыс пайдаланса “құрт” технологиясы пайдаға асуы мүмкiн. Мысалы: World Wide Web Worm “құрт” Web бөлiмдерiн iздеу индексiн қалыптастырады. Бiрақ, “құрт” зиянды бағдарламаға тез айналады.

Зиян келтiрушi бағдарламалардың белгiлiсiнiң бiрi - UNIX жүйесiнiң командалық интерпретаторының кiрме тiлiнде және Си тiлiнде 4000 жолдан тұратын Морристiң “құрт” бағдарламасы. Бұл бағдарлама VAX және SUN компьютерлерiнде UNIX операциялық жүйесiндегi қателердi пайдалану енгенде жұмыс iстейдi. Жүйелiк “құрт” - зиянды Бағдарламалардың ең қатерлiсi. Себебi олардың жұқтыру объектiсi Internet торабына қосылған миллиондаған компьютердiң кез келгенi болуы мүмкiн.

“Троянская конь” (бұл терминдi хакер Дан Эдварс ұсынған) бағдарламалық қыстырманың бiр түрi. Ол өзiнiң iшiндегi жасырын түрдегi қатерiн бiлдiртпей пайдаланушыға бағдарламаны жiберу жағдайын туғызатын алдау әдiсiн пайдаланады. Мұндай бағдарламалар әдетте пайдалы утилиталардың iшiнде байқалмай жүредi. “Троянская конь” бағдарламасының қауiптiлiгi - зиянсыз бағдарламаға қосылған қосымша командалар блогында. Бұл командалар блогы белгiлi бiр шарттың орындалуымен немесе сыртқы команда бойынша өзiнiң қаскүнемдiк жұмысын iстей бастайды.

Вирустарды және басқа зиянды бағдарламаларды жiктеу

Зиянды бағдарламаларды былай жiктестiруге болады:

- қауiптiлiгiнiң дәрежесi бойынша;

- жұқтырылатын объектілер бойынша;

- жұқтыру әдiсi бойынша;

- жүйеде бар болуын жасыру әдiсi бойынша;

- бағдарламалау тiлi бойынша.

Қауiптiлiгiнiң дәрежесi бойынша жiктеу. Зиянды бағдарламаларды қауiптiлiгiнiң дәрежесi бойынша былай бөлуге болады:

- зиянсыз, яғни өзiнде ешқандай бұзатын функцияларды сақтамайды және өзiн тек көбеюмен бiлдiредi;

- қауiпсiз, яғни өзiн хабармен, бейнеәсерiмен және т.с.с. бiлдiредi;

- қауiптi, яғни есептеу жүйенiң жұмысында маңызды жаңылысуылар пайда болады;

- өте қауiптi, яғни файлдарда, жүйелiк аймақтарда, логикалық дискiлерде ақпаратты жоюға жарамды, аппаратураны бұзуға болады.

Жұқтырылатын объектілер бойынша жiктеу. Тарату үшiн пайдаланылатын объектiлер бойынша зиянды бағдарламаларды былай бөлуге болады:

- файлдық вирустар, яғни қандай да бiр тәсiлмен файлдарға қосылатын бағдарламалар;

- жүктелетiн вирустар, яғни өз кодын дискiлердiң жүйелiк аймақтарына жазатын бағдарламалар;

- тораптық вирустар немесе “черви”, яғни есептеу тораптарда қандай да бiр тәсiлмен өз көшiрмелерiн жiберетiн бағдарламалар;

- “троянский конь”, яғни қандай болса да зиянсыз бағдарламаларға астарланған Бағдарламалар; вирус алгоритмдерi бойынша файлдарға, жүйелiк аймақтарға немесе тораптық хабарларға жазылу мүмкiн, бiрақ осындай әрекеттердi жасау үшiн арнайы бағдарлама керек; трояндылықтарда көбеуi мүмкiндiгi жоқ;

- “логикалық бомбалар”, яғни нормалды бағдарламада құрастырушымен бағдарламаланған троялық компонентерi (белгiлi шарт бойынша орындалады, мысалы, винчестердiң 0-шi жолында кiлттiк ақпарат болмағанда).

Жұқтыру әдiсi бойынша жiктеу. Әртүрлi зиянды бағдарламалар объектiнің жұқтыру әдiсi бойынша әртүрлi жiктеледi.

Осы параметр бойынша файлдық вирустар былай бөлiнедi:

- вирус-спутниктер, файл атын өзгертiп (әдетте кеңейтуiн өзгертедi) және ескi атын сақтап жаңа файлға өзiн жазып кетедi;

- орнын алатын вирустар, файлдың мазмұнын сақтамай үстiне өзiн жазып кетедi (бұл вирустар өте қауiптi вирустарға жатады);

- жапсыранылатын (пристыковывающиеся) вирустар немесе паразиттық вирустар бағдарламаларға қосылып жазылады, жұмысын бастағанда басқару алдымен вирус кодына берiледi, содан кейiн вирус жұқтырылған бағдарламаның кодын шақырады.

Жүктелетiн вирустар:

- сирек қолданатын секторға жүктеуiш кодын сақтайды және оған басқаруды бередi;

- жүктеуiш кодының орнын алатын вирустар және оның барлық функцияларын өзi орындайды.

Троялықтар:

- дербес, яғни кез келген әдiспен пайдалы бағдарламаларға астарланған бағдарлама;

- жапсыратын (пристыковочные), яғни дроппер-бағдарлама көмегiмен орындалатын файлдарға жазылатын бағдарламалар;

- дәнiктiрiлетiн (приваживаемые), яғни қаскүнем жүйелiк конфигурация файлдарына троялықтарды жандандыру командаларын қосу керек

Жүйеде бар болуын жасыру әдiсi бойынша жiктеу.

Жүйеде бар болуын жасыру әдiсi бойынша вирустарды былай бөлуге болады:

- жүйеде өзінің бар болуын жасырмайтын;

- шифрланатын, яғни кез келген кiлтiмен өзі орындалатын кодын шифлайтын, бiрақ та керi шифрлауыш әрқашанда бiр;

- полиморфты, яғни әрбiр жаңа файлға жұқтыру кезiнде вирус кез келген тәсiл бойынша генерацияланған кiлтiмен шифрланады және керi шифрлауышты өзгертедi;