Коммерциялық емес акционерлік қоғам

АЛМАТЫ ЭНЕРГЕТИКА ЖӘНЕ БАЙЛАНЫС УНИВЕРСИТЕТІ

Компьютерлік технологиялар кафедрасы

АҚПАРАТТЫҚ ҚАУІПСІЗДІК ЖӘНЕ АҚПАРАТТЫ ҚОРҒАУ

5В070400 – Есептеу техникасы және

бағдарламалық қамтамасыз ету мамандығының

студенттері үшін

курстық жұмысқа

арналған әдістемелік нұсқаулар

Алматы 2013

ҚҰРАСТЫРУШЫЛАР: Шайхин Б.М., Байжанова Д.О. Ақпараттық қауіпсіздік және ақпаратты қорғау: 5В070400 – Есептеу техникасы және бағдарламалық қамтамасыз ету мамандығының студенттері үшін курстық жұмысқа арналған әдістемелік нұсқаулар.– Алматы: АЭжБУ, 2013. – 33 б.

Әдістемелік нұсқаулар бағдарламалаудың тәжірибелік сұрақтарын қарастырып оқып жүрген 5В070400 – Есептеу техникасы және бағдарламалық қамтамасыз ету мамандығының студенттеріне арналған.

Әдістемелік нұсқауларда берілген материалдарды оқып, игеру арқылы студенттердің машиналық кодтау принциптері және олардың жұмыс тәртібі жөніндегі білімі қалыптастырылып, олардың оқу барысының келесі кезеңдерінде оқылатын арнайы пәндерді игеруіне немесе өздік жұмыс арқылы білім деңгейін көтеруіне қажетті түпнегіз қаланады.

Кестелер – 1, суреттер – 11, әдебиеттер тізімі - 6 атау.

Пікір беруші: доцент Калиева С.А.

“Алматы энергетика және байланыс университеті” коммерциялық емес акционерлік қоғамының 2011 жылғы баспа жоспары бойынша басылады.

© “Алматы энергетика және байланыс университеті” КЕАҚ, 2013 ж.

Кіріспе

Курстық жұмыстың мақсаты: дәрісте алған теориялық білімді практика жүзінде қолдана білу. Нәтижесінде бірыңғай бағдарламалық құжат жүйесіне сәйкес өңделген құжатпен тіркелген жұмыс істейтін бағдарлама алынуы керек.

Материалдарды игеру курсы нәтижесінде студент:

1) бағдарламалық жүйені жобалаудың әдістері мен құралдарын, бағдарламалық жүйенің компоненттері мен оларды жасау технологиясын өңдей білу керек;

2) жобалау, тестілеу, кейінге қалдыру, сынаққа алу, бағдарламалық жүйені эксплуатациялау кезінде пайда болатын есептерді қойып, шеше білу, берілген бағдарламаға сипаттама бере білу, бағдарламалық жүйенің сапасын бағалай білуге міндетті.

Курстық жұмыстың тақырыбы келесі операцияларды қамту керек:

- пернетақтадан енгізу;

- экранға шығару;

- директориямен жұмыс;

- дискіні жазып оқу жағдайында нұсқаулармен жұмыс;

- файлға енізу - шығару;

- диалогтік режімде бағдарламаның жұмыс істеуі;

- оңай мәзірлерді өңдеу және олармен жұмыс.

Бағдарлама жұмысының нәтижесі оны қадағалауға ыңғайлы түрде ұсынылуы, экранға, басылымға, файлға шығарылуы керек.

Тараушы мәлімет пернетақтадан немесе файлдардан енгізілуі керек.

Курстық жұмыс тақырыбының күрделілігі студенттің мүмкіндіктеріне байланысты болуы керек.

1 Курстық жұмыстың орындалу тәртібі

- безендірілу (титулдық) беті;

- курстық жұмыстың тапсырмалары және студент пен оқытушының қолдары;

- қысқаша түсініктеме;

- мазмұны;

- кіріспе;

- негізгі бөлім;

- қорытынды;

- қысқартулар тізімі;

- терминдер тізімі;

- әдебиеттер тізімі;

- қосымша(лар).

Курстық жұмыс бағдарлама (қосымша) болғанда ғана қарастырылып, тексеріліп, қорғалады.

Жүйелік қамтыма келесі құжаттардан тұрады:

1) бағдарлама құрылымының сипаттамасы (листинг);

2) алгоритмнің блок-сұлбасының сипаттамасы;

3) бағдарламаны сипаттау;

4) қолданудың сипаттамасы;

5) оператордың басқармасы;

6) қолданушының басқармасы;

7) бағдарламалаушы басқармасы;

8) қорытынды мысал.

2 Курстық жұмыс тақырыптарының тізімі

Курстық жұмыстың тақырыбы сынақ кітапшасының яки студенттік билеттің соңғы екі санына байланысты таңдалады. Егер де студент өз қалауыншы өз тақырыбын ұсынса, онда оқытушыға тақырыпты негіздей отырып, бекітеді.

1. Мәзірді үшдеңгейлі салыммен жасау.

2. Резиденттік бағдарламаны жасау.

3. Windows –дағы консольдік қосымшаларды жасау.

4. Трансляторлар, грамматикалар, компиляторлар.

5. Ағымдарды басқарудың механизмі. Құру, жіберу және аяқтау.

6. Жүйеде орындалатын процестерді сипаттау.

7. Ядро объектілерін бірнеше процестерге сәйкесінше қолдану.

8. Процесс кластары мен соған жататын ағымдарды қолдану.

9. Қолданушы режимінде ағымдарды синхрондау.

10. Ағымдарды ядроның стандартты механизмдерімен синхрондау.

11. Оқиғаларды қабылдаудың демонстрациялық бағдарламасы.

12. Мьютекстер мен семафорларды қолданудың бағдарламасы.

13. Функция, кластарды тестілеудің бағдарламасы.

14. Таймерлік функцияларды қолдану.

15. Виртуалды жадыны зерттеу.

16. Жүйелік ақпаратты қорытындылау. SYSTEM_INFO құрылымы.

17. Жүйелік ақпаратты қорытындылау. VM_QUERY құрылымы.

18. Виртуалды жадының адрестік ортасының құрамын зерттеу.

19. Орындарға бөлуді басқару, виртуалдық жадыны босату.

20. Құрылым массивін басқару үшін виртуалды жадының механизмін қолдану.

21. Орындарға бөлуді басқару, физикалық жадыны босату.

22. Динамикалық түрде орналасатын жады.

23. Динамикалық кітапханалар (DLL).

24. DLL енгізу және API-шақыруларды ұстау.

25. Қақпан көмегімен DLL енгізу.

26. Жойылған ағымдар DLL.

27. Ескертулердің құрылымдық өңдеушісі.

28. Жұмысты аяқтау өңдеушісі.

29. Өңделмеген ескертулер және С++ ескертулері.

30. Терезелік хабарламаны қолданудың демонстрациясы.

31. Аппараттық енгізудің моделі және енгізудің дербес жағдайы.

32. Win32 қолдана отырып файлдарды көшіру.

33. Файлдар мен каталогтерді басқару.

34. Реестрді басқару.

35. Реестр бөлімдерінің тізімі мен олардың мазмұнын алу.

36. Кескінді файл жадысына сұрыптау.

37. Тілдік интерпретаторларды жүзеге асыру.

38. Процессорарлық қарым-қатынас.

39. Бағдарламаларды зерттеулерден қорғау.

40. VXD драйверлері.

41. Тапсырма бланкісіне мәліметтерді енгізу бағдарламасы.

42. Рецензия бланкісіне мәліметтерді енгізу бағдарламасы.

43. ARS–пен жұмыс жасау үшін Help бағдарламасын қайта өңдеу.

44. Командалық жолды құру мен команданы орындау мүмкіндігі.

45. Меңзерді (курсор) басқару бағдарламасын модификациялау.

46. Көптерезелі мәзірді ұйымдастыру принципі.

47. Буферлермен жұмыс.

48. Бақылаушы бағдарламасының құрылымы.

49. Командалық жолдар параметрлері.

50. Командалық жолдың синтаксистік тәуелсіз талдауы.

51. Файлдармен жұмыс: файлды ашу, файлды жабу, файлды оқу, файлға жазу.

52. Дискілермен жұмыс.

53. Симофорлар көмегімен басқаруларды жіберуді басқару.

54. Кестелер көмегімен кодтауды түрлендіру принципі.

55. Буферде оқу бағдарламасы, буферді өңдеу және файлға буфер жазу.

56. «Ыстық» пернелерді анықтау.

57. Бір есептік жүйеден екіншісіне түрлендіру.

58. .сom файл форматы, .com-дағы командалар мен мәліметтерді адрестеу.

59. .еxe файлда қорғалатын процедуралардың инсталляциясы.

60. Дербес компьютердің үзіліс кезінде жұмыс жасауы.

3 Курстық жұмысты орындауға арналған әдістемелік нұсқау

Қазіргі кездегі қоғам индустриялдық кезеңнен кейінгі дамудың ақпараттық кезеңіне аяқ басты. Ақпарттандыру жағдайында студенттер меңгеруге тиісті білім, білік, дағдының көлемі күннен-күнге артып, мазмұны өзгеріп отыр. Оның басты сипаттарына ақпараттық технологияларды кеңінен пайдалану адамдардың көптеген қызмет түрлерін компьютерлендіру, коммуникациялардың бірыңғай халықаралық жүйелерін жасау істері жатады. Қазіргі кездегі адамдар үшін «компьютерлік сауаттылық» дегеніміз кешегі жай сауаттылық (оқып жаза білу) тәрізді міндетті түрде іске асырылатын шара болып саналуы тиіс.

Ақпараттық қауіпсіздік сөзінің астында ақпараттық ақпаратты қолданушылар мен иелеріне зиян келетін жүйенің кездейсоқ немесе әдейілеп араласудан қорғау.

Тәжірибеде ақпараттық қауіпсіздіктің негізгі үш аспектісі мыналар:

- қол жетерлік (тиімді уақыт аралығында қажетті ақпараттық қызметті алу);

- бүтіндік (ақпараттың қайшылықсыз және лездік, оны құрту мен рұқсат етілмеген өзгерістерден қорғау);

- жасырын (рұқсат етілмеген оқып шығудан қорғау).

Ақпаратты қорғау құралдары - мемлекеттік құпия болып табылатын мәліметтерді қорғауға арналған техникалық, криптографиялық, бағдарламалық және басқа да құралдар, олар жүзеге асырылған құралдар, сондай-ақ, ақпарат қорғаудың тиімділігін бақылау құралдары.

Ақпараттық қорғау жүйесін жобалау әртүрлі жағдайда жүргізілуі мүмкін және бұл жағдайларға негізгі екі параметр әсер етеді: ақпарат қорғау жүйесіне арнап әзірленіп жатқан деректерді өңдеудің автоматтандырылған жүйесінің қазіргі күй-жағдайы және ақпаратты қорғау жүйесін жасауға кететін қаржы мөлшері.

Ақпаратты қорғау жүйесін жобалау мен әзірлеу келесі тәртіп бойынша жүргізуге болады:

- қорғанылуы көзделген деректердің тізбесін және бағасын анықтау үшін деректер өңдеу жүйесін қойылған талдау жасау;

- ықтимал бұзушының үлгісін таңдау;

- ықтимал бұзушының таңдап алынған үлгісіне сәйкес ақпаратқа заңсыз қол жеткізу арналарының барынша көбін іздеп табу;

- пайдаланылатын қорғаныш құралдарының әрқайсысының беріктілігін сапасы мен саны жағынан бағалау;

- орталықтанған бақылау мен басқару құралдарын әзірлеу;

- ақпарат қорғау жүйесінің беріктілігінің сапасын бағалау.

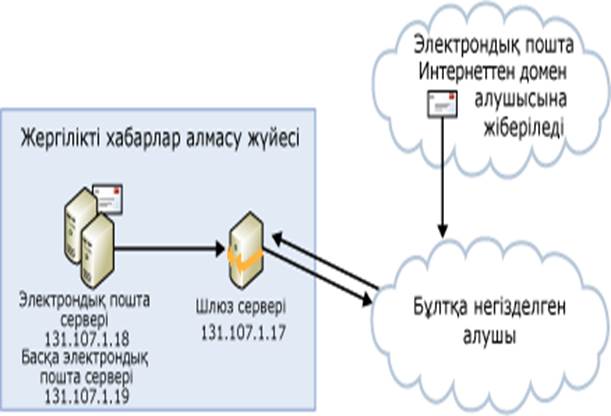

Электрондық пошта сервері электрондық пошта жіберуге және алуға арналған, мысалы, Microsoft Exchange Server бағдарламасын іске қосатын сервер немесе электрондық пошта жіберу мүмкіндігі компьютердің іскери ережесіне кірістірілуі мүмкін. Электрондық пошта серверлері IP сенімді тізімі үшін шлюз сервері немесе ішкі электрондық пошта сервері болуы мүмкін. Мұнда әрбір түрдің бірнеше мысалдары берілген:

Шлюз серверлері. Шлюз сервері электрондық поштаны бастапқы серверден өзінің тағайындалған орнына тасымалдайды. IP сенімді тізімінің мақсаттары үшін, кез келген желі құрылғысының IP мекенжайын қосыңыз, ол электрондық поштаны жергілікті ұйымнан спам сүзу әрекетін орындамастан бұлтқа негізделген электрондық пошта қызметіне, шлюз серверлерінің тізіміне тасымалдайды. Шлюз серверлерінің мысалдарына төмендегілер кіреді:

- Exchange 2007 немесе Exchange 2010 Edge Transport сервер рөлін іске қосатын сервер.

- Microsoft Internet Information Services (IIS) қызметіндегі SMTP сервер теңшелімі.

- Шлюз жабдығы немесе құрылғысы.

Барлық сыртқы байланыстар ағыны өтетін жол жоспарлағыш мекенжайы

Ішкі электрондық пошта серверлері. Ішкі электрондық пошта серверлері электрондық пошта жасайды және оны шлюз сервері арқылы интернетке тасымалдайды. Егер барлық сыртқы электрондық пошталар бұлтқа негізделген электрондық пошта қызметіне спам сүзгісінен өткен IP мекенжайы арқылы тасымалданса, онда шлюз сервері ішкі электрондық пошта сервері деп саналады. Ішкі электрондық пошта серверлерінің мысалдарына төмендегілер кіреді:

Exchange сервері

Хабарды тасымалдау агентін пайдаланатын басқа сервер түрі. Мысалы, сізде Microsoft SQL Server іске қосатын және электрондық пошта ескертулерін жіберетін сервер немесе студенттердің электрондық поштасына хабарландырулар жібере алатын студент ақпараттық жүйесі болуы мүмкін. Мысалы, сервер автоматты түрде кесте жаңартуларын жібереді немесе кітапхана кітабы туралы хабарламаларды кешіктіруі мүмкін.

Тек сенімді электрондық пошта тасымалдайтын шлюз сервері. Сенімді электрондық пошта дегеніміз – ұйымыңызда шығатын электрондық пошта.

Әрбір сервер түрі үшін спам сүзу үрдісі және IP сенімді тізімдер басқару туралы қосымша ақпарат алу үшін спамды сүзу және хабар тазалығы бөлімін қараңыз.

Қандай жоспарлау сценарийлері қолданған? IP сенімді тізімдерін теңшеместен бұрын, мына жерде біреуін жоспарлау сценарийі көрсеткендей, оның құжатқа қарапайым диаграмма мен жиынтық кестесін дайындауға пайдалы болатынын көресіз. Егер қолдауға хабарласу үшін қажет болса, бұл ақпарат пайдалы болады.

Ескертпе

Бұл бөлімдегі IP мекенжайлары тек иллюстрация мақсаттарына арналған. IP сенімді тізімдеріне енгізілген барлық IP мекенжайлары жалпы жоспарлауға болатын IP мекенжайлары болуы тиіс. Осы сценарийлерде аталған IP сенімді тізімін FOPE басқару орталығы арқылы басқаруға болады.

Бұлтқа негізделген электрондық пошта - қызметіне тікелей бағыттауы бар оқшау немесе үшінші дәрежелі орналастырылған домен.

Бұл сценарийде жергілікті хабар алмасу жүйесі қажет емес. Егер жергілікті хабар алмасу жүйесі немесе электрондық пошта жасайтын басқа сервер түрлері болмаса, онда кез келген IP сенімді тізімін орындай алмайсыз. Дегенмен бұлтқа негізделген электрондық пошта қызметіне электрондық пошта жіберетін жергілікті серверлеріңіз болса, оларды IP сенімді тізімдеріне қосуыңыз қажет. Төмендегі диаграмма осы теңшелімді көрсетеді:

Орналастырылған доменге арналған MX жазбасы бұлтқа негізделген электрондық пошта қызметін көрсетеді. Сондықтан интернеттен жіберілген электрондық пошта тікелей бұлтқа негізделген электрондық пошта қызметіне жеткізіледі.

Ұйымыңыздағы серверлер арқылы жіберілген барлық электрондық пошталар ұйымыңызда шығады.

Мұнда осы сценарийге IP сенімді тізімдерін теңшеу әдісі берілген. IP мекенжайы (Мысалы). Сервер түрі. Сервер мақсаты. IP сенімді тізіміне қосу 131.107.1.17.

Шлюз

Ішкі серверлерден алынған электрондық пошта интернетке жоспарланған.

Иә

131.107.1.18

Электрондық пошта сервері

Арнаулы электрондық пошта сервері

Жоқ

131.107.1.19

Дерекқор сервері

Электрондық пошта хабарламаларын жібереді

Жоқ

Бұл сценарийде ұйымыңызда шығатын шлюз серверінен бұлтқа негізделген электрондық пошта қызметіне тасымалданған барлық электрондық пошта себебінен, шлюз серверін ішкі серверлер тізіміне қосуға болады және электрондық пошта қосылымды сүзу және мазмұнды сүзуден өтіп кетуі мүмкін.

Спам тексеру үрдісінен кейін жергілікті хабар алмасу жүйесі арқылы тасымалданған интернет - электрондық поштасы бар орналастырылған домен.

Бұл сценарийде жергілікті хабар алмасу жүйесін көрсету үшін бұлтқа негізделген электрондық пошта қызметі доменіне арналған MX жазбасын орнатыңыз және электрондық поштаны бұлтқа негізделген пошта жәшіктеріне тасымалдау үшін қайта жіберу шешімін пайдаланыңыз. Ортақ мекенжай бос орнын пайдалануға және қайта жазатын мекенжай немесе электрондық поштаны қайта жіберу шешімі болуы мүмкін немесе электрондық пошта спам сүзілгеннен кейін ішкі тасымалдауға теңшелген оқшау немесе қосалқы домен болуы мүмкін. Төмендегі 1-суретте келтірілген диаграмма осы теңшелімді көрсетеді.

Орналастырылған домен үшін арналған MX жазбасы жергілікті ұйымды көрсетеді. Сондықтан интернеттен жіберілген электрондық пошта алдымен жергілікті ұйымға жеткізіледі.

Бұлтқа негізделген электрондық пошта алушыларына арналған электрондық пошта жергілікті электрондық пошта серверінен спам сүзілгеннен кейін бұлтқа негізделген электрондық пошта қызметіне тасымалданады.

Бұлтқа негізделген электрондық пошта қызметіне жіберілген электрондық пошта Интернет электрондық серверлері және шлюз серверлері арқылы тасымалданады.

1 сурет

Мұнда осы сценарийге IP сенімді тізімдерін теңшеу әдісі берілген. IP мекенжайы (Мысалы). Сервер түрі. Мақсат. IP сенімді тізіміне қосу.

131.107.1.17

Шлюз

Ішкі серверлерден алынған электрондық пошта бұлтқа негізделген электрондық пошта қызметіне бағытталады.

Иә

131.107.1.18

Электрондық пошта сервері

Арнаулы электрондық пошта сервері

Жоқ

131.107.1.19

Дерекқор сервері

Электрондық пошта хабарламаларын жібереді

Жоқ

Бұлтқа негізделген электрондық пошта қызметіне шлюз серверлері, ішкі серверлер немесе интернет арқылы тасымалданған электрондық пошта өзіңіздің спам сүзу жүйесі арқылы орындалатындықтан, бұлтқа негізделген электрондық пошта қызметі шлюз серверлеріндегі қосылымдарға толығымен сенуі мүмкін. Бұл сценарийде шлюз серверіңізді ішкі пошта сервері деп қарастырыңыз.

Бұлтқа негізделген электрондық пошта ретрансляциялау сервері бар ортақ мекенжай кеңістігі.

Бұл сценарий үшін Microsoft Online қызметтері каталогін синхрондау құралы немесе Live@edu бағдарламасы үшін жергілікті хабар алмасу жүйесінде және бұлтқа негізделген электрондық пошта қызметінде екі жақты алушы жасау үшін сияқты синхрондау шешімін пайдалануды талап етеді. Интернеттен алынған электрондық пошта әрдайым алдымен бұлтқа негізделген электрондық пошта қызметіне бағытталады және сәйкесінше жергілікті алушыларға тасымалданады. Жергілікті ұйымнан бұлтқа негізделген электрондық пошта қызметіне жіберілген электрондық пошта сенімді болуы тиіс және әрдайым жергілікті серверіңізден басталады.

Төмендегі диаграмма осы теңшелімді көрсетеді:

- доменге арналған MX жазбасы бұлтқа негізделген электрондық пошта қызметін көрсетеді. Сондықтан интернеттен жіберілген электрондық пошта алдымен сол жерге жеткізіледі;

- жергілікті алушыларға арналған электрондық пошта бұлтқа негізделген электрондық пошта қызметінен шлюз серверіне тасымалданады;

- жергілікті ұйымнан бұлтқа негізделген электрондық пошта қызметіне жіберілген электрондық пошта ішкі электрондық пошта серверлері және шлюз серверлері арқылы тасымалданады.

2 сурет

Мұнда осы сценарийге IP сенімді тізімдерін теңшеу әдісі берілген. IP мекенжайы (Мысалы). Сервер түрі. Мақсат. IP сенімді тізіміне қосу.

131.107.1.17

Шлюз

Ішкі серверлерден алынған электрондық пошта интернетке жоспарланады.

Иә

131.107.1.18

Электрондық пошта сервері

Арнаулы электрондық пошта сервері

Жоқ

131.107.1.19

Дерекқор сервері

Электрондық пошта хабарламаларын жібереді

Жоқ

Бұл сценарийде ұйымыңызда шығатын шлюз серверінен бұлтқа негізделген электрондық пошта қызметіне тасымалданған барлық электрондық пошта себебінен, шлюз серверін ішкі серверлер тізіміне қосуға болады және электрондық пошта қосылымды сүзу және мазмұнды сүзуден өтіп кетуі мүмкін.

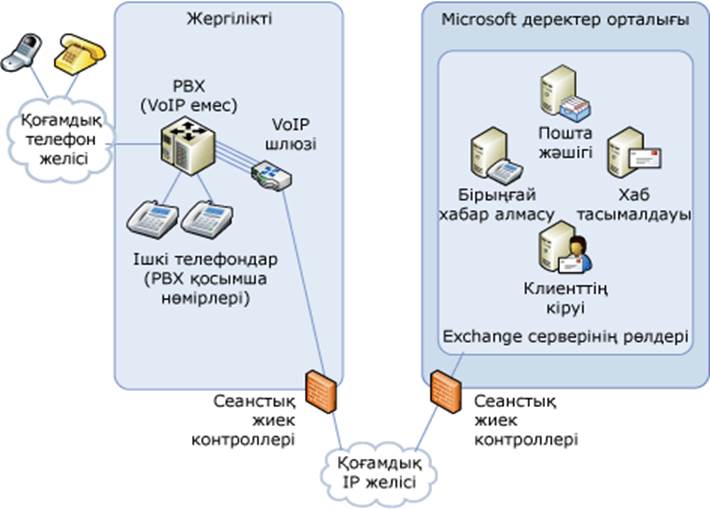

UM бірлескен жұмысына арналған жоспар.

Бар жергілікті UM орналастыруын бұлтқа негізделген бірыңғай хабарлар алмасумен (UM) біріктіруді жоспарласаңыз, төмендегіні оқып дайындалыңыз:

UM бірлескен жұмысын түсіну.

Инфрақұрылымды дайындау.

UM жүйесін бұлтта орналастыруға дайындалу.

UM пошта жәшіктерін бұлтқа тасымалдауды жоспарлау.

Бұлтта автохатшыларды жоспарлау.

UM жүйесін орналастыруға дайын болғанда.

UM бірлескен жұмысын түсіну.

UM бірлескен жұмысы UM жүйесін жергілікті де, бұлтта да орналастырып жатқаныңызды білдіреді. UM бірлескен жұмысын қолдау үшін екі бөлек орналастыруды орындау керек: біреуі жергілікті және біреуі бұлтта. Екі орналастыру бірігетін жалғыз кез – МАТС трафигін жергілікті пошта жәшіктеріне және бұлтқа негізделген пошта жәшіктеріне бөлгенде.

Егер UM пошта жәшіктерін бұлтқа тасымалдауды немесе ұйымды UM бірлескен жұмысын қолдауға теңшеуді жоспарласаңыз, UM жүйесін жергілікті орналастыру мен UM жүйесін бұлтта орналастыру арасындағы айырмашылықты түсінуіңіз керек. Қосымша ақпарат алу үшін жергілікті UM топологиясы мен бұлттағы UM топологиясының арасындағы айырмашылықтар бөлімін қараңыз.

Инфрақұрылымды дайындау.

Жеткілікті өткізу мүмкіндігі мен қажетті жабдық бар екенін тексеріңіз.

Өткізу мүмкіндігі.

Ұйым желісі және жергілікті жабдық бұлтқа негізделген UM орналастыруды және бірлескен жұмысты қолдайтынын тексеріңіз:

Ұйымдағы бір уақыттағы қалыпты дауыстық пошта қоңырауларының ең көп санын түсіну үшін МАТС ішіндегі дауыстық пошта трафигі мен пайдалану үлгісін талдаңыз.

Бұлтқа негізделген UM үшін қажет желінің өткізу мүмкіндігін анықтау үшін ең көп бір уақыттағы дауыстық пошта қоңыраулары мен медиа трафигін кодтау үшін пайдаланылатын кодек туралы ақпаратты пайдаланыңыз. Бірнеше UM IP шлюздері керек екенін анықтауыңыз мүмкін.

Сіздің МАТС құрылғысынан Microsoft деректер орталығына дейінгі желідегі кідірісті анықтау үшін SpeedTest.net (http://www.speedtest.net/) бағдарламасын орындаңыз. Әры-бері желідегі кідіріс 300 миллисекундтан (мс) аспауы керек.

Қосымша жабдықты орнату.

Жалпы желіде қауіпсіз Voice over IP (VoIP) байланысын қолдау үшін шекаралық сеанс бақылаушыларын (SBC) және VoIP шлюзін орнату керек болуы мүмкін.

Шекаралық сеанс бақылаушылары (SBC) SBC – МАТС құрылғыңызға қауымдық желі немесе телефония инфрақұрылымын жалпы желіге көрсетпестен бұлтта UM қызметімен байланысуға мүмкіндік беретін SIP көретін желіаралық қорғау жүйесі. SBC периметр желісінде орнатылады. Егер серіктестің факс қызметін пайдалануды жоспарлап жатсаңыз, SBC факс қызметтерін қолдайтынын тексеріңіз.

VoIP шлюзі.

Егер IP PBX емес, ал арналар коммутаторы бар МАТС пайдаланып жатсаңыз, бұлттағы UM қызметіне қосылу үшін арналар коммутаторы бар МАТС құрылғысының шығысын IP негізіндегі онлайн UM жүйесі үшін IP мекенжайға түрлендіру үшін МАТС инфрақұрылымында VoIP шлюздерін орналастыру керек. Бұлттағы UM қызметі үшін қай VoIP шлюздерін пайдалану керектігін шешіңіз. Сіздің МАТС құрылғыңызбен және бұлтқа негізделген UM орналастыруыңызбен сыйысымды VoIP шлюзін таңдаңыз: 64 биттік сервер UM жүйесі бар немесе жоқ, гибридтік орналастыру үшін (толық бірлескен жұмыс) 64 биттік серверде Microsoft Exchange Server 2010 1 жаңарту бумасын (SP1) орнату керек.

Келесі диаграммада UM бірлескен жұмысын қолдау үшін қажетті инфрақұрылым көрсетілген.

UM жүйесін бұлтта орналастыру алдында келесі жоспарлау қадамдары орналастыруды жеңілдеу жүргізеді.

МАТС трафигі Бар МАТС трафигін қалай бөлетініңізді шешіңіз. Сізге бұлтқа негізделген орналастыру үшін бірегей пилот идентификаторы керек.

Бұлтқа негізделген UM үшін пайдаланылатын МАТС- Бұлтқа негізделген UM жүйесімен біріктіру үшін қай МАТС пайдаланылатынын шешіңіз және оның пилот пайдаланушылар үшін қолдауды жоспарлап жатқан бір уақыттағы қоңыраулардың ең көп саны үшін жеткілікті ресурстары бар екенін тексеріңіз. Бұл ресурстар дауыстық поштаның пилот нөмірін және іздеу топтарына арналған дауыс арналарын қамтиды. Егер бұлтқа негізделген және жергілікті UM жүйесі үшін бір МАТС пайдаланып жатсаңыз, МАТС құрылғысындағы дауыстық пошта үшін бөлек іздеу топтарын жасау керек және сізде екі пилот идентификаторлары болуы керек: біреуі бұлтқа негізделген пошта жәшіктері үшін және екіншісі жергілікті пошта жәшіктері үшін.

SBC куәлігі - SBC үшін CA-қол қойған куәлікті алыңыз. SBC мен бұлтқа негізделген UM арасындағы VoIP трафигі SIP-over-TLS және қауіпсіз RTP (SRTP) хаттамадарын пайдаланып шифрлануы керек. SIP-over-TLS хаттамаының SIP-over-TCP хаттамаынан ерекшелігі – ол сигналдарды тасымалдауды қорғау үшін транспорт деңгейінде шифрлауды пайдаланады. SRTP жүктемені шифрлайды. Қосымша ақпарат алу үшін SBC құжаттамасын қараңыз.

UM пошта жәшіктерін бұлтқа тасымалдауды жоспарлау.

Қай UM пошта жәшіктерін жасау немесе бұлтқа тасымалдау керектігін жоспарлағанда мыналарды ескеріңіз.

Қай UM пошта жәшіктерін бұлтқа жылжыту керектігін және тасымалдауды аяқтағыңыз келетін күнді шешіңіз.

Тасымалданған UM пайдаланушылары пайдаланатын Microsoft Outlook нұсқаларын біліңіз. Кейбір пайдаланушылар тек Outlook Web App бағдарламасын пайдалануды таңдауы мүмкін.

Бұлтқа UM пошта жәшіктерін тасымалдау туралы қосымша ақпарат алу үшін UM қосылған пошта жәшіктерін тасымалдауды жоспарлау бөлімін қараңыз.

3 сурет - UM жүйесін бұлтта орналастыруға дайындалу

Бұлтта автохатшыларды жоспарлау.

UM автохатшыларын бұлтқа жылжыту немесе жергілікті қалдыруды жоспарлағанда, мыналарды ескеріңіз.

Тілді қолдау - бұлт UM жүйесі Exchange Online аударылған барлық тілдерді автоматты түрде қолдайды. Жергілікті UM жүйесі үшін пайдаланғыңыз келетін әр тіл бумасын орнатуыңыз керек.

Сөздер қосылған каталогте іздеу - бұлт UM жүйесі сөздер қосылған каталогте іздеуді қолдамайды. Жергілікті UM оны толық қолдайды.

Дауыстық пошта сәлемдесулері - бұлтта орналастырылған UM автохатшысы тек бұлттағы пошта жәшіктері үшін дауыстық пошта сәлемдесулерін шығарып ала алады, ал жергілікті UM автохатшылары тек жергілікті орналастырылған пошта жәшіктері үшін дауыстық пошта сәлемдесулерін шығарып ала алады.

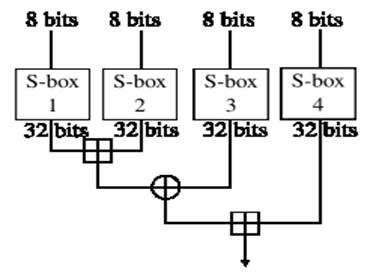

Blowfish алгоритмі.

Blowfish (айтылуы [бло́уфиш]) — блоктық симметриялық шифрлауды жүзеге асыратын криптографиялық алгоритм.

1993 жылы Брюс Шнайер негізін қалаған. Негізгі түрі бойынша Фейстель желісіне жатады. Қарапайым және жылдам операциялар арқылы құрылған: XOR, орнына қою, көбейту. Патенттелмеген және еркін таратылатын алгоритм болып табылады.

Алгоритмнің сипатталуы

Параметрлері

K құпия кілті (ұзындығы 32ден 448 битке дейін)

P1-P18 32-биттік шифрлау кілттері

S1-S4 32-биттік ауыстыру кестелері:

S1[0] S1[1] .. S1[255]

S2[0] S2[1] .. S2[255]

S3[0] S3[1] .. S3[255]

S4[0] S4[1] .. S4[255]

4 сурет

F(x) функциясы.

Алгоритмнің жұмыс істеу принципі.

Blowfish-тегі F(x) функциясы.

32-битті блок төрт 8-битті блокқа бөлінеді (X1, X2, X3, X4). Олардың әрқайсысы S1-S4 алмастыру кестелері массивінің индексі болып табылады.

S1[X1] және S2[X2] мәндері 232 модулі бойынша құрылады. "XOR"-дан кейін S3[X3] және S4[X4] мәндері 232 модулі бойынша құрылады.

Осы операциялардың нәтижесі —F(x) мәні.

P және F(x) белгілі массиві бар 64-битті блокты шифрлау алгоритмі.

32-битті блоктарға бөлу:

i-ші раундтағы есептеулер:

![]()

![]()

16 раундтан кейін орындары алмасады:

![]()

![]()

және «XOR» P17,P18 кілттерімен.

Blowfish алгоритмінің жұмысы 2 кезеңнен тұрады:

Дайындық— құпия кілт арқылы басқа кілттердің құрылуы.

P және S массивтеріне K құпия кілтінің көмегімен мән беріледі.

P1-P18-ге ![]() -санының мантиссасының он

алты разрядты санынан тұратын жолы арқылы мән беру.

-санының мантиссасының он

алты разрядты санынан тұратын жолы арқылы мән беру.

P1-ге K кілтінің алғашқы 32 битімен XOR операциясы жүргізіледі, ал P2-ге екінші 32 битімен және әрі қарай.

Егер K кілті қысқа болса, ол цикл арқылы жүреді.

Кілттерді және алмастыру кестелерін шифрлау.

64-битті блокты шифрлау алгоритмі P1-P18 инициализацияланған кілттерін және S1-S4 алмастыру кестелерін пайдалану арқылы 64 биттік нөлдік жолды (0x0000000000000000) шифрлайды. Нәтиже P1 мен P2-ге жазылады.

P1 және P2 кілттер мен алмастыру кестелерінің өзгерген мәндерімен шифрланады. Нәтиже P3 пен P4-ке жазылады.

Шифрлау P1-ден P18-ге дейінгі барлық кілттер және S1-ден S4-ке дейінгі алмастыру кестелерінің мәндері өзгергенге дейін жалғаса береді.

Алынған кілттермен және F(x) арқылы алдын ала 64 биттік блоктарға бөлінген мәтінді шифрлау.

Талап етілетін жады қосындысы 4168 байт: P1-P18: 32 биттен 18 айнымалылар; S1-S4: 32 биттен 4x256 айнымалылар.

Дешифрлау тура осылай жүреді, айырмашылығы тек P1-P18 кері ретте қолданылады.

P-массивтің алғашқы мәнін және алмастыру кестесін таңдау.

Берілген таңдау алгоритммен байланысты емес тізбекті анықтауға негізделеді.

Пошталық серверді қорғауға арналған, Blowfish алгоритмінің негізінде жазылған бағдарлама.

Қорғаныштың мақсаты - қатынас құруға рұқсат етілмеген арналарды ақпараттың түрін өзгертуге, ақпаратты жоғалтуға және сыртқа келтіруге бағытталған әсерлерден сенімді түрде сақтауды қамтамасыз ететін өзара байланысты бөгеттердің біріңғай жүйесін құру. Жүйе жұмысын қалыпты режімде көзделмеген осындай оқиғалардың біреуінің пайда болуы рұқсат етілмеген қатынас құру деп саналады.

Қорғаныш жүйесінің міндеттері:

- жасырын және өте жасырын ақпараттарды онымен рұқсатсыз танысудан және оның көшірмесін жасап алудан қорғау;

- деректер мен бағдарламаларды рұқсат етілмеген кездейсоқ немесе әдейі өзгертуден қорғау;

- деректер мен бағдарламалардың бұзылуының салдарынан болатын шығынның көлемін азайту;

- есептеу техника құралдарының көмегімен орындалатын қаражаттық қылмыстардың алдын алу және т.б.

Сенімді қорғаныс құру үшін мыналар керек:

- ақпарат қауіпсіздігіне төніп тұрған барлық қауіп-қатерлерді айқындау;

- олардың келтіретін залалдарын бағалау;

- нормативті құжаттардың талаптарын, экономикалық мақсатқа лайықтылықты, қолданылатын бағдарламалық қамтымамен бәсекелесушілікті және қақтығыссыздықты ескере отырып, қорғаныштың керекті шаралары мен құралдарын анықтау;

Бейнеконференция (ағыл. videoconference) - бұл ақпараттық технологиялар облысы, біруақытта екіжақты жіберу, өңдеу, өздiгiнен мәлiметтiң өрнектеуді және есептеуіш техниканың аппаратты-бағдарламалық мүмкіндіктерімен уақыттың нақты тәртiбiндегi итерактивті ақпаратты ұсынуды қамтамасыз етеді.

Бейнеконференция режимінде әсерлесуін бейнеконференциялық байланыс сеансы деп те атайды.

Бейнеконференциялық байланыс (қысқаша атауы БКБ) – екі немесе одан да көп алыстатылған абонеттердің интерактивті байланыстыратын телекоммуникациялық технологиясы, ағымдағы уақыт масштабында басқарушы ақпаратты жіберуді есепке алумен аудио және бейне ақпарат алмасу мүмкіндігі.

Бастапқысында бейнеконференция бейне мен дыбысты бірінші қатысушыдан екіншісіне жіберу мүмкіндігін берген шара болған. Бейнеконференция түсінігін телеконференция түсінігімен жиі шатастырған. Негізгі айырмашылығы, телеконференция процесінде қолданылатын ақпарат арнайы профессионалды телекоммуникациялық арналармен жіберілді, ал бейнеконференция кезінде ақпарат қарапайым телефон желісімен жіберілді. Ақпаратты телефон арналарымен жіберу технологиясын ұйымдастырудын дамуы осындай желіні ұйымдастыру атаулары мен хаттамалардың пайда болуына әкелді. Бұлар Integrated Services Digital Network – қызметті интеграциялаумен цифрлық желі атауын алды, яғни арнайы құрылым көмегімен телефонды байланыс пен басқа ақпарат (біздің жағдайда бейне және аудио) жіберу қызметін біріктіруге мүмкіндік берген желі. Бейнеконференцияға арналған, телефон желісімен бейнеконференция ұйымдастыруға мүмкіндік беретін жабдықтар жасалынды.

Жабық бейне конференция өткізу бөлмесі.

Бейнеконференция қолдану бағыттары.

Бейнеконференцияны белгілі бір жағдайда жедел шешім қабылдау құралы ретінде; төтенше жағдайларда; территориалды алшақ ұйымдарда іссапар шығындарын үнемдеу үшін; әсерлікті күшейту; сотталғандардың ара қашықтан қатысуымен соттық процестерiн өткiзу және телемедицина мен ара қашықтан оқыту технологиясының элементі ретінде қолданылады.

Бейнеконференция көптеген мемлекеттік және коммерциялық ұйымдарда көп нәтиже мен максимальды әсерлік береді, дәлірек қарастырсақ:

1) Көшіп қонуға кеткен уақыт пен шығындарды төмендетеді.

2) Төтенше жағдайларда шешім қабылдау процесін жеделдетеді.

3) Ортақ юрисдикциялық сот ісі кезінде уақытты қысқартады.

4) Өнiмдiлiкті арттырады.

5) Кадрлық сұрақтар мен экономикалық-әлеуметтік жағдайларды шешеді.

6) Шаршаудан сақтайды.

7) Нарық жағдайын бақылауға және өзгерістерге тез жауап қайтаруға қолайлы.

Қажет жағдайда қосымша мамандарды тарту арқылы негізделген шешімдерді қабылдауға мүмкіндік береді.

Ресурстарды жедел және тиімді үлестіреді және т.б.

Бейнеконфренция режимінде әнгімелесу үшін абонентте терминалдық құрылғы (кодек), бейнетелефон немесе басқа есептеуіш техника құралы болу керек. Негізінде бейнеконференция құрылғылар кешеніне кіретін жабдықтар:

1) Орталық құрылғы – аудио- мен бейне- ақпаратты кодтауды/декодтауды, контенттi басып алу және бейнесiн көрсетуді қамтамасыз ететін кодегі бар бейнекамера мен микрофон.

2) Ақпаратты бейнелеу мен дыбыс шығару құрылғылары.

3) Кодек ретінде бейнеконференцияға арналған бағдарламалық қамтымасы бар жеке компьютер қолданыла алады.

Бейнекноференцияда байланыс арнасы, яғни ақпаратты жіберетін транспорттық желі маңызды рөл атқарады. Байланыс арналарына қосылу үшін IP немесе ISDN хаттамадары қолданылады.

БКБ-ның екіжақты («нүкте-нүкте» режимі) және көпжақты («көпнүкте» режимі) бейнеконференцияны өткізуге мүмкіндік беретін екі жұмыс істеу режимі бар.

Ережедегідей, «нүкте-нүкте» режиміндегі бейнеконференция қажеттіліктерді тек технологияны енгізудің бастапқы кезеңінде қанағаттандырады, жақын арада бірнеше абоненттердің арасын байланыстыру қажеттілігі туындайды. Мұндай жұмыс режимі «көпнүкте» немесе көпнүктелі бейнеконференциялық байланыс деп аталады. Мұндай жұмыс істеу режимін іске асыру үшін бұл функцияны, әлде арнайы MCU (ағыл. Multipoint Control Unit) бейнесерверін немесе бағдарлама-аппараттық басқару жүйесін қолдайтын құрылғыда, кодек құрамындағы көпнүктелі лицензияны активтеу қажет.

Бейнеконференциялық байланыс енгізу мақсаты.

Бейнеконференциялық байланыс енгізу үшін ұйым жетекшісіне (шешім қабылдайтын тұлға) қолданудың басты мақсатын анықтау қажет: мәжiлiс өткiзуi, қызыметшiлерді таңдап алуы, шешім қабылдау кезіндегі жеделдік, бақылау жүргізу, дистанциялық оқу, дәрігермен консультация, сот отырысын өткізу, куәгерлермен тергеу жеткізу және т.б. Бейнеконференциялық байланыстың негізгі ережелерін ескеру қажет:

1) Қабылдау/жіберу жақтарындағы құрал-жабдықтар бір өндірушінікі болу қажет.

2) Кепілденген жоғары жылдамдықты байланыс қызметі немесе тек бейнеконференция сеансына арналған байланыстың ерекше арнасы.

3) Телекоммуникациялық құралдардың және бейнеконференциялық байланыс үшін тұрақты және сенімді электроқорек желісі.

4) Бейнеконференциялық байланыс құралдары орнатылған бөлменің ұтымды дыбыс пен эхосейілгіш ерекшелігі болуы.

5) Бөлменің жарықтығына қатысты бейнеконференциялық байланыс құралдарының дұрыс орналасуы ескерілуі тиіс.

Телекоммункиациялық құралдардың ақпарат жіберу басымы.

Жағдайға байланысты/диспетчерлік орталықтары (ағыл. Situation and Control Centers) немесе шешім қабылдайтын тұлғаларға арналған бөлме. Жағдайға байланысты/диспетчерлік орталықтарының мүмкіндіктері:

1) Қазіргі жағдайдың экспресс-талдауы.

2) Мүмкін оқиғалар сценарийлерін модельдеу.

3) Қабылданатын шешімдерді экспертті бағалау және оларды ықшамдау.

4) Белгілі бір жағдайға ең тиімді басқару әсерін таңдау және т.б.

5) Бейнеконференцбайланысты ұйымдастыру хаттамадары.

Бейнеконференция үшін хаттама – бұл әртүрлі бағдарламалық қамту арасында ақпарат алмасуды анықтайтын келісімдер жиыны. Хаттамалар ақпаратты жіберу және желіде қателерді өңдеу әдістерін тапсырады, сонымен қатар белгілі бір аппараттық платформаға байланысты емес стандарттарды өңдеуге мүмкіндік береді.

ISDN бойынша бейнеконференцияларды қолдау үшін 1990 жылы бірінші дүниежүзілік бейнеконференция технология облысында H.320 спецификасы мақұлданған. Сосын ITU бейнеконференцияға қатысты көптеген ұсыныстар сериясын мақұлдады. Бұл ұсыныстар сериясы, жиі H.32x деп аталатын, H.320-дан басқа ақпарат жіберу желінің әртүрлі типтері үшін арналған H.321-H.324 стандарттарын құрайды.

XX ғасырдың 90-жылдарының екінші жартысында IP желілер мен интернет қарқынды дамыды. Олар ақпаратты жіберудің үнемді ортасына айналды және таралу аймағы қеңейді. Бірақ IP желілер ISDN-мен салыстырғанда аудио- және бейне- ағындарды жіберу үшін жаман бейімделген болды. Орнатылған IP желілер құрылымдарын қолдану талпынысы 1996 жылы H.323 стандартының пайда болуына әкелді. Бұл қызмет көрсетудің сапасы кепілсіз жергілікті желі үшін бейнетелефондар мен терминалдық құрал-жабдықтар (ағыл. Visual Telephone Systems and Terminal Equipment for Local Area Networks which Provide a Non-Guaranteed Quality of Service).

1998 жылы стандарттың екінші H.323 v.2 нұсқасы мақұлданған. Бұл коммутациялық желі үшін мультимедиялық байланыс жүйесі (ағыл. Packet-based multimedia communication systems).

1999 жылдың қырқүйегінде ұсыныстың үшінші нұсқасы мақұлданды.

2001 жылы 17-қарашада H.323-дің төртінші нұсқасы мақұлданды.

Қазір H.323 стандарты - осы серияның ең маңыздыларының бірі. H.323 бұл ITU-T –тің қызмет көрсету сапасына кепілдік бермейтін, есептеуіш желіде мультимедиялық қосымшалар үшін ұсыныстары (QoS). Мұндай желілер құрамына Ethernet, Fast Ethernet және Token Ring базасындағы пакетті коммутациялық IP және IPX желілер кіреді.

Байланыс арнасын ұйымдастыру.

Бейнеконференцияда абонент арасындағы байланыс арнасы маңызды рөл атқарады. Бейнеконференция үшін байланыс арнасын ұйымдастыруының бірнеше әдістерін қарастырайық:

Интернет желісінде

Интернет арқылы бейнеконференциялық байланысты ұйымдастыру әдісінің ең қарапайымы және арзаны. Бірақ осы жағдайда байланыс сеансының сапасы төмен болады, өйткені Интернет аудио- мен бейне- ақпарат жіберудің кепілденген арнасы емес. Осыған қоса бейнеконференция қауіпсіздігі мәселесі туындайды. Интернет арқылы бейнеконференция ұйымдастыру үшін тұрақты IP-адрес және екі жаққа кемінде 512КБит/с (кіріс және шығыс трафик үшін) өткізу мүмкіндігі бар байланыс арнасы болуы қажет.

БКБ сеансын өткізу үшін құрал-жабдықтарда келесі пішімдерді орнату қажет:

- Сіздің БКБ жүйесі үшін тұрақты IP-адрес;

- провайдер желiсiнiң шлюзi,

- желі асты маскасы,

- қосылу орнатылатын ВКБ жүйесінің тұрақты IP-адресі.

Маршруттаудың түрлік инкапсуляция хаттамаы GRE (ағыл. Generic Routing Encapsulation) бойынша байланысты баптау қиынырақ. Хаттама желілік деңгейге жатады. Ол басқа хаттамаларды инкапсуляциялай алады, сосын бүкіл жиынтығын өзінің жеткізу орнына дейін маршруттауды орындай алады. Берілген жағдайда интернет желісінде бейнетрафикті минимальды қорғауды қамтамасыз етеді, осымен ВКБ ақпараттарына негізгі «тәжiрибесiзi» басып кіруді тоқтатуға мүмкіндік береді. Осындай принциптер IPsec хаттамасында негізделген.

IP VPN MPLS технологиясы.

Бүгінгі күні интернет арқылы бейнеконференцияны ұйымдастыру үшін ең сенімді және арзан байланыс қызметі IP VPN MPLS технологиясы. Осыған ықпал ететіні:

VPN (ағыл. Virtual Private Network) — виртуалды жеке желі, басқа желімен қосарласа бір немесе бірнеше желілік қосылысты (логикалық желі) ұйымдастыра алатын технологияның жалпы аталуы.

MPLS (ағыл. Multiprotocol Label Switching) — белгі бойынша мультихаттамалы коммутация, яғни коммутациялық пакетпен желі үстінен арнаны коммутациялап желінің әртүрлі пішімдерін шығаратын ақпарат жіберу мехнизмі.

IP VPN MPLS технологиясы қолдану ортаның қорғаныштық дәрежесі бойынша сенімдік зонасына жатады. Ол жіберуші ортаны сенімді деп санап тек қана үлкен желі шеңберінде виртуалды желі астын жасау мәселесін шешу керек жағдайларда қолданылады.

Жабық бейнеконференция өткізу бөлмесін жабдықтау.

Жағдайға байланысты/диспечерлік орталықтың техникалық жабдықтау негізін құрайтын:

- ұйымдық қолданыстағы экран (бейнеқабырға, проекциялық қондырғы).

Ұйымдық қолданыстағы экран – әртүрлі ақпаратты бейнелеудің мультиэкрандық жүйесі (бейне, электронды карталар, графиктер мен диаграммалар, электрондық түрдегі мәтіндік құжат).

Жүйенің модульдік құрылымы үшін белгілі бір бөлме мен мақсаттарға жеке конфигурацияланады. Ұйымда қолданатын экранның басты ерекшелігі - оның өлшемдік шешуі және сәйкесінше көптеген жақтардан толыққанда бейнелері болатын көптеген «терезелерді» бір экранда ұсына алатын ақпараттық сыйымдылық, бейнеконференциялық байланыс құралдары.

Жағдайға байланысты орталықта келіссөз алыстатылған катысушылар арасында ұйымдық келіссөздер өткізуді қамтамасыз ететін бейнеконференциялық байланыс құралдары маңызды рөл атқарады.

Дыбыс жабдықтау жүйесі.

Дыбыс жабдықтау жүйесі құрамында топтық талқылауды өткізу үшін арналған конференц-жүйе болады. Сонымен қатар жағдайға байланысты/диспетчерлік орталықта әрбір келіссөз қатысушының жұмыс орны сөз сөйлеуге арналған жеке микрофонмен (микрофондық пультпен) жабдықталады. Дыбыс жабдықтау жүйе құрамына тағы дыбысты күшейту жүйесі және акустикалық жүйе кіреді.

Қосалқы жабдықтар.

Қосалқы жабдықтарға электронды енгізу және құжат-камералар мен интерактивті тақталар сияқты графикалық ақпаратты бейнелеу құралдары жатады.

Интеграцияланған басқару жүйесі.

Жағдайға байланысты/диспетчерлік орталықтың басқару жүйесі техникалық жабдықталудың барлық элементтерінің өзара әрекеттесуін қамтамасыз етеді. Басқару жүйесінің күрделігі үшін қызмет көрсету қызметкерлерін тұрақты бақылауын талап етеді.

Конференциялық жүйе.

Конференциялық жүйе (конгресс-жүйе, дискуссиялық жүйе) — съездер, отырыстар, тыңдаулар, пресс-конференциялар және т.б. конференцияларға қатысушылардың келіссөздер жүргізуге мүмкіндік беретін құрал жабдықтар комплектісі.

Конференциялық жүйе көмегімен жұмыс орындары шара қатысушыларының барлығына сөз сөйлеуге (дискуссияға қатысуға) мүмкіндік беретін микрофондармен жабдықталады. Конференциялық жүйелерді әдетте конференц залда, отырыс залында, конгресс-холда, оқу дәрісханаларында және басқа да дискуссиялар өтетін жерлерде орнатылады. Қазақстандағы өте үлкен конференциялық жүйе, мысалы, жоғары палатада, мәжілісте орнатылған.

Орталық жабдықтар.

Орталық жабдық конференцияны баптауға және кескіндеуге арналған блок (модуль) ретінде қарастырылады.

Орталық жабдықтың негізгі сипаттамасы – қолдайтын микрофондық пульттардың максимальды саны (сыйымдылығы). Орталық жабдықтың сыйымдылығын бағдарламалық әдіспен (мысалы, қосымша алынған лицензия арқылы) арттыруға болады.

Негізгі мүмкіндіктер:

Дискуссия өткізудің әртүрлі режімдерін орнату (сөз сөйлеушіге әртүрлі сөйлеу режимі, біруақытты активті микрофондар сандардың максимальды саны және т.б.);

Микрофон пульттарын баскару (ара қашықтан басқаратын микрофон пульттарын қосу/өшіру; оның әртүрлі функцияларын активтеу, мысалы, автоөшірілу; микрофон пульт дисплейіне әртүрлі ақпаратты жіберу және т.б.); дауыс беруді басқару (барлық пульттардан ақпаратты жинау мен нәтижені шығару).

Синхронды аударуды басқару (синхронды аударудың санын және арнаны орнату, синхронды аудару пульттарын басқару және т.б.).

Аудиоағындарды шифрлау (қаскүнемнен қорғау қажет болса).

Сыртқы басқару жүйесі бар коммутация (мысалы, AMX, Crestron және т.б.).

Орталық құрал-жабдықтар автономды немесе дербес компьютер арқылы басқарылады және кескінделе алады.

Конференц жүйе түрлері

Сымды конференц жүйелер.

Конференциялық байланыс жүйесінің ең таралған түрі – сымды байланыс. Мұндай жүйелерде микрофон пульттар мен орталық құралдардың арасында аудио ағын жіберілуі кабель арқылы жүзеге асады. Сымды байланыстар түрлері:

I. Аналогты конференциялық жүйе.

Аналогты конференциялық жүйе дыбысты аналогтық түрде жіберуді қолданады. Оның функционалдық мүмкіндіктері шектелген, сондықтан оларды жүйелердің бастапқы деңгейіне жатқызады да, қарапайым дискуссияларда қолданады. Аналогты жүйенің басты артықшылығы – құнының төмендігі (цифрлық жүйелермен салыстырғанда).

Кемшіліктері:

1) Функционалдық мүмкіндіктердің шектеулілігі (цифрлық жүйелермен салыстырғанда).

2) Дыбыс сапасының төмендігі (цифрлық жүйелермен салыстырғанда).

3) Сыртқы басқару жүйелермен интеграциялауда шектеулі (күрделі инсталляциялар үшін жарамсыз).

4) Кабельдің максимальды ұзындығының шектеулігі (өйткені ақпарат аналогты түрде жіберіледі).

5) Фирмалық (арзан емес) кабельдің қолдану қажеттілігі.

II. Цифрлық конференциялық жүйе.

Цифрлық конференциялық жүйе дыбысты цифрлық түрде жіберуді қолданады. Бұл жүйелер «цифрға» көшу арқылы аналогты конференциялық жүйелердің барлық кемшіліктерінен айырылды.

Артықшылықтары:

1) Дыбыстың жоғары сапалылығы.

2) Кең (жетілдірілуі шектелмеген) функционал.

3) Сыртқы байланыс жүйелермен және дербес компьютерлермен толық интеграциялануы.

Кемшіліктері:

1) Құнының қымбат болуы (аналогтық жүйелермен салыстырғанда).

2) Фирмалық (арзан емес) кабельдің қолдану қажеттілігі.

3) Кейбір конференциялық жүйелер, мысалы, DIS немесе Televic, 5-категориялық стандартты Ethernet кабелін қолданады.

Цифрлық конферециялық жүйенің аналогты жүйеден ең басты «тұтынушылық» айырмашылығы оның микрофон пульттарына қосымша ақпарат жібеу мүмкіншілігі. Мысалы, күн тәртібі, баяндамашының аты-жөні мен фотосы, дауыс беру қорытындысы және т.б.

Цифрлық конференциялық байланыс ең күрделі инсталляция үшін жарамды. Мысалы, конференциялық залда көптеген сыртқы жүйелердің (бейне және бейнеконференциялық байланыс жүйелері, дыбыстандыру, жарықтандыруды басқару жүйелері және т.б.) тығыз интеграциялауын қамтамасыз ету қажет болса және тағы да баяндаушыға автоматты түрде бейнекамераның көзделу функциясын жүзеге асыру немесе дауыс берудің нәтижесін сыртқы дисплейге шығару және т.б.

Сымсыз конференциялық жүйелер.

Сымсыз конференциялық жүйелер дауысты жіберу үшін ИҚ-байланыс немесе радиоарна қолданады.

Сымсыз конференциялық жүйелер қолданылуы:

Конференциялық залды тез жабдықтау үшін (мысалы, далалық жағдайларында);

Сымды жүйелерді инсталяциялауды қолдамайтын залдарды жабдықтау үшін (мысалы, зал тарихи құндылыққа ие болса);

Бір конферендиялық жүйе кезегімен бірнеше залдарды қолданылатын жағдайда;

Артықшылықтары:

1) Мобильдік (тез орнатылып, дәл осылай тез жиналады);

2) Ұзақ, әрі қымбат инсталляцияны қажет етпейді (тек қана микрофондық пульттарды жұмыс орындарына қойып қою)

Кемшіліктері:

1) Қымбат болуы (сымды байланыс жүйелерімен салыстырғанда)

2) Конференция сыйымдылығының шектеулігі;

3) 100%-дық бөгеуiлге шыдамдылықтың жоқ болуы.

Басқа радио құрылғылармен «жүктелген» жиілік диапозоның қолданатын конференциялық жүйелер бөгеуілге жиі ұшырайды. Мысалы, сымсыз Bosch жүйесі 2,4 ГГц жиілігінде жұмыс істейді, сонымен қатар Wi-Fi және Bluetooth құрылымдары да осы жиілікте жұмыс істейді. Бөгеуiлге шыдамдылықты арттыру үшін өндірушілер басқа жиілік арналарын іске қосады. Мысалы Televic күшті радио бөгеулер жағдайында тұрақты жұмысты қамтамасыз ететін қосымша 5,7-5,8 ГГц жиілік ауқымын қолданады.

Сымсыз конференциялық жүйелердің микрофондық пульттары мен орталық құрылғылары құрамында кірістірілген аккумуляторлар бар. Аккумуляторларды зарядтау арнайы кейстерде жүргізіледі.

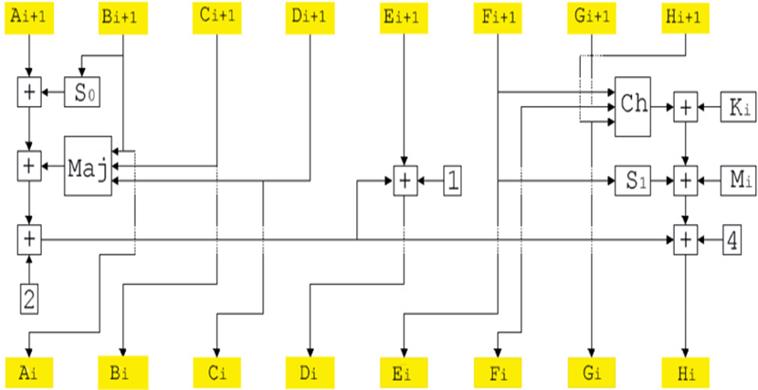

SHACAL алгоритмдер туыстастығы.

SHACAL алгоритмдер туыстастығының құрылысы өте қызық – SHA (Secure Hash Algorithm) туыстастығының хэштау функциясымен қолданатын түрлендірулерінде негізделген. SHA алгоритмі АҚШ SHS (Secure Hash Standard) хэштау стандартының негізі болып табылады, сондықтан да берілген алгоритмдер кең таралған болды.

Негізінде келесі себептерге байланысты осындай симметриялық шифрлау және хэштау алгоритмінің «туыстығы» өте қызық:

- криптоаналитиктермен өте тиянақты зерттелген SHA-ның алгоритмдерінде SHACAL алгоритмі негізделген. Шынында да 1993 жылдан бастап SHA ең тиянақты зерттелген алгоритмі хэштау стандарты болып табылады. SHACAL туыстығы SHA алгоритмдерінің криптографиялық талдау нәтижелерін «мұрагерлікке» алды деп бекітуге болады.

Шифрлау алгоритмдерімен бірге хэштау өте жиі қолданылады. SHACAL туыстастығының алгоритмдері және оған сәйкес SHA аналогы «жұп» ретінде қарапайым түрде қолданыла алады, өйткені олар дәл сондай функциялар жиынын бөледі.

SHACAL туыстығын француз Gemplus корпорациясының екі маманымен жасалынды. Gemplus дүниежүзіндегі смарт-карта мен олармен жұмыстеу үшін құрал жабдықтардың ең үлкен өндірушілердің бірі ретінде әйгілі. Алгоритм авторлары: Хелена Хандшух (Helena Handschuh) және Давид Насаш (David Naccache).

SHACAL-1 алгоритмі.

SHACAL-1 алгоритмі (немесе жай SHACAL) бастапқысында NESSIE конкурсында ұсынылған. Ол SHA-1 алгоритмін түрлендіруінде негізделген. Осы қурстық жұмыста SHA функциясының сипаттауы жоқ, мұнда тек шифрлау алгоритмінде қолданылатың өзгертулер ғана сипатталған.

Сонымен SHACAL-1512-бит ширфлау кілтің қолданып 160-биттік ақпарат блогын шифрлайды. 512-биттік өлшемге жету үшін кілт кеңейтілімі орындалар алдында нөлдік биттермен толтырылуы қажет, сонымен қатар, қысқа (128 бит-ке дейін) шифрлау кілттерін қолданылуы мүмкін.

SHACAL-1 алгоритмі шифрлаудың 80 раунды қарастырылған. Шифрлау хаттамасы бес 32-биттік A, B, C, D и E субблоктары ретінде көрсетіледі, олармен әрбір раундта келесі іс-қимылдар орындалады:

Ai+1=Ki+(Ai<<<5)+fi(Bi,Ci,Di)+Ei+Mi,

Bi+1=Ai,

Ci+1=Bi<<<30,

Di+1=Ci,

Ei+1=Di,

i-раунд нөмірі (i=0…79),

Ki - i-інші раунд үшін кілт кеңейтілімінің фрагменті

fi - i-інші раунд үшін функция

<<< - сол жаққа циклдік жеке биттік жылжыту операциясы.

Mi – келесі түрде анықталған константаның модификациясы (он алтылық мәндері берілген):

|

Раудтар |

Константа мәні |

|

0...19 |

5a827999 |

|

20...39 |

6ED9EBA1 |

|

40...59 |

8F1BBCDC |

|

60...79 |

CA62C1D6 |

Раундтарда қолданылатын fi функциясы осылай анықталады:

|

Раудтар |

Константа мәні |

|

0...9 |

f(x,y,z)=(x&y)|(x’&z) |

|

20...39, 40...59 |

f(x,y,z)=x Å y Å z |

|

60...79 |

f(x,y,z)=( x Å y)|(x Å z)|(y Å z) |

Кестеде &, | және Å символдары – әрбір бит үшін «және», «немесе», XOR логикалық амалдарды білдіреді. x’ – x-ке әр бір бит үшін комплементті білдіреді.

Ширфлау мәтіні ретінде A80, B80, C80, D80 және E80 айнымалыларының мазмұнының конкетациясы болып табылады.

SHACAL-1 алгоритмінде кілт кеңейтілу процедурасы өте қарапайым, ол екі кезеңде орындалады:

Кезең 1. Бастапқы 512-биттік шифрлау кілті 32 биттік K0…K15 –тік 16 фрагментке бөледі.

Кезең 2. Кеңейтілген кілттің қалған K16…K79 фрагменттері алғашқы 16 фрагмент арқылы келесі түрде есептеледі:

Ki=(Ki-3 Å Ki-8 Å Ki-14 Å Ki-16)<<<1.

Қайтадан шифрлау раундтары кері тізбек бойынша орындалады. Оның әрқайсысы келесі операциялардың орындалуын талап етеді:

Ai=Bi+1,

Bi=Ci+1<<<2,

Ci=Di+1,

Di=Ei+1,

Ei=K’i+(Bi+1<<<5)’ + fi’(Ci+1<<<2,Di+1,Ei+1)+Ai+1+M’i+4.

Қазіргі және келесі жағдайларда f’(x) ол f(x) операциясының орындалу нәтижесінде әр бит үшін комплементін білдіреді.

SHACAL алгоритмнің қарапайымдылығы таңғалдырады. Негізгі артықшылықтарын қарастырайық:

1) iске асырудың оңайлығы;

2) автормен құжатта көрсетілмеген мүмкіншіліктерді ендірмегеннің оңай дәлелденуі;

3) SHACAL ресурстарға төмен талаптар талап етеді және үлкен жылдамдыққа ие. SHACAL-1 алгоритмі бойынша ширфлау секундына 17 гигабит жылдамдықпен жүреді, басқа көпшілік алгоритмдер үшін бұл қол жетпес нәтиже.

SHACAL-1-дің криптографиялық талдау.

SHACAL-1 алгоритмінің бірінші криптографиялық талдауында алгоритмнің сызықтық және дифференциалдық криптографиялық талдауға тұрақтылығын көрсетті.

Сарапшылармен бастырмалатқан криптографиялық талдауында берілген алгоритмнің айтарлық жайттары:

SHACAL-1 алгоритмінің кеңейтілген кілт процедурасының кемшіліктері бар, байланысқан кілттер қолдануымен берілген алгоритмге шабуыл жасауға болады.

Корея, Сеул қаласының университетінен сарапшылар ширфлау кілттің әртүрлі өлшемдері бар SHACAL-1-ге жетілдірген бумеранг әдісімен шабуылдауды ұсынған.

1 кесте

|

Кілт өлшемі, бит |

Раундтар саны |

Таңдалған ашық мәтіннің қажетті мөлшері |

Ширфлаудың тестілеу операция мөлшері |

|

160 |

37 |

2158,8 |

287,8 |

|

256 |

39 |

2158,5 |

2250,8 |

|

512 |

47 |

2158,5 |

2508,4 |

Бірден NESSIE конкурсынан кейін 2006 жылы сол кездегі SHACAL-1 алгоритміне байланысқан кілттерді қолданбайтын ең жақсы шабуыл жасалынды. 512 биттік кілті бар SHACAL-1-ге 55 раундтық шабуыл диференциалдық криптографиялық талдау қолданады. 2154 таңдалған шифрланған мәтін және 2507,26 ширфлау операциясы қолданған кезде шабуыл табысты болады.

SHACAL-1 ол SHA-1-ден «мұрагерлік» байланыста болғандықтан, SHA-1-де табылған кемшіліктер SHACAL-1-ге қолданыла алады. Төрт байланысқан кілт қолдануымен толық раундты 512-битті SHACAL-1-ге шабуыл жасалынды. Бұл шабуылға 2159,8 таңдалған ашық мәтін және 2423 ширфлау операциясы немесе 2153,8 таңдалған ашық мәтін және 2504,2 ширфлау операциясы қажет. Бұл абсолютті теориялық болып табылады, өйткені шабуылға қажетті ресурстар қазіргі есептеуіш мүмкіндіктерден асады.

Келесі шабуыл 8 байланыс кілттерде щифрланған 2101,3 таңдалған ашық мәтін пен 2101,3 операция қажет етті. Алдыңғы шабуылға қарағанда бұл одан іскері болып табылады. Осының нәтижесіндегі қорытынды: «ұқсас құрылысты раундтармен бірге кілт кеңейтудің сызықты процедурасын қолдану – тұрақты блоктык шифр құрудың жақсы әдісі емес».

5 сурет - SHACAL алгоритмі – раунд сұлбасы

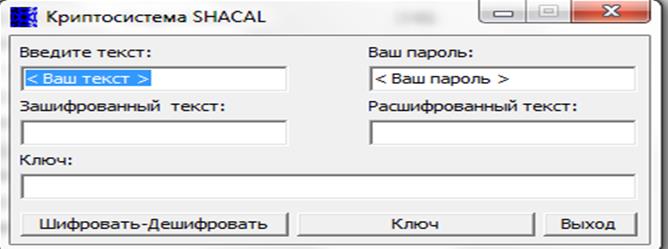

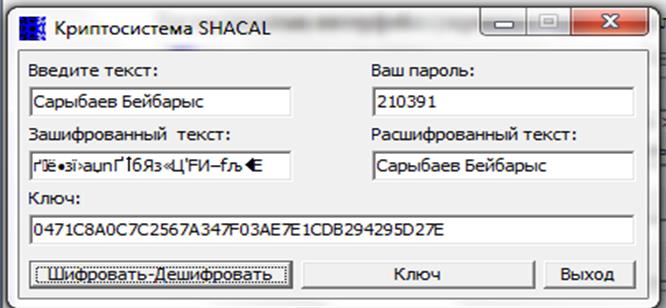

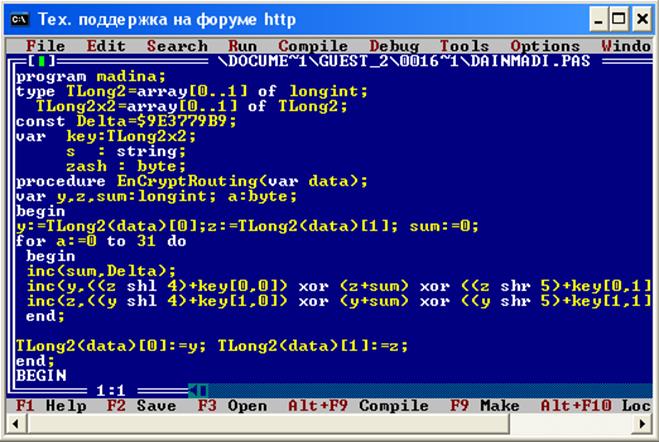

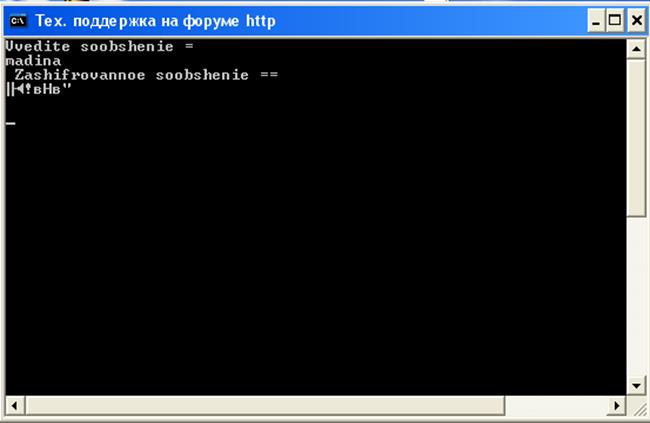

Бағдарламаның интерфейсі (скриншот түрінде берілген):

6 сурет

7 сурет

Қазіргі кездегі бейне конференция өткізу технологиясының мүмкіншіліктері: бейнеконференциялық байланыс сеансында біз әңгімелесушіні көріп тыңдай аламыз (аудио мен бейне жіберіледі). Сіздің экраныңызға әңгімелесуші әртүрлі ақпарат, мысалы график жібере алады және оны дыбыспен және бейнемен қатар параллельді қарай аласыз. Тағы да, егер ол өз графигінде түзетулер енгізсе, біз оны бірден өз экранымызда байқай аламыз, яғни интерактивті басқару қолданамыз.

8 сурет

9 сурет

10 сурет

Блокты шифр LUCIFER

|

Құрастырған: |

Хорст Фейстель |

|

Жасалды: |

|

|

Жарыққа шықты: |

|

|

Кілт өлшемдері: |

48/64/128 бит |

|

Блоктың өлшемі: |

48/32/128 бит |

|

Раундтар саны: |

16 |

|

Типі: |

Фейстель желісі |

Бейнеконференция бір қаладан басқа қалаға, біздің жер шарымыздың бір нүктесінен басқа нүктесіне орын ауыстыру үшін қаржылық құралдарды шығындамауға мүмкіндік береді. Осымен қатар филиалдар қатысуымен өтетін жұмыс мәжілісін өткізу шығындары азаяды. Оқу процесі де арзандай түседі – бейнеконференциялық байланыс жоғары оқу орындарында ара қашықтан оқытуды, медициналық мекемелерде алыстатылған консультация (телемедицина) ұйымдастыра алады.

SHACAL-1 алгоритмі NESSIE конкурсының бірінші кезең нәтижесінде финалға өтті. Эксперттер алгоритмде осалдық табылмағаның және алгоритмнің аса жылдам болуын атап өтті. Тағы да SHACAL-1 мен SHA-1 алгоритмдерінің интеграциялану мүмкіндіктері үлкен қызығушылық танытты.

Бірақ кілт кеңейту процедурасының тұрақтылығында сарапшылар күмәнданған үшін SHACAL-1 конкурс финалында жеңімпаз алгоритмдер қатарында болмады.

10 - суретте алгоритмнің жұмыс жасау сұлбасы келтірілген.

Lucifer – 1970 жылдардағы IBM фирмасының криптотұрақты блокты шифрды құрастырудағы зерттеу жобасы. Бұл зерттеудің нәтижесі бұзып кіруге төтеп беретін екі симметриялық шифрды ойлап табуға көмектесті – Фейстель желісі мен қайта құрылымды желі. Lucifer жаңашыл симметриялық криптографияның негізін қалады. Жобаны құрастырғандар - Хорст Фейстель (Horst Feistel) мен Дон Копперсмит (Don Coppersmith). Lucifer-дің ары қарай дамуы DES алгоритмінің тууына алып келді.

Нормативтік құжаттар

1. ЕСПД (Единая система программной документации), ГОСТ 2.105-95.

2. Фирменный стандарт. Работы учебные. Общие требования к построению, изложению, оформлению. Алматинский университет энергетики и связи. – Алматы: АУЭС, 2009.

3. Межгосударственный стандарт ЕСКД – Общие требования к текстовым документам.

Жұмыстың негізгі бөлімін орындауға арналған әдебиет

4. Панасенко С. Алгоритмы шифрования. Специальный справочник. - СПб.: «БХВ-Петербург», 2009. – 365 с.

5. Материалы сайта http://msdn.com/.

6. Материалы сайта http://wincrypt.chat.ru/.

Мазмұны

Кіріспе 3

1 Курстық жұмыстың орындалуы тәртібі 4

2 Курстық жұмыс тақырыптарының тізімі 4

3 Курстық жұмысты орындауғар арналған әдістемелік нұсқау 6

Әдебиеттер тізімі 31

2011 ж. баспа жоспары, реті 255