АЛМАТИНСКИЙ ИНСТИТУТ ЭНЕРГЕТИКИ И СВЯЗИ

Кафедра автоматической электросвязи

ЗАЩИТА ИНФОРМАЦИИ В ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ

Конспекты лекций (для студентов специальности 050719 – Радиотехника, электроника и телекоммуникации)

Алматы 2007

СОСТАВИТЕЛИ: А.С. Байкенов, Е.А. Шкрыгунова. Защита информации в телекоммуникационных системах. Конспект лекций для студентов всех форм обучения специальности 050719 – Радиотехника, электроника и телекоммуникации. - Алматы: АИЭС, 2007.- 58с.

Изложены конспекты тринадцати лекций по дисциплине «Защита информации в телекоммуникационных системах». В них представлены организационно-правовые, технические, криптографические и другие методы защиты информации в телекоммуникационных системах.

Введение

Курс " Защита информации в телекоммуникационных системах " является предметом по выбору для студентов высших учебных заведений и включается в учебные планы в качестве общеобразовательной дисциплины.

Данный курс опирается на предшествующие дисциплины: «Математика», «Информатика», «Физика», «Теория электрических цепей».

Цель курса - формирование у студентов знаний теоретических основ построения и практического использования систем защиты информации в телекоммуникационных системах. Дисциплина направлена на формирование у студентов систематизированного представления о принципах, методах и средствах реализации защиты данных.

Задачи курса - в результате изучения дисциплины бакалавр должен:

- знать базовые технологии обеспечения защиты и безопасности информации в телекоммуникационных системах, основные методы защиты информации, их возможности;

- уметь применять на практике базовые технологии защиты информации в телекоммуникационных системах.

Учебным планом для данной дисциплины отводится 2 кредита, всего 90 часов, из них для аудиторных занятий - 42, для самостоятельной работы отведено – 56 час.

Т а б л и ц а 1

|

Курс |

Семестр |

Аудит. занятия |

Лекции |

Лаборат. работы |

РГР-1,2 |

Экзамен |

|

3 |

6 |

42 |

26 |

17 |

6 |

6 |

1 Лекция 1. Основные цели и задачи обеспечения безопасности в телекоммуникационных системах

Цель лекции: ознакомление студентов с целью и задачами дисциплины, с вопросами применения методов защиты информации в области телекоммуникаций.

Содержание:

а) основные цели и задачи обеспечения безопасности в телекоммуникационных системах;

б) угроза информации;

в) средства защиты информации.

Вопрос защиты информации поднимается с тех пор, как только люди научились письменной грамоте. Всегда существовала информация, которую должны знать не все. Люди, обладающие такой информацией, прибегали к разным способам ее защиты. Это такие способы, как тайнопись (письмо симпатическими чернилами), шифрование («тарабарская грамота», шифр Цезаря, более совершенные шифры замены, подстановки). В настоящее время всеобщей компьютеризации благополучие и даже жизнь многих людей зависят от обеспечения информационной безопасности множества компьютерных систем обработки информации, а также контроля и управления различными объектами. К таким объектам (их называют критическими) можно отнести системы телекоммуникаций, банковские системы, атомные станции, системы управления воздушным и наземным транспортом, а также системы обработки и хранения секретной и конфиденциальной информации. Для нормального и безопасного функционирования этих систем необходимо поддерживать их безопасность и целостность. В настоящее время для проникновения в чужие секреты используются такие возможности, как :

- подслушивание разговоров в помещении или автомашине с помощью предварительно установленных "радиожучков" или магнитофонов;

- контроль телефонов, телексных и телефаксных линий связи, радиотелефонов и радиостанций;

- дистанционный съем информации с различных технических средств, в первую очередь, с мониторов и печатающих устройств компьютеров и другой электронной техники;

Информация сегодня – это и средство обеспечения успеха в бизнесе, и объект самой серьезной защиты, это и один из наиболее значимых активов предприятия, и один из наиболее существенных элементов предпринимательских рисков. К сожалению, информационные системы становятся все более уязвимыми, требующими серьезной многоуровневой защиты, механизмов контроля и резервирования. Существенно вырастает цена, которую приходится платить владельцу ценной информации, не предпринимающему к защите своих тайн должных усилий.

Информационная сфера активно влияет на состояние политической, экономической, оборонной и других составляющих безопасности РК. Национальная безопасность существенным образом зависит от обеспечения информационной безопасности, и в ходе технического прогресса эта зависимость будет возрастать.

Естественно, возникает потребность защитить информацию от несанкционированного доступа, кражи, уничтожения и других преступных действий. Однако большая часть пользователей не осознает, что постоянно рискует своей безопасностью и личными тайнами. И лишь немногие, хоть каким-либо образом, защищают свои данные. Пользователи компьютеров регулярно оставляют полностью незащищенными даже такие данные, как налоговая и банковская информация, деловая переписка и электронные таблицы.

Основные понятия в защите информации:

Угроза безопасности информации - совокупность условий и факторов, создающих потенциальную или реально существующую опасность, связанную с утечкой информации или несанкционированными и непреднамеренными воздействиями на нее.

Основными формами нарушения (угрозами), которые возможны при наличии уязвимостей, применительно к основным свойствам информации, являются:

- разглашение (конфиденциальной) информации– несанкционированное доведение защищаемой информации до потребителей, не имеющих права доступа к этой информации;

- несанкционированный доступ (НСД) – получение защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником, владельцем информации прав или правил доступа к защищаемой информации;

- изменение, искажение (модификация), копирование, уничтожение и др. в результате непреднамеренных или несанкционированных воздействий;

- блокирование доступа к ЗИ в результате непреднамеренных или несанкционированных воздействий;

- уничтожение, или сбой функционирования носителя ЗИ в результате непреднамеренных или несанкционированных воздействий;

- непреднамеренное воздействие на информацию (НПД) - ошибка пользователя информацией, сбой технических и программных средств информационных систем, природные явления или иные нецеленаправленные на изменение информации действия, приводящие к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

Сбои оборудования:

- сбои кабельной системы, перебои электропитания; сбои дисковых систем; сбои систем архивации данных; сбои работы серверов, рабочих станций, сетевых карт и т. д;

- потери информации из-за некорректной работы ПО;

- потеря или изменение данных при ошибках ПО; потери при заражении системы компьютерными вирусами.

Технические средства получения информации:

- перехват электрического излучения;

- включение в электрическую цепь;

- жучки;

- акустический перехват;

- хищение информационных носителей;

- программные ловушки;

- внедрение вирусов.

Технические средства реализуются в виде электрических, электромеханических, электронных устройств. Вся совокупность технических средств принято делить на аппаратные устройства, встраиваемые непосредственно в аппаратуру, или устройства, которые сопрягаются с аппаратурой сети по стандартному интерфейсу (схемы контроля информации по четности, схемы защиты полей памяти по ключу, специальные регистры); физические - реализуются в виде автономных устройств и систем (электронно-механическое оборудование охранной сигнализации и наблюдения. Замки на дверях, решетки на окнах).

Программные средства - программы, специально предназначенные для выполнения функций, связанных с защитой информации.

Угрозы безопасности ТКС могут быть классифицированы по следующим признакам.

-по направленности реализации;

-по причинам (источникам) возникновения;

-по объектам воздействия;

-по характеру и масштабам негативных последствий;

-по временным характеристикам воздействия;

-по каналам проникновения в ТКС;

-по используемым способам (методам) и средствам.

Классификация угроз по направленности реализации.

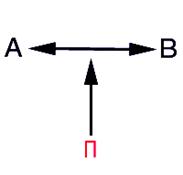

Данная классификация (рисунок 1.1) систематизирует угрозы безопасности КС с точки зрения их целевой функции – направленности реализации. Существуют следующие направленности реализации угроз:

-нарушение конфиденциальности информации ограниченного доступа (хищение, разглашение);

-нарушение целостности информации (несанкционированная модификация, компрометация, уничтожение);

-нарушение доступности информации для законных пользователей (блокирование информации, нарушение нормального функционирования, вывод из строя компонентов КС – технических средств (ТС) и программного

|

обеспечения (ПО)).

Рисунок 1.1 - Классификация угроз по направленности

2 Лекция 2. Особенности применения криптографических методов

Цель лекции: ознакомление с основными криптографическими методами защиты информации.

Содержание:

а) криптография история развития;

б) виды шифрования.

Криптография (что в переводе с греческого означает “тайнопись”) издавна использовалась при обмене самой разнообразной информацией. Самые ранние упоминания об использовании криптографии: Египет – 1900 г. до н.э., Месопотамия – 1500 г. до н.э., при написании Библии – 500 г. до н.э.

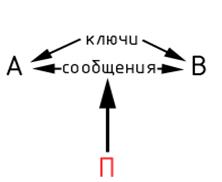

Типичный пример изображения ситуации, в которой возникает задача криптографии (шифрования) изображён на рисунке 2.1:

Рисунок 2.1 - Задача криптографии (шифрования)

На рисунке 2.1. А и В - законные пользователи защищённой информации, они хотят обмениваться информацией по общедоступному каналу связи. П - незаконный пользователь (противник, хакер), который хочет перехватывать передаваемые по каналу связи сообщения и попытаться извлечь из них интересную для него информацию. Эту простую схему можно считать моделью типичной ситуации, в которой применяются криптографические методы защиты информации или просто шифрование. Теперь в него необходимо внести существенное изменение: добавить недоступный для противника секретный канал связи для обмена ключами, изображен на рисунке 2.2.

Рисунок 2.2 - Создание канала для ключа

Создать такой канал связи вполне реально, поскольку нагрузка на него, вообще говоря, небольшая. Отметим теперь, что не существует единого шифра, подходящего для всех случаев. Выбор способа шифрования зависит от особенностей информации, ее ценности и возможностей владельцев по защите своей информации. Прежде всего подчеркнем большое разнообразие видов защищаемой информации: документальная, телефонная, телевизионная, компьютерная и т.д. Каждый вид информации имеет свои специфические особенности, и эти особенности сильно влияют на выбор методов шифрования информации. Большое значение имеют объемы и требуемая скорость передачи шифрованной информации. Выбор вида шифра и его параметров существенно зависит от характера защищаемых секретов или тайны. Некоторые тайны (например, государственные, военные и др.) должны сохраняться десятилетиями, а некоторые (например, биржевые) - уже через несколько часов можно разгласить. Необходимо учитывать также и возможности того противника, от которого защищается данная информация. Одно дело - противостоять одиночке или даже банде уголовников, а другое дело - мощной государственной структуре.

Любая современная криптографическая система основана (построена) на использовании криптографических ключей. Она работает по определенной методологии (процедуре), состоящей из: одного или более алгоритмов шифрования (математических формул); ключей, используемых этими алгоритмами шифрования; системы управления ключами; незашифрованного текста; зашифрованного текста (шифртекста).

Одним из наиболее известных в древней истории деятелей, постоянно пользовавшийся тайнописью, был Юлий Цезарь. Он придумал шифр, носящий название шифр Цезаря (Caesar cipher).

Тайнописью пользовались на протяжении средних веков в Европе, на Ближнем Востоке и в Северной Америке. Во время гражданской войны в США тайнопись использовалась и северянами, и южанами. С тех пор она использовалась в каждой значительной войне.

Во время Второй мировой войны польские и британские дешифровальщики раскрыли секрет немецкой шифровальной машины Энигма. В результате было уничтожено множество немецких подводных лодок, потоплен линкор «Бисмарк», и вооруженные силы Германии понесли тяжелые потери в ряде операций.

Теперь, к началу XXI века, вследствие огромной популярности Web и использование ее в электронной коммерции, технология шифрования и сопутствующие ей алгоритмы шифрования стали доступны массовому потребителю. В сетевом бизнесе для защиты безопасности финансовых сделок, сетевых услуг и потребительской информации основной упор делается на цифровые сертификаты и технологии шифрования как с открытым, так и с секретным ключами.

На этой лекции приводится два простых метода шифрования: шифр Цезаря и подстановочный шифр.

Шифрование представляет собой процесс превращения открытого текста в зашифрованный, а расшифровка – процесс обратного преобразования, при котором восстанавливается исходный текст. Управление шифрованием и расшифровкой часто осуществляется с использованием ключей, которые расширяют многообразие путей превращения открытого текста в зашифрованный (и обратно).

Шифр Цезаря основан на фиксированном смещении по кругу букв алфавита. Буквы сдвигаются по кругу так, что после последней буквы алфавита идет его первая буква. В следующем листинге (на языке java) приводится алгоритм шифрования на основе шифра Цезаря.

При шифровании с ключом алгоритмы шифрования и расшифровки могут быть хорошо известны. Но дешифровальный и (иногда) шифровальный ключи строго секретны. Зашифрованный текст, полученный в результате шифрования открытого текста с помощью конкретного шифровального ключа, может быть расшифрован только с помощью дешифровального ключа, связанного с шифровальным ключом.

Еще одним видом простого шифра являются подстановочные шифры. Они были одними из наиболее популярных шифров со Средних веков до 19-го столетия. В простых подстановочных шифрах вместо одной буквы алфавита подставляется другая. В более сложных подстановочных шифрах вместо одной группы букв подставляется другая.

Даже простые подстановочные шифры сложнее шифра Цезаря. Если вы сможете расшифровать одну букву в шифре Цезаря, то после этого расшифруете любую букву в нем. Но в случае с простым подстановочным шифром так не происходит. Ключом к простому подстановочному шифру является таблица соответствия буквам открытого текста букв зашифрованного текста. Этот ключ может быть представлен в виде 32-х-буквенной строки. Например: НАФЧЫРИЦЛЙЯДМЗСЪЖЩТПОКЭЬГЮЕУШВБХ

Число ключей для простого подстановочного шифра составляет 32!, а это больше чем 2,6*1035.

На первый взгляд может показаться, что простой подстановочный шифр обладает высокой стойкостью, особенно потому, что у него огромное пространство ключей. Однако он легко раскрывается методом, в котором применяются буквенные шаблоны, присущие конкретному языку.

В русском языке буквы О и Е встречаются значительно чаще других букв, таких, например, как Ъ и Ф. В таблице 1 приведены относительные частоты использования букв от А до Я, т.е. Ожидаемые числа использования этих букв в последовательности из 100 букв осмысленного текста. Это не означает, что среди 100 букв любого текста на русском языке буква В встретится всегда ровно 2 раза, а Ъ вообще не встретится. Но в среднем это действительно так.

Т а б л и ц а 2 - Относительные частоты букв

|

А |

5,7 |

И |

4,8 |

Р |

2,9 |

Ш |

0,5 |

|

Б |

1,3 |

Й |

0,7 |

С |

3,7 |

Щ |

0,3 |

|

В |

3,0 |

К |

2,1 |

Т |

4,4 |

Ъ |

0,0 |

|

Г |

1,3 |

Л |

3,4 |

У |

1,9 |

Ы |

1,4 |

|

Д |

2,2 |

М |

2,2 |

Ф |

0,1 |

Ь |

1,3 |

|

Е |

5,8 |

Н |

4,7 |

Х |

0,6 |

Э |

0,3 |

|

Ж |

0,8 |

О |

7,8 |

Ц |

0,2 |

Ю |

0,4 |

|

З |

1,2 |

П |

1,9 |

Ч |

0,9 |

Я |

1,4 |

Подобное распределение частот может быть найдено для диграфов (двухбуквенных комбинаций), триграфов (трехбуквенных комбинаций) и n-графов (n-буквенных комбинаций).

Это распределение частоты дает дешифровальщикам громадную информацию. Кроме распределения частот, может быть использован словарь русской лексики для автоматической проверки подстановочного отображения конкретной буквы. Например, однобуквенными словами в русском языке являются а, в, и, к и с. Дополнительно в распоряжении специалистов по криптоанализу имеется дополнительная информация, такая, как частота слов и основные правила русской грамматики. Этого обычно оказывается достаточно для того, чтобы раскрыть простой подстановочный шифр.

Не всегда криптография и криптоанализ так просты, как в примерах из этой главы. Криптоанализ более сложных шифров требует более основательных знаний в области математики и теории передачи данных.

3 Лекция 3. Система шифрования с открытым ключом. Стандарты хэширования и цифровой подписи. Управление криптографическими ключами

Цель лекции: изучение блоков языка GPSS World, необходимых для моделирования одноканального устройства.

Содержание:

а) система шифрования с открытым ключом;

б) шифр DES;

в) цифровые подписи и цифровые сертификаты.

В предыдущих главах рассматривались методы шифрования с закрытым ключом. Но шифрование с секретным ключом – это не единственный способ шифрования данных. Одним из наиболее значительных прорывов в криптографии двадцатого столетия была разработка шифрования с открытым ключом.

Алгоритмы с открытым ключом, или асимметричные алгоритмы, базируются на использовании отдельных шифровального (открытого – public) и дешифровального (закрытого – private) ключей. В алгоритмах с открытым ключом требуется, чтобы закрытый ключ было невозможно вычислить по открытому ключу. Исходя из этого, требования шифровальный ключ может быть доступным кому угодно без какого-либо ущерба безопасности алгоритма шифрования.

Алгоритм Ривеста-Шамира-Эдлемана (RSA). Этот алгоритм носит инициалы его изобретателей. Он имеет важное значение, поскольку может быть использован как для шифрования, так и для цифровых подписей.

Стойкость алгоритма RSA определяется сложностью разложения больших чисел на множители. (Наверное, криптоанализ шифра RSA возможен и без использования операции разложения на множители, но никто до сих пор не доказал этого).

Ниже кратко описан принцип действия алгоритма RSA.

1.Генерируется два простых числа p и q (100 цифр и более), причем n=pq.

2.В качестве открытого ключа выбирается целое число e, взаимно простое с числом (p-1)(q-1).

3.Закрытый ключ d вычисляется из условия ed mod (p-1)(q-1) = 1.

4.Шифрование открытого числа m (где m < n) осуществляется путем вычисления mc mod n.

5.Расшифровка зашифрованного числа c осуществляется путем вычисления cd mod m.

Основным недостатком шифра RSA и других алгоритмов с открытым ключом является их низкая производительность, по сравнению с алгоритмами с секретным ключом. Алгоритм RSA уступает по скорости сопоставимым реализациям алгоритма DES в 100, а то и в 1000 раз.

Хотя шифр RSA еще никому не удалось раскрыть, прогресс в математике может сделать этот шифр устаревшим. При наличии эффективного способа разложения больших чисел на множители шифр RSA можно легко раскрыть. К тому же алгоритм RSA и другие алгоритмы с открытым ключом не защищены от множества атак, которые определяются способами использования этих алгоритмов.

Алгоритм AlGamal. Хотя RSA и является одним из самых популярных алгоритмов шифрования с открытым ключом, имеется также множество других алгоритмов. Один из них – алгоритм AlGamal, разработанный в 1984 г. Тэгером Эль-Гамалом. Он не запатентован и может использоваться свободно.

Защищенность алгоритма AlGamal базируется на сложности вычисления дискретного логарифма в конечном поле. А заключается алгоритм в следующем.

1. Выбирается простое число p и два случайных числа, g и x, меньших чем p.

2. Открытый ключ состоит из чисел g, p, и y, где y=gx mod p. Закрытым ключом является число x.

3. Для шифрования блока сообщения m, выбирается случайное чтило k, такое, что k и (p-1) взаимно простые числа, и вычисляется a=gk mod p. Зашифрованным блоком являются оба числа – a и b.

4. Для расшифровки a и b вычисляется m=(b/ax) mod p.

Шифрование с секретным ключом. В некоторых алгоритмах шифрования для шифрования и расшифровки используется один и тот же ключ, или дешифровальный ключ может быть вычислен по шифровальному ключу за небольшое время. Такие алгоритмы называются алгоритмами с секретным ключом, алгоритмами с закрытым ключом или симметричными алгоритмами. Ключ, используемый в таких алгоритмах, должен храниться в тайне. Примером алгоритма с секретным ключом является алгоритм Data Encryption Stantart (DES).

В 1997 г. в США Национальным Институтом Стандартов и Технологий (NIST) в качестве стандартного алгоритма шифрования для защиты несекретной информации был принят алгоритм DES. Этот алгоритм вполне уверенно противостоял открытым попыткам взлома вплоть до середины 90-х годов, когда были отмечены попытки взлома с использованием методов дифференциального и линейного криптоанализа. К январю 1999 г. фонду Electronic Frontier Foundation уже удавалось взламывать сообщения, зашифрованные с помощью алгоритма DES, не более чем за сутки.

Несмотря на свою уязвимость, этот алгоритм все еще используется в некоторых приложениях и обеспечивает достаточно высокий уровень защиты в тех случаях, когда затраты на расшифровку информации превышают ее ценность. Например, расшифровка информации, содержащейся в моей кредитной карточке, будь она зашифрована по алгоритму DES, обойдется намного дороже, чем сумма, которую можно будет извлечь в результате этого. К тому же, DES уже используется в нескольких более сложных алгоритмах шифрования, таких, например, как TripleDES.

Алгоритм DES может быть использован в различных методах шифрования, в зависимости от назначения. Вот несколько примеров методов шифрования:

Метод ECB (Electronic Codebook – Электронная шифровальная книга) – шифрование осуществляется 8-и-байтовыми блоками, причем последующий блок зашифрованного текста не зависит от предыдущих блоков как зашифрованного, так и открытого текста.

Метод CBC (Cipher Block Changing – Сцепление зашифрованных блоков) – n-ный блок шифруемого текста получается в результате выполнения операции XOR (исключающего или) над (n-1)-м блоком защифрованного текста и n-ным блоком открытого текста.

Метод CFB (Cipher Feedback – Обратная связь по шифру) – предыдущая порция зашифрованного текста объединяется со следующей порцией открытого текста.

Метод OFB (Output Feedback – Обратная связь по выходу) – алгоритм DES используется для создания псевдослучайного потока битов, который объединяется с открытым текстом, в результате чего создается поток зашифрованного текста.

Метод PCBC (Propagating Cipher Block Changing – Сцепление зашифрованных блоков с множественной связью) – Отличается от метода CBC тем, что с n-ным блоком зашифрованного текста объединяется как (n-1)-й блок зашифрованного текста, так и (n-1)-й блок открытого текста.

Алгоритм DESede.В связи с популярностью алгоритма DES и его недостатками, выявленными во второй половине 90-х годов, криптографы искали способы повышения его стойкости, при одновременном сохранении его в качестве базового алгоритма шифрования. В алгоритмах DESede выполняется троекратное шифрование по алгоритму DES, что приводит к эффективной длине ключа в 168 разрядов. В одном из вариантов DESede третий ключ равен первому, эффективная длина ключа в таком случае составляет 112 разрядов.

Алгоритм Blowfish Blowfish – это шифр с секретным ключом, разработанный Брюсом Шейнером, ведущим специалистом-криптографом, автором нашумевшей книги Applied Cryptography (Прикладная криптография). Этот алгоритм не запатентован, он бесплатный и беспошлинный, и на его использование не требуется лицензии. Blowfish является 64-х-разрядным блочным шифром, предназначенным для встраиваемой замены алгоритма DES. Он превосходит DES по скорости шифрования и намного – по стойкости. Длина его ключа варьируется от 32-х до 448-и разрядов.

Цифровые подписи и цифровые сертификаты

Цифровые подписи обеспечивают замечательную возможность узнавать то, было ли сообщение (или иной объект) случайно или преднамеренно изменено. Цифровые сертификаты позволяют установить было ли сообщение действительно создано конкретным лицом или организацией.

Цифровая подпись – это значение, которое вычисляется из последовательности байтов с использованием секретного ключа. Она свидетельствует о том, что владелец этого секретного ключа подтвердил корректность и подлинность содержимого сообщения. В методах цифровой подписи часто используются алгоритмы шифрования с открытым ключом, но несколько иначе, чем обычно, а именно: закрытый ключ применяется для шифрования, а открытый – для расшифровки. На практике это выглядит следующим образом:

а) Создается цифровая подпись:

1) вычисляется дайджест сообщения;

2) дайджест сообщения зашифровывается с помощью закрытого ключа из пары “открытый/закрытый ключ”, в результате чего получается цифровая подпись;

б) Производится верификация цифровой подписи

1) подпись расшифровывается с помощью открытого ключа из вышеупомянутой пары “открытый/закрытый ключ ”, в результате чего восстанавливается дайджест сообщения;

2) значение расшифрованного дайджеста сообщения расшифровывается и сравнивается со значением дайджеста сообщения вычисленного из исходного сообщения.

Если оба значения дайджеста сообщения совпадают, то подпись подлинная. В противном случае или подпись, или сообщение были изменены.

Описанный выше подход к созданию и проверке подписей несет в себе как характерные черты реальных подписей, так и другие особенности, которые обеспечивают следующие возможности:

- подпись нельзя подделать – подписавшее лицо использует для подписи закрытый ключ, а он является секретным;

- подлинность подписи всегда можно проверить – поскольку открытый ключ подписавшего лица общедоступен, любое лицо, имеющее в руках сообщение и цифровую подпись может проверить, что сообщение было подписано данным лицом и что ни оно, ни подпись не были изменены;

- подпись неповторима – каждому сообщению соответствует своя, неповторимая подпись. Невозможно численными методами использовать подписи вместе с другим сообщением;

- факт подписи невозможно отрицать – после того, как сообщение подписано и отослано вместе с подписью, лицо, сделавшее это, не может отрицать, что оно сделало это (если только не докажет, это закрытый ключ был похищен).

4 Лекция 4. Назначение межсетевых экранов

Цель лекции: ознакомление студентов с функционированием межсетевых экранов и их основных компонентов.

Содержание:

а) предназначение межсетевых экранов;

б) фильтрующий маршрутизатор;

в) шлюзы межсетевых экранов.

Интенсивное развитие глобальных компьютерных сетей появление новых технологий поиска информации привлекают все больше внимания к сети Internet со стороны частных лиц и различных организаций. Многие организации принимают решение об интеграции своих локальных и корпоративных сетей в глобальную сеть. В силу открытости своей идеологии Internet предоставляет для злоумышленников значительно большие возможности по сравнению с традиционными информационными системами. По этому вопрос о проблеме защиты сетей и её компонентов становиться достаточно важным и актуальным и это время, время прогресса и компьютерных технологий. Многие страны наконец-то поняли важность этой проблемы

Ряд задач по отражению наиболее вероятных угроз для внутренних сетей способны решать межсетевые экраны, В отечественной литературе до последнего времени использовались вместо этого термина другие термины иностранного происхождения: брандмауэр и firewall. Вне компьютерной сферы брандмауэром (или firewall) называют стену, сделанную из негорючих материалов и препятствующую распространению пожара. В сфере компьютерных сетей межсетевой экран представляет собой барьер, защищающий от фигурального пожара - попыток злоумышленников вторгнуться во внутреннюю сеть для того, чтобы скопировать, изменить или стереть информацию, либо воспользоваться памятью или вычислительной мощностью работающих в этой сети компьютеров. Межсетевой экран призван обеспечить безопасный доступ к внешней сети и ограничить доступ внешних пользователей к внутренней сети.

Межсетевой экран (МЭ) - это система межсетевой защиты. позволяющая разделить общую сеть на две части или более и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую. Как правило, эта граница проводится между корпоративной (локальной) сетью предприятия и глобальной сетью Internet, хотя ее можно провести и внутри корпоративной сети предприятия. МЭ пропускает через себя весь трафик, принимая для каждого проходящего пакета решение - пропускать его или отбросить. Для того чтобы МЭ мог осуществить это ему необходимо определить набор правил фильтрации.

Главный довод в пользу применения межсетевого экрана состоит в том, что без него системы внутренней сети подвергаются опасности со стороны слабо защищенных служб сети Internet, а также зондированию и атакам с каких- либо других хост-компьютеров внешней сети.

Большинство компонентов межсетевых экранов можно отнести к одной из трех категорий:

ˉ фильтрующие маршрутизаторы;

ˉ шлюзы сетевого уровня;

ˉ шлюзы прикладного уровня.

Эти категории можно рассматривать как базовые компоненты реальных межсетевых экранов. Лишь немногие межсетевые экраны включают только одну из перечисленных категорий. Тем не менее, эти категории отражают ключевые возможности, отличающие межсетевые экраны друг от друга.

Для защиты корпоративной или локальной сети применяются следующие основные схемы организации межсетевых экранов:

ˉ межсетевой экран - фильтрующий маршрутизатор;

ˉ межсетевой экран на основе двупортового шлюза;

ˉ межсетевой экран на основе экранированного шлюза;

ˉ межсетевой экран – экранированная подсеть.

Межсетевой экран, основанный на фильтрации пакетов, является самым распространенным и наиболее простым в реализации. Он состоит из фильтрующего маршрутизатора, расположенного между защищаемой сетью и сетью Internet. Фильтрующий маршрутизатор сконфигурирован для блокирования или фильтрации входящих и исходящих пакетов на основе анализа их адресов и портов. Компьютеры, находящиеся в защищаемой сети, имеют прямой доступ в сеть Internet, в то время как большая часть доступа к ним из Internet блокируется. Часто блокируются такие опасные службы, как Х Windows, NIS и NFS. В принципе фильтрующий маршрутизатор может реализовать любую из политик безопасности.

Межсетевой экран на базе двупортового прикладного шлюза включает двудомный хост-компьютер с двумя сетевыми интерфейсами. При передаче информации между этими интерфейсами и осуществляется основная фильтрация. Для обеспечения дополнительной защиты между прикладным шлюзом и сетью Internet обычно размещают фильтрующий маршрутизатор. В результате между прикладным шлюзом и маршрутизатором образуется внутренняя экранированная подсеть. Эту подсеть можно использовать для размещения доступных извне информационных серверов .

В отличие от схемы межсетевого экрана с фильтрующим маршрутизатором прикладной шлюз полностью блокирует трафик IР между сетью internet и защищаемой сетью. Только полномочные сервера - посредники, располагаемые на прикладном шлюзе, могут предоставлять услуги и доступ пользователям.

Данный вариант межсетевого экрана реализует политику безопасности, основанную на принципе "запрещено все, что не разрешено в явной форме", при этом пользователю недоступны все службы, кроме тех, для которых определены соответствующие полномочия. Такой подход обеспечивает высокий уровень безопасности, маршруты к защищенной подсети известны только межсетевому экрану и скрыты от внешних систем. Рассматриваемая схема организации межсетевого экрана является довольно простой и достаточно эффективной. Следует отметить, что безопасность двудомного хост-компьютера, используемого в качестве прикладного шлюза, должна поддерживаться на высоком уровне. Любая брешь в его защите может серьезно ослабить безопасность защищаемой сети. Если шлюз окажется скомпрометированным, у злоумышленника появится возможность проникнуть в защищаемую сеть. Этот межсетевой экран может требовать от пользователей применение средств усиленной аутентификации, а также регистрации доступа, попыток зондирования и атак системы нарушителем.

Межсетевой экран на основе экранированного шлюза объединяет фильтрующий маршрутизатор и прикладной шлюз, разрешаемый со стороны внутренней сети. Прикладной шлюз реализуется на хост – компьютере и имеет только один сетевой интерфейс В этой схеме первичная безопасность обеспечивается фильтрующим маршрутизатором.

Межсетевой экран, состоящий из экранированной подсети, представляет собой развитие схемы межсетевого экрана на основе экранированного шлюза. Для создания экранированной подсети используются два экранирующих маршрутизатора. Внешний маршрутизатор располагается между сетью internet и экранируемой подсетью, а внутренний - между экранируемой подсетью и защищаемой внутренней сетью. Экранируемая подсеть содержит прикладной шлюз, а также может включать информационные серверы и другие системы, требующие контролируемого доступа. Эта схема межсетевого экрана обеспечивает хорошую безопасность благодаря организации экранированной подсети, которая еще лучше изолирует внутреннюю защищаемую сеть от Internet.

Некоторые межсетевые экраны позволяют организовать виртуальные корпоративные сети. Несколько локальных сетей, подключенных к глобальной сети, объединяются в одну виртуальную корпоративную сеть. Передача данных между этими локальными сетями производиться прозрачным образом для пользователей локальных сетей. Конфиденциальность и целостность передаваемой информации должны обеспечиваться при помощи средств шифрования, использование цифровых подписей. При передаче данных может шифроваться не только содержимое пакета, но и некоторые поля заголовка.

|

Рисунок 4.1- Работа межсетевого экрана

От чего не защищает межсетевой экран?

Физические проблемы:

- сбой электропитания;

- порча устройства.

Человеческий фактор:

-возможность несанкционированного доступа со стороны разрешенных пользователей.

Вирусы:

- при помещении вирусов в пакеты, которым разрешено прохождение

-сервер, с установленным антивирусным ПО, позволяет решить данную проблему.

Некорректная настройка политик межсетевого экрана.

5 Лекция 5. Технология VPN

Цель лекции: технология VPN, как один из способов защиты информации.

Содержание

а) степень значимости VPN;

б) процесс туннелирования;

в) основные протоколы, применяемые в технологии VPN.

Осознавая данную проблему, корпоративные пользователи Интернета в наиболее развитых странах мира уже начинают предъявлять все большие требования не только к скорости доступа, но и к качеству передачи данных, которое наряду с традиционными параметрами QoS включает в себя и обеспечение конфиденциальности, целостности и подлинности информации, передаваемой через Интернет. Особенно важным это требование становится в тех случаях, когда корпоративные пользователи по причине чрезвычайной дороговизны выделенных каналов и недостаточной их защищенности вынуждены строить собственные системы информационной безопасности (СИБ) как в рамках intranet, так и extranet сетей.

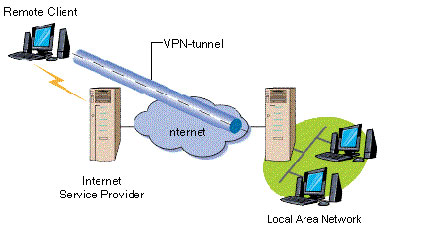

Рисунок 5.1 – Предоставление VPN-услуг.

По мнению большинства экспертов, сегодня одним из самых грамотных и экономически выгодных решений для создания СИБ становится построение так называемых Virtual Private Network (VPN) - защищенных виртуальных частных сетей, основанных на современных технологиях криптографической защиты передаваемых по открытым сетям данных. Стратегические преимущества применения VPN-технологий, видимо, уже осознали большинство распределенных компаний, поскольку отказ от выделенных линий связи и переход на VPN уже приобрел массовый характер не только на Западе, где рынок VPN-услуг в последнее время очень активно развивается, но и в России. Причем, что интересно, доминирующее положение на рынке VPN-услуг на Западе начинают занимать не специализированные фирмы - системные интеграторы, а Интернет-провайдеры, которые постепенно расширяют спектр предлагаемых своим клиентам услуг, в том числе и за счет VPN, превращаясь из традиционных Интернет-провайдеров (ISP) в сервис-провайдеров (xSP).

VPN отличается рядом экономических преимуществ по сравнению с другими методами удаленного доступа. Во-первых, пользователи могут обращаться к корпоративной сети, не устанавливая c ней коммутируемое соединение, таким образом, отпадает надобность в использовании модемов. Во-вторых, можно обойтись без выделенных линий.

Рисунок 5.2 – VPN для удаленных пользователей

Имея доступ в Интернет, любой пользователь может без проблем подключиться к сети офиса своей фирмы. Следует заметить, что общедоступность данных совсем не означает их незащищенность. Система безопасности VPN - это броня, которая защищает всю корпоративную информацию от несанкционированного доступа. Прежде всего, информация передается в зашифрованном виде. Прочитать полученные данные может лишь обладатель ключа к шифру. Наиболее часто используемым алгоритмом кодирования является Triple DES, который обеспечивает тройное шифрование (168 разрядов) с использованием трех разных ключей. Подтверждение подлинности включает в себя проверку целостности данных и идентификацию пользователей, задействованных в VPN. Первая гарантирует, что данные дошли до адресата именно в том виде, в каком были посланы. Самые популярные алгоритмы проверки целостности данных - MD5 и SHA1. Далее система проверяет, не были ли изменены данные во время движения по сетям, по ошибке или злонамеренно. Таким образом, построение VPN предполагает создание защищенных от постороннего доступа туннелей между несколькими локальными сетями или удаленными пользователями. Для построения VPN необходимо иметь на обоих концах линии связи программы шифрования исходящего и дешифрования входящего трафиков. Они могут работать как на специализированных аппаратных устройствах, так и на ПК с такими операционными системами, как Windows, Linux или NetWare.

Управление доступом, аутентификация и шифрование - важнейшие элементы защищенного соединения.

Туннелирование (tunneling), или инкапсуляция (encapsulation), - это способ передачи полезной информации через промежуточную сеть. Такой информацией могут быть кадры (или пакеты) другого протокола. При инкапсуляции кадр не передается в сгенерированном узлом-отправителем виде, а снабжается дополнительным заголовком, содержащим информацию о маршруте, позволяющую инкапсулированным пакетам проходить через промежуточную сеть (Internet). На конце туннеля кадры деинкапсулируются и передаются получателю. Этот процесс (включающий инкапсуляцию и передачу пакетов) и есть туннелирование. Логический путь передвижения инкапсулированных пакетов в транзитной сети называется туннелем.

VPN работает на основе протокола PPP(Point-to-Point Protocol). Протокол PPP разработан для передачи данных по телефонным линиям и выделенным соединениям "точка-точка". PPP инкапсулирует пакеты IP, IPX и NetBIOS в кадры PPP и передает их по каналу "точка-точка". Протокол PPP может использоваться маршрутизаторами, соединенными выделенным каналом, или клиентом и сервером RAS, соединенными удаленным подключением.

Инкапсуляция обеспечивает мультиплексирование нескольких транспортных протоколов по одному каналу;

Протокол LCP - PPP задает гибкий LCP для установки, настройки и проверки канала связи. LCP обеспечивает согласование формата инкапсуляции, размера пакета, параметры установки и разрыва соединения, а также параметры аутентификации. В качестве протоколов аутентификации могут использоваться PAP, CHAP и др.;

Протоколы управления сетью - предоставляют специфические конфигурационные параметры для соответствующих транспортных протоколов. Например, IPCP протокол управления IP.

Для формирования туннелей VPN используются протоколы PPTP, L2TP, IPsec, IP-IP.

Протокол PPTP - позволяет инкапсулировать IP-, IPX- и NetBEUI-трафик в заголовки IP для передачи по IP-сети, например Internet.

Протокол L2TP - позволяет шифровать и передавать IP-трафик с использованием любых протоколов, поддерживающих режим "точка-точка" доставки дейтаграмм. Например, к ним относятся протокол IP, ретрансляция кадров и асинхронный режим передачи (АТМ).Протокол IPsec - позволяет шифровать и инкапсулировать полезную информацию протокола IP в заголовки IP для передачи по IP-сетям. Протокол IP-IP - IP-дейтаграмма инкапсулируется с помощью дополнительного заголовка IP. Главное назначение IP-IP - туннелирование многоадресного трафика в частях сети, не поддерживающих многоадресную маршрутизацию. Для технической реализации VPN, кроме стандартного сетевого оборудования, понадобится шлюз VPN, выполняющий все функции по формированию туннелей, защите информации, контролю трафика, а нередко и функции централизованного управления. На сегодняшний день VPN - это экономичное, надежное и общедоступное решение организации удаленного доступа. Каким бы ни было расстояние, VPN обеспечит соединение с любой точкой мира и сохранность передачи самых важных данных.

Плюсы использования решений VPN:

- объединение существующих филиалов и расширение сети предприятия;

- снижение эксплуатационных издержек по сравнению с использованием традиционных каналов связи;

- экономия и большая эффективность при работе удаленных сотрудников;

- унифицирование структуры сети, тем самым повышение управляемости и надежности.

Средства VPN должны решать следующие задачи:

- конфиденциальность –гарантия того, что в процессе передачи данных по каналам VPN они не будут просмотрены посторонними лицами;

- целостность – гарантия сохранности передаваемых данных. Никому не разрешается менять, модифицировать, разрушать или создавать новые данные при передаче по каналам VPN;

- доступность – гарантия того, что средства VPN постоянно доступны легальным пользователям.

Для решения этих задач в решениях VPN используются шифрование данных для обеспечения целостности и конфиденциальности, и аутентификация и авторизации для проверки прав пользователя и разрешения доступа к сети VPN. Нельзя полностью контролировать данные при их передаче через каналы и узлы Интернет, принадлежащие различным провайдерам. Поэтому требуются механизмы по обеспечению защиты передаваемых данных.

Туннель – это тот инструмент, который позволяет сделать VPN «виртуальной частной» сетью.Туннель создается двумя пограничными устройствами, размещенными в точках входа в публичную сеть

Процесс туннелирования осуществляется при помощи трех типов протоколов:

- рassenger protocol – или инкапсулируемый протокол;

- еncapsulating protocol – или инкапсулирующий протокол;

- сarrier protocol – протокол доставки, использующийся сетью передачи для доставки информации.

Процесс туннелирования выглядит следующим образом:

исходный пакет помещается в новый пакет – пакет инкапсулирующего протокола. Полученный

новый пакет помещается в пакет протокола доставки (как правило, это протокол IP) для

передачи по общедоступной сети.

6 Лекция 6. Средства антивирусной защиты

Цель лекции: изучение основных разновидностей и характеристик компьютерных вирусов.

Содержание:

а) вирусы, характеристика, классификация;

б) разновидности компьютерных вирусов.

Вирус - это специально написанная небольшая по размерам программа, которая может "приписывать" себя к другим программам (т.е. "заражать" их), а также выполнять различные нежелательные действия на компьютере. Программа, внутри которой находится вирус, называется "зараженной". Когда такая программа начинает работу, то сначала управление получает вирус. Вирус находит и "заражает" другие программы, а также выполняет какие-нибудь вредные действия (например, портит файлы или таблицу размещения файлов на диске, "засоряет" оперативную память и т.д.). Для маскировки вируса действия по заражению других программ и нанесению вреда могут выполняться не всегда, а, скажем, при выполнении определенных условий. После того как вирус выполнит нужные ему действия, он передает управление той программе, в которой он находится, и она работает так же, как обычно. Тем самым внешне работа зараженной программы выглядит так же, как и незараженной. Разновидности вирусов устроены так, что при запуске зараженной программы вирус остается резидентно, т.е. до перезагрузки DOS, компьютера и время от времени заражает программы и выполняет вредные действия на компьютере.

Компьютерный вирус может испортить, т.е. изменить ненадлежащим образом любой файл на имеющих в компьютере дисках. Но некоторые виды файлов вирус может "заразить". Это означает, что вирус может "внедриться" в эти файлы, т.е. изменить их так, что они будут содержать вирус, который при некоторых обстоятельствах может начать свою работу.

Следует заметить, что тексты программ и документов, информационные файлы без данных, таблицы табличных процессоров и другие аналогичные файлы не могут быть заражены вирусом, он может их только испортить.

В настоящее время известно более 5000 вирусов, число которых непрерывно растет. Известны случаи, когда создавались учебные пособия, помогающие в написании вирусов.

Основные виды вирусов: загрузочные, файловые, файлово-загрузочные. Наиболее опасный вид вирусов - полиморфные. Из истории компьютерной вирусологии ясно, что любая оригинальная компьютерная разработка заставляет создателей антивирусов приспосабливаться к новым технологиям, постоянно усовершенствовать антивирусные программы.

Причины появления и распространения вирусов скрыты с одной стороны в психологии человека, с другой стороны - с отсутствием средств защиты у операционной системы.

Основные пути проникновения вирусов - съемные диски и компьютерные сети. Чтобы этого не случилось, соблюдайте меры по защите. Также для обнаружения, удаления и защиты от компьютерных вирусов разработано несколько методов защит.

Вирус - программа, обладающая способностью к самовоспроизведению. Такая способность является единственным средством, присущим всем типам вирусов. Но не только вирусы способны к самовоспроизведению. Любая операционная система и еще множество программ способны создавать собственные копии. Копии же вируса не только не обязаны полностью совпадать с оригиналом, но и могут вообще с ним не совпадать!

Вирус не может существовать в «полной изоляции»: сегодня нельзя представить себе вирус, который не использует код других программ, информацию о файловой структуре или даже просто имена других программ. Причина понятна: вирус должен каким-нибудь способом обеспечить передачу себе управления.

В зависимости от среды обитания вирусы можно разделить на сетевые, файловые, загрузочные и файлово-загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы внедряются, главным образом, в исполняемые модули, т.е. В файлы, имеющие расширения COM и EXE. Файл вирусы могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и, следовательно, теряют способность к размножению. Загрузочные вирусы внедряются в загрузочный сектор диска (Boot-с) или в сектор, содержащий программу загрузки системного диска (Master Boot Re-cord). Файлово-загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков.

По способу заражения вирусы делятся на резидентные и нерезидентные. Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

По степени воздействия вирусы можно разделить на следующие виды:

- неопасные, не мешающие работе компьютера, но уменьшающие объем свободной оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах;

- опасные вирусы, которые могут привести к различным нарушениям в работе компьютера;

- очень опасные, воздействие которых может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

По особенностям алгоритма вирусы трудно классифицировать из-за большого разнообразия. Простейшие вирусы - паразитические, они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены. Можно отметить вирусы-репликаторы, называемые червями, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии. Известны вирусы-невидимки, называемые стелс-вирусами, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска. Наиболее трудно обнаружить вирусы-мутанты, содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов. Имеются и так называемые квазивирусные или «троянские» программы, которые хотя и не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

Каждая конкретная разновидность вируса может заражать только один или два типа файлов. Чаще всего встречаются вирусы, заражающие исполнимые файлы. Некоторые вирусы заражают и файлы, и загрузочные области дисков. Вирусы, заражающие драйверы устройств, встречаются крайне редко, обычно такие вирусы умеют заражать и исполнимые файлы.

В последнее время получили распространение вирусы нового типа - вирусы, имеющие файловую систему на диске. Эти вирусы обычно называются DIR. Т, вирусы прячут свое тело в некоторый участок диска (обычно - в последний кластер диска) и помечают его в таблице размещения файлов (FAT) как конец файла.

Чтобы скрыть обнаружение, некоторые вирусы применяют довольно хитрые приемы маскировки. Я расскажу о двух из них: "невидимых" и самомодифицирующихся вирусах.

"Невидимые" вирусы. Многие резидентные вирусы (и файловые, и загрузочные) предотвращают свое обнаружение тем, что перехватывают обращения DOS (и тем самым прикладных программ) к зараженным файлам и областям диска и выдают их в исходном (незараженном) виде. Разумеется, этот эффект наблюдается только на зараженном компьютере - на "чистом" компьютере изменения в файлах и загрузочных областях диска можно легко обнаружить.

Самомодифицирующиеся вирусы. Другой способ, применяемый вирусами для того, чтобы укрыться от обнаружения, - модификация своего тела. Многие вирусы хранят большую часть своего тела в закодированном виде, чтобы с помощью дизассемблеров нельзя было разобраться в механизме их работы. Самомодифицирующиеся вирусы используют этот прием и часто меняют параметры этой кодировки, а кроме того, изменяют и свою стартовую часть, которая служит для раскодировки остальных команд вируса. Таким образом, в теле подобного вируса не имеется ни одной постоянной цепочки байтов, по которой можно было бы идентифицировать вирус. Это, естественно, затрудняет нахождение таких вирусов программами-детекторами.

Для защиты от вирусов можно использовать:

а) общие средства защиты информации, которые полезны так же и как страховка от порчи дисков, неправильно работающих программ или ошибочных действий пользователя;

б) профилактические меры, позволяющие уменьшить вероятность заражения вирусов;

в) специальные программы для защиты от вирусов.

г) общие средства защиты информации полезны не только для защиты от вирусов. Имеются две основные разновидности этих средств:

1) копирование информации - создание копий файлов и системных областей диска;

2) средства разграничения доступа предотвращает несанкциониро-ванное использование информации, в частности, защиту от изменений программ и данных вирусами, неправильно работающими программами и ошибочными действиями пользователя.

7 Лекция 7. Методы защиты программ от разрушающих программных воздействий

Цель лекции: изучение основных характеристик антивирусных защит

Содержание:

а) методы защиты от компьютерных вирусов;

б) защита информации в Интернете;

в) защита от несанкционированного доступа.

Каким бы не был вирус, пользователю необходимо знать основные методы защиты от компьютерных вирусов.

Общие средства защиты информации очень важны для защиты от вирусов, все же их недостаточно. Необходимо и применение специализированных программ для защиты от вирусов. Эти программы можно разделить на несколько видов: детекторы, доктора (фаги), ревизоры, доктора-ревизоры, фильтры и вакцины (иммунизаторы).

Детекторы позволяют обнаруживать файлы, зараженные одним из нескольких известных вирусов. Эти программы проверяют, имеется ли в файлах на указанном пользователем диске специфическая для данного вируса комбинация байтов. При ее обнаружении в каком-либо файле на экран выводится соответствующее сообщение.

Многие детекторы имеют режимы лечения или уничтожения зараженных файлов.

Следует подчеркнуть, что программы-детекторы могут обнаруживать только те вирусы, которые ей "известны". Программа Scan McAfee Associates и Aidstest позволяют обнаруживать всего несколько тысяч вирусов, но всего их более 80 тысяч! Некоторые программы-детекторы, например Norton AntiVirus или AVSP, могут настраивать на новые типы вирусов, им необходимо лишь указать комбинации байтов, присущие этим вирусам. Тем не менее, невозможно разработать такую программу, которая могла бы обнаруживать любой заранее неизвестный вирус.

Таким образом, из того, что программа не опознается детекторами как зараженная, не следует, что она здорова - в ней могут сидеть какой-нибудь новый вирус или слегка модифицированная версия старого вируса, неизвестные программам-детекторам.

Многие программы-детекторы (в том числе и Aidstest) не умеют обнаруживать заражение "невидимыми" вирусами, если такой вирус активен в памяти компьютера. Дело в том, что для чтения диска они используют функции DOS, перехватываются вирусом, который говорит, что все хорошо. Правда, Aidstest и др. программы могут выявить вирус путем просмотра оперативной памяти, но против некоторых "хитрых" вирусов это не помогает. Так что надежный диагноз программы-детекторы дают только при загрузке DOS с защищенной от записи дискеты, при этом копия программы-детектора также должна быть запущена с этой дискеты.

Некоторые детекторы, скажем, ADinf "Диалог-Наука", умеют ловить "невидимые" вирусы, даже когда они активны. Для этого они читают диск, не используя вызовы DOS. Этот метод работает не на всех дисководах.

Большинство программ-детекторов имеют функцию "доктора", т.е. пытаются вернуть зараженные файлы или области диска в их исходное состояние. Те файлы, которые не удалось восстановить, как правило, делаются неработоспособными или удаляются.

Большинство программ-докторов умеют "лечить" только от некоторого фиксированного набора вирусов, поэтому они быстро устаревают. Но некоторые программы могут обучаться не только способам обнаружения, но и способам лечения новых вирусов.

К таким программам относится AVSP.

Программы-ревизоры имеют две стадии работы. Сначала они запоминают сведения о состоянии программ и системных областей дисков (загрузочного сектора и сектора с таблицей разбиения жесткого диска). Предполагается, что в этот момент программы и системные области дисков не заражены. После этого с помощью программы-ревизора можно в любой момент сравнить состояние программ и системных областей дисков с исходным. О выявленных несоответствиях сообщается пользователю.

Чтобы проверка состояния программ и дисков проходила при каждой загрузке операционной системы, необходимо включить команду запуска программы-ревизора в командный файл AUTOEXEC.BAT. Это позволяет обнаружить заражение компьютерным вирусом, когда он еще не успел нанести большого вреда. Более того, та же программа-ревизор сможет найти поврежденные вирусом файлы.

Многие программы-ревизоры являются довольно "интеллектуальными" - они могут отличать изменения в файлах, вызванные, например, переходом к новой версии программы, от изменений, вносимых вирусом, и не поднимают ложной тревоги. Дело в том, что вирусы обычно изменяют файлы весьма специфическим образом и производят одинаковые изменения в разных программных файлах. Понятно, что в нормальной ситуации такие изменения практически никогда не встречаются, поэтому программа-ревизор, зафиксировав факт таких изменений, может с уверенностью сообщить, что они вызваны именно вирусом.

Следует заметить, что многие программы-ревизоры не умеют обнаруживать заражение "невидимыми" вирусами, если такой вирус активен в памяти компьютера. Но некоторые программы-ревизоры, например ADinf фи "Диалог-Наука", все же умеют делать это, не используя вызовы DOS для чтения диска (правда, они работают не на всех дисководах). Увы, против некоторых "хитрых" вирусов все это бесполезно.

Для проверки того, не изменился ли файл, некоторые программы-ревизоры проверяют длину файла. Но эта проверка недостаточна - некоторые вирусы не изменяют длину зараженных файлов. Более надежная проверка - прочесть весь файл и вычислить его контрольную сумму. Изменить файл так, чтобы его контрольная сумма осталась прежней, практически невозможно.

В последнее время появились очень полезные гибриды ревизоров и докторов, т.е. доктора-ревизоры - программы, которые не только обнаруживают изменения в файлах и системных областях дисков, но и могут в случае изменений автоматически вернуть их в исходное состояние. Такие программы могут быть гораздо более универсальными, чем программы-доктора, поскольку при лечении они используют заранее сохраненную информацию о состоянии файлов и областей дисков. Это позволяет им вылечивать файлы даже от тех вирусов, которые не были созданы на момент написания программы.

Но они могут лечить не от всех вирусов, а только от тех, которые используют "стандартные", известные на момент написания программы, механизмы заражения файлов.

Существуют также программы-фильтры, которые располагаются резидентно в оперативной памяти компьютера и перехватывают те обращения к операционной системе, которые используются вирусами для размножения и нанесения вреда, и сообщают о них пользователю. Пользователь может разрешить или запретить выполнение соответствующей операции.

Некоторые программы-фильтры не "ловят" подозрительные действия, а проверяют вызываемые на выполнение программы на наличие вирусов. Это вызывает замедление работы компьютера.

Однако преимущества использования программ-фильтров весьма значительны – они позволяют обнаружить многие вирусы на самой ранней стадии, когда вирус еще не успел размножиться и что-либо испортить. Тем самым можно свести убытки от вируса к минимуму.

Программы-вакцины, или иммунизаторы, модифицируют программы и диски таким образом, что это не отражается на работе программ, но тот вирус, от которого производится вакцинация, считает эти программы или диски уже зараженными. Эти программы крайне неэффективны.

Сейчас вряд ли кому-то надо доказывать, что при подключении к Internet Вы подвергаете риску безопасность Вашей локальной сети и конфиденциальность содержащейся в ней информации. По данным CERT Coordination Center в 1995 году было зарегистрировано 2421 инцидентов - взломов локальных сетей и серверов. По результатам опроса, проведенного Computer Security Institute (CSI) среди 500 наиболее крупных организаций, компаний и университетов с 1991 число незаконных вторжений возросло на 48.9 %, а потери, вызванные этими атаками, оцениваются в 66 млн. долларов США.

Для предотвращения несанкционированного доступа к своим компьютерам все корпоративные и ведомственные сети, а также предприятия, использующие технологию intranet, ставят фильтры (fire-wall) между внутренней сетью и Internet, что фактически означает выход из единого адресного пространства. Еще большую безопасность даст отход от протокола TCP/IP и доступ в Internet через шлюзы.

Этот переход можно осуществлять одновременно с процессом построения всемирной информационной сети общего пользования, на базе использования сетевых компьютеров, которые с помощью сетевой карты и кабельного модема обеспечивают высокоскоростной доступ к локальному Web-серверу через сеть кабельного телевидения.

Для решения этих и других вопросов при переходе к новой архитектуре Internet нужно предусмотреть следующее:

Во-первых, ликвидировать физическую связь между будущей Internet и корпоративными и ведомственными сетями, сохранив между ними лишь информационную связь через систему World Wide Web.

Во-вторых, заменить маршрутизаторы на коммутаторы, исключив обработку в узлах IP-протокола и заменив его на режим трансляции кадров Ethernet, при котором процесс коммутации сводится к простой операции сравнения MAC-адресов.

В-третьих, перейти в новое единое адресное пространство на базе физических адресов доступа к среде передачи (MAC-уровень), привязанное к географическому расположению сети и позволяющее в рамках 48-бит создать адреса для более чем 64 триллионов независимых узлов.

Одним из наиболее распространенных механизмов защиты от интернетовских бандитов - “хакеров” является применение межсетевых экранов - брандмауэров (firewalls).

Стоит отметить, что вследствие непрофессионализма администраторов и недостатков некоторых типов брандмауэров порядка 30% взломов совершается после установки защитных систем.

Не следует думать, что все изложенное выше - “заморские диковины”. Казахстан уверенно догоняет другие страны по числу взломов серверов и локальных сетей и принесенному ими ущербу

Несмотря на кажущийся правовой хаос в рассматриваемой области, любая деятельность по разработке, продаже и использованию средств защиты информации регулируется множеством законодательных и нормативных документов, а все используемые системы подлежат обязательной сертификации Государственной Технической Комиссией при президенте Казахстана.

Известно, что алгоритмы защиты информации (прежде всего шифрования) можно реализовать как программным, так и аппаратным методом. Рассмотрим аппаратные шифраторы: почему они считаются 6oлee надежными и обеспечивающими лучшую защиту.

8 Лекция 8. Способы защиты абонентских телефонных линий

Цель лекции: изучение основных способов защиты абонентских телефонных линий от несанкционированного доступа

Содержание:

а) защита абонентского участка телефонной линии;

б) возможные способы и средства защиты абонентской линии;

в) способы защиты радиотракта бесшнуровых телефонов и радиотелефонов.

Защита абонентского участка телефонной линии

Телефонная линия может использоваться в качестве источника питания или канала передачи информации акустической закладки (АЗ), установленной в помещении.

Пассивная защита абонентской линии (АЛ) предполагает блокирование акустических закладок, питающихся от линии, при положенной телефонной трубке. Активная защита производится путем зашумления абонентской линии и уничтожения акустических закладок или их блоков питания высоковольтными разрядами.

К числу основных способов защиты абонентской линии относятся:

– подача в линию во время разговора маскирующих низкочастотных сигналов звукового диапазона, или ультразвуковых колебаний;

– поднятие напряжения в линии во время разговора или компенсация постоянной составляющей телефонного сигнала постоянным напряжением обратной полярности;

– подача в линию маскирующего низкочастотного сигнала при положенной телефонной трубке;

– генерация в линию с последующей компенсацией на определенном участке абонентской линии сигнала речевого диапазона с известным спектром;

– подача в линию импульсов напряжением до 1500 В для выжигания электронных устройств и блоков их питания.

Несанкционированный доступ к абонентской линии

Необходимо различать два вида несанкционированного доступа:

- к каналу связи;

- к информации, передаваемой по каналу.

Если защита передаваемой информации во многом ложится на плечи абонента, то вопрос о несанкционированном доступе к каналам связи затрагивает интересы городской телефонной сети. Поэтому в рамках данной книги будут рассмотрены основные аспекты защиты информации в канале связи, хотя отдельные технические решения, используемые в том и другом случаях могут быть общими.

Как показывает практика, основным местом несанкционированного подключения к телефонному каналу является абонентская линия от ввода к абоненту до телефонной станции.

Как правило, несанкционированное подключение к абонентской линии может производиться тремя различными способами:

- использование ТА в отсутствие хозяина (обычно это происходит на предприятиях, когда с телефона бесконтрольно разрешено установление автоматической междугородной связи, а также в случаях сдачи квартиры в аренду, либо детьми).

- подключение дополнительного ТА параллельно основному (обычно это может происходить на лестничной площадке, причем подключение производится разъемами типа "крокодил", и после проведения разговора не остается никаких следов подключения).

- подключение дополнительного "пиратского" аппарата с разрывом линии (это может произойти на любом участке линии: лестничная площадка, колодец, автозал АТС и т.д.).

- использование радиотелефонов и бесшнуровых телефонов создает дополнительную возможность подключения, кроме уже отмеченной выше - по радиоканалу.

В соответствии со способами подключения изменяются и способы защиты.

Возможные способы и средства защиты абонентской линии

Появление на городской телефонной сети цифровых станций нового поколения решает эту задачу программным способом путем ввода по заявке абонента соответствующих кодов в абонентские характеристики полупостоянной части программного обеспечения АТС.

Абонент может набирать пароль с любой установленной у него сертифицированной телефонной установки.

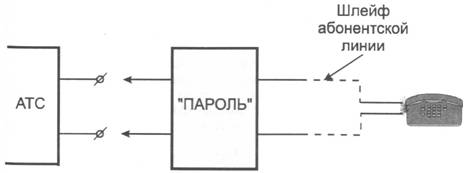

Примером является система защиты "Пароль" с кодированием линии "за собой", которая осуществляет запрет доступа абонента к линии при незнании кода. Код в этом случае набирается на клавиатуре (или диске) номеронабирателя защищаемого ТА, и может быть одно-, двух-, трех- (и т.п.) значным. Работа системы происходит следующим образом: при исходящей связи абонент снимает трубку (при этом не происходит занятие линии, а абонент подключается к внутреннему источнику питания системы "Пароль") и набирает заранее выставленный код, после чего дается разрешение на подключение телефона к АТС, и далее, после получения сигнала ответа станции, связь осуществляется обычным образом. После окончания установления соединения через 1-2 секунды система "Пароль" вновь переходит в режим охраны. Если код набран неверно, система блокирует на определенное время не только доступ к линии, но и доступ к внутреннему источнику питания для повтора посылки кода. Схема подключения устройства защиты "Пароль" представлена на рисунке 8.1.

Рисунок 8.1 - Схема подключения устройства защиты "Пароль" с кодированием абонентской линии "за собой"

Для проведения углубленных исследований телефонных линий с целью обнаружения несанкционированных подключений используется более серьезная аппаратура: анализаторы телефонных линий и кабельные локаторы.

Телефонный анализатор представляет собой комбинацию мультиметра и прибора, позволяющего обнаруживать некоторые переделки в ТА. Отдельные типы анализаторов способны имитировать работу ТА и тем самым выявлять подключенные устройства, приводимые в действие от сигнала вызова. К подобным устройствам можно отнести устройство защиты телефонных линий "БАРЬЕР-3" фирмы "КОНФИДЕНТ". Это устройство исключает возможность прослушивания телефонной линии на участке от абонента до АТС. "БАРЬЕР" просто включается между ТА абонента и линией, обеспечивая максимальную защиту от контактных ретранслирующих и записывающих устройств любого типа.

Одним из типичных представителей приборов данного класса является портативный анализатор ССТА-1000, выпускаемый известной американской фирмой CCS . Он позволяет проводить 6 видов контрольных проверок телефонных линий. Для проверки телефонный разъем подключается к гнезду анализатора, а инструкции (последовательность действий) по проведению проверки и результаты проверки воспроизводятся на индикаторе, вмонтированном в верхнюю крышку анализатора. Прибор позволяет измерять напряжение, емкость ток и сопротивление линии в автоматическом и ручном режимах. В нем предусмотрена также антенна для обнаружения подслушивающих устройств с радиопередатчиками. Анализатор может быть использован для одновременной проверки 25 телефонных пар. Следует отметить однако, что этот прибор (как и большинство импортной техники защиты информации) не приспособлен к работе на российских телефонных сетях. Он постоянно выдает сигналы тревоги из-за изменений параметров сети. После этого оператору надоедает проводить бесплодные проверки, обычно "загрубляется" чувствительность прибора, и он становится аналогом ЛСЕ-100

В состав комплекта телефонного анализатора может быть включен очень нужный и доказавший на практике свою эффективность рефлектометр - "кабельный радар", (фирма "Инженеры электросвязи", С.Петербург) позволяющий определить расстояние до подозрительного места в телефонной линии. Расстояние измеряется с помощью осциллограммы, регистрирующей время задержки посылаемого в линию импульса.

Кроме всех видов несанкционированных подключений на участке проводной связи, для бесшнуровых радиотелефонов характерно подключение в зоне радиоканала.

Способы защиты радиотракта бесшнуровых телефонов и радиотелефонов

Необходимо отметить, что способы защиты для указанных аппаратов во многом сходны. Учитывая широкое распространение у абонентов дешевых бесшнуровых аппаратов, рассмотрим способы защиты именно на их примере, так как именно с появлением дешевых сканеров, позволяющих имитировать любой переносной блок БТА, вопрос защиты радиоканала встал очень остро.

В первых упрощенных моделях бесшнуровых ТА таких фирм, как Panasonic , Premier , Motorola и некоторых других, использовались простые коды идентификации абонентской трубки (переносного блока). Количество кодов достигало не более 256 разновидностей (а в ТА типа КХ-Т 3710 фирмы Panasonic - их только 64), что создает в настоящее время предпосылки для их легкой дистанционной идентификации. Для изменения кода трубки пользователем в этих моделях были предусмотрены переключатели CODE SW как в стационарном, так и в переносном блоках. Такая система кодирования носит название ID-кода.

В современных бесшнуровых аппаратах с контроллерами управления кодирование переносного блока производится автоматически при каждой укладке трубки на стационарный блок. В некоторых моделях для этого необходимо положить трубку и нажать при этом кнопку " PAGE ". Такую операцию следует повторять после каждого отключения базового блока от сети или выемки аккумулятора из трубки. В бесшнуровом ТА типа АТТ-4200 фирмы AT&T при укладке трубки на базовый блок по случайной выборке устанавливается один из 4000 вариантов кода секретности. В новейших ТА фирмы Panasonic KX - TC 408/418/150 W /180 и телефонах Premier CP -450/480/667 фирмы MDB N . V . и других количество комбинаций секретного цифрового кода составляет 65000.

В моделях SPP -1 15/320 фирмы SONY и некоторых других аппаратах количество кодовых комбинаций достигает 1000000. Это дает практически полную гарантию безопасности от постороннего вмешательства в линию по эфиру.

9 Лекция 9. Каналы утечки речевой информации

Цель лекции: изучение основных способов утечки речевой информации

Содержание:

а) классификация каналов утечки информации;

б) акустоэлектрического активного технического канала утечки информации.

Классификация каналов утечки информации

Под техническим каналом утечки информации (ТКУИ) понимают совокупность объекта разведки, технического средства разведки (TCP), с помощью которого добывается информация об этом объекте, и физической среды, в которой распространяется информационный сигнал. По сути, под ТКУИ понимают способ получения с помощью TCP разведывательной информации об объекте. Сигналы являются материальными носителями информации. По своей физической природе сигналы могут быть электрическими, электромагнитными, акустическими и т.д. То есть сигналами, как правило, являются электромагнитные, механические и другие виды колебаний (волн), причем информация содержится в их изменяющихся параметрах. В зависимости от природы сигналы распространяются в определенных физических средах. В общем случае средой распространения могут быть газовые (воздушные), жидкостные (водные) и твердые среды. Например, воздушное пространство, конструкции зданий, соединительные линии и токопроводящие элементы, грунт (земля) и т.п. Под акустической понимается информация, носителем которой являются акустические сигналы. В том случае, если источником информации является человеческая речь, акустическая информация называется речевой. Акустический сигнал представляет собой возмущения упругой среды, проявляющиеся в возникновении акустических колебаний различной формы и длительности. Акустическими называются механические колебания частиц упругой среды, распространяющиеся от источника колебаний в окружающее пространство в виде волн различной длины. Первичными источниками акустических колебаний являются механические колебательные системы, например органы речи человека, а вторичными -преобразователи различного типа, в том числе электроакустические. Последние представляют собой устройства, предназначенные для преобразования акустических колебаний в электрические и обратно. К ним относятся пьезоэлементы, микрофоны, телефоны, громкоговорители и другие устройства. В зависимости от формы акустических колебаний различают простые (тональные) и сложные сигналы. Тональный – это сигнал, вызываемый колебанием, совершающимся по синусоидальному закону. Сложный сигнал включает целый спектр гармонических составляющих. Речевой сигнал является сложным акустическим сигналом в диапазоне частот от 200...300 Гц до 4 ...6 кГц. В зависимости от физической природы возникновения информационных сигналов, сре ды распространения акустических колебаний и способов их перехвата технические каналы утечки акустической (речевой) информации можно разделить на воздушные, вибрационные, электроакустические, оптико-электронный и параметрические.

Активный акустоэлектрический технический канал утечки

Активный акустоэлектрический технический канал утечки информации образуется путем несанкционированного контактного введения токов высокой частоты от соответствующего генератора в линии (цепи), имеющие функциональные связи с нелинейными или параметрическими элементами ВТСС, на которых происходит модуляция высокочастотного сигнала информационным (рисунок. 9.1). Информационный сигнал в данных элементах ВТСС появляется вследствие электроакустического преобразования акустических сигналов в электрические. В силу того, что нелинейные или параметрические элементы ВТСС для высокочастотного сигнала, как правило, представляют собой несогласованную нагрузку, промодулированный высокочастотный сигнал будет отражаться от нее и распространяться в обратном направлении по линии или излучаться. Для приема излученных или отраженных высокочастотных сигналов используются специальные приемники с достаточно высокой чувствительностью. Для исключения влияния зондирующего и переотраженного сигналов могут использоваться импульсные сигналы.

Рисунок 9.1 - Схема акустоэлектрического активного технического канала утечки информации

Такой метод получения информации часто называется методом “высокочастотного навязывания” и, в основном, используется для перехвата разговоров, ведущихся в помещении, путем подключения к линии телефонного аппарата, установленного в контролируемом помещении. Для исключения воздействия высокочастотного сигнала на аппаратуру АТС в линию, идущую в ее сторону, устанавливается специальный фильтр нижних частот. Аппаратура “высокочастотного навязывания” может подключаться к телефонной линии на удалении до нескольких сот метров от выделенного помещения.

Оптико-электронный (лазерный) канал утечки акустической информации образуется при облучении лазерным лучом вибрирующих в акустическом поле тонких отражающих поверхностей (стекол окон, картин, зеркал и т.д.). Отраженное лазерное излучение (диффузное или зеркальное) модулируется по амплитуде и фазе (по закону вибрации поверхности) и принимается приемником оптического (лазерного) излучения, при демодуляции которого выделяется речевая информация. Причем лазер и приемник оптического излучения могут быть установлены в одном или разных местах (помещениях). Для перехвата речевой информации по данному каналу используются сложные лазерные акустические локационные системы, иногда называемые “лазерными микрофонами”. Работают они, как правило, в ближнем инфракрасном диапазоне волн.

При облучении лазерным лучом вибрирующих в акустическом поле, возникающем при ведении разговоров, тонких отражающих поверхностей (стекол окон, картин, зеркал и т.д.). Отраженное лазерное излучение (диффузное или зеркальное) модулируется по амплитуде и фазе (по закону вибрации поверхности) и принимается приемником оптического (лазерного) излучения, при демодуляции которого выделяется речевая информация. Причем лазер и приемник оптического излучения могут быть установлены в одном или разных местах (помещениях) (рисунок. 9.2).

Рисунок 9.2 - Перехват речевой информации с использованием лазерной акустической системы разведки путем “лазерного зондирования” оконных стекол