Коммерциялық емес акционерлік қоғам

АЛМАТЫ ЭНЕРГЕТИКА ЖӘНЕ БАЙЛАНЫС УНИВЕРСИТЕТІ

Автоматты Электр байланыс кафедрасы

ТЕЛЕКОММУНИКАЦИЯЛЫҚ ЖҮЙЕЛЕРДЕГІ АҚПАРАТТАРДЫ ҚОРҒАУ

Зертханалық жұмысты орындауға

арналған әдістемелік нұсқаулар

(5В071900 – Радиотехника, электроника және

телекоммуникациялар мамандығының студенттері үшін)

Алматы 2013

ҚҰРАСТЫРУШЫЛАР: А.С. Байкенов, Е.А Шкрыгунова., М.З. Якубова Телекоммуникациялық жүйелердегі ақпараттарды қорғау. 5В071900 – Радиотехника, электроника және телекоммуникациялар мамандығының студенттері үшін зертханалық жұмысты орындауға арналған әдістемелік нұсқаулар – Алматы; АЭжБУ, 2013 – 35 б.

Әдістемелік нұсқау зертханалық жұмыс жасауға арналған нұсқаулардан тұрады. Әдістемелік нұсқау зертханалық жұмысты орындаудың жалпы жағдайларынан тұрады. Тапсырмаларды орындауға арналған бастапқы мәндер, ұсынылатын әдебиеттер тізімі мен бақылау сұрақтарын мұғалім нұсқауымен электронды түрде беріледі.

Без. 21 , кесте 2, әдеб. көрсеткіші.- 11 атау.

Пікір берушілер: техн. ғыл. канд., проф. К.Х. Туманбаева.

техн. ғыл. канд., проф. Г.С. Казиева.

««Алматы энергетика және байланыс университетінің» коммерциялық емес акционерлiк қоғамының 2012 ж. баспа жоспары бойынша басылады.

© “Алматы энергетика және байланыс университетi” ҚЕАҚ, 2013 ж.

Кіріспе

Зертханалық жұмыстың мақсаты студенттерді телекоммуникация жүйелеріндегі ақпаратты қорғау жүйесінің негізгі тұрғызулары мен машықтанулық қолданурымен танысу. Зертханалық жұмыстар студенттердің мәліметтерді қорғаудың ұстанымдарын, әдістерін және тарату құралдарын қалыптастыратын жүйеленген болжам жасауға бағытталған.

Зертханалық жұмыстар Вижинер, Цезарь алгоритмдер базасындағы құпия кілтті шифрлеу жүйесін зерттеуге арналған. Ассимметриялық шифрлеу жүйесі RSA «ашық кілттер» жүйесінің жұмысын зерттеуге арналған. Жұмыстың бір бөлігі «ашық кілттермен» шифрленгенде базаланатын Pretty Good Privacy (PGP) технологиясын меңгеруге арналған. Бұл жұмыстарда электронды жазылымды (подпись) құру, PGP жүйесінде кілттерді құру, PGP жүйесінде ашық кілттерді жіберу, PGP жүйесінің көмегімен қорғалған және қол қойылған хабарларды беру, PGP жүйесінің көмегімен файлдардың қатты дискіде сақталу сұрақтарын оқытады.

Қорытынды жұмыстар желіаралық экрандар немесе Agnitum Outpost Firewall Pro 4.0 версиялы не одан жоғары мысалындағы брандмауэрлердің (Firewall) жұмысын зерттеуге арналған. Бұл үшін брандмауэр желіде физикалық және виртуалдық машиналар аралығында орнатылады.

1 Зертханалық жұмыс №1. Асимметриялы RSA құпия белгілеу жүйесін зерттеу

Жұмыстың мақсаты: RSA ашық кілтті құпия белгілеу жүйесін зерттеу, құпия белгілеу тәсілін және осы жүйенің параметрлерін таңдауды меңгеру.

1.1 Жұмысқа дайындық

1.1.1 Ашық кілтті құпия белгілеу жүйесінің негіздерімен танысу.

1.1.2 RSA бағдарламасының жұмыс істеу негіздерімен танысу.

1.2 Жұмыстың тапсырмасы

1.2.1 Кестеде берілген p және q мәндерін пайдаланып, RSA алгоритмі үшін (e, d) кілттер жұбын құру.

1.1 кесте

|

№ |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

|

p |

29 |

11 |

11 |

11 |

23 |

7 |

29 |

17 |

19 |

7 |

13 |

19 |

|

q |

11 |

17 |

23 |

13 |

17 |

23 |

7 |

7 |

7 |

13 |

23 |

11 |

1.2.2 Серіктестің (n, e) ашық кілті арқылы өз фамилиясының, атының және әкесінің атының алғашқы әріптерінен тұратын хабарламаны құпия белгілеп серіктеске жіберу.

1.2.3 Өз құпия кілтін пайдаланып, серіктестің құпия белгілеген хабарламасын ашып алу.

1.2.4 RSA алгоритмін жүзеге асыратын бағдарламаны пайдаланып, компьютердің көмегімен алдыңғы тармақтарда орындалған амалдардың дұрыстығын тексеру.

1.2.5 1.2.2 тармағында жіберілетін ашық хабарламаның сандық қол қойылымын (подпись) анықтау. Ол үшін 1.2.1 тармағында анықталған құпия белгілеуді ашу экспонентасын және RSA алгоритмін жүзеге асыратын бағдарламаны пайдалану.

1.2.6 1.2.5 пунктіндегі алынған сандық қол қойылымын құпия белгілеуді ашу экспонентасын және RSA алгоритмін жүзеге асыратын бағдарламаны пайдаланып тексеру.

1.3 Жұмысты орындауға әдістемелік нұсқаулар

1.3.1 RSA алгоритмінің маңызды бөлігі – бұл ашық/құпия кілттер жұбын алу болып табылады. RSA алгоритмінде осыны орындау келесі қадамдардан тұрады:

1) Компьютер нөміріне сәйкес екі құпия жай санды p және q, p¹q таңдаңыз. p=17, q=31 делік.

2) Есептеңіз n=p·q=17·31=527.

3) Берілген

формула бойынша Эйлер

функциясын есептеңіз ![]() .

.

4) ![]() шарты орындалатындай e, k және d мәндерін

табыңыз. Ашық (e) және жабық (d) кілттері өзара жай сандар

болуы керек. Біздің

жағдайда

e=7, k=5, d=343.

шарты орындалатындай e, k және d мәндерін

табыңыз. Ашық (e) және жабық (d) кілттері өзара жай сандар

болуы керек. Біздің

жағдайда

e=7, k=5, d=343.

(e, d)

кілттер жұбын анықтаудың басқа тәсілі бар. ![]() шарты орындалатындай e және d таңдағанда, әдетте e

мәні Эйлер функциясымен өзара жай сандар болатындай етіп алынады, ал

d мәні мына теңдіктен анықталады

шарты орындалатындай e және d таңдағанда, әдетте e

мәні Эйлер функциясымен өзара жай сандар болатындай етіп алынады, ал

d мәні мына теңдіктен анықталады

![]() x + ed = 1.

x + ed = 1.

Жалпы жағдайда бұл теңдік

мына түрде беріледі ![]() (мұнда

(мұнда ![]() ) және

Диафант теңдеуі деп аталады.

) және

Диафант теңдеуі деп аталады.

Бұл теңдеудің шешімі

![]()

![]() қатынасын тізбекті бөлшекке жіктеу арқылы

алуға болады.

қатынасын тізбекті бөлшекке жіктеу арқылы

алуға болады.

,

,

мұнда ![]() – тізбекті бөлшектің реті, яғни,

қалдығы нөлге тең болатын бөлшектің

коэффициентінің индексі

– тізбекті бөлшектің реті, яғни,

қалдығы нөлге тең болатын бөлшектің

коэффициентінің индексі

Үшіншіден бастап, барлық мүше үшін келесі орындалады

Сөйтіп, r0, r1…rм и м анықтау қажет. Осыдан кейін ai, bi, және x, y мәндерін анықтау ерек.

1.3.2 (n, e) ашық кілті арқылы мәліметті құпия белгілеу үшін, орындау қажет:

1) Бастапқы мәтінді M(i)=0, 1, ..., n-1 түрінде беріле алатын бөліктерге бөліп алу.

Біздің хабарламамыз келесі түрде болсын: RSA. Бұл хабарламаны 0…526 аралығында жататын сандар тізбегі түрінде белгілейік. Алфавиттегі реттік нөмірлерінің екілік түрдегі көрсетілімін пайдаланып, R, S және A әріптерін бес өлшемді екілік векторларымен кодтайық:

R = 18 = (10010), S = 19 (10011), A = 1 (00001).

Онда RSA = (100101001100001). 0…526 аралығына сыйып, келесіні аламыз:

RSA = (100101001), (100001) = (M1 = 297, M2 = 33).

2) ![]() формуласы бойынша сандар тізбегін

құпия белгілеу керек.

формуласы бойынша сандар тізбегін

құпия белгілеу керек.

Сөйтіп,

1.3.3 Осы

мәліметті (n, d) құпия кілтімен ашу үшін, келесі

есептеулерді орындау керек ![]() .

.

Сөйте келе,

Әріптік жазылымға қайта оралғаннан кейін, RSA хабарламасын аламыз.

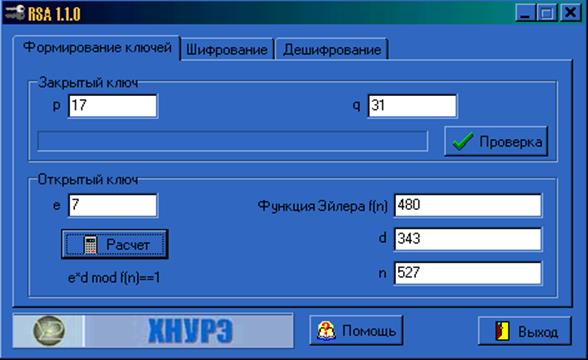

1.3.4 RSA бағдарламасының 1.1.0 шығарылымын пайдаланып, коипьютер көмегімен алынған нәтижелерді тексерейік.

p, e және q енгіземіз. Есептеуді жүргізейік.

1.1 сурет - «RSA» хабарламасын құпия белгілеу үшін кілттер жұбын алу

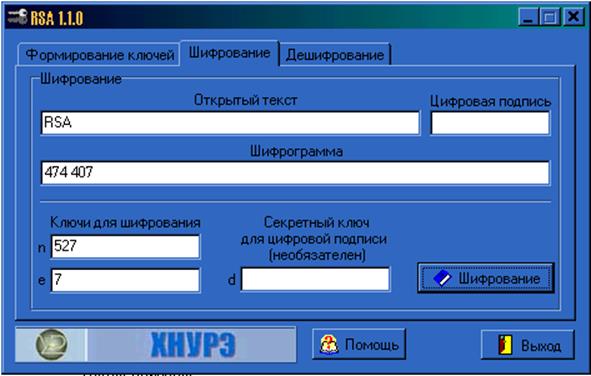

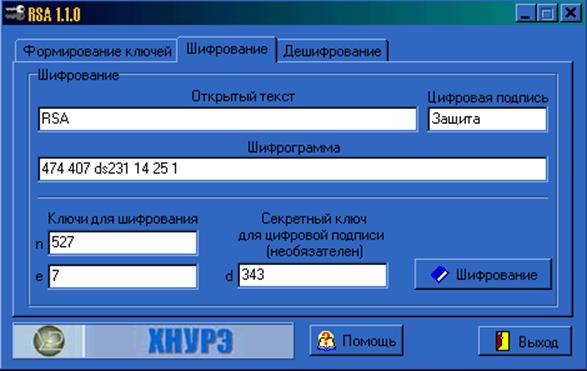

«Шифрование» бөліміне көшіп, «Открытый текст» жолына хабарламамызды жазамыз. «Шифрование» басамыз. Құпия белгіленген сөз пайда болады.

1.2 сурет - Сандық қол қойылымсыз «RSA» сөзін құпия белгілеу

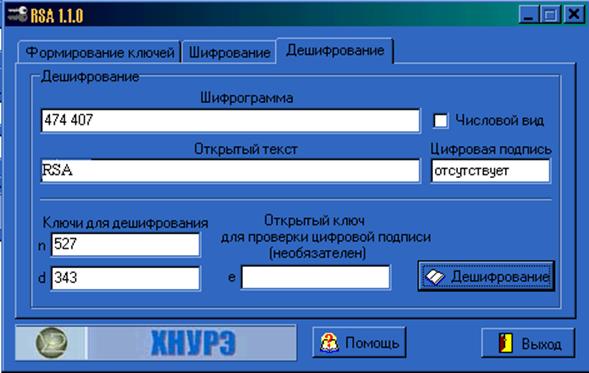

Құпия белгіні ашу кері үрдіс болып табылады. «Дешифрование» бөліміне көшіп «Дешифрование» түймесін басамыз. «Открытый текст» жолында «RSA» хабарламамыз пайда болады.

1.3 сурет - «474 407» құпия сөзін сандық қол қойылымсыз ашу

1.3.5 Сандық қол қойылыммен құпия белгілеу үшін «Цифровая подпись» жолында қандайда бір мәтін жазамыз, бұл мәтін қол қойылым болады - «Защита». «Секретный ключ» жолында d мәнін беру керек. Құпия белгілеуден кейін «Шифрограмма» жолында сандық қол қойылымы бар құпия белгіленген хабарлама пайда болады.

1.4 сурет - «RSA» сөзін сандық қол қойылыммен құпия белгілеу

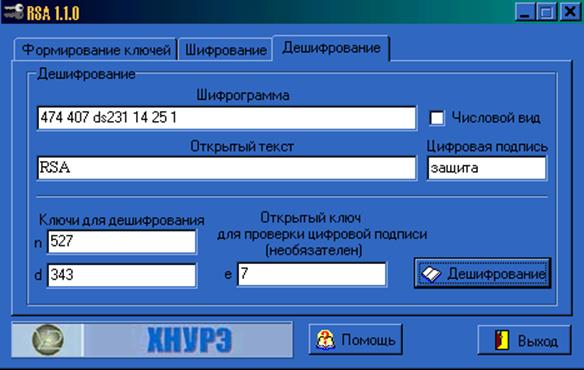

Сандық қол қойылымы бар хабарламаны ашу үшін «Открытый ключ» жолына е мәнін беру керек.

1.5 сурет - «474 407» сандық қол қойылымы бар құпия сөзін

ашу

1.4 Бақылау сұрақтары

1.4.1 Қандай сандар жай және өзара жай сандар болып табылады? Таңдап алынған санның жай сан екенін қалай тексеруге болады?

1.4.2 Симметриялы емес құпия белгілеулердің анықтамасын беріңіз.

1.4.3 RSA алгоритмінде құпия белгілеу және құпия белгілеуді ашу қалай жүзеге асырылады?

1.4.4 p, q, n сандарын таңдағанда нені ескеру қажет?

1.4.5 RSA жүйесінің беріктігі қай математикалық есептің қиындығына негізеледі?

1.4.6 Кәдімгі қол қою және сандық қол қоюдың айырмашылығы неде?

1.4.7 Сандық қол қойылым қандай мәселелерді шешуге мүмкіндік береді?

2 Зертханалық жұмыс №2. Симметриялы құпия белгілеу жүйесі. Вижинер кестесін пайдаланып, мәтінді құпия белгілеу

Жұмыстың мақсаты: Вижинер кестесін пайдаланып құпия белгілеу әдістерін меңгеру, симметриялы құпия белгілеу және құпия белгіленген хабарламаны ашу әдісін меңгеру.

2.1 Жұмысқа дайындық

2.1.1 Симметриялы құпия белгілеу жүйесін зерттеп оқу.

2.1.2 Вижинер кестесін пайдаланып мәтінді құпия белгілеу әдістерін үйрену.

2.2 Жұмыстың тапсырмасы

2.2.1 Вижинер кестесін пайдаланып мәтінді құпия белгілеу.

2.1 кесте

|

|

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|

i,j |

А |

Г |

Ж |

К |

Н |

Р |

У |

Ц |

Щ |

Э |

|

Б |

Д |

З |

Л |

О |

С |

Ф |

Ч |

Ъ |

Ю |

|

|

В |

Е |

И |

М |

П |

Т |

Х |

Ш |

Ы |

Я |

2.2.2 Құпия белгіленген хабарламаны ашу.

2.3 Жұмысты орындауға әдістемелік нұсқаулар

2.3.1 Вижинер кестесін пайдаланып, мәтінді құпия белгілеуді орындау керек.

Тапсырманы орындау үшін кесте құрамыз. Бұл кесте К өлшемді матрица болып табылады, мұнда К – алфавиттегі (К=32) әріп саны. Бірінші жолға алфавиттегі реті бойынша әріптерді жазамыз, екінші жолға – солға бір әріпке ығысқан осы әріптер ретін жазамыз, үшіншісіне – солға екі әріпке ығысқан әріптер тізбегін және т. с. с. Оң жақтағы бос ұяшықтарға, 2.1-суреттегідей, солдан ығысқан әріптер орналасады

|

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

|

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

|

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

|

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

|

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

|

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

|

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

|

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

|

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

|

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

|

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

|

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

|

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

|

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

|

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

|

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

|

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

|

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

|

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

|

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

|

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

|

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

|

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

|

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

|

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

|

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

|

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

|

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

|

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

|

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

|

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

|

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

2.1 сурет - Вижинер құпия белгілеу кестесі

Құпия белгілеу үшін нұсқаға сәйкес кілт таңдап алынады. Бұл кілт қандайда бір сөз немесе әріптер жиынтығы болып табылады. Осыдан кейін толық матрицадан кіші құпия белгілеу матрицасы алынады. Оның бірінші жолы толық матрицаның бірінші жолы болса, қалғандары ретімен орналасқан бірінші әріптері кілттің сәйкес әріптері болатын толық матрицаның жолдары. 2.2 суретте У Ф Х Щ Ъ Ы кілті бойынша құрастырылған құпия белгілеу матрицасы көрсетілген.

|

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

|

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

|

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

|

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

|

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

|

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

|

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

2.2 сурет - Құпия белгілеу кілті

Құпия белгілеу келесі қадамдардан тұрады (2.3 суретке қараңыз):

а) құпия белгіленетін сөздің әр әрпінің астында кілттің әрпі орналасады. Мұнда кілт қаншалықты керек болса, сонша қайталанады;

б) құпия белгіленетін мәтіннің әр әрпі сол әріптен басталатын бағанның және сол әріптің астындағы кілттің әрпінен басталатын жолдың қиылысындағы әріппен ауыстырылады.

У Ф Х Щ Ъ Ы

|

Құпия белгіленетін мәтін |

З |

А |

Щ |

И |

Т |

А |

И |

Н |

Ф |

О |

Р |

М |

А |

Ц |

И |

И |

|

Кілт |

У |

Ф |

Х |

Щ |

Ъ |

Ы |

У |

Ф |

Х |

Щ |

Ъ |

Ы |

У |

Ф |

Х |

Щ |

|

Ауыстырылғаннан кейін |

Ъ |

Ф |

О |

Б |

М |

Ы |

Ы |

Б |

И |

З |

К |

З |

У |

К |

Э |

Б |

|

Құпия белгілінген мәтін |

ЪФОБ МЫЫБ ИЗКЗ УКЭЛ |

|||||||||||||||

2.3 сурет - Ауыстыру арқылы құпия белгілеу механизмі

2.3-суретте көрсетілгендей, құпия белгіленген мәтін 4 әріптен тұратын бөлімдерге бөлінді.

2.3.2 Құпия белгіленген мәтінді ашу үшін кілтті білу қажет. Бұны орындау келесі қадамдардан тұрады (2.4 суретке қара):

а) құпия белгіленген мәтіннің үстіне кілт сөзі жазылады (қайталанып);

б) Вижинердің кіші құпия белгілеу матрицасының кілттің әрпінен басталатын жолында құпия белгіленген мәтіннің әрпі ізделінеді, осы әріп орналасқан бағанның бірінші әрпі ашылған мәтіннің әрпі болып табылады;

в) алынған мәтін мағынасы бойынша сөздерге бөлінеді.

|

Кілт |

У |

Ф |

Х |

Щ |

Ъ |

Ы |

У |

Ф |

Х |

Щ |

Ъ |

Ы |

У |

Ф |

Х |

Щ |

|

Құпия белгіленген мәтін |

Ъ |

Ф |

О |

Б |

М |

Ы |

Ы |

Б |

И |

З |

К |

З |

У |

К |

Э |

Б |

|

Ашылған мәтін |

З |

А |

Щ |

И |

Т |

А |

И |

Н |

Ф |

О |

Р |

М |

А |

Ц |

И |

И |

|

Бастапқы мәтін |

ЗАЩИТА ИНФОРМАЦИИ |

|||||||||||||||

2.4 сурет - Құпия белгіленген мәтінді ашу

2.4 Бақылау сұрақтары

2.4.1 Симметриялы құпия белгілеу жүйесі дегеніміз не? Оның симметриялы емес құпия белгілеу жүйесінен айырмашылығы неде?

2.4.2 Вижинер кестесі көмегімен құпия белгілеу негізін түсіндіріңіз.

2.4.3 Құпия белгіленген мәтінді ашу қандай қадамдардан тұрады?

3 Зертханалық жұмыс №3. PGP системасында кілтті жасау

Жұмыстың мақсаты: ЭЦТ– электронды цифрлы таңба программалық амалды жасаумен танысу(мысал программа Pretty Good Privacy (PGP) және PGP системасында кілтті жасау.

3.1 Жұмысқа дайындық

3.1.1 Ашық кілтпен шифрлеу принципін оқып білу және игеру (PGP).

3.1.2 PGP Desktop бастапқы менюінің пункттерін оқып білу.

3.2 Жұмысқа тапсырма

Екі кілтті жасау, PGP системасында симметриялы емес шифрлеу үшін пайдаланған.

3.3 Жұмысты жасау реті

3.3.1 PGPKeys кілтін жасау.

3.3.2 Кілттің құрамымен және «із таңба» (fingerprint) танысу.

3.4 Жұмысты жасау үшін қысқаша танысу

PGP ашық кілтті шифрлеу принципінде жұмыс жасайды. Бұл келесі арқылы жасалынады. Біріншіден қолданушы екі кілт жасайды – кішкене текстік файлдар. Бір кілт – жабық,сенімді орында жасырылады және ешкімге көрінбейді. Екінші (публикалық, ашық), керісінше, жаппай көріне алады.

Назар аударыңыз: ашық кілтпен хатты шифрлеп болған сон автор оны оқи алмауда мүмкін. Осы шифрлеу принципі өте сенімді. Оның жұқа жері–ашық кілттің анық мәселесі.

Компьютерде орнатылған PGP программа, операциялық система жіберілген кезде автоматты стартталады.

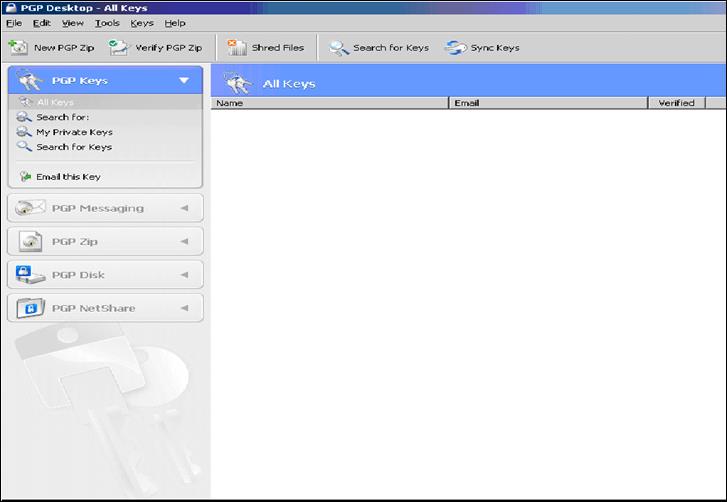

3.1 сурет – PGP бағдарламасын жіберу

Мұнда келесі терезелер бар:

1. PGP Keys – PGP кілттері

2. PGP Messaging – PGP хабарлама

3. PGP Zip – PGP сығу

4. PGP Netshare – PGP интернет

3.4.1 Кілтті жасау. 1. Тышқанның оң батырмасымен индикация панеліндегі PGP tray белгісіне басыңыз және контекстік менюдегі PGP keys таңдаңыз. PGP keys жұмысшы амал терезелері ашлады. Осыған курсорды File – New PGP Keys апарамыз.

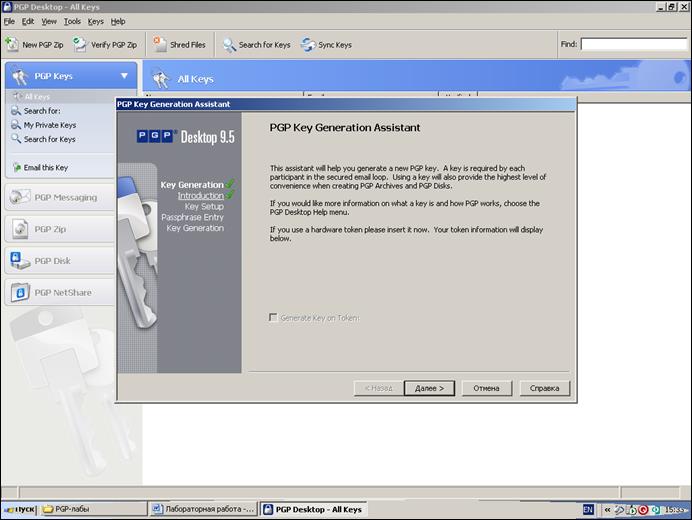

2. Generate new keypair батырмасына басамыз (жаңа екі кілтті генерациялаймыз). Мастер генерация кілті жіберіледі (Key Generation Assistant). Келесі батырмасына басыңыз.

3.2 сурет - Кілттің пайда болуы

3. Full name полясына озіңіздің толық атыңызды (толық есім) және E-mail address полясына озіңіздің адресіңізді электрондық почтаға (электронды почта адресс) енгізіңіз. Ашық кілттер, толық және дұрыс ақпараты жоқ, ол есепке алынбайды. Кілтті толық баптау үшін Advanced батырмасын басыңыз.

4. Advanced key settings терезесі пайда болады.

5. Diffie-Hellman/DSS ажыратқышын қосыңыз. Екі кілттің генерациясының казіргі кездегі ең жақсы алгаритмі.

6. 2048 bits (2048 бит) ажыратқышты қосыңыз, кілттің ұзындығын анықтайтын. (симметриялық шифрлеу үшін осындай ұзындықпен 128-биттік кілтке сай келеді).

7. Key pair never expires ажыратқышты қосыңыз (Екі кілттер мерзімсіз қолданады). Практикада белгілі бір мерзімге дейін ғана жарайтын кілттер қолдануды меңзейді. OK, Келесі батырмаларына басыңыз.

8. (Passphrase) в (Passphrase) полясына екі рет парольдік сөзді енгізіңіз. Осы орында анық жасырын жоқ болған соң, Hide Typing жалауын жасыруға болады, себебі жазылған текст экранда көріну үшін. Ескертіледі, парольдік сөз оңай жатталу үшін, бірақ сонымен қатар пробелдар, әртүрлі регистірдегі әріптер, сандар, арнайы символдар болса.

Passphrase Quality индикаторы арқылы кілттік сөздің сапасы (таңдау қиындықтары) анықталады.

(Кілттік сөздің сапасы). Осыдан кейін парольдік сөзді екі рет енгізілген соң Келесі батырмасын басыңыз.

9. Екі кілттік генерация процессін, аз ғана минуттан не білетініңізді байқаныз. Continue (Готово) хабарламасы шыққан соң Келесі батырмасына басыңыз. Далее батырмасында бірнеше батырмаларды талап етуі мүмкін, соңында, Done кілтті аяқтау (публикация кілтін серверде жасау қажет емес).

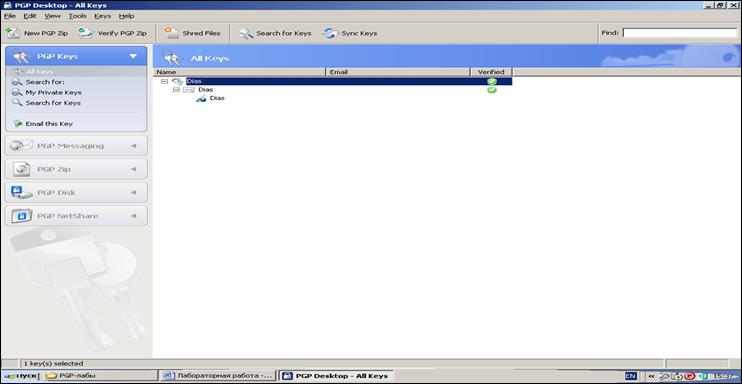

10. All Keys (Барлық кілттер) тізіміндегі қазір ғана жасалынған кілттер қалай көрінетінін қараңыз. Жасаушысының бұл кілт автоматты жазылатынына, өз-өзіне сене отырып, орындалатынына көз жеткізіңіз.

3.3 сурет - Кілттің пайда болу нәтижелерін тексеру

11. Кілттің құрамымен танысу үшін тышқанның оң батырмасын кілтке басып контекстегі мәзірде Key Properties таңдаңыз (кілт құрамы). Кілттің құрамымен танысыңыз және де «із таңбамен» (fingerprint) танысыңыз, жаңа кілттің дұрыстығына қайталау, мысалы, телефон арқылы. Implicit Trust (толық сену) жалауы ұрылғаны, берілген кілттің авторына сентіңізді және өз өзіңізге сенетініңізе көз жеткізіңіз.

3.5 Бақылау сұрақтары

3.5.1 ЭЦТ не үшін қолданады және қандай маңыздылары бар?

3.5.2 ЭЦТ құқұқтық қамтамасыздандыруы қандай?

3.5.3 Қандай программалар ЭЦТ жасау шет елде және Ресейде қолданылады?

4 Зертханалық жұмыс №4. Басқа корреспонденттерге PGP ашық кілтін жіберу

Жұмыстың мақсаты: PGP жүйесінің ашық кілттерін басқа корреспондентке беріп және келіп түскен хабарламалардың шифрын ашу үшін кілттер алуды үйрену.

4.1 Жұмысқа дайындық

4.1.1 Ашық кілтпен (PGP) шифрлау принципін ұғу және үйрену.

4.1.2 PGP Desktop бас менюінің пункттарын оқып үйрену.

4.2 Жұмыстық тапсырма

Корреспондентке беру үшін PGP жүйесінің ашық кілттерін дайындау, сонымен қатар, келіп түскен хабарламалардың шифрын ашу үшін кілттерді алу тәртібімен танысу.

4.3 Жұмыстың орындалу тәртібі

4.3.1 Хабарлама жазу.

4.3.2 Кілттерді беру.

4.3.3 Кілттерді импорттау және экспорттау.

4.4 Жұмысты орындауға арналған әдістемелік нұсқаулар

Кодтау жасалған кілтпен шифрланған мәтін немесе файл, тек қана сол кілтпен ғана оқылса немесе ашылына алады. Кілтті жіберудің 2 әдісі бар.

1 әдіс – Папкаға экспорттап және содан соң оның файл түрінде әртүрлі электрондық жинақтағыштардың және мәліметтерді беру құралдары арқылы жіберу.

2 әдіс –PGP программасынан тікелей электрондық почта арқылы жіберу.

Екінші жағдаймен жұмыс жасау үшін сіздің локальдық компьютеріңізде электрондық почтамен жұмыс жасайтын бағдарламаңыз болуы және компьютеріңіз Интернетке қосылып тұруы қажет.

Бұл зертханалық жұмыста біз кілтті жіберудің 2 амалын да қарастырамыз.

4.4.1 Хаттама жазу.

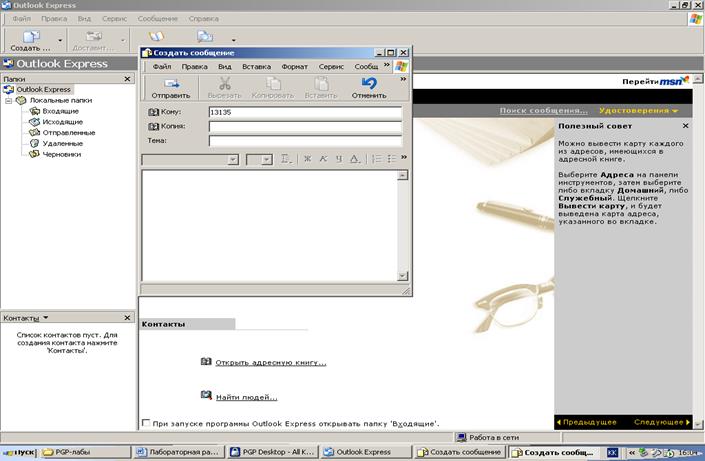

1. Электрондық почтаның үндемеу бойынша қолданылатын Outlook Express (Пуск / Программы / Outlook Express) бағдарламасын іске қосыңыз.

2. Создать сообщение батырмасын басыңыз. Жаңа хаттаманы енгізу терезесінде корреспонденттің шартты адресі, хаттама тақырыбын (мысалы, Менің ашық кілтім) және хаттаманың кез келген мәтінін енгізу.

4.1 сурет - Ашық кілтті жіберу

4.4.2 Ашық кілтті беру.

1. PGP keys бағдарламасына ауысыңыз.

Тышқанның оң батырмасымен индикация панеліндегі PGP tray белгісін шертіңіз және контекстік менюдегі PGP keys пунктін таңдаңыз. PGP keys қызмет құрал терезесі ашылады

2. Тізімнен корреспондентке жіберетін кілтті таңдаңыз және Edit/Сору (Правка/Копировать) командасын беріңіз.

3. Курсорды хаттаманың соңына қойып, құралдар панеліндегі «Вставить» батырмасын басыңыз.

Хабарлама мәтініне ашық кілтті суреттеуші символдық блок енгізілгеніне көз жеткізіңіз. Хаттаманы сақтаңыз (оны жіберу міндетті емес).

4. Тасу әдісімен электрондық поштаның хабарламасы ретінде кілтті алып баруға бола ма екенін тексеріңіз.

4.4.3 Кілттердің импорты және экспорты. 1. Енді жасалған хабарлама шынында электрондық пошта арқылы алынған делік. Осы жерде де басында хабарламаны берген кездегідей қимыл реті бірдей.

2. Кілттің мәтінін, сонымен қатар оның арнайы сипаттайтын жолдарын белгілеп алу.

3. CTRL+C батырма комбинациялары арқылы кілтті алмасу буферіне көшіріп алыңыз.

4. PGP keys бағдарламасына ауысыңыз.

5. CTRL+V батырмалар комбинациясын басыңыз. Ашылған диалогтық терезеде Select All батырмасын (Выбрать все), содан кейін Import (Импортировать) батырмасын басыңыз.

6. Сәйкес кілт сіздің компьютеріңізде сақталып тұрғандықтан сіз PGP keys терезесінде ешқандай өзгерушіліктер байқамайсыз.

7. Шынына келетін болсақ, кілтті электрондық пошта арқылы жіберу тиімсіз, себебі, мұндай уақытта корреспондент кілттің шынында да сізден келгендігіне күмәндануына құқы бар.

Кілтті файлға сақтап қойып, корреспондентке кездескен кезде беруіңізге болады.

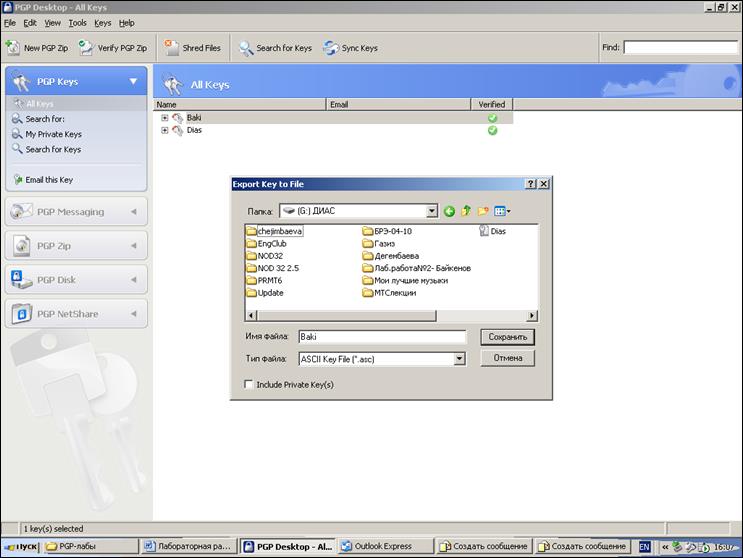

8. Кілтті файлға экспорттау үшін кілтті таңдаңыз да, Keys/Export (Ключи/Экспортировать) командасын беріңіз.

4.2 сурет - Кілттің импорты

9. Каталогты таңдап және файл атын көрсетіңіз. Кілтті мәтіндік файлға сақтау үшін Сақтау батырмасын басыңыз.

10. Кем дегенде екі әдіспен, файлда сақталынған кілтті өз бетіңізбен импорттаңыз.

Сіз PGP жүйесінің ашық кілттерін өз корреспонденттеріңізге жіберуді, сонымен қатар келіп түскен хабарамалардың шифрын ашу үшін керек кілттерді алуды үйрендіңіз.

4.5 Бақылау сұрақтары

4.5.1 PGP ашық кілттерін қандай жолмен жіберген тиімдірек болады?

4.5.2 ЭЦП компрометация деген не?

4.5.3 ЭЦП криптошыдамдылығына не әсер етеді?

5 Зертханалық жұмыс №5. PGP жүйеcі арқылы қорғалған және қол қойылған хабарламаларын беру

Жұмыстың мақсаты: цифрлы электронды қолтанбамен жабдықталған және электронды пошта арқылы хабарламаларды шифрмен жазуды үйрену.

5.1 Жұмысқа дайындық

5.1.1 PGP ашық кілтімен шифрлау ұстанымын оқып білу және игеру.

5.1.2 PGP Desktop пунктегі басты мәзірін оқып білу.

5.2 Жұмысқа тапсырма

Хабарлама құру, PGP көмегімен қол қою, шифрмен жазу және Outlook Express программа көмегімен хабарлама жіберу.

5.3 Жұмысты орындау реті

5.3.1 Хабарлама құру.

5.3.2 Қолтаңба құру.

5.3.3 Хабарламаны тексеру және шифрды айырып оқу.

5.3.4 1.5.2 тармақтарындағы әр қадаммен қайталау.

5.4 Жұмысты орындау бойынша әдістемелік нұсқаулар

5.4.1 Хабарлама құру. 1. Outlook Express программасын іске қосу. (Пуск / Программы / Outlook Express).

2. Хабарлама құру батырмасын басыңыз. Жіберушінің мекен-жайы және де еркін тақырып пен хабарлама тексті ретінде, жаңа хабарлама құру терезесінде қос кілтті құруда қолданылған почтаның мекен-жайын енгізіңіз.

5.4.2 Қолтаңба. 1. Назар аударыңыз, ауыстырып қосу әрекеті ретінде, панель құралдарындағы хабарлама құру терезесінде Encrypt (PGP) (Шифрлеу) және Sign (PGP) (Қол қою) батырмалары бар. Ол қосылу үшін, Sign (PGP) (Қол қою) батырмасын басыңыз. Шифрлеу өшірулі тұрғанына көз жеткізіңіз.

2. Жіберу батырмасын басыңыз. Келген хабарламаларды жіберуші папкасында талдауымызға байланысты, Интернетке қосылу қажет етілмейді. Кілттерді құру кезінде берілген пароль сөзін ашылған диалогты терезеге енгізіңіз және ОК батырмасын басыңыз.

3. Жіберілу папкасын ашып, қазір ғана құрылған хабарламаны тандаңыз. Оның текстін қарап шығыңыз. Көз көрерлік заңдылықтары жоқ, бірізділік символ түрінде тұрған, қосылған қызметтік тармақтарға және электрондық қолтаңбаға назар аударыңыз.

5.4.3 Хабарламаны тексеру және айырып оқу. 1. Барлық хабарлама текстерін белгілеп, CTRL+C батырмасын басыңыз. Индикация панеліндегі PGPtray белгісін тышқанның оң жақ батырмасымен басып, контекст мәзіріндегі Clipboard/Decrypt & Verify (Ауыстыру буфері/Айырып оқу және тексеру) командасын тандаңыз. Хабарламаның тұтастығын білдіретін, диалогтық терезеде ашылған *** PGP Signature Status: good, хабарламасына назар аударыңыз.

2. Осы хабарламаны ашып, қолтаңбаға және хабарлама текстіне еркіндік (үлкен немесе аса үлкен емес) өзгертулер енгізіңіз, осыдан соң 6 тармағында жазылғандай, қайта тексеруді жүргізіңіз. PGP программасының хабарламаның тұтастығы жайлы бұзушылықтар тапқанына көз жеркізіңіз.

5.4.4 Жаңа хабарлама құрыңыз.

1. Бұл жолы екі батырманы да қосыңыз: Encrypt (PGP) (Шифрлеу) және Sign (PGP) (Қол қою). 1.5.2 тармағында жазылғандай, хабарламаны жіберуді орындаңыз.

2. Жіберілу папасында жіберілген хабарлама қалай тұрғанын көріңіз. Бөтен адамдар оны оқи алмайтына көз жеткізіңіз.

3. 1.5.3 тармағында көрсетілгендей шифрленген хабарламаның мәтінін ауыстыру буферіне көшіріп, оның айырып оқылуын орындаңыз. Сұрау бойынша парольдік фразаны енгізіңіз. Жіберілуші хабарламаның тексті қалай бейнеленіп тұрса, оның тұтастығы жайлы мәліметтер де солай шығатына көз жеткізіңіз.

4. Айырылып оқылған тексті ауыстыру буферіне көшіру үшін, Copy to Clipboard (Ауыстыру буферіне көшіру) батырмасын басыңыз.

5. Айырылып оқылған тексті кез-келген текстік редакторге қойыңыз және оны файл ретінде сақтаңыз.

Сендер электрондық сандық қолтаңбамен жабдықталған және де шифрленген хабарламаларды электрондық почта арқылы жіберуді үйрендіңдер.

5.5 Бақылау сұрақтары

5.5.1 Хабарламаны шифрлеуде қандай кілт қолданылады?

5.5.2 Сандық қолтаңбаны құруда қандай кілт қолданылады?

5.5.3 Ресейде ЭЦП шифрлеуді құрудың қандай жүйелері қолданылады?

6 Зертханалық жұмыс №6. PGP жүйесі арқылы қатты дисктегі мәліметерді шифрлеу

Жұмыстың мақсаты: Қатты дисктегі мәліметтерді сақтаудағы PGP жүйесінің мүмкіндіктерімен танысу.

6.1 Алдын-ала дайындық

6.1.1 Ашық кілт арқылы шифрлеудің мәнін түсіну және үйрену

6.1.2 PGP Desktop негізгі менюіндегі пунктерді оқу

6.2 Жұмыс тапсырмасы

PGP көмегімен файл құру және оны қорғалған сақтауға жіберіңіз. Файлды шифрлеу және дешифрлеуінің әртүрлі механизмін үйрену.

6.3 Жұмысты жасау реті

6.3.1 Microsoft Word мәтіндік процесоры арқылы документ құрыңыз және оны pgp-Proba.doc атымен сақтаңыз.

6.3.2 Microsoft Word программасында осы документі ашып, "Правка/Выделить все" командасын орындаңыз. CTRL+C пернелерінің комбинациясын басыңыз.

6.3.3 PGP Destop белгісіне тышқаның оң жақ басқышын басыңыз. "Current Window→Encrypt & Sign" - ( Зашифровать и подписать) командасын орындаңыз.

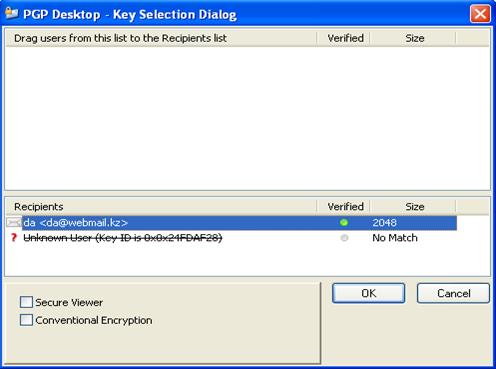

6.3.4 Ашылған диалогты терезеде сіз құрған кілтті "Recipients" (Получатели) тізіміне енгізіңіз және "ОК" басыңыз.

6.1 сурет - Кілтті жасау

6.3.5 Документті pgp-Proba-clp.doc атымен сақтаңыз. Microsoft Word бағарламасын жабыңыз.

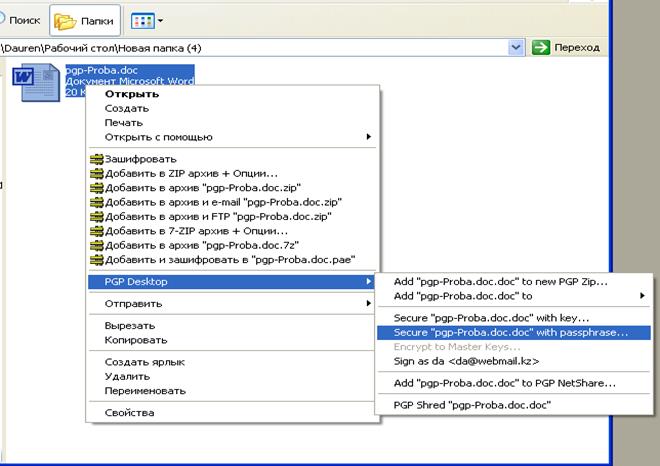

6.3.6 Проводник программасын ашыңыз да, pgp-Proba.doc файлын табыңыз.

6.3.7 Файлды белгілеп, тышқанның оң жағын басып және контекстік менюіндегі PGP Secure “pgp-Proba-doc.doc with passphrase...( парольдік фраза арқылы қорғау) командасын таңдаңыз.

6.2 сурет - "pgp-Proba-clp.doc" процедурасын шақыру

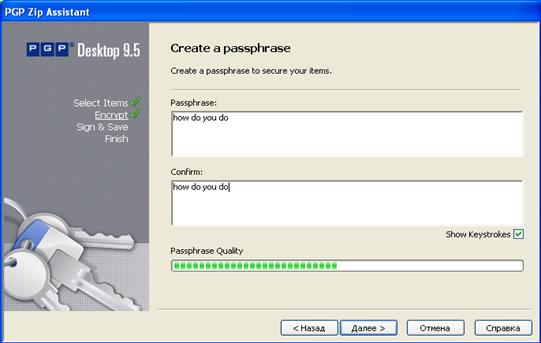

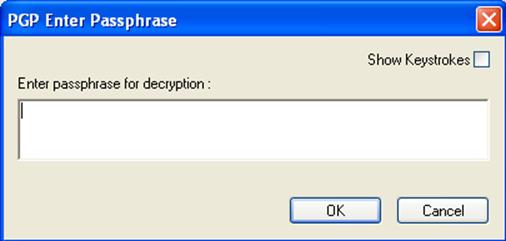

Ары қарай парольді сөзді енгізіп, Келесі батырмасын басу керек.

6.3 сурет - Құпия сөзді енгізу

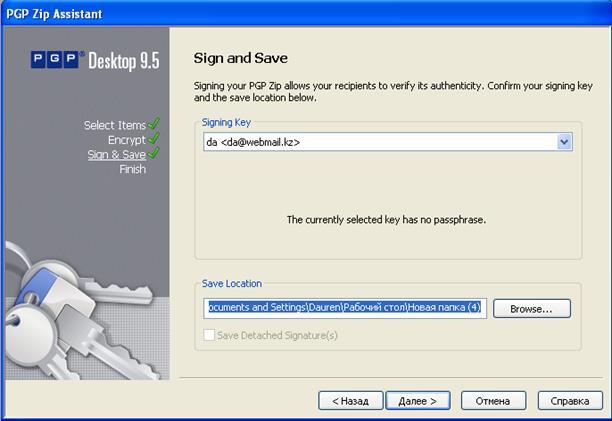

6.4 сурет - Құпия сөзді енгізу процедурасын жалғастыру

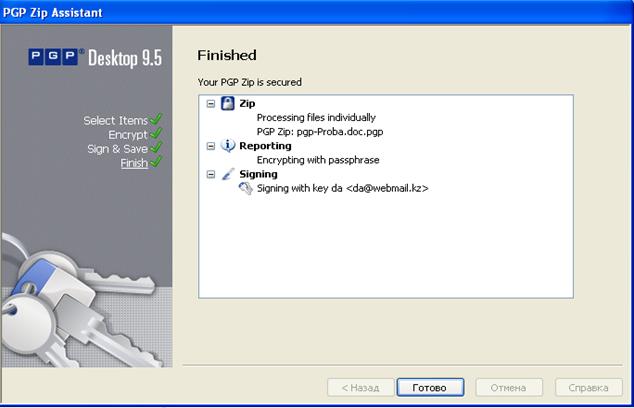

6.3.8 Sing and Save (жазу және сақтау) терезесінде Singing Key мәзірінде кілтпен жазылу орындалады. Сонымен қатар Save Location мәзірінде сақталынып жатқан файлдың локациясын өзгертуге болады. Кейін Келесі Þ Дайын басамыз. pgp-Proba.doc.pgp файлы шыққанын тексеріңіз.

6.5 сурет - Дайын мәзір терезесі

6.3.9 Енді файлды дешифрлейміз. Microsoft Word программасын іске қосамыз, pgp-Proba-clp.doc файлын ашамыз.

6.3.10 "PGP Desktop" белгісіне тышқаның оң басқышын басып, Current Window→Decrypt & Verify (Текущее окно/Расшифровать и проверить) командасын орындаймыз.

6.3.11 Ашылған Text Viewer (Просмотр текста) диалогтық терезесінен Copy to Clipboard (Скопировать в буфер обмена) басқышын басыңыз.

6.3.12 Мәтінді Microsoft Word-қа енгізіңіз және алынған файлды сақтаңыз.

6.3.13 Проводник программасы арқылы "pgp-Proba.doc.pgp" файлын табыңыз. Оның белгісінің үстінен екі рет шертіңіз.

6.3.14 Парольді енгізіп, "ОК" басыңыз.

6.6 сурет - Екіншілік құпия сөзді енгізу

Енді файдың үстінен оң жақ басқышты басып, Extract (извлечь) командасын таңдай отырып, алынған файлдың адресін көрсетеміз

6.7 сурет - Шифрлеуден шығу процедурасын аяқтау

Бұл жұмыста сендер файларды PGP программасы арқылы қорғалатын сақтауға жіберуді үйрендіңдер. Және де мәтінік мәліметтер үшін бұл операцияны пайда болған редактордың терезесінде немесе айырбас буферінде де жасай берсе болады. Кез-келген файлдар үшін шифрлеуді контекстік меню арқылы да жасаса болады. Оған қоса сендер әр-түрлі тәсілдерді пайдалана отырып шифрленіп қойған мәліметтерді қайта кері шифрлеуді оқып үйрендіңдер.

6.4 Бақылау сұрақтары

6.4.1 PGP программасы арқылы файларды қорғалатын сақтауға қалай жібереміз?

6.4.2 Файлдарды қорғалған сақтауға жіберу тағы қандай программалар арқылы жүзеге асырылады?

6.4.3 Қорғалған файлардың жоғалып немесе өшіп қалуы мүмкін бе?

6.4.4 Файлдардың байқаусыздан я болмаса әдейі өшіп қалмауын алдын алу үшін қандай шаралар қолдану керек?

7 Зертханалық жұмыс №7. Желілік порттарды қорғауды ұйымдастыру

Жұмыстың мақсаты: TCP/IP порттарының негізімен танысу, желілік шабуылды анықтау және алдын-алу, бағдарламалық брандмауэрдың жұмысы мен баптамасы.

7.1 Жұмысқа дайындық

7.1.1 Желіаралық экрандар мен брандмауэрдың жұмысын ұйымдастыру жөніндегі теориялық материалдарды оқу және меңгеру.

7.1.2 Аталған жұмысты орындау үшін келесі бағдарламалық қамтамасыздандырулардың қойылуы қажет: VMware Workstation версиясы 5.0 және одан да жоғары, Agnitum Outpost Firewall Pro версисы 4.0 және одан да жоғары, Xspider версиясы 7.0 және одан да жоғары.

7.2 Жұмыстың тапсырмасы

7.2.1 Брандмауэрмен қорғалмаған машинаға желілік порттарды сканерлеу арқылы осалдылыққа талдау жасау

7.2.2 Машинаны бранмауэрмен қорғау және қайта сканерлеуді орындау.

7.2.3 Алынған қорытындыларды салыстыру және сканерлеу қорытындысы бойынша хаттама жасау.

7.2.4 Осалдылықтар табиғаты мен олардың алдын-алу шараларын түсіндіру.

7.2.5 Стандартты профилмен сканерлеу мүмкін еместігін түсіндіру.

7.3 Жұмыстың сипаттамасы

7.3.1 Лабораториялық жұмысты жасаудағы мақсат дербес компьютерге рұхсатсыз кіруден және ашық желілік порттар арқылы арам ойлылардың жүйеге кіруінен қорғау болып табылады.

7.3.2 Шабуылға ұшыраушы машина ролін Microsoft Windows 2000 Professional операциялық жүйесі қойылған (Guest) машинасы, шабуылдаушы ролінде негізгі компьютер (Host).

7.4 Жұмысты орындау реті

7.4.1 Виртуальды операциялық жүйені жүктеу үшін «Пуск» мәзірінен немесе жұмыс столындағы белгішеге қос шерту арқылы VMware Workstation бағдарламасын жібереміз. Пайда болған терезеден Windows 2000 Professional виртуальды машинасын таңдау қажет және оны құрал-жабдқтар панеліндегі «Power On» батырмасына бас арқылы немесе VM бөлігіндегі «негізгі мәзірден» жүктеу қажет. Windows 2000 Professional виртуал машинасының панелінің төменгі оң жағындағы Outpost Firewall Pro белгішесінде өшіру режимін таңдау қажет.

7.4.2 (Guest ОС) операциялық жүйесі жүктелгеннен кейін Host машинасына ауысып XSpider порттарды сканерлеу бағдарламасын жүктейміз.

7.4.3 Сканерлеуді бастау үшін «Guest» машинасының IP-адресін беруіміз қажет. Ол үшін құралдар панеліндегі «Добавить хост» батырмасын басамыз пайда болған терезеге Guest машинасының IP-адресін енгіземіз.

7.4.4 IP адресті білу үшін операциялық жүйенің командалық жолына ipconfig командасын енгізу қажет. IP-адрес енгізілгеннен кейін экранның сол жағында жаңа ғана енгізілген хостты таңдау қажет, осындан кейін «начать сканирование выделенных хостов» батырмасын басамыз.

7.4.5 Сканерлеуден кейін осалдылықтармен қызықтырушы қызмет көрсетуді ашу арқылы және осалдылықтың атына шерту арқылы танысып шығу қажет. Экранның оң жағында осалдылықтың аты, дәрежесі және проблеманы шешу жөніндегі кеңестер шығады.

7.4.6 Сканерлеуді аяқтағаннан кейін әр сервиске жеке сканерлеу жасау қажет. Бұл үшін «дереве сканирования» дағы қажетті сервиске тышқанның оң жағымен шерту арқылы «пересканировать сервис» таңдау қажет.

7.4.7 Хаттама жасау үшін негізгі мәзірдің «сервис» бөлігіндегі «создать отчет» басыңыз және инструкция бойынша жүріңіз. Хаттаманы сақтаңыз.

7.4.8 Виртуалды машинада “Outpost Firewall” батырмасына басу арқылы брандмауэрды жүктеңіз.

7.4.9 Қажетті профилды XSpider қойыңыз.

7.4.10 Брандмауэр жүктелгеннен кейін жаңа сканерлеуді өткізу керек. Және оның қорытындысы бойынша хаттама жасау.

7.5 Жұмысты орындауға методикалық нұсқаулар

TCP/IP — компьютерлер бір-бірімен байланыс орнататын желілік протоколдар жиынтығы. TCP/IP жиынтығы — операциялық жүйеде орнатылған және осы протоколдарға қол жеткізетін бағдарлама кодының фрагменты. TCP/IP стандарт болғандықтан, Windows компьютеріндегі TCP/IP бағдарламасы UNIX машинасындағы ұқсас бағдарламалармен жақсы дерек алмасуы керек. Желілердің дамуының бастапқы периоды кезінде инженерлер 1983 жылы кабелден бастап бағдарламаға дейін компьютерлердің желілік алмасу процесін суреттеу үшін жетідеңгейлі өзара әсер ету моделі OSI жасады. OSI моделі физикалық, арналы, желілік, транспортты, деректі сенстық ұсыну және қолданбалы деңгейлерінен тұрады.

1-ші деңгей, физикалық, сигнал таралатын өздік ортаны сипаттайды, — мысалы, мыс кабелі, талшықты-оптикалық кабель немесе радиосигналдар.

2-ші деңгей, арналық, физикалық ортада берілетін ақпарат форматын суреттейді. Екінші деңгейде пакеттер кадрларға ұйымдастырылады және ақпарат ағынын басқарумен және қатені өңдеу орындалуы мүмкін.

3-ші деңгей, желілік, маршрутизацияны ұстап тұрады. TCP/IP де маршрутизация IP де іске асырылған. Дестенің IP-адресі үшінші деңгейге жатады. Желілік маршрутизаторлар — дестелердің IP-адресін талдайтын және дестені келесі маршрутизаторға жіберетін немесе жергілікті компьютерлерге дестені жеткізетін 3-ші деңгей құрылғысы. Егер желіде күмәнді десте табылса, бірінші кезекте дестенің шығу орынын анықтау үшін дестенің IP-адресін тексеру қажет.

Желілік деңгеймен бірге 4-ші деңгей (транспорттық) — желілің ақауларды диагностикалайтын жақсы нүкте болып табылады. Интернетте 4-ші деңгей TCP және UDP протоколын және дестені анық бағдарламамен байланыстыратын желілік порт туралы ақпаратты қамтиды. Компьютердің желілік стегі желілік трафикті бағдарламаға бағыттау үшін TCP немесе UDP желілік портының байланысын қолданады. Мысалы, TCP 80 порты Web-сервер бағдарламасымен байланысқан. Бағдарлама мен порттың мұндай сәйкестігі қызмет ретінде танымал.

TCP мен UDP ерекшелігі. TCP негізінен екі бағдарлама арасындағы сенімді байланысты қамтамасыз етеді. Дерек алмасуды бастамас бұрын TCP үшқадамды байланыс орнату үрдісі бойынша екі бағдарлама байланыс орнату қажет. UDP протоколы үшін жоғары деңгейде «активтендіру мен ұмыту» жолы жатады. TCP бағдарламасы кезінде байланыс сенімділігін протокол қамтамасыз етеді, UDP бағдарламасы үшін байланыс сенімділігін өзіне тексеруге тұра келеді.

Желілік порт байланыс орнатушы бағдарламалар үшін көрсетілген және анық 1 ден 65535 сан болып табылады. Мысалы, TCP 80 портына мақсаттық адрес бойынша клиент серверге шифрланбаған сұраныс жібереді. Әдетте компьютер UDP 53 портына мақсаттық адрес ойынша DNS сұранысты DNS-серверге жібереді. Клиент пен сервер көздік және мақсаттық IP-адресті, және де бір-бірінен айырықша көз және мақсаттық желілік порттарға ие. 1024 төмен барлық портардың номері IANA (Internet Assigned Numbers Authority) ұйымына тіркелген «танымал порттар номері» тарихи атына ие. Кейбір операциялық жүйелерде осы аралықтағы порттарды жүйелік үрдістер ғана қолдана алады. Бірақ толығымен басқа жұмыс жасаушы бағдарламадан бос портты бағдарлама пайдалануына ештеңе кедергі жасамайды.

Сервер төменгі номерлі порттарды тыңдай алады, ал клиент (1024 жоғары) жоғары номерлі порттармен байланыс құруға бастама бола алады. Мысалы, Web-клиент Web-серверомге 80 мақсат порты бойынша байланыс аша алады, бірақ еркінше таңдалған көз портын біріктіре алады, мысалы 1025 TCP-порты. Web-сервер клиентке жауап беру кезінде клиентке пакетті 80 көз-портымен және 1025 мақсаттық порты бойынша адрестейді. IP-адрес пен порттың комбинациясы сокет (socket) деп аталады, ол әр компьютерде өзгеше болуы керек.

Желілік порттар желілік компьютерлерге сұраныс жасаушы бағдарламалар туралы маңызды ақпарат бере алады. Желіні пайдаланатын бағдарламаларды және сәйкес желілік порттары біле отырып, брандмауэрге нақты ережелерді құруға және хост-компютерлерді тек пайдалы трафиктерді өткізетіндей етіп баптауға болады. Желінің профилін құру арқылы және желілік трафиктерді тану құралдарын орнату арқылы бұзушыларды өнімді анықтауға болады – олардың желілік трафиктерді генерациялауына талдау жасай отырып.

Желіаралық экран немесе брандма́уэр (жарг. файрво́л немесе файерво́л ағыл. firewall) дегеніміз сәйкес берілген ережелер бойынша OSI моделінің әр деңгейінен өтуші дестелерге бақылау және сүзгілеу жасайтын аппараттық немесе бағдарламалық құралдар жиынтығын айтамыз. Желіаралық экранның негізгі мақсаты компьютерлік желілерді немесе оның жеке түйіндерін рұхсатсыз қолжеткізуден сақтау. Тағы да желіаралық экрандарды олардың негізгі тапсырмасы шарттарға келмейтін пакеттерді жібермеу (сүзгілеу) болғандықтан сүзгілер деп жиі атайды.

Желілік экрандар келесі сипаттамаларға байланысты әр түрлі типтерге бөлінеді:

- экран түйін мен желі арасында немесе екіжелі арасында немесе әртүрлі желілер арасында байланыс қамтамасыз ете алады ма;

- OSI моделінің желілік деңгейінде немесе одан да жоғары деңгелерде дерек ағынына бақылау болады ма;

- активті қосылулар бақыланылады ма немесе бақыланбайды.

Тексерілетін деректер ағынын қамту бойынша желілік экрандар келесілерге бөлінеді:

- дәстүрлі желілік (немесе желіаралық) - шлюздегі (желілер арасындағы трафик беруші сервер) экран — бағдарлама (немесе операциялық жүйенің бөлігі) және байланысқан желілер арасындағы шығушы және кіруші ақпаратты тексеруші аппараттық шешім.

- дербес желілік экран — қолданушы компьютерде орнатылған бағдарлама және тек осы компьютердің рұқсатсыз қолжеткізуден қорғайды.

Қолжеткізуге бақылау өткізу деңгейіне байланысты келесі деңгейлерде жұмыс істейтін желілік экрандарға бөлінеді:

- желілік деңгейде, ол дестені администратор арқылы берілген статистикалық ереже незізінде жіберуші және алушы адресін, OSI моделінің транспорттық деңгейінің порт номері негізінде сүзгілеу болған кезде;

- сеанстық деңгейде (және де stateful ретінде белгілі) — TCP/IP спецификасын бұзушы және де ресурстарды сканерлеу, TCP/IP дұрыс іске асырмай бұзулар, қосылуды үзу/ақырындату, деректер инъекциясы сияқты жаман мақсатты операцияларда қолданылатын дестелерді жібермейтін сеанстар арасындағы бақылауды айтады.

- бағдарлама деңгейінде, десте ішінде берілетін бағдарлама дерегіне талдау негізіндегі сүзгілеу. Мұндай экрандар типі саясат пен баптау негізінде қалаусыз және потенциаьды қауіпті ақпаратты беруге тосқауыл бола алады.

Бағдарламалық деңгейдегі экрандарға қатысты кейбір шешімдерді протоколдар бойынша специализацияланған желілік экрандардардың кейбір функциясы бар прокси-серверлер ретінде қарастырылады. Поркси-сервер мен көппротоколды специализацияланудің мүмкіндіктері классикалық желілік экрандарға қарағанда сүзгілеуді айтарлықтай иілгіш етеді, бірақ мұндай бағдарламалар прокси-серверлердің барлық кемшіліктеріне ие (мысалы, трафика анонимизациясы).

Активті қосылуларды бақылауға байланысты желілік экрандар:

- "stateless" (жай сүзгілеу), ағымдағы қосылуларды бақыламайды (мысалы, TCP), тек деректер ағынын статистикалық ереже негізінде сүзгілейді;

- "stateful" (контекстті ескерумен сүзгілеу), протоколдар мен бағдарламалардың сәйкес логикасы мен алгоритмін қанағаттандыратын дестелерді өткізетін және ағымдағы қосылуларды бақылауды айтады. Мұндай типтағы желілік экрандар әр түрлі типтегі DoS-шабуылдар мен протоколдардың осалдылығымен күресуге мүмкіндік береді. Осыдан басқа H.323, SIP, FTP және с.с. stateless желілік экрандарымен сәйкес емес статистикалық суреттелген ережеге аз бағынатын адресаттар арасында деректі таратудың күрделі сұлбасы пайдаланылатын протоколдардың қызметін ұстап тұра алады .

"XSpider" бағдарламасы қашықтағы немесе жергілікті машинада порттарды сканерлеуге және осалдылықтарды іздеуге арналған. Сканерлеуді бір немесе бірнеше IP-адресқа немесе олардың диапазонына жүргізуге болады. Осыдан кейін алыстағы машинаға осалдылыққа сканерлеу басталады, осының үстінде сканерленген сервистер мен олардың қорғалу дәрежесі тұрақты түрде экранның сол жағына шығады. Бұл тізімді «сканерлеу ағашы» деп атайды. Xspider бағдарламасы сканерлеу параметрлерін қолдан баптауды да қарастырады. Бұл параметрлер сканерлеу профилінде анықталған. Негізгі мәзірдің «Профиль» тарауында төрт пункт бар: «Редактировать текущий…», «Применить существующий…», «Новый…» и «Удалить…», әрқайсысы өзіне сәйкес қызмет атқарады. Ағымдағы профилді өзгерту үшін «Применить существующий…» пунктін таңдау қажет. Windows тапсырма панелінің оң жақ бөлігінде қосымша түрлі-түсті дискі белгісі пайда болады. Аталған брандмауэрде «қауіпсіздік саясаты» түрінде ұйымдастырылған бастапқы орнатылымдар қарастырылған. Әр саясат компьютерді қорғаушы жеке комплекс болып табылады. Келісілген қалыпта брандмауэр саясаты оқыту режимінде тұрады. Бұл режим кез-келген бағдарламаның желілік белсенділігі кезінде бұл жайлы желі администраторына ескертіледі, осы бағдарлама үшін брандмауэрдің әсерін баптаушы таңдау ұсынылады. Болашақта, аталған бағдарламаның қайта желіге қатынауы кезінде, брандмауэр администратордың көрсетуіне сәйкес жұмыс жасайды, яғни осы уақыт мезетінде ол «оқытылған» болып табылады. Қалған саясат түрлері администратордың қатысуынсыз жұмыс жасауды артық көреді. Аталған саясаттар:

- рұқсат ету – бұл саяат кез-келген бағдарламаның желілік активтілігіне рұхсат етеді.

- бөгеу – брандмауэр ережесімен анықталмаған белсенді желілік бағдарламаларды бөгейді.

- өшіру – брандмауэр желілік активтілікті бақылауды тоқтатады.

- тыйым салу – брандмауэр кез-келген бағдарламаның желілік белсенділігіне тыйым салады.

7.6 Бақылау сұрақтары

7.6.1 Брандмауэр деп нені атайды ?

7.6.2 Желіаралық экрандардың классификациясын келтіріңіз.

7.6.3 TCP/IP стегінің деңгейлерін атаңыз?

7.6.4 TCP мен UDP протоколдарының айырмасы қандай?

7.6.5 Виртуал машина мен физикалық машина арасында желі орнағанын қалай білуге болады.

7.6.6 Стандартты профилмен сканерлеудің мүмкін еместігін түсіндіріңіз. Қандай профилді қолдану қажет?

7.6.7 Xspider дестесінің мақсаты қандай?

8 Зертханалық жұмыс №8. Желілік порттардың осалдылықтарын Қалпына келтіру/Жасыру. Бағдарламалық брандмауэрды баптау

Жұмыстың мақсаты: брандмауэр орнатылған машинаға сканерлеу нәтижесіне байланысты, табылған осалдылықтарды жасыру және қалпына келтіру үшін баптауды жүргізу.

8.1 Жұмысқа дайындық

8.1.1 Agnitum Outpost Firewall Pro 4.0 брандмауэрын зерттеу және меңгеру.

8.1.2 Аталған жұмысты орындау үшін келесі бағдарламалық қамтамасыздандырулардың қойылуы қажет: VMware Workstation версиясы 5.0 және одан да жоғары, Agnitum Outpost Firewall Pro версисы 4.0 және одан да жоғары, Xspider версиясы 7.0 және одан да жоғары..

8.2 Жұмыстың тапсырмасы

8.2.1 Машинаны брандмауэрмен қорғау және сканерлеуді өткізу.

8.2.2 Оқытушы берген нұсқау бойынша порттарды сканерлеу жолымен табылған осалдылықтарды жоюды және жасыруды баптау

8.2.4 HOST компьютері үшін виртуальды машинаға қолжеткізуді тыйым салу және осалдылыққа жаңа сканерлеу жүргізу.

8.2.5 Сканерлеу аяқталысымен хаттама жасаңыз және алдыңғы сақталғанымен салыстырыңыз.

8.2.6 Қалған порттар үшін глобальды баптау жасаңыз. Алынған нәтижелер хаттамада көрсетілуі қажет.

8.3 Жұмыстың сипаттамасы

8.3.1 Зертханалық жұмыстың қорытындысы алдыңғы табылған осалдылықтарды жою және жасыру үшін брандмауэрды қалай баптау болып табылады.

8.3.2 Аталған жұмыс әр түрлі оқиғаларға брандмауэрдың әсерін баптау болып табылады.

8.4 Жұмысты орындау реті

8.4.1 Глобальды ережелер тізімін көру үшін құралдар панелінен "Параметры" батырмасына басыңыз, Системные тарауын таңдаңыз және "Глобальные правила и доступ к rawsocket" тобындағы "Правила" басыңыз.

8.4.2 Жаңа ережені қосу үшін "Глобальные правила" диалогтық терезесінде "Добавить" батырмасына шертеміз.

8.4.3 "Событие для правила таңдаңыз".

8.4.4 "Действие для правила таңдаңыз".

8.4.5 "NetBIOS" сессиясын қорғау үшін желілік өзара әсер аумағына толық сенім білдіретін те IP-адрестерді беру қажет. Ол үшін брандмауэрдың желілік параметрлерін баптауға көшіңіз және жергілікті желіні баптау үшін "Параметры" батырмасын басыңыз.

8.4.6 "Добавить" батырмасын баса отырып, өңдеуге жеке IP-адресті қосуға, және де IP-адрестер аралығын немесе жеке доменді қосуға болады.

8.4.7 "Описание правила" өрісінде пайда болған хабарламаға сәйкес әрекетті таңдаңыз. Егер сіз оқиғаға әрекет анықталған бағдарламаманың немесе команданың жүктелгенін қаласаңыз, "Описание правила" өрісінде көрсетілген сәйкес өрістерге бағдарлама мен командаға байрақша қойыңыз.

8.4.8 "Описание правила" өрісінде анықталмаған параметрлер қалмағнына көз жеткізіңіз. "Outpost Firewall Pro" берілген параметрлер негізінде "Ереже атын" автоматы түрде генерация жасайды. Ережені сақтау үшін "OK" шертіңіз. Ереже тізімге шығады.

8.5 Жұмысты орындауға методикалық нұсқаулар

"NetBIOS" протоколы жергілікті желілерде жұмыс жасау үшін жасалынған. "NetBIOS" жүйесі өндіруші фирмаға байланысты емес IBM/PC типіндегі дербес ЭЕМ ге интерфейс ретінде арналған. "NetBIOS" TCP мен UDP транспорттық протоколы ретінде қолданылады. "NetBIOS" сипаттамасы с IBM 6322916 "Technical Reference PC Network" құжатында сипатталған.

"NETBIOS" дестесі ЭЕМ тобы қолдану үшін жасалынған, сессия режимін қамтамасыз ете алады (қосылу арқылы жұмыс), және дейтограмм режимін (баланысты орнатусыз) қолдай алады. "Netbios" объектілерінің 16 символды аты динамикалық таралады. "Netbios" өзіндік интернеттік dns әрекеттесетін dns ие. "NETBIOS" жұмысы кезінде объекті аты * символынан бастала алады.

Бағдарлама netbios арқылы өзіне қажетті ресурстарды іздей алады, байланысты орната алады немесе ақпаратты жібере және қабылдай алады. "NETBIOS" атаулар қызметі үшін порт - 137, дейтаграмм қызметі үшін - порт 138, ал сессия үшін - порт 139.

Кез-келген сессия netbios-сұранысынан басталады, ip-адресті беруден және алшақ объектінің tcp-портын анықтаудан, ары қарай "NETBIOS"-хабарламаларымен алмасу жүреді, осыдан кейін сессия жабылады. Сессия екі netbios-бағдарламаларын ақпарат алмасуын іске асырады. Хабарлама ұзындығы 0-ден 131071 байтқа дейін жатыр. Екі объект арасында бірмезетте сессияны жүзеге асыру рұқсат етілген.

"NETBIOS" арқылы IP-транспорт ұйымдастыру кезінде IP-дейтограмма NETBIOS-дестеге жиналады. Бұл жағдайда ақпараттық алмасу байланыс онатусыз жүзеге асады. Netbios атаулары өзіне IP-адрестерді қамтуы керек. Солай "NETBIOS"-адресы келесі түрге ие, ip.**.**.**.**, мұнда IP операция типін көрсетеді ("Netbios" арқылы IP), ал **.**.**.** - ip-адрес. "Netbios" жүйесі өзіндік комендалар жүйесіне (call, listen, hang up, send, receive, session status, reset, cancel, adapter status, unlink, remote program load) және дейтаграммалармен жұмыс жасайтын примитивтерге (send datagram, send broadcast datagram, receive datagram, receive broadcast datagram) ие. "Netbios" соңғы түйіндері үш типке бөлінеді:

Кеңтаратылымды ("b") түйіндер; нүкте-нүкте түйіндері("p"); аралас типтегі түйіндер ("m").

IP-адрес көрсетілген типтердің біреуімен бірігуі мүмкін. B-түйіндері өзінің қатарларымен кеңтаралымды сұраныстар арқылы байланысады. P- және M-түйіндері бұл мақсат үшін атты (NBNS) netbios сервер және (NBDD) атты дейтаграммалар тарату серверін пайдаланады.

Брандмауэр орнатылған виртуалды машинаны сканерлеу аяқталғаннан кейін, сканер бірнеше осалдылықты табады, оның ішінде NetBIOS сессиясы бойынша 139 портындағы осалдылықты табады. Аталған қиындықты шешу үшін айналмажолды қолдану қажет, өйткені бұл портты жуып тастауға болмайды (не үшін?). 139 порт проблемасын шешу үшін желімен әрекеттесе алатын сенімді IP-адрестер тобын анықтау қажет. Басқа да осал портар үшін брандмауэрдің әсері ережесін құру қажет. Глобальды ережелер желіге рұхсат сұрайтын компьютердегі барлық бағдарламалар мен үрдістерге қолданылады. Мысалы, сәйкес ережені құра отырып сіз аталған алыстағы түйіннен немесе аталған протоколдан өтуші трафиктерді бөгей аласыз. Кейбір оңтайлы деп алынған ережелерді Outpost Firewall Pro қабылданған деп алады.

Жергілікті желідегі кез-келген компьютер қолжеткізудің аталған үш түрінің бірін ала алады:

- NetBIOS. Жергілікті желідегі компьютер мен сіздің компьютеріңіз арасында файлдар мен принтерлерге қолжеткізуді бөлісуге рұхсат береді. Осы деңгейді қою үшін ос ыадрес үшін NetBIOS туына белгілеңіз.

- Сенімділер. Осы желіден барлық қосылуларға рұқсат етілген. Осы адреске аталған деңгейді қою үшін "Доверенные" туын белгілеңіз.

- LAN-ға шектелген қолжеткізу. NetBIOS байланыс бөгеледі, басқа қосылулар глобальды ережелер және бағдарламаларға арналған ережелер бойынша орындалады. Осы адрес үшін аталған деңгейді қою үшін NetBIOS және Доверенные туларын алыңыз.

Сенімділер санына кіретін түйіндер жоғары мәртебеге ие болатынын еске түсіре кету маңызды. Мұндай түйінмен тыйым салынған бағдарламалар байланыса алады. Сенімділер тізіміне "АНЫҚ ҚАУІПСІЗ" компьютерлерді қосуға кеңес беріледі. Егер сізге файлдар мен принтерді бөлісу үшін болса NetBIOS деңгейін пайдалану жақсы болады, "Доверенные" деңгейі емес. «добавить», батырмасына баса отырып жеке IP-адресті, және де IP-адрестер аралығын немесе жеке доменді өңдеуге беруге болады.

"Agnitum Outpost Firewall Pro" жүйесінің маңызды сипаттамаларының бірі желімен жұмыс жасау саясаты және режимі. Желімен жұмыстың бес саясаты мен режимі бар.

Әрекетсіздік режимі (Өшіру) – барлық желілік әсер етулер қосылған; брандмауэр өшірілген.

Рұқсат ету режимі (Рұқсат ету) – анық бөгелмеген барлық желілік өзара әсерлер рұқсат етілген.

Оқыту режимі (Оқыту) – бірінші желілік қатыау кезінде сізге ескерту беріледі және осы осы бағдарламаның желімен жұмыс жасауының ережесін құруға мүмкіндік беріледі. Құрылған ереже қосылуларды өңдеу үшін брандмауэрмен кешіктірілмей іске кіріседі.

Бөгеу режимі (Бөгеу) – анық рұқсатталған қосылулардан басқа қосылуларға тыйым салынады. Интернетке қатынайтын әр бағдарлама үшін брандмауэрдың ережесін құруды қажет етеді.

Барлығын бөгеу (Тыйым салу) – желіаралық қатынастардың барлығына тыйым салынған.

Орнатылудан кейін бағдарлама үнсіз келісім бойынша оқыту режимінде әрекеттеседі. Бұл режим желімен әрекеттесетін кез-келген бағдарламаны анықтайды және де диалогын шығарады. Бұл бағдарлама туралы барлық деректер (яғни қосылу қай бағытта сұралды, шығушы және кіруші, қай порт арқылы және қай протокол арқылы). Ескертуді негізге ала отырып қолданушы сәйкес әрекетті таңдайды. Ол бағдарламаға кез-келген әрекетті орындауға рұқсат немесе тыйым салады. Барлық параметрлер қолданушы арқылы берілетін ереже құруға болады.

Сынақ кітапшасының соңғы саны бойынша жасау қажет.

0 110 порты арқылы 192.168.120.1 адресті TCP протоколы бойынша шығушы қосылуларға тыйым салу.

1. 4000 порт арқылы UDP протоколы бойынша 192.168.124.0 адрестен келген кіруші ақпаратқа тыйым салу. Аталған порт арқылы қосылуға әрекет кезінде адрес бойынша автоматы түрде антивирус бағдарламасын жүктеу.

2. IP протоколы бойынша, мұндағы б- "Transmission Control Protocol" келесі 192.168.10.0-192.168.11.255 IP-адрестер аралығына кіруші ақпаратқа рұқсат беру.

3. 192.168.0.1 адресі үшін шығушы қосылуларды рұқсат ету.

4. 43 портымен TCP протоколы бойынша 192.168.0.12 адресті шығушы қосылуларға тыйым салу .

5. IP протоколы бойынша 192.168.0.1-192.168.3.255 адрестер аралығында кіруші қосылуларға рұқсат беру, мұндағы протокол: "Internet Control Message Protocol-1".

6. UDP протоколы бойынша келесі адрестер аралығына кіріс ақпараттарға тыйым салу: 192.168.12.3-192.168.13.255.

7. 145 порты арқылы TCP протоколы бойынша келесі адрестер үшін шығушы ақпаратқа тыйым салу: 192.168.12.3-192.168.13.255.

8. TCP протоколы үшін 4000 портқа 192.168.0.34 адресі үшін шығушы ақпаратқа рұқсат ету.

9. IP протоколы бойынша кіруші ақпаратты тыйым салу, мұнда протокол: "Internet Control Message Protocol-1", келесі адрестер аралығы үшін: 192.168.12.3-192.168.13.255.

8.6 Бақылау сұрақтары

8.6.1 "NetBIOS" мақсаты қандай? "NetBIOS" протоколының маңыздылығы мен оның желілік порттармен өзара әсерін түсіндіріңіз.

8.6.2 "Agnitum Outpost Firewall Pro" желімен жұмыс кезінде бес саясат пен жұмыс режимін атаңыз.

8.6.3 "Agnitum Outpost Firewall Pro" үнсіз келісім бойынша жүктелген кезде қай режимде жұмыс жасайды? Осы режимнің сипаттамасын келтіріңіз.

8.7.4 "Agnitum Outpost Firewall Pro" бағдарламасы ТСР/IP стек протоколының қай деңгейінде жұмыс жасайды?

Әдебиеттер тізімі

1. Малюк А.А., Пазизин С.В., Погозин Н.С. Введение в защиту информации в автоматизированных системах. – М.: Горячая линия – Телеком. 2001. – 148 с.

2. Давыдов Г.Б, Рогинский В.Н, Толчан А.Я. Сети электровязи.-М.: Связь, 1977.

3. Теория сетей связи. Под ред. В.Н.Рогинского. - М.: Радио и связь, 1981.

4. Петраков А.В. , Лагутин В.С. Защита абонентского телетрафика. – М.: Радио и связь, 2001. – 504 с.

5. Максим М. Безопасность беспроводных сетей. – М.: Компания АйТи 2004, 2004, - 288 с.

6. Защита информации в системах мобильной связи: Учебное пособие для вузов /под ред. А.В. Зарянова – Горячая линия Телеком, 2005. -171 с.

7. Симонович С.В. Информатика для юристов и экономистов.- СПб.: Питер, 2001. - 688 с.

8. Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. -М.: Академический Проект; Фонд "Мир", 2003. - 640 с.

9. Соколов А.В., Степанюк О.М. Защита от компьютерного терроризма: Справочное пособие. - СПБ.: БХВ – Петербург; Арлит, 2002. - 496 с.

10. Терехов А.В., Чернышов В.Н., Селезнев А.В. Защита компьютерной информации: Учебное пособие. - Тамбов: Изд-во Тамб. гос. техн. ун-та, 2003. 90 с.

11. Романец Ю.В. Защита информации в компьютерных системах и сетях./Под ред. В.Ф. Шаньгина. – М.:Радио и связь. 2008.-328 с.

Мазмұны

|

Кіріспе |

3 |

|

1 Зертханалық жұмыс №1 Асимметриялы RSA құпия белгілеу жүйесін зерттеу

|

4 |

|

2 Зертханалық жұмыс №2 Симметриялы құпия белгілеу жүйесі. Вижинер кестесін пайдаланып, мәтінді құпия белгілеу |

9 |

|

3 Зертханалық жұмыс №3 PGP системасында кілтті жасау |

12 |

|

4 Зертханалық жұмыс №4 Басқа корреспонденттерге PGP ашық кілтін жіберу

|

16 |

|

5 Зертханалық жұмыс №5 PGP жүйеcі арқылы қорғалған және қол қойылған хабарламаларын беру

|

19 |

|

6 Зертханалық жұмыс №6 PGP жүйесі арқылы қатты дисктегі мәліметерді шифрлеу

|

20 |

|

7 Зертханалық жұмыс №7 Желілік порттарды қорғауды ұйымдастыру

|

25 |

|

8 Зертханалық жұмыс №8 Желілік порттардың осалдылықтарын Қалпына келтіру/Жасыру. Бағдарламалық брандмауэрды баптау |

30 |

|

Әдебиеттер тізімі |

35 |

2012 ж. жиынтық жоспары, реті 120