Некоммерческое акционерное общество

Алматинский университет энергетики и связи

Кафедра автоматическая электросвязь

ТЕХНОЛОГИИ ЦИФРОВОЙ СВЯЗИ

Сборник задач

для студентов очной формы обучения специальности

5В071900 – Радиотехника, электроника и телекоммуникации

Алматы 2013

СОСТАВИТЕЛИ: К.С. Чежимбаева Н.В. Глухова. Технологии цифровой связи. Сборник задач для студентов очной формы обучения специальности 5B071900 – Радиотехника, электроника и телекоммуникации. – Алматы: АУЭС, 2013. – 43 с.

В данном сборнике изложены основные принципы и методики расчета по таким основным темам дисциплины «Технологии цифровой связи», как: «Каналы связи и их характеристики», «Синхронизация в ЦСС», «Методы и устройства помехоустойчивого кодирования». Приведены методы решения типовых задач, а также задачи для самостоятельного выполнения на практических занятиях, список рекомендуемой литературы.

Ил. 1, табл. 15, библиогр. – 3 назв.

Рецензент: канд. техн. наук, профессор ТКС Казиева Г.С.

Печатается по плану издания некоммерческого акционерного общества «Алматинский университет энергетики и связи» на 2013 год.

© НАО «Алматинский университет энергетики и связи», 2013г.

Введение

Дискретный канал представляет собой совокупность устройств преобразования сигналов, канала связи и предназначен для передачи дискретных сигналов. Дискретный канал характеризуется максимально допустимой скоростью модуляции, вероятностью ошибки pош и надежностью.

Синхронизация цифровых сигналов данных (ЦСД) – это процесс установления и поддержании требуемых фазовых соотношений между значащими моментами двух или нескольких цифровых сигналов данных .

При проектировании УС должны быть заданы

исходные параметры: скорость модуляции ![]() ; параметры искажений единичных элементов на

выходе демодулятора

; параметры искажений единичных элементов на

выходе демодулятора ![]() и

и ![]() ; максимально допустимое время синхронизации

; максимально допустимое время синхронизации ![]() и время поддержания синхронизма

и время поддержания синхронизма ![]() ; погрешность синхронизации

; погрешность синхронизации ![]() либо исправляющая способность приемника

либо исправляющая способность приемника![]() . Основными параметрами, характеризующими

устройство синхронизации, являются: коррекционный эффект, угол

коррекции, минимальный период корректирования, максимальное расхождение по

фазе, погрешность (точность) синхронизации, статическая погрешность, динамическая

погрешность.

. Основными параметрами, характеризующими

устройство синхронизации, являются: коррекционный эффект, угол

коррекции, минимальный период корректирования, максимальное расхождение по

фазе, погрешность (точность) синхронизации, статическая погрешность, динамическая

погрешность.

В процессе хранения данных и передачи информации по сетям связи неизбежно возникают ошибки. Контроль целостности данных и исправление ошибок — важные задачи на многих уровнях работы с информацией (в частности, физическом, канальном, транспортном уровнях модели OSI).

Помехоустойчивое, или избыточное, кодирование применяется для обнаружения и (или) исправления ошибок, возникающих при передаче по дискретному каналу. Отличительное свойство помехоустойчивого кодирования состоит в том, что избыточность источника, образованного выходом кодера, больше, чем избыточность источника на входе кодера. Помехоустойчивое кодирование используется в различных системах связи, при хранении и передаче данных в сетях ЭВМ, в бытовой и профессиональной аудио- и видеотехнике, основанной на цифровой записи.

Если экономное кодирование сокращает избыточность источника сообщений, то помехоустойчивое кодирование, напротив, состоит в целенаправленном введении избыточности для того, чтобы появилась возможность обнаруживать и (или) исправлять ошибки, возникающие при передаче по каналу связи.

1 Каналы связи и их характеристики. Энтропия источника дискретных сообщений

Среднее количество информации Н(А), приходящаяся на одно сообщение, определяется на основе знания вероятностей P(ai) появления знаков ai на выходе источника:

Н(А) = - ∑ P(ai) log2 P(ai).

Аналогично определяется среднее количество информации на один разряд сообщения, состоявшего из n – разрядов.H(x) = H(A)\ n

J собщ.= 1 \ p1 log2 1 \ p1 + 1 \ p2 log2 1 \ p2 = - p1 log2 p1 – p2 log2 p2 = - p1 log2 p1 – (1 - p1) log2(1 - p1).

Скорость модуляции: В = 1\ τ0,

τ0 – продолжительность передачи единичного элемента.

Коэффициент ошибок по элементам: n Ош. = n Ош \ В ∙ Т:

В – скорость модуляции (Бод);

Т – время измерения (с). Пропускная способность симметричного дискретного канала определяется:

С max = В [ 1 + Рош. log2 Рош. + (1 - Рош) ].

Калькулятор позволяет вычислять десятичные и натуральные логарифмы. При решении задач необходимо произвести вычисления логарифмов по основанию 2. Это делается следующим образом:

![]()

![]()

Количество информации в передаваемом символе определяется в битах. Чем меньше вероятность появления символа (сообщения), тем больше количество информации извлекается при его получении. Если источник может выдать один из двух независимых символов (а1 или а2), и первый из них выдается с вероятностью р(а1)=1, то символ а1 не несет никакой информации, ибо он заранее известен получателю.

Примеры решения

1. Определить энтропию источника сообщений, если он может выдавать N = 5 знаков с вероятностями: P(a1) = 0,4; P(a2) = 0,1; P(a3) = 0,2; P(a4) = 0,1; P(a5) = 0,2.

![]() Ответ: 2,12 бит\зн.

Ответ: 2,12 бит\зн.

2. Решить предыдущую задачу при условии одинаковой вероятности появления каждого из 5 –ти знаков. P(ai) = 0,2.

![]()

Ответ: 2,32 бит\зн.

Вопросы:

1) Когда энтропия будет равна 0.

(Если вероятность передачи какого-то сообщения (знака) равна 0).

2) Условие максимальной энтропии.

(Если символы источника появляются независимо и с одинаковой вероятностью).

3) Определить H(x) двоичного кода, в котором каждому предаваемому знаку соответствует кодовая комбинация N = 25 = 32, если известно, что с учетом неравномерности появления знаков текста энтропия источника сообщений Н(А) = 4,36 бит\зн. сообщения.

Определить максимальное значение H max(x). и избыточность источника:

Н max (А) = log2 N ; Н max (А) = log2 32 = 5 бит\ зн.; H max(x) = 5 \ 5.

Ответ: 1,0 бит \разряд.

Зная H (x) и H max(x), можно судить об избыточности источника сообщений:

И = 1 - H (x) \ H max(x) ; И = 1 – 0,87 = 0,13.

Это означает, что источник выдает разряды сообщения, которые в информационном смысле недогружены на 13 %, по сравнению с потенциальными возможностями.

Количество информации определяется: I = log2 1 \ p = log2 N.

4) По симметричному дискретному каналу связи со скоростью В = 2000 Бод передается последовательность элементов 0 и 1. Вероятность появления элементов одинакова и равна 0,5. Действие помех появляется в том, что искажается 1% элементов. Определить пропускную способность канала.

Решение.

С max = В [ 1 + Рош. log2 Рош. + (1 - Рош) ] ;

Ответ: С max = 1840 бит\с.

5) Сигналы приходят на два разнесенных приемника. Вероятность правильного приема на первом приемнике 0,8 на втором – 0,9. Прием сигналов обоими приемниками независим. Определить количество информации, содержащейся в сообщении о правильном приеме сигнала.

Решение.

Используется формула:

J собщ.= 1 \ p1 log2 1 \ p1 + 1 \ p2 log2 1 \ p2 = - p1 log2 p1 – p2 log2 p2 = - p1 log2 p1 – (1 - p1) log2(1 - p1).

Ответ: J собщ. = 0,03 бит.

6) По каналу связи передаются сообщения х1,х2, х3, х4, х5 с вероятностями Р(х1) = 0,3,

Р(х 2) = 0,1, Р(х 3) = 0,25, Р(х 4 ) = 0,2, Р(х 5 ) = 0,15 соответственно. Определить среднее количество информации, приходящееся на каждое сообщение.

Ответ: 2,23 бит.

7) На входе двоичного двоичного источника сообщений элементы 0 и 1 появляются с вероятностями р и р-1 соответственно. При каком значении р энтропия источника максимальна?

Ответ: энтропия максимальна при равновероятностных элементах, т.е. р = 0,5.

8) Кодовая комбинация состоит из 14 элементов. Вероятность искажения каждого элемента равна 0,2. применяется корректирующий код, исправляющий все ошибки до трехкратных включительно. Определить количество информации J , содержащейся в сообщении о том, что кодовая комбинация искажена.

Ответ: количество информации J = 1.74 бит.

9) Определить количество информации в слове русского текста из п=8 букв, буквы считать равновероятными и независимыми.

В русском алфавите N=32 буквы. Вероятность появления одной буквы:

p(ai)=1/N=1/32.

Считаем, что используется двоичный код, т.е. символы «0» и «1».

В одной букве содержится информации:

I(ai)=log2 {1/ p(ai)}= - log2 p(ai)= -log2 (1/32)=5 бит.

Слово содержит 8 букв. Количество информации в этом слове:

Iсл=![]() I(ai)=8·I(ai)=40

бит.

I(ai)=8·I(ai)=40

бит.

Под избыточностью всегда понимают что-то лишнее. Избыточными в источнике считаются сообщения, которые несут малое, а иногда и нулевое, количество информации. Время на их передачу тратится, а полезной информации передается мало. Наличие избыточности означает, что часть сообщений можно и не передавать по каналу связи, а восстановить их на приеме по известным статистическим связям. Так и поступают при передаче телеграмм, исключая из текста союзы, предлоги, знаки препинания, поскольку они легко восстанавливаются по смыслу телеграммы на основании известных правил построения фраз.

Количественно избыточность оценивается коэффициентом избыточности:

Кизб=[Hmax(A)- H(A)]/ Hmax(A)=1- H(A)/ Hmax(A),

где H(A)- энтропия источника, вычисленная на основе учета статистических характеристик сообщений;

Hmax(A)= log2 N – максимальная энтропия источника из N сообщений.

10) Вычислить коэффициент избыточности источника двоичных сообщений при вероятности одного из них: p(a1)=0,1.

Для двоичного источника: Hmax(A)= log2 2=1 бит.

Вероятность появления второго сообщения: p(a2)=1- p(a1)=0,9.

Энтропия двоичного источника при этих параметрах:

H(A)= - ![]() p(ai) log2 p(ai)=

- 0,1 log2 0,1-0,9 log2 0,9=0,47 бит.

p(ai) log2 p(ai)=

- 0,1 log2 0,1-0,9 log2 0,9=0,47 бит.

Тогда коэффициент избыточности равен:

Кизб=1- H(A)/ Hmax(A)= 1-0,47/1=0,53.

Избыточность при передаче сообщений имеет свои положительные и отрицательные стороны. Увеличение избыточности приводит к увеличению времени передачи сообщений, излишней загрузке каналов связи. Одной из задач теории информации и техники кодирования является задача сокращения избыточности.

Однако при увеличении избыточности появляется

возможность повышения помехоустойчивости передачи сообщений. У русского, да и у

всех европейских языков, Кизб ![]() 0,5. На практике обеспечивают компромиссное

значение избыточности для заданной скорости и надежности передачи сообщений.

0,5. На практике обеспечивают компромиссное

значение избыточности для заданной скорости и надежности передачи сообщений.

11) Найти максимальное количество информации, которое содержится в квантованном телевизионном сигнале, соответствующем одному телевизионному кадру при 625 строках разложения. Сигнал, соответствующий одной строке изображения, представляет собой последовательность 833 (при отношении сторон кадра 4/3) статистически независимых случайных по амплитуде, каждый из которых с равной вероятностью принимает одно из 16 значений. Найти избыточность телевизионного сигнала, если фактически кадр изображения с 16 градациями уровней содержит 9,37·105 бит информации.

При равновероятных сообщениях (импульсах) максимальное значение энтропии, т.е. среднее количество информации на один импульс равно:

Hmax(A)= log2 N= log2 16=4 бит/сообщ.

Количество элементов изображения (сообщений) в одном кадре:

n=833·625=520625 сообщений.

Количество информации в одном кадре:

Iкадр= n·Hmax(A)=520625·4=2,083·106 бит.

Исходя из реальной информации кадра энтропия реального телевизионного изображения при 16 градациях яркости (среднее количество на один элемент изображения), равна:

H(A)= Iкадр.реал./n=9.37·105/520625=1.8 бит/сообщ.

Избыточность реального телевизионного сигнала:

Кизб=1- H(A)/ Hmax(A)= 1-1.8/4=0,55.

12) Источник за время Т=106с выдает I=107 бит информации двоичными посылками длительностью τ=10 мс. За какое время и каким количеством двоичных посылок можно передать тот же объем информации, если полностью устранить избыточность источника? Определить избыточность источника.

Заданный объем информации источник передает следующим количеством посылок:

n=Т/ τ=106/10·10 -3=108.

Энтропия, т.е. средняя информация на символ:

H(A)= I/ n=107/108=10 -1=0,1 бит/симв.

Если избыточность устранена, то при двоичном коде каждый символ несет в себе Hmax (A) =1 бит информации и заданный объем информации передается следующим количеством посылок:

nо= I/ Hmax(A)=107/1=107.

Требуемое для этого время:

То= τ· nо=10·10 -3·107=105 с.

Избыточность источника: Кизб=1- H(A)/ Hmax(A)=1-0,1/1=0,9.

Полное устранение избыточности источника позволяет на 90% экономичнее использовать канал связи.

13) Источник сообщений имеет алфавит с объемом N=32 используется двоичный код. Число разрядов в кодовой комбинации п=8. Какое число информационных и проверочных символов содержится в каждой кодовой комбинации. Определить число запрещенных комбинаций. Определить избыточность и относительную скорость.

Число информационных символов: k=log2N= log232=5.

Число проверочных символов: r=n-k=8-5=3.

Количество запрещенных комбинаций равно разности между общим числом возможных и разрешенных кодовых комбинаций:

Nзап.=No-N=28-32=256-32=224.

Относительная скорость кода есть относительное число разрешенных кодовых комбинаций и вычисляется по формуле:

Rk= log2N / log2No= log232 / log2256=5/8.

Коэффициент избыточности кода:

Kk=(1- Rk)=3/8.

Самостоятельное выполнение заданий

Задача 1.1

Определить энтропию источника сообщений, если он может выдавать N = 5 знаков с вероятностями: P(a1) = 0,4; P(a2) = 0,1; P(a3) = 0,2; P(a4) = 0,1; P(a5) = 0,2.

Задача 1.2

Решить предыдущую задачу при условии одинаковой вероятности появления каждого из 5 –ти знаков. P(ai) = 0,2.

Задача 1.3

Определить H(x) двоичного кода, в котором каждому предаваемому знаку соответствует кодовая комбинация N = 25 = 32, если известно, что с учетом неравномерности появления знаков текста энтропия источника сообщений Н(А) = 4,36 бит\зн.

Определить максимальное значение H max(x), избыточность источника, пояснить, что означает избыточность.

Задача 1.4

По симметричному дискретному каналу связи со скоростью В = 2000 Бод передается последовательность элементов 0 и 1. Вероятность появления элементов одинакова и равна 0,5. Действие помех появляется в том, что искажается 1% элементов. Определить пропускную способность канала.

Задача 1.5

Сигналы приходят на два разнесенных приемника. Вероятность правильного приема на первом приемнике 0,8 на втором – 0,9. Прием сигналов обоими приемниками независим. Определить количество информации, содержащейся в сообщении о правильном приеме сигнала.

Задача 1.6

По каналу связи передаются сообщения х1,х 2,х 3,х 4, х 5 с вероятностями Р(х1) = 0,3 , Р(х 2) = 0,1, Р(х 3) = 0,25, Р(х 4 ) = 0,2, Р(х 5 ) = 0,15, соответственно. Определить среднее количество информации, приходящееся на каждое сообщение.

Задача 1.7

На входе двоичного двоичного источника сообщений элементы 0 и 1 появляются с вероятностями р и р-1 соответственно. При каком значении р энтропия источника максимальна?

Задача 1.8

Кодовая комбинация состоит из 14 элементов. Вероятность искажения каждого элемента равна 0,2. Применяется корректирующий код, исправляющий все ошибки до трехкратных включительно. Определить количество информации J, содержащейся в сообщении о том, что кодовая комбинация искажена.

Примеры

решения1. Определить

скорость передачи по двоичному, симметричному каналу связи ![]() , если шумы в канале вносят ошибки,

таким образом, что в среднем 4 символа из 100 принимаются неверно (т.е. «1»

вместо «0» и наоборот).

, если шумы в канале вносят ошибки,

таким образом, что в среднем 4 символа из 100 принимаются неверно (т.е. «1»

вместо «0» и наоборот).

Решение:

Составим таблицу вероятностей:

p(x0) = 0,5; p(y0/ x0) = 0,96;

p(x1) = 0,5; p(y1/ x0) = 0,04;

p(y0) = 0,5; p(y0/ x1) = 0,04;

p(y1) = 0,5; p(y1/ x1) = 0,96.

Пропускная способность для двоичного, симметричного канала :

2.

По

непрерывному каналу связи, имеющим полосу пропускания Fk = 1 кГц,

передается полезный сигнал X(t), представляющий собой нормальный

случайный процесс с нулевым математическим ожиданием и дисперсией: ![]() = 4 мВ. В канале действует независимый от

сигнала гауссов шум F(t) с нулевым математическим ожиданием и дисперсией

= 4 мВ. В канале действует независимый от

сигнала гауссов шум F(t) с нулевым математическим ожиданием и дисперсией

![]() = 1 мВ.

= 1 мВ.

Определить:

– дифференциальную энтропию входного сигнала;

– дифференциальную энтропию выходного сигнала;

– условную дифференциальную энтропию;

– количество информации в одном непрерывном отсчете процесса Y(t) относительно отсчета X(t);

– скорость передачи информации по непрерывному каналу с дискретным временем;

– пропускную способность непрерывного канала связи;

– емкость канала связи, если время его работы T = 10 м;

– количество информации, которое может быть передано за 10 минут работы канала;

– показать, что информационная емкость непрерывного канала без памяти с аддитивным гауссовым шумом при ограничении на пиковую мощность не больше информационной емкости такого же канала при той же величине ограничения на среднюю мощность.

Решение:

Дифференциальная энтропия входного сигнала:

![]()

![]() = 3,05 бит/отсчет.

= 3,05 бит/отсчет.

Дифференциальная энтропия выходного сигнала:

![]() =3,21 бит/отсчет.

=3,21 бит/отсчет.

Условная дифференциальная энтропия:

![]() = 2,05 бит/отсчет.

= 2,05 бит/отсчет.

Количество информации в одном непрерывном отсчете процесса Y(t) относительно отсчета X(t) определяется по формуле:

I (X, Y) = h(x) – h (x/y) = h(y) – h (y/x) = 3,21–2,05 = 1,16 бит/отсчет.

Скорость передачи информации по непрерывному каналу с дискретным временем определяется по формуле:

![]() = 2×103× [3,21–2,05] = 2320

бит/с.

= 2×103× [3,21–2,05] = 2320

бит/с.

Пропускная способность непрерывного канала с помехами определяется по формуле:

2322 бит/с.

2322 бит/с.

Самостоятельное выполнение заданий

Задача 1.9

В канал связи передаются сообщения, составленные из алфавита x1, x2 и x3 с, вероятностями p(x1)=0,25; p(x2)=0,025 и p(x3)=0,5.

Канальная матрица имеет вид:

.

.

при этом:

.

.

Вычислить:

1) Энтропию источника информации H(X) и приемника H(Y).

2) Общую и условную энтропию H (Y/X).

3) Потери информации в канале при передаче к символов (к = 100).

4) Количество принятой информации при передаче к символов.

5) Скорость передачи информации, если время передачи одного символа t = 0,01 мс.

Задача 1.10

По

каналу связи передаются символы алфавита x1, x2,

x3 и x4 с вероятностями ![]() . Определить количество информации

принятой при передаче 500 символов, если влияние помех описывается канальной

матрицей:

. Определить количество информации

принятой при передаче 500 символов, если влияние помех описывается канальной

матрицей:

р

(у/х)=  .

.

Задача 1.11

Определить потери информации в канале связи при передаче равновероятных символов алфавита, если канальная матрица имеет вид:

.

.

Определить скорость передачи информации, если время передачи одного символа t = 0,001 сек.

Задача 1.12

Определить потери информации при передаче 1000

символов алфавита источника x1, x2 и x3

с вероятностями p ![]() =0,2;

p

=0,2;

p ![]() =0,1

и p(

=0,1

и p( ![]() )=0,7,

если влияние помех в канале описывается канальной матрицей:

)=0,7,

если влияние помех в канале описывается канальной матрицей:

.

.

Задача 1.13

Определить

количество принятой информации при передаче 600 символов, если вероятности

появления символов на выходе источника X равны: ![]() а влияние помех при передаче

описывается канальной матрицей:

а влияние помех при передаче

описывается канальной матрицей:

.

.

Задача 1.14

В

канал связи передаются сообщения, состоящие из символов алфавита ![]() , при этом вероятности появления

символов алфавита равны:

, при этом вероятности появления

символов алфавита равны: ![]()

Канал связи описан следующей канальной матрицей:

.

.

Определить

скорость передачи информации, если время передачи одного символа ![]() мс.

мс.

Задача 1.15

По

каналу связи передаются сигналы x1, x2 и x3

с вероятностями p ![]() =0,2;

=0,2;

p![]() =0,1 и p(

=0,1 и p(![]() )=0,7. Влияние помех в

канале описывается канальной матрицей:

)=0,7. Влияние помех в

канале описывается канальной матрицей:

.

.

Определить общую условную энтропию и долю потерь информации, которая приходится на сигнал x1 (частную условную энтропию).

Задача 1.16

По каналу связи передаются символы алфавита x1,

x2, x3 и x4 с

вероятностями ![]() .

.

Помехи в канале заданы канальной матрицей:

.

.

Определить пропускную способность канала связи, если время передачи одного символа t = 0,01 сек.

Определить количество принятой информации при

передаче 500 символов, если вероятности появления символов на входе приемника Y

равны: ![]() , а

влияние помех при передаче описывается канальной матрицей:

, а

влияние помех при передаче описывается канальной матрицей:

.

.

Задача 1.17

По непрерывному каналу связи, имеющим полосу

пропускания, передается полезный сигнал X(t), представляющий

собой нормальный случайный процесс с нулевым математическим ожиданием и

дисперсией ![]() . В канале действует независимый от

сигнала гауссов шум F(t) с нулевым математическим ожиданием и дисперсией

. В канале действует независимый от

сигнала гауссов шум F(t) с нулевым математическим ожиданием и дисперсией

![]() . Данные для задания приведены в

таблице 1.1

. Данные для задания приведены в

таблице 1.1

Таблица 1.1 – Исходные данные для расчетов

|

Вариант |

Fk (кГц) |

|

|

|

1 |

1 |

3 |

2 |

|

2 |

3 |

5 |

3 |

|

3 |

4 |

2 |

1 |

|

4 |

2 |

5 |

4 |

|

5 |

5 |

7 |

5 |

|

6 |

6 |

5 |

3 |

|

7 |

7 |

3 |

2 |

|

8 |

1 |

5 |

3 |

|

9 |

4 |

4 |

2 |

|

10 |

3 |

5 |

4 |

|

11 |

2 |

3 |

1 |

|

12 |

5 |

6 |

5 |

Определить:

– дифференциальную энтропию входного сигнала;

– дифференциальную энтропию выходного сигнала;

– условную дифференциальную энтропию;

– количество информации в одном непрерывном отсчете процесса Y(t) относительно отсчета X(t);

– скорость передачи информации по непрерывному каналу с дискретным временем;

– пропускную способность непрерывного канала связи;

– определить емкость канала связи, если время его работы T = 10 м;

– определить количество информации, которое может быть передано за 10 минут работы канала;

– показать, что информационная емкость непрерывного канала без памяти с аддитивным гауссовым шумом при ограничении на пиковую мощность не больше информационной емкости такого же канала, при той же величине ограничения на среднюю мощность.

2 Синхронизация в ЦСС

Задача 2.1

В синхронной системе ПДС используется устройство поэлементной синхронизации с дискретным управлением.

Требуется:

объяснить назначение и виды синхронизации в системах передачи сообщений.

Сформулировать основные требования к системам синхронизации и указать, какие факторы влияют на время вхождения и поддержания синхронизации.

Рассчитать параметры схемы синхронизации с дискретным управлением для УПС и привести ее функциональную схему при следующих исходных данных:

а) скорость модуляции В. Бод;

б) смещение левой и правой границы единичных элементов на выходе демодулятора распределено по нормальному закону с параметрами dкв и dпр;

в) максимально допустимое время синхронизации Тс с;

г) время поддержания синхронизма Тпс с ;

д) исправляющая способность приемника µэф%.

Таблица 2.1 – Исходные данные

|

Вариант |

Скорость модуляции В |

Параметры искажений единичных элементов на выходе демодулятора σкв левая граница |

Параметры искажений единичных элементов на выходе демодулятора σ пр правая граница |

Макс. допустимое время синхронизации tc |

Исправляющая способность приемника µ.эф |

Время поддержания синхронизма t пс |

|

1 |

1400 |

2 |

1,0 |

0,1 |

35 |

0,3 |

|

2 |

1500 |

7 |

1,1 |

0,2 |

44 |

0,4 |

Продолжение таблицы 2.1

|

Вариант |

Скорость модуляции В |

Параметры искажений единичных элементов на выходе демодулятора σкв левая граница |

Параметры искажений единичных элементов на выходе демодулятора σ пр правая граница |

Макс. допустимое время синхронизации tc |

Исправляющая способность приемника µ.эф |

Время поддержания синхронизма t пс |

|

3 |

1700 |

8 |

1.2 |

0,5 |

42 |

0,7 |

|

4 |

1900 |

9 |

1,6 |

0,4 |

51 |

0,6 |

|

5 |

2000 |

5 |

1,8 |

0,2 |

37 |

0,3 |

|

6 |

1800 |

7 |

1,2 |

0,3 |

29 |

0,5 |

|

7 |

1550 |

6 |

1,0 |

0,1 |

45 |

0,4 |

|

8 |

1200 |

12 |

1,8 |

0,2 |

59 |

0,3 |

|

9 |

1350 |

11 |

1,6 |

0,4 |

41 |

0,5 |

|

10 |

1700 |

4 |

1,5 |

0,1 |

43 |

0,3 |

|

11 |

1950 |

8 |

1,4 |

0,3 |

47 |

0,4 |

|

12 |

2200 |

12 |

1,2 |

0,4 |

28 |

0,5 |

|

13 |

2000 |

10 |

1,4 |

0,5 |

39 |

0,6 |

|

14 |

1450 |

7 |

1,7 |

0,2 |

34 |

0,3 |

|

15 |

1500 |

3 |

1,3 |

0,5 |

43 |

0,6 |

|

16 |

1700 |

6 |

1,5 |

0,3 |

45 |

0,4 |

|

17 |

1900 |

9 |

1,8 |

0,5 |

27 |

0,6 |

|

18 |

2000 |

10 |

1,4 |

0,6 |

29 |

0,7 |

|

19 |

2100 |

13 |

1,6 |

0,8 |

31 |

0,9 |

|

20 |

2300 |

12 |

1,5 |

0,7 |

47 |

0,8 |

|

21 |

1800 |

6 |

1,4 |

0,6 |

26 |

0,7 |

|

22 |

1900 |

8 |

1,3 |

0,4 |

30 |

0,5 |

|

23 |

1200 |

2 |

1,4 |

0,2 |

48 |

0,5 |

|

24 |

1450 |

4 |

1,6 |

0,4 |

20 |

0,7 |

|

25 |

1500 |

9 |

1,7 |

0,5 |

38 |

0,6 |

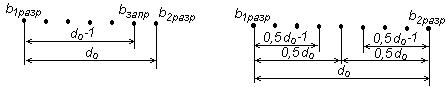

Методические указания к выполнению задачи 2.1

Расчет параметров схемы синхронизации проводится в следующем порядке:

- определяется допустимая погрешность синхронизации по формуле:

e доп= eс = 0,5-µэф- dпр,

где eс – погрешность синхронизации,

µэф – эффективная исправляющая способность приемника при краевых искажениях сигнала,

dпр,- преобладание приемника.

Динамическая составляющая погрешности eдин рассчитывается исходя из утверждения, что динамическая погрешность не превысит утроенного среднеквадратического значения de («правило из трех сигм»), т.е. eдин = 3de ,

de 2 = 0,628 dкв/ Smд, Smд = t nc B,

где S –емкость реверсивного счетчика,

mд – коэффициент деления частоты задающего генератора.

Допустимая величина коэффициента нестабильности задающего генератора Kf модулятора и демодулятора находится по формуле:

Kf < e доп /(В t nc).

Допустимая статическая погрешность синхронизации при заданных параметрах краевых искажений определяется из соотношения:

eст= eс – eдин,

где eс – погрешность синхронизации, eс = e доп .

При этом, если допустимая величина статической погрешности превышает 1%,то целесообразно задаться eст =0,01.

Коэффициенты mд и S определяется соотношением:

S=Е/[1(mд S)+4 Kf].

Полученные значения mд и S следует округлить до ближайших целых чисел и проверить, не превышает ли при этом необходимые значения tc и eс.Значения mд находятся из соотношения:

mд= mд S/ S.

Частота задающего генератора определяется по формуле:

f0= mд fв ,

где f 0 – частота модуляции, которая равна скорости модуляции В ,т.е . f0=В.

Пример.

Рассчитать параметры схемы синхронизации с дискретным управлением для УПС при следующих исходных данных. Скорость модуляции 1800 Бод, смещение левой и правой границ единичных элементов на выходе демодулятора распределено по нормальному закону с параметрами: σ кв = 9, σпр =1,2% . Максимально допустимое время синхронизации t c = 0,3 с, время поддержания синхронизма t пс = 0,4 с, исправляющая способность приемника μэф = 44%

Исходные данные:

![]() = 9% = 0,09

= 9% = 0,09

![]() = 1,2% 0,012σ

= 1,2% 0,012σ

В = 1800 Бод

![]() = 0,3 с

= 0,3 с

![]() = 0,4с

= 0,4с

![]() 44% = 0,44

44% = 0,44

Определяется допустимая погрешность

синхронизации ![]() по формуле:

по формуле:

![]() .

.

ε доп. = 0,5 – 0,44 – 0,012 = 0,048.

Заданное время синхронизации:

![]()

Определяем произведение S*mд:

S*mд = 0,3 *1800 = 540.

Динамическая составляющая погрешности ε дин. рассчитывается по формуле:

![]()

ε дин. = 3 √ о,628*0,09 * 540 = 0,03.

Допустимая величина коэффициента нестабильности задающего генератора kf модулятора и демодулятора рассчитывается по формуле:

![]()

Из этой формулы находим коэффициент нестабильности генератора

K f = ε доп ./ (2 * В* tпс),

K f = 0,048/ (2 *1800*0,4) ≈3,3 *10-5.

Определим допустимую статистическую погрешность синхронизации при заданных параметрах краевых искажений:

ε ст. = ε доп - ε дин = 0,048 - 0,03 = 0,018.

Для нахождения mд и S преобразуем:

![]()

К виду ε ст. = S[1/ (mд S) + 4 k f ] зная, что mд S = 540 и K f ≈3,3 *10-5, найдем требуемое S:

S = ε ст./ [1/ (mд S) + 4 k f ] = 0,018 / (1/540 + 4 * 3,3 *10-5) = 9,07.

Округлим S до ближайшего целого числа S = 9. Тогда mд = 540/9 =60. Частота задающего генератора определяется по формуле f0 = mд * fВ,

где fВ – частота модуляции, которая равна скорости модуляции В, т.е. fВ= В.

f0 = 60*1800 = 108 к Гц.

3 Методы и устройства помехоустойчивого кодирования

Примеры решения.

1) Пусть требуется закодировать комбинацию вида 1101, что соответствует A(х) =х3 + х2 + 1.

Определяем число контрольных символов r = 3. Из таблицы возьмем многочлен P(х) = х3 + х + 1, т. е. 1011.

Умножим A(х) на хr:

A(x)·xr = (x3 + x2 + 1) · x3 = x6 + x5 + x3Þ 11010000.

Разделим полученное произведение на образующий полином g(х):

A(x) · xr ⁄ P(x) = (x6 + x5 + x3) ⁄ (х3 + х + 1) = х3 + х2 + х + 1 + 1 ⁄ (х3 + х + 1) Þ 1111 + 001 ⁄ 1011.

При делении необходимо учитывать, что вычитание производится по модулю 2. Остаток суммируем с h(х)·хr. В результате получим закодированное сообщение:

F(x) = (x3 + x2 + 1) · (x3 + x + 1) = (x3 + x2 + 1) · x3 + 1 Þ 1101001.

В полученной кодовой комбинации циклического кода информационные символы A(х)=1101, а контрольные: R(х)=001. Закодированное сообщение делится на образующий полином без остатка.

2) Алгоритм определения ошибки.

Пусть имеем n-элементные комбинации (n = k + r), тогда:

получаем остаток от деления Е(х), соответствующего ошибке в старшем разряде [1000000000], на порождающий полином Pr(x):

E1(x) ⁄ Pr(x) = R0(x).

Делим полученный полином Н(х) на Pr(x) и получаем текущий остаток R(x).

Сравниваем R0(x) и R(x).

- Если они равны, то ошибка произошла в старшем разряде.

- Если нет, то увеличиваем степень принятого полинома на x и снова проводим деления:

H(x) · x ⁄ Pr(x) = R(x).

Опять сравниваем полученный остаток с R0(x).

- Если они равны, то ошибки во втором разряде.

- Если нет, то умножаем Н(х) · х2 и повторяем эти операции до тех пор, пока R(x) не будет равен R0(x).

Ошибка будет в разряде, соответствующем числу, на которое повышена степень Н(х), плюс один.

Например: H(x) · x3 ⁄ Pr(x) = R0(x).

Коды Боуза – Чоудхури (БЧХ)

Французский ученый А. Хоквингем (1959 г.) и американцы Р. К. Боуз и Д. К. Рой-Чоудхури (1960 г.) нашли большой класс кодов, обеспечивающий произвольное минимальное кодовое расстояние dmin ≥ 5. Они получили название БЧХ (Боуза-Чоудхури-Хоквингема). Порождающие полиномы для таких кодов в зависимости от предъявляемых к ним требований, можно найти в таблице 3.1.

Таблица 3.1 – Таблица порождающих полиномов

|

k |

n |

m |

s |

dmin |

Порождающий полином |

|

|

Символическая запись |

Запись в виде полинома |

|||||

|

3 |

7 |

4 |

1 |

3 |

13 |

1011 |

|

4 |

15 |

11 |

1 |

3 |

23 |

10011 |

|

8 |

15 |

7 |

1 |

3 |

721 |

111010001 |

|

10 |

15 |

5 |

3 |

7 |

2467 |

10100110111 |

|

5 |

31 |

26 |

1 |

3 |

45 |

100101 |

|

10 |

31 |

21 |

2 |

5 |

3551 |

11101101001 |

|

15 |

31 |

16 |

3 |

7 |

107657 |

1000111110101111 |

|

25 |

31 |

11 |

5 |

11 |

5423325 |

101100010011011010101 |

где n — общее число элементов;

m — число информационных элементов;

k — число избыточных элементов (n = m + k).

Процедура построения кода БЧХ по заданным M и dmin:

- по dmin найти значение, при котором обеспечивается необходимое число информационных элементов m при минимальной избыточности kmin;

- найти в таблице соответствующий порождающий полином;

- если dmin четное, умножить найденный полином на (x + 1);

- если mтабл>>mзадан, то можно перейти к укороченному циклическому коду, вычеркивая в порождающей матрице исходного кода с параметрами mтабл; kmin (mтабл − mзадан) столбцов слева и столько же строк сверху.

Образующий полином кода БЧХ определяется по длине кода и заданному кодовому расстоянию. Длина кода определяется из выражения n = 2 m – 1,

где m – любое целое число:

m = log 2(n +1). В отдельных случаях для определения m удобно пользоваться выражением:

2 m – 1= nc0 ,

где c0 является одним из сомножителей, на которые разлагается число n.

Число проверочных разрядов кода: r ≤ m (d - 1)\ 2.

Число информационных разрядов:

k ≥ (2m - 1) – m (d -1) \ 2.

Образующий полином кода БЧХ является наименьшим общим кратным (НОК) так называемых минимальных полиномов mi (x), порядок которых равен d-2, а i= 1,3,5…

P (x) = НОК ![]() .

.

Таблица 3.2 – Значения минимальных полиномов для степени: m = 2 ÷ 8

|

|

Значения минимального полинома mi (x) при m равном |

|||||||

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

|

1 |

- |

111 |

1011 |

10011 |

100101 |

1000011 |

10001001 |

100011101 |

|

3 |

|

|

1101 |

11111 |

111101 |

1010111* |

10001111 |

101110111* |

|

5 |

|

|

|

111 |

110111 |

110011 |

10011101 |

101101001 |

|

7 |

|

|

|

11001 |

101111 |

1001001* |

11110111 |

110111101 * |

|

9 |

|

|

|

1 |

110111 |

1101 |

10111111 |

111100111 |

|

11 |

|

|

|

|

111011 |

1101101 |

11010101 |

1000101011 |

|

13 |

|

|

|

|

|

|

10000011 |

1110110111 * |

|

15 |

|

|

|

|

|

|

|

010011 |

|

17 |

|

|

|

|

|

|

|

101100101 |

|

19 |

|

|

|

|

|

|

11001011 |

110001011 * |

Продолжение таблицы 3.2

|

|

Значения минимального полинома mi (x) при m равном |

|||||||

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

|

21 |

|

|

|

|

|

|

11100101 |

101100011 |

|

23 |

|

|

|

|

|

|

|

100011011 * |

|

25 |

|

|

|

|

|

|

|

100111111 * |

|

27 |

|

|

|

|

|

|

|

|

|

29 |

|

|

|

|

|

|

|

|

|

31 |

|

|

|

|

|

|

|

|

|

33 |

|

|

|

|

|

|

|

|

|

35 |

|

|

|

|

|

|

|

101011111 |

|

37 |

|

|

|

|

|

|

|

|

|

39 |

|

|

|

|

|

|

|

|

|

41 |

|

|

|

|

|

|

|

|

|

43 |

|

|

|

|

|

|

|

111000011 |

|

45 |

|

|

|

|

|

|

|

100111001 * |

|

47 |

|

|

|

|

|

|

|

|

|

49 |

|

|

|

|

|

|

|

|

|

51 |

|

|

|

|

|

|

|

011111 |

|

53 |

|

|

|

|

|

|

|

|

Примечание: * - Непримитивный многочлен

Самостоятельное выполнение заданий

Задача 3. 1

Рассчитать Рн.о. (n) для кодов (7,4) и (11,7), если дискретный канал характеризуется следующим распределением ошибок различной кратности.

Таблица 3.3 – Исходные данные для расчетов

|

t |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

Р(t) n = 7 |

3∙10-5 |

1∙10-5 |

6∙10-6 |

1∙10-6 |

5∙10-7 |

1∙10-7 |

8∙10-8 |

- |

- |

- |

- |

|

P (t) n= 11 |

10-4 |

7∙10-5 |

2∙10-5 |

8∙10-6 |

3∙10-6 |

10-6 |

7∙10-7 |

5∙10-7 |

2∙10-7 |

10-7 |

7∙10-8 |

Задача 3.2

Рассчитать Рн.о. (n) для кодов (7,4) и

(11,7), если дискретный канал характеризуется двумя параметрами – вероятность

ошибки двоичного элемента ![]() ош = 5∙10-3 и

показателем группирования ошибок α = 0,6.

ош = 5∙10-3 и

показателем группирования ошибок α = 0,6.

Из теории линейных кодов известно, что любой линейный двоичный код (n,k) не обнаруживает только 2 k – 1 сочетаний ошибок, совпадающих с ненулевыми кодовыми комбинациями. Вероятность необнаруженной ошибки для линейных кодов, обнаруживающих ошибки, определяется по формуле:

Рн.о. (n) ≈ ![]() ,

,

P(t,n) – частость появления ошибок кратности t.

Для кодов, обнаруживающих пакеты ошибок, вероятность Рн.о. (n) вычисляется по приближенной формуле:

Рн.о. (n) ≈  .

.

где ![]() ош - вероятность ошибки двоичного элемента;

ош - вероятность ошибки двоичного элемента;

α – показатель группирования ошибок.

Пример.

Дано n = 7,k = 4, Р(х) = 1101. Построить производящую матрицу с использованием: а) первого и б) второго способов.

Методические указания.

Разрешенные кодовые комбинации циклического кода F (x) могут быть получены двумя способами:

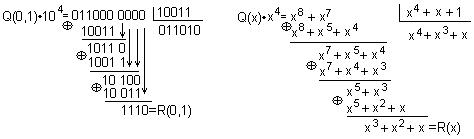

1-й способ: умножение кодовой комбинации Q (х) простого кода на одночлен хr и добавлением к этому произведению остатка R (x), полученного в результате деления произведения Q (х)∙ хr на образующий полином Р (х): F (x) = Q (х)∙ хr + R (x);

2-й способ: умножение кодовой комбинации Q (х) простого кода на образующий полином:

F (x) = Q (х) + Р(x).

Для формирования строк производящей матрицы по первому способу образования циклического кода берут не произвольные комбинации кода Q (х), а только те из них, которые содержат единицу в одном разряде Qi (х),

где i = 1 ÷ k.

Производящая матрица циклического кода имеет вид:

Gn,k= ![]() ,

,

где Е k Т – единичная транспонированная матрица;

Сr,k – подматрица с числом столбцов r и строк k, образованная остатком Ri(х).

При втором способе образования циклического кода производящая матрица Gn,k формируется умножением образующего полинома Р (х) степени r на одночлен х k -1 и последующих сдвигов полученной комбинации.

а) так как k = 4, используем следующие единичные векторы Qi (х): Q1 (х) = 0001; Q2 (х) = 0010; Q3 (х) = 0100; Q4(х) = 1000. Производим следующую операцию над вектором Q1 (х):

Q (х)∙ хr \ Р (х) = ![]() . Остаток от деления R1 (x) = 101.

. Остаток от деления R1 (x) = 101.

Проделываем аналогичные операции с Q2 (х); Q3 (х); Q4(х), при этом имеем R2 (x) =111;

R3 (x) = 011; R4 (x) = 110.

Производящая

матрица имеет вид: G7,4

=  .

.

Строки полученной матрицы – первые четыре комбинации кода. Пятая комбинация является нулевой, а остальные 11 комбинаций образуются суммированием по модулю 2 всевозможных сочетаний строк производящей матрицы.

б) при втором способе первую строку матрицы получаем из выражения:

Р (х) х k -1 = 1101 х 1000 = 1101000, а последующие k -1 строк - с помощью циклического сдвига полученной комбинации. Таким образом, производящая матрица:

G7,4=  .

.

Задача 3.3

Согласно данным таблицы 3.4 построить производящую матрицу с использованием: а) первого и б) второго способов.

Таблица 3.4 – Исходные данные

|

Вариант |

n |

k |

Р(х) |

|

1 |

7 |

4 |

1001 |

|

2 |

0101 |

||

|

3 |

1110 |

||

|

4 |

0111 |

||

|

5 |

0100 |

||

|

6 |

0001 |

||

|

7 |

1111 |

||

|

8 |

0100 |

||

|

9 |

1101 |

||

|

10 |

1100 |

||

|

11 |

11 |

7 |

1000 |

|

12 |

0010 |

||

|

13 |

1010 |

||

|

14 |

0110 |

||

|

15 |

0011 |

||

|

16 |

1011 |

Задача 3.4

Построить код БЧХ, способный исправлять трехкратные ошибки при n = 15. Определяем кодовое расстояние d = 2∙ t + 1 ; d = 2∙ 3 + 1 = 7 и m = log 2(n +1) = 4. Число проверочных разрядов r ≤ 4 ∙6 \ 2 = 12 из таблицы 3.2 находим минимальные полиномы:

m1 (x) = 10011; m3 (x) =11111; m5 (x) = 111.

Образующий полином Р (х) определяется, как произведение минимальных полиномов:

Р (х) = 10011 х 11111 х 111 = 10100110111 или

Р (х) = х10 + х8 + х5 + х4 + х2 + х + 1.

Степень Р(х) равна 10, поэтому уточненное значение числа проверочных разрядов r = 10. Следовательно, число информационных разрядов k = n – r = 15 – 10 = 5. На основе образующего полинома строим образующую матрицу кода (15,5):

G 15, 5  .

.

Строки образующей матрицы являются пятью первыми комбинациями кода БЧХ. Остальные комбинации получаются суммированием всевозможных сочетаний строк образующей матрицы.

Задача 3.5

Показать процесс исправления трехкратной ошибки на примере кода, полученного в задаче 3.4

Предположим, передавалась комбинация 101001101110000 и ошибки поражают 13-,3- и 1-й разряды, т.е. ошибочная комбинация имеет вид 100001101110101. Делим принятую комбинацию на образующий полином:

100001101110101 |10100110111

10100110111

10000000001

10100110111

10011011001

10100110111

111101110 w= 7.

![]() Так как вес полученного остатка (w= 7) больше числа

исправляемых ошибок t и = 3, производим

циклический сдвиг комбинации и деление на образующий полином до получения

остатка весом, равным трем. Для данного примера остаток с данным весом (101001)

получается при сдвиге комбинации на три разряда. Складываем по модулю два

делимых с полученным остатком:

Так как вес полученного остатка (w= 7) больше числа

исправляемых ошибок t и = 3, производим

циклический сдвиг комбинации и деление на образующий полином до получения

остатка весом, равным трем. Для данного примера остаток с данным весом (101001)

получается при сдвиге комбинации на три разряда. Складываем по модулю два

делимых с полученным остатком:

Å 001101110101100

101001

001101110000101.

Затем производим циклический сдвиг полученной комбинации на три разряда вправо (так как в процессе деления комбинация влево была сдвинута на три разряда): 101001101110000.

Таким образом, полученная комбинация не содержит ошибок.

Выполнить самостоятельно:

Задача 3.6 Построить код БЧХ, исправляющий двукратные ошибки, если длина кода n = 21.

Задача 3.7 Построить код БЧХ длиной 15, способный исправлять двукратные ошибки.

Задача 3.8 Построить код БЧХ длиной 31, способный исправлять пятикратные ошибки.

Задача 3.9 Показать исправление двукратных ошибок в коде, полученном в задаче 3.7.

Задача 3.10 Показать исправление пятикратных ошибок в коде, полученном в задаче 3.8.

Задача 3.11 Для кодовой комбинации Q (0,1)=1011 сформировать кодовую комбинацию циклического кода (7,4).

Задача 3.12 Принятая кодовая комбинация циклического кода (7,4) имеет вид F1(0,1)=1010101. Порождающий полином кода G(x)=x3+x+1. Определить и исправить ошибку в принятой кодовой комбинации, если она имеется.

Задача 3.13 В АПД используются циклический код с минимальным кодовым расстоянием d min =3 b и с числом информационных символов К=8.

Требуется:

- определить минимальное число проверочных единичных элементов r и длину кодовой комбинации n;

- объяснить правило выбора образующего полинома Р(х);

- объяснить, какие полиномы называют примитивными, и пояснить, сколько остатков позволяет формировать примитивные полиномы;

- дать определение понятий циклического кода;

- построить порождающую (образующую) и проверочную (контрольную) матрицу;

- произвести декодирование выбранного кода методом вычисления остатка.

Построить функциональную схему соответствующего декодера для выбранного кода.

Таблица 3.5 – Исходные данные для расчетов

|

Параметр |

Последняя цифра номера зачетной книжки |

|||||||||

|

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|

|

1-часть кодового слова |

1011 |

0011 |

1001 |

0110 |

1110 |

0111 |

1101 |

1111 |

1010 |

1100 |

Таблица 3.6– Исходные данные для расчетов

|

Параметр |

Предпоследняя цифра номера зачетной книжки |

|||||||||

|

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|

|

2-часть кодового слова |

0011 |

1001 |

0111 |

1011 |

0101 |

1111 |

1101 |

0110 |

1110 |

1100 |

Методические указания к выполнению задания

Прежде чем приступить к выполнению заданию, следует изучить свойства и методы построения циклических кодов.

1.5.1 Выбор числа контрольных символов r. Есть два способа выбора числа r. При первом способе исходят из того, что число контрольных символов r определяется по эмпирической формуле:

r = ЦЧ log2(n+1),

где ЦЧ – означает целое число, округленное в сторону большего значения.

При втором способе число контрольных символов r определяется по эмпирической формуле :

r=ЦЧ log2[(к+1)+ЦЧ log2(к+1)].

Выбор образующего полинома Р(х).

Степень образующего полинома m не может быть меньше числа контрольных символов r. Это значит что может быть выбран любой полином Р(х),начиная с r степени и выше. Для упрощения технической реализации кодирования степень Р(х), следует выбирать равной числу r , т.е m= r. Если в таблице имеется ряд полиномов с данной степенью, то из них следует выбирать самый короткий. Однако число ненулевых членов полинома Р(х) не должно быть меньше минимального кодового расстояния dmin.

Разрешенные кодовые комбинации циклического кода F(x) могут быть получены двумя способами:

а) умножением кодовой комбинации Q(x) простого кода на одночлен x и добавлением к этому произведению остатка R(x),полученного в результате деления произведения Q(x)x r на образующий полином

Р(х):F(x)=Q(x)xr+R(x),

F(x)=Q(x)P(x).

Произвести кодирование с использованием первого и второго способов.

б) умножением кодовой комбинации Q(x) простого кода на образующий полином Р(х):

Указать достоинство и недостатки полученных кодовых комбинации.

Декодирование циклических кодов.

Метод вычисления остатка:

- обнаружение ошибок.

При использовании циклического кода обнаружение ошибок сводится к делению принятой кодовой комбинации на образующий полином.

Получение остатка свидетельствует о наличии ошибок. Остаток от деления в циклических кодах играет роль синдрома (опознавателя) – исправление ошибок.

Исправление ошибок производится путем подсчета веса остатка W. Если вес остатка равен или меньше числа исправляемых ошибок ,т.е W ≤ t, то принятую кодовую комбинацию складывают по модулю 2 с остатком и получают исправленную комбинацию. Если W>t, то производят сдвиг на один символ влево и полученную кодовую снова делят на образующий многочлен Р(х)и снова подсчитывают вес остатка. Если вес полученного остатка по –прежнему W>t,то производят дополнительные циклические сдвиги влево. При этом после каждого циклического сдвига сдвинутую комбинацию делят на образующий многочлен Р(х) и проверяют вес остатка. Если вес остатка равен или меньше числа исправляемых ошибок, т.е.W≤t, то принятую кодовую комбинацию складывают по модулю 2 с остатком и получают исправленную комбинацию.

Следует сказать, что декодирование методом вычисления остатков применимо, если rt>n. Если rt<n, то код будет обнаруживать, но не исправлять ошибки.

Примеры решения.

1. На основе кодовой комбинации номера билета составить кодовую комбинацию помехоустойчивого циклического кода, исправляющего однократные ошибки.

Номер билета- Nб=24.

Решение.

Количество разрядов в кодовой комбинации:

k ![]() log2 N = log2 51=5,7

log2 N = log2 51=5,7 ![]() k=6.

k=6.

Кодовая комбинация номера билета:

Q(0,1)=011000.

Количество нулей в комбинации – n0=4.

Количество единиц в комбинации – n1=2.

Определяем минимальное расстояние d0 для исправления однократных ошибок

d0 ![]() 2tисп+1=2·1+1=3.

2tисп+1=2·1+1=3.

Количество дополнительных (проверочных) разрядов r определяется формулой:

2r ![]() k+r+1

k+r+1 ![]() r=4.

r=4.

Тогда количество разрядов кодовой комбинации п равно

п = k+r =6+4=10.

Из таблицы порождающих полиномов для r=4 выбираем

Р(0,1)=10011 ![]() Р(х)=х4+х+1.

Р(х)=х4+х+1.

Определяем остаток R(0,1)

.

.

Кодовая комбинация помехоустойчивого циклического кода, исправляющего однократные ошибки.

F(0,1) = Q(0,1)·104

![]() R(0,1) = 011000 1110;

R(0,1) = 011000 1110;

F(х) = Q(х)·х4

![]() R(х) = х8+х7+х3+х2+х.

R(х) = х8+х7+х3+х2+х.

2. N=37; Nб=42.

Решение:

К ![]() log2 N = log2 37=5,21

log2 N = log2 37=5,21 ![]() К=6;

К=6;

Q(0,1)=101010.

п0=3 ; п1=3.

d0 ![]() 2tисп+1=2·1+1=3.

2tисп+1=2·1+1=3.

2r ![]() K+r+1

K+r+1 ![]() r=4.

r=4.

п = K+r =6+4=10.

Р(0,1)=10011 ![]() Р(х)=х4+х+1.

Р(х)=х4+х+1.

![]()

F(0,1) = Q(0,1)·104

![]() R(0,1) =101010 0111;

R(0,1) =101010 0111;

F(х) = Q(х)·х4

![]() R(х) = х9+х7+х5+х2+х+1.

R(х) = х9+х7+х5+х2+х+1.

3. N=53; р(1)=0,5;Nб=33.

Решение:

К ![]() log2 N = log2 53=5,731

log2 N = log2 53=5,731 ![]() К=6;

К=6;

Q(0,1)=100001.

п0=4 ; п1=2.

I=n0I0+n1I1=4·1+2·1=6 бит.

d0 ![]() 2tисп+1=2·1+1=3.

2tисп+1=2·1+1=3.

2r ![]() K+r+1

K+r+1 ![]() r=4.

r=4.

п = K+r =6+4=10.

Р(0,1)=10011 ![]() Р(х)=х4+х+1.

Р(х)=х4+х+1.

F(0,1) = Q(0,1)·104

![]() R(0,1) =1000011001;

R(0,1) =1000011001;

F(х) = Q(х)·х4

![]() R(х) = х9+х4+х3+1.

R(х) = х9+х4+х3+1.

4. При использовании циклического кода (7,4) с порождающим полиномом

G(x)=x3+x2+1 приняты кодовые комбинации 1)1011010; 2) 0110100;

3) 1101101.

Обнаружить и исправить ошибки в этих кодовых комбинациях, если они имеются.

1) Q1(0,1)=1011010 → Q1(x)= x6+x4+ x3+x;

2) Q2(0,1)=0110100 → Q2(x)= x5+x4+ x2;

3) Q3(0,1)=1101101 → Q3(x)= x6+x5+ x3+x2+1;

Определяем синдромы

1)![]()

2)

2)![]()

3)

3)![]()

Соответственно получаем:

1) по таблице синдрому С(х)= x2+x→С(0,1)=110 соответствует символ х6. Инвертируя его, получим принятую кодовую комбинацию без ошибки Q1разр(0,1)=0011010;

2) остаток нулевой, следовательно, ошибки нет - Q2разр(0,1)=0110100;

3) по таблице синдрому С(х)= x2+1→С(0,1)=101 соответствует символ х3. Инвертируя его, получим принятую кодовую комбинацию без ошибки Q1разр(0,1)=1100101.

Теперь используем другой порождающий полином G(x)=x3+x+1.

Определяем синдромы:

1)![]()

2)

2)![]()

3)

3)

1) По таблице синдрому С(х)= x→С(0,1)=010 соответствует символ х. Инвертируя его, получим принятую кодовую комбинацию без ошибки Q1разр(0,1)=1011000.

2) По таблице синдрому С(х)= x2+1→С(0,1)=101 соответствует символ х6. Инвертируя его, получим принятую кодовую комбинацию без ошибки Q2разр(0,1)=1110100.

3) По таблице синдрому С(х)= x2→С(0,1)=100 соответствует символ х2. Инвертируя его, получим принятую кодовую комбинацию без ошибки Q2разр(0,1)=1101001.

5. Показать, что код с кодовым расстоянием do позволяет обнаружить qo.ош.≤ do-1 ошибок и исправить qи.ош.≤ do/2-1 при четном do и qи.ош.≤( do-1)/2-1 ошибок при нечетном do.

Если при передаче некоторой разрешенной кодовой комбинации произошло q ошибок, то расстояние по Хэммингу между принятой и переданной комбинациями dij=q. Так как между любыми двумя разрешенными комбинациями расстояние по Хэммингу не меньше do, то кодовая комбинация отличающаяся от переданной в q=( do-1) разрядах, является запрещенной, и ошибки будут обнаружены.

Для доказательства того, что код с кодовым с кодовым расстоянием do может исправить qи.ош.≤ do/2-1 ошибок, достаточно убедиться, что среди разрешенных кодовых комбинаций имеется только одна, которая могла бы превратиться в принятую запрещенную комбинацию.

Допустим, что существуют две разрешенные кодовые комбинации b1разр и b2разр, которые при искажении (0,5do-1) символов превращаются в одну и ту же запрещенную кодовую комбинацию b. Это означает, что

d(b1разр, b)= (0,5 do-1)< 0,5do, d(b2разр, b)= (0,5 do-1)< 0,5do.

Для того чтобы из комбинации b1разр получить b2разр, необходимо изменить не более [d(b1разр, b)+ d(b2разр, b)] символов, так как выполняется условие

d(b1разр, b)+ d(b2разр, b) ≤ d(b1разр,b2разр).

Поскольку при сделанном допущении

d(b1разр, b) < 0,5do и d(b2разр, b) < 0,5do

имеем d(b1разр,b2разр) < do, что противоречит определению do.

Следовательно, при числе ошибок qи.ош.≤ do/2-1 принятой запрещенной комбинации может соответствовать лишь одна разрешенная комбинация. Это означает, что все ошибки будут исправлены. Правило декодирования в этом случае следующее:

- если принята запрещенная комбинация, то считается переданной ближайшая к ней разрешенная комбинация.

Самостоятельное выполнение заданий

Вариант 1

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 4 ошибки при n= 31.

2. Передано сообщение 11000: построить циклический код, если образующий полином x2+x3+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x9+x3+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение 10101: проведите кодирование и декодирование методом Хемминга.

Вариант 2

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 4 ошибки при n= 63.

2. Передано сообщение 101101: построить циклический код, если образующий полином x5+x+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x5+x+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение 101101: проведите кодирование и декодирование методом Хемминга.

Вариант 3

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 4 ошибки при n= 63.

2. Передано сообщение 10000: построить циклический код, если образующий полином x2+x3+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x6+x3+x+1.

4. Построить код Файра br= 4, bs= 2.

5. Передано сообщение 11001: проведите кодирование и декодирование методом Хемминга.

Вариант 4

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 5 ошибки при n= 31.

2. Передано сообщение 11101: построить циклический код, если образующий полином x4+x3+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x4+x3+x2+1.

4. Построить код Файра br= 3, bs= 3.

5. Передано сообщение 10101: проведите кодирование и декодирование методом Хемминга.

Вариант 5

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 2 ошибки при n= 63.

2. Передано сообщение 11111: построить циклический код, если образующий полином x4+x3+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x4+x3+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение 11111: проведите кодирование и декодирование методом Хемминга.

Вариант 6

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 6 ошибки при n= 31.

2. Передано сообщение 11100: построить циклический код, если образующий полином x4+x3+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x7+x3+1.

4. Построить код Файра br= 4, bs= 4.

5. Передано сообщение 10001: проведите кодирование и декодирование методом Хемминга.

Вариант 7

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 6 ошибки при n= 31.

2. Передано сообщение 10001: построить циклический код, если образующий полином x4+x+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x4+x+1.

4. Построить код Файра br= 4, bs= 4.

5. Передано сообщение 11110: проведите кодирование и декодирование методом Хемминга.

Вариант 8

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 5 ошибки при n= 31.

2. Передано сообщение 101010101: построить циклический код, если образующий полином x8+x3+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x8+x3+1.

4. Построить код Файра br= 3, bs= 3.

5. Передано сообщение 10101: проведите кодирование и декодирование методом Хемминга.

Вариант 9

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 4 ошибки при n= 127.

2. Передано сообщение 101101: построить циклический код, если образующий полином x5+x2+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x5+x2+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение 101101: проведите кодирование и декодирование методом Хемминга.

Вариант 10

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 3 ошибки при n= 127.

2. Передано сообщение 11101101: построить циклический код, если образующий полином x7+x3+x+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x7+x3+x+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение 110101: проведите кодирование и декодирование методом Хемминга.

Вариант 11

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 6 ошибки при n= 31.

2. Передано сообщение 11011: построить циклический код, если образующий полином x4+x2+x+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x9+x3+1.

4. Построить код Файра br= 4, bs= 2.

5. Передано сообщение 11011: проведите кодирование и декодирование методом Хемминга.

Вариант 12

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 4 ошибки при n= 31.

2. Передано сообщение 11111: построить циклический код, если образующий полином x4+x3+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x5+x3+x+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение 11111: проведите кодирование и декодирование методом Хемминга.

Вариант 13

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 2 ошибки при n= 63.

2. Передано сообщение 111111: построить циклический код, если образующий полином x5+x+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x5+x+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение 111111: проведите кодирование и декодирование методом Хемминга.

Вариант 14

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 4 ошибки при n= 127.

2. Передано сообщение 10000: построить циклический код, если образующий полином x4+x3+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x4+x3+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение 10000: проведите кодирование и декодирование методом Хемминга.

Вариант 15

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 2 ошибки при n= 127.

2. Передано сообщение 11000: построить циклический код если образующий полином x4+x3+1.

3. Построить кодирующие устройства для циклического кода если образующий полином x4+x3+1.

4. Построить код Файра br= 3, bs= 3.

5. Передано сообщение 11000: проведите кодирование и декодирование методом Хемминга.

Вариант 16

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 4 ошибки при n= 127.

2. Передано сообщение 1101011: построить циклический код, если образующий полином x6+x4+x+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x9+x3+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение 1101011: проведите кодирование и декодирование методом Хемминга.

Вариант 17

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 2 ошибки при n= 63.

2. Передано сообщение 100101: построить циклический код, если образующий полином x5+x+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x5+x+1.

4. Построить код Файра br= 4, bs= 2.

5. Передано сообщение 100101: проведите кодирование и декодирование методом Хемминга.

Вариант 18

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 2 ошибки при n= 63.

2. Передано сообщение 10111: построить циклический код, если образующий полином x4+x3+x2+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x9+x3+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение 101101: проведите кодирование и декодирование методом Хемминга.

Вариант 19

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 4 ошибки при n= 127.

2. Передано сообщение 1011101: построить циклический код, если образующий полином x6+x4+x+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x6+x4+x+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение x6+x4+x+1: проведите кодирование и декодирование методом Хемминга.

Вариант 20

1. Определить количество контрольных символов циклического кода, если обнаруживает tисп.ош= 3 ошибки при n= 127.

2. Передано сообщение 1011: построить циклический код, если образующий полином x3+x2+1.

3. Построить кодирующие устройства для циклического кода, если образующий полином x3+x2+1.

4. Построить код Файра br= 4, bs= 3.

5. Передано сообщение x3+x2+1: проведите кодирование и декодирование методом Хемминга.

Приложение 1

Таблица неприводимых порождающих полиномов степени m

|

Степень m = 7 x7 + x3 + 1 x7 + x4 + x3 + x 2 + 1 x7 + x3 +x 2 + x + 1 |

Степень m = 13 x13 + x4 + x3 + x + 1 x13 + x12 + x6 + x5 + x4 + x3 + 1 x13 + x12 + x8 + x7 + x6 + x5 + 1 |

|

Степень m = 8 x8 + x4 + x 3 + x + 1 x8 + x5 + x 4 + x3 + 1 x8 + x7 + x 5 + x +1 |

Степень m = 14 x14 + x8 + x 6 + x + 1 x14 + x10 + x 6 + 1 x14 + x12 + x6 + x5 + x3 + x + 1 |

|

Степень m = 9 x9 + x4 +x 2 + x + 1 x9 + x5 + x 3 + x2 + 1 x9 + x6 + x 3 + x + 1 |

Степень m = 15 x15 + x10 + x 5 + x + 1 x15 + x11 + x 7 + x6 + x2 + x + 1 x15 + x12 + x3 + x + 1 |

|

Степень m = 10 x10 + x3 + 1 x10 + x4 +x 3 + x + 1 x10+x8+xз+x2+ 1 |

Степень m = 16 x16 + x12 + x 3 + x + 1 x16 + x13 + x12 + x11 + x7 + x 6 + x3 + x + 1 x16 + x15 + x11 + x10 + x9 + x 6 + x2+ x + 1 |

|

Степень m = 11 x11 + x2 + 1 x11 + x7 + x3 + x2 + 1 x11 + x8 + x5 + x2 + 1 |

Степень m = 17 x17 + x3 + x2 + x + 1 x17 + x8 + x7 + x6 + x4 + x3 + 1 x17 + x12 + x6 + x3 + x2 + x + 1 |

|

Степень m = 12 x12 + x4 + x + 1 x12 + x9 + x3 + x2 + 1 x12+ x11 + x6 + x4 + x2 + x+1 |

|

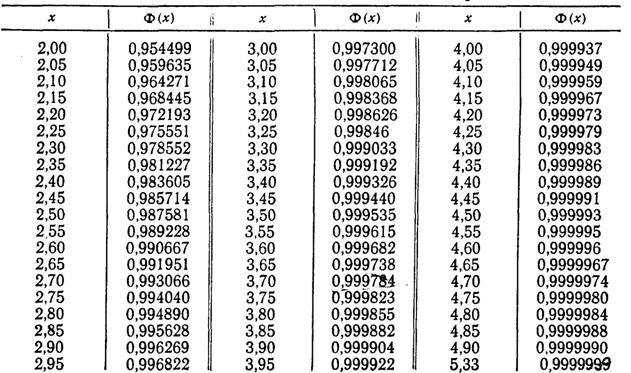

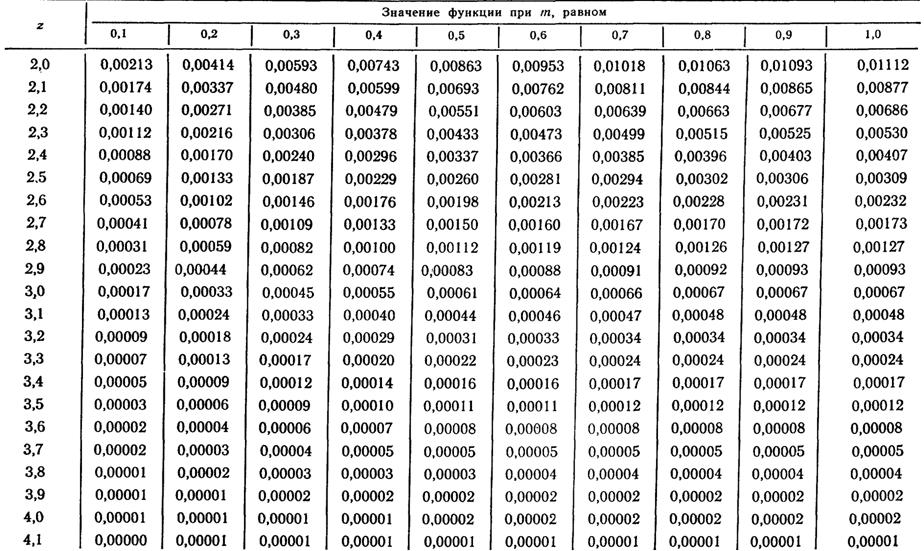

Приложение 2

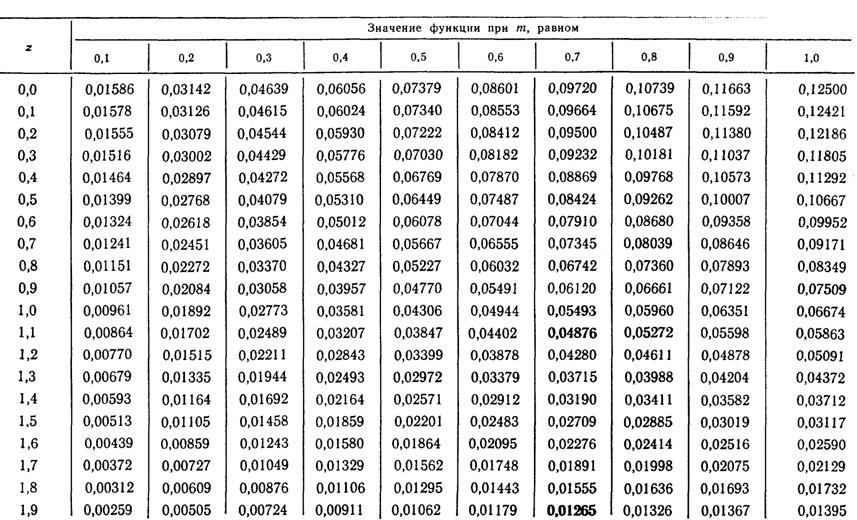

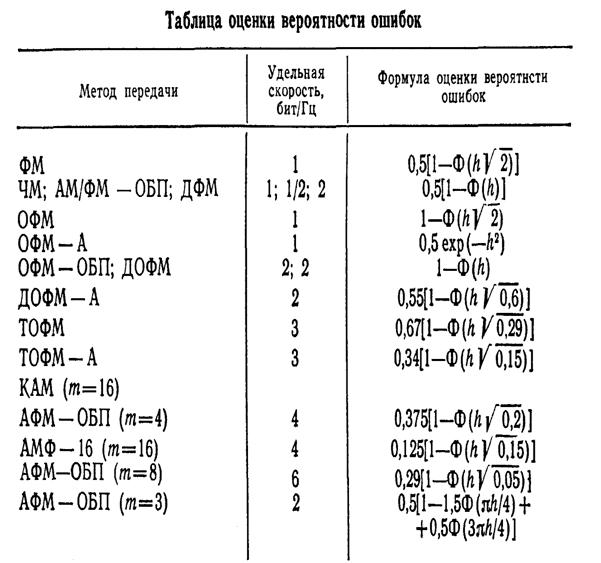

Таблица значений функций Крампа

Приложение 3

Приложение 4

Неприводимые многочлены и их эквиваленты

|

Р (Х1)= Х+1 11 Р (Х2)= Х 2+Х+1 Р (Х3)=Х3 +Х+1 Р (Х3)= Х3 + Х+1 Р (Х4)= Х4 + Х+1 Р (Х4)= Х4 + Х3+1 Р (Х5)= Х5 + Х2+1 Р (Х5)= Х5 + Х3+1 |

3 |

11 |

Р (Х5)= Х5 + Х3 + Х2 +Х+1 Р (Х5)= Х5 + Х4 + Х2 +Х+1 Р (Х5)= Х5 + Х4 + Х3 + Х+1 Р (Х5)= Х5 + Х4 + Х3 +Х2+1 Р (Х6)= Х6 +Х+1 Р (Х7)= Х7 + Х3+1 Р (Х8)= Х8 + Х4 + Х3 + Х2+1 Р (Х9)= Х9 + Х4+1 Р (Х10)= Х10 +Х3+1 |

47 |

101111 |

|

7 |

111 |

55 |

110111 |

||

|

11 |

1011 |

59 |

111011 |

||

|

13 |

1101 |

61 |

111101 |

||

|

19 |

10011 |

67 |

1000011 |

||

|

25 |

11001 |

137 |

100001001 |

||

|

37 |

100101 |

285 |

100011101 |

||

|

41 |

101001 |

1057 |

1000010001 |

||

|

|

2037 |

10000001001 |

|||

Минимальные многочлены циклических кодов

|

№ М (Х) |

Min многочлены различных l степеней |

||||||

|

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

|

М1 (Х) |

111 |

1011 |

10011 |

100101 |

1000011 |

10001001 |

100011101 |

|

М3 (Х) |

|

1101 |

11111 |

111101 |

1010111 |

10001111 |

101110111 |

|

М5 (Х) |

|

|

111 |

110111 |

1100111 |

10011101 |

111110011 |

|

М7 (Х) |

|

|

11001 |

101111 |

1001001 |

11110111 |

101101001 |

|

М9 (Х) |

|

|

|

110111 |

1101 |

10111111 |

110111101 |

|

М11 (Х) |

|

|

|

111011 |

1101101 |

11010101 |

111100111 |

|

М13 (Х) |

|

|

|

|

|

10000011 |

100101011 |

Образующие многочлены для БЧХ кодов

|

N |

И |

S |

Образующий полином |

N |

И |

S |

Образующий полином |

|

7 |

4 |

1 |

13 |

127 |

120 |

1 |

211 |

|

15 |

11 |

1 |

23 |

113 |

2 |

41567 |

|

|

7 |

2 |

721 |

106 |

3 |

11554743 |

||

|

5 |

3 |

2467 |

99 |

4 |

3447023271 |

||

|

31 |

26 |

1 |

45 |

92 |

5 |

624730022327 |

|

|

21 |

2 |

3551 |

85 |

6 |

130704476322273 |

||

|

16 |

3 |

107657 |

78 |

7 |

26230002166130115 |

||

|

11 |

5 |

5423325 |

71 |

9 |

6255010713253127753 |

||

|

6 |

7 |

313365047 |

64 |

10 |

1206534025570773100045 |

||

|

63 |

57 |

1 |

103 |

|

|||

|

51 |

2 |

12471 |

255 |

247 |

|

435 |

|

|

45 |

3 |

1701317 |

239 |

|

267543 |

||

|

39 |

4 |

166623567 |

231 |

|

156720665 |

||

|

36 |

5 |

1033500423 |

223 |

|

75626641375 |

||

|

30 |

6 |

1574641656547 |

215 |

|

23157564726421 |

||

|

24 |

7 |

17323260404441 |

207 |

|

1617660567636227 |

||

|

18 |

10 |

1363026512351725 |

199 |

|

7633031270420722341 |

||

|

|

191 |

|

2663470176115333714567 |

||||

|

187 |

|

52755313540001322236351 |

|||||

|

179 |

|

22624710717340432416300455 |

|||||

Приложение 5

|

Таблица значений функций Оуэна |

|

|

Продолжение приложения 5

Список литературы

1. В. Г. Олифер, Н. А. Олифер . Основы сетей передачи данных. Курс лекций. Интернет-университет информационных технологий, 2005.

2. В.А. Кудряшов, В.П. Глушко. Системы передачи дискретной информации. УМК МПС , 2002.

3. В.В. Ломовицкий, А.И. Михайлов, К.В. Шестак, В.М. Щекотихин.

Основы построения систем и сетей передачи информации. Интернет-университет информационных технологий, 2005.

4. Хелд Г. Технологии передачи данных. 2003.

5. Дмитриев В.И. Прикладная теория информации: Учебник.- М.: Высш.шк., 1989.

6. Скляр Б. Цифровая связь: Теоретические основы и практическое применение. - М.: Вильямс, 2003.

7. Гаранин М.В., Журавлев В.И., Кунегин С.В. Системы и сети передачи информации. - М.: Радио и связь, 2000.

8. Телекоммуникационные системы и сети: Учебное пособие. Т.1 /Под ред. В.П. Шувалова: - М.: Горячая линия-Телеком, 2003.

9. Передача дискретных сообщений: Учебник/Под ред. В.П. Шувалова. - М.: Радио и связь, 1990.

10. Боккер П. Передача данных. Техника связи в системах телеобработки данных./Пер. с нем. Т.1. - М.: Связь, 1980.

Содержание

|

Введение |

3 |

|

1 Каналы связи и их характеристики. Энтропия источника дискретных сообщений |

4 |

|

2 Синхронизация в ЦСС |

14 |

|

3 Методы и устройства помехоустойчивого кодирования |

17 |

|

Приложение 1 |

35 |

|

Приложение 2 |

36 |

|

Приложение 3 |

37 |

|

Приложение 4 |

38 |

|

Приложение 5 |

39 |

|

Список литературы |

41 |

Сводный план 2013г., поз. 96