АЛМАТИНСКИЙ ИНСТИТУТ ЭНЕРГЕТИКИ И СВЯЗИ

КОМПЬЮТЕРНО-КОММУНИКАЦИОННЫЕ СИСТЕМЫ

Программа курса и методические указания к выполнению курсового

проекта (для студентов заочной формы обучения

специальности 350140 – Электронные системы и технологии)

Алматы 2004

СОСТАВИТЕЛЬ:

А. Берикулы. Компьютерно-коммуникационные системы

. Программа курса и методические указания к выполнению курсового проекта (для студентов заочной формы обучения специальности 350140).

– Алматы: АИЭС, 2004.

– 47 с.

Рассмотрены программа курса и общие вопросы проектирования компьютерно-коммуникационных систем, сформулированы цели и задачи курсового проекта, рекомендован примерный перечень заданий, приведены сведения о последовательности выполнения курсового проекта, требования к ее содержанию, оформлению пояснительной записки и иллюстративно-графического материала. В приложениях даны примеры выполнения чертежей.

Методические указания предназначены для студентов специальности 350140 – Электронные системы и технологии.

Табл. 7, библиогр. 29 назв.

Рецензент: канд. техн. наук, профессор КазНТУ А.Ч.Турым

Печатается по плану издания Алматинского института энергетики

и связи на 2003 г.

© Алматинский институт энергетики и связи, 2004 г.

ВВЕДЕНИЕ

Дисциплина «Компьютерно-коммуникационные системы» является одной из основополагающих дисциплин специализации «Компьютерно-коммуникационные системы» специальности «Электронные системы и технологии».

Задачей дисциплины «Компьютерно-коммуникационные системы» является подготовка студентов к решению задач, связанных с рациональным выбором технологии, структуры и компонентов компьютерных и инфокоммуникационных систем, квалифицированное построение структуры таких систем.

Дисциплина «Компьютерно-коммуникационные системы» базируется в первую очередь на курсе «Компьютерные сети и системы», а также на соответствующих разделах курсов Информатика, Проектирование баз данных и знаний, Инструментальные средства разработки программ.

Данный курсовой проект является продолжением расчетной части самостоятельной (РГР) или контрольной работы, выполненной студентом в предыдущем семестре по дисциплине «Компьютерные сети и системы». Выполненная ранее контрольная работа должна войти составной частью данному курсовому проекту.

Дисциплина читается на 6-курсе, общий объем часов – 158.

Распределение учебных часов и форма отчетности показаны в следующей таблице.

| Вид занятий |

Объем часов |

| Всего часов |

158 |

| В том числе: |

|

| Аудиторные |

40 |

| Лекции |

20 |

| Лабораторные работы |

20 |

| Самостоятельные работы |

118 |

| Курсовой проект |

+ |

| Форма отчетности |

Экзамен |

1 Программа и контрольные вопросы курса «Компьютерно-коммуникационные системы»

Раздел 1. Глобальные сети. Компоненты глобальных сетей

Глобальные сети. Применение модемов. Технология модемов. Основные функции модемов. Аппаратное обеспечение модемов. Стандарты модемов. Международные стандарты. Производительность модема. Типы модемов. Асинхронная связь. Контроль ошибок. Увеличение скорости передачи. Комбинирование стандартов. Синхронная связь. Линии связи. Телефонные линии. Удаленный доступ. Создание больших сетей. Расширение локальных сетей. Повторители, трансиверы, концентраторы. Мосты. Принцип работы. Сегментирование сетевого трафика.

Контрольные вопросы к I-разделу

1

Стандарты модемов. Производительность модема.

2

Типы модемов. Асинхронные модемы.

3 Типы модемов. Синхронные модемы.

4 Особенности стандарта V.90.

5 Особенности стандарта V.92.

6 Удаленный доступ.

RAS.

7 Расширение локальных сетей. Репитеры, трансиверы, концентраторы.

8 Расширение локальных сетей. Мосты. Mocты-маршрутизаторы.

9 Маршрутизаторы. Протоколы маршрутизации.

Раздел 2. Протоколы глобальных сетей

Четырехуровневая модель ТСР/IP. Протокол ТСР/IP. Протокол IPv4. Формат заголовка дейтаграммы. Длина и назначение полей. Адресная схема протокола IP. Классы адресов. Достоинство и недостатки разбиения адресного пространства на классы. Способы адресации: единичная (unicast), широковещательная (broadcast) и групповая (multicast). Маска подсети. Протокол TCP. Формат заголовка ТСР-сегмента. Протокол UDP. Формат заголовка UDP-дейтаграммы. Назначение полей. Назначение протокола ARP/RARP. Формат ARP/RARP запроса. IPng и IPv6, достоинства и недостатки. . Адресация в IPv6. Индивидуальные, групповые и коллективные адреса. Заголовок IPv6. Дополнительные заголовки в IPv6. Переходные структуры IPv4 и IPv6. Маршрутизация и протоколы маршрутизации. Протокол RIP. Особенности протокола OSPF.

Коммутаторы. Разновидности. Различие коммутаторов от мостов. Коммутация «на лету» и с буферизацией. ASIC для коммутаторов. Дополнительные функции коммутаторов. Трансляция протоколов. Протокол Spannig Tree (STP). Виртуальные частные сети. Коммутаторы 3- и 4-уровней. Шлюзы. Мультисервисные сети. Понятие «Тупой сети».

Контрольные вопросы к 2-разделу

1 Как называются уровни в четырехуровневой модели ТСР/IP?

2

Протокол IP. Формат заголовка дейтаграммы. Длина и назначение полей.

3 Адресная схема протокола IP. Классы адресов. Достоинство и недостатки разбиения адресного пространства на классы.

4 Способы адресации: единичная (unicast), широковещательная (broadcast) и групповая (multicast).

5 Когда необходимо маска подсети?

6 Протокол ТСР. Как выглядит формат заголовка ТСР? Каково назначения полей?

7 Когда используется протокол UDP? Как выглядит формат заголовка UDP?

8 Назначение протокола ARP/RARP? Формат ARP/RARP запроса.

9 IPng и IPv6, достоинства и недостатки.

10 Адресация в IPv6. Индивидуальные, групповые и коллективные адреса.

11 Заголовок IPv6. Переходные структуры IPv4 и IPv6.

12 Дополнительные заголовки в IPv6.

13 Маршрутизация и протоколы маршрутизации.?

14 Почему протокол RIP обычно не используется в большой сети?

15 Какие особенности протокола OSPF?

16 Коммутаторы. Разновидности. Классическое понимание коммутаторов. Различие коммутаторов от мостов.

17 В чем различие коммутации «на лету» и буферизацией?

18 Как расшифровывается ASIC? Какую роль они играют в коммутаторах.

19 Особенности и назначение протокола Spannig Tree Protocol

(STP).

20 Понятие «виртуальные частные сети». Особенности построения виртуальных частных сетей на коммутаторах.

21 Коммутаторы 3- и 4-уровней.

22 Мультисервисные сети. Понятие «Тупой сети».

Раздел 3. Мониторинг сети

Поддержка сети. Мониторинг сети. Управление сетью. Предупреждение проблем с помощью планирования. Резервное копирование. Безопасность. Модернизация и документирование сети. Программы управления сетью и заблаговременное устранение проблем. Решение сетевых проблем. Методика. Структурный подход. Определение приоритета. Сбор информации. Разбиение сети на сегменты. Изоляция проблемы. Анализ результатов. Рефлектометр. Монитор сети. Анализатор протоколов. Популярные программные и аппаратные анализаторы. Типичные проблемы. Кабели и связанные с ними компоненты. Сбои напряжения питания. Модернизация.

Интернет. Обзор. Услуги Интернета. World

Wide Web. File Transfer Protocol. Электронная почта. Новости. Gopher. Telnet. Узлы Интернета. The Microsoft Network. Поиск ресурсов. Имена в Интернете. Доменная система имен. Броузеры. Подключение к Интернету. Коммутируемые линии. ISDN.

Контрольные вопросы к 3-разделу

1 Сетевая модель OSI

2 Многоуровневая архитектура. Взаимодействие уровней модели

OSI.

3 Прикладной уровень. Представительский уровень.

4 Сеансовый уровень. Транспортный уровень.

5 Сетевой уровень.

6 Канальный уровень. Физический уровень.

7 Модель IEEE Project. Категории IEEE

Project.

8 Расширения модели

OSI.

9 Передача данных по сети. Функции пакетов. Общая структура пакета.

10 Протоколы. Назначение протоколов. Работа протоколов.

Раздел 4. Технологии глобальных сетей

Передача данных в глобальных сетях. Аналоговая связь. Коммутируемые линии. Типы коммутируемых линий. Выделенные линии. Цифровая связь. Линии Т1/Е1. Мультиплексирование. Деление канала. Т3/Е3.

Разновидности коммутации. Коммутация каналов и сообщений. Цифровая сеть интегрированных услуг ISDN. ISDN

BRI. ISDN PRI.

Сети с коммутацией пакетов. Принцип работы. Виртуальные каналы.

Сети с коммутацией пакетов Х.25. Достоинства и недостатки. Формат кадра. Сети Frame

Relay. Достоинства и недостатки. Формат кадра. Понятие CIR.

Синхронный и асинхронный режимы передачи. Особенности и различия. ATM-технология: компоненты, среда передачи. Коммутация ячеек. Формат ячейки.

Контрольные вопросы к 4-разделу

1 Передача данных в глобальные сети. Аналоговая связь. Коммутируемые линии. Типы коммутируемых линий.

2 Выделенные линии.

3 Цифровая сеть интегрированных услуг ISDN. BRI.

4 Цифровая сеть интегрированных услуг ISDN. PRI.

5 Разновидности коммутации. Коммутация каналов и сообщений.

6 Сети с коммутацией пакетов. Принцип работы. Виртуальные каналы.

7 Сети с коммутацией пакетов Х.25. Достоинства и недостатки.

8 Сети с коммутацией пакетов Х.25. Формат кадра.

9 Сети Frame

Relay. Достоинства и недостатки.

10 Сети Frame

Relay. Формат кадра. Понятие CIR.

11 Понятия мягкой и серьезной перегрузок в сетях Frame

Relay.

12 Сравнение выделенных линии и Frame

Relay.

13 Синхронный и асинхронный режимы передачи. Особенности, различия.

14 ATM-технология. Компоненты. Среда передачи.

15 ATM-технология. Коммутация ячеек. Формат ячейки.

Раздел 5 Технологии Последней мили и

IP-телефония

Проблема «Последняя миля». Технологии последней мили: беспроводной доступ, кабельные модемы и спутниковая связь.

Технология xDSL. Стандарты DSL. Основное назначение и разновидности. Технологи ADSL, SDSL, HDSL, SHDSL, VDSL. Технология ADSL Lite

(G.Lite).

IP-телефония. Понятия Компьютерной телефонии и Интернет телефонии. Передача голоса по IP сетям. Структурное построение IP-телефонии. Процесс передачи голоса. Понятие QoS. Взаимосвязь передачи голоса и видеоконференцсвязи. Серия стандартов H.323. Состав и назначения. Базовая архитектура H.323. Функции шлюза и привратника (gatekeeper). Новые протоколы конвергенции. Протокол SIP. Особенности и структура протокола SCTP. RTP и RCTP. Взаимосвязь H.323 и RTP и

RCTP.

Перспективы развития компьютерно-коммуникационных систем.

Контрольные вопросы к 5-разделу

1. «Последняя миля». Решения проблемы.

2. Кабельные модемы. Беспроводные и спутниковые системы.

3. Технология xDSL. Основное назначение и разновидности.

4. Технология HDSL, SDSL,

SHDSL, VDSL.

5. Технология ADSL, RADSL, MSDSL и ADSL

Lite.

6. IP-телефония. Понятия Компьютерной телефонии и Интернет телефонии.

7. Структурное построение IP-телефонии. Процесс передачи голоса.

8. Понятие QoS. Взаимосвязь передачи голоса и видеоконференцсвязи.

9. Серия стандартов H.323. Состав и назначения.

10.Базовая архитектура H.323. Функции шлюза и привратника

(gatekeeper).

11.Новые протоколы конвергенции. Протокол

SIP.

12.Особенности и структура протокола

SCTP.

13.RTP и RCTP. Взаимосвязь H.323 и RTP и

RCTP.

Раздел 6. Технологии защиты информации в инфокоммуникационных сетях

Основные понятия информационной безопасности. Уязвимости и атаки. Варианты классификации уязвимостей и атак.

Защитные механизмы и средства обеспечения безопасности.

Безопасность физического и канального уровней. Сетевые анализаторы и "снифферы". Методы обнаружения "снифферов". Защита периметра сети. Межсетевые экраны.

Меры защиты сетевого уровня. Протокол IPSEC. Виртуальные частные сети.

Безопасность транспортного уровня модели OSI. Распределенные атаки и меры защиты от них. "DoS-умножение".

Анализ защищенности корпоративной сети. Принципы анализа защищенности на сетевом уровне. Работа с программой Internet

Scanner.

Обнаружение атак. Архитектура систем обнаружения атак. Классификация систем обнаружения атак.

Проблемы безопасности протоколов прикладного уровня

(Telnet, FTP, HTTP, SMTP).

Проблемы обеспечения безопасности сетевых ОС. Причины возникновения уязвимостей ОС. Реализация защитных механизмов в сетевых ОС.

Основные защитные механизмы СУБД. Объекты баз данных. Аутентификация и разграничение доступа. Механизмы аудита.

Перспективы развития компьютерно-коммуникационных систем.

Контрольные вопросы к 6-разделу

1 Основные понятия информационной безопасности.

2 Варианты классификации уязвимостей и атак.

3 Защитные механизмы и средства обеспечения безопасности.

4 Безопасность физического и канального уровней.

5 Защита периметра сети. Межсетевые экраны.

6 Меры защиты сетевого уровня. Протокол

IPSEC.

7 Виртуальные частные сети.

8 Безопасность транспортного уровня модели OSI. DoS атаки.

9 Обнаружение атак.

10 Безопасность протоколов прикладного уровня

(Telnet, FTP, HTTP, SMTP).

11 Проблемы обеспечения безопасности сетевых ОС.

12 Основные защитные механизмы СУБД.

2. ПРИМЕРНЫЙ ПЕРЕЧЕНЬ ЛАБОРАТОРНЫХ РАБОТ

2.1 Базовые топологии и способы передачи данных в компьютерных сетях (4 часа).

2.2 Эталонная модель взаимодействия открытых систем. Совместное использование каталогов (4 часа).

2.3 Компоненты компьютерных систем и драйверы сетевых плат (4 часа).

2.4 Одноранговые сети и сети с выделенным сервером. Установка сетевой операционной системы Windows Server (4 часа).

2.5 Администрирование Windows Server. Управление производительностью сети (4 часа).

2.6 Знакомство с маршрутизаторами и ознакомление с пользовательским интерфейсом (4 часа).

2.7 Конфигурирование и настройка маршрутизатора (4 часа).

2.8 Статическая и динамическая маршрутизация (4 часа).

2.9 Списки доступа маршрутизатора (4 часа).

3. МЕТОДИЧЕСКИЕ УКАЗАНИЯ К ИЗУЧЕНИЮ КУРСА «КОМПЬЮТЕРНО-КОММУНИКАЦИОННЫЕ СИСТЕМЫ»

Общие указания

В соответствии с учебным планом курса «Компьютерно-коммуникационные системы» студент должен ответить на контрольные вопросы, выполнить курсовой проект и защитить его, проделать лабораторные работы и сдать экзамен. К сдаче экзамена студент допускается при предъявлении экзаменатору выполненных и зачтенных лабораторных работ и курсового проекта.

Основной формой изучения курса является самостоятельное изучение рекомендованной литературы. Очные виды занятий являются дополнительной формой в помощь самостоятельной работе студентов.

Кафедра рекомендует вести краткий конспект изучаемого учебного материала. После изучения каждого раздела необходимо ответить на контрольные вопросы. Еще раз напоминаем, что ранее выполненное контрольное задание по курсу «Компьютерные сети и системы», является составной частью данного выполняемого курсового проекта, в связи с чем, рекомендуется в полной мере использовать ранее проведенные работы по проектированию локальной компьютерной сети.

В приведенных ниже методических указаниях даются ссылки на основную литературу [1, 2]. Однако, для изучения программы курса желательно пользоваться и списком дополнительной литературы.

Дополнительной литературой можно также пользоваться для более углубленного изучения отдельных пунктов или разделов программы или в случае отсутствия книг основной литературы.

Перед выполнением курсового проекта необходимо проработать соответствующий теоретический материал и ознакомиться с методическими указаниями к выполнению курсового проекта.

В случае затруднения, возникшего при решении задач, студент может обратиться на кафедру за устной или письменной консультацией непосредственно или по электронной почте: ect@alnet.kz или ect@aipet.kz.

Курсовой проект должен быть аккуратно оформлен: пронумерованы страницы, указаны номера рисунков и таблиц, оставлены поля, для заметок преподавателя.

Курсовой проект рекомендуется представлять в электронном виде (на дискете, по электронной почте). Как исключение он может быть представлен на твердой копии (на бумаге).

Небрежно оформленная работа может быть возвращена без рецензирования.

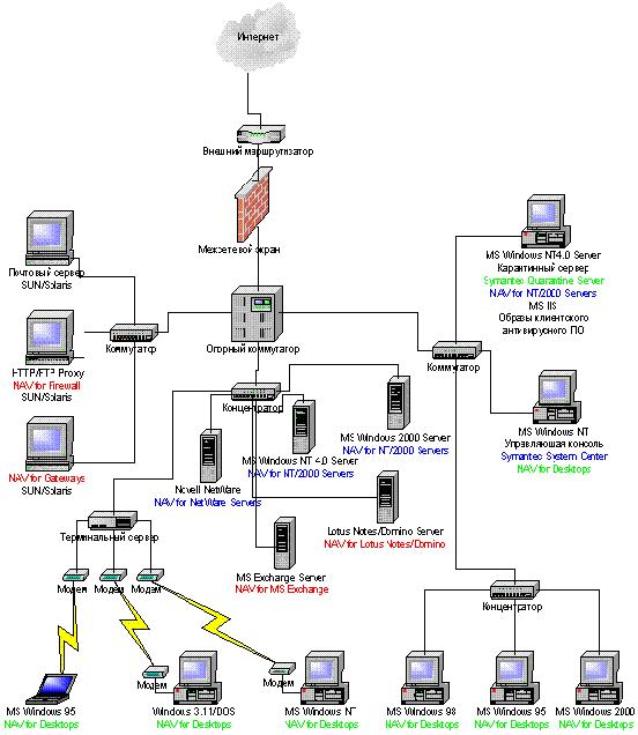

Графические работы также рекомендуется выполнять в электронном виде, например, с помощью пакета Visio (пример схемы сети, выполненной на Visio, приведен в Приложении А). При отсутствии такой возможности графические построения (рисунки, схемы, графики, диаграммы) выполняются аккуратно карандашом на миллиметровой бумаге с указанием масштаба и размерностей по осям согласно ГОСТ.

Если графическому построению предшествуют расчет, то расчетные данные сводятся в таблицу.

Все величины, определяемые из графика, должны быть отмечены на графике.

В конце работы следует привести список использованной литературы и расписаться, указав дату выполнения.

Исправления незачтенной работы производятся на чистых листах контрольной работы, или новая тетрадь подшивается к старой и совместно с рецензией высылается на повторную рецензию. При электронном редактировании внесенные изменения должны быть отмечены другим цветом. Замечания преподавателя рекомендуется выделить красным цветом, а исправления студента – синим. Рекомендуется также использовать режимы исправления и рецензирования Microsoft

Word.

Передача курсового проекта в электронном виде может осуществляться по электронной почте заочного факультета (fzo@aipet.kz) или непосредственно на кафедру по вышеуказанному электронному адресу кафедры.

4.ЗАДАНИЕ НА КУРСОВОЙ ПРОЕКТ

В курсовом проекте по данной дисциплине разрабатывается проект компьютерно-коммуникационной системы той организации, в которой работает студент. Альтернативным вариантом задания может быть модернизация компьютерно-коммуникационной системы (ККС) предприятия студента или разработка проекта под предполагаемого заказчика. Если студент затрудняется в выборе задания, то выбор задания осуществляется согласно таблице 1.

В задании на курсовой проект указываются конкретный тип предприятия и примерное количество узлов (компьютеров) в сети и используемая технология магистральной передачи информации. Требуется выбрать технологию локальной компьютерной сети (топология, методы доступа, протокол канального уровня и др.) и описать взаимодействие его основных функциональных узлов при передаче и приеме данных.

В целом курсовой проект должен включает следующие разделы:

-

Задание.

-

Введение.

-

Основная часть.

-

Графическая часть.

-

Заключение.

-

Список литературы.

-

Приложение (если есть).

Рекомендуемый объем курсового проекта 30-40 страниц.

ЗАДАНИЕ

на курсовой проект по дисциплине «Компьютерно-коммуникационные системы»:

Спроектировать компьютерно-коммуникационную систему предприятия, структура которой выбирается

согласно первой букве фамилии студента по таблице 1[1].

Таблице 1

| Первая буква фамилии |

Профиль

предприятия |

Кол-во рабочих станций |

Особенность здания |

Примечание |

| Головной офис |

Филиал 1 |

Филиал 2 |

| |

Компьютерная фирма (Логиком) |

100 |

Алматы, 2 этажа |

Алматы, магазин №1, 1 этаж |

Алматы, магазин №2, 1 этаж |

|

| |

Инфокоммуникационная компания (Казахтелеком) |

300 |

Алматы,

3 этажа |

Алматытелеком,

2-этажа |

Астана, 2 этажа |

|

| |

Банк (ЦАБ) |

50 |

Алматы, 5 этажей |

Бишкек, 2 этажа |

Ташкент, 2 этажа |

|

| |

Учебный институт (АИЭС) |

100 |

Алматы, 5 этажей |

Усть-Камено-горск, 1 этаж |

Астана, 2 этажа |

|

| |

Компьютерная фирма (АЛСИ) |

100 |

Алматы, 5 этажей |

Астана, 1 этаж |

Алматы, магазин,

1 этаж |

|

| |

Провайдер Интернет (НУРСАТ) |

200 |

Алматы, 4 этажа |

Алматы, 2 этажа |

Астана, 2 этажа |

|

| |

Учебный институт (КазНТУ) |

300 |

Алматы, 9 этажей |

Атырау, 1 этаж |

Астана, 2 этажа |

|

| |

Провайдер Интернет (ASTEL) |

50 |

Алматы, 2 этажа |

Астана, 2 этажа |

Семей, 2 этажа |

|

| |

Торговая компания

(прототип «Бутя») |

50 |

Алматы, 2 этажа |

Алматы, 2 этажа |

Астана, 2 этажа |

|

| |

Энергетическая компания (KEGOC) |

300 |

Алматы,

5 этажей |

Астана, 2 этажа |

РЭК, Кокшетау,

3 этажа |

|

| |

Компьютерная фирма (Глотур) |

100 |

Алматы, 1 этаж |

Алматы, магазин №1, 1 этаж |

Алматы, магазин №2, 1 этаж |

|

| |

Инфокоммуникационная фирма (Алматытелеком) |

300 |

Алматы,

5 этажей |

Северный узел,

2-этажа |

Южный узел, 2 этажа |

|

| |

ЗАО «НИТ» |

50 |

Астана, 2 этажа |

Алматы, 5 этажей |

|

Областные центры связаны по Х.25 |

| |

Провайдер Интернет (DUСАТ) |

200 |

Алматы, 2 этажа |

Алматы, 2 этажа |

Астана, 2 этажа |

|

| |

ВУЗ (КазГУ) |

300 |

Алматы,

11 этажей |

Атырау, 1 этаж |

Астана, 2 этажа |

|

| |

Провайдер сотовой связи (K-CELL) |

50 |

Алматы, 7 этажей |

Астана, 2 этажа |

Алматы, 2 этажа |

|

| |

Нурбанк |

50 |

Алматы, 2 этажа |

Астана, 2 этажа |

Атырау, 2 этажа |

|

| |

Учебный институт

(КазГАСА) |

100 |

Алматы, 7 этажей |

Атырау, 1 этаж |

Астана, 2 этажа |

|

| |

Компьютерная фирма (Алсер) |

100 |

Алматы, 1 этаж |

Астана, 1 этажей |

Атырау, 1 этаж |

|

| Ф, Х |

НЦ РЭС |

200 |

Алматы, 4 этажа |

Приозерск, 4 этажа |

Астана, 2 этажа |

|

| Ц |

ВУЗ (КАУ) |

300 |

Алматы, 4 этажей |

Алматы, 4 этажей |

Астана, 2 этажа |

|

| Ч |

Карметкомбинат |

50 |

Караганда,

4 этажа |

Караганда, 4 этажа |

Караганда, 2 этажа |

Оптоволокно |

| Ш,Щ |

Провайдер сотовой связи (K-Mobile) |

50 |

Алматы, 3 этажа |

Астана, 2 этажа |

Алматы, 2 этажа |

|

| Э, Ю |

Завод (прототип «АЗТМ») |

50 |

Алматы, 2 этажа |

Алматы, 2 этажа |

Алматы, 2 этажа |

|

| Я |

Энергетическая компания (АПК) |

300 |

Алматы, 3 этажа |

Астана, 2 этажа |

РЭК, Кокшетау,

3 этажа |

|

Выбор вариантов программного обеспечения коллективной работы и коммуникационной технологии осуществляется согласно шифру (последняя цифра номера зачетной книжки) по таблице 2[2].

Таблице 2

Варианты |

ПО эл. почты и коллективной работы |

Используемая технология коммуникации |

Примечание |

| Последняя цифра номера зачетной книжки студента |

1 |

Lotus

Notes |

xDSL |

|

| 2 |

Frame

Relay |

|

| 3 |

Gigabit

Ethernet |

|

| 4 |

MS

Exchange |

X.25 |

|

| 5

|

ISDN PRI |

|

| 6

|

Gigabit Ethernet |

|

| 7

|

Share Point Team Services |

HPNA |

|

| 8

|

ATM |

|

| 9

|

ISDN BRI |

|

| 10 |

Модемная (пул модемов) |

|

В результате проведенного расчета должны быть определены:

1 Выбор топологии компьютерной сети предприятия. Схематическое расположение всех компьютеров, включая расположение серверов, концентраторов и др.;

2 Выбор необходимого сетевого оборудования и компьютеров системы;

3 Пути прокладывания кабелей (используется структурированная кабельная система);

4 Используемый тип протокола, в том числе, по защите информации;

5 Используемое программное обеспечение, в первую очередь, сетевая операционная система, а также ПО для обеспечению защиты информации в инфокоммуникационной системе;

5.

МЕТОДИЧЕСКИЕ УКАЗАНИЯ К ВЫПОЛНЕНИЮ КУРСОВОГО ПРОЕКТА

Выполнение работы следует разбить на несколько этапов:

5.1 Обследование предприятия и решаемые предприятием задачи и его информационные запросы.

5.2 Определение структуры потоков данных.

5.3 Создание логической структуры сети. Разработка информационной структуры предприятия.

5.4 Выбор топологии сети и методов доступа.

5.5 Проектирование локальных компьютерных сетей (ЛКС) предприятия

5.6 Определение сетевой модели.

5.7 Выбор технологии глобальной сети.

5.8 Выбор сетевых технологий и сетевых протоколов.

5.9 Выбор сетевой операционной системы. Выбор программного обеспечения для защиты информации.

5.10

Планирование мер по обеспечению информационной безопасности.

5.11 Разработка структурированной кабельной системы (СКС).

5.12 Выбор сетевого и телекоммуникационного оборудования. Определение физической структуры сети. Разработка спецификации на сеть (перечень аппаратного и программного обеспечения с указанием количества и фирм производителей).

При выполнении курсового проекта необходимо ответить на выше перечисленные вопросы. Рассмотрим их.

5.1

Обследование предприятия и решаемые предприятием задачи и его информационные запросы

На этом этапе выясняется, для каких задач будет использоваться сеть.

Основными задачами являются следующие:

-

Сетевое хранение файлов и сетевая печать;

-

Электронная почта и связь;

-

Коллективная работа и совместная обработка информации;

-

Высокопроизводительная система обмена информацией (База данных);

-

Централизованное управление компьютерами и обработки информации;

-

Контроль за доступом к важным данным;

-

Централизованное резервное копирование всех данных;

-

Публикация документов во внутренней сети и/или в Интернет (WWW сервер).

При этом основными требованиями, предъявляемыми к сетям являются следующие:

-

Она должна обладать достаточной производительностью;

-

Она должна быть легко управляемой, что позволяет без особых усилий подстраивать ее под меняющиеся потребности организации;

-

Сеть должна быть масштабируемой, т.е. позволять легко увеличивать количество пользователей и используемых прикладных программ;

-

Сеть должна обладать необходимой надежностью и безопасностью.

При обосновании выбора любых средств или решений необходимым условием является рассмотрение нескольких альтернативных вариантов. При этом следует дать ответы на некоторые вопросы:

1 Коммерческие цели

- Чем занимается организация?

- Для чего, по мнению руководящего персонала, будет использоваться данная сеть?

2 Стратегия расширения организации

- Насколько быстро расширяется организация?

- Планируется ли в ближайшее время создание новых подразделений или отделов?

- Какой видит компанию через один год или пять лет ее руководство?

3 Требования пользователей и групп

-

Как разработанная сеть повлияет на производительность работы пользователей?

-

Какой тип и объем ресурсов должен быть доступен для каждой конкретной группы? Целесообразна ли совместная работа пользователей и разработчиков? При этом пользователи определяют требования к приложениям, а значит к задержкам, надежности передачи, безопасности сети.

4 Безопасность

- Каковы уровни защиты данных в организации?

- Следует ли устанавливать различные уровни защиты при работе с внешними источниками информации?

- Каков уровень физической защиты организации?

5 Отказоустойчивость

- Значительно ли повлияет на работу организации сбой всей системы?

- Каково максимальное время восстановления работоспособности сети в случае отказа?

- Насколько важны аспекты отказоустойчивости и резервирования?

6 Существующая сетевая архитектура

- Развернута ли в данной организации сеть?

- Возможна ли дальнейшая модернизация развернутой сети?

7 Управление

- Сколько времени и усилий необходимо для поддержания работоспособности сети?

- Каким образом организация собирается управлять работой сети?

5.2

Определение структуры потоков данных

Необходимо составить схему взаимодействия отделов организации на каждой ЛКС и, в корпоративной сети в целом. Это необходимо для правильной разбивки на логические сегменты, на расположение серверов внутри сегментов или непосредственное подключение их к магистралям локальных сетей. Обоснование необходимости выделение IP подсетей внутри ЛКС, выделение внешних маршрутов между ЛКС.

5.3

Создание логической структуры сети. Разработка информационной структуры предприятия

При разработке инфраструктуры предприятия необходимо учесть логическую и физическую структуру предприятия.

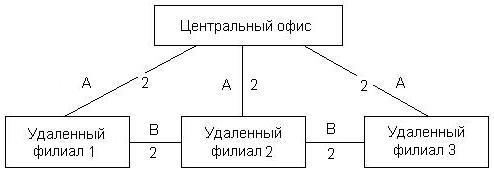

Построение логической схемы ЛКС

После информации о потоках данных в сети выполняется сегментирование сети и строится ее логическая схема.

Рекомендуется для каждого представительства организации создавать отдельную ЛКС. Все внешние соединения рассматриваются как соединения с глобальной сетью, а внутренние соединения – с локальной.

Логическую схему необходимо сначала набросать в общем, а затем каждый ее узел описать более детально.

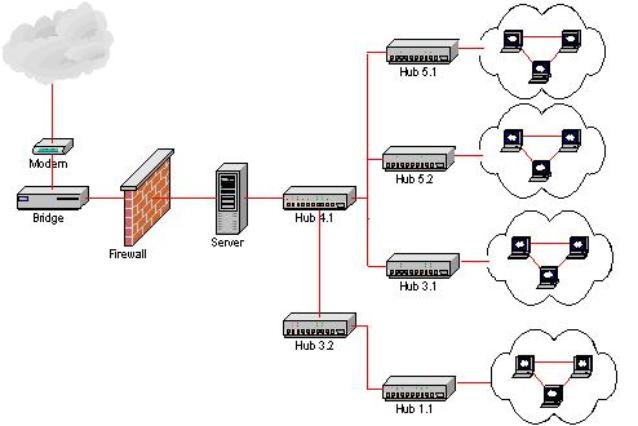

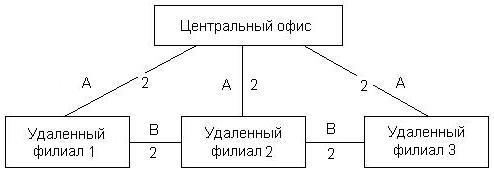

На рисунке 1 представлен пример логические схемы:

Рисунок 1

А = Критически важное соединение.

В = Обычное соединение.

С = Необязательное соединение.

1 = Соединения с высокой производительностью.

2 = Соединения со стандартной производительностью.

3 = Соединения с низкой производительностью.

5.4

Выбор топологии сети и методов доступа

При выборе топологии сети необходимо учитывать стоимость сетевого оборудования и его производительность, а также требования предприятия к скорости работы сети.

Если к сети предъявляются серьезные требования по производительности и надежности лучше всего обратить внимание на технологию Ethernet с методом доступа CSMA/CD или Fast Ethernet и выбрать топологию «звезда», осуществляемую с помощью концентраторов (HUB). Эти концентраторы могут обеспечить скорость передачи данных от 10 до 100 Мбит в секунду. При проектировании сети, работающей в условиях высоких уровней электрических и электромагнитных помех, имеет смысл выбрать технологию FDDI на оптоволоконном кабеле. При необходимости обеспечения очень высоких скоростей (например, обмен мультимедийной информацией между серверами) можно использовать Gigabit

Ethernet.

При конкретных расчетах рекомендуется ограничиться методом доступа CSMA/CD технологией Ethernet или Fast Ethernet.

5.5

Проектирование локальных сетей предприятия

5.5.1 Разработка возможных вариантов конфигурации ЛКС

Сетевую архитектуру можно понимать как поддерживающую конструкцию или инфраструктуру, лежащую в основе функционирования сети. Данная инфраструктура состоит из нескольких главных составляющих, в частности, компоновка или топология сети, кабельная проводка и соединительные устройства – мосты, маршрутизаторы и коммутаторы. Проектируя сеть, необходимо принимать во внимание каждый из этих сетевых ресурсов и определить, какие конкретно средства следует выбрать и как их надо распределить по сети, чтобы оптимизировать производительность, упростить управление оборудованием и оставить возможности для последующего роста.

Таблица 3

| Компонент/характеристика |

Реализация |

| Топология |

Звезда-шина |

| Линия связи |

Неэкранированная витая пара категории 5 |

| Сетевые адаптеры |

Ethernet 10BaseT |

| Ретрансляторы (повторители, концентраторы, коммутаторы, мосты, маршрутизаторы, шлюзы) |

Концентратор Ethernet 10BaseT |

| Управление совместным использованием ресурсов |

Сеть на основе сервера с компьютерами – клиентами. Ресурсы, требующие централизованного управления, находятся на сервере, а остальные – на компьютерах – клиентах |

| Совместное использование периферийных устройств |

Подключение сетевого принтера непосредственно к сетевому кабелю через сетевую плату, управление очередями к принтеру с помощью программного обеспечения сервера |

| Поддерживаемые приложения |

Электронная почта, обработка факсимильных сообщений, организация коллективных работ в среде электронного документооборота, работа с базами данных с использованием специализированных серверов |

Например, возможна следующая постановка задачи оптимизации: обеспечить минимальную задержку передачи сообщений в сети при выполнении установленных ограничений на значения показателей надежности сети, стоимости сети и достаточную качественную оценку информационной безопасности сети. Можно качественно определить степень предпочтений пользователя при оценке качества и важности услуг ЛКС, используя для этого общее описание переменных, приведенных в таблице 4.

Таблица 4

| Переменная |

Описание |

| Отлично |

требуемые функции выполняются безупречно |

| Очень хорошо |

соответствует всем основным требованиям и обеспечивает существенные преимущества |

| Хорошо |

соответствует основным требованиям и имеет дополнительные возможности |

| Удовлетворительно |

соответствует основным требованиям |

| Плохо |

имеет ограниченные возможности |

| Неприемлемо |

не соответствует минимальным требованиям или не обеспечивает данной возможности |

5.6

Определение сетевой модели

Сетевая модель определяет способ хранения данных и расположение линий связи, по которым эти данные передаются. В каждой сети может быть реализована одна или сразу несколько стандартных моделей. В настоящее время наиболее распространены четыре модели, предоставляющие пользователям доступ к сетевым приложениям и данным:

1 Распределенная среда (среда "мэйнфрейма")

Эта модель была самой первой и остается популярной по сей день. Все ресурсы сети такой модели располагаются на сервере, который отвечает за управление и хранение всех данных компании. Каждый пользователь сети для запуска процессов на сервере обращается к нему со своего терминала или бездисковой рабочей станции.

Основные особенности данной среды

-

Сервер является наиболее уязвимым компонентом сети.

-

Отсутствие необходимости модернизации рабочих станций клиентов для поддержки новых приложений.

-

Снижение производительности сети при перегрузке сервера.

-

Невозможность дальнейшей модернизации и расширения в случае неправильного выбора сервера.

-

Несложное управление вопросами безопасности физического доступа к серверу.

2 Среда клиент/сервер

На современной стадии развития технологий совместного использования данных и ресурсов эта модель является наиболее популярной и может быть реализована в организациях самого разного масштаба. Здесь сервер используется только для предоставления доступа к приложениям и хранения сгенерированных данных. Вся обработка данных выполняется на рабочей станции, что улучшает производительность работы сети и снижает загруженность сервера.

Основные достоинства и недостатки среды клиент/сервер:

-

Необходимость более тщательного по сравнению с другими моделями планирования.

-

Возможность функционирования рабочих станций даже при отсутствии сервера.

-

Необходимость в случае модернизации сети наращивания производительности не только сервера, но и рабочих станций.

-

Недостаточная безопасность данных, которые хранятся на рабочих станциях.

-

Возможность расширения до уровня промышленной сети.

3 Одноранговая среда

Эта модель разработана для небольших (до 10-15 рабочих станций) локальных сетей и чаще всего разворачивается в малых офисах. Принцип ее работы построен на том, что каждая рабочая станция функционирует в режиме сервера, предоставляя доступ к своим данным и устройствам любой другой станции, обладающей для этого необходимыми полномочиями.

Достоинства и недостатки одноранговой модели:

-

Привлекательное отношение стоимость/эффективность, причиной чего является отсутствие выделенного сервера

-

Рабочим станциям предоставлен доступ ко всем ресурсам

-

Отсутствие централизованного управления и обеспечения безопасности

-

Невозможность преобразования в большую сеть

-

Возможность сбоя всей сети после выхода из строя отдельной рабочей станции

4 Среда, развернутая на базе WWW

Структура модели напоминает среду мэйнфрейма, в которой центральный сервер предоставляет пользователям свои "страницы" информации для просмотра и взаимодействия с ними. Каждый пользователь такой сети может использовать эти страницы либо на своей локальной машине, либо на сервере.

Основные достоинства и недостатки этой среды:

-

Заманчивое соотношение стоимость/эффективность в случае использования с целью объединения локальной и глобальной сети

-

Возможность инсталляции и обновления версий приложений без необходимости непосредственного взаимодействия с рабочими станциями клиентов

-

Наиболее уязвимым к отказам звеном сети является Web-сервер

-

Недостаточно надежное обеспечение безопасности из-за возможности внешнего доступа к сети

-

Возможность развертывания в средах с низкой пропускной способностью или большим графиком

-

Возможность интеграции с Internet.

5.7

Выбор технологии глобальной сети

Для соединения удаленных локальных сетей и отдельных компьютеров в корпоративной сети применяются разнообразные телекоммуникационные средства, в том числе телефонные каналы, радиоканалы, спутниковая связь.

По заданию к курсовому проекту указана технология глобальной сети: X.25, Frame

Relay, ATM и др. Однако при необходимости и достаточной обоснованности студент может выбрать любую более соответствующую для данного предприятия технологию, в том числе, и модемную или другую технологию коммутации каналов. Если модемная технология может быть применено при очень низких требованиях к скорости передачи (несколько десятков Кбит/с, то технология коммутации каналов ISDN, хотя и позволяет получить высокие скорости, но является достаточно дорогим. Высоконадежная технология X.25 имеет высокие скорости, но сейчас настойчиво вытесняется технологией Frame Relay. Технология коммутации ячеек ATM является дорогостоящей технологией и используется в исключительных случаях для получения очень высоких скоростей (несколько сотен Мбит/с) передачи.

Некоторые характеристики указанных технологий приведены в

таблице 5.

Таблица 5. Сравнение глобальных (WAN) технологий

| Технологии |

| Х.25 |

Frame Relay |

ISDN |

ATM |

TCP/IP |

| Скорость используемых каналов |

| 12-64 кб/с ,до 2мб/с |

64 кб/с – 2 Мб/с, до 44,736мб/с |

128кб/с, 1.544 (2,048) Мб/с |

25Мб/с –622,08 Мб/с |

1.2 Мб/с – 2.048 Мб/с |

| Тип трафика |

| Терминальный, компьютерный |

Компьютерный, сжатый голос и видео |

Компьютерный, голос, видео |

Компьютерный, голос, видео |

Компьютерный терминальный |

| Надежность доставки и организация повторной передачи данных |

| Гарантирует |

Доставку не гарантирует |

Не гарантирует |

С протоколом SSCOP |

Доставку не гарантирует |

| Наличие в технологии механизмов контроля перегрузок коммутирующих устройств |

| Есть |

Есть |

Нет |

Есть |

Нет |

| Возможность групповой доставки (доставки к группе адресов) |

| Не обеспечивает |

Обеспечивает |

Обеспечивает |

Обеспечивает |

Обеспечивает |

| Эффективность передачи полезных данных |

| |

Около 100% |

Менее 80% |

Зависит от типа услуг

77-90 % |

|

| Обеспечения качества обслуживания |

| Не обеспечивает |

Не гарантирует задержку передачи данных |

Классы доступа |

Обеспечивает полностью |

С протоколом RSVP |

Некоторыми критериями выбора технологии являются:

1 Обеспечение качества обслуживания.

2 Популярность технологии в обозримом будущем. От этого зависит расширяемость сети и возможность обновления оборудования.

3 Расширяемость.

-

масштабируемость влияет на легкость модернизации при возрастании потребностей организации;

-

поддержка существующей кабельной системы;

-

совместимость с установленным оборудованием.

4 Стоимость. Соотношение цена-производительность.

При выборе технологии следуют обратить внимание на следующие характеристики трафика:

1 Степень пульсации – отношение максимально возможного объема передачи данных в сети к среднему объему.

2 Допустимость задержек передачи и времени ответа. Пути задержек при передаче и приеме сигнала указаны на следующем рисунке 2 [19].

Рисунок 2

Рисунок 2

A, B, C, E, F, G - время передачи по сети.

D - время на обработку запроса.

Время ответа = A + B + C + E + F + G + D.

3 Скорость передачи. Необходимая пропускная способность сети.

Характеристика трафика разных приложений приведена в следующей таблице:

| Приложение/

Характеристика |

"Взрывообразность" трафика |

Допустимость задержек |

Время ответа |

Пропускная способность, Мбит/с |

| Электронная почта |

Высокая |

Высокая |

Регламентируется |

0,004 - 0,20 |

| Голос |

Средняя |

Низкая |

Реальное время |

0,004 - 0,64 |

| Передача файлов |

Высокая |

Высокая |

Регламентируется |

0,01 - 600 |

| CAD/CAM - системы |

Высокая |

Средняя |

Близко к реальному времени |

1 - 100 |

| Обработка транзакций |

Высокая |

Низкая |

Близко к реальному времени |

0,064 - 1,544 |

| Обработки изображений |

Высокая |

Средняя |

Реальное время |

0,256 - 25 |

| Деловое видео |

Низкая |

Низкая |

Реальное время |

0,256 - 16 |

| Развлекательное видео |

Низкая |

Низкая |

Близко к реальному времени |

1,5 - 50 |

| Широковещательное видео |

Низкая |

Низкая |

Реальное время |

0,128 - 45 |

| Связь локальных сетей |

Высокая |

Высокая |

Реальное время |

4 - 100 |

| Доступ к серверу |

Средняя |

Высокая |

Реальное время |

4 - 100 |

| Высококачественное аудио |

Низкая |

Низкая |

Реальное время |

0,128 - 1 |

В следующей таблице приведена только информация о пользовательских данных без учета накладных расходов (заголовков пакетов, максимально допустимой длины пакетов).

| Данные |

Типичный

объем |

Скорость

передачи |

Время передачи |

| Текстовый файл |

30 Кбайт |

56 Кбит/с |

0,5 с |

| Электронная таблица |

250 Кбайт |

56 Кбит/с |

4,5 с |

| Рисунок |

1 Мбайт |

56 Кбит/с |

18 с |

| Графический файл CAD/CAM |

10 Мбайт |

56 Кбит/с |

3 мин |

| Сжатое видео |

100 Мбайт |

56 Кбит/с |

30 мин |

Можно выделить три категории трафика в зависимости от требований к задержкам.

Трафик реального времени

К данному виду трафика относится аудио-, видео информация в реальном масштабе времени. Время задержки меньше 0,1 секунды, включая время обработки на рабочей станции. Кроме задержки есть вариация задержки (джиттер – разброс задержки), который приводит к эффекту дрожания.

-

Можно бороться с помощью сжатия информации. Но сжатый трафик очень чувствителен к ошибкам передачи из-за требований к малой задержки. Возникающие ошибки не могут быть исправлены с помощью повторной пересылки.

-

Применение буферной памяти на приемной стороне, но если буфер достигает больших размеров, то это приводит к удорожанию аппаратуры. Возрастание задержки за счет накладных расходов при обработке информации в большем буфере. Пример трафика – видеоконференция.

-

При передаче аудио информации не очень высокого качества и задержке 50 микросекунд искажений нет, а при задержке 100 – 150 микросекунд – искажения почти незаметны.

Для видео информации задержка не должна превышать 30 микросекунд.

Трафик транзакций

Задержка до 1 сек. Увеличение времени задержки приводит к снижению эффективности работы (ожидание) и к дискомфорту. В некоторых случаях превышение допустимого времени задержки приводит к сбою допустимой работы сессии и пользовательским приложениям надо начинать ее заново.

Пример трафика – финансовые транзакции в режиме реального времени.

Трафик данных

Допускает практически любую задержку (несколько секунд и больше). Особенностью данного трафика является чувствительность к доступной полосе пропускания. Чем больше полоса пропускания, тем быстрее пересылка, не зависимо от задержки (электронная почта, пересылка файлов).

5.7.1

Проектирование внешних связей в корпоративной сети

Чтобы подключиться к серверам Internet, ваш компьютер должен быть подключен к этой глобальной сети через поставщика услуг Internet

Для подключения компьютера к Internet потребуется, по меньшей мере, поддержка протокола

TCP/IP, сконфигурированного так, чтобы компьютер был узлом Internet. Другими словами, компьютер должен иметь Internet-адрес, достижимый для предполагаемых пользователей сервера.

В Республике Казахстан действует примерно двадцать общедоступных компьютерных сетей, предоставляющих возможность IP соединения с Internet, в том числе, ASTEL, Golden Telecom, DUCAT, Казахтелеком, NURSAT и др. Некоторую сравнительную характеристику фирм, действующих в Казахстане, можно найти в [15].

Для выбора поставщика услуг компьютерных сетей нужно составить аналогичную таблицу, поместив 3 – 4 поставщиков услуг компьютерных сетей в Республике Казахстан.

5.8

Выбор сетевых технологий и сетевых протоколов

Внутри ЛКС целесообразно использовать технологию Ethernet с коммутаторами и концентраторами. Рекомендуется на расстоянии менее 100 м выбирать спецификацию на витой паре категории 5 или 5e (100base-TX-обеспечивает более высокую надежность по сравнению с 100base-T4), если длина связи более 100 м – то спецификацию на оптоволоконном кабеле (100base-FX). Помимо дальности соединения эта спецификация обеспечивает защиту от электромагнитных полей и усложняет возможность несанкционированного подключения к кабелю. Для повышения производительности сети рекомендуется использовать дуплексные связи к серверам и между коммутаторами.

При выборе коммуникационных протоколов следует руководствоваться принципом «чем меньше, тем лучше», поскольку каждый из них создает дополнительный трафик в сети. С помощью общего протокола, который бы подходил для всех служб сети оптимальной конфигурации можно достичь значительного повышения скорости передачи данных. В настоящее время наиболее часто используемым самыми различными службами и платформами стеком протоколов является TCP/IP.

5.9

Выбор сетевой операционной системы. Выбор программного обеспечения для защиты информации

Необходимо иметь в виду, что нижеследующие рекомендации актуальны для данного периода времени. В любом случае выбираемое программное обеспечение должно быть самым современным. К примеру, если мы говорим, что сейчас (2003-2004 г.) рекомендуется Windows

XP, то может оказаться, что в 2005 году необходимо выбирать будущую операционную систему на базе Longhorn, или какая версия появиться к тому времени. Любой выбор в обратную сторону, когда будет выбрана устаревшая или даже текущая версия, без учета развития техники и технологии, будет оценено более низким баллом при оценке курсового проекта.

После того как вы определитесь с решаемыми в сети задачами, следует выбрать сетевую операционную систему. Она будет определенным образом влиять на производительность вашей сети, и ее защищенность от несанкционированного доступа. Выбор сетевой операционной системы влияет также и на стоимость сети.

Если предприятие собирается использовать сеть для совместной печати на одном принтере или хранить всю документацию на одной машине не стоит закладывать в проект сложные операционные системы (Novell

NetWare, Windows 2000/2003 или Linux и UNIX). Вполне достаточно Windows 98/Me/XP. Т.е. здесь можно обойтись одноранговой сетью.

Если предполагается использовать файл-сервер с операционной системой Windows 2000/2003 Server или Linux, то необходимо будет позаботиться о совместимости программного обеспечения на рабочих станциях с сетевой операционной системой. Поскольку на рабочих станциях в основном используется операционная система Windows, то можно ограничиться программным обеспечением фирмы Microsoft. При этом:

-

В качестве операционной системы для серверов необходимо выбрать Windows Server 2003 или какую-то разновидность Linux (RedHat, SuSE, Free BSD и др.) при этом предпочитаемый язык интерфейса операционной системы – английский.

-

В качестве операционной системы рабочих станций рекомендуется применять – Windows XP Pro, при этом предпочитаемый язык интерфейса операционной системы – русский.

-

В качестве офисных приложений для персональных компьютеров должен использоваться программный продукт – MS Office System 2003, при этом предпочитаемый язык интерфейса приложения – русский.

В любом случае выбираемый программный продукт должен соответствовать, как было уже выше отмечено, современному уровню развития техники и технологий. Рекомендуемый список следует принимать как рекомендации только к сегодняшнему дню. В любом случае студент должен знать, что применение новой техники и новых версии ПО, будет поощряться при оценке и защите курсового проекта.

5.10

Планирование информационной безопасности

Защита информации включает в себя комплекс мероприятий, направленных на обеспечение информационной безопасности. На практике под этим понимается поддержание целостности, доступности и, если нужно, конфиденциальности информации и ресурсов, используемых для ввода, хранения, обработки и передачи данных.

Информационная безопасность – это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры.

Из закона РК: Информационная безопасность – состояние защищенности государственных информационных ресурсов, а также прав личности и интересов общества в информационной сфере.

Основной критерий для выбора уровня защиты – важность информации. Если в проектируемой компьютерной сети будут обрабатываться конфиденциальные данные, следует выбрать централизованную защиту на основе сервера (независимо от количества обслуживаемых пользователей).

Всем защитным мерам должен предшествовать анализ угроз. К числу угроз можно отнести все, что влечет за собой потерю данных в сети, в том числе:

-

воровство или вандализм;

-

пожар;

-

отказы источников питания и скачки напряжения;

-

отказы компонентов;

-

природные явления (молния, наводнения, бури и землетрясения).

Существуют методы и системы, предотвращающие катастрофическую потерю данных:

-

резервное копирование на магнитную ленту;

-

источники бесперебойного питания;

-

отказоустойчивые системы;

-

предупреждение кражи данных;

-

пароли и шифрование;

-

аудит;

-

бездисковые компьютеры;

-

обучение пользователей;

-

физическая защита оборудования;

-

защита от вирусов

Аудит – это запись определенных событий в журнал безопасности сервера.

В проекте нужно выбрать методы и системы для предотвращения потери данных, соответствующие перечню наиболее реальных угроз безопасности в заданной предметной области, приводящих к наиболее тяжелым последствиям для компьютерной сети.

Необходимо также заметить, что вирусная атака – только один из возможных вариантов НСД. Необходимо построение комплексной системы защиты информационных ресурсов, в противном случае возможны повторения НСД, приводящие к потере информации, либо рабочего времени пользователей корпоративной сети, в том числе и руководства.

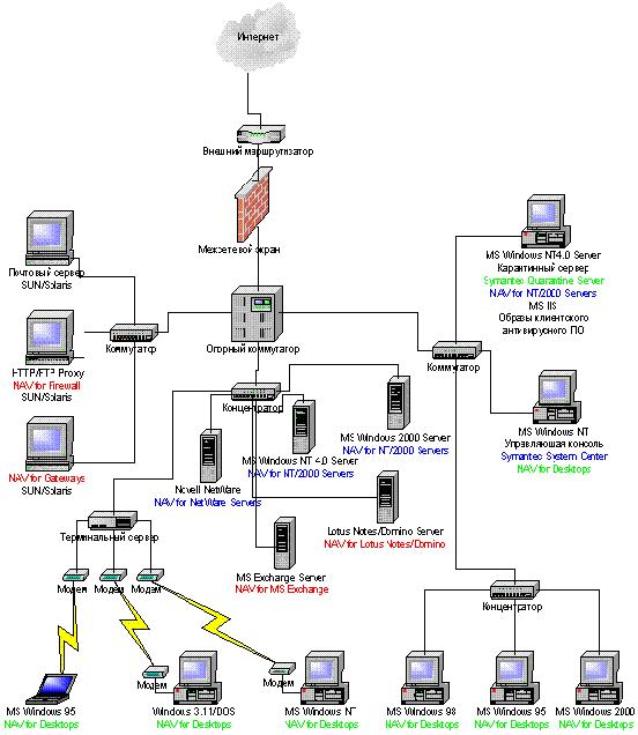

Схема размещения компонентов системы антивирусной защиты в корпоративной сети показана на приложениях В и Г.

Необходимо отметить, что эффективная защита от вирусов может быть обеспечена только после развертывания всех компонентов комплексной системы антивирусной защиты.

Необходимой функцией средств обеспечения безопасности является регистрация деятельности пользователей. Для каждой базы данных, отдельного документа и даже отдельного поля записи в файле базы данных могут быть установлены:

-

список пользователей, имеющих право доступа;

-

функции, которые может выполнять пользователь;

-

привилегии для доступа к выбранной информации.

В проектируемой компьютерной сети нужно выборочно наделить пользователей правами доступа к каталогам и создать группы для предоставления доступа к общим сетевым ресурсам. Пример определения прав доступа для групп пользователей показан в таблице 6.

При выбор ПО для защиты информации следует обратить внимание в первую очередь на следующий список технологий и продуктов: IPSec, Kerberos, PGP, Norton Internet Security, Zone Alarm и др., а также IRM (Information Right Management) от Microsoft.

Таблица 6

| Название группы |

Внутренние

ресурсы |

Уровни доступа к внутренним

ресурсам |

Доступ к Internet и электронная почта |

| Администраторы |

Все сетевые ресурсы |

Права администратора в каталогах, в том числе изменение уровня и прав доступа |

Все сетевые ресурсы |

| Разработчики |

Базы данных разрабатываемых документов |

Создание, чтение файлов, запись в файл, создание подкаталогов и файлов, удаление каталогов, поиск файлов, изменение каталогов |

Все сетевые ресурсы |

| Сотрудники в офисе |

Вся информация предприятия (учреждения) |

Ограничение доступа к папкам (по необходимости) |

Ограничение по IP- адресу (адресата и источника), ограничение по содержанию (входящей и исходящей корреспонденции) |

| Сотрудники вне офиса |

Вся информация предприятия (учреждения) |

Ограничение доступа к папкам (по необходимости) |

Ограничение по IP- адресу (адресата и источника), ограничение по содержанию (входящей и исходящей корреспонденции), аутентификация удаленного пользователя перед осуществлением доступа |

| Поставщики, деловые партнеры, клиенты |

Специальные каталоги и папки для производителей, партнеров и клиентов |

Доступ только к специально отведенным областям |

Ограничение по IP- адресу (адресата и источника). Идентификация и аутентификация удаленного пользователя |

| Потенциальные клиенты |

Специальные каталоги и папки для клиентов |

Просмотр объектов (чтение и поиск файлов) |

При открытом доступе Интрасеть должна быть изолирована; идентификация пользователя не требуется |

5.11

Разработка структурированной кабельной системы (СКС)

Кабельная система предприятия должна быть построена на базе структурированной кабельной системы (СКС). При этом следует ответить на следующие вопросы.

1 Необходимый тип кабеля для связи между коммуникационными

узлами.

2 Необходимый тип кабеля для связи между серверами.

3 Необходимый тип кабеля для связи между рабочими станциями.

4 Необходимое число портов на каждом рабочем месте.

5 Параметры кабельной системы:

-

Среднее расстояние от коммуникационного центра до рабочего

места.

-

Среднее расстояние между главным и этажным коммуникационными центрами.

5.12

Выбор сетевого оборудования. Определение физической структуры сети. Разработка спецификации на сеть

После того, как вы определились с задачами, решаемыми в сети, и выбрали сетевую операционную систему, можно приступить к выбору сетевого аппаратного обеспечения.

Вам предстоит определить количество и конфигурацию компьютеров, которые будут использоваться в качестве файл-серверов и рабочих станций, тип сетевых адаптеров, сетевого кабеля и другой сетевой аппаратуры как повторители, маршрутизаторы, концентраторы и мосты. Ведущими фирмами здесь являются 3COM, Intel и Cisco.

Для файл-серверов лучше всего планировать использование специализированных компьютеров, например, серверов компании Hewlett-Packard (Compaq) или IBM. Но можно предусмотреть и более дешевые варианты, базирующиеся на персональных компьютерах производства отечественных фирм, например, АЛСИ или Logycom и др.

При проведении расчетов следует ответить на следующие вопросы.

1 Количество центральных серверов.

2 Необходимая конфигурация серверов:

-

Тип процессора.

-

Количество процессоров в сервере.

-

Объем оперативной памяти (ОЗУ) сервера.

-

Необходимый объем дискового пространства (Гб).

-

Желаемый тип корпуса.

-

Необходимость отказоустойчивого дискового массива

(RAID).

-

Необходимость источника бесперебойного электропитания.

Аналогичным образом определяется необходимая конфигурация рабочих станций.

Выбранное программное обеспечение определяет требования к аппаратному обеспечению. Требования к аппаратным средствам сети можно условно разделить на три основных типа:

-

Требования к аппаратным средствам сервера

-

Требования к аппаратным средствам рабочей станции

-

Требования к периферийным устройствам (принтеры, модемы, сканеры и т.д.)

Выбор аппаратных средств сервера практически полностью определяется используемой сетевой операционной системой, а оборудование рабочих станций определяется приложениями, которые планируется на них запускать. Оборудование пользователей желательно разделить на несколько категорий. Например, для разработчиков ПО, САПР, художников аналитиков фирмы рекомендуются старшие модели РС, для помощников администраторов, агентов по сбыту, секретарей и т.д. – стандартные модели РС, для руководителей, менеджеров – старшие модели РС или, если они часто перемещаются, то мощные портативные РС.

Последним пунктом рассмотрения являются периферийные устройства. Как правило, их выбор определяется коммерческими требованиями каждого отдела. Например, есть ли необходимость в высококачественной печати графики? Требуется ли высокая скорость печати? Нужен ли для работы цветной принтер?

Располагать периферийные устройства целесообразно в тех местах, где они будут доступны максимальному количеству пользователей.

При оформлении итоговой документации на аппаратные средства сети необходимо составить следующие основные спецификации:

1 Аппаратные средства настольных систем:

-

Производитель и модель системы (указать отдельно для разных категорий пользователей);

-

Процессор;

-

Память;

-

Жесткие диски;

-

Монитор;

-

Сетевые адаптеры;

2 Аппаратные средства серверов:

-

Производитель и модель системы;

-

Процессор;

-

Память;

-

Жесткие диски (указать все способы резервирования: зеркальное отображение, дублирование, использование массивов

RAID);

-

Сетевые адаптеры

3 Дополнительные периферийные устройства:

-

Изготовитель и модель периферийных систем;

-

Используемые интерфейсы (последовательный, параллельный или другой).

При создании физической структуры сети, в отличие от логической структуры, связанной с трафиком данных, описывается физическое расположение компьютеров, серверов, коммутационного оборудования, линий связи, с учетом планировки помещений и возможных перемещений пользователей.

Перечисленные вопросы являются наиболее критичными при создании физической структуры:

- Сколько пользователей подключено к каждому узлу? Каким образом?

- Занимает ли каждый узел несколько этажей?

- Где будет расположено центральное оборудование каждого сетевого узла?

- Какие требования предъявляются к источникам питания каждого узла?

- Нужно ли использовать бесперебойные источники питания и резервные генераторы?

- Где будут расположены рабочие станции пользователей и коммутирующие устройства?

- Какой вид доступа к внешним устройствам (принтерам, модемам, сканерам) необходим пользователям?

Для каждого этажа здания организации желательно отыскать план-схему, которая поможет не только при разработке физической структуры, но и при размещении оборудования и определении рабочих мест пользователей. Иногда физическая структурная схема представляется аналогично логической только показывает соединения конкретного типа между реальными физическими устройствами этажей и зданий.

Данный раздел завершается составлением полной спецификации сети, где указываются полный перечень аппаратных средств.

6. ТРЕБОВАНИЯ К ГРАФИЧЕСКИМ МАТЕРИАЛАМ И СХЕМАМ

При разработке курсового проекта некоторые иллюстрационные чертежи: схемы, таблицы, диаграммы, графики, должны быть выполнены в виде демонстрационных плакатов. Они должны выполняться согласно стандарту института: «Работы учебные. Фирменный стандарт ФС РК 10352-1910-У-е-001-2002. Общие требование к построению, изложению, оформлению и содержанию» [20].

Чертежи допускаются выполнять в электронном виде, но требования стандарта должна быть соблюдено в полной мере.

Правила выполнения и оформления схем регламентируют стандарты ЕСКД (конструкторской документации) и ЕСПД (программной документации). Виды и типы схем, общие требования к их выполнению должны соответствовать ГОСТ 2.701-84 «ЕСКД. Схемы. Виды и типы. Общие требования к выполнению», правила выполнения всех типов электрических схем – ГОСТ 2.702-75 «ЕСКД. Правила выполнения электрических схем». При выполнении электрических схем цифровой компьютерной техники руководствуются правилами ГОСТ 2.708-81 «ЕСКД. Правила выполнения электрических схем цифровой вычислительной техники». Обозначение цепей в электрических схемах – по ГОСТ 2.710-81 «ЕСКД. Обозначения буквенно-цифровые в электрически схемах».

Электрические элементы на схеме изображают условными графическими обозначениями, начертание и размеры которых установлены в стандартах ЕСКД (ГОСТ 2.701-74 – 2.765-87).

Основные правила выполнения схем алгоритмов и программ устанавливает Межгосударственный Стандарт. ГОСТ 19.701-90 (ИСО 5807-85). Единая система программной документации. Схемы алгоритмов, программ, данных и систем [21], ГОСТ 19.002-80, а отдельные их функции отображаются в виде условных графических обозначений – символов по ГОСТ 19.003-80. Записи внутри символа или рядом с ним должны выполняться чертежным шрифтом по ГОСТ 2.304-81.

СПИСОК ЛИТЕРАТУРЫ

Основная

1 Компьютерные сети. Учебный курс/Пер. с англ. – М.: Издательский отдел «Русская редакция» ТОО «Channel Trading Ltd.». – 2-е издание, 1998. – 696 c.

2 Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: Учебник. – СПб: Изд-во «Питер», 2001. – 672 c.

3 Столлингс В. Современные компьютерные сети. 2-е изд. – СПб: Изд-во «Питер», 2003. – 783 c.

Дополнительная

4 Джеймс Челлис, Чарльз Перкинс, Мэтью Стриб. Основы построения сетей. Учебное руководство для специалистов МСSЕ. – Издательство «Лори»,1997. – 323 с.

5 Закер К.. Компьютерные сети. Модернизация и поиск неисправностей: Пер. с англ. – СПб.: БХИ-Петербург, 2001. – 1008 с.

6 Андерсон К., Минаси М. Локальные сети. Полное руководство. –СПб.: Корона, 1999. – 624 с.

7 Кульгин М. Технологии корпоративных сетей. Энциклопедия. – СПб: Изд-во «Питер», 1999. – 704 с.

8 Компьютерные сети. Книга 1: High-Performance Networking. Энциклопедия пользователя: Пер. с англ./Марк А. Спортак и др. – К.: Изд-во «ДиаСофт», 1999. – 432 с.

9 Компьютерные сети. Книга 2: Networking Essentials. Энциклопедия пользователя: Пер. С англ./Марк А. Спортак и др. – К.: Изд-во «ДиаСофт», 1999. – 432 с.

10 Кулаков Ю.А., Омелянский С.В. Компьютерные сети. Выбор, установка, использование и администрирование. – К.: Изд-во «Юниор», 1999. – 544 с

11 Высокоскопроизводительные сети. Энциклопедия пользователя: Пер. с англ./Марк А. Спортак и др. – К.: Изд-во «ДиаСофт», 1998.

– 432 с.

12 Стерн М., Монти Г., Бэчманн В. Сети приложений на основе Windows NT для профессионалов. – «Питер Ком», 1999. – 448 с.

13 Кулаков Ю. А., Луцкий Г.М. Локальные сети. Учебное пособие.

– Киев: Юниор, 1998. – 336 с.

14 Новиков Ю. В., Карпенко Д.Г. Аппаратура локальных сетей. Функции, выбор, разработка. – М.: ЭКОМ, 1998 – 288 с.

15 Сводная таблица провайдеров./Журнал Интернет и Я, № 10 (63) 2003, с. 38-39.

16 Титтел Э., Хадсон К., Стюарт Дж. М. Networking Essentials. Сертификационный экзамен – экстерном (экзамен 70-058). – СПб: Питер Ком, 1999.

17 Новиков Ю. В., Кондратенко С.В. Локальные сети: архитектура, алгоритмы, проектирование. – М.: ЭКОМ, 2001 – 312 с.

18 Гук М. Аппаратные средства локальных сетей. Энциклопедия. – СПб: Изд-во «Питер», 2000. – 576 с.

19 Георгизова-Гай В. Ш. Методический материал по курсу "Проектирование компьютерных сетей и систем", сайт кафедры САПР, КПИ.

20 Работы учебные. Фирменный стандарт ФС РК 10352-1910-У-е-001-2002. Общие требование к построению, изложению, оформлению и содержанию. – Алматы, АИЭС, 2002. – 31 с.

21 МЕЖГОСУДАРСТВЕННЫЙ СТАНДАРТ. ГОСТ 19.701-90 (ИСО 5807-85). Единая система программной документации. Схемы алгоритмов, программ, данных и систем.

22 Ахметов К.С. Знакомство с Microsoft Windows XP. – М.: Издательский дом «Русская редакция». – 2001. – 224 c.

23 Руководство по технологиям объединенных сетей. 3-е издание.: Пер. с англ. – М.: Вильямс. 2002. – 1040 с.

24 Амито В. Основы организации сетей Cisco. Том 1. Пер. с англ. Авторизованное учебное пособие сети, Cisco Press. – М.: Вильямс, 2002. – 512 с.

25 Амито В. Основы организации сетей Cisco. Том 2. Пер. с англ. Авторизованное учебное пособие сети, Cisco

Press, М.: Вильямс, 2002. – 464 с.

26 Леинванд А., Пински Б., Конфигурирование маршрутизаторов, 2‑е изд.: Пер. с англ. Авторизованное учебное пособие. Cisco Press, М.: Вильямс,2001. – 368 с.

27 Галатенко В.А., Основы информационной безопасности. Курс лекции. – М.: ИНТУИТ, 2003. – 280 с.

28 Чекмарев А., Вишневский А., Кокорева О.,

Microsoft Windows Server 2003 в подлиннике. Наиболее полное руководство. – СПб.: БХВ-Петербург, 2003. –

1184 с.

29 Коцюбинский А.О., Грошев С.В. Windows

XP: Новейшие версии программ. – М.: Издательство «Триумф, 2001. – 432 с.

ПРИЛОЖЕНИЕ А

ПРИЛОЖЕНИЕ Б

ПРИЛОЖЕНИЕ В

ПРИЛОЖЕНИЕ Г

ПРИЛОЖЕНИЕ Е

СПЕЦИФИКАЦИЯ

оборудования и работ для построения кабельной системы лаборатории сетевых технологии Алматинского института энергетики и связи

| Спецификация оборудования |

| код |

Наименование |

Ед. изм. |

Цена за ед., у.е. |

Кол-во |

Цена общая |

Сумма у.е. |

| Пассивное оборудование кабельной системы |

452,35 |

| Подсистема рабочего места |

|

| РС55-20-02 |

Коммутационный шнур категории 5е разъемами

RJ45-RJ45, 2.0 м |

шт. |

5,32 |

14 |

74,48 |

|

| Горизонтальная подсистема |

| |

Кабель

UTP, категории 5е,

4-парный, PVC |

м |

0,30 |

170 |

51,00 |

|

| Розетки серии

MAX |

| МХ-F-С5-02-IT |

Розеточный модуль категории 5е.

1-портовый Т568А/В, плоский |

шт. |

5,43 |

13 |

70,59 |

|

| МХ-ВL-02-IT |

Заглушка МАХ

module, (упаковка 10 шт) |

шт. |

3,78 |

2 |

7,56 |

|

| МХ-45-82-IT |

Адаптер 45 х 45 мм (для установки двух розеток серии МАХ в рамки

Mosaic компании Legrand) |

шт. |

1,30 |

13 |

16,90 |

|

| Оборудование кроссовых |

| Медная часть |

| WM-143-5-IT |

Горизонтальный организатор, 1

U |

шт. |

47,00 |

1 |

47,00 |

|

| HD-16A4-IT |

Коммутационная панель 19’’,

16 портовая |

шт. |

127,00 |

1 |

127,00 |

|

| Коммутационные шнуры |

| РС 55-10-02 |

Коммутационный шнур категории 5е разъемами

RJ45-RJ45, 1.0 м |

шт. |

4,13 |

14 |

57,82 |

|

| 19’’ монтажные кабинеты для установки оборудования |

520,00 |

| 14975 |

Шкаф «Atrack» SX 15U, 600 мм |

|

490,00 |

1 |

490,00 |

|

| Asar |

Силовые розетки для шкафов, горизонтальные 19’’, 5 розеток |

шт. |

30,00 |

1 |

30,00 |

|

| Декоративные короба фирмы

Legrand (Франция) |

606,80 |

| L/30305 |

Уплотнительная деталь |

шт. |

0,50 |

16 |

8,00 |

|

| L/30301 |

Угол внутренний |

шт. |

4,00 |

9 |

36,00 |

|

| L/30303 |

Угол плоский |

шт. |

6,00 |

4 |

24,00 |

|

| L/30302 |

Угол внешний |

шт. |

4,50 |

4 |

18,00 |

|

| L/30919 |

Угол внутренний |

шт. |

9,00 |

2 |

18,00 |

|

| L/30030 |

Заглушка |

шт. |

1,40 |

2 |

2,80 |

|

| L/30378 |

Рамка

Mosaic в профиль 75х20 (1П) |

шт. |

4,00 |

48 |

192,00 |

|

| L/30033 |

Кабельный канал 75х20 (за 1 м) с перегородками |

шт. |

7,00 |

44 |

308,00 |

|

| Силовая кабельная система |

314,70 |

| Подсистема рабочего места |

| L/74130 |

Розетка 2Р+Т

Mosaic, европейский стандарт |

шт. |

4,50 |

35 |

157,50 |

|

| Силовой кабель и провод |

| |

Кабель силовой 3х1.5mm2 |

м |

0,50 |

70 |

35,00 |

|

| |

Кабель силовой 3x2.5mm2 |

м |

1,30 |

30 |

39,00 |

|

| |

Автовыключатель 3 полюсный 220/380 63A |

шт. |

15,00 |

1 |

15,00 |

|

| |

Автовыключатель 1 полюсный 220/380 16A |

шт. |

4,00 |

9 |

36,00 |

|

| |

Клеммные колодки |

шт. |

0,30 |

24 |

7,20 |

|

| |

Щиток электрический настенный |

шт. |

25,00 |

1 |

25,00 |

|

| Вспомогательные материалы и оборудование |

34,00 |

| |

Шуруп 4,5х60, 100 шт. |

шт. |

22,00 |

1 |

22,00 |

|

| |

Дюбель 6х50, 100 шт. |

уп. |

12,00 |

1 |

12,00 |

|

| |

Общая стоимость оборудования с учетом НДС |

1927,85 |

| |

Стоимость монтажных работ |

192,79 |

| |

Общая стоимость предложения с учетом НДС |

2120,64 |

|

|

|

|

|

|

|

|

СОДЕРЖАНИЕ

ВВЕДЕНИЕ. 3

1 Программа и контрольные вопросы курса «Компьютерно-коммуникационные системы». 4

Раздел 1. Глобальные сети. Компоненты глобальных сетей. 4

Раздел 2. Протоколы глобальных сетей. 4

Раздел 3. Мониторинг сети. 6

Раздел 4. Технологии глобальных сетей. 6

Раздел 5 Технологии Последней мили и IP-телефония. 7

Раздел 6. Технологии защиты информации в инфокоммуникационных

сетях. 8

2 ПРИМЕРНЫЙ ПЕРЕЧЕНЬ ЛАБОРАТОРНЫХ РАБОТ. 9

3 МЕТОДИЧЕСКИЕ УКАЗАНИЯ К ИЗУЧЕНИЮ КУРСА «КОМПЬЮТЕРНО-КОММУНИКАЦИОННЫЕ СИСТЕМЫ». 11

4 ЗАДАНИЕ НА КУРСОВОЙ ПРОЕКТ. 13

5 МЕТОДИЧЕСКИЕ УКАЗАНИЯ К ВЫПОЛНЕНИЮ КУРСОВОГО ПРОЕКТА 17

5.1 Обследование предприятия и решаемые предприятием

задачи и его информационные запросы.. 17

5.2 Определение структуры потоков данных.. 19

5.3 Создание логической структуры сети. Разработка

информационной структуры предприятия.. 19

5.4 Выбор топологии сети и методов доступа.. 20

5.5 Проектирование локальных сетей предприятия.. 21

5.6 Определение сетевой модели.. 22

5.7 Выбор технологии глобальной сети.. 24

5.7.1 Проектирование внешних связей в корпоративной сети 29

5.8 Выбор сетевых технологий и сетевых протоколов. 29

5.9 Выбор сетевой операционной системы. Выбор программного обеспечения для защиты информации.. 30

5.10 Планирование информационной безопасности.. 31

5.11 Разработка структурированной кабельной системы (СКС) 35

5.12 Выбор сетевого оборудования. Определение физической

структуры сети. Разработка спецификации на сеть. 35

6 ТРЕБОВАНИЯ К ГРАФИЧЕСКИМ МАТЕРИАЛАМ И СХЕМАМ.. 38

СПИСОК ЛИТЕРАТУРЫ.. 39

ПРИЛОЖЕНИЕ А.. 41

ПРИЛОЖЕНИЕ Б. 42

ПРИЛОЖЕНИЕ В. 42

ПРИЛОЖЕНИЕ В. 43

ПРИЛОЖЕНИЕ Г. 44

ПРИЛОЖЕНИЕ Д.. 45

ПРИЛОЖЕНИЕ Е. 46

Сводный план 2003 г, поз. ___

Алимжан Берикулы

КОМПЬЮТЕРНО-КОММУНИКАЦИОННЫЕ СИСТЕМЫ

Программа курса и методические указания к выполнению курсового проекта (для студентов заочной формы обучения специальности 350140)

Редактор В.В.Шилина

Подписано в печать _____ Формат 60х84 1/16

Тираж 25 экз. Бумага типографическая №1

Объем 1,6 уч. изд. л. Заказ _____ Цена 52 тн

Ротапринт Алматинского института энергетики и связи

480013, Алматы, Байтурсынулы, 126

АЛМАТИНСКИЙ ИНСТИТУТ ЭНЕРГЕТИКИ И СВЯЗИ

КАФЕДРА

ЭЛЕКТРОНИКИ И КОМПЬЮТЕРНЫХ ТЕХНОЛОГИЙ

УТВЕРЖДАЮ

Проректор по УМР

___________ Сериков Э.А

«____» ________ 2004 г.

КОМПЬЮТЕРНО-КОММУНИКАЦИОННЫЕ СИСТЕМЫ

Программа курса и методические указания к выполнению курсового проекта (для студентов заочной формы обучения специальности 350140)

| Начальник УМО

_______________ О.З Рутгайзер

“__ ” ________ 2004 г |

Рассмотрено и одобрено на

заседании кафедры ЭКТ

Протокол № ___ от _____2004 г

Зав. кафедрой ЭКТ

______________ А.Берикулы |

| Инженер по стандартизации

__________________В.В.Шилина

“__ ” ________ 2004 г |

Согласовано:

Зав. кафедрой ЭКТ

_______________ А.Берикулы

“__ ” ________ 2004 г |

| Редактор

__________________В.В.Шилина

“__ ” ________ 2004 г |

Составитель:

_______________ А.Берикулы |

При соответствующем обосновании студентом, по согласованию с преподавателем, содержание задания может быть изменено.

При соответствующем обосновании студентом, по согласованию с преподавателем, содержание задания может быть изменено.

Рисунок 2

Рисунок 2