Алматы энергетика және байланыс институты

Инженерлік кибернетика кафдрасы

АҚПАРАТТЫ ҚОРҒАУ

5В0702 – «Автоматтандыру және басқару» мамандығының

барлық оқу түрінің студенттері үшін

зертханалық жұмыстарды орындауға әдістемелік нұсқаулар

Алматы 2009

ҚҰРАСТЫРУШЫ: Ибраева Л.К. «Ақпаратты қорғау» пәні бойынша 5В0702 – «Автоматтандыру және басқару» мамандығының барлық оқу түрінің студенттері үшін зертханалық жұмыстарды орындауға әдістемелік нұсқаулар. – Алматы: АЭжБИ, 2009. – 29 б.

Рұқсат етілмеген қол жеткізуден ақпаратты қорғаудың сұрақтары қарастырылады. Криптография мен ақпаратты криптографиялық түрлендірулерді оны қорғауға пайдаланудың негізг3 амалдары қарастырылады; симметриялық және ағындық шифрлеу алгоритмдері; кілттерді генерациялап байланыстың ашық каналы бойынша тарату алгоритмдері; шифрлеу мен хабарларды аутентификациялауға сандық қолтаңбаларды генерациялау мақсатымен дайын программаларды қолдану; виртуалды қорғалған дискіні жасау программасы.

Мазмұны

|

|

б |

|

Кіріспе |

5 |

|

1 №1 зертханалық жұмыс. Хабарларды криптоанализдеу үшін шифртекстердегі әріптердің жиілігін табу алгоритмі 1.1 Кіріспе 1.2 Алгоритмді бейнелеу 1.3 Зертханалық жұмысқа тапсырма 1.4 Есеп беруге қойылатын талаптар 1.5 Тапсырмалар нұсқалары 1.6 Бақылау сұрақтары |

6 6 7 7 7 8 8 |

|

2 №2 зертханалық жұмыс. Жалғыз кілтті криптожүйелердегі хабарларды Вижинер әдісімен шифрлеу алгоритмі 2.1 Есептің математикалық қойылуы 2.2 Алгоритмді бейнелеу 2.3 Зертханалық жұмысқа тапсырма 2.4 Есеп беруге қойылатын талаптар 2.5 Тапсырмалар нұсқалары 2.6 Бақылау сұрақтары |

9 9 9 10 10 10 10 |

|

3 №3 зертханалық жұмыс. Ағынды шифрлер 3.1 Скремблермен шифрлеу 3.2 Ақпараттық тізбекті скремблермен шифрлеудің мысалы 3.3 Зертханалық жұмысқа тапсырма 3.4 Есеп беруге қойылатын талаптар 3.5 Тапсырмалар нұсқалары 3.6 Бақылау сұрақтары |

11 11 11 12 12 12 13 |

|

4 №4 зертханалық жұмыс. Байланыстың ашық каналы бойынша ақпаратпен алмасу негізінде жасырын кілтті өңдеудің Диффи-Хеллман алгоритмі 4.1 Кіріспе 4.2 Алгоритмді бейнелеу 4.3 Зертханалық жұмысқа тапсырма 4.4 Есеп беруге қойылатын талаптар 4.5 Тапсырмалар нұсқалары 4.6 Бақылау сұрақтары |

13 13 14 14 15 15 15 |

|

5 №5 зертханалық жұмыс. Ашық кілтті жүйелерде мәліметтерді криптографиялық қорғаудың әдісі (RSA алгоритмі) 5.1 Кіріспе 5.2 Алгоритмді бейнелеу 5.3 Зертханалық жұмысқа тапсырма 5.4 Есеп беруге қойылатын талаптар 5.5 Тапсырмалар нұсқалары 5.6 Бақылау сұрақтары |

15 15 16 17 18 18 18 |

|

|

б |

|

6 №6 зертханалық жұмыс. PGP программасында шифрлеу және мәліметтер мен пайдаланушыларды аутентификациялау 6.1 Кіріспе 6.2 PGP программасымен жұмыс істеу 6.2.1 Кілттердің жаңа жұпын генерациялау 6.2.2 Ашық кілтті тарату 6.2.3 Басқа пайдаланушылардың ашық кілттерін қабылдау 6.2.4 Алмасу буфер арқылы шифрлеу және қолтаңбаны қою 6.3 Зертханалық жұмысқа тапсырма 6.4 Есеп беруге қойылатын талаптар 6.5 Тапсырмалар нұсқалары 6.6 Бақылау сұрақтары |

18 18 19 19 19 20 20 20 21 21 21 |

|

7 №7 зертханалық жұмыс. BestCrypt программасындағы виртуалды шифрленген дискімен жұмыс жасау 7.1 BestCrypt программасын бейнелеу 7.2 BestCrypt программасында жұмыс істеу 7.3 Зертханалық жұмысқа тапсырма 7.4 Есеп беруге қойылатын талаптар 7.5 Тапсырмалар нұсқалары 7.6 Бақылау сұрақтары |

21 21 23 27 27 27 27 |

Әдебиеттер тізімі |

28 |

Кіріспе

Тез дамыған компьютерлік ақпараттық технологиялар біздің өмірімізге белгілі өзгерістерді әкеледі. Арнайы тауарды белгілеу мағынада «ақпарат» түсініктемесі жиі қолданатын болды. Сонымен бірге ақпарат бағасы ол орналасқан компьютерлік жүйенің бағасынан әлде қайда жоғары болып табылады. Сондықтан ақпаратты рұқсат етілмеген қол жеткізуден, арнайы өзгертулерден, ұрлау, жоюдан сақтау қажеттіліктері туады.

Ақпарат бағасы жоғары болғандықтан, оны сақтап, өңдеп, тасымалдайтын компьютерлік жүйелерге әртүрлі қаскүнемдік әрекеттер жасалуы мүмкін. Мысалы, қаскүнем байланыс каналын тыңдап, ақпаратты білуі және өзгертуі, немесе өзін басқа пайдаланушы ретінде ұсынуы мүмкін. Жүйе пайдаланушысы да өзі жіберген хабарды мойындамай немесе жіберілмеген хабарды алдым деп қаскүнемдік жасауы мүмкін. Ол рұқсат етілмеген ақпаратқа қол жеткізуді орнатып өзінің құқықтарын кеңейтуге тырысуы мүмкін немесе басқа пайдаланушылардың құқықтарын өзгертіп жүйені бұзуға тырысады.

Осындай мәселелерді шешуге жалғыз техникалық әдісі немесе құрылғысы жоқ. Олардың көбісін шешу үшін жалпы әдіс ретінде криптографияны немесе ақпаратты криптографиялық түрлендіруді қолдану болып табылады.

Криптографияның дамуы 19 ғасырда электробайланыс пайда болғаннан басталды. 19 ғасырда дамыған мемлекеттердің құпия қызметтері осы пәнге озінің қызметіне міндетті түрде қажетті құрал ретінде қарай бастады.

Криптографияны математиканың бір бөлігіне орнатудың себебі К.Э. Шен-нонның идеялары болып табылды. Олар ақпаратпен алмасушылар арасында кілтпен алмасуды талап ететін бір кілтті симметриялық криптожүйелердің дамуының негізі болды. Соңынан құрастыру ерекшеліктерімен байланысты симметриялық шифрлер екі жүйелерге бөлінді: ағынды және блоктық. Бірінші жүйелердің ерекшелігі бастапқы мәліметтер ағынындағы әр символды түрлендіруде болады, ал екінші жүйелер мәліметтердің тұтас блоктарын түрлендіреді.

Криптографияның дамуына келесі фундаменталды себеп - У.Диффи мен М.Е.Хеллманның жұмыстары болып табылды. Осы жұмыстарда ақпаратпен алмасудың құпиялығын жасырын кілттермен алмаспай-ақ өткізуге болатындығы көрсетілді. Сонымен екі кілттік (асимметриялық) криптографиялық жүйелердің кезеңі басталды. Осындай жүйелердің түрлері электронды қолтаңба, электрондық жасырын дауыс беру, жалған хабарларды ұсынудан қорғалу, алыстағы пайдаланушыларды идентификациялау және аутентификациялау т.б. жүйелері болып табылады. Қазіргі кездегі талаптарға сай жасырын кілті бар криптографиялық жүйелер, сонымен бірге шектелген өлшемдері бар (128-256 бит) кілттерді қолданатын шифрлер белгілі алгоритм негізіндегі ашық мәтіннің үлкен көлеміндегі және оған сәйкес шифртексттің негізіндегі криптографикалық талқылауға берік болуы керек.

Әдістемелік нұсқауларда студенттерге жеті зертханалық жұмыстар ұсынылады. Криптоанализ әдістері (1 зертханалық жұмыс), симметриялық және ағынды шифрлеу алгоритмдері (2 және 3 зертханалық жұмыстар), кілттерді тудырып тарату алгоритмдері (4 және 5 зертханалық жұмыстар) кез келген алгоритмдік тілдерде немесе басқа мүмкіндік құралдарды (мысалы, MS Excel кестелік процессорды) қолдану жолымен іске асырылады. 6 зертханалық жұмыс PGP бағдарламасы ортасында жасалады. Бұл бағдарлама ақпаратты шифрлеу және шифрін ашу, хабарларды аутентификациялау үшін цифрлік қолтаңбаны қоюға және тексеруге негізделген. 7 зертханалық жұмыста компьютер дискісінде виртуалды шифрленген дискіні жасауға негізделген мәліметтерді шифрлеу BestCrypt бағдарламасы қарастырылады.

1 №1 зерханалық жұмыс. Хабарларды криптоанализдеу үшін шифртекстердегі әріптердің жиілігін табу алгоритмі

Жұмыстың мақсаты: хабарларды соңынан криптоанализдеу үшін шифртекстердегі әріптердің жиілігін табу алгоритмін өңдеу және іске асыру

1.1 Кіріспе

Шифрленген ақпараттың криптоанализі жалпы математикалық әдістерді қолдану жолымен сонымен бірге криптографиялық қорғаудың белгілі түрі үшін жеке әдістерді қолдану жолымен орындалуы мүмкін.

Қарапайым шифрлер үшін, мысалы, орын басу және орын алмастыру шифрлер үшін криптоанализде алфавиттегі символдардың статистикалық таратылуын қолданады.

Әріптің кездесу жиілігі, әрине, хабар мәтінінен тәуелді, бірақ олардың жиілік бойынша реттелген тізімі аз өзгереді. Сондықтан, әріптердің шифртекстте кездесу жиілігін есептеу жолмен араласқан мәтіндегі жиі немесе сирек кездесетін символдарды анықтауға мүмкіндік береді. Екі немесе үш әріптерден тұратын комбинациялардың жиілігін анықтауда анализге көмек береді.

Мысалы, «Q» әріпі ағылшын және неміс тілдерде сирек кездеседі бірақ француз және итальян тілдерде жиі кездеседі. «О» әріпі орыс, ағылшын, итальян, португал тілдерінде активті қолданылады, ал француз және неміс тілдерде сирек кездеседі.

Қолданатын тілді анықтау үшін шифртексттердегі әріптердің комбинацияларының реттелген жиіліктері көп көмек береді.

Шифртексттегі әріптердің және олардың комбинацияларының жиіліктерін табу математикалық статистиканың ықтималдық есептерін шешу әдістерінде негізделген. Біздің есебімізде кейбір жиынтықтың (алфавиттің) сұрыптамасындағы белгілі әріптің (оқиғаның) салыстырмалы жиілігін анықтау есебін шешу керек.

Егер де X кездейсоқ шаманың мәні кейбір SE жиынтығынан болса және X шаманың мәндерінің кездейсоқ (x1, x2, …, xn) сұрыптамасы болса, онда E оқиғаның осы кездейсоқ сұрыптамадағы жиілігі SE-ге түсетін XE сұрыптау мәндерінің nE саны деп аталады, ал салыстырмалы жиілік nE –нің сұрыптау n көлеміне қатынасы деп аталады:

1.2 Алгоритмді бейнелеу

Екі беттен кем емес (жуықтап 500 символдан тұратын) болатын шифртекстті бөлек сұрыптама деп есептейміз. Бастапқы мәтін файлдан енгізіледі, онда әріптерден басқа да қызмет символдар болады (бос жол№ үтір, нүкте, т.б.). Осы мәтіннен тек қана латын (немесе орыс) әріптерден тұратын мәтін құрастырылады (мәтін символдарының ASCII-кодтарын қолдану жолмен). Осы массивтің өлшемі есептелінеді.

Осыдан кейін барлық A-дан Z-ке дейінгі әріптер үшін (немесе орыс тілдегі мәтін үшін А– дан Я– ға дейінгі) мәтінді қарап шығып олардың әрқайсысы үшін кездесу жиіліктері саналады (санауды жеңілдету үшін әріптердің барлыңын үлкен әріптерге түрлендіруге болады). Соңында әріптердің салыстырмалы жиіліктері саналып, бөлек массивінде сақталады.

Анализденетін шифртексттер өлшемі үлкейген сайын қатынасты жиіліктердің ақиқаттығы жоғарылайды. Анализденетін шифртексттер саны көбейген сайын әріптер мен олардың комбинацияларының жиіліктердің ақиқаттығы жоғарылайды. Ағылшын және орыс мәтіндердегі әріптердің ықтималдықтары 1 және 2 кестелерде келтірілген.

1.3 Зертханалық жұмысқа тапсырма

1.3.1 Әріптердің жиілігін анықтайтын алгоритмді кез келген алгоритмдік тілде іске асырыңыз.

1.3.2 Берілген алфавиттің бірнеше сұрыптауларында әріптердің кездесу жиілігін есептеңіз.

1.3.3 Алфавит әріптерінің кездесу жиілігінің диаграммасын бір сұрыптау негізінде құрастырыңыз.

1.3.4 Сұрыптау көлемі өзгергенде алфавит әріптерінің кездесу жиілігінің өзгеруінің диаграммасын құрастырыңыз.

1.3.5 Алынған жиіліктердің берілген шамаларынан (1 және 2 кестелері)

1.4 Есеп беруге қойылатын талаптар

Зертханалық жұмыс бойынша есеп беру келесілерден тұрады:

- анализденетін мәтін;

- программа листингі;

- әріптердің кездесуінің қатынасты жиіліктерін есептеу нәтижелері;

- жиіліктер диаграммалары;

- алфавиттің әртүрлі әріптері үшін орта квадраттар ауытқуларының графиктері.

1 К е с т е – Орыс алфавитінің әріптерінің ықтималдығы

|

Орыс алфавиті-нің әріпі |

Ықти-малдық |

Орыс алфавиті-нің әріпі |

Ықти-малдық |

Орыс алфавиті-нің әріпі |

Ықти-малдық |

Орыс алфавиті-нің әріпі |

Ықти-малдық |

|

Пробел |

0,175 |

Р |

0,040 |

Я |

0,018 |

Х |

0,009 |

|

О |

0,090 |

В |

0,038 |

Ы |

0,016 |

Ж |

0,007 |

|

Е |

0,072 |

Л |

0,035 |

З |

0,016 |

Ю |

0,006 |

|

А |

0,062 |

К |

0,028 |

Ъ |

0,014 |

Ш |

0,006 |

|

И |

0,062 |

М |

0,026 |

Б |

0,014 |

Ц |

0,004 |

|

Н |

0,053 |

Д |

0,025 |

Г |

0,013 |

Щ |

0,003 |

|

Т |

0,053 |

П |

0,023 |

Ч |

0,012 |

Э |

0,003 |

|

С |

0,045 |

У |

0,021 |

Й |

0,010 |

Ф |

0,002 |

2 К е с т е – Ағылшын алфавитінің әріптерінің ықтималдығы

|

Ағылшын алфавитінің әріпі |

Ықтималдық |

Ағылшын алфавитінің әріпі |

Ықтималдық |

Ағылшын алфавитінің әріпі |

Ықтималдық |

|

E |

0.123 |

L |

0.040 |

B |

0.016 |

|

T |

0.096 |

D |

0.036 |

G |

0.016 |

|

A |

0.081 |

C |

0.032 |

V |

0.009 |

|

O |

0.079 |

U |

0.031 |

K |

0.005 |

|

N |

0.072 |

P |

0.023 |

Q |

0.002 |

|

I |

0.071 |

F |

0.023 |

X |

0.002 |

|

S |

0.066 |

M |

0.022 |

J |

0.001 |

|

R |

0.060 |

W |

0.020 |

Z |

0.001 |

|

H |

0.051 |

Y |

0.019 |

|

|

1.5 Тапсырмалар нұсқалары

Жұп нұсқалар үшін ағылшын тілдегі; тақ нұсқа үшін орыс тілдегі мәтін талқыланады.

1.6 Бақылау сұрақтары

1.6.1 Криптоанализ деген не?

1.6.2 Кездейсоқ сұраптаудағы оқиғаның жиілігі деген не?

1.6.3 Алынатын қатынасты жиіліктердің ақиқаттығын қандай жолмен жоғарлатуға болады?

2 №2 зертханалық жұмыс. Жалғыз кілтті криптожүйелердегі хабарларды Вижинер әдісімен шифрлеу алгоритмі

Жұмыстың мақсаты: жалғыз кілтті криптожүйелердегі хабарларды Вижинер әдісімен шифрлеу алгоритмін үйрену және программалық іске асыру.

2.1 Есептің математикалық қойылуы

26 алфавиттен (мысал үшін ағылшын алфавитінің әріптер саны бойынша) тұратын жиынтық бастапқы алфавиттің әріптерін циклдық ығыстыру бойынша құрастырылады. Барлық алфавиттерінің жиыны Вижинер кестесін жасайды.

Шифрлеген кезде кілттік сөз әріптері хабардың сәйкес әріпін алмастырғанда қолданатын белгілі ығысқан алфавиттің жиынын анықтайды. Шифрлеу процесін 26 модулі бойынша ашық мәтін мен кілттік сөздің сәйкес әріптерін қосындылау процесі ретінде бейнелеуге болады. Алфавиттің әрбір A-Z әріпіне сәйкес 0-25 цифр қойылады.

k кілттік сөзі әріптер d санымен анықталады және шифрленетін mi хабар астында қайталанып жазылады. Келешекте i-ші тік жолда хабар әріпі mi 26 модуль бойынша оның астында тұрған кілттік сөздің ki әрібімен келесідей қосындыланады

gi = mi mod 26,

мұндағы gi – алынған криптограмманың әріптері.

Криптограмманың шифрін ашу кілттік сөз әріптерін 26 модуль бойынша алу жолымен орындалады.

2.2 Алгоритмді бейнелеу

Бастапқы хабардың символдар жолы және кілт символдары бос орын қалдырылмай, пернетақтадан енгізіледі. Хабар жолының n және кілттің m ұзындықтары есептелінеді.

Шифрленген мәтінді алу үшін бастапқы хабардың әр символы және оған сәйкес кілт символдары үшін келесідей есептеулер орындалады:

- жәй символдар үлкен символдарға түрленеді;

- хабар мен кілт символдарының кодтары 0 - 25 (ағылшын мәтін үшін) диапазонында алынады;

- алынған кодтарды 26 модуль бойынша қосып, 0 – 25 диапазонында шифртексттің символдарының кодтарын алады; символдардың ASCII-кодтарын алу үшін алынған кодқа ығысуды қосу керек.

Нәтижесінде шифрленген хабарды алып, оны экранға шығарамыз. Содан кейін кілт көмегімен шифрды ашамыз. Ол үшін шифрленген хабардың әр символы мен оларға сәйкес кілт символдары үшін келесідей есептеулер өткізіледі:

- шифрленген хабар мен кілттің символдарының ASCII-кодтарын алады; әр кодтан ығысуды алып тастап символдар кодтарын 0 – 25 диапазонында аламыз;

- шифрленген хабардың кодынан кілттің кодын 26 модуль бойынша алып тастап және ығысуды қосып6 бастапқы хабардың символдарының ASCII-кодтарын аламыз.

Нәтижесінде бастапқы хабардың жолын алып, экранға шығарамыз.

2.3 Зертханалық жұмысқа тапсырма

2.3.1 Вижинер алгоритмін бір жолмен іске асырыңыз:

а) кез келген алгоритмдік тілде;

б) кестелік процессорды қолдану жолымен:

- шифрленетін мәтіннің әріптерінің сандық эквивалентін алу үшін Ссылки и массивы категориясындағы ВПР( ) функциясын қолдануға болады;

- бөлудің қалдығын табу үшін Математические категориясындағы ОСТАТ функциясы қолданылады.

2.3.2 ашық мәтінді шифрлеңіз; жасырын мәтіннің шифрін ашыңыз.

2.4 Есеп беруге қойылатын талаптар

Зертханалық жұмыс бойынша есеп беру келесілерден тұрады:

- ашық мәтін;

- программы листигі;

- шифрлеу және шифрін ашу нәтижелері.

2.5 Тапсырмалар нұсқалары

Жұп нұсқалар үшін ағылшын тілдегі; тақ нұсқа үшін орыс тілдегі мәтін қолданылады.

2.6 Бақылау сұрақтары

2.6.1 Вижинер кестесі қалай жасалады?

2.6.2 Кілт деген не?

2.6.3 n модулі бойынша қосуды түсіндіріңіз.

2.6.4 Жалғыз кілтті криптожүйе деген не?

2.6.5 Егер де алгоритмді орыс тілдегі мәтінге қолдансақ не өзгереді?

3 №3 зертханалық жұмыс. Ағынды шифрлер

Жұмыстың мақсаты: ақпараттың үздіксіз ағындарын шифрлеу әдістерін үйрену.

3.1 Скремблермен шифрлеу

Ақпараттың үздіксіз ағындарын биттер бойынша шифрлеуге мүмкіндік беретін алгоритмдердің программалық немесе аппараттық іске асырулары скремблер деп аталады. Әр қадамда берілген алгоритм бойынша өзгеретін биттер жиыны скремблерді құрастырады.

Скремблерді далалық жағдайларда кең қолдануына оны электрондық және де электрлік негізде іске асыруға болатындығы себеп болды. Сонымен бірге, шығудағы тізбектің әр биті тек қана жалғыз кірудегі биттен тәуелді болғандықтан, мәліметтерді ағынды тасымалдауда қорғауға скремблерлер кең қолданылады. Себебі мәліметтерді тасымалдау каналдарында міндетті түрде бөгеттер пайда болады, ал осы жағдайда олар блоктық шифрдегідей бірнеше емес, тек қана бөлек биттерді өзгертеді.

Скремблерлеудің кезінде жүйе арқылы өтетін мәліметтер ағыны биттер бойынша өзгереді. Скремблерлерде қолданатын жалғыз операция XOR болады. Ақпараттық ағынға параллельді скремблерде белгілі ереже бойынша кодалау биттер ағынын тудырады. Тура және кері шифрлеу бастапқы тізбекке кодалау тізбегін XOR бойынша қосу жолымен орындалады.

Кодалау тізбегін жасау циклдік жолымен бастапқы кілт бойынша келесі алгоритммен орындалады. Биттердің ағынды жиынынан белгілі разрядтарының мәндері алынып XOR операциясымен өзара қосындылынады. Барлық разрядтар 1 битке ығысады, алынған мән ("0" немесе "1") босаған ең жоғары разрядқа орнатылады. Ығысу алдында ең жоғары разрядта болған мән кодалау тізбекке қосылып, оның ретті биті болады.

Скремблерленген тізбектің шифрін ашу осындай схема бойынша орындалады. Сондықтан алгоритмдерде XOR бойынша кодалау қолданылады, бұл сұлба шифрді ашқан кезде ешқандай қосымша есептеулерді талап етпей біртекті қалпына келеді.

3.2 Ақпараттық тізбекті скремблермен шифрлеудің мысалы

0101112 ақпараттық тізбегін бастапқы 1102 кілті бар 1012 скремблермен шифрлеудің мысалын қарастырайық (3 кесте).

Кілттер тізбегін жасау үшін келесі операцияларды орындаймыз;

- бит мәндері 1-ге тең болатын скремблердің позицияларын табамыз (мысалда – бірінші және үшінші позициялар);

- осы мәндер астындағы (1 және 0) бастапқы кілттің биттер мәндерін табамыз, оларды «XOR» операциясымен қосып, 1-ді аламыз;

- осы мәнді екінші жолдың бірінші позициясына жазамыз, бастапқы скремблерді ығысумен келесі позицияларға (111 алдық);

- осы процедураны жалғастырып, кестенің бірінші тік жолын құрастырамыз;

- бірінші графаның соңғы тік жолы кодалайтын тізбекті анықтайды (екінші тік жолды);

- кодалайтын биттерді XOR көмегімен бастапқы тізбекпен қосып, шифрленген битті аламыз (1 кестенің соңғы тік жолы);

- шифрды ашу үшін алынған тізбектің битін кодалайтын битпен " XOR" опеорациясы көмегімен қосамыз.

3 К е с т е – Скремблерді қолданудың мысалы

|

Скремблер 101 |

Кодалайтын бит |

Ақпараттық бит |

Шифрлеу нәтижесі |

Шифрды ашу нәтижесі |

|

110 |

0 |

0 |

0 |

0 |

|

111 |

1 |

1 |

0 |

1 |

|

011 |

1 |

0 |

1 |

0 |

|

101 |

1 |

1 |

0 |

1 |

|

110 |

0 |

1 |

1 |

1 |

|

111 |

1 |

1 |

0 |

1 |

3.3 Зертханалық жұмысқа тапсырма

3.3.1 Ашық мәтіннен сандық ақпарат тізбегін жасаңыз.

3.3.2 Сандық тізбекті екілік тізбекке түрлендіріңіз (кестелік процессорды қолданғанда екілік кодтың әр символы бөлек ячейкаға жазылады).

3.3.3 Скремблерлеу алгоритмін бір әдіспен іске асырыңыз:

а) кез келген алгоритмдік тілде;

б) кестелік процессор көмегімен..

3.3.4 Өңделген әдіс көмегімен ашық мәтінді шифрлеңіз, жасырын мәтіннің шифрін ашыңыз..

3.4 Есеп беруге қойылатын талаптар

Зертханалық жұмыс бойынша есеп беру келесілерден тұрады:

- бастапқы мәліметтер;

- түсініктемелері бар 1 кесте түріндегі скремблерлеу нәтижелері (бұл кестеге бастапқы мәтінді енгізу тік жолын орнатыңыз).

3.5 Тапсырмалар нұсқалары

|

Нұсқа № |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

Скремблер |

10010 |

010010 |

00101 |

01011 |

100101 |

101101 |

11000 |

010101 |

|

Бастапқы кілт |

01110 |

111001 |

11010 |

10100 |

011010 |

01100 |

01100 |

110001 |

|

Нұсқа № |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

|

Скремблер |

00101 |

1111 |

01111 |

100101 |

0100111 |

1010101 |

10101011 |

101010111 |

|

Бастапқы кілт |

11010 |

1001 |

10101 |

011010 |

1001110 |

0101010 |

01010101 |

010101010 |

3.6 Бақылау сұрақтары

3.6.1 Ағынды және блоктык шифрлердің айырмашылығы неде?

3.6.2 " XOR " операциясын түсіндіріңіз.

3.6.3 Ағынды шифрлерді қолданатын салаларды атаңыз.

3.6.4 Скремблерлер негіздеріндегі шифрлердің мәселелерін атаңыз.

3.6.5 Скремблер негізінде шифрлеудің сұлбасын түсіндіріңіз..

3.6.6 Скремблерленген тізбектердің шифрін ашу сұлбасын түсіндіріңіз.

4 №4 зертханалық жұмыс. Байланыстың ашық каналы бойынша ақпаратпен алмасу негізінде жасырын кілтті өңдеудің Диффи-Хеллман алгоритмі

Жұмыстың мақсаты: байланыстың ашық каналы бойынша криптожүйенің жасырын параметрлерімен алмасу алгоритмін оқу

4.1 Кіріспе

Есептеу желілерде ақпаратты қорғау үшін шифрлеу деген криптографиялық түрлендіру қолданылады. Бұл түрлендіруде әрқашан да екі элементті - кілт және алгоритм қарастырады. Сонымен бірге кілт хабарларды криптотүрлендіру алгоритмінің кейбір параметрлерінің жасырын күйі болып табылады. Практикада кілтті қолдану әдісіне қарай криптографиялық жүйелердің екі түрін қарастырады: жалғыз кілттік (симметриялық) және екі кілттік (асимметриялық) жүйелер.

Дәстүрлі деп аталатын жалғыз кілттік жүйелерде шифрлеу және шифрды ашу кілттер бірдей болады немесе біреуі екіншісінен жеңіл жолмен табылады. Сондықтан жалғыз жалпы кілт пайда болады. Осындай кілт жасырын болады да, хабарды алушыға байланыстың қорғалған каналы бойынша беріледі. Бірақ бұл кезде келесідей парадокс пайда болады: егер де жасырын кілтпен алмасу үшін қорғалған канал қолданылса, онда құпия хабарды шифрлемей ақ, осы канал бойынша жіберуге болады. Диффи мен Хеллманның идеясын қолданып осы парадоксттан құтылуға болады. Олар желі абоненттер арасында алдын ала келіспей ақ ашық байланыс каналы бойынша ақпаратпен алмасу жолымен жасырын кілтті тудыру әдісін ұсынған. Бұл әдісті Диффи мен Хеллман 1976 жылы ұсынып, криптография туралы жұмыстарының бірсыпырасын да баспада шығарған. Осы әдісті іске асыру ашық шифрлеу әдісінің пайда болуына себеп болды. Абонент ашық жолмен оған жіберілетін хабарларды шифрлеу жолын көрсетеді, ал оның шифрін ашуды тек қана өзі орындай алады.

Жасырын кілтті жасаған кезде негізгі роль математикалық операцияларға беріледі: тура операция жеңіл болғанымен, кері операцияны іске асыру мүмкін емес. Мысалы, функцияның мәнін есептеу алгоритмі бар, бірақ функцияны кері айналдыру алгоритмі жоқ. Осындай функциялар бірбағытталған деп аталады.

Авторлар келесі операцияны қолданған. Тура операция: a негіздің p дәрежесін тауып, m модулі бойынша қалдығын табу:

L = ap mod m.

Кері есеп: L, a және m мәндерін біле отырып, p мәнін табу. Кері есеп p мәндерін кезек-кезек қарап шығу жолымен табылуы мүмкін, бірақ p- нің үлкен мәндері үшін есептің практикалық шешімі жоқ.

4.2 Алгоритмді бейнелеу

Қазіргі кездегі криптографиялық жүйелерде және де жергілікті есептеу желілерде криптографиялық қорғау құралдарын өңдеуге қолданылатын жасырын кілтті іске асырудың Диффи-Хеллман алгоритмін қарастырайық.

Ұсынылып отырған жасырын кілтті жасау алгоритмінде a негізі мен mod m белгілі:

- a мен m енгізіледі;

- хабарды жіберуші кездейсоқ сандардың генераторы көмегімен кездейсоқ X (1<x<m) санын алып L0 = ax mod m мәнін есептейді де L0 мәнді алушыға жібереді;

- алушы L0 мәнін қабылдап, кездейсоқ сандардың генераторы көмегімен кездейсоқ Y (1<y<m) санын алып, Lp = ay mod m мәнін есептейді де6 Lp мәнді жіберушіге жібереді;

- жіберуші Lp мәнін қабылдап, = Lpx = ayx mod m мәнін есептейді;

- алушы қабылданған L0 мәні көмегімен Kp = L0y = axy mod m есептейді;

- егер де K0 = Kp болса, осы сан жалпы жасырынды кілт болады;

- егер де K0 ≠Kp, онда қате.

Қаскүнем L0 мен Lp мәндерін біліп алса да, x және y кездейсоқ мәндерін білмейді, сондықтан хабардың бастапқы мәтінін біле алмайды (шифрын аша алмайды).

4.3 Зертханалық жұмысқа тапсырма

Бес абонент үшін жасырын кілттерді Диффи-Хеллман әдісімен жасаңыз. Біріншіден абоненттің қайсысы жіберуші (А абоненті), ал қайсысы алушы (В абоненті) болатынын келісіп алған жөн. Кілттермен алмасу зертханалық жұмыс орындалатын аудиторияның жергілікті желісі бойынша орындалады.

Жұмысты орындаудың қадамдары:

4.3.1 Қарастырылып отырған алгоритмді программалық іске асырыңыз; өз абоненттеріңізбен хабарлармен алмасудың ыңғайлы интерфейсін өңдеңіз.

4.3.2 Жүйе a және m параметрлерін таңдаңыз; бұл параметрлер бірге жасырын кілтті жасайтын абоненттер үшін жалпы болып табылады.

4.3.3 Х санның жасырын мәнін таңдаңыз; L0 = ax mod m есептеңіз, өз абоненттеріңізге жіберіңіз.

4.3.4 Өз абоненттеріңіздің әрқайсысынан Lp және Kp мәндерін қабылдаңыз.

4.3.5 K0 = Lpx мәнін есептеңіз.

4.3.6 K0 = Kp екенін дәлелдеңіз. Осы мән байланыстың ашық каналы бойынша жіберілмеген жасырын кілт болады.

Тек қана өзі таңдаған Y кездейсоқ шама бойынша В абоненті осы әрекеттерді орындайды

4.4 Есеп беруге қойылатын талаптар

Зертханалық жұмыс бойынша есеп беру келесілерден тұрады:

- таңдалынған жүйе параметрлерінен тұратын кесте:

- бес абоненттердің әрқайсысы үшін жасырын кілттерді есептеу нәтижелері.

4.5 Тапсырмалар нұсқалары

Жүйе параметрлері мен кездейсоқ Х, Y сандарын студенттер өздігінен таңдайды.

4.6 Бақылау сұрақтары

4.6.1 Симметриялық криптожүйенің анықтамасын беріңіз.

4.6.2 Симметриялық және асимметриялық шифрлеу жүйелердің айырмашылығы неде?

4.6.3 Ашық шифрлеу деген не?

4.6.4 Бірбағытталған функция деген не?

4.6.5 а негізі мен р модуліне қандай талаптар қойылады?

4.6.6 Диффи-Хеллман әдісі бойынша жасалған кілттің жасырындығы неде негізделген?

5 №5 зертханалық жұмыс. Ашық кілтті жүйелерде мәліметтерді криптографиялық қорғаудың әдісі (RSA алгоритмі)

5.1 Кіріспе

RSA алгоритмін 1978 ж. үш автор: Р.Райвест (Rivest), А.Шамир (Shamir) и А.Адлеман (Adleman) ұсынған. Алгоритм аты оның авторларының фамилияларының бірінші әріптерінен құрастырылған. RSA алгоритмі мәліметтерді шифрлеу мен бірге электронды қолжазба режимінде де істейтін алгоритмдердің біріншісі болды. Алгоритм сенімділігі үлкен сандарды факторизациялау мен дискретті логарифмді есептеудің қиыншылықтарында негізделген.

Авторлар келесі сандардың қасиетін қолданады: екі үлкен жәй сандардың көбейтіндісін есептеу қиын емес, ал осындай сандардың көбейтіндісін көбейтінділерге жіктеу практикада орындалмайтын операция. RSA алгоритмін ашу осындай жіктеуге эквивалентті екені дәлелденген. Сондықтан кілттің кез келген ұзындығы үшін шифрды ашудың операциялар санының төменгі шегін, қазіргі кездегі компьютерлер өнімділіктерін есепке ала тұра қажетті уақытты да бағалауға болады.

RSA алгоритмнің қорғалуын бағалау мүмкіншілігі оның кең тарауына себеп болды. Сондықтан RSA алгоритмі банктік компьютерлік желілерде, әсіресе алыстағы клиенттермен жұмыс жасағанда (кредитті карточкаларға қызмет жасағанда) көп қолданылады.

5.2 Алгоритмді бейнелеу

5.2.1 RSA әдісінің негізінде ашық және жасырын кілттерді жасау:

- екі үлкен p және q жәй сан

таңдалынады; ![]() анықталады;

анықталады;

- Эйлер функциясы ![]() есептелінеді;

есептелінеді;

- f(p,q) санымен өзара жәй болатын үлкен кездейсоқ e саны таңдалынады;

- е санымен өзара жәй болатын d саны анықталады (5.2.2 п. қараңыз); басқа сөзбен айтқанда бұл сан үшін келесі шарт орындалады

![]() (5.1)

(5.1)

- (e,n) сандар жұбы ашық кілт ретінде қабылданады; (d,n) –жасырын кілт (немесе кері қарай).

5.2.2 (5.1) теңдеуін шешу. Жалпы кезде бұл теңдеу келесі түрде жазылады

ax + by = 1,

мұндағы а = f(p,q), b = е, y = d, Диафант теңдеуі деп аталады.

Бұл теңдеудің

![]()

шешімін ![]() қатынасты

тізбекті бөлшекке жіктеу көмегімен алуға болады,

қатынасты

тізбекті бөлшекке жіктеу көмегімен алуға болады,

мұндағы μ – тізбекті бөлшектің реті, яғни қалдығы нөлге тең болатын бөлшектің коэффициентінің индексі:

ал үшінші мүшелерден бастап, барлық мүшелері үшін келесі орындалады

Сонымен,

теңдеуді шешу үшін ![]() қатынасты

тізбекті бөлшек түрінде көрсетіп, r0, r1,…, rm және m мәндерін анықтау керек. Содан

кейін ai, bi, сонымен бірге x және y

мәндері анықталады.

қатынасты

тізбекті бөлшек түрінде көрсетіп, r0, r1,…, rm және m мәндерін анықтау керек. Содан

кейін ai, bi, сонымен бірге x және y

мәндері анықталады.

5.2.3 Мәліметтерді (e,n) ашық кілтімен шифрлеу үшін келесілерді орындаймыз:

- шифрленетін мәтінді әрқайсысы M(i) = 0,1,…, n-1 сандар түрінде көрсетілетін блоктарға бөлеміз;

- мәтінді M(i) сандар тізбегі түрінде келесі формуламен

C(i)=(M(i)e) mod n

шифрлейміз.

5.2.4 Шифртекстің шифрын ашу жасырын (d,n) кілті көмегімен келесі есептеулер бойынша орындалады

M(i) = (C(i)d) mod n.

Нәтижесінде бастапқы мәліметтер болатын M(i) сандар тізбегін аламыз.

Практикада RSA әдісін қолданғанда шифртексттің криптографиялық беріктігін қамтамасыздандыру үшін p және q ұзындықтары 100 және одан да көп ондық белгілерден тұрады.

p және q жәй сандарын олардың көбейтіндісі 26-дан кіші болмайтындай таңдаңыз, сонда латын алфавитының барлық 26 әріптері дұрыс шифрленеді.

5.3 Зертханалық жұмысқа тапсырмалар

5.3.1 Жәй p және q сандарын таңдаңыз (нұсқа бойынша).

5.3.2 (e, d) кілттік жұбын анықтаңыз (5.1 теңдеуін есептеп).

5.3.3 Өз ашық кілтіңізді абоненттеріңізге жіберіңіз, олардан олардың ашық кілттерін қабылдаңыз.

5.3.4 Абоненттің ашық кілтімен хабарды шифрлеп, шифртекстті абонентке жіберіңіз.

5.3.5 Өзіңіздің ашық кілтіңізде шифрленген хабарды абоненттен қабылдап, өз жасырын кілтіңіздің көмегімен шифрын ашыңыз.

5.3.6 RSA алгоритмін программалық іске асырыңыз; өңделген программада хабарларды шифрлеп, шифрларын ашқандағы нәтижелерін алып, алдыңғы есептеулермен салыстырыңыз.

5.4 Есеп беруге қойылатын талаптар

Зертханалық жұмыс бойынша есеп беру келесілерден тұрады:

- (5.1) теңдеуін есептеу нәтижесі ретінде (e, d) кілттік жұпы;

- алынған кілтте шифрлеу және шифрды ашу нәтижелері;

- RSA алгоритмін іске асыру программасының листингі;

- өңделген программада шифрлеу және шифрды ашу нәтижелерінің дәлдігін тексеру.

5.5 Тапсырмалар нұсқалары

|

Нұсқа № |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

|

p |

11 |

11 |

7 |

3 |

5 |

7 |

11 |

17 |

17 |

29 |

|

q |

23 |

23 |

11 |

11 |

11 |

11 |

23 |

31 |

31 |

19 |

|

e |

3 |

13 |

13 |

7 |

7 |

37 |

29 |

7 |

11 |

3 |

5.6 Бақылау сұрақтар

5.6.1 Ашық кілт деген не? Жасырын кілт деген не?

5.6.2 RSA аббревиатурасы қалай шешіледі?

5.6.3 Жәй сан деген не?

5.6.4 Шифртексттің жоғары криптографиялық беріктігін қамтамасыздандыру үшін p және q жәй сандар қалай таңдалынады?

6 №6 зертханалық жұмыс. PGP программасында шифрлеу және мәліметтер мен пайдаланушыларды аутентификациялау

Жұмыстың мақсаты: PGP программа көмегімен шифрлеу, шифрды ашу, қолжазбаны қою және дәлелдеу технологиясын үйрену

6.1 Кіріспе

PGP (Pretty Good Privacy – Өте жақсы құпиялық) Phil’s Pretty Good Software фирмасымен өңделген және MS DOS, Unix, VAX/VMS, т.б. операциялық жүйелер үшін құпиялықтың жоғары дәрежесі бар криптографиялық жүйе болып табылады.

PGP ашық кілті бар шифрлеудің технологиясында негізделген. Ашық кілті бар криптографиялық жүйеде екі өзара байланысқан кілттер бар: таратылатын ашық кілт және құпия кілт. Олардың әрқайсысы басқа кілтпен жасалған шифрды ашады. Ашық кілтті білгенмен, сәйкес жасырын кілтті есептеудің мүмкіндігі жоқ. Ашық кілт коммуникациялық желі бойынша таратылады. Кез келген пайдаланушы алушының ашық кілті көмегімен оған шифрленген хабарды жібере алады. Хабардың шифрын ашу тек қана сәйкес жасырын кілттің иесінің қолынан келеді.

Сонымен бірге PGP программасы хабар жіберушіге электронды қол жазбасын қоюға мүмкіндік береді. Хабарды алушы жіберушінің ашық кілтін қолданып, қолжазбаның ақиқаттығын тексеріп, оның дәлелдігіне көзін жеткізеді. Егер де хабардың құпиялығымен бірге ақиқаттығын қамтамасыздандыру қажет болса, хабарға әуелі өзінің жасырын кілтімен қолжазба қойып, содан кейін алушының ашық кілтімен шифрлейді. Алушы кері әрекеттерді орындайды: өзінің жасырын кілтімен хабардың шифрын ашады, содан кейін жіберушінің ашық кілтімен оның қолжазбасын тексереді.

PGP программасы кілттер жұбының бір технолгиясын қолдануға мүмкіндік береді: RSA (Rivest-Shamir-Adelman) немесе DSS/DH (Diffie-Helman). Егер де кілттер жұбы бірінші технология бойынша жасалса, олардың бояуы көк болады, екінші технология бойынша – сары. Егер де кілттің немесе кілттер жұбының түрі боз болса, оларды шифрлеуге немесе қолжазбаны тудыруға қолдану мүмкін емес. Қызылмен сызылған кілт қайтарылған кілт болады.

6.2 PGP программасымен жұмыс істеу

6.2.1 Кілттердің жаңа жұбын генерациялау

Пуск - Программы - PGP- PGPkeys таңдаңыз. PGPkeys терезесі ашылады. Пайда болған терезеде Keys-New Key таңдаңыз.

Енді кілттерді жасау көмекшінің әрекеттерін жасаңыз:

- өз атыңызбен электронды адресіңізді енгізіңіз (ақиқат атыңыз бен адресіңіз болмауына болады, бірақ енгізу міндетті түрде керек, басқалар сізді кілт иесі ретінде қабылдау үшін)

- Passphrase пароль енгізу өрісінде символдар тізбегін енгізіңіз; енгізуді қайталаңыз;

- диалогтың соңғы терезесінде «Готово» батырмасын басыңыз..

Егер де PGP бағдарламасында кездейсоқ шамалардың жеткілікті саны болмаса, программа мышканы қозғалтуды немесе пернетақта батырмаларына басуды талап етеді; орындаңыз.

PGP терезесінде сіздің кілттер жұбының белгісі пайда болады.

6.2.2 Ашық кілтті тарату

Ашық кілтті файлға көшіру:

- PGPkeys терезесінде өзіңіздің кілттер жұбының жолын белгілеп, Keys менюден немесе контексттік менюден Export жолын таңдаңыз. Кілттер сақталынған файлды өзіңіздің корреспондентіңізге жіберіңіз.

Ашық кілтті пошталық хабарға орнату:

- өзіңіздің кілттер жұпының жолын белгілеп, контексттік менюден Copy жолын таңдаңыз;

- пошталық хабарды құрастыратын редакторын ашыңыз, курсорды қажетті жерге орнатып, контексттік менюден Paste таңдаңыз.

6.2.3 Басқа пайдаланушылардың ашық кілттерін қабылдау

Ашық кілтті файлдан алу: Keys – Import – файл аты (немесе таңдау).

Кілтті пошталық хабардан алу:

- егер де PGP сүйемелдейтін пошталық пакет қолданылса, біреудің ашық кілті бар мәтінді алған кезде пошталық пакеттің инструменттер панелінде кілт пен конверт суреті бар батырмаға басыңыз;

- кері жағдайда ашық кілті бар мәтін блогын алмасу буферіне көшірмелеп, содан кейін PGPkeys терезесінде Вставить бұйрығын таңдаңыз.

6.2.4 Алмасу буфер арқылы шифрлеу және қолтаңбаны қою

Осы әрекеттерді жасау үшін:

- кез келген редакторда хабар мәтінін теріп, файлды сақтап қойыңыз;

- Пуск- Программы-PGP-PGPmail таңдаңыз (6.1 суретті қараңыз).

6.1 Сурет – PGPmail терезесі

Бұл терезенің батырмаларының міндеті: PGPkeys (Кілттерді жасау), Encrypt (Шифрлеу), Sign (Қолтаңбаны қою), Encrypt and Sign (Шифрлеу және қолтаңбаны қою), Decrypt/Verify (Шифрлеу/Дәлелдеу), Wipe (Жою), Freespace Wipe (Ақпартты физикалық жою).

- мысалы, Encrypt and Sign таңдаңыз (шифрлеу және қолтаңбаны қою үшін). Пайда болған терезеде Select File(s) to Encrypt and Sign таңдап, ш белгілеңіз;

- пайда болған Key Selection Dialog терезеде хабарды алушылардың ашық кілттерін Recipients төменгі өріске тасымалдаңыз; Validity (Нақтылық) жолы осы ашық кілттер нақты болатынының сенімділік денгейін көрсетеді;

- келесі терезеде алушының ашық кілтін қолданатыны ескертіледі, жіберушінің жасырын фразасын тереміз

- шифрды ашу және жіберушіні дәлелдеу шифрленген мәтінді белгілеу үшін Descrypt/Verify таңдаңыз. Шифрды ашу терезесі пайда болады, бұл терезеде хабарды шифрлеген пайдаланушы көрсетіледі.

6.3 Зертханалық жұмысқа тапсырма

6.3.1 Кілттер жұбын жасаңыз.

6.3.2 Өз хабарыңызды шифрлеп, өзіңіздің кілтіңізбен шифрды ашыңыз.

6.3.3 Сіздің хабарды алушылармен ашық кілттеріңізбен алмасыңыз.

6.3.4 Хабарды шифрлеп, оны алушыларға жіберіңіз.

6.3.5 Алынған хабарлардың шифрын ашып, хабарларды оқыңыз.

6.3.6 Хабарды шифрлеп, элетронды қолтаңбаңызды қойыңыз; хабарды алушыларға жіберіңіз.

6.3.7 Алынған хабардың шифрін ашып, жіберушіні дәлелдеңіз.

6.4 Есеп беруге қойылатын талаптар

Зертханалық жұмыс бойынша есеп беру келесілерден тұрады:

- генерацияланған кілттер жұбы;

- алынған кілтте шифрлеу және шифрды ашу нәтижелері;

- жіберілетін хабарға цифрлік қолтаңба қою процедурасының бейнелеуі;

- алынған хабардың ақиқаттығын дәлелдеу процедурасы.

6.5 Тапсырмалар нұсқалары

Программа генерациялайтын кілттер мен электрондық қолтанбалар әр студент үшін индивидуалды болады.

6.6 Бақылау сұрақтары

6.6.1 PGP программасы неге қолданылады?

6.6.2 Ашық және жасырын кілттердің айырмашылығы неде?

6.6.3 Корреспонденттер қандай кілттермен алмасады?

6.6.4 Электронды қолтаңба деген не? Не үшін қолданылады?

6.6.5 PGP программада ашық кілтті таратудың қандай жолдары бар?

7 №7 зертханалық жұмыс. BestCrypt программасындағы виртуалды шифрленген дискімен жұмыс жасау

Жұмыстың мақсаты: дайын программалық өңдеулерді компьютердегі ақпаратты сақтауға қолдану

7.1 BestCrypt программасын бейнелеу

BestCrypt — қатал дискіде жалғыз немесе бірнеше виртуалды шифрленген дисклерді (контейнерлерді) жасау үшін негізделген Jetico компаниясының утилиталар пакеті. Виртуалды диск кәдімгідей бөлік ретінде жұмыс жасайды. Пайдаланушы кәдімгі немесе шифрленген дискілер арасындағы айырмашылықты байқамайды, ал шифрленген дискіні қажет болса кәдімгі, бірақ оқылмайтын дискіге түрлендіруге болады. Пайдаланушы BestCrypt контейнерлерін сақтайтын жергілікті физикалық дискілердің саны шектелмеген. BestCrypt контейнерінде мәліметтерді сақтап, оларға қол жеткізу үшін кез келген мәліметтерді сақтаушылар қолданылады: қатал дисктер, тасымалданатын дискілер, магнитоптикалық құрылғылар, т.б. Пайдаланушы BestCrypt-контейнерлерді бір компьютерден басқаға желі арқылы тасымалдауына болады және шифрленген ақпаратқа операциялық жүйе типіне ешқандай шектеусіз қол жеткізе алады. Мысалы, пайдаланушы Windows операциялық жүйесі бар компьютерден файл-контейнерді басқа UNIX орнатылған компьютерге көшірмелеуі немесе тасымалдауына болады. Кез келген желі бойынша қол жететін диск BestCrypt-пен файлам-контейнерлерді жасауға немесе оларға қол жеткізуге пайдалануы мүмкін.

Рұқсат етілмеген пайдаланушыдан жасыру үшін BestCrypt жасырған контейнерлерді (Скрытые контейнеры) жасай алады. Жасырын контейнер бұл жағдайда қабаттама болатын алдын ала жасалған контейнердің ішінде жасалады. Сыртқы және жасырын контейнерлерде сақталатын мәліметтер толығымен әртүрлі болуы мүмкін; контейнерлер үшін парольдер де әртүрлі; сондықтан негізгі контейнер құрамында жасырын компьютердің бар немесе жоқ екендігін білу мүмкін емес.

Өзіңіздің дискіңізден жойылған файлдарды рұқсат етілмей қалпына келтіруден қорғалу үшін оларды BCWipe утилитасы көмегімен өшіруге болады. Бұл утилита аталған дискінің бос кеңістігін, файлдық слэктерді, дискінің тағы да басқа аймақтарын өшіре алады.

Виртуалды жады механизмін орындау үшін Windows-тің жүйелік файлы бар. Бұл файл DOS-режимінде жеңіл оқылады. Осы файлды шифрлеу үшін BestCrypt Шифрование Файла Подкачки (CryptoSwap) утилитасын қолданады. \шифрлеу кілттері, паролдер және тағы да басқа жасырын ақпарат осы файлда сақталуына болады. Қазіргі кезде осы файлды шифрлеуге тек қана BestCrypt мүмкіндік береді.

Охрана Контейнеров утилитасы. Бұл утилита шифрленген файл-контейнерді байқаусыздан жоюдан қорғайды. Сонымен бірге компьютеріңізге желі арқылы қолы жететін рұқсат етілмеген пайдаланушыға сіздің файл-контейнеріңізді жоюға рұқсат бермейді.

BestCrypt-те төменгі деңгейлі Фильтр клавиатуры деген модуль бар. Бұл модуль сіздің пароліңізді клавиатурадан тергенде батырма басуларын аңдитын утилиталардан қорғайды.

Автоматты түрде жұмыс жасамаудың параметрлері: егер де пайдаланушы бір уақыт бойынша пернетақтамен немесе мышкамен пайдаланбаса және батырмалардың белгілі комбинациясын басса барлық виртуалды дискілер өздігінен жабылады.

BestCrypt бағдарламасының басқару панелін қоспай ақ шифрленген мәліметтерге қол жеткізуді бақылаудың негізгі бұйрықтарын Проводник терезесі арқылы орындауға болады.

BestCrypt ашық архитектурасы бар программа болып табылады: шифрлеу программалар мен құрылғыларды өңдеушілер BestCrypt программасына қосымша модульдерді енгізулері болады, мысалы, шифрлеу алгоритмдерін, паролдерді енгізу процедураларын немесе хэштеу алгоритмдерін. Олардың барлығы Мастер Добавления Алгоритмов утилитасы көмегімен орындалады.

Мәліметтердің қауіпсіздігін қамтамасыздандыратын барлық модульдердің бастапқы кодтары BestCrypt Development Kit бөлікте орнатылған, оны Jetico компаниясының http://www,jetico.com/bdk.htm сайтынан алуға болады.

Желінің басқа пайдаланушыларына BestCrypt-тің виртуалды дискісіне қол жеткізуге рұқсат екені туралы ақпаратты BestCrypt автоматты түрде сақтайды. Сонда пайдаланушыға дискілерді бірге қолдану туралы ақпаратты компьютер қайтадан жұмысқа қосылған сайын қалпына келтіру керек емес.

Толық ақпаратты келесі http://www,jetico.com/linux.htm сайттан алуға болады.

7.2 BestCrypt программасында жұмыс істеу

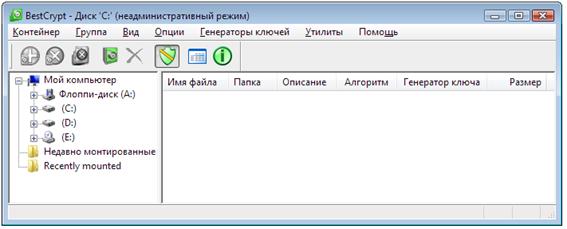

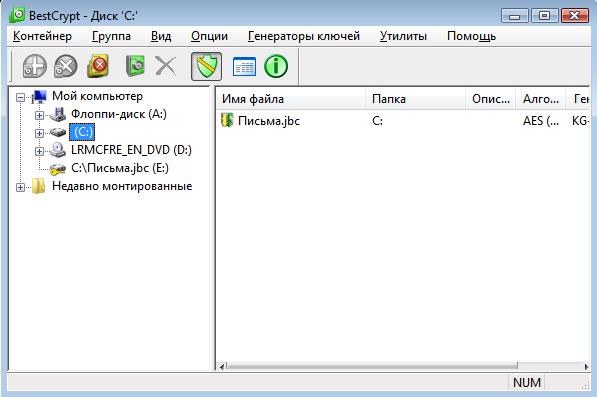

Жұмыс «BestCrypt Control Panel» бұйрығын таңдағаннан басталады. Программаның негізгі терезесі пайда болады (7.1 сурет).

Мәліметтерді шифрлеу үшін оларды контейнерге салу керек, ал оларға қол жеткізу үшін контейнерді пароль көмегімен виртуалды диск етінде орнату керек. Ашық виртуалды дискіде сақталынатын файлдарды сұраныс орындалу алдында алдын ала олардың шифрін ашпай ақ кез келген қолданбалы пайдалана алады.

Контейнерді жасаған кезде файл аты (контейне аты), оның өлшемі (контейнерге қажетті дискілік кеңістік), бейнелеуі (контенерді идентификациялау үшін кез келген мәтін), шифрлеу типі (шифрлеу алгоритмі) және контейнер сақталатын физикалық диск орнатылады.

Жасалатын контейнерллер саны шексіз. Әр контейнерді виртуалды диск ретінде орнатып, оларға қол жеткізуді кәдімгі логикалық дисктегідей орындауға болады. Вирртуалды диск жабылғанда BestCrypt шифрлеу кілтін “ұмытады”, виртуалды дискінің белгісі қол жететін дискілер тізімінен жойылып, мәліметтерге қол жеткізу мүмкін болмай қалады.

7.1 Сурет – Программаның негізгі терезесі

Келесіні ескерту керек: құпия файлдарды кәдімгі дискілерден BestCrypt –тің виртуалды дискілеріне тасымалдағанда операциялық жүйе файлдардың мазмұнын бастапқы дискіден жоймайды. Файлдардың мазмұны дискіде сақталып қалып, оларды арнайы утилиталармен қалпына келтіруге болады. Қалпына келтіру мүмкін болмауы үшін физикалық дискінің секторларындағы ақпаратты жоятын утилитаны жұмысқа қосу керек. Мысалы, осы мақсатпен Переместить с затиранием оригинала деген бұйрықты жұмысқа қосуға болады.

Басқару панелдің негізгі терезесі екі бөлікке бөлінген – сол жағында “Список дисков” және оң жағында “Список контейнеров” бөліктері. “Список дисков” панелінде компьютерде бар болатын дискілердің тізімі орнатылған: тасымалданатын, жергілікті желілік дискілер. Әуелі құпия ақпарат сақталатын орынды (контейнерді) жасау керек. “Список дисков” панелінде контейнер жасалатын дискіні таңдаңыз. Контейнерді жасауға барлық дискілер жарамайды: кейбір жергілікті дискілер (мысалы, CD-ROM дискі) және кейбір желілік дискілер теқ қана оқуға негізделген болуы мүмкін. Мұндай дискілерді контейнерді жасауға пайдаланбайды.

Сол жақтан контейнер жасалатын дискіні таңдап, мышканың оң жақ батырмасын басыңыз. Қажетті Создать бұйрығы бар меню ашылады. Осы бұйрықты таңдасаңыз, келесі терезе ашылады (7.2 суретті қараңыз).

7.2 Сурет– Контейнерді жасау терезесі

Бұл әрекетке келесіні де қолдануға болады: Контейнер менюінен Создать бұйрығын немесе құралдар панелінен сәйкес батырманы, алдындағыдай терезе пайда болады. Имя өрісінде жасалатын контейнер атын жазыңыз. Папка өрісінде файл жасалатын дискі мен толық жолын орнатыңыз. Бұл жерде қарап шығу батырмасын басып, каталогты таңдауға болады. Размер өрісінде контейнер өлшемін көрсетіңіз. Описание өрісінде қысқаша қандай ақпарат сақталатынын атап кету керек, мысалы "Мои письма". Бұл қасиет жасырылмайды, сондықтан тек өзіңізге түсінікті жазбаны енгізіңіз, келешекте контейнерде сақталған мәліметтер туралы сіздерге ескерту болады. Алгоритм өрісінде сіздің мәліметтеріңізді шифрлеу алгоритмін таңдаңыз - Blowfish, GOST, Rijndael, Twofish, т.б. Режим өрісінде кілт генераторы KG-Ghost болатын контейнерлер үшін шифрлеу режимін - LRW немесе CBC – таңдаңыз. Генератор ключа өрісінде сіздің пароліңізді псевдокездейсоқ екілік шифрлеу кілтке түрлендіретін модулін таңдаңыз.

BestCrypt SHA-1, SHA-256 және KG-Ghost кілт генераторларымен жасалған файлы-контейнерлерді сүйемелдейді. SHA-1 және SHA-256, кілт генераторлары BestCrypt-тің алдынға версиясында пайда болды, сондықтан сіздің контейнер программаның ертедегі версияларымен сәйкес болсын десеңіз, осыларды қолданыңыз. KG-Ghost кілт генераторы BestCrypt-тің 8-ші версиясында пайда болды, ол бірнеше SHA-1, SHA-256, MD5 и RIPEMD 160 хэштеу алгоритмдерін сүйемелдейді. Сонымен бірге KG-Ghost генераторының қосымша мүмкіншіліктері бар. BestCrypt өзіне шифрлеудің немесе кілттерді тудырудың жаңа процедураларын жеңіл қосуға рұқсат береді. Сондықтан, жаңа алгоритмдерді өңдеуге мүмкіндік бар. Мысалы, саусақ таңбаларын шифрлеу кілттерге түрлендіру алгоритмі өңделсе, пайдаланушылар осындай BestCrypt-тің қосымшасын қолданып, парол орнына өздерінің саусақ таңбаларын қолданып, өз шифрленген контейнерлерге қол жеткізе алады.

Контейнерді пайдалану алдында оны логикалық диск ретінде орнатып, форматтау керек. BestCrypt виртуалды дискіні сіздің Windows версиясы сүйемелдейтін кез келген файлдық жүйесімен форматтауға мүмкіндік береді. Егер де мұны контейнер жасалғаннан кейін бірдей жасағыңыз келсе, Монтировать и форматировать сейчас белгісін орнатыңыз; сонда BestCrypt контейнерді тізімнен таңдалынған диск меткасы бар логикалық диск ретінде орнатады. Содан кейін форматтаудың стандартты Windows-процедурасы жұмысқа қосылады, сіздерге контейнерлеріңіз үшін файлдық жүйені (FAT немесе NTFS) таңдау сұраныс ұсынылады. Барлық өрістерді толтырғаннан кейін 7.3 суретті қараңыз).

7.3 Сурет – Паролді енгізу терезесі

Егер де өз контейнеріңіз үшін KG-Ghost кілт генераторын таңдасаңыз, Секретная схема Шамира немесе Шифрование публичным ключом жолын қолданып, контейнерді жасауға Екі рет паролді енгізгеннен кейін BestCrypt берілген атпен файлды жасайды, содан кейін контейнер бейнелеуі, аты, өлшемі мен алгоритмі BestCrypt-тің басқару панелінің Список контейнеров тізімінде пайда болады. BestCrypt-те жасалған контейнерлер сандарына ешқандай шектеулер жоқ.

Енді жасалған контейнерді орнату немесе жоюға болады. Тізімнен таңдалған контейнерді орнату үшін контексттік менюден Монтировать бұйрығын таңдаңыз. Басқа жолдары: меню ден Монтировать бұйрығын қолдану немесе құралдар панелінен сәйкес батырманы таңдау. Келесі терезе пайда болады (7.4 сурет). Виртуалды диск аты үшін кез келген әріпті таңдауға болады. Контейнер паролін Пароль өрісіне теріңіз. басыңыз, контейнерде шифрленген мәліметтерге виртуалды диск арқылы қол жеткізесіз.

7.4 Сурет – Шифрленген мәліметтерге қол жеткізуге рұқсат алу

Контейнерді жасап, оны виртуалды диск ретінде орнатқаннан кейін BestCrypt-тің басқару панелінің түрі 7.5 суреттегідей болады.

7.5 Сурет – Дайындалған басқару панелі

Енді басқару панелді жабуға болады. Сіздің виртуалды дискіңізге кәдімгі логикалық диск сияқты қол жеткізуге болады. Дискіге жазылғанның барлығы автоматты түрде шифрленеді және оларды оқығаныңызда олардың шифрі ашылады. Виртуалды дискіні жою үшін BestCrypt-тің басқару панелін (Панель управления) жұмысқа қосып, контейнеріңізді таңдап, контекстті менюден Размонтировать бұйрығын қосыңыз немесе құралдар панелінен сәйкес батырманы басыңыз.

BestCrypt-тің басқару панелінде көрсетілетін контейнерлер тізімі әр пайдаланушы үшін ерекше болады.

7.3 Зертханалық жұмысқа тапсырма

7.3.1 BestCrypt программасын өз компьютеріңізге орнатыңыз.

7.3.2 Өз пароліңізбен контейнеріңізді орнатыңыз: контейнер атын, оның толық жолын, өлшемін, бейнелеуін орнатыңыз; шифрлеу алгоритмі мен шифрлеу режимін таңдаңыз.

7.3.3 Контейнеріңізді логикалық диск ретінде орнатып, оны форматтаңыз.

7.3.4 Өз клнтейнеріңізге файлдарды жазыңыз. Рұқсатсыз сіздің мәліметтеріңізге қол жеткізу мүкіншіліктерін тексеріңіз.

7.3.5 Біреудің контейнеріне рұқсат алуды тырысыңыз.

7.3.6 Өз контейнеріңізді жойыңыз.

7.4 Есеп беруге қойылатын талаптар

Зертханалық жұмыс бойынша есеп беру суреттері бар тапсырманы жасаудың бейнесінен тұрады.

7.5 Тапсырма нұсқалары

BestCrypt-тің басқару панелінде көрсетілетін контейнерлер аттары әр студент үшін индивидуалды болады.

7.6 Бақылау сұрақтары

7.6.1 BestCrypt деген не?

7.6.2 Контейнер деген не?

7.6.3 Дискіні орнатып, оны жою процедуралары қалай өткізіледі?

7.6.4 BestCrypt-ті күнделікті жұмыста қолданудың артықшылықтары?

7.6.5 BestCrypt-ті қандай операциялық жүйелерде қолдануға болады?

Әдебиеттер тізімі

1. Анин Б.Ю. Защита компьютерной информации.

2. Баричев С.Г., Гончаров В.В., Серов Р.Е. Основы современной

криптографии – М.: Изд. «Горячая линия – Телеком», 2001.

3. Зегжда Д.П., Ивашко А.М. Основы безопасности информационных

систем. - М.2000.

4. Петраков А.В. Основы практической защиты информации. Учебное пособие. - Радио и связь.

5. Гундарь К.Ю., Гундарь А.Ю., Янишевский Д.А. Защита информации в компьютерных системах – «Корнейчук», Киев, 2000 г.

6. Иванов М.А. Криптографмческие методы защиты информации в компьютерных системах. М.: 2001 г.

7. http://www,jetico.com/linux.htm.