Некоммерческое акционерное общество

АЛМАТИНСКИЙ УНИВЕРСИТЕТ ЭНЕРГЕТИКИ И СВЯЗИ

Кафедра компьютерных технологий

КОМПЬЮТЕРНЫЕ СЕТИ

Методические указания к выполнению лабораторных работ

для студентов специальности 5В070300 – Информационные системы

Алматы 2011

СОСТАВИТЕЛЬ: А.Ж. Тойгожинова. Компьютерные сети. Методические указания к выполнению лабораторных работ по курсу Компьютерные сети для студентов специальности 5В070300 – Информационные системы. – Алматы: АУЭС, 2011. – 35с.

В данной работе рассматривается комплекс лабораторных работ по настройке и конфигурированию маршрутизаторов и коммутаторов Cisco. Также рассматривается комплекс лабораторных работ по виртуальным локальным сетям VLAN. Даны методические указания по выполнению лабораторных работ.

Методические указания предназначены для студентов специальности 5В0703 – Информационные системы.

Ил.5, табл. 3, библиогр. – 8 назв.

Рецензент: канд. техн. наук, доцент Шайхин Б.М.

Печатается по плану издания некоммерческого акционерного общества «Алматинский университет энергетики и связи» на 2011 г.

© НАО «Алматинский университет энергетики и связи», 2011 г

СОДЕРЖАНИЕ

Введение 4

1 Лабораторная

работа № 1. Знакомство с маршрутизатором

cisco 1700(2600) и

ознакомление с пользовательским интерфейсом 5

2

Лабораторная

работа №2. Конфигурирование и настройка

маршрутизатора

10

3 Лабораторная работа №3. Статическая и динамическая маршрутизация 14

4 Лабораторная работа №4. Списки управления доступом (ACL) 21

5 Лабораторная работа № 5. Настройка NAT

на граничном

маршрутизаторе

24

6 Лабораторная работа № 7. Создание VLAN

соединений на

коммутаторе Catalyst 2950 28

7 Лабораторная работа № 8. Настройка маршрутизации между VLAN 31

Введение

В данной работе рассматривается комплекс лабораторных работ на основе маршрутизаторов и коммутаторов Cisco.

Основная цель лабораторных работ приобретение практических навыков работы с сетевыми устройствами, установка, настройка, сборка сетей и работа с ними.

Маршрутизатор один из главных устройств компьютерной сети. Работает на сетевом уровне модели OSI. Это многофункциональное и гибкое устройство, которое решает многие задачи локальной и глобальной сети. Выполняет маршрутизацию, фильтрацию пакетов, обеспечивает выход в интернет и т.д.

Сеть VLAN (Virtual Local Area Network - виртуальная локальная сеть) - вид вычислительной сети (LAN). По мере улучшения технологий и захвата рынка новомодной технологией, начали возникать VLAN.

Виртуальные сети (VLAN) предлагают следующие преимущества:

- контроль над широковещательным трафиком;

- функциональные рабочие группы;

- повышенная безопасность.

VLAN позволяет администратору создавать, группировать и перегруппировать сетевые сегменты логически и немедленно, без изменения физической инфраструктуры и отсоединения пользователей и серверов. Возможность легкого добавления, перемещения и изменения пользователей сети – ключевое преимущество VLAN.

Лабораторная работа состоит из выполнения рабочего задания, оформления отчета и защиты проделанной работы.

Рабочее задание содержит конкретные работы по выполнению того или иного задания по рассматриваемой теме.

Выполнение каждой лабораторной работы должно завершаться оформлением отчета, который должен содержать:

Цель и задание работы;

Краткие итоги теоретической подготовки;

Результаты проделанной работы (полученные результаты опытов и испытаний, обработанные данные и др.);

Выводы по работе и список использованной литературы.

Выполненная работа и оформленный отчет защищается у преподавателя.

Отчет может быть оформлен в электронном виде.

1 Лабораторная работа № 1. Знакомство с маршрутизатором cisco и ознакомление с пользовательским интерфейсом

Цель работы: зарегистрироваться в маршрутизаторе, ознакомиться с интерфейсом маршрутизатора.

1 Рабочее задание

1 Ознакомиться структурой маршрутизатора и последовательностью событий при запуске маршрутизатора.

2 Ознакомиться с пользовательским интерфейсом. Изучить список команд доступных в пользовательском и привилегированном режимах.

3 Установите время на маршрутизаторе.

4 Выполнить команды, используя контекстную помощь, и отредактировать синтаксически неверную команду.

5 Проверить статус маршрутизатора.

6 С помощью паролей защитить привилегированный режим, консольный порт и порт виртуального соединения.

2 Методическое указание

2.1 Устройство маршрутизатора и последовательность событий при запуске маршрутизатора

Маршрутизатор представляет собой трехпортовое устройство для объединения локальной и двух глобальных сетей. Один порт является 10/100 Мбит/с Ethernet портом, а два других – последовательные синхронные порты.

Помимо указанных выше сетевых портов в маршрутизаторе имеются терминальный (консольный) и дополнительный порты. Наиболее важным является порт консоли, который обеспечивает локальный доступ к маршрутизатору. Дополнительный порт (AUX) предназначен для подключения модема, для конфигурирования или поиска неисправностей. Маршрутизатор можно конфигурировать через любой его интерфейс (не только через порт консоли ил дополнительный порт), однако предварительно необходимо подключить интерфейс к сети, корректно сконфигурировать протокол IP и активизировать порт.

Внутренние источники для конфигурирования:

- ПЗУ используется маршрутизатором для хранения программы начальной загрузки программного обеспечения операционной системы Cisco IOS и программы POST (Power-On Selt-Test).

- Флэш-память обычно программируемое ПЗУ со стиранием, в которой хранится образ операционной системы и микрокод.

- ОЗУ в нем размещаются кэш, буферы для пакетов, а также информационные массивы.

- Энергонезависимая оперативная память хранит файл начальной конфигурации маршрутизатора. Содержимое этой памяти сохраняется при выключении питания.

После включения питания маршрутизатора запускается программа POST, проверяющая работоспособность процессора, памяти и всех интерфейсных плат.

2.2 Пользовательский интерфейс

Маршрутизатор конфигурируется с помощью пользовательского интерфейса, к которому можно обратится либо через порт консоли, либо по Telnet с удаленного терминала через любой интерфейс маршрутизатора.

При первой регистрации на маршрутизаторе вы видите приглашение интерпретатора Ехес в пользовательском режиме. В любой момент времени вы можете ввести знак ?, чтобы получить список доступных команд в этом режиме.

Router> {пользовательский режим}

Для того чтобы сконфигурировать маршрутизатор в ручную, необходимо перейти в режим конфигурирования, доступный только из привилегированного режима. Для перехода в привилегированный режим нужно ввести команду enable в ответ на приглашение Router. После этого требуется ввести пароль. Как показано ниже, после входа в привилегированный режим приглашение приобретает вид Router#. Теперь введя ?, вы сможете просмотреть и изучить список команд привилегированного режима.

Router>enable

Password:

[пароль не выводится на экран]

Router#

Для получения справочной информации о любой команде следует ввести символ ? (контекстная помощь) после имени команды. Например, если необходимо установить время на маршрутизаторе, но вы не знаете соответствующей команды, введите clock ?.

В таблице 1 представлены некоторые команды маршрутизатора Cisco 2600, необходимые для первоначального конфигурирования маршрутизатора.

Таблица 1 – Команды маршрутизатора

|

№ |

Команда |

ОПИСАНИЕ |

|

1 |

? |

Выводит список доступных команд. После вывода одного экрана появляется приглашение --more--, указывающее, что на экран выведена не вся информация. Для построчного просмотра необходимо нажать Enter или клавишу пробела, для вывода следующего экрана. |

|

2 |

enable |

Переход в привилегированный режим. После ввода команды необходимо ввести пароль. |

|

3 |

disable |

Возврат в пользовательский режим. |

|

4 |

exit, quit |

Выход из любого режима и завершение сеанса работы с маршрутизатором. |

|

5 |

show |

Вывести текущую информацию о системе. |

|

6 |

show history |

Показать содержимое буфера команд. |

Окончание таблицы 1

|

7 |

hostname |

Задание имени маршрутизатора. |

|

8 |

shutdown |

Отключение интерфейса. |

|

9 |

Configure terminal |

Вход в глобальный конфигурационный режим. |

|

10 |

clock |

Устанавливает системное время |

|

11 |

Show clock |

Показывает системное время и дату |

|

12 |

ping |

Проверяет физическую связь между хостами |

|

13 |

telnet |

Осуществляет удаленный доступ к терминалам |

|

14 |

copy running-config startup-config |

Скопировать текущую конфигурацию в место начальной |

В таблице 2 перечислены команды редактирования и просмотра предыстории команд.

Таблица 2 – команды редактирования и просмотра предыстории команд

|

Команда |

Описание |

|

CTRL+A |

Переместиться в начало командной строки. |

|

CTRL+E |

Переместиться в конец командной строки. |

|

CTRL+F (или клавиша «стрелка вправо») |

Переместиться на один символ вперед. |

|

CTRL+B (или клавиша «стрелка влево») |

Переместиться на одни символ назад. |

|

CTRL+P (или клавиша «стрелка вверх») |

Повторить ввод предыдущей команды. |

|

CTRL+N (или клавиша «стрелка вниз») |

Вызвать последнюю введенную команду. |

|

ESC+B |

Переместиться на одно слово назад. |

|

ESC+F |

Переместиться на одно слово вперед. |

|

TAB |

Завершить ввод автоматически. |

Для обеспечения безопасности маршрутизатора используются пять различных паролей:

1) Разрешенный секрет (enable secret). Этот пароль шифруется открытым ключом. Уровень разрешенного секрета выше, чем уровень разрешенного пароля.

2) Разрешенный пароль (enable password) используется при отсутствии разрешенного секрета, а также при работе со старым программным обеспечением.

3) Пароль виртуального терминала (vty) используется в сеансах Telnet. Таким образом, чтобы связаться с маршрутизатором по протоколу Telnet, данный пароль обязательно должен быть установлен.

4) Пароль консоли (console) применяется для защиты порта консоли.

5) Пароль дополнительного порта (aux) применяется для защиты дополнительного порта, который используется для подключения модема.

Задание паролей первых трех типов осуществляется либо в режиме установки маршрутизатора, либо в режиме конфигурации. Задание пароля консоли и дополнительного порта выполняется только в режиме конфигурации маршрутизатора.

Для установки паролей в режиме конфигурирования необходимо сначала войти в этот режим, введя команду configure terminal. Для выхода из этого режима нужно нажать CTRL+Z. После того как режим конфигурирования задан, для установки разрешенного секрета используется команда enable secret, для разрешенного пароля – enable password, для пароля виртуального терминала – последовательность команд line vty 0 4, login, password, где 0 номер порта, а 4 количество соединений. Пароли консоли и дополнительного порта устанавливаются также, как и пароль виртуального терминала, однако слово vty заменяется на слово con или aux, соответственно. Так, например, для установки пароля con_passwd для порта 0 консоли необходимо ввести команды

Router#configure terminal

Enter configuration commands, one per line. End with CTRL/Z.

Router(config)#line console 0

Router(config-line)#login

Router(config-line)#password con_passwd

Router(config-line)#^Z.

3 Порядок выполнения работы

1 Консольный порт маршрутизатор подключите к COM1 порту компьютера.

2 Включите компьютер и с помощью Hyper terminal получите доступ к интерфейсу маршрутизатора.

3 Скорость соединения должно быть 9600 бит/с.

4 Когда откроется окно Hyper terminal, включите питание маршрутизатора с помощью кнопки переключения.

5 Когда IOS маршрутизатора закончит загрузку, используя контекстную помощь, ознакомьтесь с доступными командами в пользовательском и привилегированном режимах. Это позволит найти нужные вам команды и проверить синтаксис.

6 Запустите маршрутизатор. Введите команду подсказки (?) в приглашение ввода команд пользовательского режима.

Нажмите клавишу Enter, что произошло?__________________

Нажмите клавишу пробел, что произошло?_________________

7 Войдите в привилегированный режим. Введите команду подсказки (?) в приглашение ввода команд привилегированного режима.

8 С помощью какой команды можно задать системное время?___________

9 Следуя указаниям системы, установите текущее системное время и дату. Помните о том, что вы можете использовать команду контекстной помощи (?) в течение всего процесса.

10 Проверьте, работают ли ваши часы.

11 Проверка статуса маршрутизатора.

12 В этом упражнении вы будете использовать команды операционной системы Cisco IOS для того, чтобы просмотреть и проверить статус маршрутизатора и его интерфейсов.

13 Введите команду show version.

14 Напишите значения для следующих элементов:

Используемая операционная система Cisco IOS____________________

Версия операционной системы Cisco IOS_________________________

Время включения системы в работу _____________________________

Файл операционной системы был загружен через____________________

Количество Ethernet интерфейсов _________________________________

Количество последовательных интерфейсов ________________________

Объем флэш-памяти ____________________________________________

15 Введите команду show protocols.

16 Какое состояние каждого интерфейса и канального протокола?

17 Введите команду show interfaces.

18 Какой размер максимальной единицы передачи (MTU), какая пропускная способность и метод инкапсуляции для нижеследующих интерфейсов?

19 Для обеспечения безопасности маршрутизатора настройте пароли: разрешенный секрет, пароль консоли, пароль виртуального терминала (обратитесь за помощью в методическое указание). Пароли желательно установить «сisco» или «class».

20 Проверьте, работает ли ваша защита с помощью паролей.

21 Скопировать текущую конфигурацию в место начальной конфигураций.

Примечание – повторите для других маршрутизаторов пункты 19-22.

4 Контрольные вопросы

1. Классификация маршрутизатора.

2. В сетях для чего используется маршрутизатор?

3. Порты маршрутизатора.

4. На каком уровне модели OSI работает маршрутизатор.

5. Охарактеризуйте режимы работы маршрутизатора.

6. Виды памяти маршрутизатора и что в них хранятся?

7. Такие пароли как разрешенный секрет, пароль консоли, пароль виртуального терминала для чего настраиваются на маршрутизаторе?

2 Лабораторная работа №2. Конфигурирование и настройка маршрутизатора

Цель работы: приобрести практические навыки при конфигурировании маршрутизатора Cisco, а также ознакомиться с основными командами настройки маршрутизатора. Научиться планировать IP адресацию.

1 Рабочее задание

1 Ознакомиться с основными командами для конфигурирования маршрутизатора.

2 Разработать систему IP адресации для заданной топологии маршрутизаторов.

3 В конфигурационном режиме присвоить IP адреса связующим портам маршрутизатора.

4 Переименовать маршрутизаторы.

5 Проверить физическую связь между соседними маршрутизаторами используя команду ping.

6 Сбора информации о соседних маршрутизаторах с помощью протокола CDP.

2 Методическое указание

В каждом маршрутизаторе имеются две конфигурации: начальная и текущая. Начальная конфигурация храниться в энергонезависимой памяти и при запуске маршрутизатора копируется в ОЗУ, после чего построчно выполняется. При запуске маршрутизатора текущей становится конфигурация, извлекаемая из энергонезависимой памяти и помещаемая в ОЗУ. После ввода команды configure terminal любые сделанные изменения будут внесены в файл текущей конфигурации. В таблице 1 перечислены команды, необходимые на начальном этапе конфигурирования и этапе сохранения конфигурации маршрутизатора.

Таблица 1 – Команды конфигурации

|

Команда |

Описание |

|

show startup-config |

Показать начальную конфигурацию. |

|

show running-config |

Показать текущую конфигурацию. |

|

erase startup-config |

Стереть начальную конфигурацию и перейти в начальный диалог конфигурирования после перезагрузки. |

|

Reload |

Загрузить начальную конфигурацию в ОЗУ. |

|

Setup |

Начать диалог конфигурирования. |

|

copy running-config startup-config |

Скопировать текущую конфигурацию на место начальной. |

Окончание таблицы 1

|

Configure terminal |

Вход в режим конфигурации. |

|

Show CDP ? |

Выводит доступные команды на данном маршрутизаторе |

|

Show cdp int |

Выводит информацию об интерфейсах и инкапсуляции |

|

Sh cdp entry * |

Выводит информацию CDP, принятую от всех маршрутизаторов, а если вместо звездочки указать имя маршрутизатора – то только от этого маршрутизатора |

|

Show cdp neighbors |

Позволяет просмотреть данные, которыми обмениваются соседи |

|

Show cdp traffic |

Позволяет просмотреть число пакетов, переданных соседям и полученных от них |

Маршрутизатор также можно сконфигурировать, используя диалог конфигурирования, который вызывается либо командой setup, либо последовательностью команд erase startup-config и reload.

3 Порядок выполнения работы

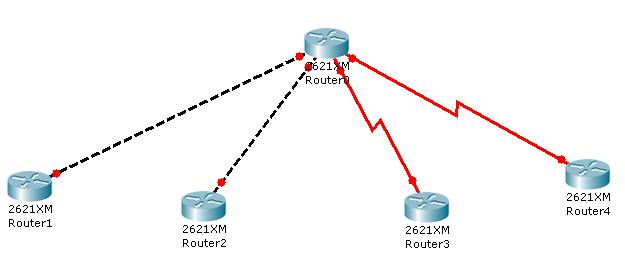

а) Собрать топологию из маршрутизаторов показанную на рисунке 1.

Рисунок 1

б) На маршрутизаторе Router1 для практики проделать следующие задания:

1 Вывеси список доступных команд.

2 Вывести начальную и текущую конфигурации и изучить состояния портов маршрутизатора.

в) Настройка начальной конфигурации с использованием команды конфигурирования системы

1 Войти в режим конфигурирования на Router1.

2 Войти в режим настройки интерфейса Fastethernet X (Х – номер интерфейса отображается в текущем конфигурационном файле), введя команду interface fastethernet X.

3 Назначить IP адрес и маску подсети данного интерфейса командой ip address 172.16.10.1 255.255.255.0 (IP-адрес и маску подсети получить у преподавателя)

4 Включить интерфейс командой no shutdown.

5 Повторить пункты 3.2.2-3.2.4 для последовательного интерфейса serialХ, то есть вместо команды interface ethernetХ нужно ввести interface serialХ, при этом указать адрес интерфейса.

6 Эти же пункты повторить для других интерфейсов.

7 Введя команду exit, выйти из режима настройки интерфейса.

8 Установить имя маршрутизатора Router1.

9 Выйти из режима конфигурирования, нажав CTRL+Z.

10 Просмотреть начальную конфигурацию и изучить.

11 Сохранить созданную конфигурацию в энергонезависимой памяти путем копирования текущей конфигурации в файл начальной конфигурации.

12 Наберите команду show startup-config, чтобы проверить Вашу вновь созданную конфигурацию. Выпишите новые значения конфигурации маршрутизатора (IP-адреса соответствующих портов, имя маршрутизатора и т.д.).

13 С помощью полученной практики конфигурировать маршрутизаторы Router2, Router3, Router4 и Router5. IP-адреса, маски подсети вычислить, исходя из выданного преподавателем IP-адреса и с учетом заданной топологии.

14 Соедините маршрутизаторы между собой, используя заданную топологию. Если маршрутизаторы соединены между собой через serial порты, нужно настроить синхронизацию по скорости. К какому маршрутизатору подключен более темный кабель (синий), тот маршрутизатор будет задавать скорость канала. Или же можно выяснить с помощью команды show controllers ведущий интерфейс. После вызываем нужный последовательный интерфейс маршрутизатора с помощью команды interface serialХ, на следующей строчке набираем команду clock rate 56000, это значит скорость синхронизаций данного канала будет 56 Кбит/с.

15 Проверьте соединения между маршрутизаторами, используя команду ping.

г) Доступ к другим маршрутизаторам. Эти упражнения посвящены различным способам соединения с удаленными маршрутизаторами и сбора информации о них. Мы рассмотрим процесс сбора информации с помощью протокола CDP (необходимые команды приведены в таблице 1).

1 Проверьте информацию об интерфейсах и инкапсуляции. Выяснить какие методы инкапсуляции используются.

2 Выбрав один из соседних маршрутизаторов, введите команду, которая показывает соответствующую информацию только для определенного маршрутизатора. И изучив эту информацию, выпишите основные параметры соседнего маршрутизатора.

3 Просмотрите данные, которыми обмениваются соседние маршрутизаторы, и просмотрите число пакетов, переданных соседям и полученных от них.

4 Контрольные вопросы

1 Протокол IP. Формат заголовка дейтаграммы. Длина и назначение полей.

2 Адресная схема протокола IP. Классы адресов. Достоинство и недостатки разбиения адресного пространства на классы.

3 Способы адресации: единичная (unicast), широковещательная (broadcast) и групповая (multicast).

4 Когда необходима маска подсети?

5 Адресация в IPv6. Индивидуальные, групповые и коллективные адреса.

6 Заголовок IPv6. Переходные структуры IPv4 и IPv6.

7 Дополнительные заголовки в IPv6.

8 Назначение интерфейсов маршрутизатора.

3 Лабораторная работа №3. Статическая и динамическая маршрутизация

Цель работы: научиться настраивать статическую и динамическую маршрутизацию на маршрутизаторах Cisco.

1Рабочее задание

1 Настроить динамическую маршрутизацию на основе протокола RIP.

2 Настроить статическую маршрутизацию для условно выбранной тупиковой сети.

3 Настроить маршрутизацию по умолчанию.

4 Исследовать и протестировать работу сети между маршрутизаторами.

5 Выявить особенности работы протокола RIP.

6 Удалить протокол RIP и настроить в место него протокол состояния канала связи OSPF.

7 Исследовать и протестировать работу сети между маршрутизаторами.

8 Выявить особенности работы протокола OSPF и сравнить характер работы с протоколом RIP .

9 С помощью команды Telnet инициировать удаленную связь с соседним маршрутизатором и внести кое-какие изменения в конфигурацию соседнего маршрутизатора.

2 Методическое указание

1 Процесс IP маршрутизации.

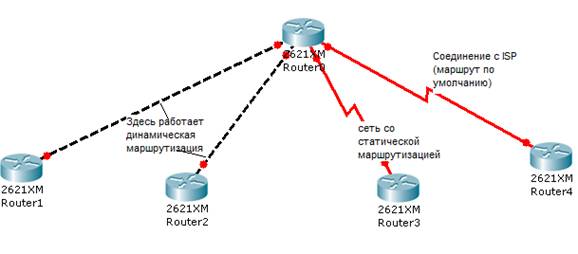

На рисунке 1 показана структурная схема маршрутизаций.

IP маршрутизация является процессом передачи данных от хоста, расположенного в некоторой сети, удаленному хосту, принадлежащему другой сети, через один или несколько маршрутизаторов. Путь, по которому маршрутизатор передает пакет, определяется по таблице маршрутизации. Если в таблице маршрутизации отсутствует сеть назначения пакета, то он направляется в сеть, выбранную по умолчанию, если таковая назначена.

2 Динамическая маршрутизация.

Динамическая маршрутизация состоит в автоматическом определении любых изменений в топологии, структуре сети. Динамическая маршрутизация базируется на применении протоколов маршрутизации (Routing Information Protocol (RIP), Open Shortest Path First (OSPF), Interior Gateway Routing Protocol (IGRP), Enhanced Interior Gateway Routing Protocol (EIGRP)), главной задачей которых является распространение всей или части маршрутной таблицы.

Настройка протокола RIP.

RIP представляет собой протокол маршрутизации по вектору расстояния, основанный на классовом принципе, определяющий затраты на маршрут как число транзитных участков. RIP генерирует сообщения об обновлении с постоянным интервалом и при изменении топологии сети.

Для включения протокола RIP на маршрутизаторе сначала необходимо добавить протокол RIP в конфигурацию маршрутизатора, а затем указать в каких сетях он будет работать. Например, если необходимо установить RIP для сети 172.16.0.0, то нужно ввести в режиме конфигурации:

Router(config)#router rip

Router(config-router)#network 172.16.0.0.

3 Статическая маршрутизация.

Таблицы, при статической маршрутизации, создаются и обновляются вручную. При такой маршрутизации изменение маршрута не приводит к автоматическому извещению об этом событии других маршрутизаторов. При подобных изменениях администратор сам должен вносить необходимые модификации в маршрутные таблицы.

Для настройки статического маршрута применяется команда ip route, выполняемая в режиме конфигурирования:

ip route сеть маска адрес/интерфейс [расстояние],

где: сеть – сеть или подсеть получателя; маска – маска подсети; адрес – IP-адрес маршрутизатора следующей точки перехода; интерфейс – название интерфейса, используемого для доступа в сеть получателя; расстояние – административное расстояние.

Например, чтобы установить статический маршрут в удаленную сеть 172.16.40.0, необходимо ввести следующую команду:

ip route 172.16.40.0 255.255.255.0 172.16.20.2

или

ip route 172.16.40.0 255.255.255.0 serial0.

Таким образом, при получении маршрутизатором пакета предназначенного для сети 172.16.40.0 их необходимо направлять через интерфейс serial0, с которым соединен маршрутизатор с IP-адресом 172.16.20.2.

Маршрутизация по умолчанию.

В каждом маршрутизаторе обязательно должен быть задан маршрут по умолчанию, иначе пакеты, для которых сеть назначения не определена, будут отбрасываться. Задание маршрута по умолчанию выполняется той же командой, что и при статической маршрутизации, однако адрес сети и маска сети (подсети) равны нулю. Например, если необходимо, чтобы маршрутизатор все пакеты, чьи конечные сети неизвестны, отправлялись по IP адресу 172.16.20.2, то необходимо ввести

ip route 0.0.0.0 0.0.0.0 172.16.20.2.

4 Команды passive и neighbor.

Команда passive используется для запрещения передачи любых изменений через указанный интерфейс. В частности эта команда применяется к тому интерфейсу, который соединен с глобальной сетью Интернет. Пусть, например, интерфейс serial0 подключен к Интернету, тогда это реализуется следующим образом:

Router(config)#router rip

Router(config-router)#network 172.16.0.0

Router(config-router)#passive serial0

Router(config-router)#^Z

Router#.

Если два офиса одной фирмы соединены сетью Frame Relay, то по ней не будут передаваться широковещательные RIP сообщения. Для того чтобы этого не происходило, необходимо использовать команду neighbor.

Router(config)#router rip

Router(config-router)#network 172.16.0.0

Router(config-router)#neighbor 172.44.51.2

Router(config-router)#exit

Router(config)#^Z

Router#.

В этом примере маршрутизатор инкапсулирует широковещательные RIP сообщения в формат данной конкретной WAN (в нашем случае – Frame Relay) и передает их на маршрутизатор, адрес которого 172.44.51.2.

Для диагностики правильности работы и настройки протокола RIP применяются команды, перечисленные в таблице 1.

Таблица 1– Команды контроля протокола RIP

|

Команда |

Описание |

|

show ip route |

Показать таблицу маршрутизации. |

|

show ip protocol |

Показать информацию о таймерах, о сети RIP и об источниках информации о маршрутах. |

|

show ip interface |

Показать конфигурацию интерфейсов. |

|

debug ip rip |

Активизировать отладку RIP. |

|

Trace |

Трассировать маршрут. |

5 Настройка протокола OSPF в одной области.

OSPF (Open Shortest Path First - открыть кратчайший путь первым). Иерархический алгоритм маршрутизации IGP, оснащенный такими средствами, как маршрутизация по пути с наименьшим показателем затрат, маршрутизация по нескольким маршрутам и равномерное распределение нагрузки.

При инициализации OSPF на маршрутизаторе процесс OSPF определяется по идентификационному номеру (ID-процесса). Идентификационные номера не являются номерами автономных систем, и поэтому не должны быть уникальными в пределах отдельной области OSPF. Номер процесса служит только для оповещения маршрутизатора о том, что на нем работает протокол OSPF. Вместо идентификации области по ID-процесса, сети, добавленные в сеанс, сопоставляются области OSPF. Это значит, что все сети, поставленные в соответствие данной области, образуют эту область. Поскольку области OSPF определяются по номерам сетей, процесс OSPF анализирует номера сетей, сопоставленные интерфейсу маршрутизатора, и затем определяет, какие сети или подсети представлены в этой области, связывая их с настроенными IP-адресами интерфейсов. Ниже показан синтаксис команд.

router ospf ID-процесса

network адрес шаблон-маска area ID-области,

где:

ID-процесса –

ID-процесса, целое число в диапазоне от 1 до 65535;

ID-области –

ID-области, целое число в диапазоне от 0 до 4294967295.

Пример:

Router#configure terminal

Enter configuration commands, one per line. End with CTRL/Z.

Router(config)#router ospf 1

Router(config-router)#network 172.16.10.0 0.0.0.255 area 20

Router(config-router)#network 10.1.2.0 0.0.0.255 area 20

Router(config-router)#^Z.

В примере ID-процесса 1, подсети 172.16.10.0 и 10.1.2.0 сопоставлены области 20.

Проверка работы и правильной настройки OSPF осуществляется следующими командами:

- show ip ospf – выдает общую информацию о работе OSPF: число запусков алгоритма SPF и значение таймера обновления, определяющее, как часто передаются пакеты-приветствия.

- show ip ospf interface позволяет проверить соответствие интерфейсов и областей, а также выводит значение таймера и интервалы передачи пакетов-приветствий.

- show ip ospf border-routers позволяет просмотреть записи таблицы маршрутизации, относящиеся к граничным маршрутизаторам области и автономной системы. Кроме того, команда выводит информацию о том, расположен ли данный маршрутизатор внутри области или соединяет различные области.

3 Порядок выполнения работы

Примечание. В результате выполнения предыдущих лабораторных работ у вас есть физическая связь с непосредственно связанными соседними маршрутизаиторами, но связь с другими маршрутизаторами в сети еще не налажена. Это можно увидеть по результатам выполнения команды ping. Чтобы заработала вся сеть, нужно настроить протоколы маршрутизации.

3.1 Настроить протокол RIP

1 Войти в режим конфигурирования маршрутизатора.

2 Поднять протокол RIP на соответствующих маршрутизаторах согласно заданию ( задание определяется преподавателем).

3 Настроить статическую маршрутизацию для условно выбранной тупиковой сети используя команду ip route.

4 Маршрутизация по умолчанию. В каждом маршрутизаторе обязательно должен быть задан маршрут по умолчанию, с помощью команды ip route 0.0.0.0 0.0.0.0 ip-адресс. ip-адресс – это ip-адресс условно выбранного порта одного маршрутизатора, использующегося для выхода в Интернет.

4 Сохранить конфигурацию из RAM в NVRAM.

5 Исследовать и протестировать работу сети между маршрутизаторами. Например, используя команду ping.

6 Теперь после настройки элементов маршрутизации у вас с любого маршрутизатора должен проходить ping на любой маршрутизатор в сети.

7 Применить команды passive и neighbor по назначению (обратитесь в методическое указание).

8 Выявить особенности работы протокола RIP, используя команды из таблицы 1.

3.1 Настроить протокол OSPF

1.6.1 Удалить протокол RIP и настроить вместо него протокол состояния канала связи OSPF. Часть сети, где настроена статическая маршрутизация, не трогать. Для удаления протокола RIP используется команда no router rip в глобальном конфигурационном режиме.

1.6.2 Для настройки OSPF обратитесь в методическое указание, в качестве ID-процесса используйте цифру 1, а в качестве ID-области 10.

1.6.3 Сохранить конфигурацию из RAM в NVRAM.

1.6.4 Исследовать и протестировать работу сети между маршрутизаторами, используя команду ping.

1.6.5 Выявить особенности работы протокола OSPF, используя такие команды как show ip ospf, show ip ospf interface, show ip ospf border-routers и сравнить характер работы с протоколом RIP .

7 С помощью команды Telnet инициировать удаленную связь с соседним маршрутизатором и внести кое-какие изменения в конфигурацию соседнего маршрутизатора.

4 Контрольные вопросы

1 Динамическая и статическая маршрутизации.

2 Протокол RIP. Механизмы предотвращения петель маршрутизации (poisoned reverse, split horizon, hop-count limit), сравнение RIP и IGRP.

2 Алгоритм SPF. Протокол OSPF. Типы областей (Backbone area, Stub area, NSSA area), типы LSA, механизм установки соединения. Протокол IS-IS (общие понятия). Безопасность протокола.

3 Протоколы маршрутизаций IGRP EIGRP.

4 Маршрут по умолчанию.

5 Протоколы вектора расстояния и протоколы канала связи.

6 Исключение циклического маршрута и расщепление горизонта.

7 Протоколы маршрутизаций и маршрутизируемые протоколы.

4 Лабораторная работа №4. Списки управления доступом (ACL)

Цель работы: научиться настраивать фильтрацию пакетов на маршрутизаторе с использованием списков управления доступом.

1 Рабочее задание

1 Разработать план создания списка доступа для вашей топологии сети. Далее действовать согласно вашему плану.

2 Создать стандартный список доступа, фильтрующий входящие пакеты через определенный интерфейс маршрутизатора.

3 Создать стандартный список доступа, фильтрующий выходящие пакеты через определенный интерфейс маршрутизатора.

4 Создать расширенные списки доступа, выбрав порт определенного маршрутизатора где образно будут находиться ваши сервера.

5 Просмотр информации о списках доступа.

6 Проверить созданные списки доступа на работоспособность

2 Методическое указание

1 Списки доступа

Списки доступа – это списки условий для управления доступом. Они позволяют отсеивать нежелательные пакеты и потому применяются для реализации стратегии безопасности. Их можно применять для контроля потока входящих или исходящих пакетов для любого интерфейса; маршрутизатор анализирует каждый пакет, проходящий через данный интерфейс в указанном направлении, и выполняет соответствующие действия.

Стандартные списки доступа

Списки доступа делятся на стандартные и расширенные. Стандартные списки позволяют анализировать исходные адреса пакетов и предпринимать определенные действия на основании результатов анализа. Каждая строка стандартного списка доступа имеет следующий формат:

access-list номер permit/deny исходный адрес.

Команда access-list должна вводится в режиме конфигурации. Каждому списку доступа присваивается уникальный номер: для стандартного списка доступа номер должен лежать в диапазоне от 1 до 99. Ключевое слово permit или deny указывает, следует ли разрешить (permit) прохождение пакета, удовлетворяющего шаблону, или запретить (deny) его. Параметр исходный адрес определяет исходный адрес пакетов, нуждающихся в особой обработке. Параметр исходный адрес может быть адресом оста, парой адрес сети (подсети) и маской шаблона, и ключевым словом any.

После того, как создан список доступа, его необходимо связать с определенным интерфейсом, при этом с каждым интерфейсом можно связать только один список доступа. Связывание осуществляется командой ip access-group в режиме конфигурирования интерфейса. После команды указывается номер связываемого списка доступа, а затем ключевой параметр in, для фильтрации входящего в интерфейс маршрутизатора пакетов, или out – выходящих пакетов.

Пример. Пусть имеется подсеть, подключенная к интерфейсу ethernet0, в которой размещен сервер СУБД. Необходимо предоставить к нему доступ только с хоста с адресом 172.16.22.8 и любой машины с сети 172.16.84.0. Это можно сделать следующим образом:

RouterABC#configure terminal

Enter configuration commands, one per line. End with CTRL/Z.

RouterABC(config)#access-list 10 permit 172.16.22.8

RouterABC(config)#access-list 10 permit 172.16.84.0 0.0.0.255

RouterABC(config)#interface ethernet0

RouterABC(config-if)#ip access-group 10 out

RouterABC(config-if)#^Z

RouterABC#.

2 Расширенные списки доступа

Расширенные списки доступа, как явствует из названия, снабжены дополнительными критериями фильтрации по сравнению со стандартными списками. Стандартные списки доступа производят фильтрацию только на основании исходного адреса пакета, в то время как расширенные списки позволяют применять критерии фильтрации по:

- Исходному адресу.

- Целевому адресу.

- Протоколу.

- Порту.

Синтаксис строк расширенного списка доступа:

access-list номер permit/deny протокол исходный целевой порт.

Номер расширенного списка должен находиться в пределах от 100 до 199. Протоколами могут быть любые протоколы из стека TCP/IP. Порт указывается либо в десятичной, либо в символьной форме. Например, значение последнего параметра равное 80 или www равнозначно.

Пример. В сети 172.16.55.0 подключенному к интерфейсу ethernet0 маршрутизатора home имеются Web-сервер и Proxy-сервер (порт 8888) с адресами 172.16.55.14 и 172.16.55.20, соответственно. Необходимо предоставить всем машинам доступ к указанному Web-серверу, а к Proxy-серверу только хосту 172.16.87.77.

home#configure terminal

Enter configuration commands, one per line. End with CTRL/Z.

home(config)#access-list 110 permit tcp any host 172.16.55.14 eq www

home(config)#access-list 110 permit tcp host 172.16.87.77 host 172.16.55.20 eq 8888

home(config)#interface ethernet0

home(config-if)#ip access-group 110 out

home(config-if)#^Z

home#.

Надо отметить, что слово any соответствует адресу 0.0.0.0 и маске шаблона 255.255.255.255, а host 172.16.55.14 – паре 172.16.55.14 0.0.0.0.

Строго говоря, поле порта состоит из двух составляющих – оператора и собственно самого номера или стандартного имени порта. В примере, в частности, указан оператор eq (equal), указывающий на то, что этой строкой должны обрабатываться TCP сегменты с портами равными (equal) 80 (www) (для третьей строки примера) и 8888 (для четвертой). Помимо оператора eq могут также указываться neg (negative) – обрабатывать все порты, за исключением указанного, gt (greater than – больше чем) – только пакеты с большими номерами портов, и т. д.

3 Просмотр информации о списках доступа

Введя команду show access-list, можно просмотреть количество «попаданий» пакетов определенной строке списка доступа. Таким образом, можно повышать эффективность работы фильтрации пакетов путем помещения наиболее часто используемых строк в начало списка, так как списки доступа просматриваются сверху вниз.

Для того чтобы сбросить показания счетчиков попаданий, нужно ввести команду clear access-list counters номер списка.

Чтобы узнать к какому интерфейсу привязан тот или иной список доступа, нужно воспользоваться командами show interface имя интерфейса или show running-config.

3 Порядок выполнения

1 Создать строку списка доступа с номером 10, фильтрующую выходящие пакеты.

2 Произвести привязку списка доступа к интерфейсу.

3 Указать, что будут фильтровать выходящие пакеты, применяя параметр out в строке ip access-group 10.

4 Выйти из режима подинтерфейса.

5 Создать строку списка доступа с номером 150, открывающую всем хостам одной подсети доступ к Интернету.

6 Создать строку списка доступа с номером 150, открывающую всем хостам доступ к Proxy-серверу образной сети.

7 Выйти из режима конфигурирования.

8 Сохранить конфигурацию в энергонезависимую память.

9 Просмотреть информации о списках доступа.

10 Просмотреть количество «попаданий» пакетов строкам списка доступа.

11 Сбросить счетчик «попаданий» для списка 150.

12 Снова просмотреть количество «попаданий».

13 Просмотреть информацию об интерфейсе Ethernet0.

14 Просмотреть текущую конфигурацию.

15 Проверить созданные списки доступа на работоспособность, используя команды ping и telnet.

4 Контрольные вопросы

1 Принципы создания списка доступа.

2 Стандартный список доступа.

3 Расширенный список доступа.

4 Блок схема работы списка доступа

5 Инверсная маска и ключевые слова, используемые при составлений списка доступа.

6 Межсетевые экраны. Типы межсетевых экранов. Выбор и адаптация межсетевых экранов к практическим задачам.

5 Лабораторная работа № 5. Настройка службы NAT на граничном маршрутизаторе

Цель работы: изучить характеристики NAT (Network Address Translation), приобрести практические навыки по настройке маршрутизатора на различные режимы трансляции адресов.

1Рабочее задание

1 Настроить маршрутизатор на статическую трансляцию.

2 Настроить маршрутизатор на динамическую трансляцию.

3 Настроить маршрутизатор для пользования одного внутреннего глобального адреса.

2 Методические указания

При необходимости подключения к Интернет, когда количество внутренних узлов сети превышает выданное поставщиком услуг Интернет, количество реальных адресов IP. NAT позволяет частным сетям IP, использующим незарегистрированные адреса, получать доступ к ресурсам Интернет. Функции NAT настраиваются на пограничном маршрутизаторе, разграничивающем частную (внутреннюю) сеть и сеть общего пользования (например, Интернет). Далее сеть общего пользования будем называть внешней сетью, а частную сеть – внутренней сетью. Функции NAT перед отправкой пакетов во внешнюю сеть осуществляют трансляцию внутренних локальных адресов в уникальные внешние адреса IP.

Прежде чем приступить к настройке функции NAT, необходимо проанализировать имеющуюся информацию о локальных и глобальных внутренних адресах.

Трансляция внутренних адресов Source. Эта функция NAT позволяет имеющиеся внутренние адреса IP в уникальные адреса, принадлежащие глобальному адресному пространству, при необходимости обеспечения взаимодействия внутренней сети с внешней сетью. Имеется возможность использования статической или динамической трансляции:

– Статическая трансляция устанавливает соответствие адресов по типу "один к одному", т.е один глобальный внутренний адрес соответствует одному локальному внутреннему адресу. Статическая трансляция применяется в тех случаях, когда некий внутренний узел должен быть доступен извне по постоянному адресу (например, сервер WWW).

– Динамическая трансляция устанавливает соответствие между внутренним локальным адресом и пулом глобальных адресов.

На рисунке 1 показан маршрутизатор, транслирующий адреса узлов, содержащихся в поле Source заголовков пакетов IP из внутренних во внешние.

Рисунок 1 – Трансляция внутренних адресов Source

Ниже описана трансляция локальных адресов Source, в соответствии с рисунком 1:

1) Пользователь узла 1.1.1.1 открывает соединение с узлом В.

2) Первый пакет, полученый маршрутизатором от узла, 1.1.1.1 приводит к тому, что маршрутизатор начинает проверку таблицы NAT.

3) Если имеется статическая запись в таблице трансляции, то маршрутизатор переходит к пункту 5.

4) Если статической записи в таблице трансляции нет, то маршрутизатор определяет, что адрес узла-источника пакета (SA - Source Address) 1.1.1.1 должен транслироваться динамический. Далее маршрутизатор выбирает свободный глобальный адрес из пула адресов и создает в таблице запись о трансляции. Тип такой записи называется простая запись (Simple Entry)

5) Узел В получает пакет и отвечает узлу 1.1.1.1, используя внутренний глобальный адрес назначения (DA, Destination Address) 2.2.2.2.

6) Когда маршрутизатор получает пакет с внутренним глобальным адресом, он сверяется с таблицей NAT, используя внутренний глобальный адрес в качестве ключа поиска. Далее происходит трансляция внутреннего глобального адреса во внутренний локальный адрес 1.1.1.1, и передается узлу 1.1.1.1.

7) Узел 1.1.1.1 получает этот пакет и продолжает взаимодействие с узлом В. Маршрутизатор осуществляет действия, описанные в пунктах 4 - 7, по отношению к каждому пакету.

3 Порядок выполнения работы

3.1 Настройка статической трансляции

1 В приглашении пользовательского режима (>) введите enable.

Router>enable

Router#configure terminal

2 Установите режим статической трансляции между внутренним локальным адресом и внутренним глобальным адресом.

Router(config)#ip nat inside source static 1.1.1.1 2.2.2.2

3 Укажите внутренний интерфейс

Router(config)#interface F0/0

4 Пометьте данный интерфейс, как принадлежащий внутренней сети

Router(config-if)#ip nat inside

5 Укажите внешний интерфейс

Router(config)#interface S0/0

6 Пометьте данный интерфейс, как принадлежащий внешней сети

Router(config-if)#ip nat outside

3.2 Настойка динамической трансляции

1 Определите пул глобальных адресов

Router(config-if)#ip nat pool net-208 171.69.233.208 171.69.233.233 netmask 255.255.255.240

2 Установите динамическую трансляцию на основе списка доступа, определенного на предыдущем шаге

Router(config-if)#ip nat inside source list 1 pool net -208

3 Укажите внешний интерфейс

Router(config-if)#interface serial 0

Router(config-if)#ip address 171.69.232.182 255.255.255.240

4 Пометьте данный интерфейс как принадлежащий внешней сети

Router(config-if)#ip nat outside

5 Укажите внутренний интерфейс

Router(config-if)#interface ethernet 0

6 Пометьте данный интерфейс как принадлежащий внутренней сети

Router(config-if)#ip nat inside

7 Определите стандартный список доступа, регламентирующий адреса, принадлежащие трансляции)

Router(config)# accses-list 1 permit 192.168.1.0 0.0.0.255

8 Представленная выше конфигурация транслирует все адреса узлов источников, определенные списком доступа 1 (разрешены адреса от 192.168.1.0/24), в пул адресов, названный net-208. Этот пул содержит адреса с 171.69.233.208 по 171.69.233.233.

3.3 Использование одного внутреннего глобального адреса

1 Для настройки режима использования одного внутреннего глобального адреса необходимо:

2 Создать пул адресов, названный net-208. Данный пул содержит адреса с 171.69.233.208 по 171.69.233.233.

3 Список доступа 1 разрешает пакеты, имеющие адрес отправителя с 192.168.1.0 по 192.168.1.255. Если в данный момент не производится процедура трансляции, то адреса в пакетах, соответствующих условиям списка доступа 1, транслируются в адрес из указанного пула. Маршрутизатор позволяет нескольким внутренним адресам (192.168.1.0 по 192.168.1.255) использовать один глобальный адрес. Для определения того или иного соединения маршрутизатор использует номера портов.

3.4 Определите пул глобальных адресов

Router(config-if)#ip nat pool net-208 171.69.233.208 171.69.233.233 netmask 255.255.255.240

1 Установите режим динамической трансляции адресов, разрешенных в списке доступа, определенный на предыдущем шаге

Router(config-if)#ip nat inside source list 1 pool net -208 overload

2 Укажите внешний интерфейс

Router(config-if)#interface serial 0

Router(config-if)#ip address 171.69.232.182 255.255.255.240

3 Пометьте данный интерфейс, как принадлежащий внешней сети

Router(config-if)#ip nat outside

4 Укажите внутренний интерфейс

Router(config-if)#interface ethernet 0

5 Пометьте данный интерфейс, как принадлежащий внутренней сети

Router(config-if)#ip nat inside

6 Определите стандартный список доступа, регламентирующий адреса, принадлежащие трансляции)

Router(config)# accses-list 1 permit 192.168.1.0 0.0.0.255

4 Контрольные вопросы

1 Какие существуют методы назначения IP адресов?

2 Приведите примеры устройств, нуждающихся в использовании статических IP адресов?

3 Из каких частей состоит IP-адрес?

4 Какой Интернет-протокол используется для установления соответствия между известным IP-адресом и неизвестным МАС-адресом?

5 Как работает служба NAT и в каких случаях нужно его использовать в сети?

6 Как работает служба РAT и в каких случаях нужно его использовать в сети?

6 Лабораторная работа № 6. Создание VLAN соединений на коммутаторе

Цель работы: создание VLAN на коммутаторе. Объединение нескольких интерфейсов в один VLAN. Настройка протокола VTP, создание и настройка VTP домена.

1 Рабочее задание

1 Создать VLAN сете й на двух коммутаторах

2 Нужные порты коммутатора закинуть в созданные сети VLAN

3 Подключить компьютеры к портам коммутатора

4 Настройка транковых портов между коммутаторами

5 Проверить связь между компьютерами в одном VLAN

2 Методические указания

Первым этапом настройки конфигурации виртуальных локальных сетей является определение состава пользователей в каждой сети VLAN. Выбрав количество сетей VLAN и состав их членов, можно переходить к настройке сети VLAN. Коммутатор 2950 способен поддерживать до 64 сетей VLAN, причем для каждой из них можно сконфигурировать собственный экземпляр алгоритма, покрывающего дерева (spanning-tree).

Так как все порты коммутатора по умолчанию находятся в первом VLAN, вы можете создать 2, 3 и 4 VLAN. Для настройки VLAN в коммутаторе на основе стандартной IOS необходимо перейти в режим настройки конфигурации VLAN и ввести последовательность следующих команд:

2950a#config t

2950a(config)# vlan Х

2950a(config)# name {название vlan}.

В качестве названия VLAN вы можете ввести любое слово, которое в будущем будет служить в качестве комментария для вас. Х – номер VLAN, в место Х можете писать цифру из диапазона 2 – 65000.

Вновь созданные VLAN пустые, так как все порты коммутатора в первом VLAN. Для того чтобы закинуть порт в нужный VLAN, используется команда switchport access vlan.

Например, Fast Ethernet 0/2 порт коммутатора закидываем во второй VLAN.

2950a#config t

2950a(config)#interface Fast Ethernet 0/2

2950a(config-if)#switchport mode access

2950a(config-if)# switchport access vlan 2

2950a(config-if)#exit

2950a(config)#exit

2950a#

3 Порядок выполнения работы

3.1 Создание VLAN сетей на двух коммутаторах

Соберите топологию согласно рисунку 3.1.

Рисунок 3.1 – Схема организации VLAN

1 Для настройки VLAN в коммутаторе серии 2950 перейдите в режим настройки IOS. Для перехода в режим настройки введите enable и configure terminal для перхода в режим глобального конфигурирования.

2 Необходимо создать три VLAN на коммутаторе 2950а.

3 После создания сетей VLAN следует проверить их конфигурацию командой show vlan brief. Убедитесь, что в списке отображаются созданные вами VLAN.

2950a# show vlan brief

4 На коммутаторе 2950b создайте три VLAN, повторив пункты 1-3.

3.2 Нужные порты коммутатора закиньте в созданные сети VLAN (на обоих коммутаторах)

Введите команду sh vlan brief для проверки присваивания портов каждой сети VLAN.

1 Настройте транковые порты между коммутаторами

Необходимо настроить порты для передачи информации всех сетей VLAN между коммутаторами. Для этого сначала настройте в коммутаторе 2950а порт fa0/10 в режим магистральной связи.

2950a#config t

2950a(config)#interface Ethernet 0/10

2950a(config-if)#switchport mode trunk

2950a(config-if)# switchport trunk allowed vlan add X1

2950a(config-if)# switchport trunk allowed vlan add X2

2950a(config-if)# switchport trunk allowed vlan add X3

2950a(config-if)#exit

2950a(config)#exit

2950a#

Где Х1, Х2 и Х3 номера созданных вами VLAN.

2 Проверьте связь между компьютерами в одном VLAN, используя команду ping.

4 Контрольные вопросы

1 Для чего нужны VLAN сети? Характеристики и особенности таких сетей.

2 Транковое соединение выполняет какую роль и какой протокол тегирует пакеты для этого соединения?

3 Протокол VTP. Какие существуют режимы работы протокола VTP?

4 Как настроить VTP протокол на коммутаторе? Достоинства протокола VTP.

5 Какие могут быть неисправности при настройке VLAN? Как их искать?

6 Типы VLAN. Какие VLAN создаются по умолчанию и почему их нельзя удалить?

7 Лабораторная работа № 7. Настройка маршрутизации между vlan

Цель работы: настройка транкового порта между коммутатором и маршрутизатором для организации передачи информации с различных VLAN.

1 Рабочее задание

1 Настроить транковый порт между коммутатором и маршрутизатором.

2 Настроить маршрутизацию ISL для маршрутизации пакетов между VLAN.

3 Проверка связи между компьютерами из разных VLAN.

2 Методические указания

Устройства, подключенные к VLAN, взаимодействуют только с другими устройствами в этой VLAN, при этом устройства могут быть подключены как к одному, так и к разным коммутаторам.

Коммутатор связывает каждый порт с определенным номером VLAN. При приеме кадра на порте коммутатор добавляет идентификатор VLAN (VLAN ID - VID) в кадр Ethernet. Добавление идентификатора VLAN в кадр Ethernet называется маркировкой кадра. Самый распространенный стандарт маркировки кадра — IEEE 802.1q.

Стандарт 802.1Q, который иногда сокращается до dot1q, подразумевает вставку 4-байтного поля метки в кадр Ethernet. Эта метка находится между адресом источника и полем type/length (тип/длина)

Хотя VLAN могут охватывать несколько коммутаторов, только устройства, относящиеся к одной VLAN, могут взаимодействовать друг с другом.

Для соединения между VLAN необходимо устройство 3-го уровня. Такая организация позволяет администратору сети осуществлять строгий контроль над типами трафика, которые передаются из одной VLAN в другую.

Один из методов маршрутизации между VLAN требует отдельного подключения интерфейса к устройству 3-го уровня для каждой VLAN.

Другой метод соединения между VLAN требует функции, которая называется подынтерфейсами. Подынтерфейсы позволяют логически разделить один физический интерфейс на несколько логических путей. Для каждой VLAN настраивается отдельный путь или подынтерфейс.

Взаимодействие между VLAN с использованием подынтерфейсов требует настройки как маршрутизатора, так и коммутатора.

Коммутатор

Настройте интерфейс коммутатора в качестве магистрального канала 802.1Q.

Маршрутизатор

- выберите интерфейс маршрутизатора не ниже FastEthernet 100 Мбит/с;

- настройте подынтерфейсы с поддержкой инкапсуляции 802.1Q;

- для каждой VLAN настраивается один подынтерфейс.

Подынтерфейс позволяет каждой VLAN иметь собственный логический путь и шлюз по умолчанию к маршрутизатору.

3 Порядок выполнения работы

3.1 Настройка транкового порта для маршрутизатора

Рисунок 4.1 - Маршрутизация между VLAN

Соберите топологию согласно рисунку 4.1.

Для того, чтобы организовать связь между маршрутизатором и коммутатором имеющий несколько VLAN, необходимо, порт коммутатора, подключенного к маршрутизатору, сделать магистральным. Это реализуется следующим образом:

2950а>en

2950a#config t

2950a(config)# interface Fast Ethernet 0/11

2950a(config-if)# sitchport mode trunk

2950a(config-if)# exit

2950a(config)# exit

2950a#

3.2 Настройка маршрутизации ISL

Каждый VLAN – это отдельная сеть или подсеть, соответственно IP адресация строится как для подсетей (можете использовать IP адреса ранее данное преподавателем для работы с маршрутизаторами).

Например. Вы создали сами три VLAN на коммутаторах, каждый VLAN – отдельная подсеть, тогда IP адресация для такой сети будет выглядеть следующим обраом:

VLAN 2 отдел Sales 140.40.0.0/19;

VLAN 3 отдел Marketing 140.40.32.0/19;

VLAN 4 отдел Engineering 140.40.64.0/19.

Из этого диапазона необходимо выделить IP адреса для компьютера и подинтерфейсу маршрутизатора.

Созданные виртуальные сети имеют связь с маршрутизатором через один его физический интерфейс (например, interface Fast Ethernet 0/0). Для маршрутизатций между виртуальными сетями необходимо создать и настроить три подынтерфейса маршрутизатора.

Для создания подынтерфейса необходимо ввести команду interface в режиме глобальной настройки или конфигурации интерфейса как показано ниже:

2600#config t

2600(config)#interface fa 0/0.1

После создания подынтерфейса следует ввести команду encapsulation, чтобы подключить соответствующую виртуальную локальную сеть к подынтерфейсу, как показано ниже:

2600(config-subif)#encapsulation dotd1q Х

Где, Х – номер VLAN, если этот подынтерфейс был создан для VLAN 2, то вместо Х пишем 2.

В следующем шаге требуется назначить подынтерфейсу IP-адрес, с помощью стандартной команды ip address (так как для примера взят VLAN 2 пишу IP адрес из подсети для второго VLAN).

2600(config-subif)# ip address 140.40.0.1 255.255.224.0

2600(config-subif)#exit

2600(config-subif)#int fa 0/0

2600(config-if)#no shutdown

2600(config-if)#exit

2600(config)#exit

2600#

После настройки инкапсуляции и IP адреса в сети VLAN 2, аналогичные операции необходимо провести для сетей VLAN 3 и 4. Следует помнить, что каждый подынтерфейс должен находиться в отдельной подсети.

4 Контрольные вопросы

1 Опишите преимущества виртуальных сетей?

2 Какое влияние оказывает использование виртуальных сетей на широковещание в традиционных локальных сетях?

3 Какие существуют основные способы реализации виртуальных сетей?

4 Способы объединения виртуальных локальных сетей с помощью маршрутизатора.

5 как создается подынтерфейс? Достойнства и недостатки подынтерфейсов.

6 Способы реализаций защиты на коммутаторе.

Список литературы

1. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 3-изд. – СПб.: «Питер», 2006. – 958 c.

2. Программа сетевой академии Cisco CCNA 1 и 2. Вспомогательное руководство. 3-е изд. с испр.: пер. с англ. – М.: Вильямс, 2005. – 1168 с.

3. Амато Вито. Основы организации сетей Cisco, том 1 и 2.: Испр. Пер. с англ. – М.: Издательский дом “Вильямс”, 2004. – 512, 464 с.

4. Гук М. Аппаратные средства локальных сетей. Энциклопедия – СПб: Издательство «Питер», 2000. – 576 с.

5. Закер К.. Компьютерные сети. Модернизация и поиск неисправностей: Пер. с англ. – СПб.: БХИ-Петербург, 2001. – 1008 с.

6. Кульгин М. Компьютерные сети. Практика построения. Для профессионалов. 2-издание. – СПб.: Изд-во «Питер», 2003. – 462 с.

7. Кульгин М. Технологии корпоративных сетей. Энциклопедия. – СПб.: Изд-во «Питер», 1999. – 704 с.

8.

Леинванд А., Пински Б.,

Конфигурирование маршрутизаторов, 2-е изд.: Пер. с англ. Авторизованное учебное

пособие. Cisco Press.

– М.: Вильямс, 2001. – 368 с.

9. Палмер М., Синклер Р.Б. Проектирование и внедрение компьютерных сетей. Учебный курс. 2-издание. – СПб.: БХВ-Петербург, 2004. – 752 с.

10. Работы учебные. Фирменный стандарт ФС РК 10352-1910-У-е-001-2002. Общие требования к построению, изложению, оформлению и содержанию. – Алматы, АИЭС, 2002. – 31 с.

11. Спортак М., Паппас Ф. Компьютерные сети и сетевые технологии. – Киев: “ТИД “ДС”, 2002.

12. Столлингс В. Современные компьютерные сети (серия «Классика computer science»). 2-изд. – СПб.: Питер, 2003. – 783 с.

13. Таненбаум Э. Компьютерные сети. – СПб: “Питер”, 2003. – 992с.

Сводный план 2011 г., поз. 244