Некоммерческое акционерное общество

АЛМАТИНСКИЙ УНИВЕРСИТЕТ ЭНЕРГЕТИКИ И СВЯЗИ

Кафедра компьютерных технологий

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ И ЗАЩИТА ИНФОРМАЦИИ

Методические указания к

курсовой работе

для студентов специальности 5В070400 – Вычислительная техника и программное

обеспечение

Алматы 2013

СОСТАВИТЕЛИ: Шайхин Б.М., Байжанова Д.О. Информационная безопасность и защита информации. Методические указания к курсовой работе для студентов специальности 5В070400 – Вычислительная техника и программное обеспечение. - Алматы: АУЭС, 2013. - 24 с.

Методические указания предназначены для студентов специальности 5В070400 – Вычислительная техника и программное обеспечение.

Методическая разработка составлена в соответствии с требованиями квалификационной характеристики специалиста, Государственных стандартов, Фирменного стандарта «Работы учебные. Общие требования к построению, изложению, оформлению», Государственного стандарта, СТ РК 1.5-2000 «Общие требования к построению, изложению, оформлению документов», а также программы курса. Они составлены с учетом активизации процесса изучения основ курса, закреплению лекционного курса и практических занятий. Методические указания служат основой для выполнения курсовой работы по дисциплине. Материал методических указаний охватывает основные разделы курса.

Библиография – 6 названий.

Рецензент: канд. техн. наук, профессор Байкенов А.С.

Печатается по плану издания некоммерческого акционерного общества «Алматинский университет энергетики и связи» на 2011 г.

© НАО «Алматинский университет энергетики и связи», 2013 г.

1 Цель курсовой работы: научиться применять на практике теоретические знания, полученные на лекциях. В результате должна быть получена работоспособная программа с сопровождающей документацией, оформленной в соответствии с ЕСПД (Единой системой программной документации), ГОСТ 2.105-95 (Межгосударственный стандарт ЕСКД – Общие требования к текстовым документам) [1] и фирменного стандарта «Работы учебные. Общие требования к построению, изложению, оформлению». Алматинский университет энергетики и связи». – Алматы: АИЭС, 2009 [2].

В результате освоения материала курса студент должен:

1) знать методы и средства проектирования программных систем, компоненты системного программного обеспечения и технологию их разработки;

2) уметь ставить и решать задачи, возникающие в процессе проектирования, тестирования, отладки, испытаний и эксплуатации программных систем, обеспечивать заданные характеристики программ, оценивать эффективность и качество программных систем.

Необходимо для выбранного определенного объекта защиты информации описать объект защиты, провести анализ защищенности объекта защиты информации по следующим пунктам, а также создание программной реализации алгоритма (консольный вариант и приложение с графическим интерфейсом пользователя):

1) Виды угроз.

2) Характер происхождения угроз.

3) Классы каналов несанкционированного получения информации.

4) Источники появления угроз.

5) Причины нарушения целостности информации.

6) Определить требования к защите информации.

7) Классифицировать автоматизированную систему.

8) Определить факторы, влияющие на требуемый уровень защиты информации.

9) Выбрать или разработать способы и средства защиты информации.

10) Область применения. История происхождения алгоритма. Авторы алгоритма.

11) Математический алгоритм – подробное описание.

12) Описание программной реализации (алгоритмическая часть). Тщательно комментированный исходный код программы.

13) Исходный код программы.

3 Перечень тем курсовой работы

Варианты заданий курсовой работы выбираются по списку преподавателя.

1) Схема систематизации атак и соотношение их с целями поддержки информационной безопасности.

2) Схема вычисления МАС (message authentication code) – код аутентификации сообщения.

3) Схема классификации услуг информационной безопасности.

4) Схема процесса работы протокола передачи записей.

5) Схема классификации механизмов информационной безопасности.

6) Схема вычисления материала для ключей из главного секретного кода.

7) Схема алгоритма Евклида вычисления НОД(а,b).

8) Схема вычисления главного секретного кода из предварительного главного секретного кода.

9) Схема систематизации целей поддержки безопасности.

10)Схема общей идеи шифрования с симметричным ключом.

11)Схема классификации алгоритмов шифрования/дешифрования.

12)Схема классификации типов атак криптоанализа.

13)Схема кратковременного протокола Диффи-Хеллмана смены ключей.

14)Схема атаки только на зашифрованный текст.

15)Схема анонимного протокола Диффи-Хеллмана смены ключей.

16)Схема атаки при знании исходного текста (Ева имеет доступ к некоторым парам «исходный/зашифрованный текст»).

17)Схема замены ключа – RSA-смена ключа; открытый ключ сервера.

18)Схема атаки с выборкой исходного текста.

19)Схема обмена конфиденциальным сообщением.

20)Схема атаки с выбором зашифрованного текста.

21)Схема обмена сообщением со сжатым текстом.

22)Схема реализации аддитивного шифра (т.е. шифра сдвига, шифра Цезаря).

23)Схема обмена сообщением с подтверждением подлинности передатчика.

24)Схема реализации мультипликативного шифра.

25)Схема общего сценария при одностороннем почтовом обмене – Архитектура е-MAIL.

26)Схема реализации аффинного шифра (т.е.комбинированного аддитивно-мультипликативного шифра).

27)Схема(формат) аннулирования сертификата Х.509.

28)Схема общей идеи шифрования и дешифрования в современном блочном шифре.

29)Схема формата сертификата Х.509.

30)Схема окончательного варианта шифра Файстеля с двумя раундами.

31)Схема администрации сертификации и её функции.

32)Схема самого безопасного типа синхронного шифра потока – схема одноразового блокнота.

33)Схема управляемого Центра Доверия.

34)Схема регистра сдвига с обратной связью (FSR – Feedback Shift Register).

35)Схема протокола «от станции к станции», основанная на методе Диффи-Хеллмана.

36)Схема линейного регистра сдвига с обратной связью (LFSR).

37)Схема протокола атака «посредника».

38)Cхема элементов шифра DES на стороне шифрования.

39)Схема идеи ключа Диффи-Хеллмана.

40)Схема раунда DES (шифр Файстеля) со стороны шифрования.

41)Нарисуйте схему процедур протокола Диффи-Хеллмана.

42)Схема генерации ключей в стандарте шифрования данных (DES).

43)Схема работы Цербера версии 5.

44)Схема общего построения шифрования AES-шифра.

45)Схема серверов протокола Цербер и их функции.

46)Схема структуры каждого раунда на стороне шифрования AES (Advanced encryption standard).

47)Схема управления ключами по протоколу Отвея-Рииса.

48)Cхема классификации режимов работы при использовании либо DES, либо AES.

49)Схема управления ключами по протоколу Ниидома-Шрёдера.

50)Схема шифрования в режиме электронной кодовой книги (ECB – Electronic Code Book).

51)Схема протокола Кискатера-Гию.

52)Схема шифрования в режиме cцепления блоков шифрованного текста (CBC – Cipher Block Chaining).

53)Схема протокола Фейге-Фиата-Шамира.

54)Схема шифрования в режиме кодированной обратной связи (CFB – cipher feedback).

55)Схема протокола Фиата-Шамира.

56)Схема шифрования в режиме кодированной обратной связи (CFB – cipher feedback) как шифр потока.

57)Схема двустороннего установления подлинности с помощью цифровой подписи.

58)Схема шифрования в режиме внешней обратной связи (OFB – Output Feedback).

59)Схема одностороннего установления подлинности с помощью цифровой подписи.

60)Схема шифрования в режиме внешней обратной связи (OFB – Output Feedback) как шифрование потока.

61)Схема двунаправленной системы проверки подлинности с асимметричным ключом.

62)Схема шифрования в режиме счетчика (CTR - Counter).

63)Схема однонаправленной системы проверки подлинности с асимметричным ключом.

64)Схема шифрования в режиме счетчика (CTR - Counter) как шифр потока.

65)Схема использования функций ключевого хэширования.

66)Схема идеи шифра потока RC4.

67)Схема использования функций ключевого хэширования.

68)Схема потокового шифра применяющего линейный регистр сдвига (LFSR) – A5/1.

69)Схема двунаправленного установления подлинности.

70)Схема общей идеи асимметрично-ключевой криптосистемы.

71)Схема аутентификации одноразовым паролем Лампорта.

72)Схема секретной связи с использованием ранцевой криптосистемы.

73)Схема аутентификации Salt-паролем.

74)Схема шифрования, дешифрования и генерации ключей в RSA.

75)Схема сохранения пароля системным хэшированием.

76)Диаграмма возможных атак на RSA.

77)Схема аутентификации по пользовательскому ID и фиксированному паролю.

78)Схема шифрования, дешифрования и генерации ключей в криптосистеме Рабина.

79)Схема общей идеи стандарта цифровой подписи (DSS – Digital Signature Standard).

80)Схема шифрования, дешифрования и генерации ключей в криптосистеме Эль-Гамаля.

81)Схема общей идеи цифровой подписи Шнорра.

82)Схема криптосистемы Эль-Гамаля, использующей эллиптическую функцию.

83)Схема общей идеи цифровой подписи Эль-Гамаля.

84)Схема подписи RSA на дайджесте сообщения.

85)Схема общей идеи цифровой подписи RSA.

86)Схема использования Центра Доверия для исключения отказа от сообщения.

87)Схема кода установления подлинности сообщения (MAC – Message Authentication Code).

88)Схема кода обнаружения модификации (MDC – Modification Detection Code).

89)Схемы критериев устойчивости криптографических хэш-функций.

90)Схема проверки целостности сообщения или документа с помощью криптографической хэш-функции.

91)Схема набора совокупности протоколов ТСР/IP и IPSec и их использование.

4 Методические указания к выполнению курсовой работы

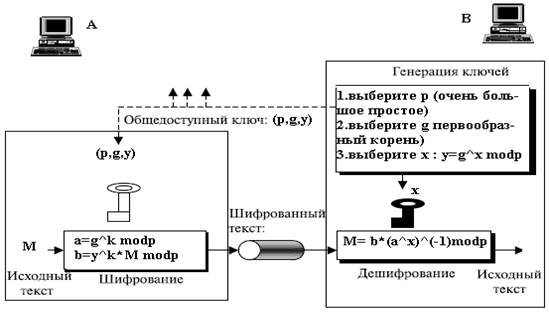

В данном примере демонстрируется сущность работы алгоритма шифрования данных Эль-Гамаля.

Алгоритм Эль-Гамаля может использоваться для формирования электронной подписи или для шифрования данных. Он базируется на трудности вычисления дискретного логарифма. Для генерации пары ключей сначала берется простое число p и два случайных числа g и x, каждое из которых меньше p. Затем вычисляется:

y = gx mod p.

Общедоступными ключами являются y, g и p, а секретным ключом является х. Для подписи сообщения M выбирается случайное число k, которое является простым по отношению к p-1. После этого вычисляется a = gk mod p. Далее из уравнения M = (xa + kb) mod (p-1) находим b. Электронной подписью для сообщения M будет служить пара a и b. Случайное число k следует хранить в секрете. Для верификации подписи необходимо проверить равенство:

yaabmod p = gMmod p.

Пара a и b представляют собой зашифрованный текст. Следует заметить, что зашифрованный текст имеет размер в два раза больше исходного. Для дешифрования производится вычисление:

M = b/axmod p.

Объект защиты информации: компьютерная сеть материальной группы. Блочный шифр: алгоритм Эль-Гамаля. Схема шифрования выглядеть следующим образом:

Рисунок 1 – Схема шифрования алгоритма Эль-Гамаля

Исходный код приводится по требованию стандарта в приложении.

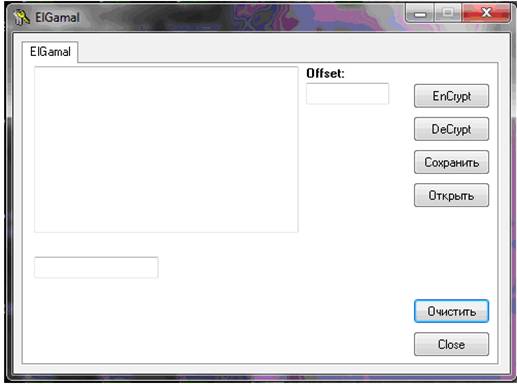

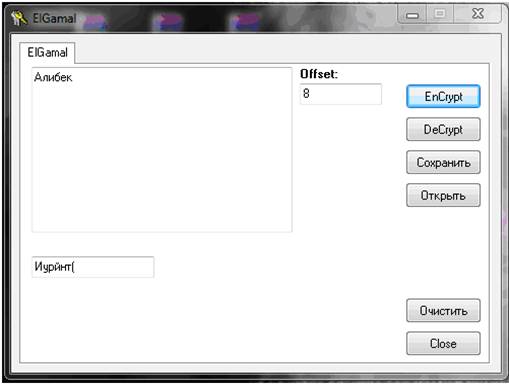

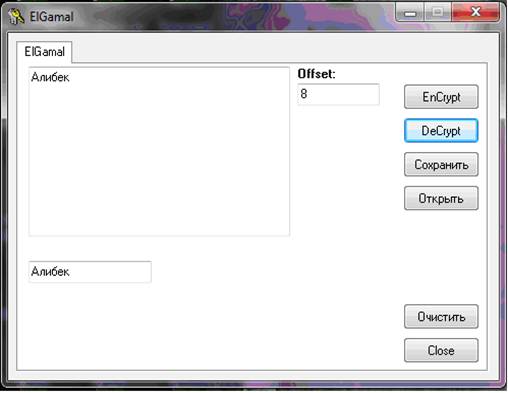

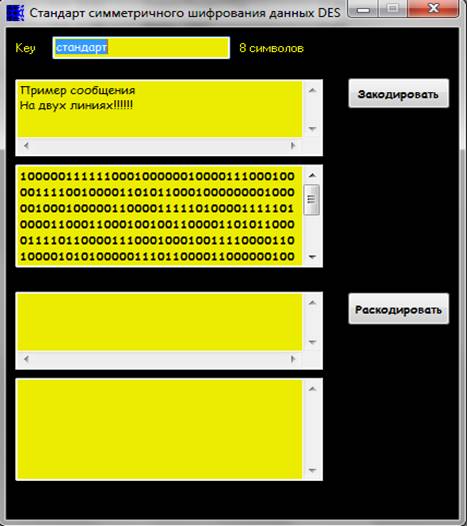

Интерфейс программы выглядеть следующим образом:

а) запуск программы;

б) зашифрование сообщения;

в) дешифрование сообщения.

Рисунок 2 – Окно программы

а) зашифрование сообщения;

б) дешифрование сообщения.

Рисунок 2 – Результат программы

Интерфейс программы состоит из одного, главного окна. В верхней части находится поле, в которое необходимо ввести пароль. Пароль обязательно должен состоять из 8 символов (особенность алгоритма DES).

В следующем поле (слева) необходимо ввести текст сообщения, которое необходимо зашифровать. Количество символов должно быть кратно 8, причем переход на новую строку считается как 2 символа. Для облегчения над полем ввода будет отображаться количество введенных символов. При вводе сообщения символы будут автоматически переводится в бинарный код. Это необходимо для наглядности работы алгоритма.

После ввода сообщения необходимо нажать кнопку с надписью «Шифровать», чтобы начать шифрование. При несоблюдении условия о кратности 8 будет выдано сообщение об ошибке.

По окончании шифрования в нижнем поле (слева) появится зашифрованное сообщение и его бинарная интерпретация.

Для расшифровки сообщения необходимо ввести зашифрованный текст в поле, ввести правильный пароль и нажать кнопку «Дешифровать».

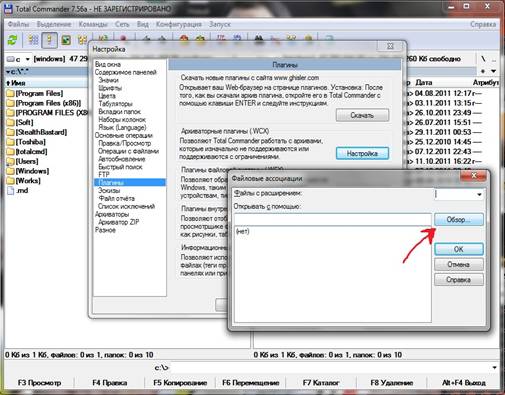

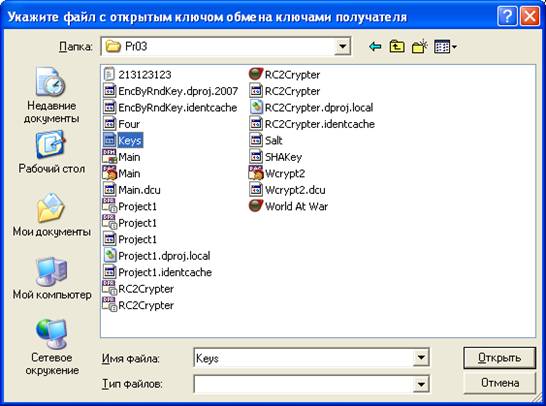

Для подключения данного плагина нужно:

1) Распаковать архив с плагином в любой каталог.

2) В Total Commander'е выбрать Настройки|Плагины|Архиваторные плагины (*.WCX)|Настройки.

3) Ввести в поле "Файлы с расширением:" - "xdc" или любое другое расширение

4) Затем выбрать плагин darkcryptrtc.WCX.

5) Нажать OK.

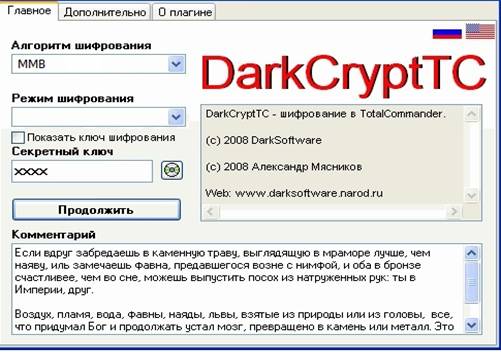

Рисунок 3 - Окно DarkCrypt

Рисунок 4 - Добавление плагина в TotalCommander

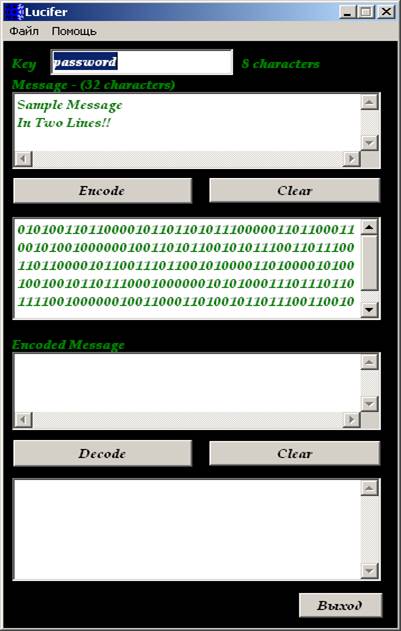

Программа наглядно демонстрирует сущность работы одного из вариантов алгоритма шифрования данных Lucifer.

Lucifer представляет собой блочный шифр, он шифрует данные 64-битовыми блоками. С одного конца алгоритма вводится 64-битовый блок открытого текста, а с другого конца выходит 64-битовый блок шифротекста. Lucifer является симметричным алгоритмом: для шифрования и дешифрования используются одинаковые алгоритм и ключ (за исключением небольших отличий в использовании ключа).

Длинна ключа равна 56 битам. (Ключ обычно представляется 64-битовым числом, но каждый восьмой бит используется для проверки четности и игнорируется.) Безопасность полностью определяется ключом.

Алгоритм представляет собой комбинацию 2-х основных методов шифрования: смещение и диффузия. Фундаментальным строительным блоком Lucifer является применение к тексту единичной комбинации этих методов (подстановка, а за ней – перестановка), зависящей от ключа. Такой блок называется этапом. Lucifer состоит из 16 этапов, одинаковая комбинация методов применяется к открытому тексту 16 раз.

Описание интерфейса пользователя

Интерфейс программы состоит из одного, главного окна. В верхней части находится поле, в которое необходимо ввести пароль. Пароль обязательно должен состоять из 8 символов (особенность алгоритма Lucifer).

В нижеследующем поле необходимо ввести текст сообщения, которое необходимо зашифровать. Количество символов должно быть кратно 8, причем переход на новую строку считается как 2 символа. Для облегчения над полем ввода будет отображаться количество введенных символов. При вводе сообщения символы будут автоматически переводится в бинарный код. Это сделано для наглядности работы алгоритма.

После ввода сообщения необходимо нажать кнопку с надписью «Encode», чтобы начать шифрование. При несоблюдении условия о кратности 8 будет выдано сообщение об ошибке.

По окончании шифрования в нижнем поле появится зашифрованное сообщение и его бинарная интерпретация.

Для расшифровки сообщения необходимо ввести зашифрованный текст в поле, ввести правильный пароль и нажать кнопку «Decode». C помощью кнопки Clear можно очищать соответствующие поля.

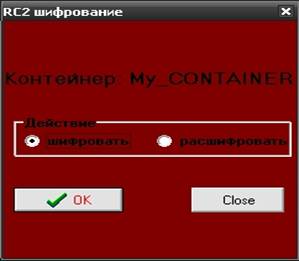

Программа включает в себя 2 основных действия: шифрование и расшифровывание данных. Под данными подразумеваются любые файлы.

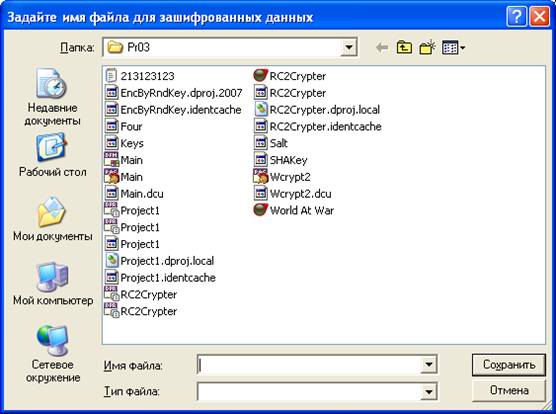

Шифрование. Выбирается действие шифровать. Нажимается ОК и выбирается шифруемый файл.

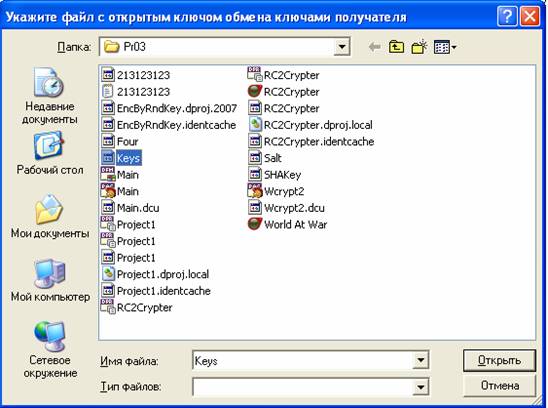

Далее указывается ключ, точнее файл (KEYS), в котором содержится ключ, которым будет зашифрован файл.

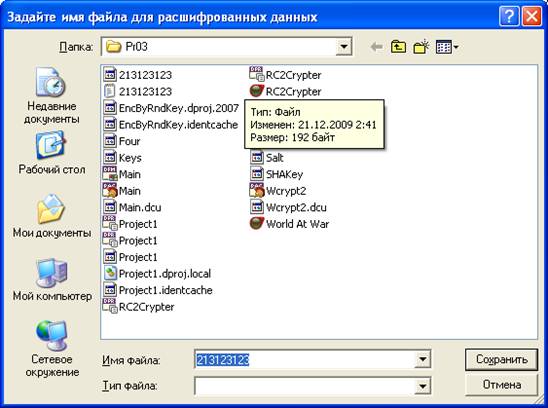

Далее происходит шифрование. При его успешном выполнении будет предложено ввести имя зашифрованного файла для его дальнейшего сохранения.

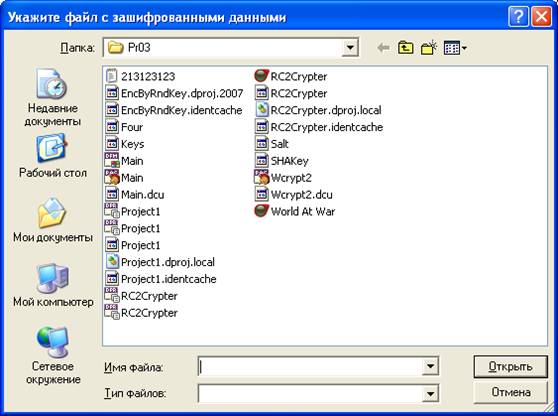

Расшифровывание. Выбирается действие - расшифровать. Нажимается ОК и выбирается зашифрованный файл.

Далее указывается ключ, точнее файл (KEYS), который был использован для шифрования файла.

Затем происходит расшифровка. При ее успешном выполнении будет предложено ввести имя для расшифрованного файла.

Курсовая работа оформляется по схеме [2]:

- титульный лист;

- задания на курсовую работу с датой выдачи и подписями студента и преподавателя;

- аннотация (не обязательно);

- содержание;

- введение;

- основная часть пояснительной записки, состоящей из разделов по согласованию с преподавателем;

- заключение;

- приложение, где приведен исходной текст программы (в записке и на диске) и при необходимости блок-схемы алгоритмов;

- перечень принятых сокращений;

- перечень принятых терминов;

- список литературы;

- приложения.

Курсовая работа принимается при работающей программе.

Системная документация регламентируется ГОСТом «Единая система программной документации» (ЕСПД) [1] и включает в себя следующие документы:

1) Описание структуры программы.

2) Описание блок-схемы алгоритма.

3) Описание программы.

4) Описание применения.

5) Руководство оператора (при необходимости).

6) Руководство пользователя.

7) Руководство программиста (при необходимости).

8) Описания контрольного примера (при необходимости).

В каждом конкретном случае в пояснительную записку может входить неполный перечень документов, определяемых ЕСПД.

5.2 Содержание пояснительной записки

Реализация курсовых работ должны охватывать применение следующих операций:

- ввод с клавиатуры (различные режимы);

- вывод на экран (различные режимы);

- работа с директориями;

- работа с указателями положения записи/чтения на диске;

- ввод/вывод в/из файл(а);

- работа программы в диалоговом режиме;

- разработка несложных меню и работа с меню.

Результат работы программы должен быть представлен в виде удобном для контроля работы программы, выведен на экран, на печать, в файл.

Исходные данные должны вводиться либо с клавиатуры (в диалоговом режиме), либо быть введены из отдельных файлов данных.

5.3. Выполнение основной части работы

Содержание пояснительной записки (текстовая часть, теория) должно содержать не более 50% общего объема курсового проекта (работы). Практическая часть должен быть выполнен конкретным описанием проекта (работы): выбор и обоснование программной среды, ход работы (реализация) программы, несколько тестовых (контрольных) примеров.

5.4 Описание структуры программы

Структура программы должна полностью описывать взаимодействие различных частей программы, передачу данных между блоками. Название блока в структуре должно соответствовать группе вершин в блок-схеме алгоритма.

Необходимо, по возможности, переносить названия блоков из структуры в текст программы. Это позволит легче ориентироваться при написании программ. При начертании структуры блоки можно чертить произвольной формы - важно показать взаимодействие между различными частями программы. При описании структуры программы необходимо решить, какие переменные передаются из одного блока программ в другой, способы передачи и т.д.

5.5 Описание блок-схемы алгоритма

Описание должно исчерпывающе объяснять работу отдельных частей программы. Обычно блок-схема алгоритма необходима для сложных участков программы, с большим количеством ветвлений, проверок и установок флагов, счетчиков, циклов и тому подобных компонент. При описании блок-схем необходимо стремиться раскрыть суть выполняемых операций, а не дублировать команды. В блок-схеме алгоритма одной вершине может соответствовать от одного до десятков операторов. Необходимо соблюдать соответствие названий блоков в блок-схеме алгоритма и комментариев в программе.

Нумерация вершин может вестись либо по сетке (в этом случае номера вершин не ставят), либо нумеруют каждую вершину в разрыве левой верхней части вершины (1, 2,...).

Ссылки на вершины делают либо буквами (А, B, C....), при этом ссылка дается на букву, куда идет связь, либо указанием номера вершины, куда идет связь и номера вершины, откуда пришла связь. Ссылки даются в кружках диметром 0,5а. Размер основного блока вершины блок-схемы алгоритма а:б, как 1:1,5 (допускается 1:2), а = n*(10 или 15 мм.), где n коэффициент кратности. Например, вершина может иметь размер 200 на 300 мм при n = 10 и модуле 15 мм.

Описание текста программы не должно дублировать блок-схему алгоритма, скорее, описание должно давать связь между структурой и текстом программы. Должны быть описаны переменные (если это необходимо), взаимодействие с файлами данных, взаимодействие отдельных процедур, связь между частями программы.

Следует иметь в виду, что описать подробно - не значит многословно! Главное в описании текста программы - четко описать действия и результаты, назначение флагов, условия ветвления, назначение буферов и т.д.

При описании текста программы необходимо приводить фрагменты описываемой программы.

5.7 Оформление текста программы

От правильного оформления текста программы в значительной степени зависит читабельность программы. Это нужно не только для пользователей программы, но и самому программисту - разработчику. Грамотный комментарий помогает отлаживать программу, прослеживать логику работы и является компонентом системы программирования "сверху - вниз".

Программа с подробным описанием в виде комментариев называется самодокументирующейся.

Развитие новых информационных технологий сопровождаются такими негативными явлениями, как промышленный шпионаж, компьютерные преступления и несанкционированный доступ (НСД) к секретной и конфиденциальной информации. Поэтому защита информации является важнейшей государственной задачей в любой стране защита информации должна обеспечивать предотвращение ущерба в результате утери (хищения, утраты, искажения, подделки) информации в любом ее виде. Организация мер защиты информации должна проводиться в полном соответствии с действующими законами и нормативными документами по безопасности информации, интересами пользователей информации. Чтобы гарантировать высокую степень защиты информации, необходимо постоянно решать сложные научно-технические задачи разработки и совершенствования средств ее защиты.

Значение информации в жизни любого цивилизованного общества непрерывно возрастает. С незапамятных времен сведения, имеющие важное военно-стратегическое значение для государства, тщательно скрывались и защищались. В настоящее время информация, относящаяся к технологии производства и сбыта продукции, стала рыночным товаром, имеющим большой спрос как на внутреннем так и на внешнем рынках. Информационные технологии постоянно совершенствуются в направлении их автоматизации и способов защиты информации.

Большинство современных предприятий, независимо от вида деятельности и форм собственности, не может успешно вести хозяйственную и иную деятельность без обеспечения системы защиты своей информации, включающей организационно-нормативные меры и технические средства контроля безопасности информации при ее обработке, хранении и передаче в автоматизированных системах.

По степени конфиденциальности (степени ограничения доступа) в настоящее время можно классифицировать только секретную информацию, составляющую государственную тайну.

Наиболее важными свойствами информации являются прежде всего ее достоверность, полнота, объективность, своевременность, важность. Для хранения как секретной, так и несекретной информации применяются одни и те же носители. В общем случае носители секретной и конфиденциальной информации охраняются ее собственником.

Формы представления информации зависят от ее характера и физических носителей, на которых она представлена. Основными формами информации, подлежащими защите, являются:

- документальные;

- акустические;

- телекоммуникационные;

- видовые.

С развитием информационного общества все большее значение приобретают проблемы, связанные с защитой конфиденциальной информации.

Информация как категория, имеющая стоимость, защищается ее собственником от лиц и организаций, пытающимися ею завладеть. Общая тенденция такова, что чем выше уровень секретности информации, тем выше и уровень ее защиты, тем больше средств затрачивается на ее защиту.

1. ЕСПД (Единая система программной документации), ГОСТ 2.105-95.

2. Фирменный стандарт. Работы учебные. Общие требования к построению, изложению, оформлению. Алматинский университет энергетики и связи. – Алматы: АИЭС, 2009.

3. Межгосударственный стандарт ЕСКД – Общие требования к текстовым документам.

4. Панасенко С. Алгоритмы шифрования. Специальный справочник. - СПб.: «БХВ-Петербург», 2009. – 365 с.

5. Материалы сайта http://msdn.com/

6. Материалы сайта http://wincrypt.chat.ru/

7. Аграновский А.В., Хади Р.А. Практическая криптография. Алгоритмы и их программирование (+ CD-ROM). - СПб.: COJIOH-Пресс, 2002.

8. Бабаш А. В. Криптографические и теоретико-автоматные аспекты современной защиты информации. Криптографические методы защиты. - М.: Изд. центр ЕАОИ, 2009.

8. Бабаш А.В., Шанкин Г.П. Криптография/под редакцией В.П. Шерстюка, Э.А. Применко. - М.: СОЛОН-Р, 2007.

9. Баранова Е.К. Эффективное кодирование и защита информации: Текст лекций для студентов специальности 510200. - М.: МГУЛ, 2002.

10. Башлы П.Н., Бабаш А.В., Баранова Е.К. Информационная безопасность: учебно-практ. пособие - М.: Изд. центр ЕАОИ, 2010.

11. Башлы П.Н., Бабаш А.В., Баранова Е.К. Информационная безопасность: учебно-практич. пособие. - М.: Изд. центр ЕАОИ, 2010.

12. Вельшенбах М. Криптография на Си и C++ в действии (+CD-ROM). - М. : Триумф, 2004.

13. Коутинхо С. Введение в теорию чисел. Алгоритм RSA. - М.: Постмаркет, 2001.

14. Мельников В.В. Защита информации в компьютерных системах. - М.: Финансы и статистика; Электроинформ, 1997.

15. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. - М.: Радио и связь, 2001.

16. Смарт Н. Криптография. - М.: Техносфера, 2006.

Содержание

Введение 3

1 Цель курсовой работы 3

2 Задания курсовой работы 3

3 Перечень тем курсовой работы 4

4 Методические указания к выполнению курсовой работы 7

5 Оформление курсовой работы 18

5.1 Структура курсовой работы 18

5.2 Содержание пояснительной записки 18

5.3. Выполнение основной части работы 19

5.4 Описание структуры программы 19

5.5 Описание блок-схемы алгоритма 19

5.3 Описание текста программы 20

5.7 Оформление текста программы 20

Список литературы 22

Сводный план 2011 г. поз. 254