Некоммерческое акционерное общество

АЛМАТИНСКИЙ УНИВЕРСИТЕТ ЭНЕРГЕТИКИ И СВЯЗИ

Кафедра компьютерных технологий

КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ

Методические

указания к выполнению лабораторных работ для магистрантов

специальности 6М070400 –

Вычислительная техника и программное обеспечение

Алматы 2013

СОСТАВИТЕЛИ: Шайхин Б.М., Байжанова Д.О., Оспищев М.В. Криптографические методы защиты информации. Методические указания к выполнению лабораторных работ для магистрантов специальности 6М070400 – Вычислительная техника и программное обеспечение. - Алматы: АУЭС, 2013. - 28 с.

Методические указания предназначены для магистрантов специальности 6М070400 – Вычислительная техника и программное обеспечение.

Методическая разработка составлена в соответствии с требованиями квалификационной характеристики специалиста, Государственных стандартов, Фирменного стандарта «Работы учебные. Общие требования к построению, изложению, оформлению», Государственного стандарта, СТ РК 1.5-2000 «Общие требования к построению, изложению, оформлению документов», а также программы курса. Они составлены с учетом активизации процесса изучения основ курса, закреплению лекционного курса и практических занятий. Методические указания служат основой для выполнения лабораторных работ по дисциплине. Материал методических указаний охватывает основные разделы курса.

Иллюстрации – 7 рисунков, таблиц – 9, библиография – 16 названий.

Рецензент: канд. техн. наук, профессор Байкенов А.С.

Печатается по дополнительному плану издания некоммерческого акционерного общества «Алматинский университет энергетики и связи» на 2013 г.

© НАО «Алматинский университет энергетики и связи», 2013 г.

Введение

«Криптографические методы защиты информации» предназначена для практического закрепления знаний по основным разделам учебного курса.

При выполнении лабораторной работы магистрант должен уметь:

1) проектировать устройства криптографической защиты информации в телекоммуникационных системах;

2) моделировать с помощью современных программных продуктов функциональные узлы генераторов псевдослучайных последовательностей, генераторов поточных шифров на базе регистров с обратными связями, блоков формирования CRC кодов;

3) осуществлять экспериментальные исследования криптографических методов защиты информации;

4) представлять пути обеспечения заданных характеристик защиты информации в телекоммуникационных системах;

5) выбирать требуемые характеристики многочленов для обеспечения требуемой степени защиты информации в генераторах поточных шифров; а также тенденции, перспективы и проблемы развития техники защиты информации.

Выполнение лабораторной работы должно дать магистрантам:

1) практические навыки исследования методов защиты информации в телекоммуникационных системах;

2) навыки статистической обработки результатов измерений и оценки точности проводимых экспериментальных исследований.

Основные экспериментальные исследования, проводимые в лабораторной работе, подкреплены методическим и теоретически материалом курса. Перед выполнением лабораторной работы требуется знать материал раздела 1, уметь производить умножение и деление многочленов, иметь представление о работе регистров с линейными обратными связями, уметь проектировать генераторы псевдослучайных последовательностей с заданными криптографическими свойствами.

1 Лабораторная работа. Ознакомление с лабораторной установкой

Цель работы: исследование свойств алгоритмов защиты информации на базе CRC кода и поточного шифра.

1) Исследование принципов работы регистров с линейными обратными связями.

2) Исследование свойств алгоритма защиты информации на базе CRC кода.

3) Исследование статистических свойств генераторов псевдослучайных последовательностей.

4) Исследование свойств поточного шифра на базе регистра с обратными связями.

Задания к лабораторной работе:

Изучить лабораторную установку, познакомиться с меню выбора операции.

Краткая теоретическая подготовка

Лабораторное оборудование состоит из лабораторного макета, имеющего встроенный микроконтроллером и панель визуализации результатов эксперимента; персональный компьютер, необходимый для выполнения теоретических расчетов умножения и деления многочленов, а также для выбора образующего полинома при построении генераторов псевдослучайной последовательности чисел.

Описание лабораторной установки

Лабораторная установка предназначена для изучения операций умножения и деления в полях многочленов, лежащих в основе криптографической защиты информации с помощью CRC кода и исследования статистических свойств генераторов псевдослучайных чисел. На установке выполняются следующие разделы лабораторной работы:

1) Умножение и деление многочленов.

2) Регистры с линейными обратными связями.

3) Свойства алгоритма защиты информации на базе CRC кода

4) Статистические свойства генераторов псевдослучайной последовательности.

5) Свойства поточного шифра на базе регистра с обратными связями.

Вид лицевой панели представлен на рисунке 1. В правом верхнем углу лицевой панели лабораторной установки расположен цифробуквенный дисплей, на котором отображаются пункты выполнения лабораторной работы и результаты экспериментальных исследований. В левом нижнем углу лицевой панели, в поле «Многочлен», расположены светодиоды, состояние которых отражает в режиме программирования значение двоичных коэффициентов многочлена. Нумерация двоичных коэффициентов многочлена осуществляется, начиная с младшего разряда. Например, многочлену x16 + x12 + x3 + x + 1 соответствует запись в двоичном коде 10001000000001011, которая соответствует включенным светодиодам с номерами 17, 13, 4, 2, 1. Дополнительно коэффициенты многочлена выводятся в шестнадцатеричной системе на дисплей, дублируя двоичное представление. Таким образом, на дисплее будет высвечено значение 1100В. В правом нижнем углу лицевой панели расположено поле «Управление меню». Перемещение по меню осуществляется с помощью кнопок управления в этом поле. В таблице 1 приведено описание кнопок управления.

Рисунок 1 –Лицевая панель стенда

Порядок выполнения работы

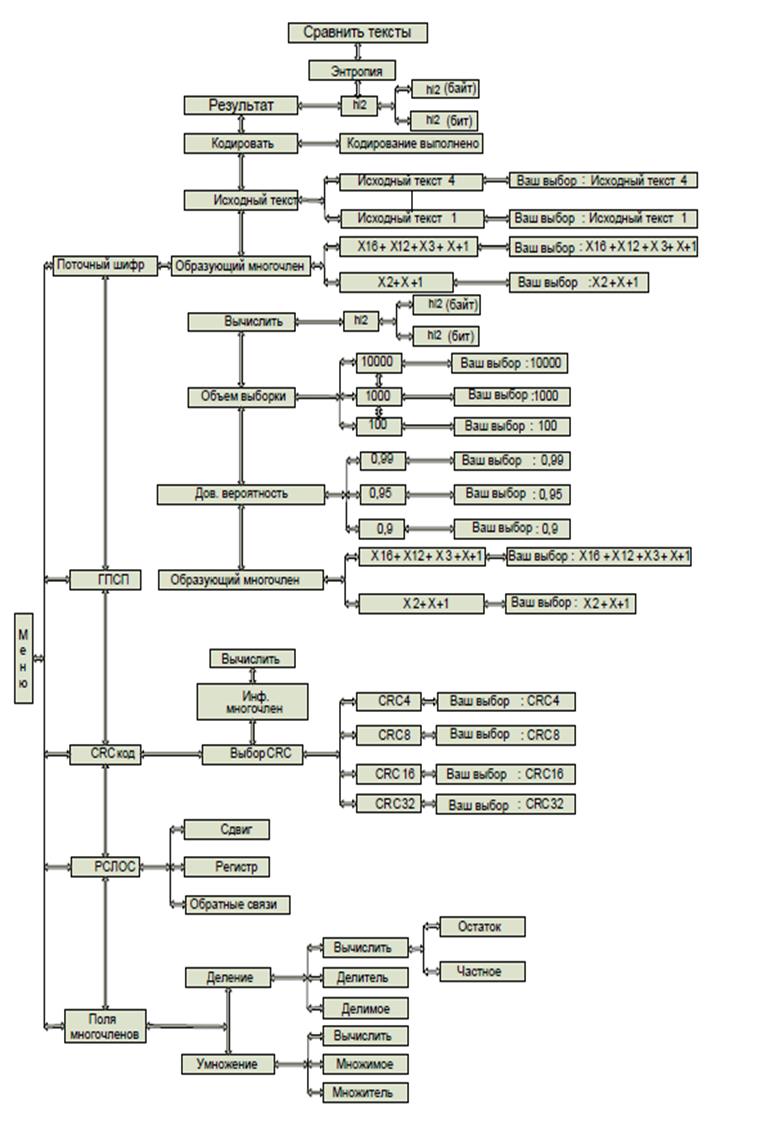

При включении лабораторной установки на цифробуквенном дисплее высвечивается слово «Меню». Схема основного меню «Меню» представлена на рисунке 2, где запись x16 + x12 + x3 + x + 1 соответствует многочлену x16 + x12 + x3 + x + 1.

Таблица 1 - Назначение управляющих кнопок

|

< |

Перемещение по меню влево |

|

> |

Перемещение по меню вправо |

|

/\ |

Перемещение по меню вверх |

|

\/ |

Перемещение по меню вниз |

|

Пр |

Включение/выключение режима программирования |

|

◄ |

Перемещение на позицию влево |

|

► |

Перемещение на позицию вправо |

|

▲ |

Перемещение на позицию вверх (влево на 16) |

|

▼ |

Перемещение на позицию вниз (вправо на 16) |

|

0/1 |

Изменение значения многочлена на текущей позиции в режиме программирования |

|

►| |

Установка нулей на всех позициях, правее текущей позиции |

Выполнение работы начинается с пункта «Поля многочленов», переход к которому осуществляется кнопкой «\/». На этом первом уровне доступны для выбора пункты меню: «Поля многочленов», «Регистр с линейными обратными связями «РСЛОС», «CRC код», «Генератор псевдослучайной последовательности «ГПСП», «Поточный шифр». С первого уровня каждого пункта меню имеется переход на второй и последующие уровни.

Выбор выполняемого пункта осуществляется путем нажатия управляющих кнопок «>» и «<». Запись многочленов осуществляется в режиме программирования. Переход в режим программирования многочлена осуществляется с помощью кнопки «Пр», находящейся в правом нижнем поле лицевой панели. При этом над ней загорается светодиод, подтверждающий переход в режим программирования.

Программирование значений двоичных коэффициентов многочлена осуществляется с помощью кнопки «0/1». Переход к набору следующего коэффициента выполняется кнопкой «◄», причем, после набора очередного двоичного символа, результат отображается на экране дисплея.

Заметим, что на экране жидкокристаллического дисплея вместо надписи «Ваш выбор: x16 + x12 + x3 + x + 1» будет выведено «Ваш выбор: x16 + x12 + x3 + x + 1».

Содержание отчета:

1) Наименование и цель работы.

2) Таблица выполнения пункта «Умножение и деление многочленов», сопровождаемая проверочным вычислением «вручную».

3) Таблица выполнения пункта «Регистры с линейными обратными связями», сопровождаемая выводами о подтверждении мультипликативной структуре поля многочленов.

4) Таблица выполнения пункта «Свойства алгоритма защиты информации на базе CRC кода», сопровождаемая проверочным вычислением «вручную» и выводами о том, какие изменения в информационном многочлене обнаруживает CRC код.

5) Таблица выполнения пункта «Статистические свойства генератора псевдослучайной последовательности» с выводами о результатах тестирования.

6) Таблица выполнения пункта «Свойства поточного шифра на базе регистра с обратными связями» и результаты тестирования открытого и шифрованного текстов, с выводами. Кроме того, должны быть приведены начальные последовательности символов открытого и шифрованного текстов, сопровождаемые проверочным вычислением «вручную».

7) Выводы по работе.

Контрольные вопросы:

1) Что изучает курс “Криптографические методы защиты информации”

2) Что входит в предметную область защиты информации.

3) Что входит в предметную область безопасности информации.

4) Обобщенная структура секретной системы.

5) Какие существуют типы секретности?

6) Классы защищаемых объектов.

7) Ранжирование систем по классам безопасности.

8) Перечень средств защиты информации.

9) Перечень типов информационных ресурсов.

10) Перечень классов защиты информации.

11) Перечислить основные понятия стандартов информационной безопасности.

12) Какими свойствами должны обладать мониторы? Общие угрозы.

13) В чем состоят причины создания стандартов информационной безопасности?

Рисунок 2 - Схема основного меню

2 Лабораторная работа. Умножение и деление многочленов

Цель работы: исследование свойств алгоритмов защиты информации на базе CRC кода и поточного шифра.

1) Исследование принципов работы регистров с линейными обратными связями.

2) Исследование свойств алгоритма защиты информации на базе CRC кода.

3) Исследование статистических свойств генераторов псевдослучайных последовательностей.

4) Исследование свойств поточного шифра на базе регистра с обратными связями.

Выбрать два многочлена степени не ниже пятой с коэффициентами из поля GF(2), перемножить их, привести подобные и сравнить полученный результат с результатом вычислений на лабораторной установке.

Краткая теоретическая подготовка

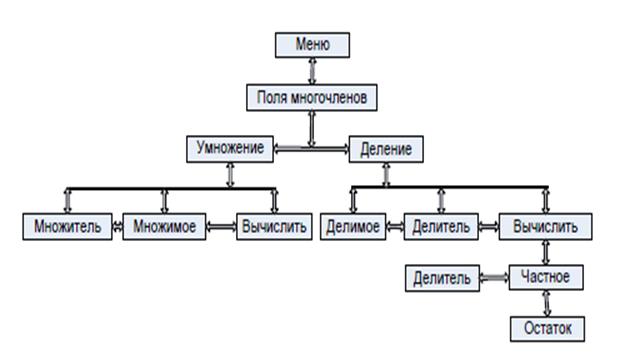

На рисунке 3 приведена схема передвижения по меню с помощью кнопок управления.

Переход на следующий уровень происходит с помощью управляющей кнопки «\/». На этом уровне доступны для выбора пункты меню: «Умножение» и «Деление». Выбор осуществляется кнопками «>» и «<». Переход к выполнению подпункта «Множитель», соответствующего режиму программирования множителя, выполняется с помощью управляющей кнопки «\/». Режим программирования множителя задается кнопкой «Пр», находящейся в правом нижнем поле лицевой панели. При этом над кнопкой загорается светодиод, подтверждающий переход в режим программирования. Программирование значений двоичных коэффициентов многочлена осуществляется с помощью кнопки «0/1». Для перехода к набору следующего коэффициента необходимо использовать кнопку «◄». После набора очередного двоичного символа результат отображается на экране дисплея. При этом в левом нижнем поле лицевой панели «Многочлен» с по мощью светодиодов будет представлена запись в двоичном коде, а его шестнадцатеричный эквивалент ― на экране дисплея в нижней строчке. Шестнадцатеричный эквивалент на экране дисплея появляется после набора каждого двоичного символа. При неправильном наборе одного двоичного символа можно с помощью кнопок «◄» и «►» вернуться к соответствующему разряду и повторным использованием кнопки «0/1» исправить значение набранного разряда. Кнопкой «►|» происходит установка нулей на всех позициях, правее текущей позиции. Выход из режима программирования осуществляется путем повторного нажатия на кнопку «Пр». При этом гаснет светодиод, расположенный над данной кнопкой.

Рисунок 3 - Схема пункта меню «Умножение и деление многочленов»

Переход к подпункту «множимое» происходит с помощью кнопки «>» Для перехода в режим программирования множителя необходимо использовать кнопку «Пр», находящуюся в правом нижнем поле лицевой панели. Программирование множимого осуществляется аналогично программированию множителя. Для перехода к выполнению подпункта меню «вычислить» необходимо выйти из режима программирования, повторно нажав кнопку «Пр».

С помощью кнопки «>» необходимо добиться появления надписи «Вычислить». При этом в поле «Многочлен» на светодиодах и экране дисплея появляется результат операции.

Аналогичным образом осуществляется выполнение операции деление многочленов.

Выбрав в качестве делителя примитивный многочлен из таблицы примитивных многочленов, и, несколько раз изменив значение делимого, можно убедиться, что остаток от деления каждый раз соответствует одному из элементов конечной мультипликативной группе в поле GF(2m), где m ― степень делителя.

Переход к выполнению следующего пункта осуществляется с помощью кнопки «/\», что соответствует перемещению по меню на один уровень вверх. Повторное нажатие кнопки «/\», соответствует перемещению по меню еще на один уровень вверх, при этом появление надписи «поля многочленов» подтверждает, что мы находимся на верхнем уровне меню.

Подготовка к выполнению лабораторной работы

Перед выполнением лабораторной работы необходимо иметь представление о правилах умножения и деления многочленов. Уметь проводить все вычисления в двоичной и шестнадцатеричной системах счисления.

Программа и порядок выполнения работы

Ознакомившись с описанием лабораторной установки, включить установку нажатием кнопки «Сеть». После этого провести следующие измерения.

Провести три процедуры умножения многочленов степени не ниже пятой. Множимое, множитель и результат считываются с экрана дисплея и заносятся в таблицу 2. Запись многочленов в таблицу производится в шестнадцатеричной системе счисления. Так, например, представленная на языке СИ запись 0x51, означает, что число 51 записано в шестнадцатеричной системе счисления и соответствует двоичной записи многочлена 1010001 или x5 + x3 + 1.

Таблица 2 - Тестовый пример умножения

|

Умножение многочленов |

||

|

Множимое |

Множитель |

Результат |

|

0x5 |

0x3 |

0xf |

|

0x51 |

0x39 |

0xDE9 |

|

0x5207 |

0x3243B |

0xFD0CFAA1 |

Провести три процедуры деления многочленов степени не ниже пятой. Множимое, множитель и результат, считываются с экрана дисплея и заносятся в таблице 3.

Таблица 3 - Тестовый пример деления

|

Деление многочленов |

|||||

|

Делимое |

Делитель |

Результат |

|||

|

Частное |

Остаток |

||||

|

0x654 |

0x9A |

0xD |

0x76 |

||

|

0x952497 |

0x3289A |

0x4F |

0x9D01 |

||

|

0x32000860000 |

0x16161BE |

0x3BACA |

0x58D20C |

||

1) Наименование и цель работы.

2) Таблица выполнения пункта «Умножение и деление многочленов», сопровождаемая проверочным вычислением «вручную».

3) Таблица выполнения пункта «Регистры с линейными обратными связями», сопровождаемая выводами о подтверждении мультипликативной структуре поля многочленов.

4) Таблица выполнения пункта «Свойства алгоритма защиты информации на базе CRC кода», сопровождаемая проверочным вычислением «вручную» и выводами о том, какие изменения в информационном многочлене обнаруживает CRC код.

5) Таблица выполнения пункта «Статистические свойства генератора псевдослучайной последовательности» с выводами о результатах тестирования.

6) Таблица выполнения пункта «Свойства поточного шифра на базе регистра с обратными связями» и результаты тестирования открытого и шифрованного текстов, с выводами. Кроме того, должны быть приведены начальные последовательности символов открытого и шифрованного текстов, сопровождаемые проверочным вычислением «вручную».

7) Выводы по работе.

Контрольные вопросы:

1) Какие меры необходимы для защиты информационных ресурсов?

2) Уровни защищенности информации.

3) Условия гарантированности аппаратных средств.

4) Элементы политики безопасности.

5) Произвольное управление доступом.

6) Безопасность повторного использования объектов.

7) Принудительное управление доступом.

8) Подотчетность. Что входит в верхний уровень стандартов и спецификаций?

9) Идентификация и аутентификация. Аудит.

10) Перечислить группы стандартов и спецификаций информационной безопасности.

11) Перечислить основные положения политики безопасности.

12) Дать определение подозрительной активности.

13) Перечислить специфические цели безопасности.

3 Лабораторная работа. Регистры с линейными обратными связями (РСЛОС)

Цель работы: исследование свойств алгоритмов защиты информации на базе CRC кода и поточного шифра.

1) Исследование принципов работы регистров с линейными обратными связями.

2) Исследование свойств алгоритма защиты информации на базе CRC кода.

3) Исследование статистических свойств генераторов псевдослучайных последовательностей.

4) Исследование свойств поточного шифра на базе регистра с обратными связями.

Выбрать первый многочлен степени не ниже восьмой с коэффициентами из поля GF(2), выбрать второй многочлен степени не ниже пятой из таблицы примитивных многочленов, разделить первый многочлен на второй и сравнить полученный результат с результатом вычислений на лабораторной установке.

Краткая теоретическая подготовка

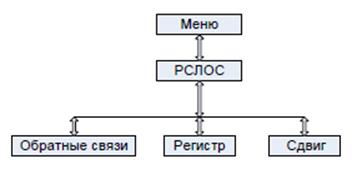

Кнопкой «>» выбирается пункт меню: «Исследование регистров с линейными обратными связями», что соответствует появлению на дисплее надписи «РСЛОС». Кнопкой «\/» осуществляется переход к выполнению этого пункта. На рисунке 4 приведена схема передвижения по меню с помощью кнопок управления.

Рисунок 4 - Схема пункта меню «РСЛОС»

Из таблицы примитивных многочленов (см. таблицу 4) выбирается примитивный многочлен небольшой степени (например, 4), который будет задавать вид обратной связи.

Переход в режим программирования обратных связей осуществляется кнопкой «Пр», находящейся в правом нижнем поле лицевой панели, при этом над ней загорается светодиод, подтверждающий переход в режим программирования двоичных коэффициентов многочлена, соответствующего регистру обратных связей. Программирование осуществляется аналогично пункту «Поля многочленов». Выход из режима программирования осуществляется повторным нажатием кнопки «Пр». При этом светодиод, расположенный над кнопкой, гаснет.

Переход к выполнению подпункта меню «регистр» осуществляется кнопкой «>». Для перехода в режим программирования состояния регистра необходимо использовать кнопку «Пр», находящуюся в правом нижнем поле лицевой панели. Программирование регистра осуществляется аналогично пункту умножения и деления многочленов.

Переход к выполнению подпункта меню «сдвиг» происходит с помощью кнопок «>» и «\/».

При выключенном режиме программирования последовательным нажатием на кнопки «◄» и «►» можно осуществить пошаговый сдвиг содержимого регистра влево и вправо. При этом как на светодиодах, так и на дисплее отображается значение содержимого регистра.

Переход к выполнению следующего пункта осуществляется повторным нажатием кнопки «/\». При этом появление надписи «РСЛОС» подтвердит нахождение в верхнем уровне меню.

Таблица 4 - Примитивные многочлены

|

Степень 2 x2 + x + 1 |

Степень 3 x 3 + x + 1 x 3 + x 2 + 1 |

Степень 4 x 4 + x + 1 x 4 + x 3 + 1 |

|

Степень 5 x 5 + x 2 + 1 x 5 + x 3 + 1 |

Степень 6 x 6 + x + 1 x 6 + x 4 + x 3 + x + 1 x 6 + x 5 + 1 |

Степень 7 x 7 + x + 1 x 7 + x 3 + 1 x 7 + x 3 + x 2 + x + 1 |

|

Степень 8 x 8 + x 4 + x 3 + x 2 + 1 x 8 + x 5 + x 3 + x + 1 x 8 + x 5 + x 3 + x 2 + 1 |

Степень 9 x 9 + x 4 + 1 x 9 + x 4 + x 3 + x + 1 x 9 + x 5 + 1 |

Степень 10 x 10 + x 3 + 1 x 10 + x 4 + x 3 + x + 1 x 10 + x 5 + x 2 + x + 1 |

|

Степень 11 x 11 + x 2 + 1 x 11 + x 4 + x 2 + x + 1 x 11 + x 5 + x 3 + x + 1 |

Степень 12 x 12 + x 6 + x 4 + x + 1 x 12 + x 6 + x 5 + x 3 + 1 x 12 + x 6 + x 5 + +x4 + x3 + x + 1 |

Степень 13 x 13 + x 4 + x 3 + x + 1 x 13 + x 5 + x 2 + x + 1 x 13 + x 5 + x 4 + x 2 + 1 |

Порядок выполнения работы

Из таблицы примитивных многочленов (2) выбрать три примитивных многочлена, которые будут задавать вид обратной связи. Начальное состояние регистра выбирается произвольно в интервале от 1 до 2n – 1, где n ― длина регистра, равная порядку многочлена в цепи обратной связи. Результаты выполнения приводятся в отчете в виде таблицы (пример ― таблица 4 для n = 2), состоящей из 2n – 1 строк и четырех столбцов. В первом столбце записывается количество сдвигов влево, во втором ― содержимое регистра в шестнадцатеричной системе. Аналогично оформляются третий и четвертый столбцы таблицы 5 для сдвига содержимого регистра вправо.

Таблица 5 - Тестовый пример исследования состояния регистра сдвига

|

Обратные связи — 0x43 |

|||

|

Номер сдвига влево |

Регистр |

Номер сдвига вправо |

Регистр |

|

Начальное состояние сдвигового регистра – 0x1 |

Начальное состояние сдвигового регистра – 0x10 |

||

|

1 |

0x2 |

1 |

0x8 |

|

2 |

0x4 |

2 |

0x4 |

|

3 |

0x8 |

3 |

0x2 |

Количество сдвигов и вправо и влево должно быть равно. При этом необходимо убедиться, что в таблице приведены все возможные состояния регистра, соответствующие данному примитивному многочлену 21n.

1) Наименование и цель работы.

2) Таблица выполнения пункта «Умножение и деление многочленов», сопровождаемая проверочным вычислением «вручную».

3) Таблица выполнения пункта «Регистры с линейными обратными связями», сопровождаемая выводами о подтверждении мультипликативной структуре поля многочленов.

4) Таблица выполнения пункта «Свойства алгоритма защиты информации на базе CRC кода», сопровождаемая проверочным вычислением «вручную» и выводами о том, какие изменения в информационном многочлене обнаруживает CRC код.

5) Таблица выполнения пункта «Статистические свойства генератора псевдослучайной последовательности» с выводами о результатах тестирования.

6) Таблица выполнения пункта «Свойства поточного шифра на базе регистра с обратными связями» и результаты тестирования открытого и шифрованного текстов, с выводами. Кроме того, должны быть приведены начальные последовательности символов открытого и шифрованного текстов, сопровождаемые проверочным вычислением «вручную».

7) Выводы по работе.

Контрольные вопросы:

1) Составляющие комплексной оценки защиты.

2) Средства комплексной оценки защиты.

3) Средства сопровождения тестовой системы.

4) Задачи аудита информационной безопасности.

5) Уязвимости сетевых технологий.

6) Методы сетевой защиты.

7) Средства идентификации и аутентификации.

8) Средства обеспечения целостности передаваемой информации.

9) Средства электронной цифровой подписи.

10) Основные характеристики гарантированной аппаратной платформы.

11) Перечислить общие функциональные требования к идентификации и аутентификации.

12) В чем состоят задачи межсетевого экранирования?

13) Перечислить виды операций функций безопасности.

4 Лабораторная работа. Свойства алгоритма защиты информации на базе CRC кода

Цель работы: исследование свойств алгоритмов защиты информации на базе CRC кода и поточного шифра.

1) Исследование принципов работы регистров с линейными обратными связями.

2) Исследование свойств алгоритма защиты информации на базе CRC кода.

3) Исследование статистических свойств генераторов псевдослучайных последовательностей.

4) Исследование свойств поточного шифра на базе регистра с обратными связями.

Сформировать случайный информационный многочлен с коэффициентами из поля GF(2) степени не ниже десятой и вычислить для него контрольный код CRC16 путем деления информационного многочлена на порождающий. Сравнить полученный результат с результатом экспериментальных исследований, полученных на лабораторной установке.

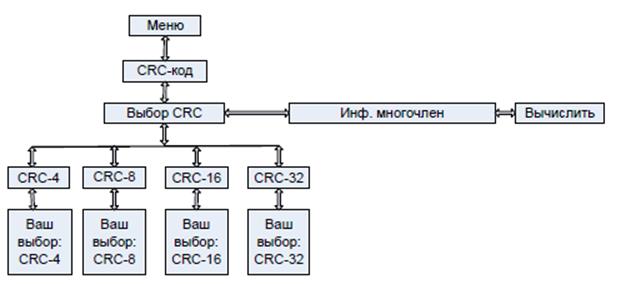

С помощью управляющей кнопки «>» выбирается пункт меню «CRC код». На рисунке 5 приведена схема передвижения по меню с помощью кнопок управления.

Краткая теоретическая подготовка

Кнопкой «\/» необходимо добиться появления надписи «Выбор CRC». Повторным нажатием кнопки «\/» и с помощью управляющих кнопок «>» и «<» выбирается соответствующий CRC код (CRC4, CRC8, CRC16, CRC32). Надписи будут последовательно появляться на экране дисплея. Повторным нажатием кнопки «\/» подтверждается выбор. При этом на дисплее появляется надпись «Ваш выбор: CRCN». Двукратное нажатие кнопки «/\» возвращает на два уровня вверх, что соответствует надписи «Выбор CRC».

Переход к пункту меню «Информационный многочлен» осуществляется кнопкой «>». Для перехода в режим программирования информационного многочлена необходимо использовать кнопку «Пр», находящуюся в правом нижнем поле лицевой панели. При этом над ней загорается светодиод, подтверждающий переход в режим программирования. Набор информационного многочлена осуществляется в соответствии с рассмотренной ранее методикой.

Рисунок 5 - Схема меню «CRC код»

Переход к выполнению подпункта меню «Вычислить» осуществляется кнопкой «>». При этом на светодиодах и на дисплее высвечивается значение CRC кода. Изменяя информационную последовательность, необходимо убедиться, что при этом изменяется и значение CRC кода.

Выполнение следующего пункта осуществляется повторным нажатием кнопки «/\». При этом появление надписи «CRC кода» подтверждает нахождение на верхнем уровне меню.

Порядок выполнения работы

Выбрать два из возможных CRC кодов (CRC4, CRC8, CRC16, CRC32). Выбираются три произвольных информационных многочлена. Для многочлена определить соответствующий ему CRC код. Результаты исследований занести в таблице 6.

Таблица 6 - Вычисление CRC кода

|

CRCкод |

Информационный многочлен |

CRCсумма |

|

|

CRC4 |

0xDF1 |

0x1 |

|

|

0xCF1 |

0x5 |

||

|

0x3124 |

0xF |

||

|

0x74C00A4 |

0x7 |

||

|

CRC8 |

0xDF1 |

0x2E |

|

|

0x3124 |

0x54 |

||

|

0x74C00A4 |

0x4A |

||

1) Наименование и цель работы.

2) Таблица выполнения пункта «Умножение и деление многочленов», сопровождаемая проверочным вычислением «вручную».

3) Таблица выполнения пункта «Регистры с линейными обратными связями», сопровождаемая выводами о подтверждении мультипликативной структуре поля многочленов.

4) Таблица выполнения пункта «Свойства алгоритма защиты информации на базе CRC кода», сопровождаемая проверочным вычислением «вручную» и выводами о том, какие изменения в информационном многочлене обнаруживает CRC код.

5) Таблица выполнения пункта «Статистические свойства генератора псевдослучайной последовательности» с выводами о результатах тестирования.

6) Таблица выполнения пункта «Свойства поточного шифра на базе регистра с обратными связями» и результаты тестирования открытого и шифрованного текстов, с выводами. Кроме того, должны быть приведены начальные последовательности символов открытого и шифрованного текстов, сопровождаемые проверочным вычислением «вручную».

7) Выводы по работе.

Контрольные вопросы:

1) Задачи и цели систем информационной безопасности.

2) Классификация систем защиты информации и обобщенная структура секретной системы

3) Классификация объектов защиты и типы информационных ресурсов.

4) Классификация информационных угроз и противодействий информационным угрозам.

5) Показатели защищенности объектов оценки.

6) Методы и средства оценивания систем информационной безопасности.

7) Организация систем тестирования информационной безопасности.

8) Подотчетность и аудит в системах информационной безопасности.

9) Особенности защиты информации в сетях.

10) Направления развития систем информационной безопасности.

11) Перечислить требования к мандатному управлению доступом.

12) Перечислить функции ролевого управления доступом.

13) Перечислить угрозы сети серверов пересылки.

5 Лабораторная работа. Статистические свойства генераторов псевдослучайной последовательности

Цель работы: исследование свойств алгоритмов защиты информации на базе CRC кода и поточного шифра.

1) Исследование принципов работы регистров с линейными обратными связями.

2) Исследование свойств алгоритма защиты информации на базе CRC кода.

3) Исследование статистических свойств генераторов псевдослучайных последовательностей.

4) Исследование свойств поточного шифра на базе регистра с обратными связями.

Взять в качестве образующего многочлен степени не ниже пятой из таблицы примитивных многочленов и, заполнив регистр случайным набором нулей и единиц, выписать все возможные последовательные состояния при последовательном сдвиге регистра. Сравнить полученные состояния с результатами, полученными на лабораторной установке.

Краткая теоретическая подготовка

Выбор образующего многочлена происходит с помощью управляющих кнопок «<» и «>». Нажатие кнопки «\/» подтверждает выбор многочлена. При этом на дисплее появляется надпись, например, «Ваш выбор: x16 + x12 + x3 + x + 1», что соответствует многочлену x16 + x12 + x3 + x + 1.

Переход к выполнению подпункта меню «Доверительная вероятность» осуществляется двукратным нажатием кнопки «/\», что соответствует возврату по меню на два уровня вверх. Появление надписи «Образующий многочлен» свидетельствует о возврате к предыдущему пункту меню. Кнопкой «>» необходимо добиться появления надписи «Доверительная вероятность» и с помощью кнопки «\/» перейти в режим выбора численного значения доверительной вероятности.

Рисунок 6 - Схема пункта меню «ГПСП»

Кнопкой «>» необходимо добиться появления требуемого значения доверительной вероятности {0,9, 0,95, 0,99} и кнопкой «\/» подтвердить выбор. При этом появляется надпись «Ваш выбор: 0.9х».

Переход к выполнению следующего пункта меню осуществляется двукратным нажатием кнопки «/\», что соответствует возврату по меню на два уровня вверх. При этом появляется надпись «Доверительная вероятность», нажатием кнопки «>» добиться появления надписи «Объем выборки» и кнопкой «\/» перейти в режим выбора значения.

С помощью кнопки «>» необходимо добиться появления требуемого значения объема выборки {100, 1000, 10000} и кнопкой «\/» подтвердить выбор. При этом появляется надпись «Ваш выбор: 1хххх».

Переход к выполнению следующего пункта меню «Вычислить» осуществляется двукратным нажатием кнопки «/\». При этом появляется надпись «Объем выборки». Кнопкой «>» необходимо добиться появления надписи «Вычислить». После этого кнопкой «\/» необходимо добиться появления надписи «hi2» и кнопкой «\/» подтвердить переход в режим расчета по битам или байтам. Переключение между этими режимами осуществляется кнопками «>» и «<». При этом на экране дисплея появляется в верхней строке граничное значение критерия 2 соответствующего выбранной доверительной вероятности, а в нижней строке вычисленное значение, соответствующее выбранной доверительной вероятности.

Переход к выполнению следующего пункта осуществляется двукратным нажатием кнопки «/\», при этом появление надписи «ГПСП» подтверждает нахождение в верхнем уровне меню.

Порядок выполнения работы

Выбрать два образующих многочлена разной степени. Для двух разных объемов выборки рассчитать значения, которые сравнить с пороговым значением. Определить соответствие экспериментальных данных гипотезе о равномерном распределении. Результаты вычислений занести в таблицу 7.

Таблица 7 - Исследование генератора ПСП

|

Объем выборки = 100 |

||

|

Степень образующего многочлена |

hi2 (байт) |

hi2 (бит) |

|

12 |

257,99 |

0,22 |

|

16 |

234,96 |

0,16 |

Вычисленные значения x2 сравнить с пороговыми значениями (см. таблицу 8). Если в результате измерения вычисленное значение превышает пороговое, то гипотеза о равномерном значении отклоняется.

1) Наименование и цель работы.

2) Таблица выполнения пункта «Умножение и деление многочленов», сопровождаемая проверочным вычислением «вручную».

3) Таблица выполнения пункта «Регистры с линейными обратными связями», сопровождаемая выводами о подтверждении мультипликативной структуре поля многочленов.

4) Таблица выполнения пункта «Свойства алгоритма защиты информации на базе CRC кода», сопровождаемая проверочным вычислением «вручную» и выводами о том, какие изменения в информационном многочлене обнаруживает CRC код.

5) Таблица выполнения пункта «Статистические свойства генератора псевдослучайной последовательности» с выводами о результатах тестирования.

6) Таблица выполнения пункта «Свойства поточного шифра на базе регистра с обратными связями» и результаты тестирования открытого и шифрованного текстов, с выводами. Кроме того, должны быть приведены начальные последовательности символов открытого и шифрованного текстов, сопровождаемые проверочным вычислением «вручную».

7) Выводы по работе.

Таблица 8 - Пороговые значения для принятия решения о равномерности распределения

|

Доверительная вероятность |

Пороговое значение hi2 (байт) |

Пороговое значение hi2 (бит) |

|

0.9 |

285 |

4 |

|

0.95 |

294 |

6 |

|

0.99 |

311 |

9 |

Контрольные вопросы:

1) Перечислить элементы политики безопасности.

2) Перечислить состав среды безопасности.

3) Перечислить аспекты среды объекта оценки.

4) Перечислить задачи процесса оценки уровня информационной безопасности.

5) Перечислить подзадачи процесса оценки уровня информационной безопасности.

6) Каковы цели анализа уязвимостей и стойкости функций безопасности?

7) Привести рейтинги, характеризующие стойкость функций безопасности.

8) Каково содержание технического отчета оценки?

9) В чем сходство библиотек функциональных модулей и программных модулей.

10) Перечислить элементарных сервисов информационной безопасности.

11) В чем состоит биометрическая идентификация и аутентификация?

12) Перечислить классы средств активного аудита.

13) В чем состоит многоаспектность информационной безопасности?

6 Лабораторная работа. Свойства поточного шифра на базе регистра с обратными связями

Цель работы: исследование свойств алгоритмов защиты информации на базе CRC кода и поточного шифра.

1) Исследование принципов работы регистров с линейными обратными связями.

2) Исследование свойств алгоритма защиты информации на базе CRC кода.

3) Исследование статистических свойств генераторов псевдослучайных последовательностей.

4) Исследование свойств поточного шифра на базе регистра с обратными связями.

Последовательно сосчитать с индикатора лабораторной установки один из текстов, записанных в памяти, и рассчитать для него энропию. Сравнить полученный результат с результатом, полученным на лабораторной установке.

Краткая теоретическая подготовка

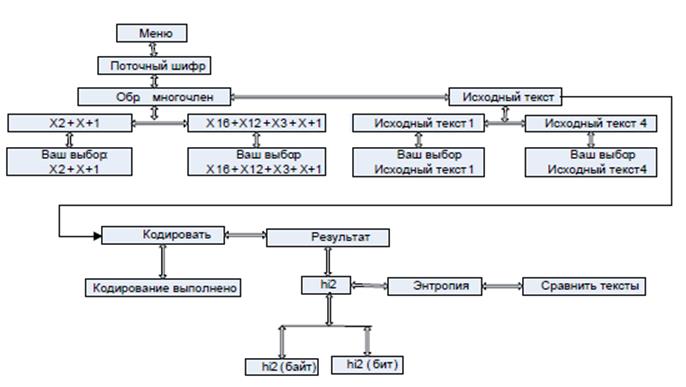

Кнопкой «>» выбирается пункт меню «Поточный шифр» и кнопкой «\/» подтверждается этот выбор. На экране дисплея появляется надпись «Образующий многочлен». Кнопкой «\/» подтверждается этот выбор. На рисунке 7 приведена схема передвижения по меню.

Кнопками «>» и «<» выбирается образующий многочлен из тех, которые последовательно появляются на дисплее. Повторное нажатие кнопки «\/» подтверждает выбор. При этом на дисплее появляется надпись «Ваш выбор: x16 + x2 + 1». Переход к выполнению подпункта меню «Исходный текст» осуществляется двукратным нажатием кнопки «/\». При этом появляется надпись «Образующий многочлен». Кнопка «>» обеспечивает появления на экране дисплея надписи «Исходный текст».

С помощью кнопки «\/» необходимо установить режим выбора конкретного текста. Выбор номера текста осуществляется кнопками «>» и «<» и кнопкой «\/» подтверждается выбор. При этом на дисплее появляется надпись «Ваш выбор: Текст № х».

Для перехода к выполнению подпункта меню «Кодировать» необходимо два раза нажать кнопку «/\» и кнопкой «>» добиться появления надписи «Кодировать». Подтверждение выбора осуществляется кнопкой «\/». При этом на дисплее высвечивается надпись «Кодирование выполнено».

После выполнения предыдущего подпункта, с помощью кнопки «/\», необходимо вернуться на один уровень вверх. При этом появляется надпись «Кодировать». Кнопкой «>» добиться появления надписи «Результат» и кнопкой «\/» подтвердить выбор.

Повторным нажатием кнопки «\/» осуществляется выбор режима отображения вычисленного значения 2. Кнопками «>» и «<» осуществляется выбор между расчетом по байтам или по битам.

С помощью кнопки «/\» осуществляется возврат по меню на один уровень вверх. Кнопкой «>» необходимо добиться появления надписи «Энтропия». На верхней строке дисплея отображается в скобках значение энтропии открытого текста, а на нижней строке — значение энтропии кодированного текста.

Кнопкой «>» необходимо добиться появления надписи «Сравнить тексты». После нажатия кнопки «\/» осуществляется просмотр исходного и кодированного текста кнопками «◄», «►», «▲» и «▼». Исходный текст отображается в верхней строке, а кодированный текст — в нижней. Кнопками «◄» и «►» осуществляется сдвиг на один символ. Кнопками «▲» и «▼» осуществляется сдвиг на 16 символов.

Рисунок 7 - Схема меню «Поточный шифр»

Порядок выполнения работы

Определить значение энтропии открытого текста и значение энтропии после выполнения процедуры шифрования поточным шифром. Для этого выбрать три образующих многочлена. Выбрать два из четырех возможных открытых текстов. Результаты анализа свести в таблице 9.

1) Наименование и цель работы.

2) Таблица выполнения пункта «Умножение и деление многочленов», сопровождаемая проверочным вычислением «вручную».

3) Таблица выполнения пункта «Регистры с линейными обратными связями», сопровождаемая выводами о подтверждении мультипликативной структуре поля многочленов.

4) Таблица выполнения пункта «Свойства алгоритма защиты информации на базе CRC кода», сопровождаемая проверочным вычислением «вручную» и выводами о том, какие изменения в информационном многочлене обнаруживает CRC код.

5) Таблица выполнения пункта «Статистические свойства генератора псевдослучайной последовательности» с выводами о результатах тестирования.

6) Таблица выполнения пункта «Свойства поточного шифра на базе регистра с обратными связями» и результаты тестирования открытого и шифрованного текстов, с выводами. Кроме того, должны быть приведены начальные последовательности символов открытого и шифрованного текстов, сопровождаемые проверочным вычислением «вручную».

7) Выводы по работе.

Таблица 9 - Результаты исследования текстовых примеров

|

Степень образующего многочлена |

hi2 (байт) |

hi2 (бит) |

Энтропия |

|||||

|

8 |

237,97 |

0,49 |

4,39 |

7,10 |

||||

|

10 |

257,99 |

0,22 |

4,39 |

7,14 |

||||

|

12 |

269,96 |

0,77 |

4,39 |

7,20 |

||||

|

Исходный текст №2 |

||||||||

|

Степень образующего многочлена |

hi2 (байт) |

hi2 (бит) |

Энтропия |

|||||

|

8 |

215,99 |

1,52 |

4,47 |

7,21 |

||||

|

10 |

233,99 |

0,69 |

4,47 |

7,25 |

||||

|

12 |

229,99 |

0,02 |

4,47 |

7,24 |

||||

Контрольные вопросы:

1) Перечислить производных сервисов информационной безопасности.

2) В чем состоит защита данных пользователя?

3) В чем состоит защита функций безопасности объекта оценки?

4) Перечислить действия по оценке требований доверия.

5) Перечислить дополнительные действия повышения уровня доверия.

6) Перечислить производных сервисов информационной безопасности.

7) В чем состоит оценка профилей защиты и заданий по безопасности?

8) Дать определения неформальной, полуформальной и формальной спецификации.

9) Перечислить структуру профилей защиты.

10) Перечислить общие предположения безопасности.

11) Перечислить требования к дискреционному управлению доступом.

12) В чем состоит целесообразность жестких классификационных схем для сервисов безопасности?

13) Для чего предназначены анонимизаторы.

1. ЕСПД (Единая система программной документации), ГОСТ 2.105-95.

2. Фирменный стандарт. Работы учебные. Общие требования к построению, изложению, оформлению. Алматинский университет энергетики и связи. – Алматы: АИЭС, 2009.

3. Межгосударственный стандарт ЕСКД – Общие требования к текстовым документам.

4. С. Панасенко. Алгоритмы шифрования. Специальный справочник. СПб.: «БХВ-Петербург», 2009. – 365 с.

5. Материалы сайта http://msdn.com/

6. Материалы сайта http://wincrypt.chat.ru/

7. Аграновский А.В., Хади Р.А. Практическая криптография. Алгоритмы и их программирование (+ CD-ROM). - СПб.: COJIOH-Пресо, 2002.

8. Бабаш А. В. Криптографические и теоретико-автоматные аспекты современной защиты информации. Криптографические методы защиты. - М.: Изд. центр ЕАОИ, 2009.

9. Бабаш А.В., Шанкин Г.П. Криптография/под редакцией В.П. Шерстюка, Э.А. Применко. - М.: Солон-Р, 2007.

10. Баранова Е.К. Эффективное кодирование и защита информации: Текст лекций для студентов специальности 510200. - М.: МГУЛ, 2002.

11. Башлы П.Н., Бабаш А.В., Баранова Е.К. Информационная безопасность: учебно-практ.пособие. - М.: Изд. центр ЕАОИ, 2010.

12. Башлы П.Н., Бабаш А.В., Баранова Е.К. Информационная безопасность: учебно-практич. пособие. - М. : Изд. центр ЕАОИ, 2010.

13. Вельшенбах М. Криптография на Си и C++ в действии (+CD-ROM). - М. : Триумф, 2004.

14. Коутинхо С. Введение в теорию чисел. Алгоритм RSA. - М.: Постмаркет, 2001.

15. Мельников В.В. Защита информации в компьютерных системах. - М.: Финансы и статистика; Электроинформ, 1997

16. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. - М.: Радио и связь, 2001.

17. Смарт Н. Криптография. - М.: Техносфера, 2006.

Содержание

|

Введение |

3 |

|

1 Лабораторная работа. Ознакомление с лабораторной установкой |

4 |

|

2 Лабораторная работа. Умножение и деление многочленов |

9 |

|

3 Лабораторная работа. Регистры с линейными обратными связями (РСЛОС) |

12 |

|

4 Лабораторная работа. Свойства алгоритма защиты информации на базе CRC кода |

16 |

|

5 Лабораторная работа. Статистические свойства генераторов псевдослучайной последовательности |

18 |

|

6 Лабораторная работа. Свойства поточного шифра на базе регистра с обратными связями |

22 |

|

Список литературы |

26 |