АЛМАТИНСКИЙ ИНСТИТУТ ЭНЕРГЕТИКИ И СВЯЗИ

Кафедра автоматической электросвязи

ЗАЩИТА ИНФОРМАЦИИ В ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ

Методические указания к выполнению лабораторных работ

(для студентов всех обучения

специальности 050719 – Радиотехника, электроника и телекоммуникации)

АЛМАТЫ 2009

СОСТАВИТЕЛИ: А.С. Байкенов, Е.А. Шкрыгунова/ Защита информации в телекоммуникационных системах 050719 – Радиотехника, электроника и телекоммуникации (для студентов всех форм обучения). — Алматы: АИЭС, 2009 -52 с.

Методические указания содержат общие положения по выполнению лабораторных работ. Исходные данные к выполнению заданий выдаются преподавателем в электронном виде. Приводится рекомендуемая литература.

Введение

Целью лабораторных работ является ознакомление студентов с основными принципами построения и практического использования систем защиты информации в телекоммуникационных системах. Лабораторные работы направлены на формирование у студентов систематизированного представления о принципах, методах и средствах реализации защиты данных.

Лабораторные работы посвящены изучению систем шифрования с закрытым ключом на базе алгоритмов Вижинера, Цезаря. Изучению ассиметричных систем шифрование посвящена работа системы с «открытым ключом» RSA. Часть работ посвещена освоению технологии Pretty Good Privacy (PGP), которая базируется на шифровании с «открытым ключом». В этих работах изучаются вопросы создания ЭЦП – электронной цифровой подписи, создание ключей в системе PGP, передача открытых ключей системы PGP, передача защищенных и подписанных сообщений с помощью системы PGP, хранение файлов на жестком диске с помощью системы PGP.

Заключительные работы посвящены изучению работы межсетевых экранов или брандма́уэров (Firewall) на примере Agnitum Outpost Firewall Pro версии 4.0 или выше. Для этого брандауэр устанавливается в сети между физической и виртуальной машиной.

1 Лабораторная работа №1. Симметричное шифрование – дешифрование. Шифрование текста с использованием таблицы Вижинера.

1.1 Цель работы: изучение системы шифрования с использованием таблицы Вижинера, получение навыков симметричного шифрования и дешифрования.

1.2.1 Необходимо изучить и освоить теоретический материал по симметричным системам шифрования.

1.2.2 Изучить принцип шифрования текста с использованием таблицы Вижинера.

1.3.1 Произвести шифрование текста, используя таблицу Вижинера.

Т а б л и ц а 1.1

|

|

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|

i,j |

А |

Г |

Ж |

К |

Н |

Р |

У |

Ц |

Щ |

Э |

|

Б |

Д |

З |

Л |

О |

С |

Ф |

Ч |

Ъ |

Ю |

|

|

В |

Е |

И |

М |

П |

Т |

Х |

Ш |

Ы |

Я |

1.3.2 Расшифровать зашифрованный текст.

1.4 Методические указания по выполнению работы

1.4.1 Необходимо произвести шифрование текста, используя таблицу Вижинера.

Для решения задачи составим таблицу, которая представляет собой квадратную матрицу с числом элементов К, где К – число символов в алфавите (К=32). В первой строке матрицы записываем буквы в порядке очередности их в алфавите, во второй – та же последовательность, но со сдвигом влево на одну позицию, в третьей – со сдвигом влево на две позиции и т. д. Освободившиеся места справа заполняются вытесненными влево буквами, записываемыми в естественной последовательности, как показано на рисунке 1.1.

|

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

|

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

|

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

|

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

|

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

|

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

|

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

|

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

|

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

|

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

|

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

|

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

|

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

|

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

|

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

|

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

|

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

|

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

|

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

|

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

|

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

|

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

|

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

|

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

|

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

|

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

|

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

|

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

|

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

|

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

|

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

|

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Рисунок 1.1 – Таблица шифрования Вижинера.

Для шифрования текста устанавливается ключ, выбранный согласно варианту, и представляющий собой некоторое слово или набор букв. Далее из полной матрицы выбирается подматрица шифрования. Она включает первую строку и строки матрицы, начальными буквами которых являются последовательно буквы ключа. На рисунке 1.2 представлена подматрица, составленная по ключу У Ф Х Щ Ъ Ы .

|

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

|

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

|

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

|

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

|

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

|

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

|

Ы |

Ь |

Э |

Ю |

Я |

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Рисунок 1.2 – Ключ шифрования.

Процесс шифрования включает следующую последовательность действий (см. рисунок.1.3):

а) под каждой буквой шифруемого текста записываются буквы ключа, причем ключ повторяется требуемое число раз;

б) каждая буква шифруемого текста заменяется на букву, расположенную на пересечении столбца, начинающегося с буквы текста, и строки, начинающейся с буквы ключа.

У Ф Х Щ Ъ Ы

|

Шифруемый текст |

З |

А |

Щ |

И |

Т |

А |

И |

Н |

Ф |

О |

Р |

М |

А |

Ц |

И |

И |

|

Ключ |

У |

Ф |

Х |

Щ |

Ъ |

Ы |

У |

Ф |

Х |

Щ |

Ъ |

Ы |

У |

Ф |

Х |

Щ |

|

Текст после замены |

Ъ |

Ф |

О |

Б |

М |

Ы |

Ы |

Б |

И |

З |

К |

З |

У |

К |

Э |

Б |

|

Зашифрованный текст |

ЪФОБ МЫЫБ ИЗКЗ УКЭЛ |

|||||||||||||||

Рисунок 1.3. Механизм шифрования заменой

Как видно на рисунке 1.3, зашифрованный текст делится на группы по четыре буквы в каждой.

1.4.2 Для расшифровывания зашифрованного текста необходимо знать ключ. Расшифровывание текста выполняется в следующей последовательности (см.рисунок 1..4):

а) над буквами зашифрованного текста сверху последовательно записываются буквы ключа;

б) в строке подматрицы таблицы Вижинера, начинающейся с буквы ключа, отыскивается буква зашифрованного текста; буква первой строки, находящаяся в соответствующем столбце, будет буквой расшифрованного текста;

в) полученный текст группируется в слова по смыслу.

|

Ключ |

У |

Ф |

Х |

Щ |

Ъ |

Ы |

У |

Ф |

Х |

Щ |

Ъ |

Ы |

У |

Ф |

Х |

Щ |

|

Зашифрованный текст |

Ъ |

Ф |

О |

Б |

М |

Ы |

Ы |

Б |

И |

З |

К |

З |

У |

К |

Э |

Б |

|

Расшифрованный текст |

З |

А |

Щ |

И |

Т |

А |

И |

Н |

Ф |

О |

Р |

М |

А |

Ц |

И |

И |

|

Исходный текст |

ЗАЩИТА ИНФОРМАЦИИ |

|||||||||||||||

Рисунок 1.4 – Механизм расшифрования.

1.5 Контрольные вопросы

1.5.1 Что такое симметричная система шифрования? В чем ее отличие от асимметричной системы?

1.5.2 Расскажите принцип шифрования с помощью таблицы Вижинера.

1.5.3 В какой последовательности осуществляется процесс расшиф-рования текста?

2 Лабораторная работа №2. Исследование асимметричной системы шифрования RSA

2.1 Цель работы: изучение системы шифрования с открытым ключом RSA, получение навыков шифрования и выбора параметров шифросистемы.

2.2 Предварительная подготовка

2.2.1 Необходимо ознакомиться с основными сведениями о системах шифрования с открытыми ключами.

2.2.2. Исследовать принцип работы программы RSA.

2.3 Рабочее задание

2.3.1 Используя значения p и q, заданные таблицей построить ключевую пару (e, d) для алгоритма RSA.

Т а б л и ц а 2.1

|

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

|

p |

29 |

11 |

11 |

11 |

23 |

7 |

29 |

17 |

19 |

7 |

13 |

19 |

|

q |

11 |

17 |

23 |

13 |

17 |

23 |

7 |

7 |

7 |

13 |

23 |

11 |

2.3.2 Зашифровать с помощью открытого ключа напарника (n, e) сообщение, состоящее из первых букв собственной фамилии, имени и отчества и передать его адресату.

2.3.3 Получив от напарника зашифрованное сообщение, расшифровать его, используя собственный секретный ключ.

2.3.4 Используя программную реализацию алгоритма RSA, с помощью компьютера проверить правильность результатов, полученных при шифровании и расшифровании сообщений, используемых в пункте 2.3.2.

2.3.5. Вычислить цифровую подпись открытого сообщения, передаваемого в п. 2.3.2. Для этого использовать экспоненту расшифрования, определенную в пункте 2.3.1, и программу, реализующую алгоритм RSA на компьютере.

2.3.6 Проверить полученную в п.2.3.5 цифровую подпись, используя экспоненту расшифрования и программу, реализующую алгоритм RSA.

2.4 Методические указания по выполнению работы

2.4.1 Наиболее важной частью алгоритма RSA, как и других алгоритмов с открытым ключом, является процесс создания пары открытый/секретный ключи. В RSA он состоит из следующих шагов.

1. Согласно номеру компьютера выберите значения двух секретных простых чисел, p и q, p¹q. Допустим, что p=17, q=31.

2. Вычислите n=p*q=17*31=527.

3.

Согласно заданной формуле,

рассчитайте функцию Эйлера ![]() .

.

4.

Пользуясь методом

подбора, который должен отвечать условию ![]() , рассчитайте значения

e,

k и

d.

Открытый (e) и секретный (d) ключи должны

быть взаимно простыми. В нашем случае

e=7,

k=5,

d=343.

, рассчитайте значения

e,

k и

d.

Открытый (e) и секретный (d) ключи должны

быть взаимно простыми. В нашем случае

e=7,

k=5,

d=343.

Существует второй способ нахождения ключевой пары (e,

d). При нахождении значений e и d, удовлетворяющих условию![]() ,

значение e обычно задают таким образом, чтобы оно было взаимно простым с

,

значение e обычно задают таким образом, чтобы оно было взаимно простым с

![]() , а

значение d определяют из уравнения

, а

значение d определяют из уравнения

![]() x +

ed =

1.

x +

ed =

1.

В общем случае это уравнение имеет вид ![]() (где

(где

![]() ) и

называется Диафантовым уравнением.

) и

называется Диафантовым уравнением.

Решение этого уравнения

![]()

можно

получить с помощью разложения отношения ![]() в цепную дробь.

в цепную дробь.

где ![]() – порядок цепной дроби, т.е. индекс

коэффициента дроби, у которого остаток равен нулю,

– порядок цепной дроби, т.е. индекс

коэффициента дроби, у которого остаток равен нулю,

а для всех членов, начиная с третьего, справедливо

Таким образом, для решения уравнения необходимо представить отношение a/b в виде цепной дроби, определить при этом значения r0, r1…rм и м. Потом определяются значения ai, bi, а также x и y.

2.4.2 Чтобы зашифровать данные открытым ключом (n, e), необходимо:

1. Разбить исходный текст на блоки, каждый из которых может быть представлен в виде числа M(i)=0, 1, ..., n-1.

Допустим, наше сообщение имеет следующий вид: RSA. Представим данное сообщение в виде последовательности чисел, содержащихся в интервале 0…526. Для этого буквы R, S и A закодируем пятимерными двоичными векторами, воспользовавшись двоичной записью их порядковых номеров в алфавите:

R = 18 = (10010), S = 19 (10011), A = 1 (00001).

Тогда RSA = (100101001100001). Укладываясь в заданный интервал 0…526, получаем следующее представление:

RSA = (100101001), (100001) = (M1 = 297, M2 = 33).

2.

Необходимо зашифровать последовательность чисел по формуле

![]() .

.

Таким образом,

.

.

1.4.3 Чтобы расшифровать эти данные секретным ключом

(n, d), необходимо выполнить

следующие вычисления ![]() .

.

Таким образом,

Возвращаясь к буквенной записи, получаем после расшифрования RSA.

1.4.4 Используя программную реализацию алгоритма RSA версии 1.1.0, с помощью компьютера проверим правильность результатов, полученных при шифровании и расшифровании сообщений.

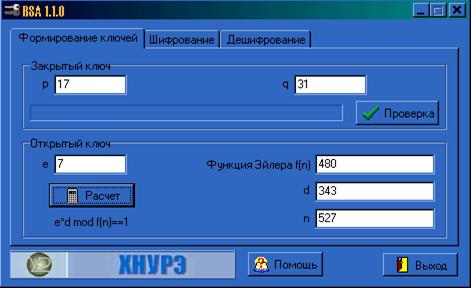

Вводим p, e и q. Производим расчет.

Рисунок 2.1 – Формирование ключей для

шифрования сообщения «RSA»

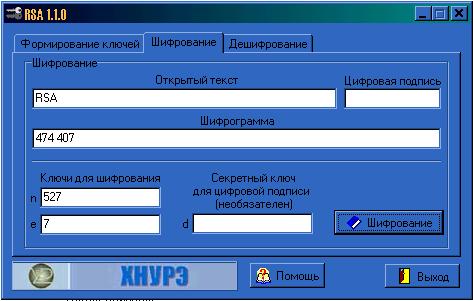

Далее переходим на следующую вкладку «Шифрование» и пишем свое сообщение в поле «Открытый текст». Нажимаем на кнопку «Шифрование». У нас появляется шифрограмма.

Рисунок 2.2 – Шифрование сообщения «RSA»

без цифровой подписи.

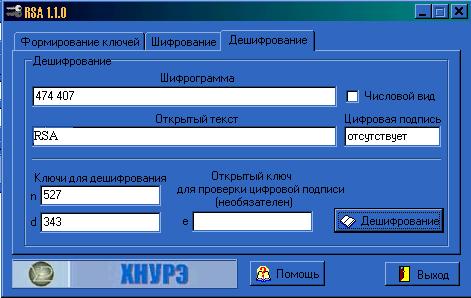

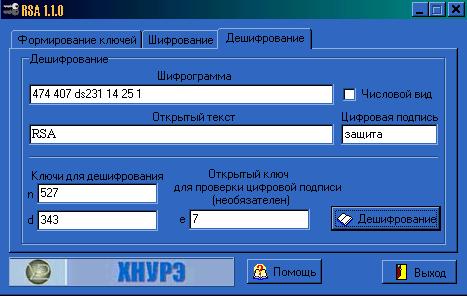

Дешифрование представляет собой обратный процесс. Переходим по вкладке «Дешифрование» и нажимаем кнопку «Дешифрование». В поле «Открытый текст» появляется расшифрованное сообщение «RSA».

Рисунок 2.3 – Дешифрование шифрограммы «474 407»

без цифровой подписи.

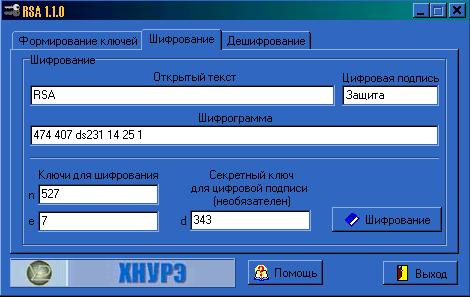

2.4.5 Для шифрования с цифровой подписью в поле «Цифровая подпись» вводим некоторый текст, который и станет цифровой подписью - «Защита». При этом необходимо в поле «Секретный ключ» указать значение d. После шифрования, в поле «Шифрограмма» появляется зашифрованное сообщение с добавленной цифровой подписью.

Рисунок 2.4 – Шифрование сообщения «RSA»

с цифровой подписью.

При дешифровании с цифровой подписью необходимо в поле «Открытый ключ» указать значение е.

Рисунок 2.5 – Дешифрование шифрограммы «474 407»

с цифровой подписью.

1. Какие числа являются простыми, взаимно простыми? Как проверить, является ли выбранное число простым?

2. Дайте определение несимметричных шифров.

3. Как осуществляется шифрование и расшифрование сообщений в алгоритме RSA?.

4. Какие соображения следует принимать при выборе чисел p, q, n?

5. Сложностью какой математической задачи определяется стойкость системы RSA?

6. Что общего между обычной и цифровой подписями? Чем они различаются?

7. Какие задачи позволяет решать цифровая подпись?

3 Лабораторная работа №3. Создание ключей всистеме PGP

3.1 Цель работы: ознакомление с программным средством создания ЭЦП – электронной цифровой подписи (на примере программы Pretty Good Privacy (PGP)) и создание ключей в системе PGP.

3.2 Предварительная подготовка

3.2.1 Изучить и освоить принцип шифрования с открытым ключом (PGP).

3.2.2 Изучить пункты главного меню PGP Desktop

3.3 Рабочее задание

Создать пару ключей, используемых для несимметричного шифрования в системе PGP.

3.4 Порядок выполнения работы

3.4.1 Создать ключи - PGPKeys.

3.4.2 Ознакомиться со свойствами ключа, в том числе с «отпечатком» (fingerprint).

3.5 Методические указания по выполнению работы

PGP работает по принципу шифрования с открытым ключом. Суть метода заключается в следующем. Первым делом пользователь создает пару ключей – небольшие текстовые файлы. Один ключ, закрытый, прячется в надежном месте и никому не показывается. Второй (публичный, открытый), наоборот, выкладывается на всеобщее обозрение. Когда кто-то хочет зашифровать написанное письмо, он делает это с помощью открытого ключа. С того момента, как письмо зашифровано открытым ключом, его может прочитать только обладатель закрытого ключа. Обратите внимание: даже автор после шифрования письма открытым ключом не сможет его прочесть.

Этот принцип шифрования очень надежен. Его самое тонкое место – проблема достоверности открытого ключа.

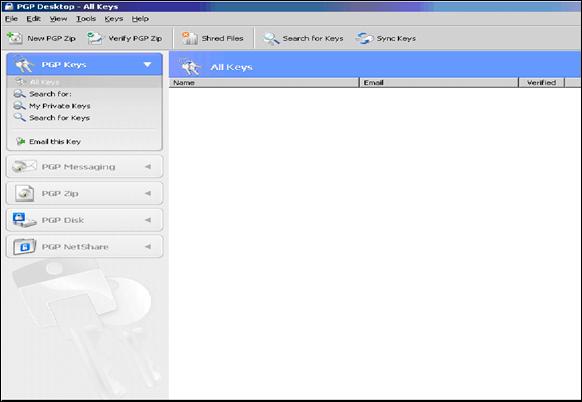

Установленная на компьютере программа PGP, автоматически стартует при запуске операционной системы.

Рисунок 3.1

Здесь имеются следующие окна:

1. PGP Keys – PGP ключи

2. PGP Messaging – PGP сообщение

3. PGP Zip – PGP сжатие

4. PGP Netshare – PGP интернет

3.5.1 Создание ключей.

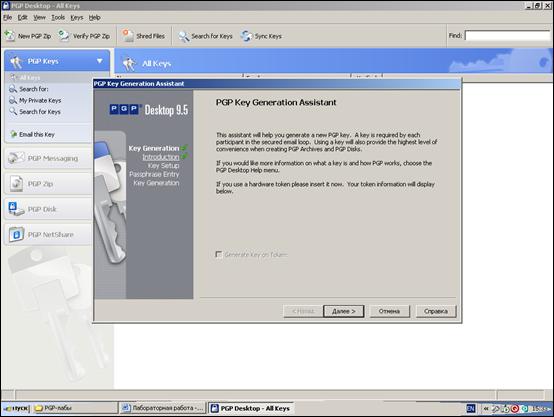

1. Щелкните на значке PGP tray на панели индикации правой кнопкой мыши и выберите в контекстном меню пункт PGP keys. Откроется окно служебного средства PGP keys. Для этого наводим курсором на File – New PGP Keys.

2. Щелкните на кнопке Generate new keypair (Сгенерировать новую пару ключей). Произойдет запуск Мастера генерации ключей (Key Generation Assistant). Щелкните на кнопке Далее.

Рисунок 3.2

3. Введите свое полное имя в поле Full name (Полное имя) и свой адрес электронной почты в поле E-mail address (Адрес электронной почты). Открытые ключи, не содержащие полной и точной информации, не воспринимаются всерьез. Для полной настройки ключей щелкните Advanced.

4. Появится окошко Advanced key settings.

5. Установите переключатель Diffie-Hellman/DSS. Это более современный алгоритм генерации пары ключей.

6. Установите переключатель 2048 bits (2048 бит), определяющий длину ключа. (По надежности ключ такой длины соответствует примерно 128-битному ключу для симметричного шифрования).

7. В данном случае установите переключатель Key pair never expires (Пара ключей действует бессрочно). На практике рекомендуется задавать ограниченный срок действия ключей. Щелкните на кнопке OK, Далее.

8. Дважды введите произвольную парольную фразу (Passphrase) в соответствующие поля.

Так как в данном случае реальная секретность не существенна, можно сбросить флажок Hide Typing (Скрыть ввод), чтобы вводимый текст отображался на экране. Рекомендуется, чтобы парольная фраза легко запоминалась, но при этом содержала пробелы, буквы разного регистра, цифры, специальные символы. Качество (трудность подбора) ключевой фразы отображается с помощью индикатора Passphrase Quality

(Качество ключевой фразы). После того как парольная фраза введена дважды, щелкните на кнопке Далее.

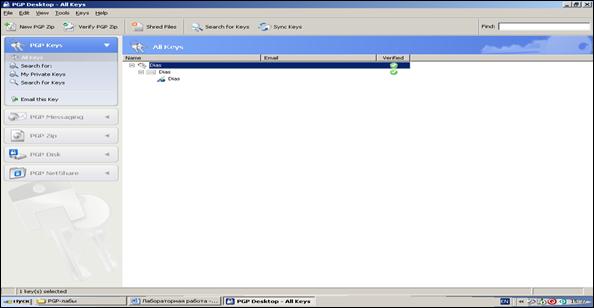

9. Просмотрите за процессом генерации пары ключей, что может занять до нескольких минут. После появления сообщения Continue (Готово) щелкните на кнопке Далее. Затем может потребоваться еще несколько щелчков на кнопках Далее и в конце Done, чтобы завершить создание ключей (публикацию ключа на сервере выполнять не следует).

10. Посмотрите, как отображается только что созданный ключ в списке All Keys (Все Ключи). Убедитесь, что этот ключ автоматически подписывается его создателем, который, как предполагается, абсолютно доверяет самому себе.

Рисунок 3.3

11. Для ознакомления со свойствами ключа щелкните на ключе правой кнопкой мыши и выберите в контекстном меню пункт Key Properties Свойства ключа). Ознакомьтесь со свойствами ключа, в том числе с «отпечатком» (fingerprint), предназначенным для подтверждения правильности ключа, например, по телефону. Убедитесь, что установлен флажок Implicit Trust (Полное доверие), указывающий, что вы доверяете владельцу данного ключа, т.е. самому себе.

Контрольные вопросы

1 Для чего используется и каковы особенности ЭЦП – электронной цифровой подписи?

2 Каково правовое обеспечение ЭЦП?

3 Какие программыиспользуются для создания ЭЦП в России и за рубежом?

4 Лабораторная работа №4. Передача открытого ключа PGP корреспондентам.

4.1 Цель работы: научиться передавать открытые ключи системы PGP своим корреспондентам, а также получать ключи для расшифровки поступающих сообщений.

4.2 Предварительная подготовка

4.2.1 Изучить и освоить принцип шифрования с открытым ключом (PGP).

4.2.2 Изучить пункты главного меню PGP Desktop

4.3 Рабочее задание

Подготовить открытые ключи системы PGP для передачи своим корреспондентам, а также ознакомиться с порядком получения ключей для расшифровки поступающих сообщений.

4.4 Порядок выполнения работы

4.4.1 Создать сообщение.

4.4.2 Передача ключей.

4.4.3 Импорт и экспорт ключей.

4.5 Методические указания по выполнению работы

Зашифрованный ключом текст или файл может быть прочитан или раскрыт только тем же ключом, которым происходило кодирование. Существует 2 способа передачи ключа.

1 способ – экспорт в папку и затем передача его в виде файла посредством различных электронных накопителей и средств передачи данных.

2 способ – отправка напрямую из программы PGP по электронной почте. Во втором случае у вас должна быть настроена на локальном компьютере программа, работающая с электронной почтой, и выход в Интернет.

В данной лабораторной работе мы рассмотрим оба способа передачи ключа.

4.5.1 Создание сообщения.

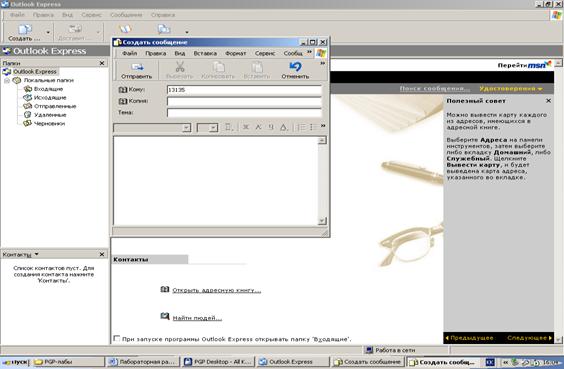

1. Запустите используемую по умолчанию программу электронной почты. Далее мы будем предполагать, что это программа Outlook Express (Пуск / Программы / Outlook Express).

2. Щелкните на кнопке Создать сообщение. В окне создания нового сообщения введите условный адрес корреспондента, тему сообщения (например, Мой открытый ключ) и произвольный текст сообщения, объясняющий его назначение.

Рисунок 4.1

4.5.2 Передача открытого ключа.

1. Переключитесь на программу PGP keys.

Щелкните на значке PGP tray на панели индикации правой кнопкой мыши и выберите в контекстном меню пункт PGP keys. Откроется окно служебного средства PGP keys.

2. Выберите в списке ключ, который планируется передать корреспонденту, и дайте команду Edit / Сору (Правка / Копировать).

3. Поместите курсор в конец сообщения и щелкните на кнопке «Вставить» на панели инструментов.

Убедитесь, что в текст сообщения был вставлен символьный блок, описывающий открытый ключ. Сохраните сообщение (отправлять его не обязательно).

4. Проверьте, можно ли перенести ключ в сообщение электронной почты методом перетаскивания.

4.5.3 Импорт и экспорт ключей.

1.Теперь предположим, что созданное сообщение на самом деле было получено по электронной почте. Порядок действий в этом случае очень похож на тот, который использовался для отправки ключа.

2. Выделите текст ключа, включая специальные строки, описывающие его начало и конец.

3. Скопируйте ключ в буфер обмена с помощью комбинации клавиш CTRL+C.

4. Переключитесь на программу PGP keys.

5. Нажмите комбинацию клавиш CTRL+V. В открывшемся диалоговом окне щелкните на кнопке Select All (Выбрать все), а затем на кнопке Import (Импортировать).

6. В самом окне PGP keys вы после этого никаких изменений не обнаружите, так как соответствующий ключ уже хранится на данном компьютере.

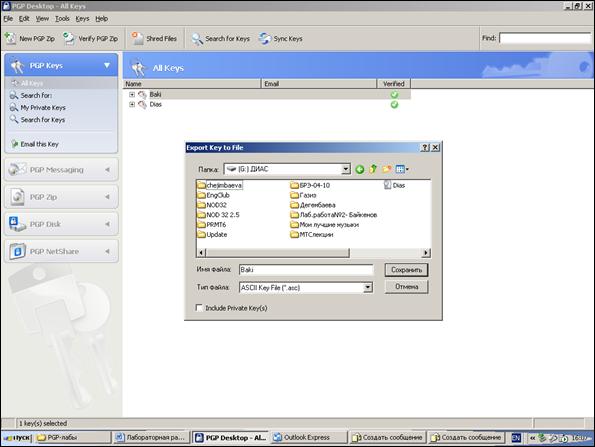

7. На самом деле, пересылать ключи по электронной почте не вполне корректно. Ключ можно сохранить в файле и передать корреспонденту лично, при встрече.

8. Чтобы экспортировать ключ в файл, выберите его и дайте команду Keys / Export (Ключи / Экспортировать).

Рисунок 4.2

9. Выберите каталог и укажите имя файла. Щелкните на кнопке Сохранить, чтобы записать ключ в текстовый файл.

10. Самостоятельно выполните импорт ключа, сохраненного в файле, как минимум, двумя разными способами.

Вы научились передавать открытые ключи системы PGP своим корреспондентам, а также получать ключи для расшифровки поступающих сообщений. Вы узнали, что ключ может передаваться по электронной почте или, что предпочтительнее, при личной встрече.

Контрольные вопросы

1 Как предпочтительнее передавать открытые ключи PGP своим корреспондентам?

2 Что такое компрометация ЭЦП?

3 Что влияет на криптостойкость ЭЦП?

5 Лабораторная работа №5. Передача защищенных и подписанных сообщений спомощью системы PGP.

5.1 Цель работы: научиться отправлять по электронной почте сообщения, снабженные электронной цифровой подписью, а также зашифрованные сообщения.

5.2 Предварительная подготовка

5.2.1 Изучить и освоить принцип шифрования с открытым ключом (PGP).

5.2.2 Изучить пункты главного меню PGP Desktop

5.3 Рабочее задание

Создать сообщение, подписать и зашифровать его с помощью PGP и выполнить отправку сообщения с помощью программы Outlook Express.

5.4 Порядок выполнения работы

5.4.1 Создать сообщение.

5.4.2 Создать подпись.

5.4.3 Расшифровать и проверить сообщение.

5.4.4 Повторите по шагам пункт 1.5.2.

5.5 Методические указания по выполнению работы

5.5.1 Создание сообщения.

1. Запустите программу Outlook Express (Пуск / Программы / Outlook Express).

2. Щелкните на кнопке Создать сообщение. В окне создания нового сообщения введите адрес электронной почты, использованный при создании пары ключей в качестве адреса отправителя, а также произвольные тему и текст сообщения.

5.5.2 Подпись

1. Обратите внимание, что на панели инструментов в окне создания сообщения имеются кнопки Encrypt (PGP) (Зашифровать) и Sign (PGP) (Подписать), действующие в качестве переключателя. Щелкните на кнопку Sign (PGP) (Подписать), чтобы она была включена. Убедитесь, что шифрование отключено.

2. Щелкните на кнопку Отправить. Подключения к Интернету не требуется, так как мы будем анализировать получившееся сообщение в папке Исходящие. В открывшемся диалоговом окне введите парольную фразу, заданную при создании ключей, и щелкните на кнопку ОК.

3. Откройте папку Исходящие и выберите только что созданное сообщение. Просмотрите его текст.

Обратите внимание на добавленные служебные строки и электронную подпись в виде последовательности символов, не имеющей видимой закономерности.

5.5.3 Расшифровать и проверить сообщение.

1. Выделите весь текст сообщения и нажмите комбинацию клавиш CTRL+C. Щелкните правой кнопкой мыши на значке PGPtray на панели индикации и выберите в контекстном меню команду Clipboard / Decrypt & Verify (Буфер обмена / Расшифровать и проверить). В открывшемся диалоговом окне обратите внимание на сообщение *** PGP Signature Status: good, указывающее на целостность сообщения.

2. Откройте это сообщение, внесите произвольные (большие или небольшие) изменения в текст сообщения или в саму подпись, после чего выполните повторную проверку, как описано в п. 6. Убедитесь, что программа PGP обнаружила нарушение целостности сообщения.

5.5.4 Создайте новое сообщение

1. На этот раз включите обе кнопки: Encrypt (PGP) (Зашифровать) и Sign (PGP) (Подписать). Выполните отправку сообщения, как описано в п. 1.5.2.

2. Посмотрите, как выглядит отправленное сообщение в папке Исходящие. Убедитесь, что посторонний не сможет прочесть его.

3. Скопируйте текст зашифрованного сообщения в буфер обмена и выполните его расшифровку, как показано в п. 1.5.3. По запросу введите парольную фразу. Убедитесь, что как отображается текст исходного сообщения, так и выдается информация о его целостности.

4. Щелкните на кнопке Copy to Clipboard (Копировать в буфер обмена), чтобы поместить расшифрованный текст в буфер обмена.

5. Вставьте расшифрованный текст в любом текстовом редакторе и сохраните его как файл.

Вы научились отправлять по электронной почте сообщения, снабженные электронной цифровой подписью, а также зашифрованные сообщения.

Контрольные вопросы

1 Какой ключ используется при шифровании сообщения?

2 Какой ключ используется при создании цифровой подписи?

3 Какие системы создания ЭЦПи шифрования используются вРоссии?

6 Лабораторная работа № 6. Шифрование данных на жестком диске при помощи системы PGP

6.1 Цель работы: ознакомиться с возможностями системы PGP для защищенного хранения файлов на жестком диске.

6.2 Предварительная подготовка

6.2.1 Изучить и освоить принцип шифрования с открытым ключом (PGP).

6.2.2 Изучить пункты главного меню PGP Desktop

6.3 Рабочее задание

С помощью PGP создайте файл и отправьте его на защищенное хранение. Изучите различные механизмы для шифрования и расшифровки файлов.

6.4 Порядок выполнения работы

6.4.1 С помощью текстового процессора Microsoft Word создайте произвольный документ и сохраните его под именем pgp-Proba.doc. Можно также сохранить под этим именем какой-либо из уже существующих файлов документов.

6.4.2 Откройте этот документ в программе Microsoft Word и дайте команду Правка / Выделить все. Нажмите комбинацию клавиш CTRL+C.

6.4.3 Щелкните правой кнопкой мыши на значке PGP Destop на панели индикации и выберите в контекстном меню команду Current Window→Encrypt & Sign ( Зашифровать и подписать).

6.4.4 В открывшемся диалоговом окне перетащите созданный вами ключ в список Recipients (Получатели) и щелкните на кнопке ОК.

Рисунок 6.1

6.4.5 Сохраните документ под именем pgp-Proba-clp.doc. Закройте программу Microsoft Word.

6.4.6 Запустите программу Проводник и откройте папку, в которой лежит файл pgp-Proba.doc.

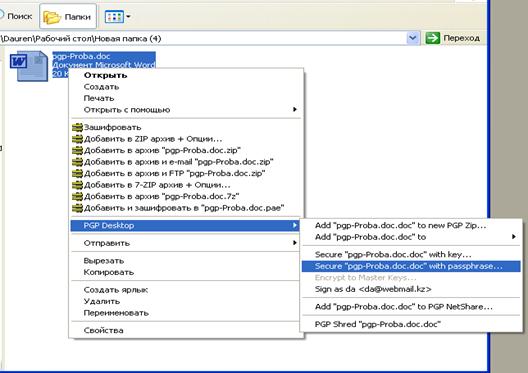

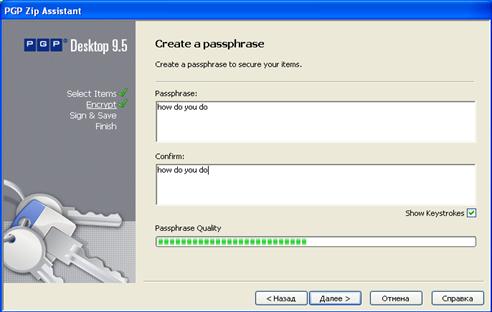

6.4.7 Щелкните правой кнопкой мыши на значке файла и выберите в контекстном меню команду PGP Secure “pgp-Proba-doc.doc with passphrase...(защита при помощи парольной фразы)

Рисунок 6.2

Далее следует вести парольную фразу щелкнуть на кнопу Далее.

Рисунок 6.3

Рисунок 6.4

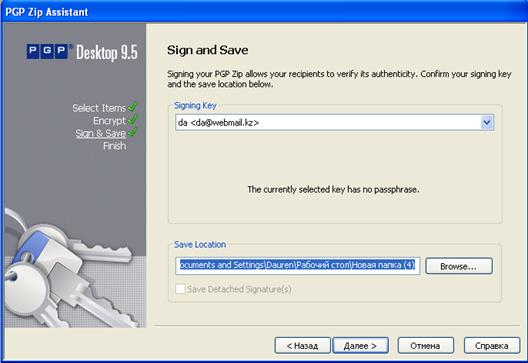

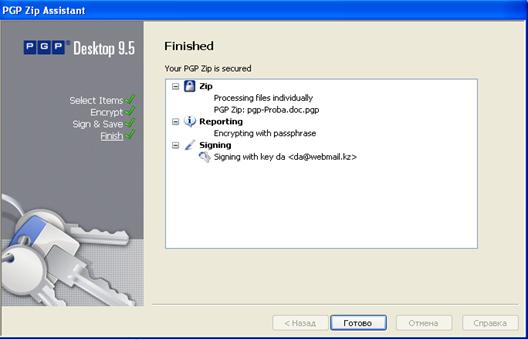

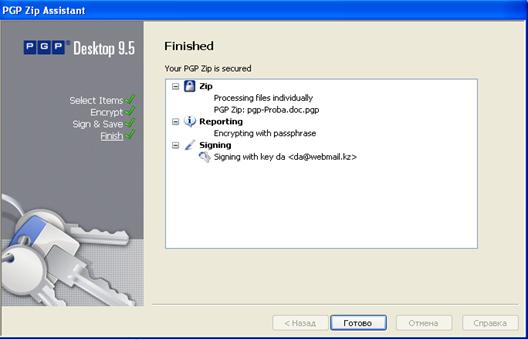

6.4.8 В окне Sing and Save (подписать и сохранить) контекстного меню Singing Key, выполняется подписка ключом. Также можно изменить локацию сохраняемого файла, в меню Save Location. Затем нажимаем Далее Готова.

Рисунок 6.5

Убедитесь, что в папке появился файл pgp-Proba.doc.pgp.

6.4.9 Теперь расшифруем созданные файлы. Запустите программу Microsoft Word и откройте файл pgp-Proba-clp.doc.

6.4.10 Щелкните правой кнопкой мыши на значке PGP Desktop на панели индикации и выберите в контекстном меню команду Current Window→Decrypt & Verify (Текущее окно / Расшифровать и проверить).

6.4.11 В открывшемся диалоговом окне Text Viewer (Просмотр текста) щелкните на кнопке Copy to Clipboard (Скопировать в буфер обмена).

6.4.12 Вставьте текст в окно программы Microsoft Word и сохраните полученный файл.

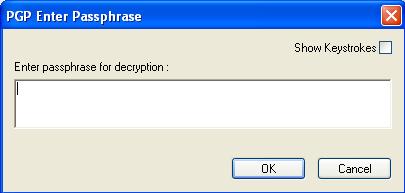

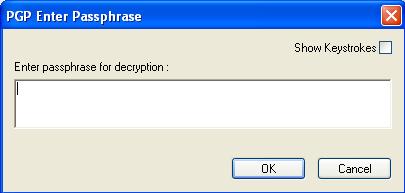

6.4.13 Через программу Проводник разыщите файл pgp-Proba.doc.pgp. Дважды щелкните на его значке.

6.4.14 Введите парольную фразу и щелкните на кнопке ОК.

Рисунок 6.6

Затем, щелкнув на файл правой кнопкой и выбрав команду Extract (извлечь), следует указать адрес (место положение) извлекаемого файла.

Рисунок 6.7

Вы научились отправлять файлы на защищенное хранение, шифруя их при помощи программы PGP. Выяснили, что для текстовых данных эту операцию можно применять непосредственно в текущем окне редактора или к данным, находящимся в буфере обмена. Для произвольных файлов выполнять шифрование можно через контекстное меню. Вы также узнали, как расшифровывать зашифрованные файлы, используя разные способы.

Контрольные вопросы

1 Как отправлять файлы на защищенное хранение при помощи программы PGP?

2 С помощью еще каких программ можно обеспечить защищенное хранение файлов?

3 Существует ли вероятность потери (удаления) защищенных файлов?

4 Что необходимо предпринять для исключения случайного или преднамеренного удаления файлов?

6 Лабораторная работа № 6. Шифрование данных на жестком диске при помощи системы PGP

6.1 Цель работы: ознакомиться с возможностями системы PGP для защищенного хранения файлов на жестком диске.

6.3 Предварительная подготовка

6.2.1 Изучить и освоить принцип шифрования с открытым ключом (PGP).

6.2.3 Изучить пункты главного меню PGP Desktop

6.3 Рабочее задание

С помощью PGP создайте файл и отправьте его на защищенное хранение. Изучите различные механизмы для шифрования и расшифровки файлов.

6.4 Порядок выполнения работы

6.4.1 С помощью текстового процессора Microsoft Word создайте произвольный документ и сохраните его под именем pgp-Proba.doc. Можно также сохранить под этим именем какой-либо из уже существующих файлов документов.

6.4.2 Откройте этот документ в программе Microsoft Word и дайте команду Правка / Выделить все. Нажмите комбинацию клавиш CTRL+C.

6.4.3 Щелкните правой кнопкой мыши на значке PGP Destop на панели индикации и выберите в контекстном меню команду Current Window→Encrypt & Sign ( Зашифровать и подписать).

6.4.4 В открывшемся диалоговом окне перетащите созданный вами ключ в список Recipients (Получатели) и щелкните на кнопке ОК.

Рисунок 6.1

6.4.5 Сохраните документ под именем pgp-Proba-clp.doc. Закройте программу Microsoft Word.

6.4.6 Запустите программу Проводник и откройте папку, в которой лежит файл pgp-Proba.doc.

6.4.7 Щелкните правой кнопкой мыши на значке файла и выберите в контекстном меню команду PGP Secure “pgp-Proba-doc.doc with passphrase...(защита при помощи парольной фразы)

Рисунок 6.2

Далее следует вести парольную фразу щелкнуть на кнопу Далее.

Рисунок 6.3

Рисунок 6.4

6.4.9 В окне Sing and Save (подписать и сохранить) контекстного меню Singing Key, выполняется подписка ключом. Также можно изменить локацию сохраняемого файла, в меню Save Location. Затем нажимаем Далее Готова.

Рисунок 6.5

Убедитесь, что в папке появился файл pgp-Proba.doc.pgp.

6.4.9 Теперь расшифруем созданные файлы. Запустите программу Microsoft Word и откройте файл pgp-Proba-clp.doc.

6.4.10 Щелкните правой кнопкой мыши на значке PGP Desktop на панели индикации и выберите в контекстном меню команду Current Window→Decrypt & Verify (Текущее окно / Расшифровать и проверить).

6.4.11 В открывшемся диалоговом окне Text Viewer (Просмотр текста) щелкните на кнопке Copy to Clipboard (Скопировать в буфер обмена).

6.4.12 Вставьте текст в окно программы Microsoft Word и сохраните полученный файл.

6.4.13 Через программу Проводник разыщите файл pgp-Proba.doc.pgp. Дважды щелкните на его значке.

6.4.14 Введите парольную фразу и щелкните на кнопке ОК.

Рисунок 6.6

Затем, щелкнув на файл правой кнопкой и выбрав команду Extract (извлечь), следует указать адрес (место положение) извлекаемого файла.

Рисунок 6.7

Вы научились отправлять файлы на защищенное хранение, шифруя их при помощи программы PGP. Выяснили, что для текстовых данных эту операцию можно применять непосредственно в текущем окне редактора или к данным, находящимся в буфере обмена. Для произвольных файлов выполнять шифрование можно через контекстное меню. Вы также узнали, как расшифровывать зашифрованные файлы, используя разные способы.

Контрольные вопросы

1 Как отправлять файлы на защищенное хранение при помощи программы PGP?

2 С помощью еще каких программ можно обеспечить защищенное хранение файлов?

3 Существует ли вероятность потери (удаления) защищенных файлов?

4 Что необходимо предпринять для исключения случайного или преднамеренного удаления файлов?

8 Лабораторная работа №8. Устранение/Скрытие уязвимостей сетевых портов. Настройка программного брандмауэра.

8.1 Цель работы: по результатам сканирования сетевых портов на машине с установленным брандмауэром, произвести его настройку для скрытия или устранения найденных уязвимостей.

8.2 Подготовка к работе

8.2.1 Изучить и освоить работу брандма́уэра. Agnitum Outpost Firewall Pro версии 4.0

8.2.2 Для выполнения данной работы необходимо иметь следующее установленное программное обеспечение: VMware Workstation версии 5.0 или выше, Agnitum Outpost Firewall Pro версии 4.0 или выше, Xspider версии 7.0 или выше.

8.3 Рабочее задание

8.3.1 Защитить машину брандмауэром и произвести сканирование.

8.3.2 По варианту выданному преподавателем произвести настройку брандмауэра для устранения или скрытия найденных путем сканирования портов уязвимостей

8.3.4 Запретить доступ на виртуальной машине для HOST-компьютера и осуществить новое сканирование на уязвимости.

8.3.5 По завершении сканирования создайте отчет и сравните с сохраненными ранее.

8.3.6 Настройте глобальные правила для оставшихся портов. Полученные результаты необходимо предоставить в отчете.

8.4 Описание работы:

8.4.1 Выполнение данной лабораторной работы заключается в том, чтобы правильно настроить брандмауэр для устранения или скрытия найденных ранее уязвимостей.

8.4.2 Данная работа посвящена настройке правил реагирования брандмауэра на различные события.

8.5 Порядок выполнения работы

8.5.1 Для того, чтобы просмотреть список глобальных правил, щелкните на панели инструментов кнопку Параметры, выберите вкладку Системные и щелкните Правила в группе Глобальные правила и доступ к rawsocket.

8.5.2 Для того, чтобы добавить новое правило, щелкните Добавить в окне диалога Глобальные правила. В окне редактирования правила укажите параметры.

8.5.3 «Выберите событие для правила».

8.5.4 «Выберите действие для правила».

8.5.5 Для защиты сессим NetBIOS необходимо добавить в область сетевого взаимодействия лишь те IP-адреса, которым вы полностью доверяете. Для этого перейдите в настройку системных параметров брандмауэра и нажмите на кнопку «Параметры» для настройки локальной сети.

8.5.6 Нажав на кнопку «добавить», в обработку можно включить как отдельный IP-адрес, так и диапазон IP-адресов или отдельный домен

8.5.7. Выберите действия - соответствующие сообщения появятся в поле Описание правила. Если вы хотите, чтобы действием на событие стал запуск определенного приложения или команды, поставьте флажок в соответствующем поле и укажите приложение или команду, нажав на подчеркнутое значение в поле Описание правила

8.5.8 Убедитесь, что в поле Описание правила не осталось неопределенных параметров. Outpost Firewall Pro автоматически сгенерирует Имя правила на основе заданных параметров. Щелкните OK, чтобы сохранить правило. Правило отобразится в списке.

8.6 Методические указания по выполнению работы

Протокол NetBIOS был создан для работы в локальных сетях. Система NetBIOS предназначена для персональных ЭВМ типа IBM/PC в качестве интерфейса, независящего от фирмы-производителя. NetBIOS использует в качестве транспортных протоколов TCP и UDP. Описание NetBIOS содержится в документе IBM 6322916 "Technical Reference PC Network".

Пакет NETBIOS создан для использования группой ЭВМ, поддерживает как режим сессий (работа через соединение), так и режим дейтограмм (без установления соединения). 16-и символьные имена объектов в netbios распределяются динамически. netbios имеет собственную dns, которая может взаимодействовать с интернетовским. Имя объекта при работе с NETBIOS не может начинаться с символа *.

Приложения могут через netbios найти нужные им ресурсы, установить связь и послать или получить информацию. NETBIOS использует для службы имен порт - 137, для службы дейтограмм - порт 138, а для сессий - порт 139.

Любая сессия начинается с netbios-запроса, задания ip-адреса и определения tcp-порта удаленного объекта, далее следует обмен NETBIOS-сообщениями, после чего сессия закрывается. Сессия осуществляет обмен информацией между двумя netbios-приложениями. Длина сообщения лежит в пределах от 0 до 131071 байт. Допустимо одновременное осуществление нескольких сессий между двумя объектами.

При организации IP-транспорта через NETBIOS IP-дейтограмма вкладывается в NETBIOS-пакет. Информационный обмен происходит в этом случае без установления связи между объектами. Имена Netbios должны содержать в себе IP-адреса. Так часть NETBIOS-адреса может иметь вид, ip.**.**.**.**, где IP указывает на тип операции (IP через Netbios), а **.**.**.** - ip-адрес. Система netbios имеет собственную систему команд (call, listen, hang up, send, receive, session status, reset, cancel, adapter status, unlink, remote program load) и примитивов для работы с дейтограммами (send datagram, send broadcast datagram, receive datagram, receive broadcast datagram). Все оконечные узлы netbios делятся на три типа:

широковещательные ("b") узлы; узлы точка-точка ("p"); узлы смешанного типа ("m").

IP-адрес может ассоциироваться с одним из указанных типов. B-узлы устанавливают связь со своим партнером посредством широковещательных запросов. P- и M-узлы для этой цели используют netbios сервер имен (NBNS) и сервер распределения дейтограмм (NBDD).

После сканирования удаленной виртуальной машины с установленным брандмауэром со стандартными настройками, сканер находит несколько уязвимостей, в том числе, и уязвимость по сессии NetBIOS на 139 порту. Для устранения данной проблемы необходимо использовать обходной путь, потому что «грубо» этот порт закрыть нельзя (почему?). Чтобы устранить проблему 139-го порта, необходимо определить доверенную группу IP-адресов, члены которой смогут взаимодействовать по сети. Для других уязвимых портов необходимо создать правило реагирования брандмауэра. Глобальные правила брандмауэра применяются ко всем процессам и приложениям на вашем компьютере, которые запрашивают доступ в сеть. Например, создав соответствующие правила, вы можете блокировать весь трафик, идущий по данному протоколу или с данного удаленного узла. Некоторые из установок глобальных правил, подобранные оптимальным образом, Outpost Firewall Pro задает по умолчанию.:

Каждый компьютер в локальной сети может получить один из трех уровней доступа к вашему компьютеру:

- NetBIOS. Разрешает разделение доступа к файлам и принтерам между компьютером из локальной сети и вашим компьютером. Чтобы установить этот уровень, отметьте соответствующий флажок NetBIOS для этого адреса;

- Доверенные. Все соединения к и из этой сети разрешены. Чтобы установить этот уровень, отметьте флажок Доверенные для этого адреса;.

- Ограниченный доступ к LAN. NetBIOS соединения блокируются, все остальные соединения обрабатываются, согласно глобальным правилам и правилам для приложений. Чтобы установить этот уровень, уберите оба флажка NetBIOS и Доверенные для этого адреса.

Важно помнить, что узел, относящийся к числу Доверенных, имеет наивысший приоритет. С таким узлом могут соединяться даже запрещенные приложения. Рекомендуется помещать в список Доверенных только СОВЕРШЕННО БЕЗОПАСНЫЕ компьютеры. Если вам нужно только разделение доступа к файлам и принтерам, лучше использовать уровень NetBIOS, а не Доверенные. Нажав на кнопку «добавить», в обработку можно включить как отдельный IP-адрес, так и диапазон IP-адресов или отдельный домен.

Одной из наиболее важных характеристик системы Agnitum Outpost Firewall Pro является политика или режим работы с сетью. Существует пять режимов или политик с сетью.

Режим бездействия (Отключить) – разрешены все сетевые взаимодействия; брандмауэр отключен.

Режим разрешения (Разрешить) – разрешены все сетевые взаимодействия, которые явно не заблокированы.

Режим обучения (Обучения) – первое сетевое взаимодействие каждого приложения сопровождается предупреждением и дает вам возможность создать правило для работы этого приложения с сетью. Созданное правило будет немедленно задействовано брандмауэром для обработки соединений.

Режим блокировки (Блокировать) – запрещены все сетевые взаимодействия, за исключением явно разрешенных. Для каждого приложения, которому необходим доступ в Интернет, потребуется создать правило брандмауэра.

Блокировать все (Запрещать) – запрещены сетевые взаимодействия.

Сразу после установки программа по умолчанию функционирует в режиме обучения. Этот режим выявляет любые приложения, взаимодействующие с сетью, и выдает диалог с предупреждением сообщающем. Это все данные о приложение (т.е, в каком направлении запрашивается соединение, исходящие или входящие, через какой порт и по какому протоколу). Основываясь на предупреждении, пользователь выбирает соответствующие действия. Он может разрешить приложению выполнять любые действия либо запретить. Также можно создать правило, где все параметры задаются пользователем.

Необходимо по последней цифре в зачетной книжке проделать:

1 запретить исходящее соединение по протоколу TCP c адресом 192.168.120.1 через порт 110;

2 запретить входящие данные по протоколу UDP от адреса 192.168.124.0 через порт 4000. При попытке установления связи через данный порт и адрес автоматически запустить антивирусную программу;

3 разрешить входящие данные по протоколу IP, где протокол: 6 – Transmission Control Protocol, для IP-адресов следующего диапазона: 192.168.10.0-192.168.11.255;

4 Разрешить исходящее соединение для адреса 192.168.0.1

5 запретить исходящее соединение с адресом 192.168.0.12 по протоколу TCP c портом 43;

6 разрешить входящее соединение по протоколу IP c диапазоном адресов 192.168.0.1-192.168.3.255, где протокол: Internet Control Message Protocol-1;

7 запретить входящие данные по протоколу UDP для диапазона адресов: 192.168.12.3-192.168.13.255;

8 запретить исходящие данные по протоколу TCP по порту 145 для диапазона адресов: 192.168.12.3-192.168.13.255;

9 разрешить исходящие данные для адреса 192.168.0.34 по протоколу TCP для порта 4000;

10 запретить входящие данные по протоколу IP, где протокол: Internet Control Message Protocol-1, для диапазона адресов: 192.168.12.3-192.168.13.255.

8.7 Контрольные вопросы

8.7.1 Каково назначение NetBIOS?. Объяснить важность протокола NetBIOS и взаимодействующих с ним портов.

8.7.2 Назовите основные пять режимов или политик системы Agnitum Outpost Firewall Pro работы с сетью.

8.7.3 . В каком режиме функционирует система Agnitum Outpost Firewall Pro сразу после запуска по умолчанию? Приведите характеристики этого режима.

8.7.4. На каком уровне стека протокола ТСР/IP функционирует система Agnitum Outpost Firewall Pro?

Список литературы

1.А.А. Малюк, С.В. Пазизин, Н.С. Погозин Введение в защиту информации в автоматизированных системах. – М.: Горячая линия – Телеком, 2001. – 148 с.

2. Давыдов Г.Б, Рогинский В.Н, Толчан А.Я. Сети электровязи.-М.: Связь, 1977.

3. Теория сетей связи. Под ред. В.Н.Рогинского. - М; Радио и связь, 1981.

4. Петраков А.В. , Лагутин В.С. Защита абонентского телетрафика. – М.: Радио и связь, 2001. – 504 с.

5. Максим М. Безопасность беспроводных сетей. – М. Компания АйТи, 2004.- 288 с.

6. Защита информации в системах мобильной связи: Учебное пособие для вузов /под ред. А.В. Зарянова – Горячая линия Телеком, 2005. -171 с.

7. Симонович С.В. Информатика для юристов и экономистов. СПб.: Питер, 2001.- 688 с.

8. Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов.- М.: Академический Проект; Фонд "Мир", 2003.- 640 с.

9. Соколов А.В., Степанюк О.М. Защита от компьютерного терроризма: Справочное пособие. СПБ.: БХВ – Петербург; Арлит, 2002. - 496 с.

10. Терехов А.В., Чернышов В.Н., Селезнев А.В. Защита компьютерной информации: Учебное пособие. - Тамбов: Изд-во Тамб. гос. техн. ун-та, 2003. - 90 с.

11. Романец Ю.В. Защита информации в компьютерных системах и сетях./Под ред. В.Ф. Шаньгина. – М.:Радио и связь. 2001-328 с.

Содержание

Введение …………………………………………………………………………..3

1 Лабораторная работа №1……………………………………………………….4

2 Лабораторная работа №2……………………………………………………….8

3 Лабораторная работа №3……………………………………………………….14

4 Лабораторная работа №4……………………………………………………….18

5 Лабораторная работа №5……………………………………………………….22

6 Лабораторная работа №6……………………………………………………….25

7 Лабораторная работа №7……………………………………………………….31

8 Лабораторная работа №8……………………………………………………….46

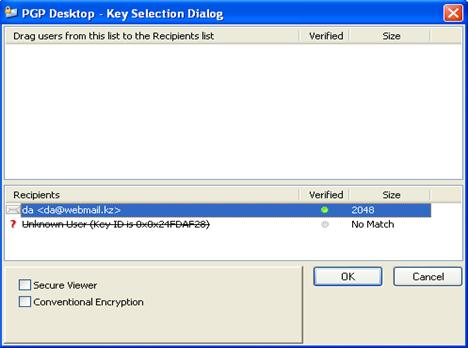

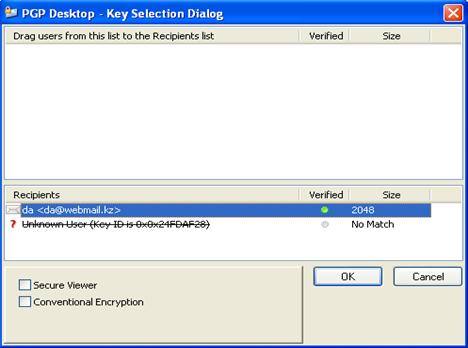

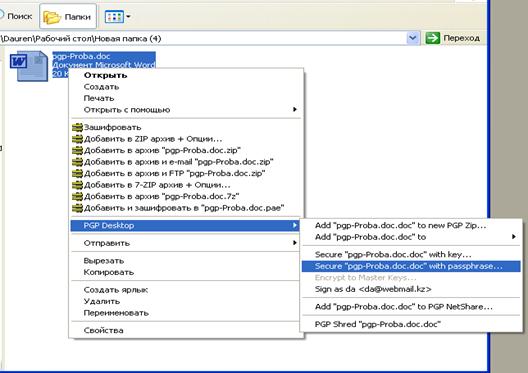

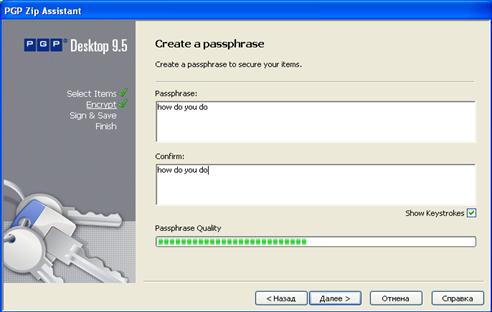

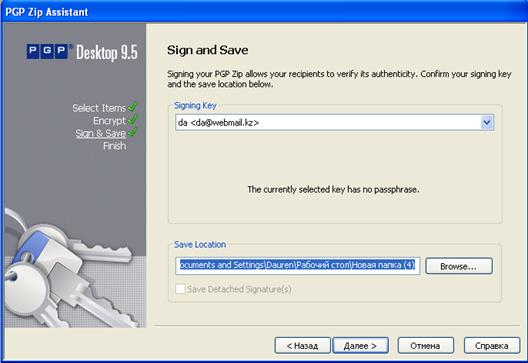

Список литературы……………………………………………………………….47