Коммерциялық емес акционерлік қоғам

АЛМАТЫ ЭНЕРГЕТИКА ЖӘНЕ БАЙЛАНЫС УНИВЕРСИТЕТІ

Автоматты Электр байланыс кафедрасы

ТЕЛЕКОММУНИКАЦИЯЛЫҚ ЖҮЙЕЛЕРДЕГІ АҚПАРАТТАРДЫ ҚОРҒАУ

Дәрістер

жинағы

(5В071900 – Радиотехника, электроника және

телекоммуникациялар мамандығының студенттері үшін)

Алматы 2013

ҚҰРАСТЫРҒАНДАР: А.С. Байкенов, Е.А. Шкрыгунова, М.З. Якубова телекоммуникация жүйесіндегі ақпаратты қорғау. 5В071900 – Радиотехника, электроника және телекоммуникация мамандығының оқитын студенттерге арналған дәрістер жинағы. - Алматы: АЭжБУ, 2013 - 56 б.

Дәрістер жинағы РЭТ мамандығының барлық оқу бөлімінің студенттеріне арналған.

Мұнда телекоммуникациялық жүйедегі ақпаратты қорғау үшін барлық ұйымдастыру-құқықтық, техникалық, криптографиялық және тағы басқа әдістер көрсетілген.

Без.21, кесте 2, әдеб. көрсеткіші - 6 атау.

Пікір берушілер: техн. ғыл. канд., профессор Туманбаева К.Х.

«Алматы энергетика және байланыс университеті» КЕАҚ 2012 ж. баспаға шығару жоспары бойынша орындалған.

© «Алматы энергетика және байланыс университеті» ҚЕАҚ, 2013 ж.

Кіріспе

«Телекоммуникациялық жүйелерде ақпаратты қорғау» курсы жоғарғы оқу орындарында студенттердің таңдауы бойынша алынып, өзіне жалпы білім беретін бағдарламаларды кіргізеді.

Бұл курс өтілген мына пәнге негізделген: «Математика», «Информатика», «Физика», «Электр тізбектерінің теориясы».

Курс мақсаты – телекоммуникациялық жүйелерде ақпаратты қорғау жүйесі бойынша теориялық базаны машықтанумен ұштастыруды қалыптастыру. Бұл пән студенттерге ақпараттарды қорғау қағидаларын, әдіс - тәсілдерін түсіндіреді.

Курстың есебі – пәнді оқу барысында бакалавр мыналарға міндетті:

– Базалық технологияның және телекоммуникациялық жүйелердегі ақпараттың қауіпсіздігін қамтамасыз етуді, ақпаратты негізгі қорғау әдістерін білу.

– Машықтануда базалық технологияның және телекоммуникациялық жүйелердегі ақпараттың қауіпсіздігін қолдана білу.

Оқу жоспары бойынша бұл пәнге 2 несие бөлінген, барлығы 90 сағат, бұлардың ішінде аудиторлық сағат – 34, өздігімен жұмыс істеуге – 56.

|

Курс |

Семестр |

Аудит. жұмыс |

Лекциялар |

Зерт. жұмыстар |

ЕГЖ-1,2 |

Емтихан |

|

3 |

6 |

34 |

17 |

17 |

6 |

6 |

1 дәріс. Телекоммуникациялық жүйелердің қауіпсіздігін қамтамасыз етудегі негізгі мақсаттар мен есептер

Дәрістің мақсаты: студенттерді пәннің есептері мен міндеттерімен таныстыру, телекоммуникация аумағындағы ақпаратты қорғау туралы сұрақтарды талқылау.

Мазмұны:

а) телекоммуникациялық жүйелердің қауіпсіздігін қамтамасыз етудегі негізгі мақсаттар мен есептер;

б) ақпаратқа қауіп – қатер;

в) ақпаратты қорғау тәсілі.

Адамдарды ең алғаш рет жазуды үйренгеннен бастап-ақ ақпаратты қорғау сұрағы мазалап келеді. Әрқашан бәрі білуге тиіс емес ақпараттар болды. Мұндай ақпараттарды адамдар түрлі жолдармен қорғауға кірісті. Бізге белгілі мысалдар бойынша құпия хат тәсілдерін, шифрлеу, Цезарь шифрін қолданып келді. Қазіргі компьютеризация заманында адамдардың еркін өмірі, кейде тағдыры компьютерлік жүйелердегі ақпараттардың қорғалуына байланысты болып келеді. Мұндай объектілерге телекоммуникациялық жүйелерді, банктер, атомдық станциялар, әуе және жер транспортын басқару, құпия ақпаратты өңдеу және қорғау жүйесін жатқызуға болады. Бұлардың дұрыс және қауіпсіз функциясы үшін қорғалуын қамтамасыз ету керек. Қазіргі уақытта басқа біреудің құпиясын білу үшін мынадай әдістер қолданылады:

– автомашинадағы немесе үйдегі әңгімені "радиожучок" немесе магнитофондардың көмегімен тыңдау;

– телефондарды басқару, телексті және телефаксті байланыс линиясын басқару, радиотелефондар және радиостанцияларды басқару;

– түрлі техникалық аспаптардың көмегімен ақпараттың дистанциялық жұтылуы, бірінші кезекте, монитордан және компьютердің баспа құрылғысынан және т.б. электрондық техниканың көмегімен.

Бүгінгі таңда ақпарат – бизнестегі табыс көзі, бірінші кезектегі қорғау объектісі және өз кезегіндегі ең үлкен қауіп-қатер болады. Өкінішке орай, уақыт өткен сайын барлық ақпараттық жүйелер осалданып кетеді, және көпжақты қорғауды, басқару механизмін талап етеді. Бағалы ақпаратты сақтаушының ақпараттың қорғалуы үшін төлейтін ақшасы да өседі.

Және де ақпарттық сфера ҚР-ның саяси, экономикалық, қорғаныс және басқа қауіпсіздігін қамтамасыз етуіде белсенді атсалысады. Ұлттық қауіпсіздік ақпараттың қорғалуына тікелей байланысты және техникалық прогресс өскен сайын бұл байланыс өсе береді.

Әрине, ұрлық, санкционарлы емес рұқсат, біреудің ақпаратын бүлдіру сияқты іс-әрекеттерден ақпаратты қорғауға деген сұраныс ұлғая түспек. Бірақ қолданушылардың көп бөлігі өзінің жеке құпияларының қорғалғандығына көз жеткізбей оны қатерге тігіп отырады. Кейбіреулері ғана өзіне керегін қорғайды. Компьютерді қолданушылардың көбі салық және банктік ақпарат, электрондық таблица т.б. сияқты өте маңызды нәрселерді жиі қорғамай кете береді.

Ақпаратты қорғаудағы негізгі түсініктер:

Ақпараттың қауіпсіздігіне қатер – шарттармен факторлардың байланысы, потенциалды немесе нақтылы қауіпті тудыру болып табылады.

Ақпараттың осалдығы және негізгі формасының бұзылуына мыналар жатады:

- Ақпаратты жариялау – қорғалған ақпаратты тұтынушыға бекітілмей жеткізу, бұл ақпаратты алуға құқығы жоқ адамдардың еніп кетуіне рұқсат береді.

- Бекітілмеген ену (Несанкционированный доступ) – басқа бір субъектінің қорғалатын ақпаратқа ақпаратты жіберушінің құжаттық құқығын бұза отырып енуі.

- Бекітілмеген немесе қасақанасыз әрекет нәтижесінде өзгеруі, модификацияланылуы, көшірілуі және т.б.

- Ақпаратты қорғаудың бекітілмеген немесе қасақанасыз әрекет нәтижесінде блокқа түсуі.

- Қорғалатын ақпараттың бекітілмеген немесе қасақанасыз әрекет нәтижесінде өшірілуі немесе функциясының істен шығуы.

Ақпаратқа қасақанасыз әсер ету – ақпарат тұтынушының қателігі, ақпараттық жүйедегі техникалық және бағдарламалық құрылғының істен шығуы, табиғи құбылыс немесе әдейі бағытталмаған ақпараттың модификациялануына, көшірілуіне, сөнуіне алып келетін әрекеттер.

Құрылғының істен шығуы:

Электрқоректендіргіштің, кабельдік жүйенің істен шығуы; дискілік жүйенің істен шығуы; деректерді архивтеудің істен шығуы; сервердің істен шығуы; жұмыс станциясының; желілік картаның және т.б.

Бағдарламалық қамтамасыз етудің дұрыс жұмыс істемеуінен ақпараттың үзілуі:

- бағдарламалық қамтамасыз етудің қателігінен деректердің жоғалуы немесе өзгеруі;

- компьтерлік вирустардың зардаптары;

Ақпаратты алудың техникалық әдісі:

- электрлік сәулеленуді ұстап қалуы;

- электр тізбегіне қосу;

- жучоктар;

- акустикалық алу;

- ақпаратты ұрлау;

- бағдарламалық тұзақтар;

- вирустардың енуі.

Техникалық амалдар – электрлік, электромеханикалық, электрондық құрылғылар негізінде болады. Техникалық амалдардың байланысуын аппараттық құрылғыларға – стандарттық интерфейс бойынша аппараттық желімен түйіскен (ақпаратты басқару сұлбасының тақтығына, өріс жадысының қорғалуын кілт бойынша, арнайы регистрлер көмегімен жүзеге асырады); физикалық-автономды құрылғылар мен жүйелер негізінде құралады (күзетте сигнализация және бақылау үшін қолданатын электрондық–механикалық құрылғылар, есіктегі құлып, терезедегі торшалар) деп бөлуге болады.

Бағдарламалық амалдар – арнайы фунциялардың көмегімен ақпаратты қорғауға арналған бағдарламалар.

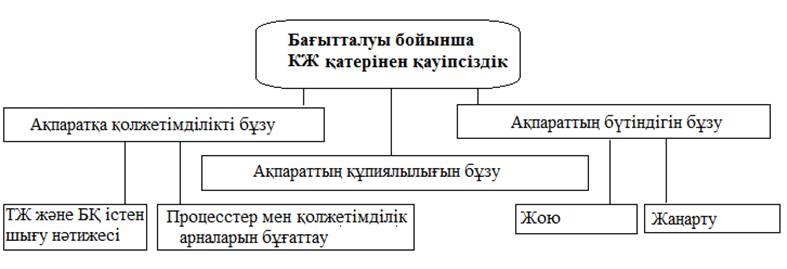

ТКЖ-нің қауіпсіздігіне қауіп - қатер түрлері келесі белгілері бойынша сұрыпталған (1.1суретті қара):

– орындалу бағыттылығымен;

– пайда болу көзіне;

– объектілерге әсері бойынша;

– негативті жақтарының ауқымына;

– уақытқа байланысты әсері бойынша;

– ТКЖ каналына өтуіне ;

– қолданылатын амалдар мен іс-әрекеттерге байланысты;

1.1 сурет - ТКЖ-ның қауіпсіздігіне қатер түрлері

Реализацияға бағытталған қатердің жіктелімі.

Берілген класификация (1.2 суретті қара) жүйеленсе КЖ-ның қауіпсіздігіне қатер төндіреді, яғни көзқарасымыз бойынша олардың көздеген функциясы – реализацияға бағытталу. Реализацияның бағытталуына келесі қатерлер қауіп төндіреді:

- рұқсат етілген ақпараттың мүмкіндігін шектеу (жариялау, ұрлау);

- ақпараттың бүтіндігінің бұзылуы бекітілмеген модификация, компрометация, құрту);

-

заңды

пайдаланушыларға арналған қол жетерлік ақпараттың

бұзлуы (ақпараттық одақтасу, нормалы жұмыс жасау

функциясының бұзылуы, КЖ-техникалық

құралдардың компоненттердің қатарынан

шығару (ТҚ) және  бағдарламалық қамтамасыз етуі).

бағдарламалық қамтамасыз етуі).

1.2 сурет - Бағытталудың классификациялық қатері

2 дәріс. Криптографиялық әдістердің қолдану ерекшеліктері

Дәрістің мақсаты: негізгі криптографиялық ақпаратты қорғау әдістерімен танысу.

Мазмұны:

а) криптографияның даму тарихы;

б) шифрлау түрлері.

Криптография (грек тілінен аударғанда “құпия жазу”) ертеде әр алуан ақпаратты алмасуда қолданылған. Криптография жайындағы ең алғашқы естеліктер б.з. 500 месопотамия, библия жазбасында қолданылған. Әдетте криптографиялық қолданылатын әдісті төмендегі суреттен көруге болады.

2.1 сурет - Криптография міндеттері

Суретте А және Б - қорғалған ақпараттан заңды қолданушылары жалпы қолданыстың байланыс жүйесінде алмасады. П заңсыз қолданушы (қарсылас, хакер) байланыс жүйесімен берiлетін хаттарды алғысы келетін және ол жерден ең қызық ақпаратты алғысы келетін заңсыз тұлға. Бұл қарапайым схеманы әдеттегі ситуацияның моделі деп санауға болады және бұл ситуацияда криптографиялық ақпаратты қорғау әдістері қолданылады немесе жай шифрлау. Ендігі мақсатымыз қарсыласқа арналған кілттердің алмасуына құпиялық байланыс жүйесіне қолмақты өзгеріс енгізу 2.2-суретте бейнеленген.

2.2 cурет - Кілтке арналған арна жасау сұлбасы

Мұндай байланыс желісін салуға болады, өйткені оған салмақ, айта кетсек, үлкен емес. Жалғыз шифрдың жоқтығы бәріне белгілі. Шифрлау әдістерінің тандауы ол ақпараттардың ерекшеліктеріне байланысты және оның иегерлеріне ақпарат қорғаудағы құндылықтарымен мүмкіншіліктеріне байланысты. Алдымен қорғалатын ақпараттың түрлеріне тоқталамыз: құжаттық, телефондық, теледидарлық, компьютерлік және т.б. Әр ақпарат түрлерінің өзінің ерекшеліктері болады және бұл ерекшеліктер ақпаратты шифрлаудың әдістеріне өте қатты әсер етеді.

Шифрланған ақпаратты тасымалдаудағы керекті жылдамдық және оның көлемінің үлкен маңызы бар. Шифрдың түрімен параметрлерін таңдау мәселесі оның қорғалатын кұпия мінезіне тәуелді. Кейбір құпиялар, мысалы мемлекеттік әскери және т.б., ал кейбірлеулерін бір-екі сағаттан кейін айтуға болады. Қарсыластардың мүмкіншіліктерін естен шығармау керек, одан бұл ақпарат сақталады. Бірінше мәселе, қарсыласқа жалғыз немесе бірнеше қылмыскелерге қарсы тұру, ал екіншісі өте керемет мемлекеттік құрылымға қарсы тұру. Әрбір криптографиялық жүйе криптографиялық кілттерге негізделген. Ол белгілі бір әдіспен жұмыс істейді және оған мыналар кіреді: бір немесе бірнеше шифрлау алгоритмі және бұл алгоритмде қолданылатын кілттер, шифрланған текстер және дешифрланған текстер.

Ең белгілі құпия жазудың қолданушысы – Юлий Цезарь. Ол Цезарь шифры аталатын шифр тапты. Бұл құпия жазуды орта ғасырда Еуропада және Таяу шығыста, солтүстік Америкада қолданды. Азаматтық соғыс уақытында бұл құпия жазуымен АҚШ-тың солтүстігі және оңтүстігі қолданды. Екінші Дүниежүзілік соғыс уақытында Польшалық және Британдық дешифровалшылар неміс энигма шифрлау машинасының құпиясын ашты. Осының қорытындысында көптеген неміс суасты кемелерін жойды, линкор Бисмарк батырылды және герман Қарулы күштері үлкен шығындарға ұшырады.

Қазір жиырма бірінші ғасырдың басында вебтің үлкен танымал себебінен және электрондық коммерцияның қолдануы және шифрлау техникасына немесе байланыс шифрлау алгоритмiне жалпы қолданысқа пайдаланатын. Желілік бизнесте түрлі қаржылық шаруаларды корғауға және ең басты ортаға салынатын мәселе цифрлік сертификаттар және шифрлау технологиясына қойылатын желілік мақсаттар ашық және құпия кілттермен жүргізіледі. Бұл дәрісте шифрлаудың үлкен екі әдісі қолданылады. Цезарь шифры – орын ауыстыру шифры.

Шифрлау дегеніміз ол ашық тексте шифрланған текстті аудару. Aл шифрдан ажырату дегеніміз керісінше процесстің көмегі арқылы басқа текст алады. Шифрлау мен шифрдан ажыратуды басқару кілттер арқылы жүзеге асады, осы кілттер арқылы текстті түрлі амалдармен шифрлауға болады. Цезарь шифры алфавиттің шеңбер бойымен айналуға негізделген. Әріптер шеңбер бойымен айналады, соңғы әріптен кейін бастапқы алфавиттің бірінші әріпі басталады. Келесі листингте шифрлау алгоритмі Цезарь шифрына негізделеді. Кілтпен шифрлау процессінде шифрлау және шифрдан ажырату алгоритмінде білгілі болады, бірақ дешифрлау немесе шифрлау кілттері қатаң жасырылады. Ашық текстті шифрлау кілтімен, шифрлаудың пайда болған шифрланған тексті шифрдан ажыратуға болады, ол тек дешифрлау кілтімен іске асады және ол шифрлаудың кілтімен жүзеге асады.

Жай шифрлаудың тағы бір түрі – орын ауыстыруы шифры. Ол бұл шифрдің түрі он тоғызыншы ғасырда танымал болды. Жай орын ауыстырғыш әріптің орнына алфавиттің бастапқы әрпі ауыстырылады, ал күрделі орын ауыстырғыш шифрде бір топ әріп ауыстырлады.

Мысалы жай орын ауыстырғыш шифр Цезарь шифрынан күрделі болып келеді. Егер сіз Цезарь шифрындағы құпияны ашсаңыз, онда сіз оны оңайлықпен ашасыз, ал орын ауыстырғыш шифрмен жұмыс істеу қиын. Орын ауыстырғыш шифрдын кілті болып сәйкестік кестесі болып табылатын. Бұл кілт отыз екі әріптік жол болып табылады. Мысалы: ВАПРОЛДДЛОРПАБДЖДЛОРПАПРОЛДЖДЛОРПРОЛ

Жай орын ауыстырушы шифрде отыз екі кілт алқабы бар. Бұл 2,6·1035-нен үлкен. Бірінші байқауымызша жай орын ауыстырғыш шифр жоғары төзімді болып келеді, себебі оның кілт алқабы өте үлкен. Сондықтан оның құпиясын әріптік әдіспен шешу оңай.

Орыс тілінде «О» және «Е» басқа әріптерге қарағанда жиірек кездеседі. Бірінші таблицада «А» және «Я» әріптерінің жиілгі берілген, яғни 100 әріптің ішінде қолдану жиілігі. Осыдан әрбір 100 әріптің ішінде «Б» әрпі екі рет кездеседі деп ойлауға болмайды, ал «Ъ» мүлдем кездеспейді. Орташа есеппен алсақ, бұл дұрыс қағида.

2.1 кесте - Салыстырмалы әріптер жиілігі

|

А |

5,7 |

И |

4,8 |

Р |

2,9 |

Ш |

0,5 |

|

Б |

1,3 |

Й |

0,7 |

С |

3,7 |

Щ |

0,3 |

|

В |

3,0 |

К |

2,1 |

Т |

4,4 |

Ъ |

0,0 |

|

Г |

1,3 |

Л |

3,4 |

У |

1,9 |

Ы |

1,4 |

|

Д |

2,2 |

М |

2,2 |

Ф |

0,1 |

Ь |

1,3 |

|

Е |

5,8 |

Н |

4,7 |

Х |

0,6 |

Э |

0,3 |

|

Ж |

0,8 |

О |

7,8 |

Ц |

0,2 |

Ю |

0,4 |

|

З |

1,2 |

П |

1,9 |

Ч |

0,9 |

Я |

1,4 |

Осындай жиіліктерде таралуы диаграфтарға, триграфтарға, n-графтарға арналған. Бұл жиіліктерде таралуы дешифрлаушыларға үлкен мағлұмат береді. Және жиіліктер таралуы басқа орыс лексикасының аудармашысы автоматты түрде орналастырған әріптерді тексеруге қолданады. Мысалы, орыс тілінде жалғыз әріпті сөздер а, в, и, к, және с. Криптоанализ мамандарында қосымша сөздердін желігі және орыс тілі грамматикасы қолданылады, бұл жай орын ауыстырғыш шифрді шешуге жектілікті.

Осы бөлімде айтылған мысалдарда криптография және криптоанализ өте қарапайым, ал күрделі шифрды шешу үшін математикада және ақпаратты тасымалдау теориясында терең білім иегері болу керек.

3 дәріс. Ашық кілтпен шифрлау жүйесі. Араластыру және сандық қол қою стандарттары. Криптографиялық кілттермен басқару

Дәрістің мақсаты: бір арналы құрылғыны үлгілеу үшін қажетті GPSS World блоктарын игеру.

Мазмұны:

а) ашық кілтпен шифрлау жүйесі;

б) DES шифрі;

в) цифрлы қолдар және цифрлы сертификаттар.

Алдыңғы тарауларда жабық кілтпен шифрлау әдістері қарастырылды. Бірақ құпия кілтпен шифрлау бұл деректерді шифрлаудың жалғыз ғана тәсілі емес. Жиырмасыншы жүз жылдықта криптографиялық ең елеулі ұмтылыстарының бірі – ашық кілтпен шифрлауды әзірлеу болды.

Ашық кілт алгоритмдері немесе ассиметриялық алгоритмдер жекелеген шифрлау (ашық – public) және қайта шифрлау (жабық – private) кілттерін қолдануға негізделеді. Ашық кілт алгоритмдерінде ашық кілт бойынша жабық кілтті табу мүмкін еместігі қажет етіледі. Осы талапқа сәйкес шифр кілті шифрлау алгоритмнің қауіпсіздігіне залалсыз, кез келгенге қол жетімді болады.

Ривеста-Шамира-Эдлемана(RSA) алгоритмі. Бұл алгоритм оны тапқан ғалымдардың атымен аталады. Бұл алгоритм шифрлау үшін де, цифрлық қолтаңба үшін де пайдалануға жарайды

RSA алгоритмінің тұрақтылығы үлкен сандарда көбейткіштерге бөлу күрделілігінен анықталады. (Аталған операциясыз-ақ, RSA шифрының криптоталдауы мүмкін болар, бірақ бүгінге дейін мұны ешкім дәлелдеген жоқ.).

Төменде RSA алгоритмі қысқаша баяндалған:

1) p и q (100 цифр және одан да көп екі қарапайым саны сіңдіріледі), мұнда n=pq.

2) Ашық кілт сапасында e тұтас саны, (p-1)(q-1) қарапайым санымен өзара таңдалады.

3) Жабық d кілті ed mod (p-1)(q-1) = 1шартынан есептеледі.

4) Ашық m (где m < n) санын шифрлау mc mod n есептеу жолымен іске асырылады.

5) Шифрланған санды қайта шифрды ашу cd mod m есептеу жолымен іске асырылады.

Құпия кілті бар алгоритмдермен салыстырғанда, RSA шифрының және басқа ашық кілтті алгоритмдердің негізгі кемшілігі олардың төмен өнімділігі болып табылады. Жылдамдығы бойынша RSA алгоритмі DES алгоритмінен 100 есе, ал кейде тіпті 1000 есе басым.

RSA шифрын әзірге ешкім аша алмаса да, математикадағы прогресс бұл шифрды ескі етуі мүмкін. Үлкен сандарды көбейткіштерге жіктеудің тиімді тәсілінде RSA-ны ашу жеңіл болуы мүмкін. Сонымен бірге, RSA алгоритмі және басқа ашық кілтті алгоритмдер осы алгоритмдерді пайдалану тәсілдерімен анықталатын көптеген шабуылдармен қорғалмаған.

AlGamal алгоритмі. RSA ең көп тараған алгоритмдердің бірі болса да, басқа да алгоритмдер жеткілікті. Солардың бірі 1984 ж. Тэгер Эль-Гамал әзірлеген AlGamal алгоритмі. Бұл алгоритм патенттелмеген және оны еркін пайдалануға болады.

AlGamal алгоритмінің қорғанысы соңғы өрістегі дискреттік алгоритмнің есептеу күрделілігіне негізделеді. Ол келесіден тұрады:

1) Қарапайым p саны және p аз g және x екі кездейсоқ саны таңдалады.

2) Ашық кілт g, p, y сандарынан тұрады, мұнда y=gx mod p. X саны жабық кілт болып табылады.

3) m хабарының блогын шифрлау үшін кездейсоқ k алынады, мұнда k және (p-1) өзара қарапайым сандар және a=gk mod p есептеледі. a және b екі саны шифрланған блок болып табылады.

4) a және b қайта ашу үшін m=(b/ax) mod p есептеледі.

Кейбір алгоритмдерде шифрлау және қайта ашу үшін құпия кілтпен шифрлауда бір және сол кілт қолданылады, немесе қайта шифрлайтын кілт қысқа уақытта шифрлау кілті бойынша есептелуі мүмкін. Мұндай алгоритмдерді құпия кілтті алгоритмдер, жабық кілтті алгоритмдер немесе симмметриялы алгоритмдер деп атайды. Мұндай алготимдерде қолданылатын кілт құпия сақтаулы қажет. Құпия кілті бар алгоритм мысалына Data Encryption Stantart (DES) алгоритмін атауға болады.

1997 ж. АҚШ-та Стандарттар және технологиялардың ұлттық институты (NIST) құпия емес ақпаратты қорғау үшін шифрлаудың стандарттық алгоритмі сапасында DES алгоритмін қабылдады. Бұл алгоритм 90-ж. ортасына дейін шифрді ашық бұзу әрекетіне қарсы тұра алды, бұл бұзу әрекеті дифференциал және сызықтық криптоталдау әдісімен жүргізілді. 1999 ж. қаңтар айында Electronic Frontier Foundation қоры DES алгоритмі арқылы шифрланған хабарды бір тәулікке жеткізбей бұза алды.

Осындай кемістігіне қарамай, аталған алгоритм әлі де пайдаланылады және ақпаратты қайта ашу шығындары оның құндылығынан асқан жағдайларда, қорғаныстың жеткілікті қорғаныс деңгейін қамтамасыз етеді. Мысалы, менің кредит карточкамдағы шифрланған ақпарат DES алгоритмі бойынша шифрланса, оның бұзу сомасы шифрланған ақпарат сомасынан әлдеқайда қымбат болады. Және де DES күрделі TripleDES сияқты шифрлау алгоритмдерінде қолданылады.

DES алгоритмі тағайынына байланысты шифрлаудың әртүрлі әдістерінде пайдалануы мүмкін. Оған бірнеше мысалдар келтірейік:

ECB (Electronic Codebook – Электронды шифрлау кітабы) әдісімен – шифрлау 8 байт блогымен іске асырылады, мұнда шифрланған мәтіннің келесі блогы алдыңғы блоктарға ашық мәтінде де, жабық мәтінде де тәуелді болмайды.

CBC (Cipher Block Changing – шифрланған блоктардың ұстасуы) әдісі– шифрланатын мәтіннің n-ші блогы ашық мәтіннің n блогынан және шифрланған мәтіннің (n-1)-м блогынан XOR операциясын орындау (немесе орындамау) нәтижесінде шифрланатын мәтіннің n блогы алынады.

CFB (Cipher Feedback – Шифр бойынша кері байланыс) – шифрлаған мәтіннің алдыңғысы ашық мәтіннің келесісімен біріктіріледі.

OFB (Output Feedback – Шығысы бойынша кері байланыс) әдісі–DES алгоритмі жалған кездейсоқ ағым биттарын жасау үшін қолданылады, ол ашық мәтінмен бірігеді, нәтижесінде шифрланған мәтін ағымын жасайды.

PCBC (Propagating Cipher Block Changing – Көптілік байланыс арқылы шифрлаған блоктардың ұстасуы) – CBC әдісінен ерекшелігі, мұнда шифрланған мәтіннің n блогы (n-1) шифрланған мәтін блогы түрінде бірігеді, сондай-ақ (n-1) ашық мәтін блогымен бірігеді.

DESede алгоритмі. DES алгоритмінің көп таралуына және 90 ж. екінші жартысында оның кемшіліктерінің ашылғанына байланысты криптографтар оны шифрлау алгоритмінің базасы сапасында, бір уақытта сақтауда оның тұрақтылығын арттырудың тәсілдерін іздеді. DESede алгоритмінде DES алгоритмі бойынша үш еселік шифрлау орындалады, бұл кілттің 168 разрядтық тиімді ұзындығына келтіреді. DESede нұсқаларының біреуінде үшінші кілт біріншіге тең, бұл жағдайда кілттің тиімді ұзындығы 112 разряд құрайды.

Blowfish Blowfish алгоритмі – құпия кілті бар шифр. Оны Applied Cryptography (Қолданбалы криптография) аты шулы кітаптың авторы, жетекші маман - криптограф Брюс Шейнер жасады. Бұл алгоритм патенттелмеген, тегін және салықсыз, ал оны пайдалануға лицензия талап етілмейді. Blowfish - DES алгоритмінің алмастыру үшін тағайындалған 64-разрядты блокты шифрі бар алгоритм. Ол жылдамдығы және тұрақтылығы бойынша DES алгоритмінен көп ілгері. Оның кілтінің ұзындығы 32-448 разрядтар аралығында.

Цифрлық қолтаңбалар және цифрлық сертификаттар.

Цифрлық қолтаңбалар - хабарлама (немесе басқа нысан) кездейсоқ немесе әдейі өзгертілді ме, осыны білу мүмкіндігі бар қызмет. Цифрлық сертификаттар хабардың нақты тұлға немесе ұйым жасағанын айқындауға мүмкіндік береді.

Цифрлық қолтаңба – бұл құпия кілтті пайдалану арқылы байттар тізбегінен есептеп шығарылатын мән. Ол осы құпия кілттің иегері берген хабардың үйлесімділігін және шынайылығын бекітетінін куәлендіреді. Цифрлық қолтаңба әдістерінде көбіне ашық кілтті шифрлау алгоритмдері қолданылады. Бірақ ол әдетте, атап айтқанда: жабық кілт шифрлау үшін қолданылады, ал ашық кілт шифрды ашу үшін қолданылады. Тәжірибеде бұл былайша болады:

а) Цифрлық қолтаңба жасалады:

1) Хабарлама дайджесті есептеледі.

2) Дайджест хабарламасы жабық кілт жұбымен “ашық /жабық кілт” жұбынан жабық кілтпен шифрланады, нәтижесінде цифрлық қолтаңба жасалады.

б) Цифрлық қолтаңбаның сенімділігін бекіту жүргізіледі.

1. Қолтаңба жоғарыда айтылған “ашық/жабық кілт” жұбынан ашық кілтпен ашылады, нәтижесінде хабарлама дайджесті қайта қалпына келеді.

2. Қайта ашылған хабарлама дайджесті мәні қайта ашылады және шығыс хабардан есептелген хабар дайджестінің мәнімен салыстырылады.

Егер хабар дайджестінің екі мәні де сәйкес келсе, онда қолтаңба шынайы. Қарсы жағдайда, хабар немесе қолтаңба өзгертілген болады. Қолтаңбаларды жасау және тексерудегі жоғарыда көрсетілген келіс шынайы қолтаңбалардың сипатты белгілерін, сондай-ақ басқа да ерекшеліктерін және төмендегі мүмкіндіктерін қамтамасыз етеді:

- қолтаңбаны жасауға болмайды – қол қойған тұлға қолтаңба үшін жабық кілтті пайдаланған, ал кілт құпия болып табылады;

- қолтаңбаның шынайылығын әрқашан тексеруге болады – себебі, қол қойған тұлғаның ашық кілті жалпы қолжетімді немесе қолында хабар және цифрлық қолтаңба бар кез келген тұлға хабарды осы тұлға қол қойды ма немесе қолы өзгертілген бе тексеруге болады;

- қолтаңба қайталынбайды – әр хабар өзінің қайталанбас қолтаңбасына сәйкес келеді. Сандық әдістермен қолтаңбаларды басқа хабармен бірге пайдалану мүмкін емес;

- қолтаңба фактісін жоққа шығару мүмкін емес – хабарға қол қойылғаннан кейін және қолтаңбамен бірге жіберілген осы тұлға мұны жоққа шығара алмайды (егер бұл жасырын кілт ұрланғанын дәлелдей алмаса).

4 дәріс. Желіаралық экрандардың тағайындалуы

Дәрістің мақсаты: студенттердің желіаралық экрандар мен олардың компоненттерінің функциялығымен танысу.

Мазмұны:

а) желіаралық экрандардың тағайындалуы;

б) фильтірлік маршрутизатор;

в) желіаралық экрандардың шлюздері.

Глобальды компьютерлік желілердің жедел дамуы, ақпаратты іздеудің жаңа нұсқауларының пайда болуы мен Internet желісі жеке адамдар мен әртүрлі кәсіпорындардың назарын аудартады. Көптеген кәсіпорындар өздерінің локальдық және корпоративтік желілерін бір глобальді желіге интеграциялау жөнінде сұрақтарды шешіліп жатыр. Internet желісінің ашық идеологиясы дәстүрлі ақпараттық жүйелерге қарағанда зиянкестердің мүмкіншіліктерін кеңейтеді. Сондықтан желіні және оның компоненттерін қорғау жөніндегі сұрақтар қазіргі уақытта актуальді мәнге жетіп, қарастырылуда. Қазіргі уақыт – прогрестің және компьютерлік технологиялардың уақыты. Көптеген мемлекеттер бұл сұрақтардың қарастырылуын жоғары деңгейге қоюда.

Ішкі желілердің қауіп ықтималдығын көрсете алатын желіаралық экрандар болып табылады. Соңғы уақытқа дейін баяғы үкіметтік әдебиеттерде бұл терминнің орнына шетелдік терминдер қолданатын: брандмауэр және firewall. Брандмауэр (немесе firewall) – компьютерлік сферада болмаса басқаша оны қабырға деп атайды, яғни жанбайтын материалдан және оттың жайылуына төтеп беретін деп атаған. Компьютерлік желілер сферасында желіаралық экранды бөгет (барьер) ретінде қарастырады. Ол фигуральді өрттен сақтайды, яғни зиянкестердің ішкі желіге еніп, ақпаратты көшіріп, өзгертіп немесе өшіріп тастаудан, сондай-ақ компьютерлердің жадымен не болмаса бұл желінің ішіндегі компьютерлердің есептегіш қуатын қолданудан сақтайды. Желіаралық экран – сыртқы желінің қауіпсіздігін қамтамасыз ету және сыртқы қолданушылардың ішкі желіге еніп кетуінен қорғайды.

Желіаралық экран (ЖЭ) – бұл желіаралық қорғаудың жүйесі. Ол жалпы желіні екі немесе одан да көп желіге бөліп, ережелерді таңдауға мүмкіндік береді. Ол деген бір жалпы желіден екінші желіге өткендегі мәліметтік пакеттің жағдайын анықтайтын ережелерді айтады. Әдеттегідей бұл шекара ұйымдастырудың корпоративтік желісінің және глобальдік Internet желісінің арасында болады. Бірақ оған қарамастан оны ұйымдастырудың корпоративтік желісінің ішінен де өткізуге болады. ЖЭ өзі арқылы барлық трафикті өткізіп, әр өтетін пакет үшін оның өтуін немесе өтпей алып тасталатыны жөнінде шешім қабылдайды. Ал ЖЭ бұны орындауы үшін арнайы фильтрлік ережелер жиынтығын қажет етеді.

Желіаралық экрандарды қолданудың негізгі мағыналардың бірі, ол болмаса ішкі желілік жүйелердің Internet желісінің әлсіз қорғалған аймақтарынан қауіп төнеді.

Желіаралық экран компоненттердің көбісін үш категорияның біреуіне жатқызуға болады:

- Фильтрлік маршрутизатор.

- Желілік деңгейдің шлюздері.

- Қолданбалы деңгейдің шлюздері.

Бұл категорияларды нақты желіаралық экрандардың базалық компоненттері ретінде қарастыруымызға болады. Желіаралық экрандардың тек кейбірейлері ғана осы айтылып кеткен категориялардың біріне ие бола алады. Демек осының арқасында біз желіаралық экрандарды бір-бірінен ажырата аламыз.

Корпоративтік және локальдік желілерді қорғау үшін, келесі желіаралық экрандардың негізгі ұйымдастырылған жүйесі қолданылады:

- Желіаралық экран - фильтрлік маршрутизатор.

- Екілікпортты шлюз негізіндегі желіаралық экран.

- Экрандалған шлюз негізіндегі желіаралық экран.

- Желіаралық экран – экрандалған қосалқыжелі.

Пакеттерді фильтрлеуде негізделген желіаралық экрандар, жақсы таралған және ең қарапайым болып табылады. Internet желісі мен қорғалатын желінің арасында орналасқан фильтрлік маршрутизаторда орналасқан. Адрестер пен порттар анализінде негізінде фильтрлеуші маршрутизатор шығыс және кіріс пакеттерді блоктау және фильтрлеу қызметін орындауға бағытталған.

Қорғалған желіде орналасқан компьютерлер Internet желісіне шығуға тура мүмкіндігі бар бола тұрғанда, Internet желісінен компьютерге кіру рұқсаты құлыпталады. Негізі жие құлыпталатын компьютердің аса қауіпті аймақтары, ол: Х Windows, NIS және NFS. Бірақ жалпы фильтргіш маршрутизатор қауіпсіздіктің кез келген түрін іске асыра алады.

Екіпортты қолданбалы шлюзінде құрылған желіаралық экран екі желілі интерфейсі бар екі үйлі хост-компьютерді қамтиды. Осы интерфейстер арасында ақпарат жіберілгенде негізгі фильтрация операциясы орындалады. Қосымша қорғанышты туғызу үшін қолданбалы шлюз бен Internet желінің арасында фильтрлік маршрутизатор орнатылады. Нәтижесінде қолданбалы шлюзі мен маршрутизатордың арасында ішкі экрандалған қосалқы желі пайда болады. Бұл қосалқы желі рұқсаты бар сыртқы ақпараттық серверлерді орналастыруға мүмкіндік береді.

Фильтрлеуші маршрутизаторды желіаралық экранның жүйесіне қарағанда қолданбалы шлюз Іnternet желісі мен қорғалатын желінің арасындағы IР трафигін блоктайды. Бұны қолданушыларға тек қана өкілетті сервер – делдал рұқсат пен қызмет көрсете алады.

Желіаралық экранның бұл нұсқасы қауіпсіздік саясатын жүргізеді, яғни «Ашық түрде рұқсаты жоқтың бәріне тыйым салынған» принципіне негізделген. Демек қолданушыға сәйкесінше өкілеттігі бар ғана қызмет көрсетіледі. Бұндай әдіс жоғары деңгейлі қауіпсіздікпен қамтамасыз етеді. Сыртқы жүйеден құпиялы болған, желіаралық экранға ғана қорғалатын қосалқы желінің маршруттары белгілі болады. Қарастырылып жатқан желіаралық экранның ұымдастырылу схемасы аса тиімді және қарапайым болып келеді. Қолданбалы шлюз ретінде қолданатын екі үйлі хост-копьютердің қауіпсіздігі жоғары деңгейде өтетіні ескергеніміз жөн. Қорғалатын желінің қауіпсіздігін кез келген кетік әлсірете алады. Сырттан шлюзге қысым көрсетілетін болса, онда зиянкестердің желіге ену мүмкіндігін туғызады. Бұл желіаралық экран қолданушылардың күшейтілген аутентификация әдісін, тіркелу рұқсатын, жүйені зонттау және бұзушының оған істеген шабуыл санын талап ете алады.

Экрандалған шлюзіне негізделген желіаралық экран өзіне фильтрлік маршрутизатор мен қолданбалы шлюзді қамтиді. Қолданбалы шлюз хост- копьютер негізінде іске асырылады және бір ғана желілі интерфейсі болады.

Экрандық қосалқы желіден құралған желіаралық экран, экрандық шлюз негізіндегі желіаралық экранның даму схемасын ұсынады. Экрандық қосалқы желіні істеу үшін екі экрандалған шлюз қолданады. Сыртқы маршрутизатор экрандалған желісі мен Internet желісі арасында орналасқан, ал ішкі - экрандалатын қосалқыжелісі мен ішкі қорғалатын желінің арасында орналасқан. Экрандалатын қосалқыжелі өзінде қолданбалы шлюзді сақтап, тағы бақыланатын рұқсатты талап ететін басқа түрлі жүйелерді және ақпараттық серверлерді жатқызады. Бұндай желіаралық экранның схемасы өзінің экрандалған қосалқыжелінің негізінде жақсы қауіпсіздік қызметін атқарады.

Кейбір желіаралық экрандар виртуальдық корпоративтік желіні ұйымдастыруға мүмкіндік береді. Глобальды желіге қосылған бірнеше локальді желі, бір виртуальды корпоративтік желіге айналады. Локальдік желілер арасындағы мәлімет алмасуы мөлдір күйінде өтеді. Ақпараттың құпиялығы мен бүтінділігі шифрлеу әдісі мен цифрлік қол қою негізінде іске асырылады. Мәлімет беру кезінде тек қана пакет құрамы шифрлене қоймай, сондай-ақ оның тақырып алаңы да шифрлене алады.

Физикалық проблемалар:

- электр қоректенуінің бұзылуы;

- құрылғылардың бұзылуы.

Адамдық фактор:

- құрылғының бұзылуы;

|

4.1 cурет – Желіаралық экранның жұмыс істеуі

Желіаралық экран неден қорғай алмайды?

Вирустар:

- Өтуге рұқсаты бар пакеттердің ішіне вирустардың енуі.

- Антивирусы бар сервердің бұл мәселені шешуге рұқсат беруі.

- Желіаралық экран құрылымының дұрыс болмауы.

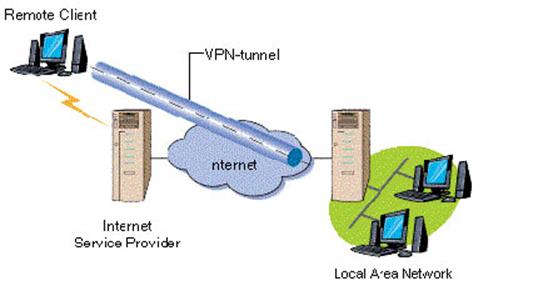

5 дәріс. VPN Технологиясы

Дәрістің мақсаты: VPN технологиясы – ақпаратты қорғаудың бірден-бір жолы.

Мазмұны:

а) VPN-нің маңыздылық деңгейі;

б) туннелдеу процесі;

в) VPN технологиясында қолданылатын негізгі протоколдар.

Мәселені түсіне отырып, корпоративтік Интернет қолданушылар дамыған мемлекеттерде мәліметтердің ену жылдамдығы ғана емес, оның сапасына да көп мән аударылады, сонымен қатар ақпараттың бүтіндігі, нақтылығы, конфиденциальдылығына талап қойылады. Бұл талап өте маңызды болып келеді, корпоративтік қолданушылар арнаның қымбаттылығынан, қорғаныстың жеткіліксіздігінен жеке ақпаратты қорғаныс жүйесін intranet желі аясында ғана емес, сондай-ақ extranet желісінің аясында жасауға мәжбүр болды.

5.1 сурет – VPN-қызметінің сұлбасы

Бүгінгі күні көпшілік экспертер пікірінше ең сауатты және экономикалық тиімді АҚЖ жасаудағы шешім Virtual Private Network (VPN) құруы – ашық желілермен жеткізілетін, криптографиялық қорғаныстың жаңа технологиясына негізделген, қорғалған виртуальды жеке желілер. VPN-технологиялардың стратегиялық артықшылықтарын сезінген көпшілік компаниялар бөлінген байланыс желілерінен бас тартып, VPN-ге көшуі жаппай сипат алуы тек Батыста ғана емес, Ресейде де жүріп жатыр. Бірақ сонымен қатар Батыста VPN қызметін таратумен арнайы мамандандырылған фирмалар емес, Интернет-провайдерлар болып табылады. Олар өз тұтынушыларына көрсететін қызметтерін кеңейтумен айналысып, VPN қызметін кеңінен жүзеге асырып, Интернет-провайдерлерден (ISP) сервис-провайдерлерге (xSP) айналуда.

Басқа әдістерге қарағанда VPN бірқатар экономикалық артықшылықтары бар. Біріншіден, тұтынушылар корпорациялық желіге, коммутациялық қосылысты пайдаланбай қосыла алады. Модемнің қолдану керектігі жоққа шығады. Екіншіден, бөлінген желісіз қызметті пайдалануға болады.

5.2 сурет – VPN алыстатылған тұтынушыларға

Интернетке қосылысы бар кез келген тұтынушы өз фирмасының офис желісіне кедергісіз қосыла алады. Мәлімет базасына жалпы ену, қорғаныссыздықтың белгісі емес. VPN қорғаныс жүйесі – бұл корпоративтік ақпаратқа рұқсатсыз енуден сақтайтын нағыз қорған болып табылады. Ең алдымен ақпарат шифрленген түрінде беріледі. Келген мәліметті тек шифрдің кілтін білетін оқиды. Ең көп қолданатын кодтаушы алгоритм Triple DES болып табылады. Ол үш түрлі кілтті қолданып үш ретті шифрлеуді (168 разряд) қамтамасыз етеді. Түпнұсқасын растау мәліметтердің толықтығын тексеру арқылы жүзеге асырылады. Біріншісі мәліметтің алушыға өзгеріссіз жеткеніне кепілдік береді. Кеңінен пайдаланатын мәліметтердің толықтығын тексеретін алгоритмдер - MD5 және SHA1. Содан кейін, жүйе мәліметтің желі ішіндегі қозғалу кезінде өзгеріске ұшырауын тексереді. Сонымен VPN құрылуы, сыртқы енуден қорғалған туннелдерді, бірнеше желілер немесе алыстатылған тұтынушылар арасында, ұйымдастырылуы. VPN құру үшін байланыс жолдың екі жақ нүктесінде, шығысында шифрлеу бағдарламасы, ал кірісінде дешифрлеу бағдарламасы болуы керек. Ол арнайы аппараттық құрылғыларда, сондай-ақ ПК-да Windows, Linux немесе NetWare сияқты операциялық жүйелермен жұмыс істейді.

Енуді басқару, аутентификация және шифрлеу – қорғалған байланыстың маңызды бөлшектері.

Туннельдеу (tunneling), немесе инкапсуляциялау (encapsulation), - бұл пайдалы ақпаратты тарату тәсілі. Мұндай ақпарат кадрлар (немесе дестелер) протоколдар түрінде болуы мүмкін. Инкапсуляциялауда(дестелеуде) кадр тораптық - жіберуші түрінде берілмейді, инкапсульденген дестелерге аралық желі (Internet) арқылы өтуге мүмкіндік беретін маршрут туралы ақпараты бар қосымша тақырыппен жабдықталады. Туннельдің соңында кадрлар қайта дестеленеді және алушыға жіберіледі, осы процесс туннельдеу деп аталады (инкапсуляция және дестелер тарату). Транзиттік желідегі инкапсульденген дестелердің логикалық қозғалу жолы туннель деп аталады.

VPN PPP(Point-to-Point Protocol) протоколы негізінде жұмыс істейді. PPP протоколы телефон жолдары және бөлінген “нүкте-нүкте” қосылыстары бойынша деректерді тарату үшін әзірленген. PPP IP, IPX және NetBIOS дестелерін PPP кадрларына инкапсульдейді және оларды “нүкте-нүкте” арнасы бойынша таратады. PPP протоколы қашықталған қосылыспен қосылған RAS серверімен және клиентпен немесе бөлінген арнамен, қосылулармен, маршрутизаторлармен қолданылуы мүмкін.

Инкапсуляциялау – бір арна бойынша бірнеше көлік протоколдарын мультиплекстеуді қамтамасыз етеді;

LCP - PPP протоколы байланыс арнасын орнату, баптау және тексеру үшін икемді LCP береді. LCP инкапсуляциялау форматын, десте мөлшерін қондырғы параметрлерін және қосылыс үзілуін, сондай-ақ сәйкестендіру параметрлерін келістіруді қамтамасыз етеді. Сәйкестендіру протоколдары сапасында PAP, CHAP және басқалар пайдалануы мүмкін;

Желінің басқару протоколдары – сәйкестігі көлік протоколдары үшін өзіндік конфигурация параметрлерін ұсынады. Мысалы, IP басқарудың IPCP протоколы.

VPN туннелін қалыптастыру үшін PPTP, L2TP, IPsec, IP-IP протоколдары қолданылады.

PPTP протоколы – IP-желісі бойынша, мысалы, Internet, тарату үшін IP бастиегіндегі IP-, IPX- және NetBEUI-трафиктерін инкапсульдеуге мүмкіндік береді.

L2TP протоколы – дейтаграммдарды жеткізудің “нүкте-нүкте” режимін қолдайтын кез келген протоколдарды пайдалану арқылы IP-трафигін шифрлауға және таратуға мүмкіндік береді. Мысалы, оларға IP протоколы, кадрларды ретрансляциялау және таратудың асинхрондық режимі (АТМ) жатады. IPsec протоколы – ІР желілері бойынша тарату үшін ІР тақырыбындағы ІР пайдалы ақпарат протоколын шифрлауға және инкапсульдеуге мүмкіндік береді. IP-IP - IP- протоколы- дейтаграмма ІР-қосымша тақырыбының көмегімен инкапсульденеді. IP-IP басты тағайыны көпадресті маршруттауды қолдамайтын желі бөліктеріндегі көпадресті трафикті туннельдеу. Стандартты желілік жабдықтан басқа VPN техникалық іске асыру үшін туннельдерді қалыптастыру, ақпаратты қорғау, трафикті бақылау, сондай-ақ орталықтандырылған басқару қызметін жүргізу бойынша барлық қызметтерді орындайтын VPN шлюзі қажет. Бүгінгі күні VPN – қашықтан қатынауды ұйымдастырудың үнемді, сенімді және жалпы қол жетімді шешімі. Қашықтық қандай болса да, VPN әлемнің кез келген нүктесімен қосуды және ең маңызды деректердің таратылуын, сақталуын қамтамасыз етеді.

VPN шешімдерін пайдаланудың плюстері :

- қолданыстағы филиалдарды біріктіру және кәсіпорын желісін кеңейту;

- байланыстың дәстүрлі арналарын пайдалану арқылы салыстыру бойынша пайдалану шығындарын төмендету;

- қашықталған қызметкерлердің жұмысындағы үлкен тиімділік және үнем;

- желінің құрылымын бірегейлеу, сөйтіп, басқаруын және сенімділігін арттыру;

VPN құралдары келесі міндеттерді шешуі қажет:

- құпиялық – VPN арнасы бойынша деректерді таратуда бөтен тұлғалардың қарамауына кепілдік беру;

- тұтастық –деректерді таратуда сақтау кепілдігі. VPN арнасы бойынша таратуда ешкімге ауыстыруға, өзгертуге, бұзуға немесе жаңа деректер жасауға рұқсат етілмейді;

- қолжетімділік – VPN құралдары ашық пайдаланушыларға тұрақты қолжетімділік кепілі.

Осы міндеттерді шешу үшін VPN шешімдерінде VPN желісіне қатынау рұқсаты және пайдаланушы құқын тексеру үшін тұтастықты, құпиялықты, сәйкестікті, иегерлікті қамтамасыз ету үшін деректерді шифрлау қолданылады. Әртүрлі провайдерлерге жататын интернет арналары және тораптары арқылы деректерді таратуда толық бақылау мүмкін емес. Сондықтан, таратылатын деректердің қорғанысын қамтамасыз ету бойынша тетіктер талап етіледі.

Туннель – желінің “мүмкіндікті бөлігі” болатындай VPN жасау құралы. Туннель көпшілік желідегі кіріс нүктелерінде орналасқан екі шектік құрылғылармен жасалады.

Туннельдеу процесі протоколдардың үш типінің көмегі арқылы іске асырылады:

- рassenger protocol –немесе инкапсульденген протокол;

- еncapsulating protocol – немесе инкапсульдейтін протокол;

- сarrier protocol – ақпаратты жеткізу үшін тарату желісін пайдаланатын жеткізу протоколы.

Туннельдеу процесі төмендегіше көрінеді: Шығыс десте жаңа дестеге - инкапсульдейтін протокол дестесіне орналастырылады. Алынған жаңа десте жалпы қатынау желісі бойынша тарату үшін жеткізу протокол дестесіне орналастырылады (әдетте бұл ІР протоколы).

Яғни, кадр инкапсульденгенде торап - жіберуші түрінде жіберілмейді, ол аралық желі арқылы (Интернет) өтуге мүмкіндік беретін маршрут туралы ақпараты бар қосымша тақырыппен жабдықталады. Туннельдің басқа соңында кадрлар деинкапсульденеді және алушыға жіберіледі.

6 дәріс. Антивирустың қорғану құралдары

Дәрістің мақсаты: компьютерлік вирустардың негізгі түрлері мен мінездемелерін оқып-үйрену.

Мазмұны:

а) вирустар, мінездеме, классификация;

б) компьютерлік вирустардың түрлері.

Күн сайын банктарда, кәсіпорындарда және дүние жүзіндегі компаниялардың жауапты адамдарының есін шығаруына алып келетін ақпараттық ресурстарға қауіптің өсуіне көп дәлелдер келтіруге болады. Бұл қауіп компьютерлік вирустардан шағылады және олар аса қажетті бағалы ақпаратты бүлдіреді немесе жояды, бұл тек қана қаржылық шығындарға емес, сонымен қатар адам өліміне алып келуі мүмкін.

Вирус – бұл көлемі барша кішкентай арнайы жазылған бағдарлама, ол өзін басқа бағдарламаларға енгізеді (оларды жұқтырады), сонымен қатар, компьютердегі әртүрлі қажет емес іс-әрекеттерді орындайды. Ішінде вирусы бар бағдарлама “жұқтырылған” деп аталады. Мұндай бағдарлама жұмысын істегенде, бірінші басқаруды вирус алады. Вирус басқа пограммаларды тауып, жұқтырады және қандайда бір зиян іс-әрекеттерді орындайды (Мысалы, файлдарды немесе дискідегі файлдардың орналасу кестесін құртады, “оперативті есте сақтау құрылғысын” қоқыстайды және т.б.). Вирустың бүркенуі үшін басқа бағдарламаларды жұқтыру және зиян әкелу іс-әрекеттері әр кезде орындалмауы мүмкін, айталық, кейбір шарттар орындалғанда ғана. Вирус өзіне қажетті іс-әрекеттерді орындап болған соң, ол басқаруды өзі орналасқан бағдарламаларға береді де, ол күнделіктегідей жұмысын орындай береді. Жұқтырылған бағдарлама сырттай жұқтырылмаған сияқты көрінеді. Вирустың түрлері солай жасалған, жұқтырылған бағдарлама іске қосылғанда вирус резидентті түрде қалады, дәлірек айтсақ, DOS-ты компьютерді қайта жүктеуге дейін және уақыт өткен сайын бағдарламаларды жұқтырады және компьютерде зиянды іс-әрекеттер орындайды.

Компьютерлік вирус компьютердің дискісіндегі барлық файлды құрта алады, дәлірек айтсақ, қажет емес түрге өзгертеді. Бірақ кейбір түрдегі файлдарды вирус “жұқтыра” алады. Бұл осы файлдарға вирустың кіре алатынын білдіреді. Дәлірек айтсақ, олардың құрамында вирус болып, кейбір жағдайда өз жұмысын бастай алады.

Ескерту керек, бағдарлама мәтінін, берілгені жоқ ақпараттық файлдар және документтер, кестелік кестелік процессорлардың кестелері және соған ұқсас файлдарды вирустар жұқтыра алмайды, тек бүлдіреді.

Қазіргі уақытта 5000 вирус белгілі, олардың саны артып келеді. Белгілі оқиға – вирустарды вирустарды жазуға көмектесетін оқу құралдары жазылған.

Вирустардың негізгі түрлері: жүктемелік, файлдық, файлды-жүктемелік. Ең қауіпті түрі – полиморфты.

Компьютерлік вирусологиядан белгілі, кез келген оригиналды компьютерлік өңдеу антивирустық бағдарламасын жасаушыларды жаңа технологияға икемденуге, антивирустық бағдарламаларды ылғи жақсартуға итермелейді.

Вирустардың пайда болу және таратылу себептері бір жағынан адам психологиясы, екінші жағынан – операциондық жүйелердің қорғау құралдары жағынан жасырылуы.

Вирустардың негізгі енгізілу жолдары – тасымалдағыш дисктер және компьютерлік желілер. Бұл болмау үшін, қорғаныс шараларын орындау қажет.

Вирустар – өз-өзін іске қосатын қабілеті бар бағдарламалар. Мұндай қабілет барлық вирустар түрлеріне тән. Бірақ, өзін жұмысқа қосатын қабілеті бар тек вирустар ғана емес. Кез келген операциондық жүйе және көптеген бағдарламалар өзінің көшірмесін жасай алады. Вирустар көшірмесі өзінің оригиналымен тек сәйкес болу емес, онымен мүлде сәйкес болмауы мүмкін.

Вирустар “толық оқшауламада” өмір сүре алмайды: бүгін басқа бағдарламалар кодтарын, файлдық құрылғылар туралы ақпаратты немесе жай басқа бағдарламалардың атын қолданбайтын вирустар елестету мүмкін емес. Себебі түсінікті: вирустар қандай да бір тәсілмен басқаруды өзіне алу керек.

Мекен ету ортасына қарай вирустарды желілік, файлдық, жүктемелік немесе файлдық-жүктемелік деп бөлуге болады. Желілік вирустар әртүрлі компьютерлік желілер арқылы таралады. Файлдық вирустар ең негізгісі орындаушы модульге енеді, атап айтсақ, COM және EXE файл кеңейтуі бар файлдарда.

Вирустар басқа типтегі файлдарға да ене береді, бірақ, ондай файлға жазылғандар ешқашан басқаруды ала алмайды, сәйкесінше көбею қабілетін жояды.

Жүктелінетін вирустар дискінің жүктеу секторына немесе жүйелік дискінің жүктеу бағдарламасы бар секторына (Master Boot Record) енеді. Файлдық жүктелінетін вирустар файлдарды да дискінің жүктеу секторын да жұқтырады.

Жұқтыру тәсілі бойынша вирустар резидентті және резидентті емес болып бөлінеді. Резидентті вирустар компьютерді жұқтыру кезінде оперативті жадыда өзінің резиденттік бөлігін қалдырады, ол кейін операциондық жүйенің жұқтырылған обьектілерге үндеуін ұстап алады (файлдарға, дискінің жүктеу секторына және т.б.) және оларға енеді. Резидентті вирустар жадыда тұрады және компьютерді өшіргенше немесе қайта жүктегенше жұмыс істейді. Резидентті емес вирустар компьютердің жадысын жұқтырмайды және орнатылған уақыт қана жұмыс істейді.

Әсер ету деңгейіне қарай вирустарды келесідей түрге бөлуге болады: қауіпсіз, компьютердің жұмысына кедергі жасамайтын, бірақ оперативтік жадыдағы және диск жадысының бос орнын азайтады, мұндай вирустардың іс-әрекеті графикалық және дауыстық эффектіде байқалады.

Қауіпті вирустар компьютердің жұмысының әртүрлі бұзылуына әкеп соғуы мүмкін.

Өте қауіпті вирустар, олардың әсер етуі бағдарламаның жоғалуына, берілгендердің жоғалуына, дискінің жүйелік облыстарындағы ақпараттың өшірілуіне алып келуі мүмкін.

Алгоритм негізі бойынша вирустарды топтау олардың әртүрлігіне байланысты қиын. Жай вирустар – паразиттік, олар файл және диск секторының мазмұнын өзгерте алады, оңай анықталынып, оңай жойылады. Репликатор-вирустарды атап өтуге болады, оларды шұбалшаң деп те атайды, олар компьютерлік желілер арқылы тарайды, желілік компьютердің адрестерін тауып, осы адрестерге өздерінің көшірмелерін жазады. Стелс-вирустар деп аталатын көрінбейтін вирустар белгілі, олар операциондық жүйенің жұқтырылған файлдар мен диск секторларына үндеуін ұстап алады және өзінің жұқтырылмаған диск бөлігімен алмастырады, оларды анықтау және зиянсыздандыру қиын. Ең қиын анықталатын вирустар мутанттар, олардың алгаритмдері шифрланған және оны шешу, осыған байланысты бір вирустың көшірмесінің байт тізбегі қайталанбайды. Тағыда квазивтық немесе трояндық бағдарламалар белгілі, олардың өздерінше таралу қабілеті болмаса да, өте қауіпті болып саналады. Олар пайдалы бағдарлама ретінде жасырынады да, жүктеуші сектор мен дискінің файлдық жүйесін бұзады.

Вирустардың әрбір белгілі түрлері тек бір не екі типті файлдарды жұқтыра алады. Жиі кездесетіндері – орындаушы файлдарды жұқтыратын вирустар. Кейбір вирустар жүктейтін файлдарды да, дискінің жүктейтін облыстарын да жұқтырады.

Құрылғының драйверларын жұқтыратын вирустар көп кездеспейді, әдетте ондай вирустар орындаушы файлдарды да жұқтырады.

Соңғы кезде кең таралған жаңа типті вирустар – дискіде файлдың жүйесін иемденетін вирустар. Бұл вирустар DIR.T. деп аталады. Олар өзінің денесін дискінің бір бөлігіне тығады (әдетте дискінің соңғы кластеріне) және оны файлдар орналастыру кестесінде (FAT)- та, файлдың соңы ретінде белгілейді.

Анықталуын жасыру үшін, кейбір вирустар қуланған бүркену тәсілін қолданады. Oлардың екеуі туралы айтамын: “көрінбейтін” және өзін-өзі модифицияландырушы вирустар.

“Көрінбейтін” вирустар. Резидентті вирустардың көбісі (файлдық та, жүктейтін де) жұқтырылған файлдар мен диск облысына DOS-тың (сонымен қоса қолданбалы бағдарламалардың) үндеуін ұстап алу арқылы өзінің анықталуын жасырады. Сосын оларды бастапқы (жұқтырылмаған) түрде көрсетеді. Бұл тек жұқтырылған компьютерде көрсетіледі. “Таза” компьютерде файлдарда және дискінің жүктелу облыстарында өзгерістер тез байқалады.

Өзін түрлендіретін вирустар. Вирустың өзінің анықталуының жасыратынын тағы бір тәсілі – өзінің денесін түрлендіру. Көп вирустар өзінің денесінің көп бөлігін кодталған түрде ұстайды. Өйткені дизассамблердің көмегімен олардың механизмін түсінбеу үшін. Өзін түрлендіретін вирустар осы тәсілді қолданады және кодтау параметрлерін жиі өзгертеді, вирустың қалған командаларының кодтарын шешуге қызмет ететін бастапқы бөлігін де өзгертеді. Сондықтан бұндай вирустардың денесінде вирусты анықтайтын бір де бір қайталанатын байттар тізбегі жоқ. Бұл әрине детектор-бағдарламаларына вирустардың анықталуын қиындатады.

Вирустардан қорғану үшін қолдануға болады:

- Жалпы ақпаратты қорғайтын құрылғылар, олар дискілердің бұзылуынан, дұрыс жұмыс жасамайтын бағдарламалардан, қолданушының қате іс-әрекетінен кеткен қателерден пайдалы.

- Вирустардың жұқтырылуының ықтималдығын төмендететін профилактикалық шаралар.

- Вирустардан қорғайтын арнайы бағдарламалар.

Жалпы ақпаратты қорғайтын құралдар тек вирустардан қорғауға ғана пайдалы емес. Олардың негізгі екі түрлері бар:

1) Ақпаратты көшіру – файлдардың және дискінің жүйелік облыстарының көшірмелерін жасау.

2) Кіруге шектеу қоятын құралдар – ақпаратты рұқсатсыз қолдануды тоқтатады, атап айтсақ, бағдарламалардың және вирустардың себебінен өзгеруден қорғауға себепкер болады, дұрыс жасамайтын бағдарламалар мен қолданушының қате іс-әрекеттерінен қорғауға себепкер болады.

7 дәріс. Бағдарламаларды жоюдан қорғайтын бағдарламалық әдістер

Дәріс мақсаты: антивирустық қорғаулардың негізгі мінездемелерін игеру.

Мазмұны:

а) компютерлік вирустардан қорғану тәсілдері;

б) Интернеттегі ақпаратты қорғау;

в) кіруге рүқсат етілмеген бағдарламаларды қорғау.

Компьютер қолданушысына вирустың қандай түрі болмасын, одан қорғанудың амал-тәсілін білу қажет. Ақпараттарды қорғайтын жалпы қүралдардың маңызы өте жоғары, бірақ ол жеткіліксіз. Вирустан қорғауда арнаулы бағдарламаларды қолдану қажет. Осы бағдарламаларды бірнеше түрге бөлуге болады: детекторлар, докторлар (фаги), ревизорлар, доктор-ревизорлар, сүзгіштер жэне вакциналар.

Детекторлар - өте әйгілі вирустармен зақымдалған файлдарды табуға мүмкіндік береді. Бүл бағдарламалар қолданушымен нүсқалған дискідегі файлдарда ол вирустың байт комбинациясы бар ма екенін тексереді. Егер де файлда вирус табылған деп анықталса, экранда сәйкес хабарлама шығады. Көп детекторлар емдеу кестесі мен зақымдалған фаилдарды жою қабілетіне ие. Айта кететін жайт, детекторлық-бағдарламалар тек өзіне "белгілі" вирустарды ғана таба алады. 8сап бағдарламасы.

McAfee Associates көптеген 80,000 вирустын ішінен тек қана мыңдағаның ғана таба алады. Ал кейбір детекторлық-бағдарламалар, мысалы Norton anti virus немесе АVSР ол жаңа вирустардың құрылысына құрала алады, ол үшін оған тек оның комбинациялық байтын білу қажает. Олай бола тұрса да, вирусты алдын-ала табатын бағдарламаны шығару мүмкін емес. Осылайша детекторлар тексерген бағдарламада вирус жоқ деп табылғанмен, онда вирус жоқ, ол бағдарлама сау екен деп ойлауға болмайды. Онда вирустың ескі түрі немесе жаңа вирус отыруы мүмкін. Көп детекторлық-бағдарламалар компютердің жадындағы "көрінбейтін" вирустардың зақымдауын таба алмайды. Себебі дискіні оқуда Б08 функциясы қолданылады, ол жалған нәтиже көрсетеді.

Шынында Associates және басқа бағдарламалар оперативті жадыны тексергенде вирусты көрсетуі мүмкін, бірақ кейбір "айлакер" вирустар үшін ол көмектеспейді.

Осылайша, детекторлық-бағдарламалар дискетаға жазудан қорғанған Б08 ты жүктегенде ғана нақты диагноз береді.

Кейбір детекторлар " ADinf " "Ғылым-Диалог" "көрінбейтін" активті , әлі әсері бар вирустарды ұстай алады. Ол үшін олар Б08-тың қолдануынсыз дискіні оқиды. Бұл әдіс барлық дисководта істей бермейді.

Көптеген детекторлық-бағдарламалар "доктор" функциясына ие, олар зақымдалған файлдарды қайта қайтаруға немесе олардың дискі аймағында бастапқы қалпына келтіруге тырысады. Қайтадан қапына келмеген файлдар ереже бойынша жүмысқа жарамсыз немесе өшіріледі. Көптеген детекторлық-бағдарламалар тіркелген вирустарды ғана "емдей" алады, сондықтан олар тез ескіреді. Бірақ кейбір бағдарламалар вирустарты ұстаумен қоса жаңа вирустарды да емдейді. Осы бағдарламаға AVSР жатады.

Ревизорлар-бағдарламасы 2 жұмыс кезеңінен тұрады. Бастапқыда олар дискінің жүйелік аймағы мен бағдарламаның күйі туралы мәліметтерді есіне сақтайды. Осы кезде дискінің жүйелік аймақтары зақымдалмаған деп танылса, осы күй кез-келген уақытта ревизор-бағдарламасының көмегімен сәйкес пайда болған өзгерісті анықтайды да, қолданушыға хабарланады. Оперативті жүйені жүктегенде әр кезде дискілер мен бағдарламаларды әр кезде вирусқа тексеру үшін АUTОхес.ВАТ бұйрық файлын қосу қажет. Бұл әлі зиян келтірілмеген, бірақ зақымдалған файлдарды табуға мүмкіндік береді. Сонымен қоса ревизор-бағдарламасы вируспен зақымдалған файлдарды таба алады. Көптеген ревизор-бағдарламалар "интелектуалды" болып келеді. Олар файлдағы өзгерістерді жалған дабыл көтермей, вирус жұқпай тұрған қалпынан жұққаннан кейінгі қалпын ажырата алады. Себебі, вирустар файлдарды ерекше күйге өзгертеді және әртүрлі бағдарламалық файлдарда бірдей өзгерістер туғызады. Қалыпты жағдайда осындай өзгерістер кездеспейді. Сондықтан ревизор-бағдарламасы өзгерістердің дәлелдемелерін тіркей, нақты түрде ол өзгерістер вирустардың әсерінен болғанын хабарлай алады. Егер компьютердің жадында залалданбаған күшіне ие "көрінбейтін" вирустар болса, онда оларды ревизор-бағдарламасы таба алмайды. Бірақ кейбір ревизор-бағдарламасы, мысалы: ADinf "Ғылым-Диалог" осы вирустарды дискіні оқу үшін Б08 ты шақыруын қолданусыз таба алады(шынында олар барлық дисководта істей бермейді). Бірақ, кейбір "айлакер" вирустар үшін бұнын барлығының пайдасы жоқ.

Файлдардың өзгермегенін тексергенде, кейбір ревизор-бағдарламалар файлдың ұзындығын тексереді. Бірақ бұл жеткіліксіз - кейбір вирустар зақымдалған файлдын ұзындығын өзгертпейді. Ең сенімді тексеріс - ол бүкіл файлды оқып және оның бақылау қосындысын есептеу болып табылады. Файлдың бақылау қосындысының бастапқы калпын сақтай өзгерту мүмкін емес.

Кейінгі кезде өте көп гибрид ревизорлары, докторлар жэне доктор -ревизорлар шықты - олар дискі жүйесінің аймағы мен файлдардағы өзгерістерді табумен қатар, оларда өзгеріс болған жағдайда қайта қалпына келтіре алады. Бұл бағдарламалар доктор бағдарламасына қарағанда, әмбебап болып келеді. Өйткені олар емдеу кезіңде дискі аймағы мен файлдардың бастақы күйі туралы ақпаратты қолданады. Бұл оларға емдеуге көмектеседі. Бірақ доктор бағдарламасы барлық бағдарламаларды емдей бермейді, ол тек бағдарламаларды жазу кезіңде файлдардың зақымдану механизмінде "қалыпты" вирустарды емдеуде қолданылады.

Сүзгіш-бағдарламасы компютердің оперативті жадымен жергілікті орналасады. Ол операциялық жүйені тікелей бақылап, ондағы вирустардың көбеюі мен зардабын қолданушыға хабарлайды. Қолданушы осыған орай рұқсат етілмеген операцияны болдырмауды немесе рұқсат етпеуді таңдайды.

Кейбір сүзгіш-бағдарламалар "сезікті" әрекеттерді ұстамайды, олар тек шақырылған бағдарламаларды вирусқа тексереді. Ол компьютердің баяу жумыс істеуіне әкеледі. Бірақ сүзгіш-бағдарламасын пайдаланудың пайдасы көп-оларды вирустың ең бастапқы кезін табуға көмектеседі және олардың көбейіп, не нәрсені зақымдауының алдын алады. Осымен вирустың қатер-қаупін ең аз дәрежесіне жеткізуге болады.

Вакцина - бағдарламасы немесе иммунизатарлар деп айтуға болады. Бұл бағдарламалар мен дискілердің вирустармен зақымдалғаннан кейін ғана вакцина ретінде қолданылады. Бүл бізге тиімді емес.

Қазіргі кезде интернетке қосылу кезіңде сіздің жергілікті желіңізді және ондағы ақпаратты сақталуына қауіп бар екені ешбір дәләлдеусіз айғақ екені белгілі. 1995 Сегі Соог Сепіег деректері бойынша жергілікті серверлер мен желілерді бұзудың 2421 мәліметтері тіркелген. Сегі Соог Сепіег жүргізген сұраулар жіберудің нәтижесінде ұжымдар мен университеттердің арасында 500-ден аса ірі бұзушылық тіркелген. Оның зардаптары 66 млн. АҚШ долларына бағаланды. Барлық корпоративті және ведомсті желілер өздерінің компьютрлерін рұқсат етілмей кіруден сақтау үшін және Іпіетеі технологиясын қолданатын ұжымдар үшін Іпіетеі пен ішкі желі арасында сүзгіштер (fire-wall) қойылады. Ол біріккен адрес кеңістігінен шығуды көрсетеді. Тағы да ТСР/ІР хаттама қалдығымен интернетке шлюз арқылы кіру үлкен қауіпсіздік береді. Жалпы қолданушылардың әлемдік ақпараттық желісімен қолданушы арасында бір уақытта өтпелді жүзеге асыруға болады. Бұл өтпелді бір уақытта базада желілік компьютерді жалпы қолданудың бүкіл әлемдік ақпараттық желінің құрылу процесінде жүзеге асыруға болады. Желілік карта және сымды модем жергілікті Web - серверге сымды кабелді телеарнасы арқылы жоғары жылдамдықпен кіруге болады. Интернеттің жаңа қүрылысына өтуде осы және басқа сұрақтарды қарастыру қажет.

Біріншіден: Интернет пен корпоративті және ведомостік арасындағы байланыстарын шектеп, олардың арасында тек World Wide Web ақпараттық байланыс жүйесі арқылы байланысты қалдыру керек.

Екіншіден: Маршруттарды коммутаторларға ауыстыру керек. ІР хаттамасының түйініндегі өңдеулерді Ethernet кадрларды трансляциялау режиміне келтіру керек. Онда коммутация процесі қарапайым МАС-адресіне келтіріледі.

Үшіншіден: Тасымалдау ортасының базасында физикалық адрестерге кіруде, жаңа біріккен адрес кеңістігіне өту, ол желінің графикалық орналасуына байланған және 64 триллион тәуелсіз түйіндерге 48 бит аумағында адрес тудыруға мүмкіндік береді.

Бірден бір көп тараған интернет бұзақылыры "хакерлардан" қорғау механизмі желі аралық экран брандмауэр болып табылады. Айта кететін жайт, білікті емес әкімгерлердің және небір кемшілігі бар брандмауэр салдарынан қорғау жүйелері орнатылғаннан кейін желілерде де 30% бұзушылық болады. Жоғарыда айтылғанның бәрі қатып қалған жабайылық деп айтуға болмайды. Қазақстан көп сервер мен желілерді бұзудан қорғауда басқа елдерден қалыспай келеді. Қарастырылған аймақта заңдылықтың кеңістікте бос секілді көрінгенімен, әр өндеулер, ақпаратты қорғайтын құрал- бағдарламалар сатылу мен қолдануында көптеген заңды жэне нормативті құжаттармен қадағаланып отырады. Ал барлық қолданылатын жүйелер Қазақстан Президентінің Мемлекеттік техникалық комиссиясының міндетті сертификатына жатады.

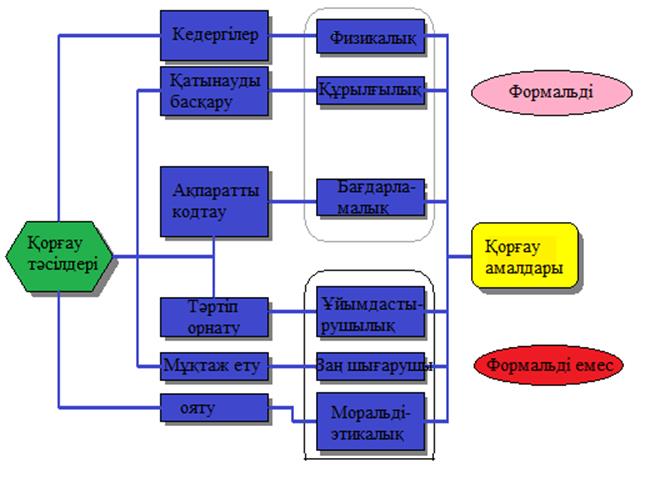

8 дәріс. Ақпаратты инженерлік қорғаудағы концепциялар, тәсілдер, шаралар

Дәріс мақсаты: ақпаратты қорғаудағы әдістер мен функцияларды зерттеу.

Мазмұны:

а) мәліметтерді өңдеу жүйелерінде ақпаратты қорғау жолдары мен әдістері;

б) ДК-да ақпаратты қорғау. Ақпараттың жоғалу каналдары.

МӨЖ архитектурасы мен функционалдық әдістерді зиянкестерге табуға немесе ашуға мүмкіндік береді. Осы әдіспен бағдарламаның осал жерлерін табады.

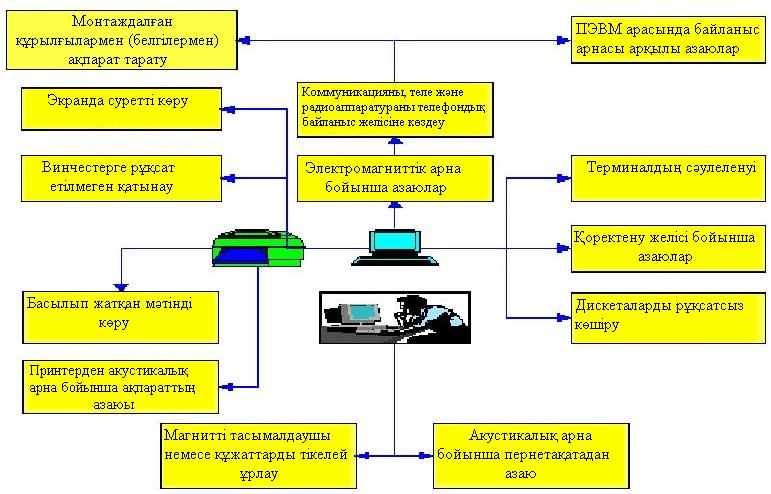

Ақпараттарды бекітілмеген (рұқсатсыз) жолдармен алу 8.1- суретте көрсетілген. Ақпаратты қорғау мамандарының пікірі бойынша ақпаратты қорғау әдістерінің қандай да бір тәсілін қолданса да, ақпаратты сенімді сақтауға кепілдік бермейді. Ақпаратты қорғау тәсілдерін қолдануға және дамытуға комплекстік әдістеме қажет (8.2 суретті қара). Бөгеуіл – зиянкестерге қорғалған ақпаратқа физикалық түрде кедергі жасау.

Рұқсатты басқару – барлық ресурс жүйелерін реттеп қолданудағы ақпаратты қорғау әдістері.

Рұқсатты басқару келесі қорғау функцияларына бөлінеді:

қолданушылардың, дербестің және ресурс жүйесінің идентификациясы. Идентификация дегеніміз жоғарыда аталған объектілерге жеке ат, код, пароль беру.

- өкілдік тексеру. (апта күнінің, уақыт мезгілінің, сонымен қатар, сұраулы ресурстың сәйкестігі);

- регламент (уақыт тәртібі) бойынша жұмыс шартының рұқсаты және құрылуы;

- қорғалған ресурстарға рұқсатты тіркелу;

- бекітілмеген іс-әрекеттерді кезінде елеу.

Маскировка – ақпаратты МӨЖ-мен қорғау әдістері. Ақпаратты ұзақ желі арқылы беруде ең сенімді қорғау әдісі криптографиялық бүркеу болып табылады.

Регламентация – МӨЖ комплпектік шараларын функционалдау кезінде МӨЖ-де қорғалатын ақпаратты автоматтық түрде өңдеу және сақтау.

Тиімді қорғау үшін МӨЖ құрылысын, организацияны және жұмыспен қамтамасыз етілген персоналдарды қатаң регламенттеу қажет.

Мәжбүр ету – қолданушылар мен МӨЖ персоналдары материалдық, администраивтік және қылмыстық жауапкершіліктерін қорғалатын ақпаратты қорғау мен өңдеу.

8.1 сурет - МӨЖ-де ақпаратты қорғаудағы әдістер мен шаралар

ДК-да ақпаратты қорғау – құқықтық шарттардың, әдістердің, шаралардың және осал жерлерді, ДК-дағы өңделетін немесе сақталатын ақпараттың ауытқуын болдырмау жиынтығы.

Ақпарат каналының осал жерлері:

Электромагниттік арна. Оның пайда болуы – ақпаратты өңдеу құрылғыларында өтетін токтан пайда болатын электромагниттік өріс. Электромагниттік өріс жанында орналасқан өткізгіш желісінде токтарды индукциялайды.

Электромагниттік арна мынандай түрлерге бөлінеді:

- радиоарна (жоғары жиілікті сәуле шығару);

- төменгі жиілікті арна;

- желі арнасы;

- жерме арнасы;

- сызықтық арна;

- акустикалық арна. Ол ауадағы дыбыстық толқынмен байланысты.

- бекітілмеген көшірме арнасы;

- бекітілмеген рұқсат арнасы.

8.2 сурет – ЭВМ-да ақпаратты өңдеу кезіндегі арнаның осал жерлері

Ұжымдық қорғау– ақпараттарды өндеу әдістерінің және олардың жоғалу жолдарының ерекшеліктеріне қарамастан, бөгде адамдарға немесе зиянкестерге құнды ақпараттарға жолды бөгейтін ұжым.

Ұжымдық-техникалық қорғау, ақпараттың жоғалу жолдарының өзіндік ерекшеліктерін және оларды өңдеу әдістерін зерттейді, бірақ өзгеше немесе стандартқа сай емес әдістерді және жабдықтарды қажет етпейді.

Техникалық қорғау әдістері ақпараттың жоғалу жолдарын зерттеп, жолды бөгет етудің өзгеше әдістерін, жабдықтарды және бағдарламалық құралдарды қарастырады.

Бағдарламалық вирустар – қосарланушылық қасиеттері бар және бүркенішті түрде ақпаратқа зақым келтіретін бағдарлама.

Негізгі электромагниттік сәулесін шығару көзі дисплей болып табылады. Бұл сәулені бейтараптандыру үшін дыбыс генераторы қолданылады немесе плазмалық дисплейлер қолдануға болады.

Бұл сәулелерден қорғану үшін техникалық жабдықтар тұрған орынның қабырғасын 1 мм қалындықты болатпен немесе алюминимен қаптау керек. Дербес ЭСМ – дерге радиошамшырақтың енуі өте қауіпті. Осы себепті ақпаратты кез келген ЭСМ-де өндеуге болмайды. Егер компьютеріңізді жөндеуге жіберсеңіз, ешқандай өзгерістер енгізілмегеніне көз жеткізу қажет.

Идентификация және аутентификация ең маңызды бағдарламалық-техникалық қауіпсіздік шарасы болып саналады. Бұл ақпаратты қорғаудың бірінші кезеңі болып табылады.

Идентификация – қолданушының кім екенін хабар етеді. Ал аутентификация қолданушының аты дұрыс екенін растайды.

9 дәріс. Симметриялық шифрлеу алгоритмі

Дәріс мақсаты: симметриялық криптожүйеде шифрлеу мен дешифрлеуді меңгеру.

Мазмұны:

а) криптожүйенің симметриялық және ашық кілтті деп бөлінуі;

б) блоктық шифр, ағындық шифр, DES.

Криптожүйе симметриялық және ашық кілтті деп бөлінеді. Симметриялық криптожүйеде шифрлеу мен дешифрлеуге бір кілт қолданылады.

Ашық кілтті жүйеде бір-бірімен математикалық байланысқан ашық және жабық кілт қолданылады. Мәлімет барлығына қолжетімді ашық кілтпен шифрленеді және тек қабылдаушыға мәлім жабық кілт арқылы қайта ашылады. Симметриялық әдіс жіберілетін мәліметтің жоғарғы деңгейінің қауіпсіздігін қамтамасыз ету үшін ұзындығы үлкен кілтті қажет етпейді. Бұл үлкен көлемді мәліметті жылдам шифрлеуге және қайта қалпына келтіруге мүмкіндік береді. Сонымен қатар қабылдаушы мен мәліметті жіберуші бір кілтті иемденеді.

Симмметриялық шифрлеу алгоритмін қолдана отырып жұмыс істеу келесі кезеңнен тұрады:

- екі жақ өздерінің компьютерлерінде шифрлеу мен оны қайта қалпына келтіру және құпия кілттің біріншілік генерациясын қамтамасыз ететін бағдарламасы болу керек;

- құпия кілт екі жаққа мәліметтік алмасу үшін таралады. Кейде бір рет қолданысқа түсетін кілт қолданылады. Мұндай жағдайда әрбір мәліметті жіберу кезінде өзінің жеке кілті қолданылады. Сонымен қатар әрбір сеанстың басында қабылдаушыға кілттің құпия нөмірін айтып отырады;

- мәліметті жіберуші жіберетін мәліметін симметриялық шифрлеу жүретін бағдарлама арқылы іске асырады;

- қабылдаушы жіберілген мәліметті сол құпия кілт арқылы қайта қалпына келтіреді.

|

9.1 сурет – Криптосызбалық әдістер

Симметриялық криптожүйелер.

Криптосызбалық әдістердің барлығының түрлілігін келесі түрлендіру классына бөлуге болады.

Моно және көпалфавиттік ауыстыру.

Бастапқы тексттің символдарын күрделі жолмен түрлендіретін қарапайым түрлендірудің түрі. Криптожүйенің тұрақтылығы үшін үлкен көлемді кілттер қолдану керек

Қайта ауыстыру.

Бұл да криптосызбалық жүйенің қарапайым әдісі. Ереже бойынша басқа әдістермен байланыса қолданылады.

Гаммирлеу.

Бұл әдіс бастапқы текстке кейбір кілт арқылы келетін псевдокездейсоқ тізбектің беттесуі арқылы іске асады.

Блоктық шифр.

Шифрленген блокқа қолданылатын әдістердің кезектілігін (қайталау және алмасу) көрсетеді.

Блоктық шифрлер машықтануда сирек кездеседі. Ресейлік және америкалық шифрлеу стандарты осы әдіске негізделген.

Симметриялық шифрлеу әдісі мәліметті жіберуші мен қабылдаушының бір құпия кілтті қолдануына негізделген. Бұл құпия кілт басқаларға қол жетімсіз болу керек. Мәліметпен ауысу 3-кезеңде жүзеге асырылады:

- мәліметті жіберуші қабылдаушыға кілтті жібереді (абонент бірнеше желімен жұмыс істегенеде әрбір жұптың өзінің құпия кілті болу керек);

- мәліметті жіберуші осы құпия кілтті қолдана отырып қабылдаушыға хабарламаны жібереді;

- қабылдаушы хабарламаны алып шифрді ашады. Егер күн сайын және әрбір сеанс сайын жеке құпия кілттің қолданылуы жүйенің қорғанысын күшейтеді. ГОСТ 28147-89 шифрлеу алгоритмі басқа симмметриялық шифрлеу алгоритмдерінің артықшылықтарын иемденеді және өзінің ерекшеліктерімен артықшыланады.

Сонымен ГОСТ 28147-89 (256-биттік кілт, 32 шифрлеу циклы) DES (56-биттік кілт, 16 шифрлеу циклы) және FEAL-1 (64-биттік кілт жіне 4 шифрлеу циклы) алгоитмдерімен салыстырғанда үлкен тұрақтылыққа ие. ГОСТ 28147-89 алгоритмінің DES қарағанда ауыстыру блогын ауыстыруға болатынын ерекшелеп кету керек. ГОСТ 28147-89 алгоритмінің гаммирленуі тұрақтылығымен артықшыланады .

ГОСТ 28147-89 алгоритмінің артықшылығы болып жалған мәліметтің қосылуынан сақтайтын қорғаныс бар және барлық ГОСТ бойынша төрт алгоритмінде шифрлеу циклы бар.

Блоктық алгоритм гамманың түзетілуіне де қолданылады. Мұндай жағдайда гамма блок бойынша түзетіледі және бастапқы текстпен модуль екі бойынша қабатталады.

Мысал ретінде, CFB и OFB, ГОСТ 28147-89 режимдеріндегі B-Crypt, DES келтіруге болады.

Блоктық шифр.

Симметриялық шифрлеудің мағынасы болып мәліметтің кірісінде күрделі математикалық түрлендірулерді қолдану арқылы шығысында оқылмайтын мәтін алу болып табылады. Құпия кілт қаншалықты үлкен болса соншалықты оны ашу қиын соғады. Әрбір қосымша бит уақаттты екі есеге ұзартады.

Блоктық шифр (симметриялық алгоритм) ашық мәтіннің кездейсоқ сеанстық кілті арқылы шифрлеуге PGP қолданылады.

Ағындық шифр( поточный).

Ағындық шифрдың әсерлілігін байқату үшін оның қасиетінің детальдік бағасын беру керек. Ағындық шифрдың әсерлілігі оның тұрақтылығы мен өндірулілігі, сонымен қатар телекоммуникация жүйелеріндегі қауіпсіздікті қамтамасыз ететін қосымша қасеттерімен бағаланады. АҚШтың Халықаралық Стандарт және Технология Институтында аутентивтік шифрлеу деп аталатын шифрлеуді бір уақыттағы аутентификацияны қамтамасыз етуін қарастыру керек, яғни цифрлық қолтаңба мен ағындық шифрлеу әдісін бірге қарастыру керек. Ағындық шифрдың әсерлілігін қарастырғанда оның өнімділігіне және жабдықтың құрамына сонымен қатар басқа жүйелермен құрастырылуын ескеру қажет. Осымен қатар ағындық шифр болашақта криптосызбалық қауіпсіздіктің мамандандырылған құралы ретінде дамиды деген қорытынды жасауға болады.

DES (Data Encryption Standard, АҚШ).

DES – мәліметті шифрлеу стандарты, 1976 жылы АҚШ-та қабылданды. АҚШ-та Стандарттар және технологиялардың ұлттық институты (NIST) құпия емес ақпаратты қорғау үшін шифрлаудың стандарттық алгоритмі сапасында DES алгоритмін қабылдады және ол блоқтық шифрлеудің ең көп таралған түрлерінің бірі болып табылады.

9.2 сурет - DES алгоритмінің структурасы

1988 жылы АНБ оны тек электрондық ауыстыру жүйесінде қолдануды ұсынды. Кейіннен New DES, Triple DES пайда болды. Есептік және микропроцесорлік техниканың дамуы DES-те қолданылатын 56 биттік кілттің шабуылға қарсы жеткіліксіздігіне әкеліп соқты.

DES блогының ұзындығы 64 биттік шифрлеу алгоритмі, онда әрбір сегізінші бит қалған барлық биттің жұптылығын тексереді

Қазіргі таңда криптосызбалық тұрақтылық және мәліметті криптосызбалық қорғаныс жүйелерін сенімді қамтамасыз ету үшін DES қолдану қауіпті шешім болып табылады. 2000 жылы стандарт ресми түрде AES болып ауыстырылды.

10 дәріс. Шифрлеудің заманауи симметриялық алгоритмі

Дәріс мақсаты: шифрлеудің заманауи симметриялық алгоритмдерімен танысу.

Мазмұны:

а) AES – шифрлеудің жетілген стандарты;

б) мәліметтерді шифрлеу ГОСТ 28147-89 стандарты;

в) Triple DES, IDEA, Twofish.

AES (Advanced Encryption Standard, АҚШ).

AES – шифрлеудің жетілген стандарты. 128-биттік шифрлеу технологиясы бельгиялық криптографиямен Джоан Дэмен мен Винсет Риджмен арқасында жасалған. АҚШ үкіметі 2000 жылдың қазанында AES-ті бұрын қолданылған DES стандартының орнына шифрлеу стандарты етіп қабылдады. Авторлық аталуы – Rijndael ("рэйн долл"), кілттің 128-биттік блокты және 128, 192 немесе 256-биттік өлшемі.

АҚШ қана емес бүкіл әлемдегі үш жылғы Жаңа шифрлеу стандарты атауына жарысында әрбір бес финалист (Twofish, Serpent, Rijndael, RC6 мен MARS) мемлекеттік және криптологиялық бірлестіктен мұқият зерттелді. Rijndael оның талдауын жеңілдететін қарапайым әрлендіру арқасында, орындалатын кодтың аз өлшеміне және жады талабына, жоғары жылдамдық пен кейбір оны басқа бәсекешілерден өзгешеленетін басқа параметрлерге байланысты, тіпті азын-аулақ кем "беріктілік қорына" қарамастан (яғни өзінің аздаған раундтар санымен әлсіреген нұсқауында шабуылдарға қарсы тұратын қабілеті), оның үстіне қауіпсіздік алгоритмнің машықтық қауіп-қатер әкелмейді. Қарапайым әрлендіру толығымен жарамды бағаланды, айтылған қарапайымдылыққа байланысты бұзушыға артығырақ шекті математикалық аппарат үйренуге тура келеді және егер Rijndael-дің бір жерінде жетіспеушілікті жасыру мүмкін болса, онда ерте ме, кеш пе оны біреу табады.

Қорытындылай келе, Rijndael AES атауына басқа финалистерге қарағанда кіші беріктілік қорына ие деп айтуға болады, бұл өзіне іс жүзінде ешқандай қауіп-қатер әкелмейді. Егер шыныққан болаттан жасалған сейфтермен әр түрлі финалистерді салыстыратын болса, онда Rijndael жасауға оның бәсекелестеріне қарағанда аз болат кетті, бірақ бұл көрсеткіш құпияны сенімді бекітуге жеткілікті болып шықты.

Қазіргі таңда АҚШ-та AES шифрлеуінің жаңа стандарты қабылданған. Шифрлеу алгоритмдерінің арасында Rijndael шифрі ұтқан жарыс өткен. Бұл ауыспалы блоктар ұзындығына және әртүрлі кілттер ұзындығына ие интерактивті блоктық шифр.

Мәліметтерді шифрлеу ГОСТ 28147-89 стандарты.

Ақпараттық жүйелерде ақпарат қауіпсіздігінің кепілді қамтамасыз-дандыруда маңызды міндет болып мәліметтерді шифрлеудің жете зерттелуі мен стандартты алгоритмдердің қолданылуы болып табылады. Ұқсас стандарттардың арасынан бірінші болып тізбекті ауысудың қолданылуы мен қайта орнатылуын таныстыратын американдық DES табылды. Қазіргі уақытта ақталмаған қиындық пен аласалау криптотұрақтылық жайлы жиі айтылады. Іс жүзінде оның модификациясын қолдануға тура келеді.

Мәліметтерді шифрлеудің отандық стандарты тиімді болып табылады.

Ол екілік код түрінде көрсетілген кез келген мәліметті қорғауда қолдануға ұсынылған, сонымен қатар мәліметтерді шифрлеудің басқа да әдістеріне тыйым салынбайды. Берілген стандарт әлемдік тәжірибенің қатысуымен құрылды және жеке түрде, DES алгоритмінің іске асырылмаған мүмкіндіктері мен кемшіліктеріне ден қоя қабылданды, сондықтан ГОСТ стандартын қолдану қолайлы. Алгоритм жеткілікті түрде қиын және төменде оның негізгі айқындамасы жөнінде баяндалады.

Triple-DES.

Triple DES. Бұл DES-тің кемелдендірілген нұсқасы, үш түрлі әр түрдегі кілттермен DES алгоритмінің шифрлеуі қолданылады. Ол DES-қа қарағанда бұзуларға маңызды тұрақты. DES базалық алгоритмі IBM-де 1970 жылдар ортасында және АҚШ-тың мемлекеттік шифрлеу стандарты ретінде қабылданғаннан кейін бірнеше жылдан соң шығарылды (және әлемге таралды). 3DES – бұл оның базалық DES үш мәрте бір мәлімет блогында орындалатын түрі. PGP-да ол үш тәуелсіз қосылумен (шифрлеу-шифрлеуді ашу-шифрлеу) EDE режимінде ұсынылды. Жалпы кілттің ұзындығы – 168 бит, 64-биттік мәліметтер блогына операциялайды. Мұндай алгоритмнің кез келген шабуылға есептелу тұрақтылығы 112 битті құрайды, оның жоғары жылдамдығымен және сенімділігінің жылдар бойы тексерілуі бірлесе жалпы жаман емес.

10.1 сурет - Triple-DES сызбасы

IDEA.

IDEA жарыққа 1991 жылы IPES (Improved Proposed Encryption Standard) атауымен шықты. 1992 жылы атау International Data Encryption Algorithm-ға өзгерді. Алгоритм АҚШ-та және европалық елдер қатарында патенттелген. Патент ұстаушысы Ascom-Tech компаниясы. Алгоритм оған математикалық операциялар қатарының қолданылу жолымен ақпараттың циклдық (8 цикл) өңделуін қолданады; Оның авторлары - Суэджа Лай мен Джеймс Мэсси. Бұл 64-биттік 128-биттік кілтті блокты шифр. Оның әрленуі бит бойынша шығарылған НЕМЕСЕ, модуль бойынша қосу 216 және модуль бойынша көбейту 216+1 (белгілі жай сан 65537) араласуы негізінде жасалған. Ол бағдарламалық реализацияда тез жұмыс жасайды (дербес компьютерлер процессорлары бір қолдану бойынша көбейте алады), бірақ аппараттық реализацияда азырақ тиімді (смарт-карт кіші процессорлар мұндай қолдануларға ие емес). IDEA патенттелген, патент швейцариялық Ascom-Tech AG компаниясына тиісті.

Іс жүзінде IDEA толық алгоритміне бағытталған шабуылдар белгісіз. Егер сіз PGP-ді бұзуға жоспарласаңыз, оның блоктық шифрлеріне деген шабуылдар туралы ұмытуыңызға болады. Бұл оның әлсіз жері емес.

IDEA басқа блоктық шифрларға ұқсас, бір нәрседен басқасы: ол S-блоктарға ие емес. S-блок – бұл өте кездейсоқ функция сияқты әсер ететін нәтижелерді ауыстыру кестесі: ол сызықты немесе өзге образда систематизирленген болмауы қажет. Мәселе, XOR мен қосу ақпаратты сейілтеді, сонда S-блоктар сияқты оны ауыстырады. Әсіресе S-блоктар криптоаналогтық шифрлерге қарсы шифр тұрақтылығын анықтайды.

Жаңа нұсқа IPES (Improved PES - улучшенный PES) атауына ие және алгоритм бір жылдан соң IDEA (International Data Encryption Algorithm) – мәліметтерді шифрлеудің халықаралық алгоритмі атауына ауысты.

Twofish.

AES атауына бес финалистердің біреуі. Жасап шығарушы топтарды бөліктеген Брюс Шнайер. PGP реализациясында 256-битті кілт және 128-битті мәлімет блогы қолданылады. NIST Twofish-ті салыстырмалы түрдегі төмен жылдамдығы мен қиындығына, ауырлатылған формалды талдауына байланысты таңдаған жоқ. Алгоритм өзіндік шифрлеу алгоритмінің жұмысының өзгеруінде кілттік ақпараттың жартысы қолданылатын жаңа жол іздейді (ауыстыру таблица тудырулары), ал раундтық кілтастылар бастапқы кілттің жартысы көмегімен екі есептегіш мәннің шифрленуі болып табылады. Бұл ерекшелік кілттердің бөлінуіне әкеліп соғады, кейбір криптографтардың айтуынша алгоритмді "бөл және үстемдік ет" ұстанымы бойынша шабуылдарға тұрақты емес болуы мүмкін. Ұқсаса шабуылда бұзушы алгоритмде қандай кілт таңдалғанын анықтауға ұмтылуы мүмкін және кілттің мағынасының жартысын білуі мүмкін. Бірақ талдауда ешкімге ұқсас шабуылды анықтау мүмкін болмады. Twofish үйрету нұсқасында қысқартылған раунд сандары үлкен ауысу беріктілігіне ие екенін көрсетті. Бірақ басқа финалистердегі жағдай сияқты, оның ерекше құрылымы белгілі, осы беріктілікке қатысты күдікке әкелді. Кейбір аналитиктер Twofish қиындығына бола егжей-тегжей бөліктерге бөліп талдауды көрсетті, бұл үшін мерзім өте қиын боп шықты. Жалпы Twofish жиі кілт ауыстыруда жай болғанымен тексеруге өте тұрақты болып шықты. Бірақ жылдамдық әдетте файлдарды шифрлеу және пошта қатыспайтын шынайы уақыт қосымшасында шешуші рөл атқарады.

10.1 кесте - Шифрлеудің құрама алгоритмінің сипаттамасы

|

Алгоритм

|

Кілт өлшемі, бит |

Блок өлшемі, бит |

Инициализация векторы өлшемі, бит |

Шифрлеу циклы саны |

|

Lucipher |

128 |

128 |

- |

- |

|

DES |

56 |

64 |

64 |

16 |

|

FEAL-1 |

64 |

64 |

64 |

- |

|

B-Crypt |

56 |

64 |

64 |

- |

|

IDEA |

128 |

64 |

- |

- |

|

ГОСТ 28147-89 |

256 |

64 |

64 |

32 |

11 дәріс. Ассиметриялық шифрлеу (ашық кілтпен шифрлеу)

Дәріс мақсаты: ассиметриялық шифрлеу негіздерімен танысу.

Мазмұны:

а) ашық кілті бар жүйелер;

б) RSA алгоритмі;

в) электрондық қолтаңба.

Криптографиялық жүйелердің қиыншылығына және сенімділігіне қарамастан, олардың машықтану жүзінде ең әлсіз жері – кілттерді тарату мәселесі. Екі ИС(ҚК) субъектілері арасында конфиденциалды ақпараттың ауысуы мүмкін болу үшін, кілт осы субъектілердің біреуі арқылы генерирленген болу керек, әрі қарай қандай да бір жолмен тағы да конфиденциалды ретпен басқаға жіберілуі керек. Яғни, жалпы жағдайда кілтті жіберу үшін тағы да қандай да бір криптожүйені қолдану талап етіледі.

Классикалық және бүгінгі алгебра арқылы алынған нәтижелер негізінде осы мәселені шешу үшін ашық кілті бар жүйелер ұсынылды.

Олардың мәні – әрбір ИС(ҚК) адресат арқылы бір-бірімен нақты ережелер арқылы байланысқан екі кілт генерирленеді. Бір кілт – ашық, басқасы – жабық болып табылады. Ашық кілт адресатқа хабарлама жіберетін кез келген адресатқа белгілі болады. Құпия (жабық) кілт құпия ретінде сақталады.

Бастапқы текст адресаттың ашық кілті арқылы шифрленеді және оған жіберіледі. Шифрленген текст осы ашық кілт арқылы дешифрленбейді. Хабарламаны адресаттың өзіне ғана белгілі жабық кілтті қолдану арқылы дешифрлеуге болады.

|

11.1 сурет - Ашық кілті бар крипторграфиялық жүйе

Ашық кілті бар крипторграфиялық жүйелер кері айналмайтын немесе бір бағыттық функцияларды қолданады. Бұл фунциялар мынадай қасиеттерге ие: x мәні берілген кезде f(x) мәнін есептеуге болады, егер y=f(x) болса, онда x мәнін есептеу үшін қарапайым жол жоқ.

Кері айналмайтын функиялардың көптеген кластары ашық кілті бар барлық әр түрлі жүйелерді туғызады. Бірақ та барлық кері айналмайтын функциялар іс жүзіндегі ИС(ҚК)-да қолдануға жарайды.

Кері айналмайтын функциялардың өзін анықтауда анықталмаушылық қатысады. Кері айналмаушылық ретінде теориялық анықталмаушылық түсіндірілмейді, яғни қолжетерлік уақыт интервалында қазіргі есептегіш құралдар арқылы кері мәнді есептеудің тәжірибе жүзіндегі мүмкін еместігі түсіндіріледі.

Сондықтан ақпараттың сенімді қорғалуына кепілдік ету үшін, ашық кілті бар жүйелерге (АКЖ) ең маңызды және анық талаптар қойылады:

1) Бастапқы тексттің түрлендірілуі кері айналмайтын болу керек және ашық кілт негізінде қайта қалпына келтіру мүмкіндігін болғызбау керек.