АЛМАТИНСКИЙ ИНСТИТУТ ЭНЕРГЕТИКИ И СВЯЗИ

Кафедра автоматической электросвязи

СЕТИ ПАКЕТНОЙ И ГИБКОЙ КОММУТАЦИИ

Конспект лекций для студентов всех форм обучения специальности 050719 – Радиотехника, электроника и телекоммуникации

Алматы 2009

СОСТАВИТЕЛЬ: К.С.Асанова, Сети пакетной и гибкой коммутации. Конспект лекций для студентов всех форм обучения специальности 050719 – Радиотехника, электроника и телекоммуникации-Алматы:

Конспект лекций содержат материалы по дисциплине «Сети пакетной и гибкой коммутации». Он является: обучением методологическим основам принципов построения и функционирования сетей пакетной и гибкой коммутации.

Методические указания предназначены для студентов всех форм обучения специальностей 050719 – Радиотехника, электроника и телекоммуникации.

Содержание

1 Лекция 1. Технология широкополосной пакетной коммутации………….4

2 Лекция 2. Принципы системы пакетной коммутации…………………......7

3 Лекция 3. Основы пакетной коммутации…………………………………..9

4 Лекция 4. Координатный и матричный коммутатор……………………..13

5 Лекция 5 Коммутаторы с автоматическим блокированием (коммутаторы типа «Баньян») и коммутаторы с выбыванием………………………………..16

6 Лекция 6. Коммутаторы локальных сетей D-LinK……………………….20

7 Лекция 7. Виртуальные локальные сети VLAN..........................................25

8 Лекция 8. Протокол основного дерева.........................................................29

9 Лекция 9. Технология агрегирования пропускной способности портов..34

10 Лекция 10. Управление устройствами D-Link...............................................37

11 Лекция 11. Гибкий коммутатор Softswitch....................................................42

12 Лекция 12. IP- телефония................................................................................46

13 Лекция 13. Сети NGN………………………………………………………..51

Список литературы................................................................................................56

1 Лекция. Технология широкополосной пакетной коммутации

Содержание лекции:

- история развития и эволюция технологии широкополосной пакетной коммутации;

- системы пакетной коммутации: их классификация, состав, структура.

Цель лекции:

- изучить основные определения широкополосной пакетной коммутации;

- изучить и освоить методы построения пакетной коммутации;

Широкое применение коммутаторов значительно повысило эффективность использования сети за счет равномерного распределения полосы пропускания между пользователями и приложениями.

Общий термин “коммутация” применяется для четырех различных технологий:

– конфигурационной коммутации;

– коммутации кадров;

– коммутации ячеек;

– преобразования между кадрами и ячейками.

В основе конфигурационной коммутации лежит нахождение соответствия между конкретным портом коммутатора и определенным сегментом сети. Это соответствие может программно настраиваться при подключении или перемещении пользователей в сети.

При коммутации кадров используются кадров сетей Ethernet, Token Ring и т.д. Кадр при поступлении в сеть обрабатывается первым коммутатором на его пути. Под термином обработка понимается вся совокупность действий, производимых коммутатором для определения своего выходного порта, на который необходимо направить данный кадр. После обработки он передается далее по сети следующему коммутатору или непосредственно получателю.

В технологии АТМ также применяется коммутация, но в ней единицы коммутации носят название ячеек. Преобразование между кадрами и ячейками позволяет станциям в сети Ethernet, Token Ring и т.д. непосредственно взаимодействовать с устройствами АТМ. Эта технология применяется при эмуляции локальной сети [1,2]. Коммутаторы делятся на четыре категории.

Простые автономные коммутаторы сетей рабочих групп позволяют некоторым сетевым устройствам или сегментам обмениваться информацией с максимальной для данной кабельной системы скоростью. Они могут исполнять роль мостов для связи с другими сетевыми сегментами, но не транслируют протоколы и не обеспечивают повышенную пропускную способность с отдельными выделенными устройствами, такими как серверы.

Коммутаторы рабочих групп второй категории обеспечивают высокоскоростную связь одного или нескольких портов с сервером или базовой станцией.

Третью категорию составляют коммутаторы сети отдела предприятия, которые часто используются для взаимодействия сетей рабочих групп. Они представляют более широкие возможности администрирования и повышения производительности сети. Такие устройства поддерживают древовидную архитектуру связей, которая используется для передачи информации по резервным каналам и фильтрации пакетов. Физически такие коммутаторы поддерживают резервные источники питания и позволяют оперативно менять модули.

Последняя категория – это коммутаторы сети масштаба предприятия, выполняющие диспетчеризацию трафика, определяя наиболее эффективный маршрут. Они могут поддерживать большое количество логических соединений сети. Многие производители корпоративных коммутаторов предлагают в составе своих изделий модули АТМ. Эти коммутаторы осуществляют трансляцию протоколов Ethernet в протоколы АТМ [4].

Для коммутационного оборудования АТМ можно выделить в основные задачи:

– VPI/VCI трансляция;

– транспортирование ячейки от входа к нужному выход.

Для выполнения данных задач необходимо применить два метода:

– самоупорядочивающий принцип;

– принцип табличного контроля.

При использование самоупорядоченного метода коммутации элемента VPI/VCI трансляция должна быть выполнена лишь на входах коммутационного элемента. После передачи ячейка оказывается под влиянием коммутационной сети. Расширение заголовка ячейки требует увеличения внутренней скорости сети.

При использовании принципа табличного контроля VPI/VCI заголовок ячейки будет изменяться в каждом новым элементе. Поэтому нет необходимости изменения длины ячейки.

Содержания таблиц модернизируется во время фазы установки связи. Каждый вход таблицы состоит из обновленных VPI/VCI и номеров соответствующих выходов.

Общая структура АТМ системы (коммутатора или перекрестного соединения) сконструирована в соответствии со следующими принципами:

– система может быть использована равно как коммутатор, либо

как перекрестные соединение. Причем детали могут быть идентичными, тогда как оборудование будет разным, эта архитектура также обеспечивает возможность реализации функций коммутатора и перекрестного соединения одним узлом;

– коммутационная сеть использует самоупорядочивающий метод,

как один из самых перспективных;

– взаимосвязанная информация хранится в том периферийном

оборудование, которое запрашивает определенной связью. Это позволяет получать высокое быстродействие для взаимосвязной информации;

– используются нестандартные ячейки в коммутационной сети.

Адаптация используемых различных ячеек производится в модулях интерфейса пользователя.

Общая структура коммутатора перекрестного соединения состоит из следующих модулей [1,3]:

- широкополосного линейного модуля абонента (SLMB);

- широкополосного магистрального модуля (ТМВ);

- мультиплексора;

- коммутационной сети;

- системного контроля.

Пользователь подключается к коммутационной сети или к мультиплексору с помощью широкополосного линейного пользовательского модуля (SLMB). Связь с другими коммутаторами и перекрестными соединениями осуществляется через широкополосный магистральный модуль (ТМВ), который достигает скорости передачи до 2,5 Гбит/с.

Мультиплексор используется для местной концентрации абонентского трафика и коммутатора. Коммутационная сеть соединяет модули интерфейса, мультиплексора и контрольного процессора. Она также используется для осуществления внутренней связи между узлами подсистем.

Контрольный процессор осуществляет системный контроль. Также он может выполнят функции, связанные с сигнализацией или сетевым управлением.

Для достижения высокой надежности работы системы мультиплексор, коммутационная сеть или контрольный процессор иногда дублирует функции друг друга.

На входе интерфейсный модуль (SLMB или ТМВ) посылает копии каждой ячейки как в мультиплексор так и в коммутационную сеть. На выходе модули интерфейса решают, какая ячейка и откуда должна быть передана.

В коммутаторе необходимо установить связь между произвольной парой входов и выходов, учитывая коммутационные узлы. В принципе, функция коммутатора может быть выполнена одиночным коммутационным элементом. Если же этот элемент не в состоянии отвечать предъявляемым требованиям большого АТМ коммутационного узла, то используются большие коммутаторы, построенные из нескольких коммутационных элементов.

Информация в коммутационном узле достигает скорости в несколько Гбит/с, вследствие чего в узле может произойти задержка, в этом случае возникает необходимость уменьшения потерь ячеек. Поэтому централизованный контроль не может быть применен в коммутационных ячейках. И только коммутаторы с высокой параллельной архитектурой могут отвечать таким жестким требованиям.

Коммутационные элементы

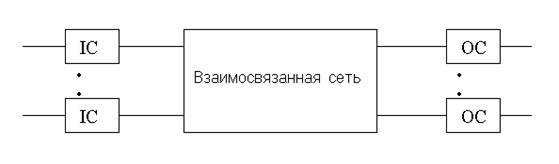

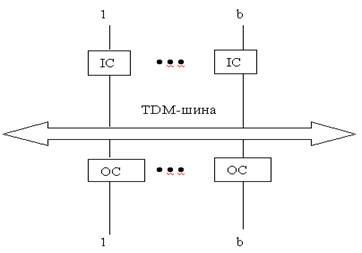

Коммутационный элемент является основной частью коммутатора [4,5,6]. На порту информация поступившей ячейки анализируется, и ячейка затем направляется на определенный выход. Обычно коммутационный элемент состоит из взаимосвязной сети, выходного контроллера (IC) для каждой входящей линии и выходного контроллера (ОС) для каждой исходящей линии (см. рисунок 1.1). Для предупреждения чрезмерной потери ячеек в случае внутренней коллизии (2 или более ячейки «соревнуются» на одном и том же выходе одновременно) внутри коммутационных элементов необходимо предусматривать размещение буферов.

Поступившая ячейка синхронизирована в соответствии с внутренним временем входного контроллера (IC). Выходной контроллер (ОС) транспортирует ячейки, полученные от взаимосвязной сети, по назначению. Входные и выходной контроллеры попарно соединены сетью взаимосвязи.

IC – input controller – входной контроллер

OC – output controller – выходной контроллер

Рисунок 1.1 – Стандартная модель коммутационного элемента

2 Лекция. Принципы системы пакетной коммутации

Содержание лекции:

- основы широкополосных сетей: виртуальные каналы VCI и виртуальные пути VPI;

- режимы маршрутизации: однонаправленный режим, многоканальный режим, широковещательный режим. Структура системы пакетной коммутации.

Цель лекции:

- изучить основу определения широкополосной пакетной коммутации;

- изучить и освоить режимы маршрутизации;

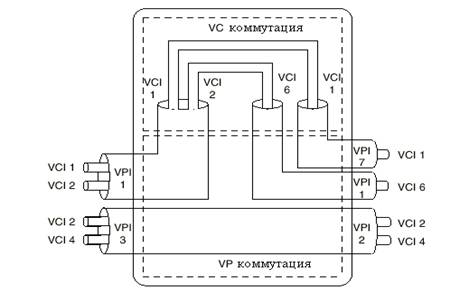

Из-за возможности возникновения выходных конфликтов в коммутаторе АТМ должна быть предусмотрена возможность буферизации пакетов АТМ. И виртуальные каналы (VC), и виртуальные пути (VP) определены как виртуальные соединения между смежными объектами маршрутизации в ATM сети.

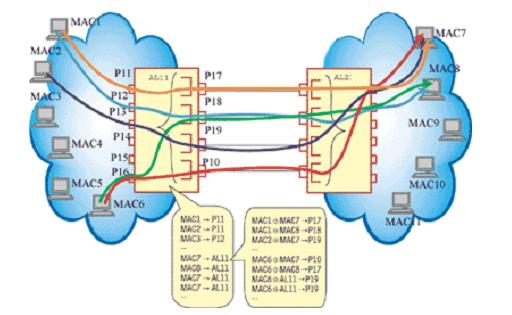

Логическая связь между двумя конечными пользователями состоит из ряда виртуальных связей, если коммутируются n коммутационных узлов, виртуальный путь является связкой виртуальных каналов. Так как виртуальное соединение маркируется посредством иерархического ключа VPI/VCI (идентификатор виртуального пути / идентификатор виртуального канала) в заголовке ATM ячейки, коммутационная схема может использовать или коммутацию полного VC или только VP коммутацию.

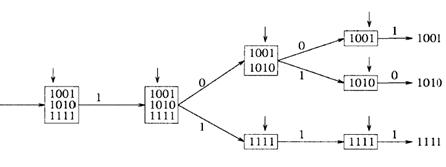

Первый случай соответствует полному ATM коммутатору, в то время как последний случай относится к упрощенному коммутационному узлу с уменьшенной обработкой, где минимальный объект коммутации – виртуальный путь. Поэтому коммутатор VP/VC повторно назначает новый VPI/VCI на каждую коммутируемую виртуальную ячейку, принимая во внимание, что только VPI повторно назначается в коммутаторе VP, как показано в примере на рисунке 1.1. [5,6]

Рисунок 2.1 – Коммутатор виртуальных пакетов и виртуальных каналов

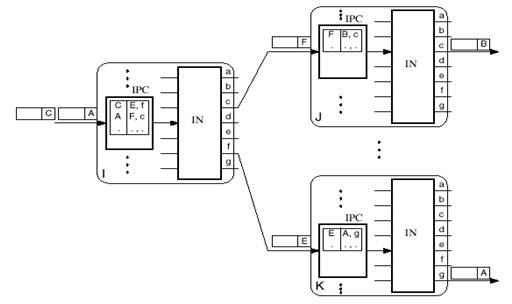

Пример коммутации в ATM представлен на рисунке 2.2.

Две ATM ячейки получены ATM узлом номер один и их идентификаторы VPI/VCI, А и C, занесены в контроллер входных портов с новыми VPI/VCI маркированными F и E; ячейки также адресованы выходным соединением c и f, соответственно.

Первый пакет поступает на нисходящий коммутатор J, где его ярлык исправляется на новый ярлык B и адресуется выходному соединению c. Последний пакет входит в нисходящий узел K, где он меняется на новый VPI/VCI и выдается адрес выхода коммутатора g. Даже если не показано на рисунке, использование техники самомаршрутизации для ячейки в пределах взаимосвязанной сети требует, чтобы IPC присвоила адрес выходного соединения, размещенный в виртуальном соединении каждой отдельной ячейки. Этот ярлык самомаршрутизации удаляется OPC перед тем, как ячейка покидает узел коммутации.

Рисунок 2.2 – Пример коммутатора АТМ

Идеальным можно считать коммутатор, который в состоянии без потерь и с минимально возможной задержкой направлять все поступающие пакеты по требуемым выходным каналам, сохраняя при этом порядок, в котором пакеты поступили на вход. Помимо основных операций по коммутации и буферизации от коммутатора может потребоваться выполнение еще двух функций. Первая из них - многоадресная передача, а вторая - возможность приоритетного обслуживания.

3 Лекция. Основы пакетной коммутации

Содержание лекции:

- принципы коммутации;

- классификация пакетных коммутаторов.

Цель лекции:

- изучить построению коммутаторов;

- изучить и освоить методы топов коммутаторов.

Все коммутаторы делятся на три типа:

– с коллективной памятью;

– с общей средой;

– с пространственным разделением.

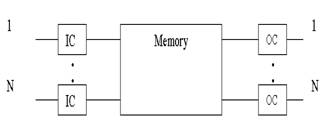

Коммутаторы с коллективной памятью

Высокоскоростные коммутаторы ячеек с коллективной памятью можно считать наиболее естественным типом коммутаторов АТМ из-за большего сходства их принципов построения с традиционными коммутаторами пакетов, используемыми в вычислительных сетях.

Все входные и выходные контроллеры непосредственно соединены с общим запоминающим устройством, доступным для записи со всех входных контроллеров и чтения для всех выходных контроллеров. В рассматриваемом варианте архитектуры коммутатора АТМ должны быть удовлетворены два основных конструктивных требования.[1,4,5,6]

Во-первых, время, необходимое процессору для того, чтобы определить, в какую очередь поставить поступивший пакет и выработать соответствующие управляющие сигналы, должно быть достаточно мало, чтобы процессор успевал справляться с потоком поступающих пакетов. Следовательно, в системе должен быть центральный контроллер, способный в течение каждого временного цикла обрабатывать последовательно N входных пакетов и выбирать N пакетов для дальнейшей передачи. Во-вторых, самое важное требование относится к коллективной памяти. Скорость записи/считывания должна быть достаточно велика, чтобы можно было обслужить одновременно весь входной и выходной трафик. Если число портов равно N, а скорость обмена через порт равна V, то скорость записи/считывания должна составлять 2NV. Так, для 32-х канального коммутатора с канальной скоростью 150 Мбит/с скорость запись/считывание должна составлять, по крайней мере, 9,6 Гбит/с.

Следует отметить, что в коммутаторе с коллективной памятью требуемый объем памяти определяется не только количеством портов N, поступающей нагрузкой, моделью трафика, но и способом коллективного использования памяти различными выходными очередями. Так, в одном случае память может быть разбита на N различных секций, каждая из которых предназначена для отдельной очереди (полное разбиение памяти). А в другом крайнем случае может быть организовано полностью совместное использование памяти, при котором все очереди могут формироваться в любой области памяти, и пакет будет потерян лишь тогда, когда заполнена вся память. Естественно, совместное использование ведет к минимизации объема памяти.

Примером коммутатора с общей памятью является коммутатор Prelude, разработанный во Франции в Национальном центре исследований в области связи (СМЕТ). Примечательно, что основные инженерно-конструкторские идеи, воплощенные в этом коммутаторе, актуальны и по сей день.

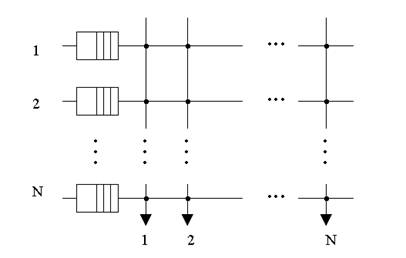

Принцип коммутатора с коллективной памятью показан на рисунке 3.1. Все входные и выходные контроллеры непосредственно соединены с общим запоминающим устройством, доступным для записи со всех входных контроллеров и чтения для всех выходных контроллеров.

IC – входной контроллер

OC – выходной контролер

Memory –память

Рисунок 3.1 – Коммутационный элемент с коллективной памятью

Коммутаторы с общей средой

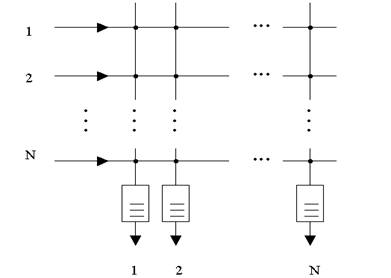

В коммутаторах с общей средой все пакеты, поступающие по входным каналам, синхронно мультиплексируются в общую среду с высокой скоростью передачи, в качестве которой может выступать общая шина с разделением по времени или кольцо.[3,4]

Если в качестве общей среды выступает параллельная шина, то ее полоса пропускания должна быть в N раз больше, чем скорость передачи по одному входному каналу. Каждый выходной канал присоединен к шине через интерфейс, состоящий из адресного фильтра (АФ) и выходного буфера, организованного по принципу "первым пришел - первым вышел" (FIFO).[1-5]

Такой интерфейс в состоянии принять все пакеты, передаваемые по шине. В зависимости от значений идентификатора виртуального пути и виртуального канала, содержащихся в заголовке ячейки, адресный фильтр в каждом интерфейсе определяет, следует ли записывать ячейку в буфер данного выхода или нет. Таким образом, подобно коммутаторам с коллективной памятью коммутаторы с общей средой основаны на мультиплексировании всех поступающих пакетов в один поток и с последующим демультиплексированием общего потока на отдельные потоки по одному на каждый выход. Все пакеты проходят по единому пути - широковещательной шине с временным разделением, а демультиплексирование осуществляется адресными фильтрами в выходных интерфейсах.[4]

Отличие коммутатора с общей средой от коммутатора с коллективной памятью заключается в том, что в данном типе архитектуры осуществляется полностью раздельное использование памяти выходными очередями, так что последние могут быть организованы по принципу "первым пришел - первым обслужен". Примером реализации такой архитектуры служит коммутатор Atom, разработанный фирмой NEC. Как и в случае архитектуры с коллективной памятью, реализация архитектуры с общей шиной во многом определяется тем, каким образом обеспечить высокую скорость передачи данных в шине и буферных устройствах, которые должны работать со средней скоростью NV, где V - скорость обмена через порт.

IC – входной контроллер

ОС – выходной контроллер

TDM – мультиплексирование с временным разделением.

Рисунок 3.2 – Шинная структура коммутатора

Коммутаторы с пространственным разделением

В противоположность вариантам архитектуры с коллективной памятью и общей средой, для которых характерно мультиплексирование входного трафика всех входных каналов в единый поток, в N раз превышающий полосу одного канала, в коммутаторе с пространственным разделением от входов к выходам устанавливается несколько соединений, скорость передачи по каждому из которых может быть равна скорости передачи по одному каналу.[4]

Другой особенностью является то, что управление коммутатором не обязательно должно быть централизованным, а может быть распределенным.

В отличие от коммутаторов с коллективной памятью или с общей средой в структурах коммутаторов с пространственным разделением, для которых характерна возможность внутренних блокировок, выходная буферизация невозможна. Коммутаторы с пространственным разделением могут быть разбиты на три большие группы:[2,4,15-17]

– матричные на рисунке 1.6;

– баньяновидные (древовидные);

– с N2 раздельными соединениями.

4 Лекция. Координатный и матричный коммутатор

Содержание лекции:

- общие понятия координатного и матричного коммутатора;

- буферизация в точках пересечения коммутатора матричного типа.

Цель лекции:

- изучить структуру построения координатного и матричного коммутатора;

- изучить и освоить структуру коммутаторов.

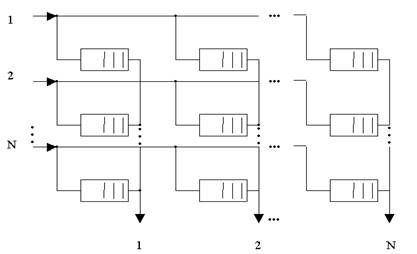

Матричные коммутационные структуры

Внутренняя неблокируемая коммутационная структура может быть построена путем использования перекрестной прямоугольной матрицы для создания взаимосвязной сети (см. рисунок 4.1). Одновременно с этим существует возможность связки любой незанятой пары вход - выход. Так или иначе, перекрестная связь входа и выхода зависит от информации ячейки так же, как и от случайности возникновения «опасных соревнований» ячеек.

Внутри такой коммутационной структуры возможны различные расположения буферов:

– на входных контроллерах;

– на выходных контроллерах;

– в узлах матрицы.

IC – входной контроллер

ОС – выходной контроллер

Рисунок 4.1 – Матричная коммутационная структура

Входная буферизация в коммутаторах матричного типа

При входной буферизации отдельные буферы размещаются на входных контроллерах, показанно на рисунке 4.2. При использовании FIFD буферов (first-in first-out) конкуренция возникает в случае появления двух или более ячеек, находящихся в голове очереди, стремящихся одновременно к одному и тому же выходу [3,8]. В этом случае происходит блокировка в голове очереди, т.е. пакеты, следующие за блокированным в голове очереди пакетом, также блокируется, даже если они предназначены для другого доступного выхода. Для преодоления этого недостатка, FIFD буфера могут быть замещены на запоминающее устройство с произвольной выборкой (RAM). Если первая ячейка заблокирована, то для передачи выбирается следующая, при условии, что ее порт назначения свободен.

Рисунок 4.2– Коммутатор матричного типа с входными буферами

Выходная буферизация в коммутаторах матричного типа

Рисунок 4.3 показывает коммутационную структуру, состоящую из матрицы с выходными буферами [8,9]. Только в случае, когда матрица функционирует на той же скорости, что и входящие линии, может возникнуть конфликт «опасных соревнований» (несколько ячеек одновременно стремятся попасть на один выход). Этот недостаток может быть сконцентрирован путем понижения прямого доступа буферного времени и увеличения скорости коммутатора матричного типа. Эти факторы могут привести к технологическим ограничениям в размере коммутационной структуры.

Коммутационный элемент с выходной буферизацией будет не блокируемым в том случае, когда фактор быстродействия коммутатора матричного типа равен b (т.е. b ячеек одновременно стремятся попасть на один выход) для b х b коммутационного элемента.

Рисунок 4.3 – Коммутатор матричного типа с выходной буферизацией

Буферизация в точках пересечения коммутатора матричного типа

Буферы могут быть также расположены в индивидуальных точках пересечения матрицы (см. рисунок 4.4) [8]. Такой коммутационный элемент получил название «Бабочка»(butterfly). Эта схема предупреждает столкновение ячеек, движущихся к одному выходу. Если более чем в одном буфере находятся ячейки, предназначенные для одного и того же выхода, то по той или иной системе должен быть выбран буфер, обслуживаемый первым.

В действительности, эта стратегия размещения буфера имеет недостаток: малого размера буфер требуется на каждой точке пересечения (узле), и разделить этот буфер не представляется возможным.

Рисунок 4.4 – Буферизация в точках пересечения коммутатора матричного типа

5 Лекция. Коммутаторы с автоматическим блокированием (коммутаторы типа «Баньян») и коммутаторы с выбыванием

Содержание лекции:

- общее понятие коммутатора типа «Баньян»;

- алгоритм самомаршрутизации.

Цель лекции:

- изучить структуру построения коммутатора типа «Баньян»;

- изучить и освоить алгоритм самомаршрутизации.

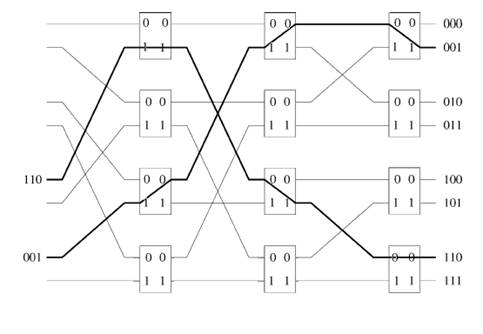

Отличительное свойство Баньян сети – это существование перехода от любого входа к любому выходу [8].

|

а) смешанные (Омега) сеть;

b) реверсная смешанная сеть;

c) особо чувствительная Баньян сеть;

d) обыкновенная сеть.

Рисунок 5.1 – Четыре вида сетей, принадлежащих к классу Баньян

Основное свойство этих сетей:

– они состоят из n=log2N и N/2 узлов на уровень;

– они имеют самонастраивающееся свойство – уникальный n-битный адрес назначения может использоваться для передачи ячейки от любого входа к любому выходу, по одному биту на каждый уровень;

– их регулярность и взаимосвязная схема очень привлекательна для применения в VLSI (VLSI - сверх большая степень интеграции).

Рисунок 5.2 показывает пример соединения в Баньян сети 8х8, где темные линии отражают передающие пути. С правой стороны адрес каждого выходного сигнала обозначен как ряд n-битов,b1…bn. Адрес ячейки сигнала закодирован в заголовке ячейки. На первом уровне проверяется бит b1, если это 0, ячейка будет выдвинута на высший, исходящий уровень; если это1,то ячейка отправляется на низший уровень. На следующем уровне проверяется бит b2, передача сигнала происходит аналогично.

|

Рисунок 5.2 – Баньян сеть 8х8

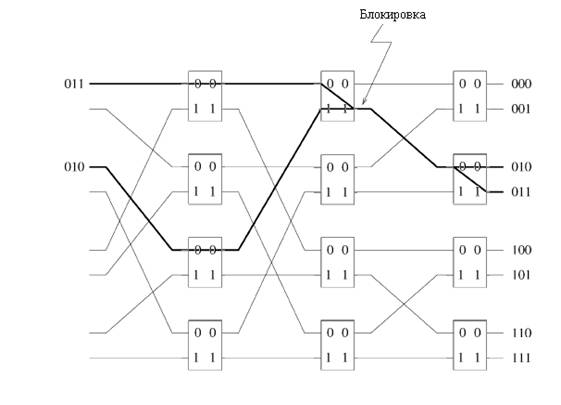

Внутренняя блокировка происходит в случае, когда ячейка потеряна из-за конфликтных ситуаций на уровне сети. На рисунке 5.3 приводится пример внутренней блокировки внутри Баньян сети 8х8.

Тем не менее, Баньян сеть не будет иметь внутренних блокировок, если будут соблюдены следующие условия:

– нет свободного входного сигнала между любыми двумя активными входами;

– выходные адреса ячеек находятся либо в прямом, либо в обратном порядке.

Рисунок 5.3 – Блокировка в Баньян сети 8х8

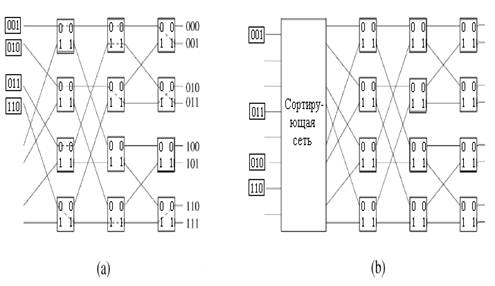

Рассмотрим рисунок 5.4. Предположим, что Баньян сети предшествует сеть, которая накапливает ячейки и сортирует их, учитывая их выходные значения. Получившаяся в результате структура является неблокирующей сортирующей Баньян сетью.

а) неблокируемая Баньян сеть для входных сигналов;

b) сортирующая Баньян сеть.

Рисунок 5.4 – Неблокируемая и сортирующая Баньян сеть

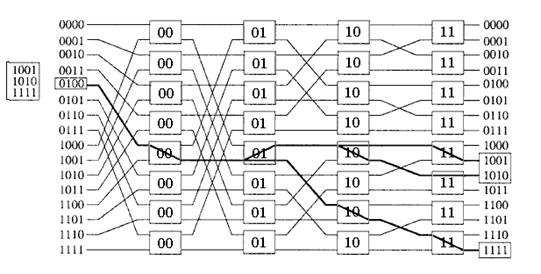

Широкополосная баньян сеть. Обобщенный алгоритм самотрассировки

Широкополосная Баньян сеть – это сеть с коммутационными узлами, копирующими ячейки. Ячейка, прибывающая в каждый узел, может быть либо трассирована в один из выводных каналов, либо дублирована и отправлена по двум выводным каналам. Существует три варианта log23 = 1.585, а это значит, что минимальный объем информации заголовка равен двум битам.

На рисунке 1.10 представлен обобщенный алгоритм одно - битовой самотрассировки для ряда N-битных адресов с произвольным назначением. Когда ячейки прибывает в узел k-каскада, трассировка ячейки определяется k битами заголовков всех адресов назначения. Если все они равны нулю или единице, тогда ячейка отправляется в нулевой вывод или в единичный соответственно. В противном случае, копии ячеек отправляются в оба вывода, и соответственно копиям этих двух ячеек в заголовках изменяются адреса назначения: заголовки копий ячеек, отправленных в нулевой вывод или единичный, содержат адреса первоначальных заголовков в k бит, равных нулю или единице соответственно.

Рисунок 5.5– Обобщенный алгоритм самомаршрутизации

На рисунке 5.6 представлено дерево ввода-вывода, образуемое обобщающим алгоритмом самомаршрутизации.

Рисунок 5.6 – Дерево ввода-вывода, образуемое обобщающим алгоритмом самомаршутизации

При выполнении обобщенного алгоритма самотрассировки могут возникнуть трудности:

– заголовки ячеек содержат изменяющиеся адресные номера и

коммутационным узлам приходится считывать их все;

– при модификации заголовков ячеек учитывается вся совокупность

адресов, что усложняет работу коммутационных узлов;

– схема всех каналов выводов и вводов образует дерево в сети.

Деревья, образованные произвольным рядом входных ячеек, зависят от каналов. Таким образом, из-за нерегулярности ряда абсолютных адресов назначения в заголовках ячеек система является блокирующей. Но в копирующей системе, где ячейки копируются, но не отправляются по абсолютным адресам, вместо абсолютных адресов могут использоваться фиктивные.

Фиктивные адреса каждой ячейки могут выстраиваться непрерывно, так чтобы весь ряд фиктивных адресов представлял интервал (адресный), состоящий из MIN и MAX текущих сумм. Адресный интервал входных ячеек можно сделать монотонным для обеспечения неблокирования в нижеописанной широкополосной Баньян сети.

6 Лекция. Коммутаторы локальных сетей D-LinK

Содержание лекции:

- технология коммутации: коммутация второго уровня; типы коммутации;

- виды коммутаторов: технологическая реализация коммутаторов; классификация коммутаторов по возможностям управления.

Цель лекции:

- изучить технологию коммутации;

- изучить реализацию коммутации.

Типичная сеть состоит из узлов (компьютеров), соединенных средой передачи данных (кабельной или беспроводной) и специализированным сетевым оборудованием, таким, как маршрутизаторы, концентраторы или коммутаторы. Все эти компоненты сети, работая вместе, позволяют пользователям пересылать данные с одного компьютера на другой, возможно даже в другую часть света.

Коммутаторы – фундаментальная часть большинства современных сетей. Используя микросегментацию, они дают возможность одновременно посылать по сети информацию множеству пользователей. Микросегментация позволяет создать частные или выделенные сегменты – по одной рабочей станции на сегмент (к порту коммутатора подключается не сегмент, а только рабочая станция). Каждая рабочая станция, при этом получает доступ сразу ко всей полосе пропускания, и ей не приходится конкурировать с другими станциями. Если оборудование работает в дуплексном режиме, то исключаются коллизии.

Существует множество различных типов коммутаторов и сетей. Коммутаторы, которые обеспечивают выделенное соединение для каждого узла внутренней сети компании, называются коммутаторами локальных сетей (LAN Switches).

Преимущества использования коммутаторов LAN в сетях

Большинство первых локальных сетей использовало концентраторы для организации соединения между рабочими станциями сети. По мере роста сети, появлялись следующие проблемы:

- масштабируемость сети (Scalability) – это сети, построенной на концентраторах, ограниченные полосой пропускания, которая затрудняет рост сети без потери производительности, а современные приложения требуют большую полосу пропускания, чем раньше;

- задержка (Latency) – количество времени, которое требуется пакету, чтобы достичь пункта назначения. Т.к. каждый узел в сети, построенной на концентраторах, должен ждать появления возможности передачи данных во избежание коллизий, то задержка может значительно увеличиться при наращивании узлов в сеть. Или, если кто-то передает по сети большой файл, все остальные узлы должны ждать окончания его передачи, чтобы получить возможность отправить свои данные;

- сбой в сети (Network failure) – в обычной сети, одно устройство, подключенное к концентратору, может вызвать проблемы у остальных устройств, подключенных к нему из-за несоответствия скоростей работы (100 Мбит/с сетевой адаптер и 10 Мбит/с концентратор) или большого числа широковещательных сообщений (broadcast). Коммутаторы могут быть сконфигурированы для ограничения количества широковещательных пакетов;

- коллизии (Collisions) – в полудуплексном Ethernet используется метод Carrier Sense Multiple Access /Collision Detection (CSMA/CD) для доступа к разделяемой среде передачи данных. При этом способе доступа, узел не сможет отправить свой пакет до тех пор, пока не убедиться, что среда передачи свободна. Если два узла обнаружили, что среда передачи свободна и начали передачу в одно и то же время, возникает коллизия, и пакет теряется. Часть сети Ethernet, все узлы которой распознают коллизию независимо от того, в какой части сети эта коллизия возникла, называется доменом коллизий (collision domain). Сеть Ethernet, построенная на концентраторах, всегда образует один домен коллизий.

Простая замена концентраторов на коммутаторы позволяет значительно повысить эффективность локальных сетей, при этом не требуется замена кабельной проводки или сетевых адаптеров. Коммутаторы делят сеть на отдельные логические сегменты, изолируя трафик одного сегмента от трафика другого сегменты, создавая при этом небольшие по размеру домены коллизий.

Разделение большой сети на несколько автономных сегментов при помощи коммутаторов имеет несколько преимуществ. Поскольку перенаправлению подвергается только часть трафика, коммутаторы уменьшают трафик, принимаемый устройствами во всех сегментах сети. Коммутаторы могут выполнять функции межсетевого экрана (брандмауэра), не пропускающего некоторые потенциально опасные сетевые ошибки и обеспечивать обмен данными между большим количеством устройств. Коммутаторы увеличивают фактический размер сети, позволяя подключать к ней удаленные станции, которые иначе подключить нельзя. Для сетей Fast Ethernet или Gigabit Ethernet коммутатор является эффективным способом преодоления ограничения более “двух повторителей” при построении сети на концентраторах. Коммутаторы могут соединять локальные сети с различной полосой пропускания. Например, с помощью коммутатора можно соединить 10-мегабитную и 100-мегабитную локальные сети Ethernet. Некоторые коммутаторы поддерживают коммутацию без буферизации пакетов (cut-through switching), что уменьшает задержки в сети.

Еще одно существенное преимущество коммутаторов над концентраторами следующее. Все узлы, подключенные к концентратору, делят между собой всю полосу пропускания. Коммутаторы предоставляют каждому узлу (если он подключен непосредственно к порту коммутатора) отдельную полосу пропускания, чем уменьшают вероятность коллизий в сетевых сегментах.

Например, если к 10 Мбит/с концентратору подключено 10 устройств, то каждый узел получит пропускную способность, равную 1 Мбит/с (10/N Мбит/с, где N-количество рабочих станций), даже если не все устройства будут передавать данные. Если вместо концентратора поставить коммутатор, то каждый узел сможет функционировать на скорости 10 Мбит/с.

Технологии коммутации

Коммутаторы обычно работают на канальном уровне модели OSI. Они анализируют входящие кадры, принимают решение об их дальнейшей передаче на основе МАС - адресов и передают кадры пунктам назначения. Основное преимущество коммутаторов – прозрачность для протоколов верхнего уровня. Т.к. коммутатор функционирует на 2-м уровне, ему нет необходимости анализировать информацию верхних уровней модели OSI.

Коммутация 2-го уровня – аппаратная. Передача кадра в коммутаторе обрабатывается специализированным контроллером, называемым Application-Specific Integrated Circuits (ASIC). Эта технология, разработанная для коммутаторов, позволяет поддерживать гигабитные скорости с небольшой задержкой.

Существуют 2 основные причины использования коммутаторов 2-го уровня – сегментация сети и объединение рабочих групп. Высокая производительность коммутаторов позволяет разработчикам сетей значительно уменьшить количество узлов в физическом сегменте. Деление крупной сети на логические сегменты повышает производительность сети (за счет разгрузки сегментов), а также гибкость построения сети, увеличивая степень защиты данных, и облегчает управление сетью.

Несмотря на преимущества коммутации 2-го уровня, она все же имеет некоторые ограничения. Наличие коммутаторов в сети не препятствует распространению широковещательных кадров (broadcast) по всем сегментам сети, сохраняя ее прозрачность.

Таким образом, очевидно, что сети необходима функциональность 3-го уровня OSI модели.

Коммутация 3-го уровня – это аппаратная маршрутизация, где передача пакетов обрабатывается контроллерами ASICs. В отличие от коммутаторов 2-го уровня, коммутаторы 3-го уровня принимают решения на основе информации сетевого уровня, а не на основе МАС - адресов. Основная цель коммутации 3-го уровня – получить скорость коммутации 2-го уровня и масштабируемость маршрутизации. Обработку пакетов коммутатор 3-го уровня выполняет таким же образом, как и у маршрутизатора:

- на основе информации 3-го уровня (сетевых адресов) определяет путь к месту назначения пакета;

- проверяет целостность заголовка 3-го уровня, вычисляя контрольную сумму;

- проверяет время жизни пакета;

- обрабатывает и отвечает на любую дополнительную информацию;

- обновляет статистику в Информационной базе управления (Management Information Base -MIB);

- обеспечивает управление безопасностью (если необходимо);

- обеспечивает необходимое качество сервиса (QoS) для мультимедийных приложений чувствительных к задержкам передачи.

Основное отличие между маршрутизаторами и коммутаторами 3-го уровня заключается в том, что в основе коммутации 3-го уровня лежит аппаратная реализация. В маршрутизаторах общего назначения коммутация пакетов обычно выполняется программным образом. Т.к. коммутаторы 3-го уровня обычно быстрее и дешевле маршрутизаторов, то их использование в локальных сетях очень привлекательно.

В качестве примеров коммутаторов 3-го уровня можно привести D-Link DES-3326S и DES-3326SR, DES-3350SR.

Коммутация 4-го уровня основывается на аппаратной маршрутизации сетевого уровня, которая отвечает за управляющую информацию 4-го уровня. Информация в заголовках пакета обычно включает адресацию сетевого уровня, тип протокола 3-го уровня, время жизни (TTL) и контрольную сумму. В пакете также содержится информация о протоколах верхних уровней, такая, как тип протокола и номер порта.

Простое определение коммутации 4-го уровня – это возможность принимать решение о передаче пакета, основываясь не только на МАС или IP адресах, но и на параметрах 4-го уровня, таких, как номер порта.

Маршрутизаторы умеют управлять трафиком, основываясь на информации транспортного уровня. Одним из методов является создание расширенных списков доступа (extended access lists).

Когда коммутаторы выполняют функции 4-го уровня, они читают поля TCP и UDP внутри заголовка и определяют, какой тип информации передается в этом пакете. Администратор сети может запрограммировать коммутатор: обрабатывать трафик в соответствии с приоритетом приложений. Эта функция позволяет определить качество сервиса для конечных пользователей. Когда задано качество сервиса, коммутация 4-го уровня будет выделять, например, трафику видеоконференции, большую полосу пропускания по сравнению, например, с почтовым сообщением или пакетом FTP.

Коммутация 4-го уровня необходима, если выбранная политика предполагает разделение управления трафиком по приложениям или требуется учет количества трафика, вырабатываемого каждым приложением. Однако следует заметить, что коммутаторам, выполняющим коммутацию 4-го уровня, требуется возможность определять и хранить большое число таблиц коммутации, особенно, если коммутатор используется внутри ядра корпоративной сети.

Понятие неуправляемых, управляемых и настраиваемых коммутаторов

Коммутаторы можно классифицировать по управлению.

Управляемы коммутаторы – поддерживают широкий набор функций управления и настройки, включающие Web-интерфейс управления, интерфейс командной строки (CLI), Telnet, SNMP (Simple Network Management Protocol), TFTP (Trivial File Transfer Protocol ) и др. В качестве примера можно привести коммутаторы D-Link DES-3226, DES-3226S, DES-3250TG, DES-6300, DGS-3212SR, DGS-3224SR и др.

Неуправляемы коммутаторы – функции управления и настройки не поддерживают. Примером могут служить коммутаторы D-Link серии DxS-10xx.

Настраиваемые коммутаторы занимают промежуточную позицию между ними. Эти коммутаторы позволяют выполнять настройку определенных параметров, но не поддерживают управление по SNMP. Примером таких коммутаторов являются DES-1218R/26R.

Большинство современных управляемых коммутаторов обеспечивают возможность конфигурации на основе Web, что позволяет использовать в качестве станции управления любой компьютер, оснащенный Web-браузером, независимо от операционной системы.

Также стоит отметить возможность обновления программного обеспечения коммутатора. Это обеспечивает более долгий срок службы устройств, т.к. позволяет добавлять новые функции либо устранять имеющиеся ошибки по мере выхода новых версий ПО, что существенно облегчает и удешевляет использование устройств, т.к., как правило, новые версии поставщики распространяют бесплатно. Сюда же можно включить возможность сохранения настроек коммутатора на случай сбоев с последующим восстановлением или тиражированием, что избавляет администратора от выполнения рутинной работы.

7 Лекция. Виртуальные локальные сети VLAN

Содержание лекции:

- типы VLAN; маркировка кадров;

- технологии магистральных связей; конфигурирование VLAN.

Цель лекции:

- изучить технологию магистральных связей;

- изучить конфигурацию VLAN.

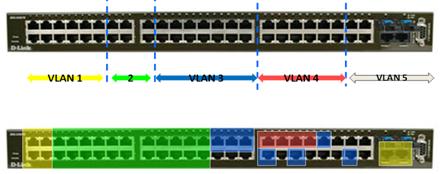

Virtual Local Area Network (VLAN) или Виртуальные Локальные Сети – технология, которая коренным образом изменила и преобразила жизнь многих коммутаторов. Сейчас эта технология является одной из главных технологий коммутации в сетях Ethernet. Создание виртуальных локальных сетей позволило «виртуально» разделять пользователей, которые подсоединены к одному коммутатору на несколько групп, которые не общаются между собой по средствам коммутации. Технология позволяет на базе одного коммутатора создать несколько виртуальных логических коммутаторов, которые будут коммутировать фреймы только между пользователями определённых групп. Группы могут задаваться на основе различных методов, например, по МАС адресам хостов или портам коммутатора, либо с помощью протокола 802.1q, алгоритм работы которого будет детально описан далее. Трафик клиентов внутри одной группы коммутируется без каких-либо ограничений, тогда как для передачи трафика между группами необходим маршрутизатор, на самом коммутаторе связать эти два сегмента нельзя (примечание: в этом случае коммутатор не обладает полным функционалом третьего уровня по модели OSI и не может маршрутизировать пакеты).

Классификация Виртуальных Локальных Сетей

Существует достаточно много различных типов Виртуальных Локальных Сетей, и принципиальное различие между ними - это критерий, по которому та или иная станция или другое устройство становятся членом какой-либо из VLAN, это критерий присвоения членства. Давайте рассмотрим несколько примеров:

1. Членство в VLAN может назначаться, исходя из номера порта, к которому подсоединена станция. Другие порты, с которыми эта станция должна общаться, также включены в эту VLAN.

2. Номер VLAN может быть назначен руководствуясь МАС адресами устройств. В этом случае необходимо где-то держать таблицы принадлежности определённых МАС адресов к определённым VLAN.

3. Аналогично предыдущему примеру, можно относить к VLAN различные устройства по их IP адресам, но опять-таки будет необходимо держать базу данных.

4. Одним из более редких, но существующих типов VLAN, являются сети, в которых зачисление в VLAN производится по типу трафика, который передаёт устройство.

5. Направление, которое сейчас развивается, это классификация пользователей и определение их в соответствующий VLAN по логину и паролю, бизнес-роли и другим характеристикам, которые относятся к пользователя, а не к рабочей станции.

Помимо классификации по признакам зачисления, VLAN делятся на динамические и статические.

Статические VLAN – это Виртуальные Локальные Сети, в которых зачисление в ту или иную VLAN жёстко привязано настройками коммутаторов и не может изменяться в зависимости от поведения сети. Пример статической VLAN на основе портов:

![]()

Рисунок 7.1- VLAN на основе портов

В этом случае, станции, которые будут подключены к портам одного цвета, смогут общаться между собой, но не смогут общаться со станциями, которые подключены к портам другого цвета. Если станция, которая подключена к одному VLAN будет переподключена в порт, который принадлежит другой VLAN, станция автоматически станет членом другой VLAN. Пример статической VLAN с МАС адресами приведена на рисунке 7.2.

В таком решении, VLAN будет работать только в пределах одного коммутатора и базу данных МАС адресов придётся прописывать вручную в настройках коммутатора.

Статические VLAN имеют следующие преимущества:

- очень быстрое и простое конфигурирование, которое ограничивается записью таблицы МАС адресов или просто указанием вхождения нужных портов в конкретные VLAN;

Рисунок 7.2- VLAN с МАС адресами

- статические VLAN дают достаточно высокую степень защищённости в сети, так как любое изменение в сети должно подкрепляться переконфигурированием коммутатора. Слабым местом в безопасности может быть подмена МАС адресов или физический доступ к коммутатору, которые должны устраняться другими способами;

- лёгкое конфигурирование и достаточно простые алгоритмы работы, в свою очередь, обеспечивают лёгкость мониторинга.

Среди недостатков наиболее важным является слабая масштабируемость, статические VLAN по портам или МАС адресам действуют не дальше одного коммутатора и предназначены только как stand-alone решения, что не перекрывает нынешние требования компаний к сетевой инфраструктуре.

Динамические VLAN имеют способность перестраиваться при изменении топологии автоматически без переконфигурации устройств.

Для поддержания динамических VLAN обычно используются серверы баз данных, в которых находится информация о всех устройствах или пользователях в сети и при появлении пользователя согласно этим базам он автоматически попадает в VLAN, к которой он должен принадлежать. При использовании серверов очень сильно увеличивается свобода выбора характеристик зачисления в определённый VLAN, так как руководит процессом аутентификации и авторизации в определённом VLAN не коммутатор, а программное обеспечение сервера, которое может дополняться и изменяться. Таким образом, приметами отношения к определённой VLAN могут быть не только МАС, IP адреса или тип протокола, но и, например, имя пользователя, смарт-карты, токены, серийные номера компонентов компьютера или отпечатки пальцев пользователей. Для приёма в определённый VLAN может использоваться несколько характеристик, что усилит степень безопасности сети компании.

В коммутаторах могут использоваться три типа VLAN и широковещательных доменов:

- VLAN на базе портов;

- широковещательные домены на базе MAC-адресов;

- VLAN на основе меток в дополнительном поле кадра – стандарт IEEE 802.1Q.

а)VLAN на базе портов.

При использовании VLAN на базе портов каждый порт назначается в определенную VLAN, независимо от того, какой пользователь или компьютер подключен к этому порту. Это означает, что все пользователи, подключенные к этому порту, будут членами одной VLAN. Конфигурация портов статическая и может быть изменена только вручную. Основные характеристики:

- применяются в основном в пределах одного коммутатора. Если необходимо организовать несколько рабочих групп в пределах небольшой сети на основе одного коммутатора, например, необходимо разнести технический отдел и отдел продаж, то решение VLAN на базе портов оптимально подходит для данной задачи;

- простота настройки. Создание виртуальных сетей на основе группирования портов не требует от администратора большого объема ручной работы - достаточно каждому порту, находящемуся в одной VLAN, присвоить один и тот же идентификатор VLAN (VLAN ID);

- возможность изменения логической топологии сети без физического перемещения станций – достаточно всего лишь изменить настройки порта, с одной VLAN (например, VLAN технического отдела) на другую (VLAN отдела продаж), и рабочая станция сразу же получает возможность совместно использовать ресурсы с членами в новой VLAN. Таким образом, VLAN обеспечивают гибкость при перемещениях, изменениях и наращивании сети;

- каждый порт может входить только в один VLAN. Поэтому для объединения виртуальных подсетей – как внутри одного коммутатора, так и между двумя коммутаторами - нужно использовать уровень IP: один из портов каждого VLAN подключается к маршрутизатору, и на нем настраивается таблица маршрутизации для пересылки пакетов из одной подсети в другую.

Недостатком такого решения является то, что один порт каждого VLAN’а необходимо подключать к маршрутизатору, при этом порты и кабели используются очень расточительно, плюс затраты на маршрутизатор. Решить данную проблему можно двумя способами: во-первых, использовать коммутаторы, которые на основе фирменного решения позволяют включать порт в несколько VLAN. Второе решение заключается в использовании коммутаторов 3-го уровня.

б) VLAN на базе MAC-адресов.

Второй способ, который используется для образования виртуальных сетей, основан на группировании МАС-адресов. При существовании в сети большого количества узлов этот способ требует выполнения большого количества ручных операций от администратора. Однако он оказывается более гибким при построении виртуальных сетей на основе нескольких коммутаторов, чем способ группирования портов. Группирование МАС-адресов в сеть на каждом коммутаторе избавляет от необходимости их связи несколькими портами, однако, требует выполнения большого количества ручных операций по маркировке МАС-адресов на каждом коммутаторе сети.

Широковещательные домены на базе MAC-адресов, позволяют физически перемещать станцию, позволяя оставаться ей в одном и том же широковещательном домене без каких-либо изменений в настройках конфигурации

Настройка виртуальной сети на основе MAC-адресов может отнять много времени - представьте себе, что вам потребуется связать с VLAN адреса 1000 устройств. Кроме того, MAC-адреса "наглухо зашиты" в оборудование, и может потребоваться много времени на выяснение адресов устройств в большой, территориально распределенной сети.

в) VLAN на базе меток – стандарт 802.1Q.

Можно сказать, что работа комитета 802.1q – это настоящий прорыв в технологиях коммутации, подавляющее число компаний с развитой сетевой структурой используют этот вариант VLAN. Эта технология является базисной и критичной для многих сетей, она основана на тегировании фреймов – дополнение фреймов служебной информацией для принятия решений о коммутации. Для дальнейшего разбора технологии необходимо ввести несколько новых понятий:

- tagging – «тегирование» - процедура внедрения во фрейм информации о причастности к VLAN по стандарту 802.1q;

- untagging – «растегирование» - процедура удаления из фрейма информации о причастности к VLAN по стандарту 802.1q;

- ingress port – порт входа, порт, на который приходят фреймы и впоследствии проходят проверку на наличие тегов и причастности к VLAN, и решения о тегировании;

- egress port - порт выхода, порт, из которого выходят фреймы, прошедшие проверку на наличие тегов после принятия решения о тегировании или растегировании.

8 Лекция. Протокол основного дерева

Содержание лекции:

- протокол основного дерева;

- управление параметрами протокола основного дерева STP и RSTP.

Цель лекции:

- изучить алгоритм Spanning Tree (STA;

- изучить управление параметрами протокола основного дерева STP и RSTP.

Spanning Tree Protocol (IEEE 802.1d)

Второй метод, использующийся для повышения отказоустойчивости компьютерной сети - это Spanning Tree Protocol. Разработанный достаточно давно, в 1983 г., он до сих пор остается актуальным. В сетях Ethernet коммутаторы поддерживают только древовидные связи, т.е. которые не содержат петель. Это означает, что для организации альтернативных каналов требуются особые протоколы и технологии, выходящие за рамки базовых, к которым относится Ethernet.

Алгоритм Spanning Tree (STA) позволяет коммутаторам автоматически определять древовидную конфигурацию связей в сети при произвольном соединения портов между собой.

Коммутаторы, поддерживающие протокол STP, автоматически создают древовидную конфигурацию связей без петель в компьютерной сети. Такая конфигурация называется покрывающим деревом - Spanning Tree (иногда ее называют остовым деревом). Конфигурация покрывающего дерева строится коммутаторами автоматически, с использованием обмена служебными пакетами

Рассмотрим подробно работу протокола STP.

Алгоритм STA требует, чтобы каждому мосту был присвоен идентификатор. Идентификатор моста– 8-байтное поле, которое состоит из 2-х частей: 2-байтного приоритета, назначенного администратором, и 6 байтного МАС-адреса его блока управления. Каждому порту также назначается уникальный идентификатор в пределах моста, как правило, это его МАС-адрес. Каждому порту моста ставится в соответствие стоимость маршрута, соответствующая затратам на передачу кадра по локальной сети через данный порт.

Процесс вычисления связующего дерева начинается с выбора корневого моста (root switch), от которого будет строиться дерево. В качестве корневого моста выбирается коммутатор с наименьшим значением идентификатора. Иногда такой выбор может оказаться далеко не рациональным. Для того чтобы в качестве корневого моста было выбрано определенное устройство (исходя из структуры сети), администратор может повлиять на процесс выборов, присвоив соответствующему коммутатору наименьший идентификатор вручную.

Второй этап работы STP – выбор корневого порта (root port) для каждого из остальных коммутаторов сети.

Корневой порт коммутатора – это порт, который имеет по сети кратчайшее расстояние до корневого коммутатора.

Третий шаг работы STP – определение назначенных портов.

Каждый сегмент в коммутируемой сети имеет один назначенный порт (designated port). Этот порт функционирует как единственный порт моста, т.е. принимает пакеты от сегмента и передает их в направлении корневого моста через корневой порт данного коммутатора. Коммутатор, содержащий назначенный порт для данного сегмента, называется назначенным мостом (designated bridge) этого сегмента. Назначенный порт сегмента имеет наименьшее расстояние до корневого моста среди всех портов, подключенных к данному сегменту. Назначенный порт у сегмента может быть только один. У корневого моста все порты являются назначенными, а их расстояние до корня полагается равным нулю. Корневого порта у корневого моста нет.

При построении покрывающего дерева важную роль играет понятие расстояния. По этому критерию выбирается единственный порт, соединяющий каждый коммутатор с корневым коммутатором, и единственный порт, соединяющий каждый сегмент сети с корневым коммутатором. Все остальные порты переводятся в резервное состояние, то есть такое, при котором они не передают обычные кадры данных. При таком выборе активных портов в сети исключаются петли и оставшиеся связи образуют покрывающее дерево.

В качестве расстояния в STA используется метрика стоимость пути (Path Cost) – она определяется как суммарное условное время на передачу данных от порта данного коммутатора до порта корневого коммутатора Условное время сегмента рассчитывается как время передачи одного бита информации и измеряется в 10-наносекундных единицах. Так, для сегмента Ethernet на 10 Мбит/с условное время равно 10 условным единицам.

Вычисление связующего дерева происходит при включении коммутатора и при изменении топологии. Эти вычисления требуют периодического обмена информацией между коммутаторами связующего дерева, что достигается при помощи специальных пакетов, называемых блоками данных протокола моста - BPDU (Bridge Protocol Data Unit).

Пакеты BPDU содержат основную информацию, необходимую для построения топологии сети без петель:

- идентификатор коммутатора, на основании которого выбирается корневой коммутатор;

- расстояние от коммутатора-источника до корневого коммутатора (стоимость корневого маршрута);

- идентификатор порта.

Пакеты BPDU помещаются в поле данных кадров канального уровня, например, кадров Ethernet.

Коммутаторы обмениваются BPDU через равные интервалы времени (обычно 1-4с). В случае отказа моста (что приводит к изменению топологии) соседние коммутаторы, не получив BPDU, начинают пересчет связующего дерева.

Пакет BPDU имеет следующие поля:

- идентификатор версии протокола STA - 2 байта. Коммутаторы должны поддерживать одну и ту же версию протокола STA, иначе может установиться активная конфигурация с петлями;

- тип BPDU - 1 байт. Существует два типа BPDU - конфигурационный BPDU, то есть заявка на возможность стать корневым коммутатором, на основании которой происходит определение активной конфигурации, и BPDU уведомления о реконфигурации, которое посылается коммутатором, обнаружившим событие, требующее проведения реконфигурации - отказ линии связи, отказ порта, изменение приоритетов коммутатора или портов;

- флаги - 1 байт. Один бит содержит флаг изменения конфигурации, второй бит - флаг подтверждения изменения конфигурации;

- идентификатор корневого коммутатора - 8 байтов;

- расстояние до корня - 2 байта;

- идентификатор коммутатора - 8 байтов;

- идентификатор порта - 2 байта;

- время жизни сообщения - 2 байта. Измеряется в единицах по 0.5 с, служит для выявления устаревших сообщений. Когда пакет BPDU проходит через коммутатор, тот добавляет ко времени жизни пакета время его задержки данным коммутатором;

- максимальное время жизни сообщения - 2 байта. Если пакет BPDU имеет время жизни, превышающее максимальное, то он игнорируется коммутаторами;

- интервал hello (время приветствия), через который посылаются пакеты BPDU;

- задержка смены состояний - 2 байта. Минимальное время перехода портов коммутатора в активное состояние. Такая задержка необходима, чтобы исключить возможность временного возникновения альтернативных маршрутов при неодновременной смене состояний портов во время реконфигурации.

У пакета BPDU уведомления о реконфигурации отсутствуют все поля, кроме двух первых.

Пример работы STP.

Для примера рассмотрены 3 коммутатора, подключенные с образованием петли. Т.о., в сети могут возникнуть проблемы с зацикливанием пакетов. Например, пусть какой-либо компьютер в сети LAN1 посылает широковещательный пакет. В соответствии с логикой работы коммутаторов, коммутатор А передаст этот пакет во все подключенные к нему сегменты, за исключением того, из которого он пришел. Коммутатор B получит этот пакет и передаст его коммутатору С. Коммутатор С, также получит широковещательный пакет от коммутатора А и передаст его коммутатору В. Тот в свою очередь, вернет его коммутатору A и так далее. Т.е. пакеты могут ходить по сети бесконечно долго, что может привести к нарушению работоспособности сети. В этом примере с помощью STP блокируется соединение между коммутаторами С и B.

Итак, после включения питания и загрузки каждый коммутатор начинает считать себя корневым. Когда он генерирует BPDU (через интервал hello), он помещает свой идентификатор в поле «идентификатор корневого коммутатора», расстояние до корня устанавливается в 0, а в качестве идентификатора порта указывается идентификатор того порта, через который будет передаваться BPDU.

Рисунок 8.1 - Перед применением Spanning Tree.

Как только коммутатор получает BPDU, в котором имеется идентификатор корневого коммутатора, меньше его собственного, он перестает генерировать свои собственные кадры BPDU и начинает ретранслировать только кадры нового претендента на звание корневого коммутатора. При ретрансляции кадров он наращивает расстояние до корня, указанное в пришедшем BPDU, на условное время сегмента, через который принят данный кадр.

При ретрансляции кадров каждый коммутатор для каждого своего порта запоминает минимальное расстояние до корня. При завершении процедуры установления конфигурации покрывающего дерева, каждый коммутатор находит свой корневой порт - это порт, который ближе других портов находится по отношению к корню дерева.

Когда коммутатор A (корневой мост) посылает BPDU’s, они содержат стоимость пути к корневому мосту равную 0. Когда коммутатор B получает эти BPDU, он добавляет стоимость пути Port 1 (4) к стоимости, указанной в полученном BPDU (0). Коммутатор B затем использует значение 4 и посылает BPDU’s со стоимостью пути к корню, равной 4 через Port 3 и Port 2.

Когда коммутатор C получает BPDU от коммутатора B, он увеличивает стоимость пути к корню до 23 (4 + 19). Однако коммутатор C также получает BPDU от корневого коммутатора А через Port 1. Стоимость пути к корню в этом BPDU равна 0 и коммутатор C увеличивает ее стоимость до 4 (стоимость его Port 1 равна 4). Теперь коммутатор C должен выбрать единственный корневой порт. Коммутатор C выбирает Port 1 в качестве корневого, поскольку его стоимость пути к корню меньше. После этого коммутатор C начинает объявлять стоимость пути до корня, равную 4 нижележащим коммутаторам.

Выборы корневого порта коммутатора В происходят аналогично.

Рисунок 8.2 - После применения Spanning Tree

Кроме этого, коммутаторы выбирают для каждого сегмента сети назначенный порт. Для этого они исключают из рассмотрения свой корневой порт, а для всех своих оставшихся портов сравнивают принятые по ним минимальные расстояния до корня с расстоянием до корня своего корневого порта. Если у своего порта это расстояние меньше принятых, то это значит, что он является назначенным портом. Все порты, кроме назначенных, переводятся в заблокированное состояние и на этом построение покрывающего дерева заканчивается.

Когда имеется несколько портов с одинаковым кратчайшим расстоянием до корневого коммутатора, выбирается порт с наименьшим идентификатором.

На коммутаторе В назначенным портом становится Port 2. Он имеет наименьшую стоимость пути к корню (19) по сравнению с Port 3 (23). Port 3 на коммутаторе В блокируется. На коммутаторе С назначенным портом становится Port 3 (стоимость пути равна 19), Port 2 –блокируется.

9 Лекция. Технология агрегирования пропускной способности портов

Содержание лекции:

- управление параметрами работы технологии агрегирования пропускной способности портов;

- создание агрегированного канала;

- настройка агрегированного канала;

Цель лекции:

- изучить управление параметрами работы технологии агрегирования пропускной способности портов;

- создать и настройть агрегированного канала;

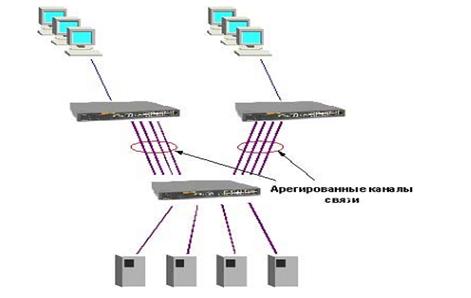

Объединение портов и создание высокоскоростных сетевых магистралей

В настоящее время для повышения надежности и производительности каналов связи в распоряжении интеграторов и сетевых администраторов имеется целый набор протоколов и функций. Наиболее распространенным является создание резервных связей между коммутаторами на основе двух технологий:

- режим резервирования, когда одно из них функционирует, а остальные находятся в "горячем" резерве для замены отказавшего соединения – это протокол Spanning Tree.

- режим баланса нагрузки; при этом данные передаются параллельно по всем альтернативным соединениям.

Рассмотрим подробно каждый способ.

Объединение портов (Port Trunking) - это объединение нескольких физических каналов (Link Aggregation) в одну логическую магистраль. Используется для объединения нескольких портов вместе для образования высокоскоростного канала передачи данных и позволяет активно задействовать избыточные альтернативные связи в локальных сетях.

В отличие от протокола STP (Spanning Tree – протокол покрывающего дерева), при агрегировании физических каналов все избыточные связи остаются в рабочем состоянии, а имеющийся трафик распределяется между ними для достижения баланса нагрузки. При отказе одной из линий, входящих в такой логический канал, трафик распределяется между оставшимися линиями.

Рисунок 9.1- Агрегированные каналы связи между коммутаторами

Включенные в агрегированный канал порты называются членами группы. Один из портов в группе выступает в качестве “связывающего”. Поскольку все члены группы в агрегированном канале должны быть настроены для работы в одинаковом режиме, все изменения настроек, произведенные по отношению к “связывающему” порту, относятся ко всем членам группы. Таким образом, для настройки портов в группе необходимо только настроить “связывающий” порт.

Важным моментом при реализации объединения портов в агрегированный канал является распределение трафика по ним. Если пакеты одного сеанса будут передаваться по разным портам агрегированного канала, то может возникнуть проблема на более высоком уровне протокола OSI. Например, если два или более смежных кадра одного сеанса станут передаваться через разные порты агрегированного канала, то из-за неодинаковой длины очередей в их буферах может возникнуть ситуация, когда из-за неравномерной задержки передачи кадра, более поздний кадр обгонит своего предшественника. Поэтому в большинстве реализаций механизмов агрегирования используются методы статического, а не динамического распределения кадров по портам, т.е. закрепление за определенным портом агрегированного канала потока кадров определенного сеанса между двумя узлами. В этом случае все кадры будут проходить через одну и ту же очередь и последовательность их не изменится. Обычно при статическом распределении выбор порта для конкретного сеанса выполняется на основании некоторых признаков поступающих пакетов (на основе выбранного алгоритма агрегирования портов). Как правило, это МАС-адреса источника или назначения, либо оба вместе.

Рисунок 9.2-Распределение потоков данных по каналам агрегированной линии связи

Агрегированные линии связи можно организовать с любым другим коммутатором, поддерживающим потоки данных точка-точка по одному порту агрегированного канала.

Объединение каналов следует рассматривать как вариант настройки сети, используемый преимущественно для соединений «коммутатор-коммутатор» или «коммутатор – файл-сервер», требующих более высоких скорости передачи, чем может обеспечить одиночная линия связи.

Также эту функцию можно применять для повышения надежности важных линий. В случае повреждения линии связи объединенный канал быстро перенастраивается (не более, чем за 1 секунд), а риск дублирования и изменения порядка кадров незначителен.

Программное обеспечение коммутаторов D-Link DES-3226S, DES-3326S, DES-3250TG, DGS-3324SR и др. поддерживает два типа агрегирования каналов связи: статическое и динамическое. При статическом агрегировании каналов (установлено по умолчанию), все настройки на коммутаторах выполняются вручную. Динамическое агрегирование каналов основано на спецификации IEEE 802.3ad, которая использует протокол контроля агрегированных линий связи (Link Aggregation Control Protocol) для того, чтобы проверять конфигурацию каналов и направлять пакеты в каждую из физических линий. Кроме этого, протокол LACP описывает механизм добавления и изъятия каналов из единой линии связи.

Для этого, при настройке на коммутаторах агрегированного канала связи, соответствующие порты одного коммутатора должны быть сконфигурированы как «активные», а другого коммутатора как «пассивные». «Активные» порты LACP выполняют обработку и рассылку его управляющих кадров. Это позволяет устройствам, поддерживающим LACP, договориться о настройках агрегированного канала и иметь возможность динамически изменять группу портов, т.е. добавлять или исключать из нее порты. «Пассивные» порты обработки управляющих кадров LACP не выполняют.

Стандарт IEEE 802.3ad применим для всех типов Ethernet-каналов, и с его помощью поэтому можно строить даже многогигабитные линии связи, состоящие из нескольких каналов Gigabit Ethernet.

10 Лекция. Управление устройствами D-Link

Содержание лекции:

- управление ограничением доступа к сети;

- настройка сегментации трафика и фильтрации трафика на основе списков контроля доступа;

- состояние портов коммутатора.

Цель лекции:

- настройка сегментации трафика и фильтрации трафика на основе списков контроля доступа;

- изучить состояние настройку коммутатора.

Ограничение доступа к сети

В коммутаторах, помимо стандартной функции динамического построения таблицы MAC-адресов на основе адресов входящих пакетов, реализована функция настройки статической таблицы MAC-адресов. Это позволяет в полной мере контролировать прохождение пакетов через коммутатор, блокируя доступ к сети компьютерам с неизвестными коммутатору МАС-адресами.

Во-первых, можно заблокировать дальнейшее обновление таблицы коммутатора – если конфигурация вашей сети более не изменяется, вы блокируете таблицу MAC-адресов, и, т.о. коммутатор будет просто отбрасывать все пакеты, которые поступают с неизвестного адреса.

Во-вторых, можно вручную привязать определенный MAC-адрес к порту коммутатора, и тем самым коммутатор будет постоянно хранить соответствие MAC-адрес-порт, даже при длительной неактивности устройства или при перегрузках сети. Коммутаторы D-Link позволяют создавать статические таблицы МАС-адресов, имеющие до 256 записей.

Коммутаторы позволяют настроить таблицу фильтрации MAC-адресов, указав MAC-адрес устройства, и входящие и исходящие пакеты с указанным адресом будут ими отбрасываться.

Таким образом, используя вышеперечисленные функции или их комбинации, можно обеспечить защиту сети от несанкционированного доступа. Например, если привязать MAC-адреса рабочих станций сети (при условии, что структура сети не будет изменяться в течение определенного времени) к портам коммутатора, а затем заблокировать таблицу коммутатора, можно запретить таким образом прохождение пакетов от неизвестных адресов. Данная функция оказывается весьма полезной при построении домовых сетей, сетей провайдера Интернет и локальных сетей с повышенным требованием по безопасности, т.к. исключает доступ незарегистрированных рабочих станций. Подделка MAC-адреса, хотя и возможна, но остается более трудной задачей, чем подделка IP-адреса, следовательно, вы можете обеспечить весьма приемлемый уровень безопасности.

Сегментация трафика

Сегментация трафика служит для разграничения доменов на уровне 2.

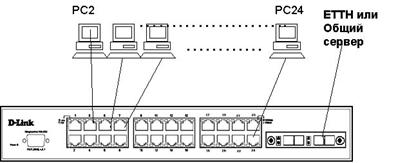

Данная функция позволяет настраивать порты таким образом, чтобы они были изолированы друг от друга, но в то же время имели доступ к разделяемым портам, используемым для подключения сервером и магистрали сети провайдера. Данная функция может быть использована при построении сетей провайдеров.

Рисунок 10.1- Пример использования функции Traffic Segmentation

Все компьютеры (PC2 - PC24) имеют доступ к порту uplink, но не имеют доступа друг к друг на уровне 2.

Это р

ешение можно использовать:

- в проектах ETTH для изоляции портов;

- д

ля предоставления доступа к общему серверу.

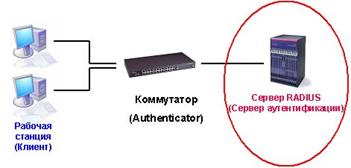

Протокол IEEE 802.1х

Протокол IEEE 802.1х определяет доступ на основе модели Клиент/Сервер и протокол аутентификации, который не позволяет неавторизованным устройствам подключаться к локальной сети через порты коммутатора. Сервер аутентификации (RADIUS) проверяет права доступа каждого клиента, подключаемого к порту коммутатора прежде, чем разрешить доступ к любому из сервисов, предоставляемых коммутатором или локальной сетью (см. рисунок 10.2).

До тех пор, пока клиент не будет аутентифицирован, управление доступом протокола 802.1х позволит только трафику протокола Extensible Authentication Protocol over LAN (EAPOL) проходить через порт, к которому подключен клиент. После успешной аутентификации обычный трафик может передаваться через порт.

Рисунок 10.2 - Сервер аутентификации (RADIUS)

Клиент – это рабочая станция, которая запрашивает доступ к локальной сети и сервисам коммутатора и отвечает на запросы от коммутатора. На рабочей станции должно быть установлено клиентское ПО для 802.1x, например то, которое встроено в ОС Microsoft Windows XP.

Рисунок 10.3 - Сервер аутентификации

Сервер аутентификации выполняет фактическую аутентификацию клиента. Сервер аутентификации проверяет подлинность клиента и информирует коммутатор предоставлять или нет клиенту доступ к локальной сети. RADIUS работает в модели клиент/сервер, в которой информация об аутентификации передается между сервером и клиентами RADIUS. Т.к. коммутатор работает как прокси, сервис аутентификации прозрачен для клиента.

Рисунок 10.4 - Коммутатор authenticator

Коммутатор (также называется аутентификатор (authenticator)) управляет физическим доступом к сети, основываясь на статусе аутентификации клиента (рисунок 10.4). Коммутатор работает как посредник между клиентом и сервером аутентификации, получая запрос на проверку подлинности от клиента, проверяя данную информацию при помощи сервера аутентификации, и пересылая ответ клиенту. Коммутатор включает клиент RADIUS, который отвечает за инкапсуляцию и деинкапсуляцию кадров EAP и взаимодействие с сервером аутентификации.

Инициировать процесс аутентификации может или коммутатор или клиент.

Клиент инициирует аутентификацию, посылая кадр EAPOL-start, который вынуждает коммутатор отправить ему запрос на идентификацию. Когда клиент отправляет ЕАР – ответ со своей идентификацией, коммутатор начинает играть роль посредника, предающего кадры ЕАР между клиентом и сервером аутентификации до успешной или неуспешной аутентификации. Если аутентификация завершилась успешно, порт коммутатора становится авторизованным.

Схема обмена ЕАР кадрами зависит от используемого метода аутентификации. На рисунке показана схема обмена, инициируемая клиентом, использующая метод аутентификации One-Time-Password (OTP) сервером RADIUS.

Аутентификация 802.1х может быть выполнена как на основе МАС-адресов, так и на основе портов:

- при аутентификации 802.1x на основе MAC-адресов

§ проверяет не только имя пользователя/пароль, но и максимальное количество MAC-адресов, доступных для работы. Если предел достигнут, то блокирует новый MAC-адрес.

- при аутентификации 802.1x на основе портов,

§ после того, как порт был авторизован, любой пользователь, подключенный к порту, может получить доступ к локальной сети.

Состояние портов коммутатора

Состояние порта коммутатора определяется тем, получил или не получил клиент право доступа к сети. Первоначально порт находится в неавторизованном состоянии. В этом состоянии он запрещает прохождение всего входящего и исходящего трафика за исключением пакетов протокола 802.1х. Когда клиент аутентифицирован, порт переходит в авторизованное состояние, позволяя передачу любого трафика от него.

Возможны варианты, когда клиент или коммутатор не поддерживают 802.1х.

Если клиент, который не поддерживает 802.1х, подключается к неавторизованному порту 802.1х, коммутатор посылает клиенту запрос на авторизацию. Поскольку в этом случае клиент не ответит на запрос, порт останется в неавторизованном состоянии, и клиент не получит доступ к сети.

В другом случае, когда клиент с поддержкой 802.1х подключается к порту, на котором не запущен протокол 802.1х, клиент начинает процесс аутентификации, посылая кадр EAPOL-start. Не получив ответа, клиент посылает запрос определенное количество раз. Если после этого ответа не получено, клиент, считая, что порт находится в авторизованном состоянии, начинает посылать кадры.

В случае, когда и клиент и коммутатор поддерживают 802.1х при успешной аутентификации клиента, порт переходит в авторизованное состояние и начинает передавать все кадры клиента. Если в процессе аутентификации возникли ошибки, порт остается в неавторизованном состоянии, но аутентификация может быть восстановлена. Если сервер аутентификации не может быть достигнут, коммутатор может повторно передать запрос. Если от сервера не получен ответ после определенного количества попыток, в доступе к сети будет отказано из-за ошибок аутентификации.

Когда клиент завершает сеанс работы, он посылает сообщение EAPOL-logoff, переводящее порт коммутатора в неавторизованное состояние.

Если состояние канала связи порта переходит из активного (up) в неактивное (down) или получен кадр EAPOL-logoff, порт возвращается в неавторизованное состояние.

11 Лекция. Гибкий коммутатор Softswitch

Содержание лекции:

- основные понятия и функции Softswitch;

- архитектура Softswitch;

-функциональные плоскости: транспортные, управления обслуживанием вызова и сигнализации, услуг и приложений, эксплуатационного управления..

Цель лекции:

- изучить основные понятия и функции Softswitch;

- изучить архитектура Softswitch;

- изучить функциональные плоскости Softswitch.

Основные понятия и функции Softswitch

Softswitch является носителем интеллектуальных возможностей сети, который координирует управление обслуживанием вызовов, сигнализацию и функции, обеспечивающие установление соединения через одну или несколько сетей.

Подчеркнем, что Softswitch - это не только одно из сетевых устройств. Это также и сетевая архитектура и даже, в определенной степени, идеология построения сети.

В первую очередь, Softswitch управляет обслуживанием вызовов, т.е. установлением и разрушением соединений, выполняя функции Call Agent . Точно так, как это имеет место в традиционных АТС с коммутацией каналов [6], если соединение установлено, то эти функции гарантируют, что оно сохранится до тех пор, пока не даст отбой вызвавший абонент. В число функций управления обслуживанием вызова Call Agent входят распознавание и обработка цифр номера для определения пункта назначении вызова; а также распознавание момента ответа вызываемой стороны, момента, когда один из абонентов кладет трубку, и регистрации этих действий для начисления платы. Таким образом, Softswitch фактически остается все тем же привычным коммутационным узлом, только без цифрового коммутационного поля и кросса и т.п. Другой термин - контроллер транспортного шлюза MGC - является в большей степени синонимом Softswitch и подчеркивает тот факт, что он управляет транспортными шлюзами и шлюзами доступа по протоколу Н.248.

Softswitch координирует обмен сигнальными сообщениями между сетями, т.е. поддерживает функции Signaling Gateway (SG). Softswitch координирует действия, обеспечивающие соединение с логическими объектами в разных сетях, и преобразует информацию в сообщениях так, чтобы они были понятны на обеих сторонах несхожих сетей.

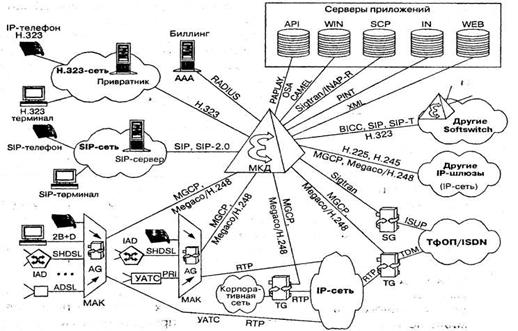

SG - Signaling Gateway (Сигнальный шлюз)

TG - Trunking Gateway (Транспортный шлюз)

AG - Access Gateway (Шлюз доступа)

GK – Gatekeeper (Привратник)

МАК - Мультисервисные абонентские концентраторы

IAD - Integrated Access Device (Устройство интегрированного доступа) МКД- Мультимедийный коммутатор доступа

ААА - Authorization, Access, Accounts (Авторизация, доступ, учет)

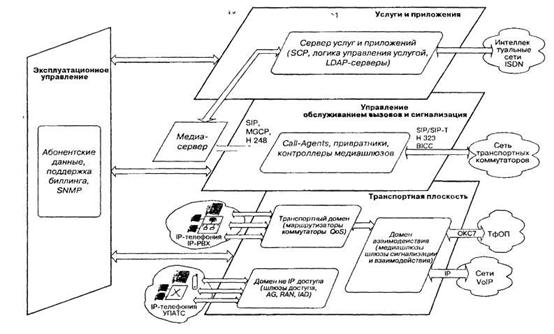

Рисунок 11.1 - Softswitch в составе ССОП

Масштабируемость Softswitch

Для Softswitch масштабируемость определяется в трех измерениях:

- насколько большим может быть общее количество портов;

- насколько малым может быть общее количество портов;

- насколько широкими могут быть при этом возможности обработки вызовов и возможности технического обслуживания.

Индустрия Softswitch, как и индустрия транспортных шлюзов, начинала с малых систем, принимая во внимание, что точка присутствия РоР (Point of Presence) альтернативного Оператора могла состоять и из одного четырехпортового транспортного шлюза. Только в последнее время стали внедряться шлюзы с высокой плотностью, которые соизмеримы с коммутационными узлами ТфОП, т.е. масштабируются примерно до 100 000 портов.

Функциональные плоскости эталонной архитектуры Softswitch

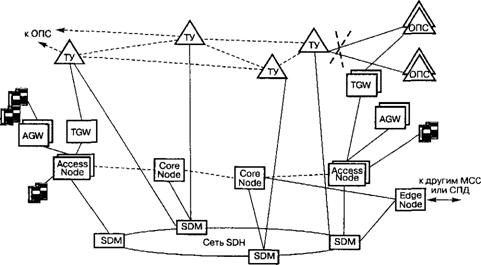

Согласно эталонной архитектуре Softswitch, разработанной консорциумом IPCC, в ней предусматриваются четыре представленные на рисунке 3.2 функциональные плоскости:

- транспортная,

- управления обслуживанием вызова и сигнализации,

- услуг и приложений,

- эксплуатационного управления.

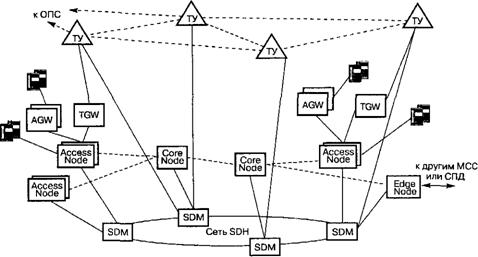

Рисунок 11.2 - Функциональные плоскости эталонной архитектуры Softswitch