Некоммерческое акционерное общество

АЛМАТИНСКИЙ ИНСТИТУТ ЭНЕРГЕТИКИ И СВЯЗИ

Кафедра электроники

ОСНОВЫ СЕТЕВЫХ ТЕХНОЛОГИЙ

Методические указания к выполнению лабораторных работ

для студентов всех форм обучения специальностей 5В0719-

Радиотехника, электроника и телекоммуникации

Алматы 2009

СОСТАВИТЕЛИ: В.Г.Шабанов, А.М.Даирбаев. Сетевые технологии, сети ЭВМ и телекоммуникации. Методические указания к выполнению лабораторных по курсу « Основы сетевых технологий» для студентов всех форм обучения по специальности 5В0719 - Радиотехника, электроника и телекоммуникации. – Алматы: 2009. – 43с.

Предлагаемое руководство рассматривает важнейшую составляющую современных автоматизированных систем обработки информации и управления − телекоммуникационные системы, точнее их коммуникационные компоненты. За время своего развития коммутационные устройства сетевого оборудования значительно видоизменились и усовершенствовались. Комплекс лабораторных работ, представленный в данном руководстве, базируется на современном сетевом и телекоммуникационном (средства IP-телефонии и видеоконференций) оборудовании D-Link.

Руководство систематизирует сведения о современных коммутаторах D-Link, а также содержит примеры их применения для создания элементов автоматизированных систем обработки информации и управления.

Поддерживаемый данным руководством комплекс лабораторных работ развивает у студентов навыки исследовательской работы в области проектирования сложных систем автоматизированной обработки информации и управления, а также принятия экономически и технически обоснованных инженерных решений в данной области.

Разъяснения специальных терминов, используемых в руководстве, не приводятся, и их можно найти в соответствующей литературе.

Введение

Данное руководство позволит вам познакомиться с последними инновациями на рынке сетевого оборудования, научит вас обращению и настройке сложных устройств коммутации, созданию сетей, построенных на самых современных протоколах передачи информации.

Выполнение лабораторных работ включает в себя:

1) подробное изучение коммутатора D-Link DES-3226S, определение типов кабелей, подключение к консоли управления, настройка конфигурации. Коммутатор D-Link DES-3226S позволит ознакомиться с различными физическими средами передачи данных такими, как оптоволоконная линия и витая пара (подключение модулей D-Link DES-132T и D-Link DES-132G), имеет широкие возможности настройки сетевых подключений и т.д. Изучение принципов работы оборудования такого уровня позволит вам строить сети с высокой производительностью и высокими показателями надёжности;

2) подключение коммутатора к Web-интерфейсу, присвоение IP-адресов позволит вам более глубоко ознакомиться с работой D-Link DES-3226S, что включает в себя: создание таблицы IP-адресов с жестким закреплением каждого адреса за определенным терминалом; расширение сети (подключение к WEB); настройку средств защиты от атак со стороны глобальной сети. Данная работа расширит знания студентов в области защиты сетевого трафика и позволит создавать сети с подключением к Web;

3) обеспечение беспроводной связи с объектом в пределах помещения, ознакомление с самым современным протоколом передачи данных IEEE 802.11 на примере оборудования: мост DWL-7000AP, беспроводной адаптер DWL-AG520, беспроводной адаптер для мобильных ПК DWL-AG650. Лабораторная работа включает в себя: изучение настроек моста, настройку беспроводных адаптеров, создание беспроводного соединения в пределах помещения, подключение подсети к проводной LAN, сравнение скоростей

передачи данных, передача данных и т.д;

4) обеспечение безопасности: использование Интернет сервера D-Link DFL-600VPN и D-Link DFL-100VPN. Изучение работы самых современных Firewall, изучение протоколов защиты IPSec, PPTP, L2TP, ознакомление с технологией VPN (Virtual Personal Network), подключение Firewall к различным сетям (радио и кабельным) и в результате создание полностью защищенной сети или ПК;

5) осуществление телефонной связи с помощью IP-телефона D-Link DPH-100H, освоение протокола, изучение возможностей шлюза D-Link DG-102SH, ознакомление с обширными настройками телефона DPH-100H, осуществление связи с обычным аналоговым телефоном через шлюз, работу в режиме оператора связи, осуществление междугородних звонков, оценку преимущества технологии;

6) создание видеоконференцсвязи на базе D-Link BMC-1000H.323, изучение протокола H.323, изучение возможностей TV-тюнера, запись видео и аудио в различных форматах, транслирование изображения на несколько терминалов одновременно и т.д.

1 Лабораторная работа. Исследование возможностей коммутаторов от D-Link

Теория

Коммутаторы – фундаментальная часть большинства современных сетей. Используя микросегментацию, они дают возможность одновременно посылать по сети информацию множеству пользователей. Микросегментация позволяет создать частные или выделенные сегменты – по одной рабочей станции на сегмент (к порту коммутатора подключается не сегмент, а только рабочая станция). Каждая рабочая станция при этом получает доступ сразу ко всей полосе пропускания, и ей не приходится конкурировать с другими станциями. Если оборудование работает в дуплексном режиме, то исключаются коллизии.

Существует множество различных типов коммутаторов и сетей. Коммутаторы, которые обеспечивают выделенное соединение для каждого узла внутренней сети компании, называются коммутаторами локальных сетей (LAN Switches). Большинство первых локальных сетей использовало концентраторы для организации соединения между рабочими станциями сети. Использование коммутаторов вместо концентраторов позволяет значительно повысить эффективность локальных сетей.

В данной лабораторной работе вам предстоит познакомиться с продукцией компании D-Link на примере коммутатора DES-3226S. DES-3226S – управляемый коммутатор, предоставляющий при объединении в стек возможность подключения до 192 пользователей с помощью 10/100 Мбит/с каналов связи и 8 серверов через порты Gigabit Ethernet.

Цель работы:

1. Определить номер модели коммутатора и его физические интерфейсы. На этом настройка оборудования была закончена. Такие же действия были произведены в удаленном офисе.

2. Определить типы кабелей, используемых для подключения устройств к коммутатору.

3. Проверить или изменить параметры программы Hyper-Terminal.

4. Подключиться к консоли коммутатора, используя рабочую станцию с программой HyperTerminal.

Требуемое оборудование:

· Рабочая станция.

· Коммутатор DES-3226S.

Шаг 1. Исследовать переднюю и заднюю панель коммутатора.

Ответьте на следующие вопросы:

1. Номер модели коммутатора.

2. Имеет ли коммутатор консольный порт?

3. Имеется ли выключатель питания на коммутаторе?

4. Какое общее количество портов на передней панели коммутатора?

5. Какое количество портов 10/100 Мбит/с?

6. Какое количество портов 1000 Мбит/с?

7. Какие типы коннекторов используются (перечислить для всех портов)?

8. Какие индикаторы находятся на передней панели коммутатора?

Шаг 2. Настроить параметры программы HyperTerminal.

В операционной системе Windows выберите Пуск/Программы/ Стандартные/Связь/HyperTerminal. Введите название связи. Выберите COM–порт, подключенный к коммутатору. Установите параметры порта и запишите их в таблицу 1.

Таблица 1

|

Конфигурируемые опции |

Установки |

|

COM порт |

|

|

Бит в секунду |

|

|

Биты данных |

|

|

Четность |

|

|

Стоповые биты |

|

|

Управление потоком |

|

|

|

|

Шаг 3. Подключиться к консоли коммутатора с помощью рабочей станции с установленной программой HyperTerminal.

Шаг 4. Посмотрите настройки коммутатора с помощью команды show switch и заполните следующую таблицу 2.

Таблица 2

|

Установки |

Значения |

|

Device Type |

|

|

МАС-address |

|

|

IP-address |

|

|

Subnet Mask |

|

|

Default Gateway |

|

|

VLAN name |

|

Шаг 5. Создайте учетные записи для членов вашей бригады с разными уровнями привилегий.

DES-3226S# create account admin/user <username>

Шаг 6. Установите коммутатору новый IP-адрес. IP-адрес коммутатора должен быть из того же диапазона адресов, что и IP-адрес рабочей станции.

DES-3226S# config ipif System ipaddress xxx.xxx.xxx.xxx/yyy.yyy.yyy.yyy,

где xxx.xxx.xxx.xxx – IP-адрес,

yyy.yyy.yyy.yyy. – маска подсети.

Шаг 7. Задайте интерфейсу 5 скорость, равную 10 Мбит/с, и дуплексный режим работы.

DES-3226S# config ports 5 speed 10_full

Шаг 8. Посмотрите созданные учетные записи.

DES-3226S#show account

Шаг 9. Проверьте конфигурацию IP.

DES-3226S#show ipif

Шаг 10. Проверьте конфигурацию портов.

DES-3226S#show ports

Шаг 11. Посмотрите текущую конфигурацию коммутатора.

DES-3226S#show switch

2 Лабораторная работа. Подключение к WEB-интерфейсу коммутатора

Цель работы:

1. С помощью управляющей консоли коммутатора определить и сконфигурировать его IP-адрес (адрес должен быть из диапазона адресов коммутатора).

2. Проверить физическое и IP-соединение между коммутатором и рабочей станцией с помощью команд Ping и Telnet.

3. Используя браузер, установленный на рабочей станции, подключиться к WEB-интерфейсу коммутатора.

Требуемое оборудование:

§ Рабочая станция.

· Коммутатор DES-3226S.

Шаг 1. Подключиться к консоли коммутатора с помощью рабочей станции с установленной программой HyperTerminal.

Шаг 2. С помощью команды show switch определите IP-адрес коммутатора.

Шаг 3. Если необходимо, установите коммутатору новый IP-адрес. IP-адрес коммутатора должен быть из того же диапазона адресов, что и IP-адрес рабочей станции.

DES-3226S# config ipif System ipaddress xxx.xxx.xxx.xxx/yyy.yyy.yyy.yyy,

где xxx.xxx.xxx.xxx – IP-адрес,

yyy.yyy.yyy.yyy. – маска подсети.

Шаг 4. Соедините коммутатор и рабочую станцию кабелем Ethernet.

Шаг 5. Проверьте сетевые настройки рабочей станции и, если надо, измените ее IP-адрес.

Шаг 6. Протестируйте соединение между рабочей станцией и коммутатором. В командной строке Windows наберите

C:/Windows> ping xxx.xxx.xxx.xxx, где xxx.xxx.xxx.xxx – IP-адрес коммутатора

1. Команда Ping выполнена успешно?

Подключитесь к коммутатору с помощью протокола Telnet. В командной строке Windows наберите

C:/Windows> Telnet xxx.xxx.xxx.xxx,где xxx.xxx.xxx.xxx – IP-адрес коммутатора.

2. Команда Telnet выполнена успешно?

Шаг 7. Используя браузер, подключитесь к коммутатору.

Шаг 8. Дважды щелкните на баннере Login для получения доступа к настройкам коммутатора.

Шаг 9. Посмотрите конфигурацию коммутатора, используя Web-интерфейс.

3 Лабораторная работа. Построение беспроводной компьютерной сети (Radio Ethernet)

Теория

Беспроводные компьютерные сети – это технология, позволяющая создавать вычислительные сети, полностью соответствующие стандартам для обычных проводных сетей (например, Ethernet) без использования кабельной проводки В качестве носителя информации в таких сетях выступают радиоволны СВЧ-диапазона.

Беспроводные сети используются там, где кабельная проводка затруднена или невозможна. Сеть, развернутая в соответствии со стандартом “Radio Ethernet”, представляет собой аналог обычной кабельной сети Ethernet с коллизионным механизмом доступа к среде передачи данных. Разница состоит только в характере этой среды. Radio Ethernet полностью обеспечивает все потребности беспроводной передачи данных внутри помещений.

При наружном применении Radio Ethernet очень удобно использовать сети на “последней миле” взамен кабельной, то есть для соединения между абонентом и ближайшим узлом опорной сети. При этом реальная протяженность “последней мили” может быть от нескольких сотен метров до 20-30 км и ограничена лишь наличием прямой видимости.

Все компьютеры сети оснащаются беспроводными сетевыми адаптерами (внешними с интерфейсом USB, или внутренними с интерфейсом PCI или PCMCI), работающими в диапазоне 2,4 ГГц в соответствии со стандартом IEEE 802.11.

Стандарт IEEE 802.11 входит в серию стандартов

IEEE 802.x, относящихся к сетям и коммуникациям. Сюда также входят такие

стандарты, как 802.3 Ethernet, 802.5 Token Ring и т.д. Таким образом, стандарт

IEEE 802.11 определяет компоненты и характеристики сети на физическом уровне

передачи данных и на уровне доступа к среде с учетом

беспроводного способа передачи данных и возможности взаимодействия с существующими сетями.

Преимущества Radio Ethernet.

· Скорость, простота развертывания и настройки беспроводной сети.

· Сохранение инвестиций в локальную сеть при смене офиса.

· Гибкость: быстрая реструктуризация, изменение конфигурации и

размеров сети.

· Мобильность пользователей в зоне охвата сети. Беспроводная сеть

работает там, где не работает кабельная.

Возможны два режима работы беспроводной сети:

1)"каждый с каждым" (peer-to-peer, ad-hoc) – компьютеры обмениваются данными непосредственно друг с другом. Можно провести аналогию с проводной сетью Ethernet на коаксиальном кабеле;

2)"инфраструктура" – компьютеры обмениваются данными через центральное устройство – точку доступа (Access Point). Можно провести аналогию с проводной сетью Ethernet на витой паре с использованием коммутатора.

В нашей лабораторной работе точка доступа – это устройство компании D-Link DWL-7000AP, которое является центральным элементом беспроводной сети. DWL-7000AP, объединяет пользователей, оснащёнными беспроводными адаптерами DWL-AG520 и DWL-AG650 (беспроводной адаптер для мобильных ПК), друг с другом и с внешним миром. Точка доступа (DWL-7000AP) получает, буферизует и передает данные, поддерживая группу беспроводных пользователей. Оборудование работает на частоте 5 ГГц, используется метод мультиплексирования с ортогональным делением частот (OFDM), поддерживает скорость передачи до 54 Мбит/с (48, 36, 24, 18, 12, 9 и 6 Мбит/с), реальная скорость передачи данных от 22 до 26 Мбит/с. 12 одновременно доступных для работы каналов.

В чем разница между точкой доступа и беспроводным мостом?

Беспроводные мосты позволяют кабельным LAN взаимодействовать друг с другом с помощью беспроводной связи. Эти устройства можно использовать для соединения отдельных сегментов LAN внутри одного и того же здания или в различных зданиях в пределах города. В отличие от беспроводного моста, точки доступа служат для подключения пользователей беспроводных сетей к кабельным локальным сетям.

Параметры устройств

DWL-7000AP:

• Поддержка стандартов 802.11a / 802.11b.

• Диапазон частот:

802.11b: 2.4-2.462 ГГц;

802.11a: 5,150-5,350 ГГц.

• Стандарт IEEE 802.1X, Wi-Fi сертификат.

• Порт ЛВС: RJ-45 10/100Base-TX.

• Защита данных:

802.11a: 64-,

128-, 152-бит

WEP;

802.11b: 64-, 128-, 256-бит

WEP.

• Скорость передачи:

802.11a:

до 54 Мбит/с (до 72 Мбит/с в режиме turbo);

802.11b+: до 22 Мбит/с.

• Режим работы: точка доступа, мост между сегментами 802.11a и

802.11b.

• Web-управление.

• Две дипольные всенаправленные антенны 5 dB.

DWL-AG520:

• Шина PCI.

• Поддержка стандартов 802.11a / 802.11b.

• Диапазон частот:

802.11b: 2.4-2.4835 ГГц;

802.11a: 5,150-5,350 ГГц.

• Стандарт IEEE 802.1X, Wi-Fi сертификат.

• Поддерживаемые ОС: Windows 98, NT, 2000, ME, XP.

• Защита данных:

802.11a: 64-,

128-, 152-бит

WEP;

802.11b: 64-, 128-, 256-бит

WEP.

Advanced Encryption Security (AES)

• Скорость передачи:

802.11a: до

54 Мбит/с;

802.11b: до 11 Мбит/с.

• Съемная антенна, возможность подключения внешней антенны.

DWL-AG650:

• Спецификация PCMCIA типа II, шина CardBus.

• Поддержка стандартов 802.11a / 802.11b.

• Диапазон частот:

802.11b: 2.4-2.4835 ГГц;

802.11a: 5,150-5,350 ГГц.

• Стандарт IEEE 802.1X, Wi-Fi сертификат.

• Поддерживаемые ОС: Windows 98, NT, 2000, ME, XP.

• Защита данных:

802.11a: 64-,

128-, 152-бит

WEP;

802.11b: 64-, 128-, 256-бит

WEP.

Advanced Encryption Security (AES)

• Скорость передачи:

802.11a: до

54 Мбит/с;

802.11b: до 11 Мбит/с.

Применение точки доступа позволяет:

· устранить коллизии (когда два компьютера пытаются занять один

канал);

· организовать соединение с локальной сетью или Интернет;

увеличить дальность действия в 2 раза;

· усилить безопасность беспроводной сети путем фильтрации

физических и сетевых адресов, портов и протоколов;

· построить беспроводную сеть на большой площади путем установки

дополнительных точек доступа.

Планирование беспроводной сети

При планировании беспроводной сети необходимо учитывать следующие моменты:

• Расположение точек доступа зависит от необходимой площади охвата

и конструкции здания.

• Толстые стены, или стены с металлоконструкциями, будут блокировать

сигнал сильнее, чем светопропус-кающие конструкции.

• Количество стен и перегородок желательно свести к минимуму

каждая стена может сокращать максимальную дистанцию для передачи данных на 1-30 м.

• Располагайте беспроводные устройства по прямой линии к

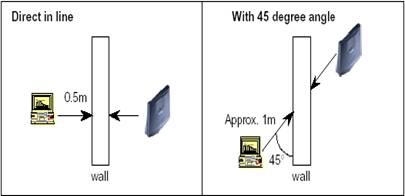

препятствию, так как стена толщиной в 0,5 м при расположении устройств под углом в 45 градусов превращается в преграду толщиной почти 1м.

• Офисная мебель, кабинеты могут образовывать “тени” в зоне охвата.

• Для получения широкой зоны охвата необходима прямая видимость.

• Удостоверьтесь, что антенна настроена для лучшего приема.

• Используя поставляемые с устройствами утилиты для оценки качества

связи, необходимо построить карту зоны охвата в заданном помещении.

Например: утилита к беспроводному адаптеру имеет функцию диагностики, позволяет определить уровень сигнала по каждому каналу. Также можно проверить качество связи между клиентом и точкой доступа.

Некоторые типичные проблемы при проектировании беспроводной сети

Отношение сигнал-шум (SNR) хорошее, но производительность данных относительно низкая:

• Перегруженная сеть – слишком много клиентов пытаются получить

доступ к среде передачи.

• Электрическое устройство, генерирующее радиосигнал, расположено

рядом с беспроводным клиентом. Качество связи другого клиента недостаточно хорошее, и поэтому возникает много повторной передачи пакетов.

• Коллизии, возникающие из-за проблемы «скрытый узел».

Концентрация пользователей на точку доступа слишком высокая:

• Разместите ближе точки доступа, чтобы распределить нагрузку.

• Добавьте дополнительные точки доступа к беспроводной сети.

Уровень сигнала низкий:

• Устройства могут быть слишком далеко друг от друга.

• Имеется преграда между устройствами.

Цель работы:

Наладить беспроводную сеть между рабочими станциями.

Для этого необходимо:

– подключить оборудование;

– настроить конфигурацию сети;

– установить соединение между двумя ПК без точки доступа;

– установить соединение между тремя ПК с точкой доступа;

– осуществить передачу данных по беспроводной сети.

Шаг 1. Подключить оборудование.

1. Сначала подключите адаптер питания к гнезду на задней панели

устройства и включите другой его конец в розетку питания. Индикатор POWER загорится, что говорит о правильной работе.

2. Вставьте кабель Ethernet в порт LAN на задней панели DWL-7000AP и

в доступный порт Ethernet на сетевом адаптере компьютера, который будет использоваться для настройки устройства. Индикатор Link порта LAN загорится, показывая наличие соединения.

3. Включить точку доступа, проверить питание и подключение.

Шаг 2. Сконфигурировать оборудование с помощью мастера установки.

1. Откройте Web-браузер и наберите http://192.168.0.50 в адресной строке,

затем нажмите клавиши Enter или Return.

2. Наберите “admin” в строке username и оставьте поле password.

Нажмите OK.

3. Нажмите Run Wizard и затем Next.

4. Установите новый пароль, затем нажмите Next.

5. Измените настройки беспроводной сети 802.11а так, чтобы они

удовлетворяли требованиям существующей беспроводной сети. Нажмите Next.

6. Выберите размер ключа, который вы хотите использовать, и введите

ключ в соответствующем поле. Нажмите Next.

7. Если есть необходимость, измените настройки беспроводной сети

802.11g. Нажмите Next.

8. То же, что и шаг 6, но для 802.11g. Нажмите Next.

9. Нажмите Restart.

Шаг 3. Установить соединение между двумя ПК без точки доступа.

Шаг 4. Установить соединение между тремя ПК с точкой доступа.

4 Лабораторная работа. Построение VPN с помощью DFL-600 и DFL-100

Теория

Для любого бизнеса, как малого, так и крупного, межсетевые экраны нечто большее, чем одно из средств обеспечения безопасности сети. В то же время принятие решения об их установке может повлечь за собой непредсказуемый по продолжительности простой сети в ходе настройки конфигурации аппаратных и программных средств и вылиться в дополнительные расходы на оплату труда специалистов. Если же клиент хочет получить не только традиционные функции межсетевого экрана, но и гарантии защищенности своей системы IP-телефонии или трафика других приложений, то для реализации подобного проекта потребуются дополнительные инвестиции. Кроме того, такие требования сильно усложнят конфигурацию системы.

VPN представляет собой объединение отдельных машин или локальных сетей в единую виртуальную сеть, которая обеспечивает целостность и безопасность передаваемых данных. Она обладает свойствами выделенной частной сети и позволяет передавать данные через промежуточную сеть, например, Интернет. VPN позволяет отказаться от использования выделенных линий.

Имея доступ в Интернет, любой пользователь может без проблем подключиться к сети офиса своей фирмы. Общедоступность данных совсем не означает их незащищенность. Система безопасности VPN защищает всю информацию от несанкционированного доступа: информация передается в зашифрованном виде. Прочитать полученные данные может лишь обладатель ключа к шифру.

Средства VPN должны решать, как минимум, следующие задачи:

- Конфиденциальность – это гарантия того, что в процессе передачи данных по каналам VPN эти данные не будут просмотрены посторонними лицами;

- Целостность – гарантия сохранности передаваемых данных. Никому не разрешается менять, модифицировать, разрушать или создавать новые

данные при передаче по каналам VPN;

- Доступность – гарантия того, что средства VPN постоянно доступны легальным пользователям.

Для решения этих задач в решениях VPN используются такие средства, как шифрование данных для обеспечения целостности и конфиденциальности, аутентификация и авторизация для проверки прав пользователя и разрешения доступа к сети VPN.

Часто в своей работе решения VPN используют туннелирование (или инкапсуляцию).

Туннелирование или инкапсуляция – это способ передачи полезной информации через промежуточную сеть. Такой информацией могут быть кадры (или пакеты) другого протокола. При инкапсуляции кадр не передается в сгенерированном узлом-отправителем виде, а снабжается дополнительным заголовком, содержащим информацию о маршруте, позволяющую инкапсулированным пакетам проходить через промежуточную сеть (Интернет). На конце туннеля кадры деинкапсулируются и передаются получателю.

Одним из явных достоинств туннелирования является то, что данная технология позволяет зашифровать исходный пакет целиком, включая заголовок, в котором могут находится данные, содержащие информацию, полезную для взлома сети, например, IP-адреса, количество подсетей и т.д.

Существует множество различных решений для построения виртуальных частных сетей. Наиболее известные и широко используемые это:

- PPTP (Point-to-Point Tunneling Protocol). Этот протокол стал

достаточно популярен благодаря его включению в операционные системы фирмы Microsoft;

- PPPoE (PPP over Ethernet) разработка RedBack Networks, RouterWare,

UUNET и другие;

- IPSec (Internet Protocol Security) официальный стандарт Интернет;

- PPTP дает возможность пользователям устанавливать коммутируемые

соединения с Internet-провайдерами и создавать защищенный тоннель к своим корпоративным сетям;

- В отличие от IPSec, протокол PPTP изначально не предназначался для

организации туннелей между локальными сетями. PPTP расширяет возможности PPP-протокола, который специфицирует соединения типа точка-точка в IP-сетях;

- PPTP позволяет создавать защищенные каналы для обмена данными по

протоколам – IP, IPX, NetBEUI и др.;

- Как происходит установление соединения PPTP: пользователь

«звонит» на сервер корпоративной сети или провайдера, где установлен протокол PPTP. Этот «звонок» отличается от обычного тем, что вместо телефонного номера указывается IP-адрес сервера РРТР. При этом

устанавливается сессия PPTP между клиентом и сервером, клиент

аутентифицируется и дальше начинается передача данных;

- Метод шифрования, применяемый в PPTP, специфицируется на

уровне PPP. Обычно в качестве клиента PPP выступает настольный компьютер с операционной системой Microsoft, а в качестве протокола шифрования используется Microsoft Point-to-Point Encryption (MРPE). Данный протокол основывается на стандарте RSA RC4 и поддерживает 40- или 128-разрядное шифрование.

Как происходит передача: данные протоколов, использующихся внутри сети, поступают в глобальную сеть упакованными в кадры PPP, затем с помощью протокола PPTP инкапсулируются в пакеты протокола IP. Далее они переносятся с помощью IP в зашифрованном виде через любую сеть TCP/IP (например, Интернет). Принимающий узел извлекает из пакетов IP кадры PPP, а затем обрабатывает их стандартным способом, т.е. извлекает из кадра PPP пакет IP, IPX или NetBEUI и отправляет его по локальной сети. Таким образом, протокол PPTP создает соединение «точка-точка» в сети и по созданному защищенному каналу передает данные.

Пакеты, переносящие пользовательские данные в рамках сессии PPTP,

инкапсулируются непосредственно в пакеты IP с помощью заголовка Generic Routing Protocol (GRE). Пакет, полученный в результате инкапсуляции, показан на рисунке.

|

Заголовок канального уровня, использующегося внутри

Интернет |

|

Заголовок IP |

|

Заголовок GRE |

|

Исходный пакет

PPP, |

Для организации VPN на основе PPTP не требуется больших затрат и сложных настроек: достаточно установить в центральном офисе сервер PPTP, а на клиентских компьютерах выполнить необходимые настройки.

Для объединения филиалов вместо настройки PPTP на всех клиентских станциях лучше выполнить настройки только на пограничном маршрутизаторе филиала, подключенном к Интернет, для пользователей все абсолютно прозрачно.

Технология PPPoE сегодня является одной из самых дешевых при

предоставлении пользователям доступа к услугам Интернет на базе Ethernet и при использовании технологии DSL.

PPPoE запускает сессию PPP поверх сети Ethernet. При этом будет поддерживаться аутентификация пользователей по протоколам PAP и CHAP, динамическое выделение IP-адресов пользователям, назначение адреса шлюза, DNS-сервера и т.д.

Принципом работы PPPoE является установление соединения «точка-точка» поверх общей среды Ethernet, поэтому процесс функционирования PPPoE разделен на две стадии.

Стадия установления соединения

Если все запрашиваемые клиентом службы доступны, то начинается второй этап − стадия установленной сессии. Если требуемые клиентом услуги не могут быть предоставлены, клиент получает пакет PADS с указанием ошибки в запросе услуги.

Сессия начинается с использованием пакетов PPP. При установлении PPP-сессии клиент может быть аутентифицирован, например, при помощи RADIUS, и его трафик будет учитываться как при обычном модемном доступе.

Клиенту можно назначить динамический IP-адрес из пула адресов сервера, установить настройки шлюза и DNS-сервера. При этом на сервере доступа клиенту соответственно ставится виртуальный интерфейс.

Завершение соединения PPPoE происходит по инициативе клиента или концентратора доступа при помощи посылки пакета PADT (PPPoE Active Discovery Terminate).

IPSec (Internet Protocol Security) – это не столько протокол, сколько целая система открытых стандартов и протоколов, призванная, чтобы обеспечить решение по безопасной передачи данных через публичные сети, то есть для организации VPN.

Система IPSec использует следующие протоколы для своей работы:

• Протокол AH (Authentication Header) - обеспечивает целостность и

аутентификацию источника данных в передаваемых пакетах, а также защиту от ложного воспроизведения пакетов;

• Протокол ESP (Encapsulation Security Payload) - обеспечивает не

только целостность и аутентификацию передаваемых данных, но еще и шифрование данных, а также защиту от ложного воспроизведения пакетов;

• Протокол IKE (Internet Key Exchange - обеспечивает способ

инициализации защищенного канала, а также процедуры обмена и

управления секретными ключами.

Для шифрования данных в IPSec может быть применен любой симметричный алгоритм шифрования, использующий секретные ключи.

Взаимодействие протоколов IPSec происходит следующим образом:

С помощью протокола IKE между двумя точками устанавливается защищенный канал, называемый «безопасной ассоциацией», - Security Association, SA.

При этом выполняется следующие действия:

• аутентификация конечных точек канала;

• выбираются параметры защиты данных (алгоритм шифрования,

сессионный ключ и др.).

Затем в рамках установленного канала начинает действовать протокол AH или ESP, но не оба сразу, с помощью которого и выполняется требуемая защита передаваемых данных.

Протоколы AH и ESP могут работать в двух режимах: транспортном и тоннельном.

В транспортном режиме передача IP-пакета через сеть выполняется с помощью оригинального заголовка этого пакета. При этом не все поля

исходного пакета защищаются. Протокол ESP аутентифицирует, проверяет целостность и шифрует только поле данных пакета IP. Протокол AH защищает больше полей: кроме поля данных еще и некоторые поля заголовка, за исключением изменяемых при передаче полей, например поля TTL.

В тоннельном режиме исходный пакет помещается в новый IP-пакет и передача данных выполняется на основании заголовка нового IP-пакета.

Существуют две основные схемы применения IPSec, отличающиеся ролью узлов, образующих защищенный канал.

В первой схеме защищенный канал образуется между конечными узлами сети. В этой схеме протокол IPSec защищает тот узел, на котором выполняется:

Во второй схеме защищенный канал устанавливается между двумя шлюзами безопасности. Эти шлюзы принимают данные от конечных узлов, подключенных к сетям, расположенным позади шлюзов. Конечные узлы в этом случае не поддерживают протокол IPSec, трафик, направляемый в публичную сеть, проходит через шлюз безопасности, который выполняет защиту от своего имени.

Для хостов, поддерживающих IPSec, разрешается использование как транспортного, так и тоннельного режимов. Для шлюзов разрешается использование только тоннельного режима.

Цель работы:

Научиться создавать виртуальные частные сети (VPN) с помощью DFL-600 и DFL-100, изучить протоколы IPSec, PPPoE и PPTP.

Выполнение лабораторной работы:

1. Подключение DFL-600.

С начала подключите источник питания к гнезду на задней панели DFL 600, затем адаптер питания к электрической розетке.

Используя «кроссовый» кабель Ethernet, подключите WAN-порт на задней панели устройства DFL-600 к DSL или кабельному модему.

Компьютеры с сетевыми адаптерами Ethernet могут быть подключены к

любому LAN-порту, используя «кроссовый» кабель.

Некоторые Интернет приложения не работают через NAT. Компьютеры,

на которых запускаются такие приложения, следует подключать к порту DMZ, используя «кроссовый» кабель.

2. Компьютер в вашей сети должен быть настроен с использованием IP

адреса и маски подсети из того же диапазона адресов, что и IP-адреса и маски подсети DFL-600 для возможности доступа через http с помощью web-браузера.

IP-адрес DFL-600 по умолчанию равен 192.168.0.1 с номером порта 8081 и маской подсети 255.255.255.0. IP-адрес компьютера , который будет использоваться для настройки, должен лежать в диапазоне от 192.168.0.2 до 192.168.0.254 с маской подсети 255.255.255.0. Этот диапазон может быть изменен позже. Для подключения к DFL-600 в адресной строке браузера введите http://192.168.0.1:8081.

2.1. Когда откроется домашняя страница, появится окно регистрации. Введите Username и Password по умолчанию для регистрации и конфигурирования DFL-600.

2.2 . Введите «admin» в поле username и «admin» в качестве пароля.Нажмите OK.

2.3 . После регистрации появится окно Home. Нажмите Run SetupWizard.

2.4 . Появится следующий экран. Нажмите Next.

Шаг 1 – Установка нового пароля администратора. Здесь вы можете задать новый пароль. Нажмите Next.

Шаг 2 – Выбор типа Интернет-соединения (WAN). Выберите протокол, который использует ваш провайдер для назначения IP-адреса. Это определит способ получения сетевого адреса для порта WAN DFL-600. Нажмите Next.

Шаг 3 – Установка завершена. Нажмите Restart для сохранения настроек и перезагрузки DFL-600.

Настройки WAN

Страница WAN Settings позволяет изменить протокол, который будет использоваться DFL-600 для подключения к серверу провайдера и получения необходимой информации о сетевых настройках.

На странице WAN Settings можно задать способ, с помощью которого DFL-600 будет получать сетевые настройки от провайдера. Поля для заполнения могут изменятся в зависимости от того, какой способ вы выберете:

Dynamic IP Address, Static IP Address или РРРоЕ

Dynamic IP Address – Если ваш провайдер использует протокол DHCP для назначения IP-адреса, маски подсети, шлюза по умолчанию и сервера DNS, выберите этот пункт. Некоторые провайдеры требуют задания имени устройства – Host Name, его можно ввести в поле Host Name.

Static IP Address – Если ваш провайдер назначил постоянный неизменяемый IP-адрес, выберите этот пункт. После того, как вы выберете этот пункт, появятся дополнительные поля введения сетевых параметров.

РРРоЕ – Если ваш провайдер использует протокол Point-to-Point Protocol over Ethernet, выберите этот пункт. После того, как вы выберите этот пункт, появятся дополнительные поля для введения сетевых параметров.

Connect on Demand – Выберите этот пункт для того, чтобы осуществлять соединение РРРоЕ WAN по запросу, т.е. только когда ваш компьютер посылает запрос на соединение. Это аналогично тому, как аналоговый модем осуществляет дозвон для соединения dial-up.

Настройки LAN

Страница LAN Settings позволяет вам задать IP адрес и маску подсети, которые будут определять DFL-600 во внутренней сети. Этот IP-адрес также будет использоваться в настройках на рабочих станциях вашей сети как IP-адрес шлюза по умолчанию – Default Gateway. IP-адрес DFL-600 по умолчанию – 192.168.0.1 с маской подсети 255.255.255.0. IP-адрес, назначенный здесь для DFL-600, должен быть из той же подсети, которую вы указали в настройках на странице DHCP Server.

Настройка сервера DHCP

Страница настройки DHCP позволяет вам настроить DFL-600 в качестве DHCP-сервера для вашей внутреннейподсети. После этого DFL-600 сможет автоматически назначать IP-адрес, маску подсети, шлюз по умолчанию и IP-адрес сервера DNS компьютерам внутренней сети. Компьютеры локальной сети должны быть настроены на получение настроек от DHCP-сервера.

Starting IP Address – введите первый IP-адрес того диапазона адресов, который DFL-600 будет назначать компьютерам локальной сети.

Ending IP Address – введите последний IP-адрес того диапазона адресов, который DFL-600 будет назначать компьютерам локальной сети.

Lease Time – данный параметр указывает, в течение какого времени компьютер вашей внутренней сети может использовать сетевые настройки, полученные от DHCP-сервера DFL-600. По истечении этого времени информация будет обновлена.

Настройка DMZ

Трансляция сетевых адресов (NAT) может служить препятствием в работе некоторых интерактивных приложений, например, видеоконференций и Интернет-игр. DFL-600 имеет один порт LAN, маркированный как DMZ, который может принадлежать другой подсети (иметь IP-адрес из другого диапазона) в отличие от 3-х остальных портов LAN. Порт DMZ обходит NAT и оставляет IP-адрес «открытым» для WAN или Интернет. Это позволяет таким приложениям, как Интернет-игры нормально работать.

Это целесообразно для некоторой дополнительной защиты, например, программного межсетевого экрана, установленного на компьютере, подключенному к порту DMZ.

Порту DMZ назначен IP-адрес 192.168.1.1 с маской подсети 255.255.255.0 по умолчанию. Обратите внимание, что адрес порта DMZ принадлежит сети 192.168.1.x, в то время как адреса портов LAN принадлежат сети 192.168.0.x по умолчанию.

DMZ – Настройка DMZ Hosts

DMZ-порт отображает один глобальный IP-адрес, который известен в Интернет, обычно назначенный провайдером ISP на один локальный IP-адрес из диапазона IP-адресов, назначенных для порта DMZ DFL-600.

DMZ Hosts, иначе называемые как Виртуальные Сервера (Virtual Servers), – это компьютеры в вашей сети LAN, которые подключены к порту DMZ и сконфигурированы для работы как сервера для подключений из зоны Интернет или WAN. IP-адреса должны принадлежать той же сети, что IP-адрес порта DMZ. Адрес, принятый по умолчанию для порта DMZ 192.168.1.1, так что сервера в зоне DMZ должны иметь адреса IP в диапазоне от 192.168.1.254, с маской подсети 255.255.255.0.

Построение VPN-туннелей на основе маршрутизатора D-link DI-804HV

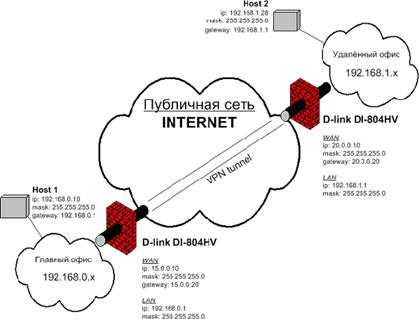

Итак, перед нами стоит задача: объединить при помощи VPN-туннеля сети главного и удалённого офисов с тем, чтобы обеспечить безопасный обмен корпоративными данными, а также прозрачный защищённый доступ к Intranet-ресурсам сети главного офиса пользователям сети удалённого офиса через небезопасный Интернет. Оба офиса имеют выделенное подключение к Интернет с реальными статическими IP- адресами. Для осуществления задачи у нас есть два маршрутизатора: D-link и DI-804HV.

Вот как выглядит схема, которую нам предстоит реализовать. (Все IP-адреса и другие сетевые настройки выдуманы для примера. Естественно, вместо них нужно вписать свои соответствующие настройки.)

Реализация поставленных задач.

Конфигурируем первый DI-804HV:

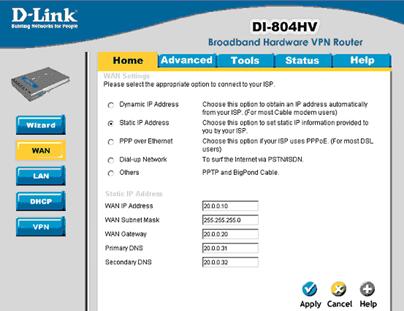

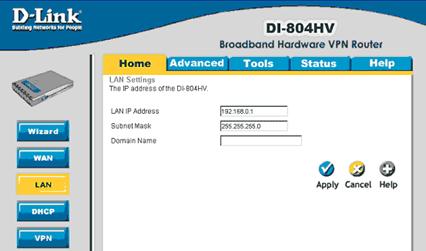

Шаг 1. Запускаем браузер, заходим на наш маршрутизатор и настраиваем WAN (внешний IP) и LAN (внутренний IP маршрутизатора).

Примечание:

· не забываем отключить в браузере использование прокси-сервера (еслитаковая настройка имеется);

· внутренний IP -адрес у DI-804HV по умолчанию – 192.168.0.1, поэтомукомпьютеру, с которого конфигурируется DI-804HV;

· нужно назначить IP-адрес типа 192.168.0.х;

· логин по умолчанию – "Admin", пароль пустой;

· для того чтобы внести изменения в конфигурацию

маршрутизатора,после всех необходимых манипуляций на соответствующей странице веб-интерфейса, нужно нажать кнопку "Apply" и затем "Restart".

Выбираем статический IP-адрес. Указываем внешний IP-адрес, маску подсети, шлюз по умолчанию, первичный и вторичный DNS.

Задаём внутренний IP-адрес маршрутизатора и соответствую-щую маску подсети.

Шаг 2. Настраиваем VPN.

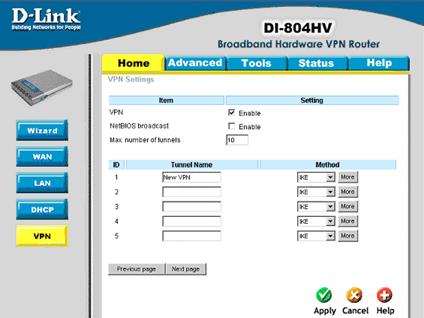

В маршрутизаторе DI-804HV возможно два метода настройки VPN : IKE и Manual. Настроим VPN, используя IKE. Напротив, ID1 в поле «Tunnel Name» вписываем название нашего туннеля, в выпадающем меню «Method» выбираем IKE, жмём кнопку «More».

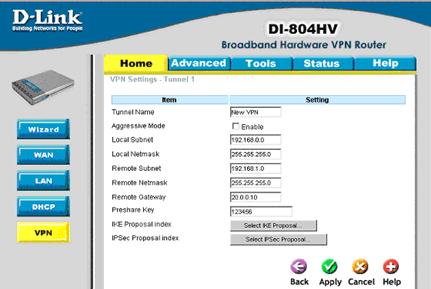

Здесь мы задаём: адрес локальной подсети (Local Subnet), маску локальной подсети (Local Netmask), адрес удалённой подсети (Remote Subnet), маску удалённой подсети (Remote Netmask). В поле «Remote Gateway» задаём внешний IP-адрес удалённого VPN-маршрутизатора. В поле «Preshare Key» задаём первичный ключ, который будет использоваться механизмом IKE для организации VPN-туннеля. Этот ключ должен быть одинаковым на обоих концах VPN-туннеля. 25

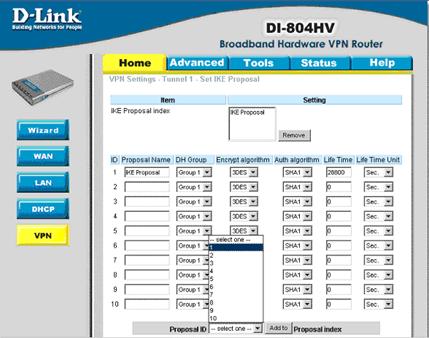

Нажимаем на кнопку «Select IKE Proposal …» и попадаем в меню Set IKE Proposal. Заполняем соответствующие поля, как показано на рисунке. Выбираем в выпадающем меню «Proposal ID» «1» и нажимаем кнопку «Add to». Далее «Apply», «Restart».

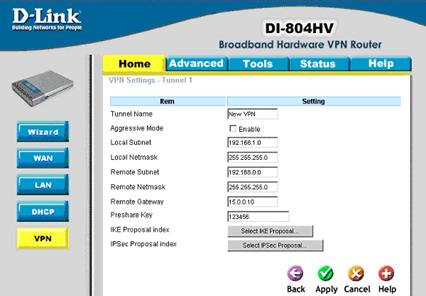

Шаг 3. Аналогичным образом настраиваем второй DI-804HV

Настройки «IKE Proposal» и «IPSEC Proposal» у двух маршрутизаторов совершенно

26

идентичны. Настройки VPN-туннеля у второго маршрутизатора немного отличаются.

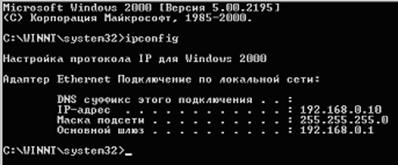

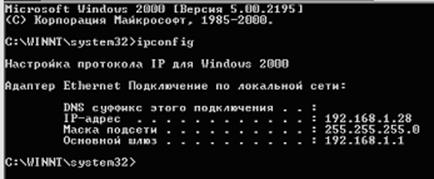

Теперь посмотрим, как настроены наши компьютеры - Host1 и Host2.

Настройка Host1.

Настройка Host2.

Для того чтобы инициализировать VPN-туннель, даём «пинг» с одного хоста на другой.

Как мы видим на скриншоте, наличие между хостами VPN-туннеля, проходящего через Интернет, остаётся совершенно незамеченным для утилиты ping. Более того, оно будет незаметно и для всех других сетевых приложений и служб. Это замечательное свойство протокола IPSec, обусловленное, как мы уже говорили, тем, что это протокол сетевого уровня, открывает огромные возможности перед системными администраторами компаний, имеющих более чем один офис. Поверх IPSec, например, можно развернуть доменную структуру, организовать работу почты, работу уже созданных систем внутреннего документооборота и других сетевых служб. Это избавляет от необходимости создания в каждом удалённом офисе своего отдельного почтового сервера, своего отдельного домена, избавляет от необходимости нанимать высококвалифицированный персонал для администрирования серверов и для модификации существующих систем документооборота. Всё это в значительной мере экономит средства компании, использующей VPN.

5 Лабораторная работа. Исследование оборудования для IP-телефонии

Теория

IP-телефония или VoIP (Voice over IP) – это технология, позволяющая использовать Интернет или любую другую IP-сеть в качестве средства организации и ведения телефонных разговоров и передачи факсов в режиме реального времени. Используя Интернет, можно обмениваться цифровой информацией. Следовательно, технически возможно оцифровать звук или факсимильное сообщение и переслать его аналогично тому, как пересылаются цифровые данные. В этом смысле IP-телефония использует Интернет (или любую другую IP-сеть) для пересылки голосовых или факсимильных сообщений между двумя пользователями компьютера в режиме реального времени.

Общий принцип действия телефонных серверов IP-телефонии:

С одной стороны сервер связан с телефонными линиями и может соединиться с любым телефоном мира. С другой стороны сервер связан с Интернет и может связаться с любым компьютером в мире. Сервер принимает стандартный телефонный сигнал, оцифровывает его (если он исходно не цифровой), сжимает, разбивает на пакеты и отправляет через Интернет по назначению с использованием протокола Интернет (TCP/IP). Для пакетов, приходящих из сети на телефонный сервер и уходящих в телефонную линию, операция происходит в обратном порядке. Обе составляющие операции (вход сигнала в телефонную сеть и его выход из телефонной сети) происходят практически одновременно, что позволяет обеспечить полнодуплексный (т.е., двунаправленный) разговор.

28

|

|

Отметим преимущества IP-телефонии.

· Экономия средств

Меньшая стоимость междугородних и международных звонков.

Меньшие затраты на инвестиции в оборудование.

Интеграция голосовых сетей с сетями передачи данных.

· Универсальность

Речь может быть преобразована в IP-пакеты в любой точке сетевой инфраструктуры: на магистрали сети оператора, в корпоративной сети или непосредственно в терминале пользователя.

· Открытая архитектура

Общие стандарты: H.323, MGCP, SIP.

В виду острой конкуренции цены на услуги постоянно снижаются.

· Экономия полосы пропускания

Эффективное использование полосы пропускания от 5,3 до 8 Кбит/с по сравнению с 64 Кбит/с для традиционной телефонии.

Особенности передачи голоса по IP. Эхо

Вызывает затруднения при разговоре. Говорящий слышит с определенной задержкой свой собственный голос.

Электрическое эхо, сигналы прямого и обратного сигнала, передаваемого по двухпроводной линии, полностью не разделяются и возникает частичное отражение сигналов в системе разделения сигналов разных направлений.

Акустическое эхо возникает при использовании громкоговорящей связи.

Эхозаградители – отключение канала передачи при наличии активности в канале прием.

Эхокомпенсаторы – более сложное устройство, вычитающее смоделированный эхосигнал из принимаемого сигнала.

Особенности передачи голоса по IP.Задержки

ITU-T в рекомендации G.114 определил требования к качеству передачи речи. Хорошее качество – сквозная задержка не превышает 150мс.

− Влияние сети

Чем больше сетевого оборудования в маршруте тем больше время запаздывания пакета и тем больше вариация этого времени (джиттер).

− Влияние операционной системы

Soft-phones – Windows, Unix;

IP-phones, Gateway – операционные системы реального времени.

− Влияние джиттер-буфера

Используется для компенсации джиттера.

− Влияние кодека и размера пакета

Время на формирование пакета.

Принципы кодирования речи

Процесс преобразования аналогового сигнала в цифровую форму называется анализом или цифровым кодированием речи, обратный процесс – синтез или декодирование речи.

Цель – получить такую цифровую последовательность, которая требует минимальной скорости передачи и из которой декодер может восстановить исходный речевой сигнал с минимальными искажениями.

При преобразовании аналогового сигнала в цифровую форму используются 2 метода:

Дискретизация − дискретные во времени отсчеты амплитуды.

Диапазон речевого сигнала ограничен 0,3-3,4 кГц.

Частота дискретизации 8 кГц.

Квантование − дискретизация полученных отсчетов – 8 бит. Пропускная способность для одного голосового канала 8000 отсчетов/c * 8 бит = 64 Кбит/c.

Физические интерфейсы

FXS (Foreign eXchange Station)

Двухпроводная абонентская линия с интерфейсным разъемом RJ-11. Используется для подключения конечного пользователя с телефонным аппаратом. Подает на телефонный аппарат необходимое напряжение, генерирует звонки и тональные сигналы, воспринимает положение трубки (снята/положена) и набор номера от телефонного аппарата.

FXO (Foreign eXchange Office)

Интерфейс, используемый для эмуляции телефонного аппарата, подключенного к АТС. В качестве интерфейсного разъёма используется розетка RJ-11. Использует подаваемое АТС напряжение, воспринимает звонки и тональные сигналы. Эмулирует положение телефонной трубки (снята/положена) и генерирует набор номера для АТС.

E&M

Система стандартных сигналов для соединения локальных АТС через ТФОП. Использует интерфейс с восьмью проводами, из которых для передачи контрольных и информационных сигналов могут быть задействованы четыре провода, а оставшиеся одна или две пары используются для голоса. В зависимости от количества пар для голоса и методов передачи сигнализации различают E&M типов I, II, III, V.

E1

Европейский стандарт для цифровых линий связи, состоящих из 30 каналов по 64 Кбит/c каждый (используются в телефонии в качестве голосовых каналов), кроме того, используется отдельный канал для синхронизации и отдельный канал для передачи управляющих сигналов. E1 стандартизован ITU-T.

Протоколы передачи данных

RTP (Real Time Protocol) – базовый протокол для всех приложений, связанных с интерактивной передачей мультимедийных данных по IP-сети. Главная функция RTP – вычисление средней задержки набора принятых пакетов и их выдача пользовательскому приложению с постоянной задержкой, равной среднему значению.

Речь и видеоинформация чувствительны к задержкам, но менее чувствительны к потерям отдельных пакетов. Поэтому в качестве транспортного протокола используется UDP, т.к. механизмы контроля доставки и повторной передачи пакетов, обеспечиваемые TCP, не подходят для передачи голосовых данных и видеоинформации.

Для IP-телефонии разработан целый ряд протоколов, которые содержат положения, относящиеся к передачи речи по IP-сетям и к сигнализации для IP-телефонии. Наиболее распространенные на сегодня протоколы − это H.323, SIP, MGSP. Сравнение названных протоколов приведено в таблице 3.

Таблица №3

|

|

SIP |

H.323 |

MGCP |

|

Архитектура |

Клиент-сервер точка-точка |

Клиент-сервер точка-точка |

Клиент-сервер |

|

Сложность |

Низкая |

Высокая |

Высокая |

|

Возможности |

Простые |

Полные |

Частичные |

|

Масштабируемость |

Хорошая |

Плохая |

Средняя |

|

Интернет |

Да |

Нет |

Нет |

|

SS7-совместимость |

Плохая |

Плохая |

Хорошая |

|

Стоимость |

Низкая |

Высокая |

Средняя |

В лабораторной работе будет использовано следующие оборудование:

Шлюз VoIP DG-102SH

• 2 или 4 порта Foreign Exchange Subscriber (FXS) RJ-11.

• Два порта 10/100BASE-TX RJ-45 (WAN & LAN).

• Поддержка стандарта H.323 v2 (DG-102SH и DG-104SH), SIP (DG

102SS) или MGCP (DG-102S и DG-104S).

• Поддержка протокола передачи факсов T.38.

• Компрессия голоса: G.711, G.723.1, G.729a.

• Обеспечения качества звука: QoS, "подавление тишины",

восстановление утерянных пакетов, адаптивный буфер для улучшения приема голоса.

• Поддержка NAT.

• DHCP Server/Client.

• Управление на основе Web, Telnet , SNMP и локально через консоль

RS-232.

• Функция Life Line – DG-102.

IP-телефон DPH-100

• Два порта 10/100BASE-TX RJ-45:

для подключения к ЛВС и к ПК.

• Протоколы: H.323 v2/ MGCP.

• Сжатие голоса: G.711, G.723.1, G.729a/G.729ab.

• Подавление эха: G.165.

• Большая жидкокристаллическая панель

(2 линии по 16 символов).

• Поддержка QoS.

• DHCP Client.

• Настройка с помощью подсказок с жидкокристаллической панели.

• Удаленная загрузка/обновление встроенного программного

обеспечения.

• Управление на основе Web.

Цель работы:

Ознакомиться с работой оборудования IP-телефонии

Выполнение лабораторной работы

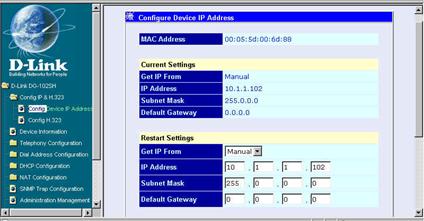

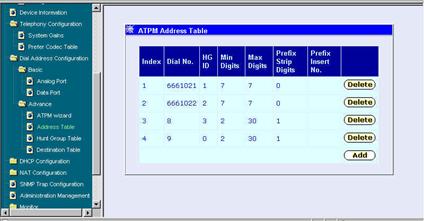

Шаг 1. Назначить IP-адрес DG-102 SH

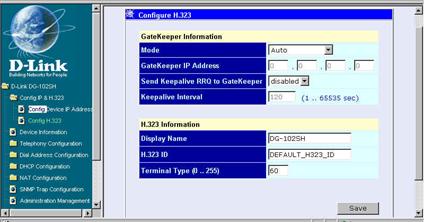

Шаг 2. Настройка режима работы с гейткипером

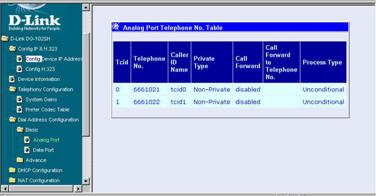

Шаг 3. Настройка телефонных номеров

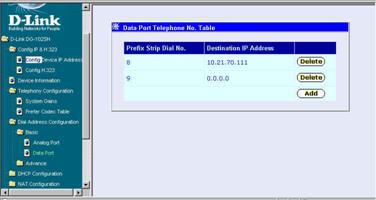

Шаг 4. Настройка префиксов

Шаг 5. Проверка ATPM-таблицы

6 Лабораторная работа. Видеоконференция c IP-видеофоном DLINK DVC-1000 i2eyeTM

Теория

Характеристики:

Стандарты:

· IEEE802.3 10BASE-T Ethernet;

· ITU H.323 - IP-соединение;

· QoS-приоритезация IP-пакетов;

· количество Ethernet портов: 1.

Параметры видео:

· передача видео: H.263;

разрешение 352х288 pix (разрешение обычного TV) до 30 кадров/с;

· автоматическая регулировка яркости и контрастности;

· ручная регулировка фокуса.

Параметры аудио:

· сжатие звука: кодеки G.711 и G.723;

· приглушение эффекта эха;

· используемая полоса пропускания: от 96 до 512 kbps.

Возможности DVC-1000

DVC-1000 подключается непосредственно к телевизору, на который выводится изображение, и к сети Интернет. Фактически, IP-видеофон − это комбинация вэб-камеры, видеокарты с TV-out и шлюза IP-телефонии (VoIP). Этот видеофон самодостаточен и не требует дополнительных устройств.

Минимальная полоса пропускания, необходимая для "видеозвонков" − 96 kbps, рекомендуемая − не ниже 128 kbps, хотя максимальная полоса пропускания используемая i2eye − 512 kbps, уже на скорости 256 kbps изображение практически неотличимо от обычной ТВ-картинки.

Достоинством DVC-1000 также является возможность звонить по привычным нам телефонным номерам типа (8634) 310-311. Номер себе вы выбираете сами при первом включении. Если номер уже занят, вам придется ввести новый. Регистрация "видеофонных" номеров осуществляется на специальном gatekeeper / LDAP сервисе DLINK. Вы можете использовать i2eye для звонков по локальной сети или через Интернет, не подключаясь к сервисам DLINK (они бесплатны, во всяком случае пока), но в этом случае в качестве номера абонента будет выступать его IP-адрес. Осуществлять звонок по IP-адресу вы можете не только на видеофоны i2eye, но и на другие устройства VoIP или на компьютеры с установленной программой NetMeeting.

Цель работы:

Научиться настраивать видеоконференцию с помощью двух видеофонов DVC-1000.

Выполнение лабораторной работы

Шаг 1. Установить DVC-1000

Чтобы подключить видеофон к ПК, необходимо наличие TV-тюнера.

Ниже приведен внешний вид задней панели устройства. Видеофон i2eye имеет следующие разъемы:

§ разъем питания;

§ разъем RJ-45 (10Base-T) для подключения к сети Ethernet или xDSL

кабельному модему;

36

§ разъем для подключения внешнего микрофона;

§ разъем RJ-11 для подключения телефона (обычного или радио);

§ компонентный аудио- видеовыход для подключения к ПК через

TV-тюнер или к телевизору.

Внимание! Подключать внешний микрофон можно только при выключенном питании DVC-1000, о чем написано большими красными буквами на руководстве пользователя и специальной вкладке.

Шаг 2. Настройка видеофона DVC-1000

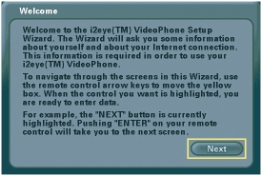

При первом включении i2eye мы увидели следующее приветствие:

Можно ознакомиться с написанным и смело жать NEXT.

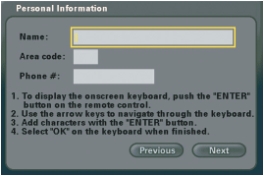

Меню "Personal Information"

В этом меню нужно ввести информацию о себе: ваше имя, код города и номер "Интернет-телефона". Вы можете использовать в качестве "Интернет-телефона" тот же номер, который является номером вашего домашнего или рабочего телефона.

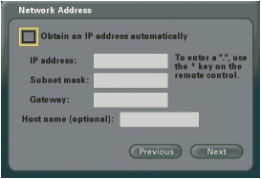

Меню "Network Address"

Рекомендуется поставить галочку напротив "Automatically obtain IP address", если вы получаете IP-адрес автоматически от DHCP-сервера. Мы так и сделали, и ничего больше, кроме скорости подключения, настраивать нам не пришлось.

Если IP-адрес не присваивается автоматически, введите ваш IP-адрес, маску подсети и адрес шлюза. Поле "host-name" не является обязательным.

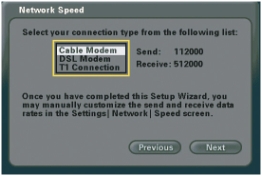

Меню "Network Speed"

38

Выберите тип вашего подключения к Интернет из списка. Доступны следующие предустановленные варианты:

· Кабельный модем: send 112 kbps, receive 512 kbps.

· DSL модем: send 96 kbps, receive 96 kbps.

· T1 подключение: send 512 kbps, receive 512 kbps.

После перезагрузки видеофона в меню "Сетевые подключения − Адрес" можно увидеть присвоенный ему DHCP-сервером IP-адрес.

Шаг 3. Открыть необходимые для работы i2eye порты на маршрутизаторе.

Процесс настройки:

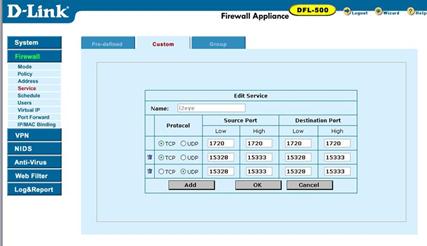

На вкладке Firewall -> Service -> Custom нажать кнопку New и создать новый сервис, назовем его i2eye.

Настраиваем переадресацию портов, необходимых для работы видеофона TCP порт 1720, UDP&TCP порты 15328-15333.

39

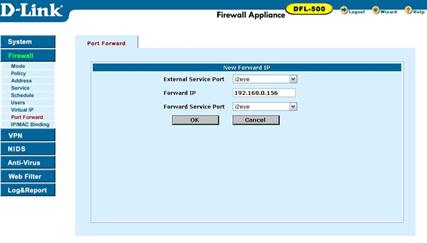

Далее, перейдя во вкладку Firewall -> Port Forward, присваиваем созданный сервис i2eye IP-адресу видеофона и перезагружаем маршрутизатор.

На этом настройка оборудования была закончена. Такие же действия были произведены в удаленном офисе.

Шаг 4. «Звоним»

Вызов абонента осуществляется по его номеру или по IP-адресу. Удобная записная книга позволит ускорить вызов абонентов. Ответить на входящий звонок вы можете, подняв трубку подключенного к i2eye телефона или нажав клавишу на пульте ДУ. Все удобно и не требует привыкания.

Cвязь установлена. Можно выбрать один из трех форматов отображения: полноэкранный, картинка в картинке, картинка в картинке + служебная информация. Качество изображения при скорости 256 Кбит/c неотличимо от обычной ТВ-картинки, разве что при очень быстрых перемещениях объекта наблюдается некоторое "торможение". Преимущества использования обычного ТВ в качестве монитора − налицо. Мало кто использует мониторы диагональю 21-25 и более дюймов, а телевизоры такого формата − самые распространенные.

Режим «картинка в картинке» очень удобен − можно видеть на большем экране собеседника и в углу − себя (чтобы случайно не «выпасть» из кадра). Нажатием на кнопку на пульте ДУ можно поменять экраны − в большем окажетесь вы, а в меньшем − ваш собеседник.

40

Совместимость

DLINK DVC-1000 работает по протоколу H.323 и совместимо с любым оборудованием и даже софтом, работающим по тому же протоколу. В частности, i2eye совместим с NetMeeting, и удаленный абонент может не иметь такого же видеофона, как ваш, а работать на компьютере, оснащенным вэб-камерой и вышеупомянутой программой. Мы провели небольшой тест, правда, внутри нашей локальной сети, связав видеофон i2eye с компьютером, оборудованным веб-камерой (DLINK DU-C300). Проблем с настройкой NetMeeting не возникло, собственно говоря, настройка практически и не потребовалась. Звонки осуществлялись как с i2eye на NetMeeting, так и в обратном направлении, по IP-адресу.

Список литературы

1. Компьютерные сети. Принципы, технологии, протоколы. В.Г. Олифер,Н.А. Олифер. –СПб: Питер, 2000.

2. Руководство по технологиям объединенных сетей, 3-е издание. Пер. сангл.–М.: Издательский дом «Вильямс», 2002.

3. Качество обслуживания в сетях IP. Вегешна Шринивас. Пер. с англ. М.: Издательский дом «Вильямс», 2003.

4. Руководство пользователя коммутатора D-Link DES-3226S.5. Материалы для тренингов D-Link.

6. Вычислительные системы, сети и телекоммуникации. / А.П.Пятибратов, Л.П. Гудыныко, А.А. Кириченко.–М.: Финансы и статистика, 2002.

7. Компьютерные сети. Учебный курс (+CD ROM). –М.: Русская редакция Microsoftpress, 1998.

Содержание

Введение

Лабораторная работа №1. Исследование возможностей коммутаторов от DLink

Лабораторная работа №2. Подключение к WEB-интерфейсуКоммутатора

Лабораторная работа №3. Построение беспроводной компьютерной сети (Radio Ethernet)

Лабораторная работа №4. Построение VPN с помощью DFL-600 и DFL-100

Лабораторная работа №5. Исследование оборудования для IP- телефонии

Лабораторная работа №6. Видеоконференция c IP-видеофоном DLINK DVC-1000 i2eyeTM

Список литературы