Некоммерческое акционерное общество

АЛМАТИНСКИЙ УНИВЕРСИТЕТ ЭНЕРГЕТИКИ И СВЯЗИ

Кафедра телекоммуникационных систем

ЗАЩИТА ИНФОРМАЦИИ В РАДИОЭЛЕКТРОННЫХ СИСТЕМАХ

Конспект лекций

для студентов всех форм обучения специальности

5В071900 – Радиотехника, электроника и телекоммуникации

Алматы 2011

СоставителЬ: И.Н. Федулина Защита информации в радиоэлектронных системах. Конспект лекций (для студентов всех форм обучения специальности 5В071900 – Радиотехника, электроника и телекоммуникации). – Алматы: АУЭС, 2011. - 73 с.

Конспект лекций содержит сведения о радиоэлектронной борьбе, о различных видах радиоэлектронной защиты, в том числе о помехозащищенности и маскировке радиоэлектронных средств (РЭС), обеспечении их электромагнитной совместимости; рассматривается круг вопросов относительно защиты информации от утечки по техническим каналам; приводятся сведения о криптографических методах защиты информации, включая обеспечение имитозащиты РЭС и методы закрытия речевых сигналов.

Конспект лекций предназначен для студентов всех форм обучения специальности 5В071900 – Радиотехника, электроника и телекоммуникации.

Ил. 39, табл. 2, библиогр. 16 назв.

Рецензент: канд. техн. наук. проф. Коньшин С.В.

Печатается по плану издания НАО «Алматинского университета энергетики и связи» на 2011 год.

©НАО « Алматинский университет энергетики и связи» 2011 г.

Содержание

|

Лекция 1. Концептуальная модель информационной безопасности |

4 |

|

Лекция 2. Радиоэлектронная защита как составная часть информацион-ной безопасности |

7 |

|

Лекция 3. Помехозащищенность радиоэлектронных средств |

11 |

|

Лекция 4. Помехозащита радиоприемников |

14 |

|

Лекция 5. Маскировка и незаметность радиоэлектронных средств. Кодирование в помехозащищенных системах передачи информации |

18 |

|

Лекция 6. Обеспечение электромагнитной совместимости радиоэлект-ронных систем |

23 |

|

Лекция 7. Разведка за счет образования технических каналов утечки информации |

26 |

|

Лекция 8. Технические каналы утечки информации на базе средств пассивного перехвата |

32 |

|

Лекция 9. Технические каналы утечки информации на базе средств активного перехвата |

36 |

|

Лекция 10. Методы защиты информации от утечки по техническим каналам |

40 |

|

Лекция 11. Средства защиты информации от утечки по техническим каналам |

47 |

|

Лекция 12. Криптографические методы защиты информации |

54 |

|

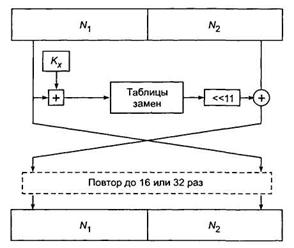

Лекция 13. Блочные алгоритмы шифрования данных |

56 |

|

Лекция 14. Асимметричные криптоалгоритмы |

63 |

|

Лекция 15. Стойкость к имитирующим и дезинформирующим помехам (обеспечение подлинности сообщений) |

65 |

|

Лекция 16. Методы закрытия речевых сигналов |

70 |

|

Список литературы |

73 |

Лекция 1. Концептуальная модель информационной безопасности

Понимая информационную безопасность как «состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций», правомерно определить угрозы безопасности информации, источники этих угроз, способы их реализации и цели, а также иные условия и действия, нарушающие безопасность. При этом, естественно, следует рассматривать и меры защиты информации от неправомерных действий, приводящих к нанесению ущерба.

Практика показала, что для анализа значительного набора источников, объектов и действий целесообразно использовать методы моделирования, при которых формируется как бы «заместитель» реальных ситуаций. При этом следует учитывать, что модель не копирует оригинал, она проще. Модель должна быть достаточно общей, чтобы описывать реальные действия с учетом их сложности.

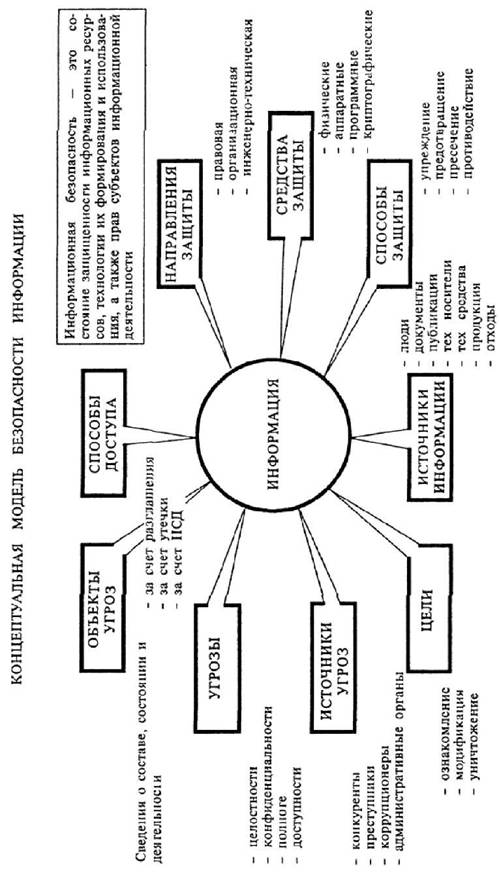

Можно предложить компоненты концептуальной модели безопасности информации на первом уровне декомпозиции (см. рисунок 1.1).

Объектом угроз информационной безопасности выступают сведения о составе, состоянии и деятельности объекта защиты (персонала, материальных и финансовых ценностей, информационных ресурсов).

Угрозы информации выражаются в нарушении ее целостности, конфиденциальности, полноты и доступности.

Источниками угроз выступают конкуренты, преступники, коррупционеры, административно-управленческие органы.

Источники угроз преследуют при этом следующие цели: ознакомление с охраняемыми сведениями, их модификация в корыстных целях и уничтожение для нанесения прямого материального ущерба.

Неправомерное овладение конфиденциальной информацией (способы доступа) возможно за счет ее разглашения источниками сведений, за счет утечки информации через технические средства и за счет несанкционированного доступа к охраняемым сведениям.

Источниками конфиденциальной информации являются люди, документы, публикации, технические носители информации, технические средства обеспечения производственной и трудовой деятельности, продукция и отходы производства.

Основными направлениями защиты информации являются правовая, организационная и инженерно-техническая защиты информации как выразители комплексного подхода к обеспечению информационной безопасности.

Средствами защиты информации являются физические средства, аппаратные средства, программные средства и криптографические методы. Криптографические методы могут быть реализованы как аппаратно, программно, так и смешанно программно-аппаратным и средствами.

Рисунок 1.1- Концептуальная модель безопасности

В качестве способов защиты выступают всевозможные меры, пути, способы и действия, обеспечивающие упреждение противоправных действий, их предотвращение, пресечение и противодействие несанкционированному доступу.

Общие сведения о радиоэлектронной борьбе

В настоящее время способ передачи информации с помощью радиоволн – один из самых востребованных, поскольку от других систем связи он отличается мобильностью, высокой скоростью передачи информации и относительной дешевизной. В системах передачи конфиденциальной информации, особенно связанной с ведением военных действий, мобильность играет особую роль, что и обуславливает широкое использование систем радиосвязи для этих целей.

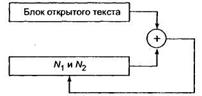

При рассмотрении особенностей функционирования систем конфиденциальной связи необходимо выделять не две заинтересованные стороны, а три, в отличие от обычных систем радиосвязи. Такие системы носят ярко выраженный ассиметричный характер, что хорошо видно из рисунка 1.2, на котором обобщенно изображена организация конфиденциальной радиосвязи.

Рисунок 1.2– Структурная схема организации конфиденциальной радиосвязи

Отправитель корреспонденции посредством выбора канала радиосвязи выбирает наилучший способ передачи информации. Если передаваемая информация конфиденциальна, то отправитель дополнительно осуществляет ее шифрование или скремблирование. В особых случаях для затруднения перехвата информации осуществляется ее маскировка искусственными помехами. Способы кодирования, шифрования и маскировки передаваемой информации известны получателю, который осуществляет обратный процесс: выделение полезного сигнала из шума, декодирование и расшифровку.

Радиоэлектронная борьба (РЭБ) — совокупность согласованных по целям, задачам, месту и времени мероприятий и действий войск (сил) по выявлению радиоэлектронных средств и систем управления войсками (силами) и оружием противника, их уничтожению всеми видами оружия или захвату (выводу из строя), а также по радиоэлектронной защите своих радиоэлектронных объектов и систем управления войсками и оружием. Схематично задачи РЭБ представлены на рисунке 1.3.

РЭЗ – радиоэлектронная защита; РЭП – радиоэлектронное противодействие; РЭО – радиоэлектронное обеспечение.

Рисунок 1.3- Задачи радиоэлектронной борьбы

Лекция 2. Радиоэлектронная защита как составная часть информационной безопасности

Выполнение мероприятий радиоэлектронной защиты рассматривается как непреложное условие обеспечения устойчивого управления своими войсками и оружием.

В состав радиоэлектронной защиты радиоэлектронных средств (РЭС) входят 4 вида защиты РЭС:

- от преднамеренных помех, создаваемых противником;

- от непреднамеренных помех со стороны других (своих и противника) РЭС (обеспечение электромагнитной совместимости (ЭМС));

- от самонаводящегося оружия;

- от мощных электромагнитных излучений (ЭМИ).

Защита РЭС от преднамеренных помех

Помехи могут ухудшать прием и затруднять обработку сигналов, вызывать неправильное срабатывание оконечной аппаратуры, искажать (модифицировать) и уничтожать информацию, хранимую в информационных массивах и базах данных, вводить в заблуждение при оценке радиоэлектронной обстановки, вынуждать принимать неверные информационные решения.

Помехи имеют естественное и искусственное происхождение. К естественным относят: атмосферные, ионосферные помехи, космические радиоизлучения, отражения волн от местных предметов, геомагнитные условия в зоне функционирования информационно-телекоммуникационных систем (ИТКС).

К искусственным помехам относятся помехи неумышленные, т.е. вызванные посторонними передатчиками (взаимные помехи) или установками электрооборудования (индустриальные помехи), и организованные, или преднамеренные.

Преднамеренные помехи подразделяют по способу создания на активные, генерируемые специальными передатчиками, и пассивные, образуемые за счет отражения волн, излученных РЭС, от различных отражателей или путем искусственного изменения электромагнитных свойств среды.

Активные помехи. Передатчики помех настраивают на частоты подавляемых РЭС ИТКС. Подавляющими (маскирующими) являются помехи, воздействующие на подсистемы обработки сигналов и полей. Такие помехи приводят к разрушению (диссипации) полезной информации, переносимой рабочими сигналами РЭС, до ее поступления в подсистемы обработки информации. Подавляющие помехи действуют в результате значительного превышения над уровнем полезного сигнала (критерий «отношение мощности (напряжения) сигнала к мощности (напряжению) помехи Рс/Рп»).

Дезинформирующие (имитирующие) помехи приводят к тому, что в подсистеме обработки подавляемого РЭС из принимаемых сигналов извлекается ложная информация. Данный вид помехи, как правило, имитирует сигналы РЭС.

Их эффективность повышается, если структура спектра помехи приближается к спектру сигналов.

Диверсионные помехи, приводят к тому, что в подсистеме обработки информации и в подсистеме управления изменяются алгоритмы обработки сигналов, полей и информации.

В обобщенном виде множество видов помех систематизировано в таблице 2.1.

Т а б л и ц а 2.1- Виды помех

|

По способу воздействия На канал |

1.1. Дезинформирующие 1.2. Диверсионные 1.3. Подавляющие (маскирующие) |

|

По структуре |

2.1. Имитирующие 2.2. С независимой структурой (шумовые) 2.3. Коррелированные сигналом |

|

По времени |

3.1. Прицельные 3.2. Непрерывные |

|

По частоте |

4.1. Прицельные 4.2. Заградительные |

|

По пространству |

5.1. Прицельные 5.2. Заградительные 5.3. Сосредоточенные (одноточечные, т.е. излучаемые из одной точки) 5.4. Распределенные (многоточечные - из нескольких точек пространства) |

|

По принципам создания |

6.1. Ретрансляционные (принимаемые, усиливаемые и наделяемые дополнительной модуляцией комплексом помех) 6.2. Генераторные (передатчики помех) |

|

По виду модуляции |

7.1. Прямошумовые (усиление естественного шума генератора помех) 7.2. Модулированные шумовые (по амплитуде, фазе, частоте, поляризации) 7.3. С регулярной модуляцией (по амплитуде, фазе, частоте) |

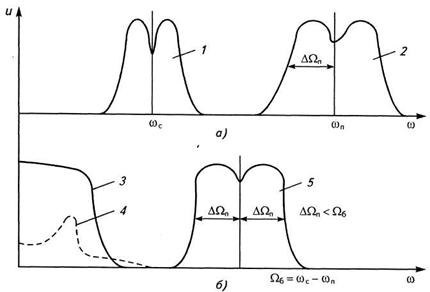

Заградительные помехи создаются в широкой полосе частот, в десятки и сотни раз превышающей полосу пропускания подавляемого радиоприемного устройства. Особенностью таких помех является то, что при неизменной мощности их передатчика спектральная плотность Nп мощности помехи уменьшается по мере расширения спектра излучения (см. рисунок 2.1, в).

Прицельные помехи создают в сравнительно узкой полосе частот, не превышающей двух-трех эффективных полос пропускания приемника. Прицельные помехи характеризуются высокой спектральной плотностью помехи, поскольку излучаются в узком спектре частот (см. рисунок 2.1, б).

Шумовая помеха характеризуется хаотическим изменением амплитуды, частоты или фазы выбросов, поэтому ее часто называют флуктуационной.

Шум, параметры которого сохраняются примерно постоянным в широком диапазоне частот (гладкий шум), называют белым шумом, ввиду сходства его частотного спектра со спектром белого света. Поскольку они по своей структуре близки к внутренним флуктуационным шумам приемников, часто бывает трудно их обнаружить и принять меры к ослаблению помех (см. рисунок 2.2).

а - подавляемые сигналы; б - прицельная помеха 1 совпадает по частоте с сигналом (помеха 2 не совпадает); в - заградительная помеха.

Рисунок 2.1- Подавление РЭС

Активные помехи создаются специальными станциями. Их конструкции определяются назначением, диапазоном волн и местом установки. Станции помех устанавливаются на автомобилях, самолетах, вертолетах, исполняются в носимом варианте (кейсе), а также «забрасываемые» или одноразового использования. Забрасываемые передатчики помех (ЗПП) могут доставляться ракетами, артиллерийскими снарядами, средствами воздушного нападения, а также диверсионно-разведывательными группами, представителями преступных групп.

1 - помехи; 2 - сигналы

Рисунок 2.2- Шумовые радиопомехи

Забрасываемые передатчики помех эффективно используются для локальной блокады узлов связи, выделенных помещений основных и вспомогательных технических средств, технических охранных систем.

Модулированные (по амплитуде) помехи (см. рисунок 2.3) образуются модуляцией амплитуды напряжения несущего колебания передатчика помех гармоническими колебаниями Wп.

а - спектры сигнала 1 и помехи 2 на входе приемника; б - результирующий спектр на выходе детектора (3 - помеха; 4 - сигнал; 5 - биения).

Рисунок 2.3- Воздействие амплитудно-модулированной помехи на радиотелефонную связь

В результате воздействия напряжения сигнала uWc, помехи uWп происходят биения uWб, что приводит к искажению (в средствах радиосвязи) или маскировке (средствах радиолокации) сигнала.

В практике проектирования систем и средств связи разработаны методы и устройства защиты только от маскирующих и, так называемых, структурных помех, которые принадлежат к классу подавляющих помех.

Лекция 3. Помехозащищенность радиоэлектронных средств

Зоны действий передатчиков помех

Помеха подавляет приемное устройство РЭС только в том случае, когда отношение мощности помехи, попадающей в его полосу пропускания, к мощности сигнала превышает величину, характерную для данного вида помех и параметров приемника.

Минимально необходимое отношение мощностей помехи и сигнала на входе приемника (в пределах полосы пропускания его линейной части), при котором достигается требуемая степень подавления, называют коэффициентом подавления по мощности:

.

.

В практике используется и коэффициент подавления по напряжению, равный отношению электродвижущей силы (ЭДС) помехи и сигнала на входе приемника:

.

.

Обычно коэффициент подавления для импульсных и непрерывных сигналов и помех определяют как отношение их соответствующих мощностей.

Помеху считают эффективной, если отношение К мощностей помехи и сигнала на входе приемника больше коэффициента подавления: К ³ Кп.

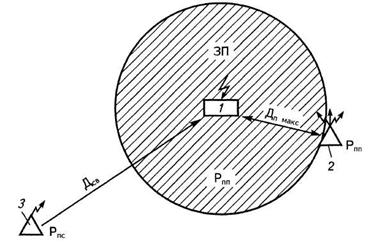

Зоны подавления (ЗП) линий (каналов) радиосвязи будут различными в зависимости от энергетических показателей и форм диаграмм направленности антенн (ДНА) станций радиосвязи и помех и их взаимного расположения. В общем случае ЗП радиосвязи представляет собой фигуру, по форме совпадающую с ДНА приемника и с границей Дп, проведенной из точки расположения подавляемого приемника. При применении всенаправленных антенн в линии радиосвязи и на станции помех (G = 1) ЗП будет представлять круг (см. рисунок 3.1). В целях снижения эффективности помехи (ухода от помехи) путем применения станциями радиосвязи направленных антенн форма ЗП РЭС определяется видом ДН приемной антенны.

1 - подавляемый приемник; 2 - передатчик помех; 3 - передатчик полезного сигнала; Дсв - дистанция связи, Дп макс - дистанция помехи.

Рисунок 3.1- Зона подавления радиосвязи при применении в приемнике

всенаправленных антенн

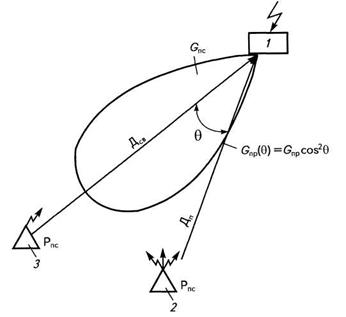

Если, в горизонтальной плоскости ДНА имеет вид «петли», т.е. описывается выражением Gпрп(q) = Gпр cos2q (см. рисунок 3.2), то форма ЗП будет определяться выражением:

где Рпп, Рпс - мощности передатчика помех и средства связи;

Gпп, Gпс - коэффициенты усиления антенн передатчика помех (сигнала в направлении на подавляемый приемник связи, Gпп = Gпс, если помехи приходят по основному лепестку ДН приемной антенны);

Dfпр, Dfп - полоса пропускания приемника (ширина спектра помехи);

gп - коэффициент, учитывающий различие поляризации помехи и сигнала (от 1 до 0).

Рисунок 3.2- Зона подавления радиосвязи при применении в приемнике остронаправленной антенны (1-3 - то же, что и на рисунке 3.1)

Максимально допустимое удаление передатчика помех от подавляемого приемника, при котором обеспечивается эффективное нарушение радиосвязи:

.

.

В рассмотренных случаях помехозащищенность средств радиосвязи (СРС) может обеспечиваться оптимальным выбором дистанции связи (меньше, чем дистанция помехи), выбором направленных антенн, обеспечением превышения отношения мощности сигнала к мощности помехи и др. Кроме того, эффективность подавляющей помехи может быть значительно снижена организацией приема и передачи на разнесенных частотах (дуплексный режим работы СРС), а также применением СРС с перестройкой частоты по псевдослучайному закону. Борьбу с ЗПП осуществляют их поиском с последующим уничтожением.

В литературе отмечается, что в части защиты РЭС от преднамеренных помех сегодня хорошо изучена и описана на уровне методов количественных оценок только узкая область помехозащиты отдельно взятого РЭС и только для одного из трех классов радиопомех (маскирующих).

Лекция 4. Помехозащита радиоприемников

При действии на РЭС интенсивных помех возникает перегрузка, вследствие которой приемник перестает реагировать на изменения входного сигнала. Разумеется, при этом приемник не может воспроизводить сообщения. Перегрузки могут возникать в любой части приемника: во входных и выходных усилительных каскадах, в усилителях промежуточной частоты (УПЧ), в демодуляторах.

Один из самых распространенных способов борьбы с перегрузками — автоматическая регулировка усиления (АРУ).

При работе АРУ амплитуда напряжения на выходе УПЧ определяется при помощи детектора АРУ, на который подается еще и напряжение задержки Uз, усиливается и усредняется фильтром нижних частот (ФНЧ). Выходное регулирующее напряжение Up управляет коэффициентом усиления УПЧ приемника Kупч =K(Up) с тем, чтобы поддерживать сигнал на выходе демодулятора на постоянном приемлемом уровне

Uвых=K(Up)Uвх при Uвых³Uз.

Таким образом, задержка срабатывания Uз — это пороговый уровень входного сигнала, при превышении которого амплитудой входного сигнала срабатывает система АРУ.

АРУ

«вперед». Это эффективный метод защиты от помех, имеющих большую длительность, чем импульсы сигнала

(tп >tс). Структурная схема такой системы АРУ показана на рисунке 4.1. Здесь постоянная времени ![]() В тот момент времени,

когда приходит импульс сигнала длительностью

tс, коэффициент усиления видеоусилителя K(E2)=max, а при приходе длинного импульса помехи tп >t резко

уменьшается и помеха на выходе ослабляется.

В тот момент времени,

когда приходит импульс сигнала длительностью

tс, коэффициент усиления видеоусилителя K(E2)=max, а при приходе длинного импульса помехи tп >t резко

уменьшается и помеха на выходе ослабляется.

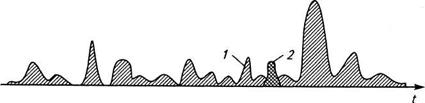

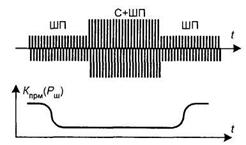

АРУ «по ближним шумам». Это быстрая автоматическая регулировка усиления (БАРУ) по шумовой помехе, предшествующей появлению сигнала. Работа БАРУ иллюстрируется осциллограммой рисунка 4.2.

Рисунок 4.1- АРУ «вперед»

Здесь,

если принят сильный сигнал ![]() , а усиление Kpпм(Pш) установилось по

шумовой помехе относительно более низкого уровня, сигнальный импульс

пройдет на выход. Если в аналогичной ситуации принят слабый сигнал (q < 1),

этот импульс будет практически подавлен, т. е. за счет работы схемы АРУ отрезок шумовой помехи, предшествующий и последующий импульсу сигнала, вырезается,

подчеркивая при этом полезный сигнал

при q>1.

, а усиление Kpпм(Pш) установилось по

шумовой помехе относительно более низкого уровня, сигнальный импульс

пройдет на выход. Если в аналогичной ситуации принят слабый сигнал (q < 1),

этот импульс будет практически подавлен, т. е. за счет работы схемы АРУ отрезок шумовой помехи, предшествующий и последующий импульсу сигнала, вырезается,

подчеркивая при этом полезный сигнал

при q>1.

Рисунок 4.2- АРУ по «ближним шумам»

АРУ с поиском провала в спектре помехи. Если спектр помехи на входе радиоприемного устройства неравномерный, как на рисунке 4.3, а спектр сигнала сосредоточен недалеко от провала в спектре помехи, поиском по частоте (перестройкой частоты) гетеродина fг при постоянной полосе приемника Dfп можно добиться максимального отношения сигнал/шум. Такая схема АРУ сочетает в себе как свойства системы регулировки усиления, так и системы автоматической подстройки частоты. Но подстройки не под какую-то спектральную составляющую сигнала, а под частоту, на которой помеха имеет минимальную спектральную плотность. Подстройка под провал в спектре помехи адаптирует РПМ к помеховой обстановке.

Рисунок 4.3- АРУ с поиском провала в спектре помехи

Медленная АРУ (МАРУ) имеет постоянную времени tАРУ »tс. При таком условии импульс сигнала с меняющейся за время tс амплитудой Ec(tc), tÎ [0, tс] поддерживается на выходе постоянным. Это защищает приемник от мощных импульсных помех. Схема работает и при tпх » tс, т. е. защищает приемник от длинных помеховых импульсов (например, создаваемых облаками дипольных отражателей).

АРУ с многократными стробами обеспечивает получение постоянного уровня выходного сигнала приемника Ес вых = const в широком диапазоне амплитуд входных сигналов от Ес вых min до Ес вых max Для этого управляющий сигнал выбирают ступенчатым UАРУ = kDUАРУ, k = var, и регулировки усиления проводятся либо до прихода импульса сигнала, либо во время действия этого импульса, а также на максимальной дальности работы РЛС.

Детектор с обратным смешением — это такой вариант АРУ, который обеспечивает постоянство амплитуды выходного сигнала приемника Ес вых = const при любом входном амплитудно-модулированном сигнале. Схема ослабляет импульсные помехи с большой длительностью, когда tп >> tс (помехи от облаков дипольных отражателей), вплоть до непрерывных шумовых помех.

Другой способ снижения риска перегрузок помехами — применение ограничителей.

Ограничители сигнала — весьма специфические нелинейные устройства. Они почти не дают подавления сигнала шумом, но при этом позволяют успешно бороться с импульсными помехами. Известно очень много разновидностей схем, использующих ограничители для уменьшения влияния помех. Ниже очень кратко и без детального анализа рассматриваются лишь некоторые схемы из этого класса.

Ограничение сверху. Для борьбы с мощными импульсными помехами, когда амплитуда помехи значительно превосходят амплитуду сигнала, Еп >>Eс применяют ограничение сверху по уровню Ес. Вследствие такого преобразования суммы сигнала с помехой мощные импульсы помехи на выход схемы ограничителя не проходят.

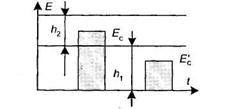

Двухпороговое ограничение применяется для помехозашиты канала обнаружения (см. рисунок 4.4).

Рисунок 4.4- Двухпороговое ограничение

Сначала работает каскад ограничения с первым пороговым уровнем h1. Такой селектор пропускает сигнал с амплитудой Ес и отсекает импульсы с ЕС< h1 и Ec> h1 + h2.

Ограничение снизу может применяться для подавления слабых помех. У ограничителей снизу (см. рисунок 4.5) на выход проходят сигналы с Ес > h0, а более слабые шумовые импульсные помехи х< h0 подавляются.

Рисунок 4.5- Ограничение снизу

Амплитудно-частотная селекция с помощью схем ФОФ или ШОУ. Схемы ФОФ (фильтр—ограничитель—фильтр) или ШОУ (широкополосная— ограничитель — узкополосная) (см. рисунок 4.6).

Рисунок 4.6- Амплитудно-частотная селекция с помощью схем ФОФ (ШОУ)

Первое назначение ФОФ — помехозащита приемников от мощных коротких импульсных помех. Полосы усилителей выбираются так, чтобы Dfу» Dfс; Dfш=kDfс; k>>1. Если на вход схемы ФОФ действует импульс сигнала длительности tс и помехи с длительностью tп <<tс при разных уровнях хп >>хс, то через входной усилитель с широкой полосой оба импульса пройдут без искажений (см. рисунок 4.6, а). После ограничения (уровень ограничения у0) импульсная помеха будет уменьшена по амплитуде до уровня уп = у0 (см. рисунок 4.6, б). Фильтр с узкой полосой, согласованной с шириной спектра сигнала, импульс сигнала не исказит, а импульс помехи расширит, уменьшив при этом его по амплитуде примерно в k раз (см. рисунок 4.6, в). Таким образом, отношение сигнал/шум на выходе станет

qвых»(k)-2 = (Dfу/(Dfш)2 >>qвх.

Второе назначение ФОФ — помехозащита приемников сигналов с угловой модуляцией от шумовых и других широкополосных помех. Третье — стабилизация вероятности ложных тревог Рлт на выходе.

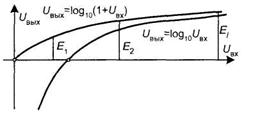

Ограничение — не единственный способ нелинейного преобразования, защищающего от перегрузок. Среди нелинейных устройств подавления радиопомех широко распространены различные модификации приемников с логарифмическими амплитудными характеристиками усилителей промежуточной частоты (см. рисунок 4.7). Поскольку в области Uвх< 1 характеристика вида у = logаx при любом а > 1 нереализуема (при х ® 0, у® -¥), для логарифмических усилителей выбирают характеристику, аппроксимируемую функцией log10(l +x). Точке х=0 на такой характеристике соответствует выходной сигнал у=0.

Рисунок 4.7- Логарифмическая характеристика приемника

Логарифмический приемник с малой постоянной времени стабилизирует вероятности ложных тревог Рлт и ограничивает по протяженности длинные помехи tп >> tс. Структурная схема такого приемника показана на рисунке 4.8. Особенностью схемы рисунка 4.8 является применение на выходе логарифмического усилителя дифференцирующей цепочки, укорачивающей выходной импульс сигнала и длинной помехи, когда tп >> tс. Практически не измененные дифференцирующей цепочкой импульсы сигнала и сильно укороченные ею импульсы помехи усиливаются выходным видеоусилителем (ВУ).

Рисунок 4.8- Логарифмический приемник с малой постоянной времени

Лекция 5. Маскировка и незаметность радиоэлектронных средств

Радиоэлектронная маскировка — это комплекс технических и организационных мероприятий, направленных на снижение эффективности средств радио-, радиотехнической и радиолокационной разведки противника. Объекты разведки заметны постольку, поскольку приемникам средств разведки доступна информация, содержащаяся в их (объектов) электромагнитных излучениях. Иначе говоря, заметность имеет место благодаря тому, что приемники средств разведки могут обнаружить и выделить на фоне помех сигналы объектов разведки, а мера заметности — это мера качества несанкционированного приема сигналов, переносимых электромагнитным излучением объектов разведки в разных частотных диапазонах.

Наиболее простой и наглядный показатель качества скрытности сигнала РЭС, это Рр — вероятность, характеризующая доступность РЭС средству разведки :

Рр = Рэн Рстр Ринф,

где Рр — условная вероятность успешного решения разведкой своих задач при условии, что сигнал может быть принят (что он излучается объектом разведки);

Рэн — показатель энергетической скрытности, то есть условная вероятность обнаружения сигнала, при условии, что он излучается;

Рстр — показатель структурной скрытности, то есть условная вероятность определения (вскрытия) разведкой структуры сигнала и идентификации излучающего его РЭС; поскольку структура определяется на основании знания параметров сигнала объекта разведки, эта вероятность, по сути, является вероятностью определения параметров при условии, что сигнал обнаружен;

Ринф — показатель информационной скрытности, то есть условная вероятность определения (перехвата и расшифровки) разведкой сообщений, содержащихся в сигнале маскируемого РЭС, при условии, что сигнал излучен, обнаружен и идентифицирован.

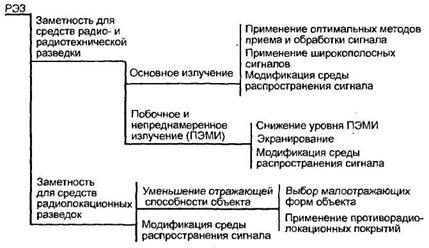

Поскольку вероятность правильного обнаружения Pобн сигнала, принимаемого на фоне помех, является монотонной функцией его энергии (точнее — соотношения энергии наблюдаемой реализации сигнала и спектральной плотности помехи), в литературе такой показатель называется характеристикой энергетической скрытности Pэн= Робн. Факторы, влияющие на заметность объекта разведки в радиодиапазоне (радиоэлектронную заметность — РЭЗ), т. е. на энергетическую скрытность излучения, создаваемого этим объектом, можно структурировать следующим образом (см. рисунок 5.1).

Рисунок 5.1- Проблема снижения заметности

Большинство радиоэлектронных систем и средств работают с излучением сигналов. Разумеется, такое полезное для работы (основное) излучение нарушает их незаметность, демаскирует объект, использующий РЭС. Для повышения скрытности всемерно снижают мощность основного излучения. Понижать мощность сигнала можно как за счет рационального выбора структуры основного излучаемого сигнала маскируемых РЭС, так и за счет организации его обработки на приемной стороне. Следовательно, необходим поиск и обоснование таких алгоритмов кодирования и декодирования сообщений и таких способов модуляции и демодуляции несущих колебаний, при которых на выходе радиоканала обеспечивается наилучшее воспроизведение сообщений при заданной мощности передаваемого сигнала или требуется сигнал минимальной мощности для обеспечения заданного качества передачи или воспроизведения сообщений. Методы выбора оптимальной структуры сигнала и способа его обработки известны и разработаны теорией потенциальной помехоустойчивости и теорией кодирования.

Энергетическая скрытность основного излучения РЭС улучшается при использовании широкополосных сигналов (сигналов с большой базой, обладающих очень большим значением произведения ширины спектра на длительность В = DfT >> 1). За счет увеличения базы можно создавать сигналы с очень малой спектральной плотностью мощности и тем самым затруднять их обнаружение при некогерентной обработке в приемнике средства разведки. Также можно создавать сигналы с большой априорной для разведки неопределенностью параметров.

Но основное излучение маскируемых РЭС отнюдь не всегда доступно для приема средствами радиоэлектронных разведок. Почти все радиолокационные системы и системы радиоуправления, а также многие системы передачи информации концентрируют мощность основного излучения в относительно узкой области пространства, т. е. используют направленное излучение. Но и в этом случае РЭС демаскируется своими побочными и непреднамеренными электромагнитными излучениями (ПЭМИ). Побочные и непреднамеренные излучения распределены по частотам вне основной полосы спектра сигнала и вне сектора пространства, где локализован главный лепесток ДНА. Эти излучения создаются устройствами формирования и преобразования сигналов, боковыми лепестками диаграмм направленности антенн, неоднородностями, нарушающими непрерывность экранов и фидерных трактов. Для снижения уровня побочных и непреднамеренных излучений применяют специальные конструктивные меры и прежде всего экранирование элементов РЭС.

Важное направление в технике снижения заметности РЭС — уменьшение вторичного (отраженного, рассеянного) излучения радиолокационных целей. Это излучение не связано с работой собственных РЭС маскируемых объектов и возникает за счет взаимодействия объектов с радиолокационными полями. Коэффициент пропорциональности между мощностью волны, падающей на поверхность маскируемого объекта, и мощностью сигнала, излучаемого в направлении на антенны приемных устройств средств радиолокационной разведки, имеет размерность площади и называется эффективной поверхностью рассеяния (ЭПР). Поэтому методы снижения интенсивности отраженного сигнала иначе называются методами уменьшения ЭПР. Для уменьшения ЭПР существуют два основных способа, применяемых как порознь, так и совместно, в комплексе. Первый способ — выбор малоотражающей формы радиолокационной цели. Второй способ — применение специальных противорадиолокационных покрытий, уменьшающих энергию отраженного целью радиолокационного сигнала.

Кодирование в помехозащищенных системах передачи информации

Для сохранения достоверности передачи информации в условиях действия помех применяют специальные меры, уменьшающие вероятность появления ошибок. Одной из таких мер является применение помехоустойчивого кодирования. Кодирование даёт возможность увеличивать помехоустойчивость передачи информации в обмен на увеличение избыточности и соответственно снижение скорости передачи сообщений. Но избыточность при кодировании может вводиться и использоваться по-разному. Во-первых, за счёт избыточности можно создавать коды, способные при приёме и декодировании обнаруживать и исправлять (корректировать) ошибки, обусловленные действием помех. Это корректирующие коды. Во-вторых, избыточные символы могут использоваться для создания сигналов, максимально отличающихся друг от друга. Такие сигналы предназначаются для приема «в целом». В более сложных случаях информационную избыточность дополняют аппаратурной избыточностью, организуя передачу информации с обратной связью от получателя сообщений к их источнику.

При использовании помехоустойчивых кодов избыточность связана с усложнением структуры кодированных сообщений, которое в конечном счете эквивалентно расширению спектра сигнала или увеличению времени передачи сообщения. При использовании сложных сигналов, предназначенных для приема «в целом», база увеличивается также за счет расширения спектра. Кроме того, повышение помехозащищенности всегда связано с некоторым усложнением систем передачи информации, т. е. с увеличением аппаратурной избыточности.

Помеховая обстановка в среде, где работают системы, может меняться. Соответственно могут меняться и требования к помехозащите: при меньшей интенсивности помех можно обойтись меньшей избыточностью и соответственно обеспечить более высокую скорость передачи информации. Но для такой адаптации скорости передачи информации к изменяющимся помеховым условиям необходимо иметь обратный канал передачи данных от приемника к передатчику. Системы, использующие такой канал, называются системами передачи информации с обратной связью. Обычно используют три основных варианта осуществления обратной связи по передаваемой информации.

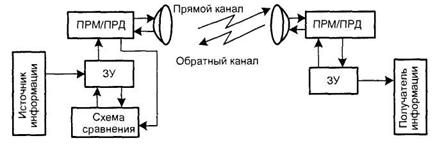

При первом способе сообщение, принятое и запомненное получателем, ретранслируется источнику информации по обратному каналу. Переданное и ретранслированное сообщения сравниваются. Если ошибки при передаче не случилось, переданное сообщение совпадает с принятым по обратному каналу, передатчик формирует сигнал подтверждения правильности полученных данных. В случае несоответствия сообщения, принятого по каналу обратной связи, тому, которое ранее было передано по прямому каналу, передатчик фиксирует ошибку и формирует специальный сигнал стирания данных в памяти приемного устройства. После стирания передача сообщения повторяется вновь. И так до тех пор, пока не будет зафиксирован факт неискаженной передачи. Поскольку вся передаваемая информация ретранслируется по обратному каналу, подобная обратная связь называется информационной. Функциональная схема радиосистемы передачи извещений (РСПИ) с информационной обратной связью приведена на рисунке 5.2.

Очевидно, что чем больше интенсивность помех в прямом и обратном каналах на рисунке 5.2 и соответственно вероятность ошибки при передаче, тем больше следует ожидать повторных передач и тем больше информационная избыточность.

Второй способ использования обратного канала — организация решающей обратной связи. В радиосистемах с решающей обратной связью проверка правильности приема сообщения и принятие решения о необходимости повторной передачи производятся на приемной стороне аппаратурой получателя информации. Функциональная схема такой радиосистемы приведена на рисунке 5.3.

Рисунок 5.2- РСПИ с информационной обратной связью

Рисунок 5.3- РСПИ с решающей обратной связью

Анализ принятой кодовой комбинации выполняется декодирующим устройством приемника. Естественно, что для реализации этой возможности применяется корректирующий код. В случае обнаружения ошибки принятое сообщение считается искаженным и по обратному каналу передается запрос на повторную передачу. Если декодер не обнаруживает ошибок в принятой кодовой комбинации, по обратному каналу передается подтверждение правильности приема (квитанция). Получив квитанцию, удостоверяющую правильность приема, источник сообщений передает следующий блок информации. В противном случае он повторяет передачу предыдущего искаженного блока. Таким образом, решение о правильности принятого сообщения выносится в точке приема (отсюда название «решающая обратная связь»). Иное название систем с решающей обратной связью — системы с переспросом. Очевидно, что при использовании решающей обратной связи по обратному каналу передается всего одна двоичная единица информации на каждый информационный блок в прямом канале.

Третий метод использует одновременно принципы как информационной, так и решающей обратной связи. Это комбинированная корректирующая обратная связь в системах передачи информации. Например, при решении об ошибке передачи сообщения по обратному каналу посылается квитанция-подтверждение, как при решающей обратной связи. Если приемник выносит решение о правильном приеме, по обратному каналу ретранслируется все принятое сообщение. При этом появляется возможность для устранения трансформации на приеме одной разрешенной кодовой комбинации в другую разрешенную, но, тем не менее, отличающуюся от переданной.

Лекция 6. Обеспечение электромагнитной совместимости радиоэлектронных систем

Одна из самых острых в радиоэлектронной защите проблема обеспечения ЭМС РЭС обусловлена тем очевидным обстоятельством, что миллиарды экземпляров самых разнотипных радиоэлектронных средств работают в ограниченном природой спектре радиочастот.

В соответствии с рекомендациями Международного союза электросвязи (МСЭ), спектр электромагнитных колебаний, частоты которых лежат в пределах от 0,03 Гц до 3000 ГГц, условно разбит на диапазоны частот. Каждый диапазон имеет свою полосу частот и номер (от - 1 до 15).

Одной из особенностей радиочастотного спектра является его «нерасходуемость» при использовании, т.е. участок радиочастотного спектра (РЧС), который при работе занимает некоторая радиосеть или отдельное радиоэлектронное средство, может быть использован другой сетью или РЭС, расположенными в том же месте, когда первые прекращают работу. На условиях необходимого территориального разноса возможна работа на той же частоте по принципу «совместного использования частот».

Данное использование частот возможно в том случае, если уровень непреднамеренных взаимных помех не приводит к недопустимому снижению качества работы РЭС.

Возможность многократного использования радиочастот зависит от условий распространения радиоволн в том или ином диапазоне частот, технических характеристик приемопередающих и антенных устройств, используемых типов сигналов, видов модуляции и т.д.

В рамках радиослужб в последнее время все больше выделяются отдельные «применения». Так, например, в рамках сухопутной подвижной службы выделяются такие применения, как сотовая, пейджинговая, транкинговая радиосвязь, бесшнуровая телефонная связь и т.д.

В соответствие с Регламентом радиосвязи, при рассмотрении вопросов использования частот употребляют следующие термины:

- распределение (полосы частот), когда речь идет о радиослужбах;

- выделение (радиочастоты или радиочастотного канала), при предоставлении частоты или частотного канала зонам или странам;

- присвоение (радиочастоты или радиочастотного канала), когда разрешение на использование частоты или радиочастотного канала получает радиостанция (радиосеть).

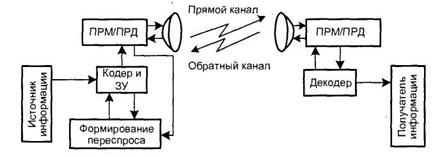

Эффективное использование РЧС невозможно без хорошо отлаженной системы управления, которое должно обеспечивать надлежащее частотно-территориальное планирование и присвоение частот на основе обеспечения электромагнитной совместимости РЭС (см. рисунок 6.1).

Совокупность электромагнитных явлений, процессов в заданной области пространства, частотном и временном диапазонах, называется электромагнитной обстановкой (ЭМО). Электромагнитная обстановка, отражающая работу радиоэлектронных систем и средств - объектов и целей разведки и радиоэлектронной борьбы, в свою очередь, называется радиоэлектронной обстановкой (как элемент оперативной обстановки).

Рисунок 6.1- Основные элементы управления использования РЧС

Учет ЭМО, создаваемый совокупностью излучений РЭС, индустриальных и естественных помех, - необходимый элемент процедуры управления использованием спектра.

Эксплуатируемые РЭС очень неравномерно распределены по спектру частот и по поверхности Земного шара. На загруженность разных участков диапазона радиочастот решающее влияние оказывают два фактора.

Первый - техническое освоение того или иного участка РЧС.

Второй - особенности распространения радиоволн в разных участках РЧС, которые не совместимы с границами государств и носят международный характер.

Наиболее загружены сегодня метровый, дециметровый, сантиметровый, и, частично, гектометровый участки РЧС. Что касается неравномерности пространственного распределения РЭС, то нужно учитывать, что сегодня существуют многие тысячи «сгустков» (группировок) РЭС вокруг крупных административно - промышленных центров. В каждой такой группировке на ограниченной площади используются десятки и сотни тысяч экземпляров разнообразных РЭС. В таких группировках и «сгустках», когда расстояния между РЭС меньше линейных размеров зоны, так называемой, энергетической доступности, РЭС создают друг другу помехи, которые называют непреднамеренными (НПП). Воздействие НПП на РЭС интерпретировано как их электромагнитная несовместимость, а меры исключения появления непреднамеренных помех или ослабления их влияния на эффективность работы РЭС определены как обеспечение электромагнитной совместимости РЭС.

Способы обеспечения ЭМС РЭС разделяются на 4 группы:

- международное и внутригосударственное распределение участков диапазонов РЧС между классами РЭС и службами;

- выделение частот для проектируемых новых образцов РЭС;

- совершенствование устройства и функционирования РЭС при их проектировании с целью исключения или ослабления влияния НПП;

- обеспечение ЭМС РЭС в группировках и на носителях (суда, самолеты, единицы боевой техники), в пределах охраняемых объектов, узлов связи, центров «Р», комплексного технического (радио и радиотехнического) контроля, в том числе в боевых действиях.

Что касается первой группы обеспечения ЭМС РЭС, то эти способы на межгосударственном уровне решает МСЭ, который распределяет и периодически контролирует распределение полос между районами земного шара с указанием границ между ними. Всего таких районов три. На международном уровне производится распределение полос частот между службами, каждая из которых использует свой класс РЭС (радиовещание, телевизионные передатчики и ретрансляторы, радионавигация, радиолокация, сухопутная связь и т.п.). При этом некоторые частоты и полосы частот (для передачи сигналов бедствия, единого времени и др.) являются общими для всех стран и запрещены для иных целей.

Аналогичная по целям и содержанию регламентация использования полос частот различными службами, классами и типами РЭС выполняется в масштабах каждого государства. Такая регламентация производится централизованно и децентрализованно. Централизованно назначаются частоты и полосы частот для работы наиболее мощных и важных РЭС (правительственная связь, широковещательные станции, передающие телецентры и т.п.). Рабочие частоты, назначенные централизованно, запрещаются для использования другими РЭС в пределах территорий, где возможны непреднамеренные помехи таким важным РЭС. Децентрализованно распределяются министерствами и администрациями регионов частоты для маломощных РЭС массового применения.

Защита РЭС от поражения самонаводящимся оружием и мощными излучениями

Радиоэлектронные средства, как объекты поражения самонаводящимся оружием, должны защищаться от этого воздействия по двум главным взаимосвязанным направлениям:

- снижение заметности (контрастности) РЭС;

- препятствование использованию излучений РЭС для наведения на него специализированного оружия.

Взаимосвязанность этих направлений определяется тем, что для обнаружения, идентификации и определения координат РЭС применяются средства активной и пассивной радио и оптической локации (включая инфракрасный и ультрафиолетовый участки спектра), акустики, магнитометрии и т.п. Комплексирование различных средств позволяет определять точно координаты РЭС даже при отсутствии их функциональных излучений.

Данные способы защиты характерны прежде всего для средств радиолокации и в области радиосвязи еще не получили должного распространения. Проблемы защиты от мощных электромагнитных излучений возникают тогда, когда мощность таких излучений достаточна для физического повреждения («выжигания») входных элементов приемников РЭС, антенных усилителей активных антенн РЭС.

Одним из направлений поиска методов и устройств защиты состоит в разработке приемов и устройств блокирования («запирания») усилителей активных антенн и приемников СРС в первые же мгновения появления таких излучений. Учитывая, что, пока спектр частот таких излучений не может быть равномерным в широком диапазоне частот, вторым направлением поиска представляется создание устройств приема и спектрального анализа мощных излучений с целью перевода СРС на те частоты, на которых мощность таких излучений недостаточна для физического поражения входных устройств системы радиосвязи.

Лекция 7. Разведка за счет образования технических каналов утечки информации

Развитие радиоэлектронной разведки позволило установить, что помимо возможности прямого перехвата информации, циркулирующей в каналах радио, радиорелейной связи, радионавигации, локации, радиотелеуправления, существует возможность получения информации по каналам, образуемым в ходе работы технических средств за счет побочных электромагнитных излучений и наводок (ПЭМИН). ПЭМИН сопутствуют работе и физическим процессам, происходящим как в основных разведываемых технических радиоэлектронных средствах и системах, так и в различных вспомогательных технических системах, проводных, кабельных линиях связи, металлоконструкциях и других сооружениях.

Кроме того, образование информативных побочных эффектов возможно за счет подачи на разведываемое средство специального разведывательного высокочастотного (ВЧ) или низкочастотного (НЧ) сигнала, модулируемого полезным информативным сигналом, с последующим приемом и дешифровкой (выделением) полезного сигнала. Зачастую подаваемый специальный разведывательный сигнал провоцирует самовозбуждение генераторов, гетеродинов, усилителей, входящих в состав технических средств.

Такие способы добывания информации в радиоэлектронной разведке классифицируются как способы разведки по техническим каналам утечки информации (ТКУИ). Методы добывания информации по техническим каналам, как правило, используются агентурной разведкой, спецслужбами, ведущими оперативно-розыскную деятельность, коммерческой разведкой, а также группами организованной преступности, злоумышленниками.

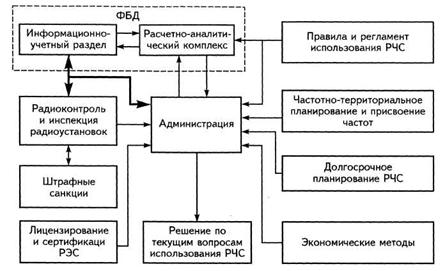

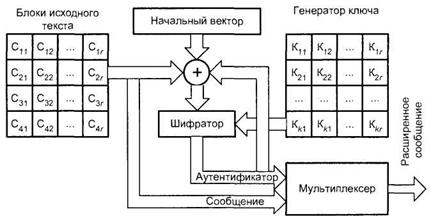

Классификационная схема основных (наиболее распространенных) технических каналов утечки информации приведена на рисунке 7.1.

Данные технические каналы утечки информации сгруппированы по двум методам ведения разведки (за счет пассивного перехвата и за счет активного перехвата) и отличаются друг от друга технической реализацией задач разведки.

Первая группа каналов утечки информации основана на использовании эффектов рассеяния работающих технических средств, микрофонного эффекта (за счет электроакустических преобразований), а также прямой регистрации информационных сигналов путем использования технической аппаратуры приема. Вторая группа каналов предусматривает применение технических приемо-передающих устройств (эффект «ВЧ, НЧ- навязывания», подача лазерного луча, использование радиозакладных устройств и т.п.).

Для добывания информации, обрабатываемой, передаваемой и т.п. с помощью технических средств, могут использоваться и специальные технические устройства активного перехвата, которые в отличие от средств пассивного перехвата сами создают воздействующие на разведываемое техническое средство (систему) электромагнитные разведывательные сигналы (еще называемые, в зависимости от принципа воздействия, - провоцирующими). На них, в свою очередь, воздействуют сигналы, циркулирующие в информационных цепях технических средств, или побочные информативные сигналы, возникающие при функционировании этих средств. Образующийся в результате более сложный информативный сигнал («опасный» сигнал) фиксируется, и по нему восстанавливается информация, переносчиком которой он является.

|

|

Технические каналы утечки информации |

|

|

|

|

|

||

|

На базе средств пассивного перехвата |

На базе средств активного перехвата |

||

|

|

|

||

|

За счет информативных побочных электромагнитных излучений и наводок |

С использованием технических закладных устройств |

||

|

За счет электроакустических преобразований |

С использованием лазерных подслушивающих устройств |

||

|

С использованием специальных и узконаправленных микрофонов |

За счет прямой регистрации информационных сигналов с последующей передачей по радиоканалу |

||

|

С использованием аппаратуры фотографирования |

За счет подачи низкочастотных и высокочастотных сигналов на технические средства (ВЧ, НЧ- навязывание) |

||

|

За счет прямой регистрации информационных каналов |

Каналы утечки информации компьютерной разведки: несанкционированный доступ к информационным массивам, базам данных (хищение, искажение, уничтожение) |

||

Рисунок 7.1- Классификация технических каналов утечки информации

Физическая сущность ПЭМИН как основы образования каналов утечки информации

В электронных системах, где носителем информации является электрический сигнал, его параметры (ток и напряжение) изменяются в соответствии с передаваемыми сообщениями. Эти процессы происходят в информационных цепях технических средств. Помимо информационных, в технических средствах существуют и неинформационные цепи такие, как цепи питания, синхронизации и т.п. Схематично эти процессы отображены на рисунке 7.2.

Структура и напряженность полей рассеяния, создаваемых техническими средствами и системами, зависят от типа информационного сигнала, циркулирующего в информационных цепях, габаритов, конструктивных особенностей технических средств. В совокупности они представляют собой электромагнитное поле, создаваемое протяженной передающей антенной, изменяющееся по закону информационного сигнала и распространяющееся в окружающей среде.

Для простейшего случая, к которому можно свести множество реальных ситуаций, структура электрических и магнитных полей гармонических составляющих любого спектра информативных сигналов в пространстве, окружающем работающее техническое средство, может рассматриваться на основе решений уравнений Максвелла для излучателя в виде симметричного вибратора.

|

|

Каналы утечки информации за счет информативных побочных электромагнитных излучений и наводок |

|

||

|

|

||||

|

1. Вызванные информативными электрическими и магнитными полями рассеяния |

|

|||

|

|

2. Вызванные информативными сигналами, наведенными в различных токопроводящих средах |

|||

|

3. Вызванные паразитной модуляцией сигналов высокочастотных генераторов информативными (провоцирующими) сигналами |

|

|||

Рисунок 7.2- Каналы утечки информации за счет электромагнитных излучений и наводок

Значения напряженности магнитного и электрического полей, создаваемых симметричным вибратором, могут быть найдены по формулам:

(7.1)

(7.1)

где Е и Н - напряженность электрической и магнитной компонент поля; q = l/2pr, r - длина радиуса-вектора;

Z0 = 377 Ом - волновое сопротивление свободного пространства;

I - ток в симметричном вибраторе;

D - оптимальная длина (габариты излучателей) суммарной протяженной

антенны (технического средства);

q - полярный угол;

j - долгота;

y = (2pr)/lwt, w - круговая частота, t - время.

Формула справедлива при условии, что D<<l (D - габариты излучателей).

Анализ выражений (7.1) показывает, что вокруг технического средства существует три зоны. В первой (ближней), для которой r < l/2p, H убывает пропорционально 1/r3, во второй (дальней), для которой Зl < r, Н убывает пропорционально 1/r, в третьей (промежуточной), для которой l/2p< r <3l, Н убывает преимущественно пропорционально 1/r2. При этом, расстояние от границ раздела зон до технического средства тем больше, чем больше l, т.е. меньше частота f.

В ближней зоне расстояние r значительно меньше волны электромагнитного сигнала - (r << l/2p) и поле имеет ярко выраженный магнитный (или электрический) характер, а в дальней зоне (r >> l/2p) - поле носит явный волновой электромагнитный характер и распространяется в виде плоской волны и чем больше расстояние r, тем поле слабее. Налицо - эффект «рассеяния».

Более точной моделью технического средства, являющегося преимущественно источником излучений в виде электрического поля, является несимметричный вибратор, размещенный над идеально проводящей поверхностью земли. Для такой модели учитывается отражение сигналов от поверхности земли. Наиболее приближенной к реальности является модель, в которой учитывается проводимость земли. В этом случае результирующая напряженность поля в точке приема усиливается.

В первом типе каналов длина волны определяет расстояние, следовательно, излучатели электромагнитных сигналов правомерно разделить на низкочастотные, высокочастотные и оптические.

К низкочастотным излучателям, в основном относятся звукоусилительные устройства. В ближней зоне таких устройств наиболее мощно выступает магнитное поле опасного сигнала. Такое поле легко обнаруживается и принимается посредством магнитной антенны и селективного усилителя звуковых частот.

К группе высокочастотных излучателей относятся ВЧ автогенераторы, модуляторы ВЧ- колебаний и устройства, генерирующие паразитные ВЧ- колебания по различным причинам и условиям. Источниками опасного сигнала выступают ВЧ генераторы радиоприемников, телевизоров, измерительных генераторов, мониторов ЭВМ. Модуляторы ВЧ колебаний, как и элементы, обладающие нелинейными характеристиками (диоды, транзисторы, микросхемы), порождают нежелательные составляющие ВЧ- характера.

Второй тип (см. рисунок 7.2) каналов утечки информации образуется на основе появления паразитных связей (наводок) различного характера между информационными цепями основных и вспомогательных технических средств и различными токопроводящими средами, в большинстве случаев не имеющими прямого отношения к информации, обрабатываемой с помощью данного технического средства. Информативные токи в указанных средах, возникающие благодаря просачиванию в них сигналов из информационных цепей, распространяясь в этих средах, могут быть перехвачены за пределами контролируемой территории.

Кроме того, они являются источниками вторичных информативных излучений, которые также могут быть зафиксированы, и по ним может быть восстановлена обрабатываемая информация.

Случайной антенной является цепь вспомогательного технического средства или посторонние проводники, способные принимать побочные электромагнитные излучения. Случайные антенны могут быть сосредоточенными и распределенными (протяженными). Сосредоточенная антенна представляет собой компактное техническое средство (телефонный - аппарат, громкоговоритель ретрансляционной сети, датчик охранной сигнализации и т.д.). К распределенным (протяженным) случайным антеннам относятся случайные антенны с распределенными параметрами: кабели, провода, металлические трубы и другие токопроводящие коммуникации (среды распространения).

К таким средам в общем случае относятся:

- система заземления и сеть электропитания технических средств;

- цепи связи, находящиеся в том же кабеле, в котором имеются информационные цепи - источники перехватываемой информации;

- различные линии связи, имеющие параллельные пробеги с информационными цепями - источниками перехватываемой информации, а также с линиями электропитания и шинами заземления технических средств - источников информации;

- различные металлические трубопроводы (системы отопления, вентиляции), металлоконструкции зданий и другие протяженные токопроводящие объекты.

Источником образования третьего типа каналов (см. рисунок 7.2) является, как правило, непреднамеренная модуляция высокочастотных сигналов ВЧ-генераторов (или усилителей), имеющихся в технических средствах (в их неинформационных цепях), информационными сигналами, проникающими в них из информационного тракта за счет паразитных связей. В результате образуется более опасный технический канал утечки информации, нежели каналы, возникающие при прохождении рабочих информационных сигналов.

Основными видами паразитных связей в схемах электромагнитных устройств являются емкостные, индуктивные, электромагнитные, электромеханические связи и связи через источники питания и заземления радиоэлектронных устройств.

Для цифровых интегральных микросхем, кроме паразитной генерации, которая в принципе может возникнуть в любых активных (логических) элементах, выделяют генерацию, обусловленную паразитными колебаниями, возникающими в соединениях между микросхемами (из-за несогласованности импедансов элементов схемы).

В случае, если в информационный тракт технического средства входят усилители, то при их неустойчивой работе возникает самовозбуждение в рабочем диапазоне частот или за его пределами.

Перехват побочных электромагнитных излучений технических средств осуществляется средствами радио- и радиотехнической разведки, размещенными вне пределов контролируемой зоны (охраняемой территории).

Лекция 8. Технические каналы утечки информации на базе средств пассивного перехвата

Физическая сущность «микрофонного эффекта»

При работе некоторых технических средств, наряду с электромагнитными полями «рассеяния» возникают информативные акустические, виброакустические, гидроакустические и акустоэлектрические поля (сигналы); при телефонном разговоре - электросигнал в линии и различные наводки и влияния; при радиотелефонном разговоре появляется электромагнитный сигнал.

Акустическая энергия, возникающая при разговоре, может вызвать акустические (механические) колебания элементов электронной аппаратуры, что приводит к появлению электромагнитного излучения или к его изменению при определенных обстоятельствах. Наиболее чувствительными элементами радиоэлектронной аппаратуры к акустическим воздействиям являются катушки индуктивности и конденсаторы переменной емкости.

Рассмотрим акустическое воздействие на катушку индуктивности с сердечником и условия возникновения ЭДС индукции на ее концах (индуктивный преобразователь).

Под воздействием акустического давления появляется вибрация корпуса и обмотки катушки. Вибрация вызывает колебания проводов обмотки в магнитном поле, что и приводит к появлению ЭДС индукции на концах катушки.

![]()

где ФС - магнитный поток, замыкающийся через сердечник;

ФВ -магнитный поток, замыкающийся через обмотки по воздуху.

Электродвижущая сила зависит от вектора магнитной индукции, магнитной проницаемости сердечника, угла между вектором и осью катушки и площадей поперечных сечений сердечника и катушки.

Индуктивные преобразователи подразделяются на электромагнитные, электродинамические и магнитострикционные.

К электромагнитным преобразователям относятся такие устройства, как громкоговорители, электрические звонки (в т.ч. и вызывные электрические звонки телефонных аппаратов), электрорадиоизмерительные приборы.

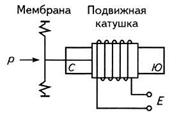

Примером непосредственного использования этого эффекта для целей акустического преобразования является электродинамический микрофон (см. рисунок 8.1). ЭДС на выходе катушки определяется по формуле:

![]()

где L = 4kpm0w2S/l- индуктивность;

k - коэффициент, зависящий от соотношения параметров;

l -длина намотки катушки;

m0 - магнитная проницаемость;

S - площадь поперечного сечения катушки;

w- число витков катушки.

Рисунок 8.1- Электродинамический микрофон

Возникновение ЭДС на выходе такого преобразователя принято называть «микрофонным эффектом». Таким образом, микрофонный эффект - появление в цепях радиоэлектронной аппаратуры посторонних (паразитных) электрических сигналов, обусловленных механическим воздействием, в т.ч. давлением звуковой волны. Микрофонный эффект может проявляться как в электродинамической, так и в электромагнитной, конденсаторной и других конструкциях, широко используется в микрофонах различного назначения и исполнения (в т.ч. специальных). Каналы утечки информации, формируемые на основе «микрофонного эффекта», называются каналами за счет электроакустических преобразований, так как для их образования необходимо преобразование механических колебаний в электрические сигналы. Элементы, в которых осуществляется указанное преобразование, называются электроакустическими преобразователями.

Приведем классический пример. Телефонный аппарат, даже в случае, когда его телефонная трубка покоится на положенном ей месте (непосредственно по телефону разговор не ведется), может служить причиной образования канала утечки информации за счет электроакустических преобразований (микрофонного эффекта), так как данный звонок - типичный представитель индуктивного акустоэлектрического преобразователя, микрофонный эффект, которого проявляется при положенной микротелефонной трубке. На рисунке 8.2 приведена схема телефонного аппарата.

Рисунок 8.2- Схема телефонного аппарата

Электродвижущая сила микрофонного эффекта звонка может быть определена по формуле:

Eм.э.=h p,

где р - акустическое давление;

h = FSm0wSм/d2zм - акустическая чувствительность звонка;

F - магнитодвижущая сила постоянного магнита;

S - площадь якоря (пластины);

m0 - магнитная проницаемость сердечника;

w- число витков катушки;

Sм - площадь плоского наконечника;

d - значение зазора;

zм - механическое сопротивление.

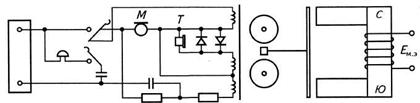

На таком же принципе (происходящих физических явлениях в электромеханическом вызывном звонке) образуется микрофонный эффект и в отдельных типах электромеханических реле различного назначения (см. рисунок 8.3)

КС - контактная система; К- катушка, С – сердечник

Рисунок 8.3- Схема работы реле

Колебания якоря изменяют магнитный поток реле, замыкающийся по воздуху, что приводит к появлению на выходе катушки реле ЭДС микрофонного эффекта. Аналогичными свойствами могут обладать также элементы других технических средств.

Под воздействием акустического поля емкостные преобразовывающие элементы превращают изменение емкости в изменение электрического потенциала, тока, напряжения (линейных характеристик колебательных контуров), что приводит к изменению параметров контуров по закону информативного сигнала (например, колебание мембраны конденсаторного микрофона микротелефонной трубки телефона, которая также, в свою очередь, может покоиться на телефонном аппарате). Микрофонным эффектом обладают элементы электроизмерительных приборов, различные трансформаторы (повышающие, понижающие, входные, выходные, питания и др.).

Микрофонный эффект оптических преобразователей

В современных волоконно-оптических системах (ВОЛС) в процессе передачи информации используется модуляция источника света по амплитуде, интенсивности и поляризации. Внешнее акустическое воздействие на волоконно-оптический кабель приводит к изменению его геометрических размеров (толщины), что вызывает изменение пути движения света, т.е. к изменению интенсивности, причем пропорционально значению этого давления. Налицо - микрофонный эффект в ВОЛС передачи информации (чувствительность световода к давлению определяется значением соотношения Ч = Dj/jDp, где Dj - сдвиг фазы, вызываемый изменением давления Dp.

Пьезоэлектрический эффект

Изучение свойств твердых диэлектриков показало, что некоторые из них поляризуются не только с помощью электрического поля, но и в процессе деформации при механическом воздействии на них. Поляризация диэлектрика при механическом воздействии на него называется прямым пьезоэлектрическим эффектом. Данным эффектом обладают кристаллы кварца и все сегнетоэлектрики (при сдавливании кварца его противоположные грани заряжаются полярно и величина заряда пропорциональна давлению, на выходных контактах образуется соответствующий электрический сигнал). Кварцевые пластины широко используются в пьезоэлектрических микрофонах, охранных датчиках, стабилизаторах генераторов незатухающих колебаний.

Воздушные и вибрационные технические каналы утечки информации

Воздушные и вибрационные технические каналы утечки информации разведываются с помощью специальных и узконаправленных микрофонов. В воздушных ТКУИ средой распространения информационных сигналов является воздушная среда и для их перехвата используются как скрытые проводные линии связи, оборудованные миниатюрными высокочувствительными микрофонами, так и специальные узконаправленные микрофоны. С помощью таких микрофонов можно прослушать разговор на расстоянии до 1 км в пределах прямой видимости.

Простой направленный микрофон представляет собой набор из семи алюминиевых трубок диаметром до 10 мм. Длина трубок определяет резонансную частоту звукового сигнала. Микрофон располагается в параболическом улавливателе. Усиление перехваченного сигнала осуществляется микрофонным усилителем. Этот направленный микрофон перекрывает весь спектр звуковых (речевых) колебаний (300...3300 Гц). Расширение диапазона принимаемых частот в целях обеспечения высокого качества принимаемых речевых сигналов осуществляется за счет увеличения числа резонансных трубок и изменения их длины, для чего производятся специальные инженерные расчеты (система из 37 трубок, например, обеспечивает перекрытие диапазона от 180 до 8200 Гц).

В вибрационных ТКУИ средой распространения акустических сигналов являются конструкции зданий, сооружений, трубы водоснабжения, системы отопления, канализации и другие твердые тела и поверхности. Для перехвата акустических колебаний в этом случае используются контактные микрофоны (стетоскопы). Контактные микрофоны, соединенные с электронным усилителем называют электронными стетоскопами.

Лекция 9. Технические каналы утечки информации на базе средств активного перехвата

Технические закладные устройства

Технические закладные устройства (ТЗУ) представляют собой малогабаритные приборы (до размеров булавочной головки), предназначенные для сбора и передачи на достаточно большие расстояния (от нескольких сотен до нескольких тысяч метров) как информации, обрабатываемой, передаваемой и т.п. с помощью технических средств (аппаратурные закладки), так и речевой информации (радиомикрофоны).

По диапазону работы ТЗУ делятся на:

- радиозакладки, работающие в радиодиапазоне;

- ИК- закладки, работающие в инфракрасной части спектра.

По среде, служащей для передачи собранной информации (либо передаваемой в режиме реального времени), радиозакладки делятся на две группы:

- работающие по радиоэфиру;

- работающие по линиям связи, сетям электроснабжения и другим токопроводящим металлическим протяженным конструкциям.

Наиболее часто используемый диапазон радиозакладок первой группы 20...25; 130...174; 350...512 Мгц. Вторая группа закладок работает в диапазоне 500...300 кГц.

По конструктивному исполнению и тактическому использованию радиозакладки подразделяются на:

- телефонные (устанавливаются непосредственно в телефонах) и

- микрофонные (акустическое прослушивание разговоров в помещениях).

Радиомикрофон - это микрофон, объединенный с радиоканалом передачи звуковой (акустической, речевой) информации. Иногда их называют как радиозакладками, радиокапсулами, иногда - «жучками» (самое точное - радиомикрофон). Популярность их обусловливается простотой и удобством оперативного применения.

В самом простом случае радиомикрофон состоит из собственно микрофона, определяющего зону акустической чувствительности ТЗУ (20...30 м) радиопередатчика, определяющего дальность его действия, скрытность работы и, излучающего в пространство несущую частоту, промодулированную электрическими сигналами с микрофона. Существенное влияние на длину радиоканала оказывает тип радиоприемного устройства. В состав ТЗУ может входить устройство записи и управляющее устройство (для включения по началу разговора, голосу, режиму передачи - либо в реальном масштабе времени, либо импульсной, регулировке несущей частоты и др.).

Некоторые аппаратурные ТЗУ предназначены не для создания ТКУИ, а для уничтожения, искажения обрабатываемой, передаваемой, принимаемой, отображаемой и т.п. информации и программного обеспечения ЭВМ, а также для уничтожения отдельных узлов и плат этих устройств.

Лазерные подслушивающие устройства. Лазерный (один из оптико-электронных каналов) канал утечки акустической информации образуется при облучении лазерным лучом вибрирующих в акустическом поле тонких отражающих поверхностей (стекол, окон, картин, зеркал). Разведывательный луч лазера, попадая на вибрирующий объект разведки, модулируется по амплитуде и фазе (по закону вибрации разведываемой поверхности), отражается и в видоизмененной форме (диффузной или зеркальной) принимается приемником лазерного излучения, при демодуляции возвращенного луча выделяется речевая информация.

Лазерные подслушивающие устройства («лазерные микрофоны») являются сложными техническими системами, работающими по принципу локации, как правило, в ближнем ИК-диапазоне волн. Дальность действия таких систем составляет сотни метров.

Прямое подключение к телефонным и телеграфным линиям

Самый простой способ - параллельное подключение телефонного аппарата (контактное). Контактное подключение в техническом плане легко обнаруживается, вследствие падения напряжения в линии (отбора мощности сигнала) и ухудшения слышимости в основном аппарате.

Более совершенными способами являются варианты контактного подключения к линиям связи с помощью согласующего устройства или с компенсацией падающего питающего напряжения.

Подслушивающая аппаратура и согласующее устройство (компенсирующий источник напряжения) при этих способах подключаются параллельно (см. рисунки 9.1 и 9.2).

Рисунок 9.1- Подключение к телефонной линии с помощью согласующего устройства

Рисунок 9.2- Подключение к телефонной линии с компенсацией напряжения

Бесконтактное подключение к линии связи осуществляется двумя основными способами за счет реализации электромагнитной индукции:

- за счет электромагнитных наводок в рамке, параллельно приложенной к проводам;

- с помощью сосредоточенной индуктивности, охватывающей контролируемую линию.

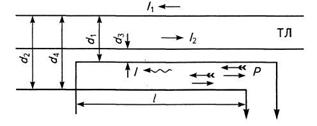

На рисунке 9.3 представлена двухпроводная телефонная линия с разнесенными проводами, в параллельных проводах которой индуцируется ЭДС, где: I1, I2 - токи в двухпроводной телефонной линии, d1, d2, d3, d4 - расстояния между рамкой и проводами подслушиваемой линии.

Токи I1 и I2 индуктируют в рамке токи противоположного направления. В рамке циркулирует ток I, равный разности токов, и который, попадая в усилитель поста подслушивания, усиливается и поступает на головные телефоны и магнитофон. ЭДС, наведенная в рамке, будет тем больше, чем больше активная длина рамки l, чем больше разнос проводов двухпроводной линии и чем ближе к линии находится рамка.

Рисунок 9.3- Подслушивание двухпроводной линии на рамку

Индуктивный съем информации с телефонной линии

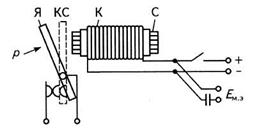

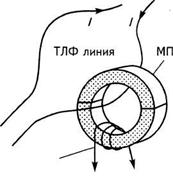

В арсенале способов прослушивания телефонных линий имеется классический способ индуктивного съеме информации с телефонной линии, который обнаружить техническими средствами практически невозможно (см. рисунок 9.4).

Два провода телефонного кабеля отделяются один от другого, и на один из них надевается магнитопровод датчика. В целях сохранения целостности линии магнитопровод исполняется из двух разделяющихся частей, которые соединяются при установке. Во время разговора по телефонным проводам течет переменный электрический ток I, пропорциональный звуковому давлению (звуку), которое создает разговор абонентов. Этот ток одинаков для каждой жилы телефонного провода, но направлен в противоположные стороны. Вокруг каждой из жил телефонной линии возникает переменное магнитное поле, пропорциональное изменениям переменного тока.

Рисунок 9.4- Принцип работы индуктивного датчика

Магнитное поле от жилы, охваченной магнитопроводом МП, создает в нем переменный магнитный поток, наводящий ЭДС в катушке К, намотанной на одну из половинок магнитопровода. Таким образом, на концах катушки возникает напряжение, изменяющееся вместе со звуковыми колебаниями. Далее оно усиливается и подается на вход радиопередатчика, диктофона или другого оконечного устройства.

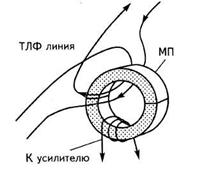

Существуют способы подавления телефонных закладок, но если индуктивный датчик установлен по типу (см. рисунок 9.5), то он аппаратно не обнаруживаем и не подавляем (если не скремблерами).

Рисунок 9.5- Способ установки индуктивного датчика, исключающий подавление синфазной помехой

Контактное и бесконтактное подключение возможно и к ВОЛС. Для контактного подключения удаляют защитные слои кабеля, стравливают в светоотражающую оболочку и изгибают кабель на необходимый угол (см. рисунок 9.6, а). В данном случае обнаружить подключение за счет утечки (ослабления мощности сигнала) очень сложно, так как достаточно отобрать 0,001% передаваемой мощности, чтобы подслушать переговоры.

Принципиальная схема бесконтактного подключения к ВОЛС реализуется, как правило, либо в период монтажа ВОЛС, либо демонтажа и ремонта аппаратуры, так как в качестве элемента съема светового информационного сигнала используется стеклянная трубка жестко фиксированная на предварительно зачищенном кабеле, запаянная с двух сторон и имеющая изогнутый отвод, на конце которого устанавливается объектив, фокусирующий световой поток на светодиод, электрический сигнал с которого подается на усилитель и оконечное устройство приема (см. рисунок 9.6, б)

а – контактное подключение, б – бесконтактное подключение.

Рисунок 9.6- Варианты подключения к ВОЛС

Высокочастотное навязывание

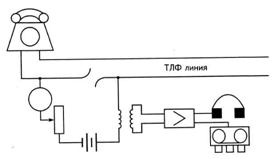

Эффект «навязывания» заключается в подаче в телефонную линию в сторону приемного аппарата (специального подслушивающего устройства) разведывательного сигнала ВЧ, НЧ генератора (передатчика) с частотой 150 кГц и выше на один провод телефонной линии, ко второму проводу подключается вход приемника. Земля передатчика и приемника соединены между собой или с общей землей, например, водопроводной сетью.

Эти колебания за счет нелинейности элементов телефонного аппарата модулируются речевыми сигналами при разговоре при поднятой телефонной трубке или ЭДС микрофонного эффекта звонка (при положенной телефонной трубке). Суммарный (звуковой и ВЧ- разведывательный) сигнал является сложным сигналом, изменяющимся по закону речевых колебаний. В результате получим квазителефонную радиозакладку, в которой и передатчик и приемник вынесены за пределы контролируемой зоны, а нелинейность телефонного аппарата выполняет роль модулятора. Суммарный сигнал детектором приемника преобразуется в речевой информативный.

Наиболее часто такой канал утечки информации используется для перехвата разговоров в закрытых служебных помещениях, где имеются телефонные аппараты с выходами за пределы контролируемой зоны. Для исключения воздействия ВЧ- навязанного сигнала в линии устанавливаются специальные фильтры (см. рисунок 9.7).

Лекция 10. Методы защиты информации от утечки по техническим каналам

В Республике Казахстан методы защиты информации от утечки по техническим каналам стандартизованы. Отдельно выделяют защиту информации в служебных помещениях и средств вычислительной техники. В первом случае используют требования СТ РК 1700-2007 «Техническая защита информации в служебных помещениях. Общие технические требования», а во втором - СТ РК 1698-2007 «Защита информации от технических разведок и от ее утечки по техническим каналам на объекте средств вычислительной техники. Методы защиты».

ВЧГ - ВЧ-генератор (передатчик); ПРМ - приемник; Ф - фильтр; Зв. – звонок.

Рисунок 9.7- Схема прослушивания на эффекте «навязывания»

Классификация методов защиты

Защита секретной информации, обрабатываемой на объекте с использованием средств вычислительной техники (СВТ), от утечки по техническим каналам должна обеспечиваться применением:

- организационных мероприятий;

- технических мероприятий.

Организационные мероприятия – это методы защиты, которые не требуют применения технических средств защиты информации.

К организационным мероприятиям по защите информации от утечки по техническим каналам относятся:

- категорирование объекта СВТ;

- установление контролируемой зоны объекта СВТ;

- разработка технического задания на объект СВТ с учетом требований по защите информации;

- организация и проведение проектных работ по созданию (модернизации) объекта СВТ с учетом требований по защите информации;

- организация режима секретности на объекте СВТ;

- организация подразделения по защите информации;

- обучение лиц, эксплуатирующих технические средства обработки информации, и пользователей правилам применения и эксплуатации средств защиты информации, обеспечения безопасности защищаемой информации;

- контроль реализации мероприятий по защите информации, разработанных на этапах проектирования и принятых для внедрения на объекте СВТ;

- аттестация объектов СВТ по требованиям безопасности информации.

Технические мероприятия по защите объекта СВТ – это методы, предусматривающие применение технических средств защиты информации, а также реализацию технических решений.

Технические методы подразделяются на:

- активные;

- пассивные;

- методы криптозащиты (СТ РК 1073);

- методы выявления устройств перехвата информации.

Активные методы защиты информации подразделяются на:

- энергетические методы;

- неэнергетические методы (статистические или имитации).

В свою очередь энергетические методы включают:

- методы зашумления;

- методы изменения параметров среды распространения сигналов.

Пассивные методы защиты информации подразделяются на:

- экранирование;

- фильтрацию;