Коммерциялық емес акционерлік қоғамы

АЛМАТЫ ЭНЕРГЕТИКАЛЫҚ ЖӘНЕ БАЙЛАНЫС УНИВЕРСИТЕТІ

Телекоммуникациялық жүйелер кафедрасы

ТЕЛЕКОММУНИКАЦИЯЛЫҚ ЖҮЙЕЛЕРДЕГІ АҚПАРАТТЫ ҚОРҒАУ

5В071900 – Радиотехника, электроника және телекоммуникациялар,

5В074600 – Ғарыштық техника және технологиялар мамандықтарының студенттеріне арналған дәрістер жинағы

Алматы 2011

Құрастырушылар: Е.А. Шкрыгунова; А.У. Киргизбаева. ТКЖ ақпратты қорғау. Дәрістер жинағы (5В071900 - Радиотехника, электроника және телекоммуникациялар, 5В074600 – Ғарыштық техника және технологиялар мамандықтарының студенттері үшін) – Алматы: АЭжБУ, 2011. - 63 б.

«Телекоммуникациялық жүйелердегі ақпаратты қорғау» пәні бойынша дәрістерде телекоммуникациялық жүйелердегі ақпаратты қорғаудың ұйымдық-құқықтық, техникалық, криптографиялық және тағы басқа тәсілдері келтірілген; техникалық арналар бойынша утечка ақпараттың шығып кетуден қорғауға байланысты, дыбыс сигналдарының жабу тәсілдерін қосқандағы мәселелер қарастырылған.

Дәрістер жинағы 5В071900 - Радиотехника, электроника және телекоммуникациялар, 5В074600 - Ғарыштық техника және технологиялар мамандығының студенттеріне арналған.

Көрн. 15, кесте 2, әдеб. 16 атау.

Пікір беруші: техн. ғыл. канд., проф. Коньшин С.В.

«Алматы энергетика және байланыс университеті» коммерциялық емес акционерлік қоғамының 2011 жылға арналған жоспары бойынша басылады.

©«Алматы энергетика және байланыс университеті» КЕАҚ, 2012 ж.

Кіріспе

"Телекоммуникациялық жүйелердегі ақпаратты қорғау" курсы жоғарғы оқу орындарының студенттерінің таңдап алынған пәні болып табылады және оқу жоспарына ортақ білім пәні ретінде қосылады.

Берілген курс «Математика», «Информатика», «Физика», «Электрлік теориясы» пәндеріне сүйенеді.

Курстың мақсаты – телекоммуникациялық жүйелердегі ақпаратты қорғау жүйелерінің теориялық негіздерін құру және тәжірибиеде қолдануды студенттерге үйрету. Пән студенттердің ақпаратты қорғаудың тәсілдері мен әдістерін жүзеге асыруды жүйеленген түрде құруына бағытталған.

Курстың мақсаты – бакалавр пәнді оқып-үйрену барысында:

- телекоммуникациялық жүйелердегі ақпараттың қауіпсіздігін және қорғаудың базалық технологиясын қамтамасыз етуді, ақпаратты қорғаудың негізгі әдістерін, олардың мүмкіндіктерін білу;

- телекоммуникациялық жүйелердегі ақпаратты қорғаудың базалық технологияларын тәжірибиеде қолдануды білу керек.

1 дәріс. Телекоммуникациялық жүйелердегі қауіпсіздікті қамтамасыз етудің негізгі мақсаттары мен мәселелері

Дәрістің мақсаты: студенттерді пәннің мақсаты мен мәселелері, телекоммуникация саласындағы ақпаратты қорғаудың тәсілдерін қолдану мәселелері.

Мазмұны:

а) телекоммуникациялық жүйелердегі қауіпсіздікті қамтамасыз етудің негізгі мақсаты мен мәселелері;

б) ақпарат қаупі;

в) ақпаратты қорғаудың тәсілдері.

Ақпаратты қорғау мәселелері адамдар жазуды уйренгеннен-ақ көтерілуде. Әрқашан барлығы білмеуге тиіс ақпараттар бар болған. Мұндай ақпаратқа ие болған адамдар оны қорғауда әр түрлі әдістер қолданған. Бұл құпия жазу (симпатикалық бояумен жазылған хат), шифрлау («тарабарлық сауат», Цезарь шифры, алмастыру шифры) сияқты тәсілдер. Қазіргі ортақ компьютерленген уақытта көптеген адамдардың сәттілігі және өмірлері ақпаратты өңдеу көптеген компьютерлік жүйелердің ақпараттық қауіпсіздікті қамтамасыз етуден, сонымен қатар әр түрлі обьекттерді басқару және қадағалаудан тәуелді. Мұндай нысандарға (оларды ауыспалы деп атайды) телекоммуникация жүйелерін, банктік жүйелерді, атом станцияларын, әуе жолдары мен жергілікті көліктерді басқару жүйелерін, сонымен қатар жасырын және құпия ақпараттарды өңдеу және сақтау жүйелері жатады. Бұл жүйелердің дұрыс және қауіпсіз жұмыс жасау үшін олардың бүтіндігі мен қауіпсіздігін қамтамасыз ету қажет. Қазіргі уақытта бөтен құпияларға ену үшін:

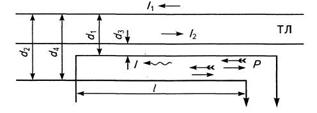

- ғимараттарда немесе автокөліктерде сөздерді білдірмей тыңдау үшін алдын ала орнатылған «радиожучок» немесе магнитофонның көмегімен;

- телефондарды, телексті және телефаксті байланыс жолдарын, радиотелефондар мен радиостанцияларды бақылау;

- әр түрлі техникалық құралдардан ақпаратты дистанционды алу, бірінші кезекте монитордан, компьютерлердің басу құрылғыларынан және басқа электронды техникалардан мүмкіндіктер бар.

Ақпараттық сала ҚР саясаттық, экономикалық, қорғаныстық және тағы басқа да қауіпсіздіктерге әсерін тигізеді. Ұлттық қауіпсіздік ақпараттық қауіпсіздікті қамтамасыз етуден тәуелді және бұл тәуелділік техниканың даму барысында өсе береді.

Міндетті түрде ақпаратты рұқсатсыз алу, ұрлау, жою және басқа заңсыз әрекеттерден қорғау мәселесі туындайды. Бірақ, көптеген тұтынушылар өз құпиялары мен қауіпсіздіктерімен әрқашан тәуекелге баратынын түсінбейді. Тек аз ғанасы қандай болмасын тәсілмен ақпараттарын қорғайды. Компьютер тұтынушылары салықтық және банктік ақпарат, істік хат алмасу және электрондық таблицалар сияқты мәліметтерді үнемі қорғаныссыз қалдырып кетеді.

Ақпаратты қорғаудағы негізгі түсініктер

Ақпарат қауіпсіздігіне төнетін қауіп-қатер – ақпараттың рұқсатсыз немесе әдейі емес ағып кетуіне байланысты, оған қауіп төнуді тудыратын шарттар мен факторлардың жиынтығы.

Ақпараттың негізгі түрлеріне қатысты, осал жерінің бар кезінде мүмкін болатын бұзушылықтардың (қауіп-қатер) негізгі формалары:

- (конфиденциалды) ақпаратты жария ету – қорғаудағы ақпаратты бұл ақпаратқа құқығы жоқ тұтынушыларға рұқсатсыз жеткізу;

- рұқсатсыз қол жеткізу (НСД) – қоғаудағы ақпаратты орнатылған құқықтық құжаттарды немесе иегердің орнатқан құқықтары мен ережелерін бұзу арқылы алу;

- әдейі емес немесе рұқсатсыз әрекеттердің нәтижесінде өзгеру, бұрмалау (модификация), көшіру, жою және т.б.;

- әдейі емес немесе рұқсатсыз әрекеттердің нәтижесінде ақпаратты қорғауға қол жеткізуге тиым салу;

- әдейі емес немесе рұқсатсыз әрекеттердің нәтижесінде АҚ тасушысының жұмыс жасауын жою немесе кедергі ету болып табылады.

Ақпаратқа абайсызда әсер ету (НПД) – ақпаратты пайдаланушының қатесі, ақпараттық жүйелердің техникалық және программалық құралдарының үзілуі, табиғат құбылыстары немесе басқа да ақпараттың өзгеруіне себеп болатын, ақпаратты тасушының жұмыс жасауына кедергі келтіретін, ақпараттың өзгеруіне, жойылуына, жоғалуына, бұзылуына, көшірілуіне және т.б. әкелетін мақсатталмаған әрекеттер.

Жабдықтың бұзылуы:

- кабель жүйелерінің бұзылуы, дискті жүйелердің бұзылуы, мәліметтерді архивациялау жүйелерінің бұзылуы, сервер жұмысының бұзылуы, жұмыс станцияларының және желі карталарының бұзылулары;

- ПО дұрыс жұмыс жасамауынан болатын ақпаратты жоғалту;

- ПО қателігінен мәліметтің жоғалуы немесе өзгеруі, Жүйеге компютерлік вирустардың жұғуы:

- электрлік сәулеленуді тартып алу;

- электрлік цепьке қосылу;

- жучки;

- акустикалық тартып алу;

- ақпаратты тасушыларды ұрлап алу;

- программалық қақпандар;

- вирустарды енгізу.

Техникалық құралдар электрлік, электромеханикалық, электронды құрылғылар арқылы жүзеге асады. Бүкіл техникалық құрылғылар жиынтығы тікелей аппаратқа орнатылатын аппараттық құралдар немесе стандартты интерфейс (ақпаратты жұп бойынша бақылау схемасы, кілт бойынша жад жолдарын қорғау схемасы, арнайы регистрлер) арқылы желі аппаратурасына қосылатын құралдар; физикалық – автономды құрылғылар мен жүйелер түрінде жүзеге асатын болып бөлінеді (күзет сигнализациялары мен бақылаудың электронды механикалық құралдары, есіктегі құлып, терезедегі торлар).

Программалық құралдар – ақпаратты қорғаумен байланысты функцияларды орындауға арналған арнайы программалар.

Ақпаратты қорғаудың абстракты моделдері

Ең бірінші модель 1977 жылы басылып шығарылған Биба (Biba) моделі. Соған байланысты барлық субъектілер мен объектілер қол жетерлік бірнеше деңгей бойынша бөлінеді, сосын олардың ара қатынасына келесі шектер қойылады: 1) субъект төменгі қол жетерлік деңгейдегі субъектіні шақыра алмайды; 2) субъект жоғары қол жетерлік деңгейдегі объектілерді түрлендіре алмайды. Көріп отырғандай бұл модель Intel 80386+ микропроцессорлерінің қорғаныс режімінде енгізген шектерді еске түсіреді.

Гоген-Мезигер (Goguen-Meseguer) моделі, олармен 1982 жылы корсетілген, автоматтар теориясына негізделген. Соған байланысты жүйе әр әрекет сайын рұқсат етілген бір қалыптан бірнеше басқа қалыптарға өте алады. Субъектілер мен объектілер берілген қорғаныс моделінде екі топқа бөлінеді – домендер және бәр қалыптан басқа қалыпқа өту рұқсат етілген кестеге сәйкес орындалады. Онда субъектінің қандай операциялар орындай алатыны көрсетілген, айтарлық, С доменінен D доменінің объектісіне. Берілген моделде жүйенің рұқсат етілген бір қалыптан басқа қалыпқа ену кезінде транзакция пайдаланылады, бұл жүйенің ортақ бүтіндігін қамтамасыз етеді.

Сазерлендтік (от англ. Sutherland) 1986 жылы шыққан қорғаныс моделі субъектілер мен ақпарат потоктарының ара қатынасына ерекше көңіл бөледі. Алдынғы моделдегідей мұнда рұқсат етілген көптеген комбинациялы қалыптар машинасы және бастапқы позициялар жиынтығы пайдаланылады. Берілген моделде бір қалыптан екіншіге өту композицияларының көптеген функциялары зерттеледі.

Ақпаратты қорғау теориясында 1987 жылы шыққан және 1989 жылы түрлендірілген Кларк-Вильсон (Clark-Wilson) моделі маңызды рөл атқарады. Берілген модел субъектілердің объектілерге қол жеткізу құқықтарын рәсімдеу мен транзакцияны барлық жерде пайдалануда құрылған. Бірақ бұл моделде бірінші рет бүкіл қауіпсіздік жүйені қолдайтын мәселеге үшінші жақты қорғаныс зерттелген. Ақпараттық жүйелерде бұл рөлді пограмма-супервизор ойнайды. Сонымен қатар, Кларк-Вильсон моделінде транзакциялар бірінші рет верификация тәсілімен құрылған, бұл - субъектіні идентификациялау тек қана одан алынған бұйрықтың алдында ғана емес, одан кейін де қайтадан жүргізу. Бұл оны идентификациялау мен оның бұйрығының арасындағы авторды алмастыру мәселесін шешті. Кларк-Вильсон моделі ақпараттық жүйелердің бүтіндігін қолдаудағы мүлтіксіз моделдердің бірі болып саналады.

2 Дәріс. Криптографиялық тәсілдерді қолданудың ерекшеліктері

Дәрістің мақсаты: ақпаратты қорғаудың криптографиялық тәсілінің негіздерімен танысу.

Мазмұны:

а) даму тарихының криптографиясы;

б) шифрлау түрлері.

Бөтен адамның ақпаратты оқуына жол бермейтін, оны түрлендіру жолымен ақпаратты қорғау мәселесі адамзатты баяғы заманнан толғандырады. Криптография тарихы – адамзат тілінің тарихымен жасты. Көбірек айтқанда, жазудың өзі алғашқыда криптографиялық жүйе болған, өйткені көне қоғамда онымен тек таңдаулылар ғана қолданған. Көне Египет, Көне Индияның киелі кітаптары бұған үлгі.

Жазудың кең таралғандығынан криптография өзінше ғылым ретінде құрыла бастады. Алғашқы криптожүйелер біздің эрамыздың басында-ақ кездеседі. Осылай Цезарь өзінің хаттарында жүйелік шифр пайдаланды, кейін оның атемен аталды.

Криптографиялық жүйелер бірінші және екінші дүниежүзілік соғыстар кезінде қарқынмен дамыды. Әскери уақыттан кейін және осы уақытқа дейін санау құралдарының пайда болуы криптографиялық тәсілдің дамуын тездетті.

Криптографиялық тәсілдерін ақпараттық жүйелерде (ИС) пайдалану қазіргі заманда неліктен өзекті мәселеге айналды?

Бір жағынан, компьютерлік желілерді пайдалану кең таралды, соның ішінде бөтен адамдардың қол жетулеріне жол бермейтін мемлекеттік, әскери, жекеменшік ақпараттар үлкен көлемде таралатын ғаламдық желі Интернет.

Екінші жағынан, жаңа қуатты компьютерлердің, желілік және нейронды технологиялардың пайда болуы жақында ғана ашылуы мүмкін емес деп саналған криптографиялық жүйелерді дискредитациялауға мүмкіндік берді.

Ақпаратты қорғау мәселесі, оны түрлендіру арқылы криптология (kryptos - құпия, logos - ғылым) айналысады. Криптология екі бағытқа бөлінеді - криптография және криптоанализ. Бұл бағыттардың мақсатттары қарама-қарсы.

Криптография ақпаратты математикалық түрлендіру әдісін зерттеу және іздеумен айналысады.

Криптоанализдің қызықтыру аумағы - ақпараттың кілтсіз шифрын шешу мүмкіндігін зерттеу.

Бұл кітапта басты көңіл криптографиялық тәсілдерге бөлінеді.

Қазіргі заманғы криптография үлкен төрт бөлімге бөлінеді:

1)Симметриялы криптожүйелер.

2)Ашық кілтті криптожүйелер.

3)Электронды қол жүйелері.

4)Кілттермен басқару.

Криптографиялық әдістерді қолданудың негізгі бағыттары – конфидициалды ақпаратты байланыс арналары (мысалы, электронды пошта) арқылы тарату, таратылатын хабарламаның түпнұсқалығын анықтау, тасушыларда шифрланған түрде ақпаратты сақтау.

Сонымен, криптография кілтті білу арқылы ғана оқи алатын, ақпаратты түрлендіру мүмкіндігін береді.

Ақпарат ретінде біршама алфавитте құрылған шифрланатын және дешифрланатын тексттер қаралады. Бұл терминдер келесіні құрады.

Алфавит – ақпаратты кодтау үшін пайдаланылатын көптеген соңғы белгілер.

Текст – алфавитт элементтерінің реттелген жиынтығы.

Қазіргі заманғы ИС қолданылатын алфавиттер мысалы ретінде келесіні алуға болады:

- алфавит Z33 – орыс алфавитының 32 әрпі және пробел;

- алфавит Z256 - ASCII и КОИ8 стандартты кодасына кіретін символдар;

- бинарлы алфавит - Z2 = {0,1};

- сегіздік алфавит немесе он алтылық алфавит.

Шифрлау - түрлендіргіш процесс: шифрланған текстпен алмасатын, сондай-ақ ашық текст деп аталатын бастапқы текст.

|

Дешифрлау – шифрлауға қарсы процесс. Кілттің көмегімен шифрланған тексті бастапқыға түрленеді.

Кілт – тексттерді бөгетсіз шифрлау және дешифрлау үшін қажетті ақпарат.

Криптографиялық жүйе ашық текстің T түрлендіргіш тобын құрайды. Бұл топтың мүшелері индекстеледі немесе k символымен белгіленеді; k параметрі кілт болып табылады. K кілттерінің аумағы – бұл мүмкін кілттің мәнінің жиынтығы. Әдетте кілт алфавиттің реттелген әріптер қатарын құрайды.

Криптожүйелер симметриялы және ашық кілтті болып бқлінеді.

Симметриялы криптожүйелерде және шифрлау үшін, дешифрлау үшін бір ғана кілт пайдаланылады.

Ашық кілтті жүйелерде Бір бірімен математикалық байланысты екі кілт пайдаланылады – ашық және жабық. Ақпарат барлығына қол жетерлік ашық кілттің көмегімен шифрланады, ал хабарламаны алушыға ғана белгілі жабық кілттің көмегімен дешифрланады.

Кілттерді тарату және басқару терминдері тұтынушылар арасындағы кілттердің таралуы және құрастырылуы болатын ақпаратты өңдеу жүйесінің процесстеріне жатады.

Электронды (цифрлы) қол деп текстке қосылатын оның криптографиялық түрленуін айтады. Ол тексті басқа тұтынушы алғанда авторлықты және хабарламаның түпнұсқалығын тексеруге мүмкіндік береді.

Криптотұрақтылық деп кілтсіз (криптосараптама) дешифрлаудың тұрақтылығын анықтайтын, шифрдың сипаттамасын айтады. Криптотұрақтылықтың бірнеше көрсеткіштері бар, соның ішінде:

- барлық мүмкін кілттердің саны;

- криптосараптама қажетті орташа уақыт.

Tk түрлендіру k параметрімен және сәйкес алгоритммен анықталады. Ақпаратты қорғау мақсатымен шифрлаудың тиімділігі шифрдың криптотұрақтылы мен кілт құпиясының сақталуына тәуелді.

Криптожүйелерге қойылатын талаптар

Мәліметтерді криптографиялық жабу процесі программалық және аппараттық түрде жүргізіледі. Аппараттық іске асу қымбат бағалылығымен өзгешеленеді, бірақ артықшылығы да бар: қарапайымдылық, үлкен өнімділік, қауіпсіздігі және т.б. Программалық іске асуы тәжірибиелі, пайдалануда өте қолайлы.

Қазіргі заманғы ақпаратты қорғаудың кпритографиялық жүйесі ортақ қабылданған келесі талаптар қойылған:

-шифрленген хабар тек кілт бар болғанда ғана оқылуға берілуі керек ;

-мүмкін болатын кілттің ортақ саны, шифрленген хабардың фрагменті және оған сәйкес ашық текст бойынша қолданылған кілттің шифрленуін анықтау үшін қажетті операциялар санынан кем болмауы керек ;

-түрлі түрлі кілттердің теру жолымен ақпараттың шифрлерді шешу үшін қажетті операциялар саны қатал төменгі баға болуы және қазіргі компьютер мүмкіншілігінің шегінен шығуы керек ;

-шифрлеу алгоритмінің білімі қорғау сенімділігіне әсер етпеуі тиіс;

-кілттің аз ғана өзгеруі, шифрленген хабар түрінің тіпті бір және сол кілтті қолдану кезінде мәнді өзгеруіне әкелуі тиіс ;

-шифрлеу алгоритмінің құрылымдық элементтері өзгеріссіз болуы керек;

-шифрлену процессі кезінде хабарға кіретін қосымша биттер, шифрленген текстте толық және сақты жасырылуы керек;

- шифрленген тексттің ұзындығы алдыңғы текст ұзындығына тең болу керек;

-шифрлену процессі тізбектей қолданатын, кілтерінің арасына тиесілі оңай және жай орнатылуы керек;

-көптеген мүмкіншілікті әрбір кілт, ақпарат қорғауды сақтауды қамтамасыз етуі тиіс;

-алгоритм ақпараттық өткізу сияқты, программалық та өткізу керек, сонымен бірге кілт ұзындығының өзгеруі сапалы шифрлену алгоритмінің нашарлауына апармауы керек.

3 Дәріс. Шифрленудің симметриялық жүйесі

Дәрістің мақсаты: ақпарат қорғаудың баста криптографиялық әдісімен танысу.

Мазмұны:

а) криптожүйенің симметриялық ортақ құрылымы;

б) жеңіл және қиын шифрлерді ауыстырып – орналастыру.

Барлық көптүрлі криптографиялық әдісті келесі түрлендіру класына әкелуі мүмкін:

|

Моно және көп алфавитті орын басу.

Көбіне түрлендірудің оңай түрі, алдыңғы текст символының басқа азырақ немесе көп ереже бойынша ауысуын қорытындылайды. Жоғары криптотұрақтылықты қамтамасыз ету үшін үлкен кілтті қолдану керек болады.

Ауыстырып орналастыру.

Сондай ақ криптографиялық түрлендірудің қиын емес әдісі, басқа әдістермен ереже бойынша үйлесімі қолданылады.

Гаммалау.

Бұл әдіс алдыңғы текстке кейбір қарапайым негізгі кілтті өндіретін бастауды тізбектей қосуды қорытындылайды.

Блогты шифрлер.

Түрленудің негізгі әдісін шифрленген тексттің блогіне қолданатын тізбектей қосуды елестетеді. Жоғары криптотұрақтылық «таза» сол немесе басқа түрлендіруге қарағанда тәжірибе жүзінде блогты шифрлер көп кездеседі.

Ауыстырып орналастыру

Ауыстырып орналастыру толық санның терімі (0,1,...,N-1) оның қайта реттелуі деп аталады. I позициядан (i) позицияға толық i ді көшіруін көрсету үшін жазбаны қолданамыз, мұндағы 0 (i) < n

=((0), (1),..., (N-1)).

(0,1,...,N-1) ауыстырып орналастыру саны n!=1*2*...*(N-1)*N тең. Терімділіктің S={s0,s1, ...,sN-1} бірқалыпты бейнеленуі үшін, n элементтен тұратын мәнін өзіне береміз.

: S S,

: si s(i), 0 i < n.

Бұл жағдайда элементі ауыстырып орналастыру S болып табылатынын айтамыз. Және керісінше, толық санның ауыстырып орналастыруына автоморфты S сәйкес келеді (0,1,2,.., n-1).

Zm алфавиті үшін T криптографиялық түрлендіру автоморфизімді тізбектелу : T={T(n):1n<} деп аталады.

T(n): Zm,nZm,n, 1n<.

Сонымен әрбір T(n) Zm,n-нан n-граммды орын ауыстыру болып табылады.

ij кезінде қаншалықты T(i) және T(j) тәуелсіз анықталатын болса, алдыңғы тексттің криптографиялық түрлендіру санының n өлшемі (mn)! ға тең болады. m және n ұзаруы кезінде: m=33 және n=2 криптографиялық түрлендірудің әртүрлі саны 1089!-ге тең, ол пропорционалды өседі. Бұл жерден шифрленген алдыңғы текстте бейненің үлкен саны потенциалды болатынын көреміз.

Криптографиялық жүйені тәжірибе жүзінде жүзеге асыру, параметрдің кіші санына сәйкес тәуелді болған {Tk: kK} түрлендірудің алгоритммен анықталуын талап етеді.

Орын басу жүйесі

Zm алфавитте орын басу анықталуы, алдыңғы текст t әрпі шифрленген текст әрпімен (t) араласқан Zm автоморфизмі деп атаймыз

Zm Zm; : t (t).

Барлық орын басуды теру симметриялық Zm тобы дейміз.

Цезарлік орын басу

Бұл Цезарлік орын басуы ең қарапайым орын басу болып табылады. Ол моно алфавиттік орын басутүріне жатады.

Мысалы, C3 орын басу арқылы түрлендіреді ЖАҢА_БҰЙРЫҚ_ЖІБЕРІНДЕР

1 к е с т е

|

Аàг |

Йàм |

Тàх |

Ыàю |

|

Бàд |

Кàн |

Уàц |

Ьàя |

|

Вàе |

Лàо |

Фàч |

Эà_ |

|

Гàж |

Мàп |

Хàш |

Юàа |

|

Дàз |

Нàр |

Цàщ |

Яàб |

|

Еàи |

Оàс |

Чàъ |

_àв |

|

Жàй |

Пàт |

Шàы |

|

|

Зàк |

Рàу |

Щàь |

|

|

Иàл |

Сàф |

Ъàэ |

|

Өзінің қиындықсызына қарамастан жүйе оңай шешіледі. Егер қызметкерде:

1) шифрленген және алдыңғы текстке сәйкес болса;

2) алдыңғы тексттен қылмыскер таңдаған шифрленген текст болса, онда кілттің анықталуы және алдыңғы тексттің дешифрленуі тривиалды.

Хилла шифрі және Плэйфера шифрі – Цезарлік орын басудың эффективті жалпылауы. Олар бір символдың орын ауыстыруына емес, 2-грамм немесе n-грамм орын басуға негізделеді. Жоғары криптотұрақтылық кезінде жеткілікті үлкен кілттік ақпарат талап ету және жүзеге асыру үшін олар қиынырақ болады.

Көпалфавитті жүйелер. Бір рет қолданылатын жүйелер

Аз криптотұрақтылық моно алфавитті орын басу, көп алфавитті орын басуды қолданылуымен жеңеді.

Көп алфавитті орын басу екі немесе одан да көп орын басудан тұратын =(1,2, ...) кілтпен анықталады. Бастапқыда нөлдік бастапқы араласуымен көп алфавитті жүйенің орын басуын қарастырамыз.

Сондай ақ, мұндай орын басу жүйесі үшін “бірреттік лента” және “бірреттік блокнот” терминін қолданады. ББірреттік орын басу жүйесінде К кілттің кеңістігі рангтің векторы (K0, K1, ..., Kn-1) болады және mn нүктесінен тұрады.

Шексіз кілтпен шифрлеуге кішігірім мысал қарастырамыз. Кілт ретінде текстті аламыз

“ШЕКСІЗ КІЛТ ....”.

Оны “ШИФР_АШЫЛМАЙДЫ” тексті арқылы шифрлейміз. Шифрленуді кестеге тіркейміз:

|

ШИФРЛЕНЕТІН_ТЕКСТ |

24 |

8 |

20 |

16 |

19 |

5 |

12 |

27 |

9 |

32 |

18 |

5 |

10 |

17 |

18 |

|

ШЕКСІЗ_КІЛТ |

1 |

5 |

17 |

10 |

14 |

13 |

5 |

23 |

13 |

27 |

9 |

32 |

10 |

11 |

30 |

|

ЩРДЪАТТССЦЪЫДФЬП |

25 |

13 |

4 |

26 |

0 |

18 |

17 |

17 |

22 |

26 |

27 |

4 |

20 |

28 |

15 |

Алдыңғы текстті кілтсіз орына келтіру мүмкін емес.

Ақ шуылды орнына келуі шексіз кілт түрінде алдыңғы текстте ток көз тілінің статикалық сипаттарын ауыстырады. Бірреттілік қолдану жүйесі теоретикалық шифрленбейтін, себебі текстті қалпына келтіру үшін қажетті ақпарат болмады.

Неге бұл жүйелер ақпаратты өңдеу кезінде құпияны қамтамасыз ету үшін қолданылмайды? Жауап қарапайым – олар тиімсіз, өйткені алдыңғы тексттің әрбір әрпі үшін кілттің мағынасын тәуелсіз таңдауды талап етеді. Мұндай талап Москва - Нью-Йорк түзу кабелі арқылы беру кезінде қатты қиын емес болуы мүмкін,бірақ ақпараттық үшін көптеген миллиондаған белгілерді шифрлеу керек болғаны үшін ол күшсіз.

Егер, алдыңғы тексттің бөлек кілт мағынасының әрбір әрпін шифрлеудегі талабын төмендеткенде не шығатын көреміз.

Вижинерлік шифрлену жүйесі

Кілттің соңғы тізбектелуінен бастаймыз

k = (k0 ,k1 ,...,kn),

пайдалану кілті деп аталатын, және тізбекті қайталай отырып оны шексіз тізбектелуге дейін созамыз. Осылай жұмыс жасайтын кілтті аламыз

k = (k0 ,k1 ,...,kn), kj = k(j mod r, 0 j < .

Мысалы, r = кезінде және пайдаланатын кілтке 15 8 2 10 11 4 18 жұмыс жасайтын кілт периодтық тізбектелген болады:

15 8 2 10 11 4 18 15 8 2 10 11 4 18 15 8 2 10 11 4 18 ...

Анықтауыш. Вижинерлік орын басу VIGk қалай анықталады

VIGk : (x0, x1, ..., xn-1) (y0, y1, ..., yn-1) = (x0+k, x1+k,. .., xn-1+k).

Осылай :

1) алдыңғы текст x r фрагментке бөлінеді

xi = (xi , xi+r , ..., xi+r(n-1)), 0 i < r;

2) алдыңғы тексттің xi i-ші фрагменті Цезарлік Ck орын басу арқылы шифрленеді :

(xi , xi+r , ..., xi+r(n-1)) (yi , yi+r , ..., yi+r(n-1)).

Вижинерлік орын басу жүйесінің m=2 варианты Вернама (1917 г) жүйесі деп аталады .

Осы уақытта кілт k=(k0 ,k1 ,...,kк-1) Қағаздық лентада жазылды. Алфавитте алдыңғы тексттің әрбір әрпі, кейбір қосымша белгілермен кеңейтілген, бастапқыда бес биттік символда Бодо кодасының қолдануымен ауыстырылды. Боданың алдыңғы тексттіне кілт қосылды (2 модуль бойынша). AT&T фирмасының ескі телетайпы Вернама санауыш құрылғысымен және жабдығымен шифрлеу үшін, АҚШ байланыс армиясының корпусымен қолданылды.

Құпиялық көзбен қарағанда k=(k0 ,k1 ,...,kк-1) сақтауға оңай болу үшін, тәжірибеде сөз немесе сөйлемді кілт ретінде қолдану өте жаман таралған. АЖ да ақпараттың қауіпсіздігін қамтамасыз ету үшін рұқсат етілмеген. Кілттерді алу үшін кілттің кездейсоқ генерацияның бағдарламалық немесе ақпараттық жабдығын қолдануымыз керек.

Мысал. Вижинерлік орын басу арқылы (r=4) тексттің түрленуі.

Алдыңғы текст (АТ1):

КЕЗДЕЙСОҚСЫЗ_КІЛТТІ_ТАҢДАУ_КЕРЕК_ЕМЕС

Кілт: КІЛТ

Алдыңғы текстті 4 символдан блогқа бұзамыз :

КЕЗ ДЕЙСОҚ СЫЗ_КІЛТТІ_ТАҢ ДАУ_КЕР ЕК_ЕМЕС

Және оларға кілтті баптаймыз ( Вижинер кестесін қолданып):

H+К=Ч, Е+Л=Р және т.б. шифрленген текст аламыз (ШТ1) :

ЧРЭЗ ХРБЙ ПЭЭЩ ДМЕЖ КЭЩЦ ЧРОБ ЭБЮ_ ЧЕЖЦ ФЦЫН

Көп алфавитті орын басу криптоаналитикалық зерттелуге қол жетерлік екенін мойындауымыз керек. Көп алфавитті жүйенің криптотұрақтылығы кілт ұзындығының азаюымен жылдам жоғалып кетеді.

Мұндай жүйе Вижинер шифрі сияқты қиын емес аппараттық немесе бағдарламалық жүзеге асуын рұқсат етеді және кілттің жеткілікті үлкен ұзындықта қазіргі АЖ де қолдану мүмкін.

4 Дәріс. Гаммалау әдісімен шифрлеу. DES және ГОСТ 28147-89 стандарттары

Дәрістің мақсаты: ақпаратты қорғау симметриялық әдісінің негізімен танысу.

Мазмұны:

а) гаммалау әдісімен шифрлеу ;

б) кездейсоқ санның (ПСЧ) белгіші.

Сондай ақ гаммалау кең қолданылатын криптографикалық түрлендіргіш болып табылады. Шындығында гаммалау мен Вижнерлік шифрді және шексіз кілттің қолданылуы арасындағы шегі айтарлықтай шартты үлкен болады.

Гаммалаумен шифрлеу принципі кездейсоқ санның бергіші арқылы гамма шифрінің генерациясында және алынған гамманың көңіл аударарлық ашық мәліметінің баптауы тұжырымдалады (мысалы, 2 модулін қолданып қосылуы).

Мәліметті дешифрлеу процесі белгілі кілт кезінде гамма шифрнің қайталау генерациясына және мәліметтің шифрленуінде мұндай гамманың орнына келуіне әкеледі.

Алынған шифрленген тексташылу үшін айтарлықтай қиын болады егер, шифрдің гаммасы қайталанатын биттік тізбектелуден тұрмаса. Шифрлік гамма жұмысы әрбір шифрленетін сөз үшін кездейсоқ өзгеруі керек. Дерек бойынша, егер гамма периоды барлық шифрленген тексттің ұзындығын ұзартса және алдыңғы тексттің ешқандай бөлігі белгісіз болса, онда шифрді тек тіке қосып алуға болады (кілтке тесілу). Бұл жағдайда криптотұрақтылық кілттің шамасымен анықталады.

Егер қылмыскерге алдыңғы тексттің фрагменті және сәйкесінше оның шифрограммасы белгілі болса, онда гаммалау әдісі күшсіз бола бастайды. Модуль бойынша жай есептелумен ККС бөлігі шығады және онымен барлық тізбектелуді орнына келтіреді. Мұны қылмыскерлер алдыңғы тексттен тұратынын шешім негізінде жасай алады. Егер, көптеген жіберілетін хабар “ТЫМ.ҚҰПИЯ” сөзінен басталса, онда барлық тексттің криптоанализі жеткілікті жеңіл түседі. Бұларды ақпараттық қауіпсіздігі жүйесін шығару кезінде есепке алу керек.

Төменде тәжірибе жүзінде қолданылуы мүмкін, гамма генерациясының көбірек таралатын әдісі қарастырылады.

ККС бергіші

Шифрленетін мәлімет шамасын көтеретін ұзындығы гамма элементінің сызықты тізбектелуін алу үшін, ККС бергіші қолданылады. Топтық теория негізінде мұндай бергіштің бірнеше түрі жасалынды.

Конгруэнттік бергіштер

Қазіргі уақытта көбіне қол жетімді және эффективті болып ККС конгруэнтті генераторы саналады. Бұл генератор классына периодикалық және кездейсоқтық көз қарасымен генератордың шығыс сигналдары қандай жүйеден тұратыны жөнінде, қиын математикалық тұжырым жасауға болады.

Жақсы конгруэнттік генератордың бірі ККС сызықты конгруэнттік бергіші болып табылады. Ол көп кездейсоқ санның T(i) қатынасымен жазылатын, тізбектелуін өндіреді

T(i+1) = (A*T(i)+C) mod m,

мұндағы А және С - константалары, Т(0) – алдыңғы шамасы, туатын сан ретінде таңдалған. Бұл үш шама кілтті жасайтыны белгілі.

Бұл ККС бергіш А және С таңдалған мағынасына тиісті қайталаудың белгілі периодымен көп кездейсоқ санды өедіреді. Әдетте m маынасы 2n ға тең орналасады, мұндағы n – биттегі машиналық сөздің ұзындығы. Өндірілетін тізбек қайталана бастағанға дейін бергіш максималды периодты М болады. Ерте белгілену себебінен, М периоды максималды болу үшін А және С санын таңдау қажет. Д. Кнутомның көрсеткеніндей, ККС сызықты конгруенттік бергіш М максималды ұзындыққа тек С - тақ, және А mod 4 = 1 кезде ие болады.

ККС бергіші арқылы меліметті шифрлеу үшін кез келген шамадағы кілтті таңдауға болады. Мысалы, b шамалы x(j) терім саны кілттен тұратын болсын, мұндағы j=1, 2, ..., n. Онда G гамма шифрін тудыратын, қиылыспайтын көп H(j) бірлестік ретінде елестетуге болады.

ГОСТ 28147-89 мәліметін шифрлеу стандарты

Кепілденген ақпараттың қауіпсіздігін қамтамасыз ету ҚС да өндіру және мәліметті шифрлеу стандартты алгоритмін қолдану маңызды тапсырма болып табылады. Осы сияқты стандарттардың арасында бірінші болып, өзімен бірге тізбектей, орнына және ауыстыруға қолданатын америкалық DES болды. Қазіргі уақытта айқындалмаған және үлкен емес криптотұрақтылық жайлы көбірек айтылуда. Тәжірибеде оның модификациясын қолдануға тура келеді.

Мәліметті шифрлеудің ұлы стандарты тиімді болып табылады.

Ол екілік код түрінде белгілі, кез келген мәліметті қорғау үшін және басқа шифрлену әдістерін жоққа шығармасада қолдануға нұсқауланған. Берілген стандарт дүние жүзілік тәжірибе бойынша қалыптастырды және жекеменшікте DES алгоритмінің жүзеге аспау мүмкіншілігі мен жеткіліксіз көзқараста қабылданда, сол себепті ГОСТ стандартын қолдану дұрысырақ болды. Алгоритм жетклікті күрделі және де төменде оның негізгі концепциялары көрсетіледі.

Конкатенацияның ассоциативт операциясын, ол үшін мультипликативтік жазбаны қолдана отырып жазамыз. Сонымен қосудың келесі операциясын қолданамыз:

-AB – 2 модулі бойынша биттік қосу;

-A[+]B - 232модулі бойынша қосу ;

-A{+}B -232-1модулі бойынша қосу.

Криптографикалық түрлендіргіштің алгоритмі жұмыстың бірнеше режимін қарастырады. Барлық режимде 32-разрядты сегіз сан x(i) түрінде көрсетілетін, 256 бит ұзындықта W кілт қолданылады.

W=X(7)X(6)X(5)X(4)X(3)X(2)X(1)X(0).

Дешифрлеу үшін сол кілтті қолданамыз, бірақ дешифрлеу процесі алдыңғыға қатынасы инверсті болады.

Мүмкін режимдерден ең жай түрі – орын басу.

Ашық блогтар T(j) ретінде белгілейтін әр 64 бит бойынша блогқа бөлінген.

Келесі тізбектелген бит T(j) 32 биттен (оң және сол блогтар) екі тізбекке B(0) және A(0) бөлінеді. Арықарай шифрлеудің интерактивті процесі, :i ға тәуелді түрі орындалады, келесі формуламен жазылатын:

- i=1, 2, ..., 24, j=(i-1) mod 8 үшін;

A(i) = f(A(i-1) [+] x(j)) B(i-1)

B(i) = A(i-1)

- i=25, 26, ..., 31, j=32-i үшін;

A(i) = f(A(i-1) [+] x(j)) B(i-1)

B(i) = A(i-1)

- i=32 үшін

A(32) = A(31)

B(32) = f(A(31) [+] x(0)) B(31).

Бұл жерде i интерация номерін білдіреді. f Функциясы – шифрлеу функциясы.

Шифрлеу функциясы 32-разрядты аргументтен екі операция қосады. Бірінші операция K орын басу болып табылады. К орын басу блогі 8 түйіннен тұрады, оны К(1)...К(8) әрқайсысы 64 бит жадысы бар жады ауыстырады. Диапазонында таблица түрінде көрсетілген. Кіріс векторы кестедегі жолдың адресін анықтайды, олардың сандары шығыс векторы болып табылады. Содан 4-разрядты вектор 32-разрядтың шығысына тібектей қосылады.

Екінші операция - 32-разрядты вектор циклды солға жылжиды, нәтижесінде К орын басуды аламыз. 64-разрядты блог ақпаратының шифрленуі Т түрінде көретілген

Т=А(32)В(32).

Қалған блогтар жай ауыспалы режимінде ашық ақпараттар аналогты түрде шифрленеді.

Берілген шифрлену режимі шектік криптотұрақтылығы бар.

Имитотұру процесінің өндірілуі ГОСТ 28147-89 та анықталады, ол барлық шифрлеу режиміне бірқалыпты. Имитотұру- р биттен тұратын блог (имитотұру Ир), ол барлық хаттаманы шифрлеу алдында не өндіреді, не блогтармен шифрлеу паралелльді жүзеге асады. Р параметрі имитоқорғаныс деңгейінің қажеттілігімен сәйкестендіріп алынады.

Имитотұрғыш ақпаратын ашық күйде алу үшін 64 бит блог түрінде көрсетіледі. Ашық ақпаратты Т(1) бірінші блогі түрлендіруге ұшырайды, қарапайым ауысатын бірінші 16 циклды алгоритм режиміне сәйкестендіріледі. Кілт ретінде сол кілт қолданылады, шифрлеу ақпараты сияқты. 64-разрядты алынған сандар Т(2) ашық блогпен қосылады және қосындылар қарапайым ауысу режимі үшін 16 циклдік шифрленуге ұшырайды. Бұл процедура барлық m хаттама блоктары үшін қайталанады. Алынған 64-разрядты саннан Ир қимасы және р бит ұзындығы таңдалады.

Имитотұрғыш байланыс арнасымен ақпарат шифрленгеннен кейін таралады. Аналогты түрде қабылдағыш бөлікте имитотұрғыш қабылданған хаттамада бөлінеді және алынған ақпаратпен салыстырылады. Имитотұрғыш сәйкес болмаса хаттама жалған деп саналады.

5 дәріс. Ашық кілтпен шифрлау жүйесі. Цифрлық қолтаңба және хэшифрлаудың стандарттары. Криптографиялық кілттермен басқару

Дәрістің мақсаты: студенттерге ашық кілтпен шифрлаудың негізгі алгоритмдері жайлы мағлұмат беру.

Мазмұны:

а) ашық кілтпен шифрлау жүйесі (RSA);

б) DES шифры;

в) цифрлық қолтаңбалар және цифрлық сертификаттар.

Криптографиялық жүйелердің қаншалықты күрделі және сенімді екендігіне қарамастан, олардың әлсіз жағы - практикалық жүзеге асыру барысында кілттерді жүйелеуде қиындықтар туындатуында. Ақпараттық жүйелердің екі субъектілерінің арасында жасырын ақпараттар тасымалын жүргізу мүмкін болу үшін, кілт олардың бірімен генерацияланған болуы қажет, содан соң тағы да жасын түрде келесісіне беріледі. Сондықтан жалпы жағдайда кілттерді тасымалдау үшін тағы да қандай да бір криптожүйелерді қолдану қажет болады.

Бұл мәселені шешу үшін классикалық және қазіргі заманғы алгебралар нәтижелеріне сай алынған ашық кілтті жүйелер ұсынылды.

Олардың мәні мынада, ақпараттық жүйелердің әрбір адресі бір бірімен белгілі ережемен байланысқан екі кілт арқылы генерацияланады. Бір кілт ашық, ал басқасы жабық деп жарияланады. Ашық кілт жарияланады және адреске хабарлама жолдағысы келген кез келген жанға қолжетімді. Жасырын кілт құпия сақталады.

|

||||||||||||

|

|

|||||||||||

|

|

|||||||||||

Осы мәтін ашық кілт адресімен шифрланады және оған беріледі. Жасырын мәтін негізінен сол алдын қолдланылған ашық кілтпен ашылмайды. Хабарламаны дешифрлеу тек адрестеушінің өзіне ғана мәлім жасырын кілтті қоланумен жүзеге асырылуы мүмкін.

Ашық кілтті криптографиялық жүйелер қайтымсыз немесе біржақты функцияларды қолданады, олар келесі қасиеттерге ие: х-тің берілген мәніне қатысты түрде сәйкес f(x)мәнін есептеу қарапайым келеді, дегенмен y=f(x) болса, х-тің мәнін анықтаудың оңай шешімі жоқ.

Қайтымсыз функциялардың көптеген кластары ашық кілтті жүйелердің барлық әртүрлілігін тудырады. Дегенмен негізгі ақпараттық жүйелерде кез келген қайтымсыз функцияларды қолдана алмаймыз.

Қайтымсыздықтың анықтамасының өзінде анықталмағандық бар. Қайтымсыздық дегенде теориялық қайтымсыздық емес, қазіргі заманғы есептеуіш құрылғылардын көмегімен белгіленген уақыт интервалында практикалық тұрғыда бастапқы мәнді есептеп алудын мүмкін еместігі келтіріледі.

Сондықтан да ақпаратты сенімді қорғаудын кепілдемесін қамтамасыз ету үшін ашық кілтті жүйелерге екі маңызды және белгілі талаптар қойылады:

-Шығыс мәтіннің түзілуі қайтымсыз және ашық кілттің негізінде қалыпқа келтірілу мүмкін емес болуы қажет.

-Қазіргі заманғы технологиялық деңгейге сай жасырын кілтті ашық кілттің негізінде анықтау мүмкін болмауы қажет. Сонымен қатар дәл төменгі шифрды ашудың қиындығының бағасы (операциялар саны) көрсетілгені жөн.

Қазіргі заманғы ақпараттық жүйелерде ашық кілтпен шифрлеудің алгоритмдері кең қолданыс тапты. Сонымен RSA алгоритмі ашық жүйелер үшін де-фактоның әлемдік стандарты болды және МККТТ-ға ұсынылды.

Барлық бүгінгі ұсынылып отырған ашық кілтті криптожүйелер келесі қайтымсыз түрлендірулердің біріне келіп тіреледі:

-Үлкен сандарды қарапайым көбейткіштерге жіктеу.

-Соңғы жолда логарифмді есептеу.

-Алгебралық теңдеулердің түбірлерін есептеу.

Мұнда ескерте кететін жайт, ашық кілтті криптожүйелердің алгоритмін үш бағытта қолдануға болады.

1) Таратылатын және сақталатын мәліметтердің өзіндік қорғау түрі ретінде.

2) Кілттерді тағайындау негізі ретенде. Ашық кілтті криптожүйелер алгоритмі енбекті дәстүрлі криптожүйелермен салыстырғанда көп қажет етеді. Сондықтан практикада ашық кілтті криптожүйелер көмегімен ақпараттың көлемі аз келетін кілттерді тағайындау қолданылады. Сосын қарапайым алгоритмдер көмегімен үлкен ақпараттар ағындарының алмасуы жүзеге асырылады.

3) Тұтынушылардың аутентификация құралы. Бұл жайында «Электронды қолтаңба» бөлімінде айтылатын болады.

Төменде ашық кілтті жүйелердің кеңірек таралған түрлері қарастырылған.

Ашық кілтті алгоритмдер немесе асимметриялық алгоритмдер шифрлау (ашық– public) және дешифрлау (жабық – private) кілттерін жеке қолдануға негізделген. Ашық кілтті алгоритмдерде жабық кілтті ашық кілттің көмегімен есептеудің мүмкін болмауы талап етіледі. Осыдан шығатын талап, шифрлаушы кілт алгоритмнің шифрлеуіне залал келтірмейтін кез келген жанға қолжетімді болуы мүмкін.

Ривест-Шамир-Эдлеман(RSA) алгоритмі. Бұл алгоритм ойлап табушылардың есімдерін алған. Ол аса маңызды, себебі шифрлау үшін де, цифрлық қолтаңба үшін де қолданылуы мүмкін.

RSA алгогритмінің тұрақтылығы үлкен сандарды көбейткіштерге бөліктеу күрделілігімен анықталады. (Мүмкін, RSA шифрының криптосараптамасы көбейткіштерге жіктеу операциясының көмегінсіз –ақ жүзеге аса береді, бірақ ешкім мұны әзірге дәлелдемеді).

Төменде RSA алгоритмінің қызмет ету алгоритмі қысқаша суреттелген:

- Екі қарапайым p және q сандары генерацияланады (100 цифр және одан да көп), мұнда n=pq.

-Ашық кілт ретінде бүтін e саны алынады, олар (p-1)(q-1 ) санымен өзара қарапайым.

-Жасырын кілт d ed mod (p-1)(q-1) = 1шартынан есептеледі.

-m ашық санның шифрлеуі (мұнда m < n), mc mod n есептеуін жүзеге асыру арқылы жүзеге асырылады.

-Шифрленген c сандарының шешімін табу cd mod m есептеуін

жүргізу арқылы жүзеге асады .

RSA шифрінің және басқа ашық кілтті алгоритмдердің негізгі кемшілігі жабық кілтті алгоритмдермен салыстырғанда төмен өнімділігінде екен. RSA алгоритмі жүзеге асыру жылдамдығы жөнінен DES алгоритміне 100, кейде 1000 есе жол береді.

Дегенмен RSA шифрінің сырын табу ешкімнің қолынан келген жоқ, математикадағы даму бұл шифрды ескіргендер қатарына қоспақ. RSA шифрын үлкен сандарды көбейткіштерге жіктеудің тиімді әдісін тапқан кезде өте оңай ашуға болады. Сонымен қатар RSA алгоритмі және ашық кілтті басқа алгоритмдер көптеген шабуылдардан қорғалмаған.

AlGamal алгоритмі. RSA ашық кілтті алгоритмдердің арасындағы ең танымал шифрлеу алгоритмі бола тұра, сонымен қатар көптеген басқа алгоритмдер бар. Олардың бірі 1984 жылы Тэгер Эль-Гамал ойлап тапқан AlGamal алгоритмі. Ол патенттелмеген және еркін қолданысқа ие.

AlGamal алгоритмінің қорғалуы соңғы жолдағы дискретті логарифмді есептеу күрделілігімен анықталады.

Ал алгоритм келесілерге негізделген:

-Қарапайым p саны және екі кездейсоқ p-дан кіші g және x сандары таңдалады.

-Ашық кілт g, p, және y сандарынан тұрады, мұнда y=gx mod p.

Х саны жабық кілт болып табылады.

-m блогының хабарламасын шифрлау үшін , k кездейсоқ саны таңдалады, k және (p-1) өзара қарапайым сандар, a=gk mod p түрінде есептеледі. a және b сандарының екеуі де жасырын болып табылады.

-a және b шешу үшін m=(b/ax) mod p есептеледі.

Жасырын кілтпен шифрлеу. Кейбір алгоритмдерде шифрлеу үшін және оны шешу үшін бір ғана кілт қолданылады немесе дешифрленген кілт азғана уақыт бұрын шифрленген кілт арқылы есептелінген болады.

Мұндай алгоритмдер жасырын кілтті, жабық кілтті немесе симметриялық алгоритмдер деп аталады. Мұндай алгоритмдерде қолданылатын кілт құпия сақталады. Жасырын кілтті алгоритмдердің мысалы ретінде Encryption Stantart (DES) алгоритмін аламыз.

1997 жылы АҚШ Стандарттау мен Технологияның Ұлттық Институтымен (NIST) шифрлеудің стандартты алгоритмі ретінде құпия емес ақпаратты қорғау үшін DES алгоритмі таңдап алынды. Бұл алгоритм 90 жылдар ортасына дейін ашық түрдегі бұзуларға төтеп беріп келді, онда дифференциалды және сызықты крипсараптама әдістері қолданылды.

1999 жылдың қаңтарында Electronic Frontier Foundation фондында DES алгоритмімен бір тәулікке дейін жасырылған хабарламаны бұзу мүмкін болды. Соған қарамастан бұл алгоритм кейбір жағдайларда қолданыс тауып отыр, тек мұнда ақпараттың өзіндік бағасы шифрлеуге кеткен бағадан төмен болады. Сонымен қатар DES TripleDES күрделілік алгоритмдеу барысында қолданылады.

DES алгоритмі әртүрлі шифрлеу әдістерінде мәндеріне байланысты қолданыла алады. Міне шифрлау әдістерінің бірнеше мысалдары:

ECB әдісі (Electronic Codebook – Электронды шифрлеу кітапшасы) – шифрлеу 8 байтты блоктармен жүзеге асады, келесі блок алдын шифрленген мәтіндерге, сонымен қатар ашық мәтін блоктарына тәуелді емес.

CBC әдісі (Cipher Block Changing – шифрленген блоктардың тізбегі) – шифрленуші мәтіннің n-ші блогы XOR операциясының алдын шифрленген (n-1) блогында және ашық мәтіннің n-ші блогында орындалуы нәтижесінде алынады.

CFB әдісі (Cipher Feedback – шифр бойынша кері байланыс) – алдын шифрленген мәтіннің бөлігі келесі ашық мәтіннің бөлігімен бірігеді.

OFB әдісі (Output Feedback – шығыс бойынша кері байланыс) –DES алгоритмінің кездейсоқ биттер ағынының туындауы үшін қолданылады, олар ашық мәтінмен біріктіріледі, нәтижесінде алдын шифрленген мәтін ағыны туындайды.

PCBC әдісі (Propagating Cipher Block Changing – Алдын шифрленген блоктардың көпшілік байланыспен тізбектелуі) – CBC әдісінен ерекшелігі мынада, ол жасырын шифрленген мәтіннің n-ші блогы (n-1) блогы тәрізді біріктіріледі, дәл осындай жағдай ашық мәтіннің (n-1) блогы үшін де қолданылады.

DESede алгоритмі. DES алгоритмінің кең танымалдылағымен және оның кемшіліктерінің туындауына байланысты 90 жылдардың екінші жартысында криптографтар тұрақтылықты арттырудың әдістерін іздестірді. DESede алгоритмдерінде DES алгоритмдерінің үш рет шифрлауы орындалады, ол 168 разрядты кілттің эфективті ұзындығына алып келеді. DESedeс нұсқаларының бірінде үшінші кілт біріншісіне тең, кілттің эффективті ұзындығы бұл жағдайда 112 разрядты құрайды.

Цифрлық қолтаңбалар және цифрлық сертификаттар

Цифрлық қолтаңбалар хабарламаның (немесе басқа объектінің) кездейсоқ немесе алдын ала өзгертілгендігін білуге тамаша мүмкіндік тудырады. Цифрлық сертификаттар хабарламаның шынымен жеке тұлғамен немесе мекемемен жасалғандығын орнатуға мүмкіндік береді.

Цифрлық қолтаңба – бұл мән жасырын кілтті қолдану барысындағы байттар тізбегімен есептеледі.

Ол жасырын кілттің иесінің хабарламаның дұрыс әрі оның құрамының жалған екендігінің куәсі болады. Цифрлық қолтаңба әдістерінде ашық кілтпен шифрлеу алгоритмдері жиі қолданылады, бірақ кәдімгіден кішкене өзгеше, атап айтсақ: жасырын кілт шифрлеу үшін, ал ашық кілт шифрлеуді ашу үшін қолданылады. Практика жүзінде келесі түрде көрсетіледі:

- Цифрлық қолтаңба жасалынады.

- Хабарламаның дайджесті есептеледі.

- Хабарламаның дайджесті «ашық/жабық кілттер» жұбындағы жабық кілт көмегімен жасырын шифрленеді, нәтижесінде цифрлық қолтаңба шығады.

- Цифрлық қолтаңбаны верификациялау жүргізіледі. Жоғарыда келтірілген «ашық/жабық кілттер» жұбындағы ашық кілттің көмегімен қолтаңба жасырын шифрленеді, нәтижесінде хабарламаның дайджесті қалыпқа келтіріледі.

- Хабарламаның дайджестінің жасырын шифрленген мәні жасырын шифрленіп, шығыс хабарламадан есептелінген хабарлама дайджестінің мәнімен салыстырылады.

Егер хабарлама дайджестінің екі мәні сәйкес келсе, онда

қолтаңба жалған. Керісінше жағдайда не қолтаңба, не хабарлама өзгертілген.

Жоғарыда суреттелген қолтаңбаны жасауға және тексеруге апаратын жол өзінде негізгі қолтаңбаның сипаттамалық белгілерімен қатар басқа да артықшылықтарға ие, олар келесі мүмкіндіктермен қамтамасыз етеді:

- Қолтаңбаны жасап алуға болмайды– қол қоюшы тұлға қолтаңба үшін жабық кілтті қолданады, ал ол құпия болып келеді.

- Қолтаңбаның жалған екендігін әрдайым тексеруге болады – қол қойған тұлғаның ашық кілті жалпыға қолжетімді болғандықтан, кез келген қолында хабарлама және цифрлық қолтаңбасы бар тұлға тексеру жүргізе алады, олар хабарламаның берілген тұлғамен қолдың қойылғандығын және хабарлама да, қолтаңбаның да өзгіртілмегендігін біле алады.

- Қолтаңба қайталынбайды – әрбір хабарламаның өзіндік қайталанбас қолтаңбасы болады. Саналған әдістермен қатар қолтаңба мен басқа хабарламаларды қолдану мүмкін емес.

- Қолтаңба фактісін теріске шығару мүмкін емес – хабарламаға қол қойылғаннан және қолтаңбамен бірге жөнелтілгендіктен кейін мұны жасаған тұлға әрекеттерді жасамағандығын теріске шығара алмайды.( Егер тек жабық кілттің ұрланғандығын дәлелдемесе).

Көрініп тұрғандай цифрлық қолтаңба – бұл хабарламаның (немесе объектінің) жасалуын нақты тұлғамен немесе мекемемен тексерілгендігін дәлелдейтін тамаша әдіс. Бірақ бір мәселе бар, сізге қандай да бір жолмен басқа біреудің атымен алынған ашық кілттің шындығында оның ашық кілті екендігін анықтау қажет. Міне осы жерде цифрлық сертификаттар қолданысқа енеді.

Цифрлық сертификаттар – бұл хабарлама, сертификаттау органдарының толыққанды өкілдерімен қолтаңбаланған (Certificate Aythory – CA), қандай да бір адамға тиесілі ашық кілттің мәнінің және нақты шифрлеу алгоритмің қолданылуын бекітеді. Толыққанды органның сертификатын алу үшін әдетте оған өтініш берушінің жеке тұлға екендігін дәлелдейтін құжаттарды ұсыну қажет.

6 дәріс. Криптографиялық кілттердің басқарылуы

Дәрістің мақсаты: криптожүйелердің негізгі мәселесі - кілттерді басқарумен студенттерді таныстыру.

Мазмұны:

а) кілттермен басқару;

б) кілттерді генерациялау, жинақтау, жүйелеу;

в) Диффи – Хелман алгоритмі бойынша кілттермен алмасу.

Кілттермен басқару

Нақты ақпараттық жүйелерге сай келетін криптографиялық жүйелерді таңдаумен қатар, маңызды мәселе – кілттермен басқару болып табылады. Криптожүйенің қаншалықты күрделі және сенімді екендігіне қарамастан ол кілттерді қолдануға негізделген. Егер екі тұтынушы арасында конфиденциалды ақпараттар алмасуын қамтамасыз етуде кілттердің алмасу процесі тривиалды балса, онда қолданушыларының саны ондаған, жүздеген болатын ақпараттық жүйелерде кілттермен басқару маңызды қиындық. Кілттік ақпарат ұғымының астарында ақпараттық жүйелерде әрекет етуші кілттердің барлығы ескеріледі. Егер кілтті ақпаратты басқарылудың сенімді түрімен қамтамасыз етілмесе, залалтудырушы ол арқылы барлық шектеусіз ақпаратқа қол жеткізе алады.

Кілттермен басқару – ақпараттық процесс, ол өзіне үш элементті ендіреді:

- Кілттер генерациясын.

- Кілттерді жинақтау.

- Кілттерді жүйелеу.

Ақпараттық жүйелерде кілттер ақпараттарының қауіпсіздігін қамтамасыз ету үшін олардың қалай жүзеге асырылу қажеттігін қарастырамыз.

Кілттер генерациясы

Криптографиялық әдістер жөнінде ең алғаш айтқанда кездейсоқ емес кілттерді оңай есте сақтау мақсатында қолданудың қажет еместігі айтылған болатын. Маңызды ақпараттық жүйелерде кездейсоқ кілттердің арнайы аппараттық және бағдарламалық генерациялау әдістері қолданылады.

Ережеге сәйкес ПСЧ таратқыштарын қолданады. Дегенмен олардың кездейсоқ генерациясының дәрежесі айтарлықтай жоғары болуы қажет . «Табиғи» кездейсоқ процестер негізінде жасалған құрылғылар мінсіз генераторлар болып табылады. Мысалы, ақ радиошуылдың негізінде генерациялаудың сериялық үлгілері пайда болды. Басқа кездейсоқ математикалық объект болып ондық белгілі иррациональ сандар табылады, мысалы, немесе е, олар стандартты математикалық әдістер көмегімен есептеледі.

Ақпаратты жүйелерде қорғаудың орта талаптарына сай кілттердің бағдарламалық генерациясы айтарлықтай тиімді, олар ПСЧ-ны тұтынушы енгізген ағымдағы уақыттың және санның күрделі функциясы ретінде есептейді.

Кілттерді жинақтау

Кілттерді жинақтау ұғымымен оларды сақтау, тіркеу және жою түсіндіріледі.

Кілт залалтудырушы үшін ең қызықтыратын объект болады, ол конфиденциальды ақпаратқа ашатын жол, сол себепті кілттерді жинақтауға ерекше назар аударған жөн.

Құпия кілттер ешқашан оқылатын немесе көшірілініп алынатын тасымалдауыштарда жазылмауы қажет.

Күрделі ақпараттық жүйелерде тұтынушы үлкен көлемдегі кілттік ақпаратпен жұұмыс жасай алады, кейде тіпті кілттердің ақпараттарының мәліметтерінің мини-базасын ұйымдастыру қажетігі туындап жатады. Мұндай мәліметтер базасы қолданылған кілттердің қабылдауына, сақталуына, тіркелуіне және жойылуына жауап береді.

Сонымен, қолданылған кілттер жөніндегі ақпарат жасырын шифрленген түрде сақталуы қажет. Негізгі ақпаратты жасырын шифрлеуші кілттерді ұста кілттер деп атайды. Ұста кілттерді әрбір тұтынушы жатқа білгені жөн және оларды ешқандай заттық тасымалдауыштарда сақтау қажет емес.

Ақпараттық жүйелердегі негізгі ақпараттардың периодты түрде жаңаруы ақпараттар қауіпсіздігінің өте маңызды шарты болып табылады. Қарапайым кілттер де, ұста кілттер де қайта тағайындалуы қажет. Ерекше жауапты ақпараттық жүйелерде жаңартуды күнде жүргізген жөн.

Кілттік ақпаратты жаңарту кілттерді басқарудың үшінші түрі- кілттерді жүйелеумен де байланысты.

Кілттерді жүйелеу

Кілттерді жүйелеу кілттерді басқарудағы ең жауапты процесс болып табылады. Оған екі талап жүктеледі:

- Жүйелеудің шапшаңдылығы мен дәлдігі.

- Жүйеленген кілттердің жасырын келуі.

Соңғы уақытта ашық кілтті криптожүйелерге қарай ығысуды байқаймыз, мұнда кілттерді жүйелеу қиындығы жоқ. Соған қарамастан ақпараттық жүйелерде кілттік ақпараттарды жүйелеу жаңа тиімді шешімді қажетсінуде.

Тұтынушылар арасындағы кілттерді жүйелеу әртүрлі екі жолмен жүзеге асырылады:

- Кілттерді жүйелеудің бір немесе бірнеше центрлерін жасау жолымен. Мұндай жолдың кемшілігі мынада, жүйелеудің центрінде кімге және қандай кілттердің тағайындалғандығы белгілі, бұл ақпараттық жүйелерде циркуляцияланатын барлық хабарламаларды оқуға мүмкіндік береді. Мұндай залал қорғауға айтарлықтай кесір тигізеді.

- Ақпараттық жүйелердің тұтынушыларының арасындағы тікелей кілттер алмасуы. Бұл жағдайдағы қиындық мынада, субъектілердің жалған еместігіне сенімді түрде қолжеткізу.

Екі жағдайда да байланыс сеансының жалған еместігі кепілденген болуы қажет. Мұны екі әдіспен қамтамасыз етуге болады:

- Сұраныс-жауап механизмі. Егер тұтынушы А В-дан алған хабарламалардың жалған еместігіне көз жеткізгісі келсе, ол В-ға жіберілген хабарламаға алдын ала болжап білмейтін элемент қосады. Тұтынушы В жауап беру барысында осы элементке бірнеше операция қолдануы қажет (мысалы, 1 қосу). Оны алдын ала жүзеге асыру мүмкін емес, себебі сұраныста қандай кездейсоқ санның келетіндігі белгісіз. Жауапты алғаннан соң тұтынушы А сеанстың жалған еместігіне сенімді болса болады.

- Уақытты белгілеу механизмі (“уақыттық штемпель”). Ол әрбір хабарламаға уақыт берілгенін тұспалдайды. Бұл жағдайда ақпараттық жүйелердің тұтынушысы келген хабарламаның қаншалықты ескі екендігін біле алады.

Екі жағдайда да шифрлеуді қолданған жөн, ол жауаптың залалтудырушыға жіберілмегендігіне және штемпель уақыттық белгілеулерінің өзгертілмегендігіне сенімді болу үшін қажет.

Кілттер алмасуы үшін ашық кілтті криптожүйелерді қолдануға болады, сол баяғы RSA алгоритмі қолданылады.

Бірақ Диффи-Хелман алгоритмі айтарлықтай тиімді болып шықты, ол екі тұтынушыға ешкімнің араға түспеуінсіз-ақ кілттермен алмасуға мүмкіндік береді, ол кейінірек симметриялық шифрлеу үшін де қолданылады.

Диффи-Хеллман алгоритмі

Диффи және Хелман ашық кілтті криптографиялық жүйелерді жасау үшін дискретті дәрежеге шығару функциясын ұсынды.

Түрлендірудің қайтымсыздығы бұл жағдайда р элементтерден тұратын соңғы Галуа жолындағы көрсеткіштік функцияны оңай табумен сипатталады. (p – қарапайым сан немесе кез келген дәрежедегі қарапайым). Мұндай жолдардағы логарифм айтарлықтай еңбекті талап ететін операция.

Егер y=x,, 1<x<p-1, мұнда – жолдың белгіленген элементі GF(p), бірде x=log y GF(p). X ие бола тұра, y оңай есептеуге болады. Ол үшін операция 2 ln(x+y) еселеуішін қажет етеді.

x-тен y-ті кері есептеу айтарлықтай қиын болады. Егер p дұрыс таңдалса, онда логарифмді есептеу қажет болады,

L(p) = exp { (ln p ln ln p)0.5 }.

Бірінші тұтынушы ақпарат алмасу үшін кездейсоқ x1 санын таңдайды, 1...p-1 бүтіндерінің ішінде тең ықтималды. Бұл санды ол құпия сақтайды, ал басқа тұтынушыға санды жібереді

y1 = x mod p.

Екінші тұтынушы да дәл осылай жасайды, x2 генерациялап және y2 есептеп, алғашқы тұтынушыға жібереді. Нәтижесінде олар k12 = x1x2 mod p есептей алады.

k12 есептеу үшін алғашқы тұтынушы y2-ні x1 дәрежесіне шығарады. Екінші тұтынушы да осындай әрекет жасайды. Міне содан соң екі тұтынушыда да k12 ортақ кілт болады, осы арқылы қарапайым алгоритмдер көмегімен ақпаратты шифрлеуге болады.

x1 мен x2 білмей залалкелтіруші k12 есептеуге тырысуы мүмкін. Сонымен, тікелей түрлендіруге 1000-битті қарапайым сандармен 2000 операция жүргізу қажет болса, кері түрлендіруге шамамен 1030 операция жүргізу қажет.

Кілттерді жүйелеуде келесілерді атап айтып кеткен жөн. Кілттермен басқарудың мәні кілттерді жүйелеудің мынандай протоколдарын іздейді:

- кілтерді жүйелеу центрінен бас тарту мүмкіндігі;

- сеаныс қатысушыларының өзара жалған екедерін мойындауы;

- сұраныс-жауап механизмін қолдану, ол үшін бағдарламалық немесе аппараттық көздерді таңдау, кілттер алмасуы барысында минималды хабарламалар санын қолдану.

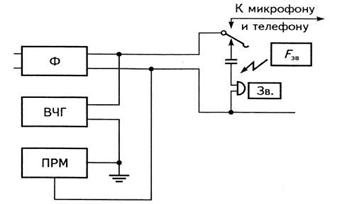

7 дәріс. Желіаралық экран көмегімен жойылған шабуылдан желіні қорғау

Дәрістің мақсаты: желіаралық экранның функциясы және оның негізгі компонентімен студенттерді таныстыру.

Мазмұны:

а) желіаралық экранның мақсаты;

б) желіаралық экранның орындалу тәсілі;

в) пакетті фильтрлеу.

Глобальді компьютерлік жүйенің қарқынды дамуы,жаңа технологияның дамуына байланысты Internet арқылы әр түрлі кәсіпорындар көптеген ақпарат іздеуде. Көптеген кәсіпорындар локальді және корпоративті жүйенің интеграциясын глобальді жүйеде шешуді көздейді. Өз күшінде Internet идеологиясының ашылуы дәстүрлі ақпараттық жүйемен салыстырғанда қылмыскерлерге үлкен мүмкіндік береді. Сондықтан желіні және оның компоненттерін қорғау проблемасы өте маңызды және актуальды болып келеді.

Ішкі желілердің көптеген қаупін желіаралық экрандар шешеді. Дәстүрлі әдебиеттерде қазіргі таңға дейін бұл терминнің орнына шет елдің басқа терминдері қолданылған: брандмауэр және firewall. Брандмауэр сферасын компьютерден бөлек стена деп аталады, олар жанбайтын материалдардан жасалған және өртті алдын алады. Компьютерлік желілердің сферасында желіаралық экранның қорғаныс қабаты болады,ол фигуральді өрттен қорғайды - қылмыскерлердің ішкі желіге кіруін алдын алады, көшіруден, ақпаратты көшіру,өшіру немесе өзгертуден, жадыны қолданудан және есептеу қуатын қолдануынан қорғайды. Желіаралық экран сыртқы желіге қауіпсіз қол жеткізуді қамтамасыз етеді және сыртқы тұтынушыларды ішкі желіге қол жеткізуіне жол бермейді.

Желіаралық экран (ЖЭ) - бұл желіаралық жүйені қорғау, бұр ортақ желіні екі немесе одан да көп бөлікке бөледі, ол бір ортақ желіден екінші желіге ақпарат пакеті өтуін қамтамассыз етеді. Бұл шекара корпорптивті желі және глобальді желі Internet арасында байланыс орнатады,бірақ оны корпоративті желінің ішіне өткізсе де болады. ЖЭ өзі арқылы барлық трафикті өткізе алады, өтетін трафиктерді өткізе және лақтыра алады. ЖЭ бұны жүзеге асыра алу үшін ол фильтрацияны теру ережесін анықтау керек.

ЖЭ қолданылудағы негізгі артықшылық, олсыз ішкі желі Internet желісінен келіп түсетін қауіпке ұшырайды, сонымен қатар зондтау және тағы да басқа хост-компьютерлерден келетін шабуылдардан зақым келіп түсуі мүмкін.

Желіаралық экранның басты артықшылығы, желіаралық экрансыз Internet желісі арқылы және тағы да басқа хост-компьютерлерден келіп түсетін шабуылдар мен ішкі желіге қауіп келіп түседі.

Желіаралық экранның компонентін 3 категорияның біреуіне жатқызуға болады:

- сүзуші маршрутизатор;

- желілік деңгейдің шлюзі;

- қолданбалы деңгей шлюзі.

Бұл катнгорияларды желіаралық экранныңреалды базалық компонент ретінде қарастыруға болады. Тек кей желіаралық экран категориялардың тек біреуін қоса алады. Бірақ бұл категорияның өзінің кілті мүмкіншілігмен және т.б. ерекшелігімен ерекшеленеді.

Корпоративті немесе локальді желіні қорғау үшін ЖЭ келесі схема қолданылады.

1. Маршрутизатоды сүзетін –ЖЭ.

2. Портты шлюз негізіндегі – ЖЭ.

3. Экрандаушы шлюз негізіндегі ЖЭ.

4. Экрандайтын желіасты – ЖЭ.

Фильтрация пакетінде негізделген ЖЭ өте тез таралған және өндірісте өте қарапайым. Internet желісі және қорғаныс желісі арасында орналасқан сүзуші маршрутизатордан тұрады. Сүзуші маршрутизатор кіріс және шығыс пакетін сүзуге немесе құлыптауға олардың адресі және порты анализі негізінде құрастырылған. Қорғаныс желісі бар компьютерлер Internet желісіне тікелей қол жеткізе алады, ал Internet тен келіп түсетін қол жеткізімнің көп бөлігіқұлыпталған. Көп жағдайда Х Windows, NIS және NFS блокталған. Сүзуші маршрутизатор кез-келген қорғанысты жүзеге асырады.

Екі портты база негіделген ЖЭ қолданбалы шлюз, оның құрамына екі үйлі хост-компьютерлер кіреді,құрамында екі желілі интерфейсі бар. Осы интерфейс арқылы ақпарат таралса, сонда негізгі сүзу жүзеге асады. Егер қолданбалы шлюс және Internet желісі және қолданбалы шлюз арасына қосымша қорғаныс орнату үшін сүзуші маршрутизатор орнатылады. Нәтижесінде қолданбалы шлюз және маршрутизатор арасында ішкі экранды желіасты шығады. Бұл желіасты ақпаратты серверден басқа қол жетімді жерде орналастыруға болады.

ЖЭ сұлбасынан сүзуші маршрутизатордың ерекшелігі қолданбалы шлюз IР трафигі мен Internet желісі арасын блоктап желімен қорғайды. Тек рұқсаты бар сервер-мамандар, қолданбалы шлюзде орналасқан, қолданушыларға қызмет және қол жетуді қамтамассыз ете алады.

ЖЭ бұл нұсқасы қорғаныс саясатын жүзеге асырады, негізгі принцип «барлығына тыйым салынған, қолдану болмайтынның барлығына», сондықтан тұтынушыға тек тыйым салынған желілер қол жетімсіз, ал ашық желілермен қолдануға болады. Бұндай қолданыс өте үлкен қауіпсіздікті қамтамассыз етеді, тек желіасты ЖЭ маршруттары қорғалған және ол сыртқы желіден жасырылған. ЖЭ сұлбасын ұйымдастыруда ол өте қарапайым және айтарлықтай әсерлі болып табылады. Қолданбалы шлюз негізінде қолданылатын екі үйлі хост-компьютердің қауіпсіздігі өте үлкен деңгейде сақталу қажет. Кез-келген құбылыс оның қорғаныс желісін айтарлықтай әлсіретуі мүмкін. Егер шлюз компроменттелген болса, онда қылмыскердің қорғаныс желісіне қол сұғу мүмкіншілігіне ие болады. Бұл желіаралық экран тұтынушылардан аутентификация, тіркелуді, зондтауды және жүйені бұзбауды талап етеді.

Экрандалған шлюз негізінде жасалған, ішкі желімен рұқсатталған ЖЭ сүзуші маршрутизаторды және қолданбалы шлюзді біріктіреді. Қолданбалы шлюз хост-компьютер негізінде жүзеге асырылады және тек бір желілік интерфейсі болады. Бұл сұлбада біріншіліқ қорғаныс сүзгіш маршрутизаторымен қамтылады.

Құрамында экрандалған желіастысы бар ЖЭ, экрандалған шлюз негізінде жасалған ЖЭ жетіліп дамуына әсерін тигізеді. Экрандалған желіастыны жасап шығару үшін екі маршрутизатор қолданылады. Сыртқы маршрутизатор internet және экрандалған желіасты арасында орналасса, ал ішкі экрандалған желіасты және қорғалатын ішкі желі арасында орналасады. Экрандаушы желіасты құрамында қолданбалы шлюз,қол жетімді бақылауды талап ететін құрамында ақпаратты сервер және басқа да жүйелер кіреді. Бұл ЖЭ сұлбасы экрандалған желіасты болғандықтан жақсы қауіпсіздікті қамтамассыз етеді,сондай – ақ ішкі қорғалатын желіні Internet тен қорғай алады.

Кей ЖЭ-дар виртуалды корпоративті желіні ұйымдастыруға мүмкіндік береді. Бірнеше локальді желілер глобальді желіге қосылып, бір виртуалды корпоративті желіге бірігеді. Бұл локальді желілер арасында ақпарат алмасу локальді желілер үшін мөлдір болып өтеді. Таратылатын ақпараттың біркелкілігі мен конфиденциалдылығын қамтамассыз ету үшін санды жазу қолданып және шифрлау көмегімен жүзеге асады. Ақпаратты тарату кезінде пакеттің мазмұны ғана емес, сондай-ақ жолдың басқа да мәліметі шифрланады.

Пакетті фильтрация. Маршрутизаторды Firewall негізінде қолдану

Сүзу транспортты деңгейде жүзеге асады: ЖЭ арқылы өтетін пакет немесе ақпарат кадры талданады, сондай-ақ рұқсат берілмеген жолдар лақтырылады.

Желілік деңгейдің немесе арналы кадр деңгейінің ішкі желі деңгейіне өту сәйкес қосымша адресі немесе порт номері TCP болады. Мысалы, telnet трафигі ішкі желіні қйып өтпей үшін, 23 тең TCP тақырыбынд қабылдаушы порттың адресі көрсетілген ЖЭ барлық пакетті сүзу қажет. FTP трафигін сүзу қиынырақ, сүзудің күрделі ережесін талап ететін, мүмкін номерлердің үлкен диапазонында жұмыс жасайды.

Айталық, пакет сүзуде қарапайым маршрутизатор қолданылу мүмкін және де Internet 80% сүзгіш пакеті маршрутизатор базасында жұмыс жасайды. Бірақ маршрутизатор ЖЭ кепілдемесіндей қорғаныс деңгейін қамтамассыз ете алмайды.

ЖЭ сүзудің маршрутизаторды сүзумен салыстырғандағы артықшылығы:

1) ЖЭ өте үлкен логикалық қабілеттілігімен ерекшеленеді, сондықтан маршрутизаторға қарағанда ол IP-адрестің жалғандығын анықтай алады;

2) ЖЭ барлық болып жатқан аудит әрекетінің, сондай-ақ қауіпсіздік саласында да үлкен мүмкіншілігімен ерекшеленеді.

8 дәріс. Виртуалды корпоративті желілердің технологиясы

Дәрістің мақсаты: VPN технологиясы, ақпарат қорғаудың бір тәсілі.

Мазмұны:

а) VPN мәнінің дәрежесі;

б) туннелдеу принципі;

в) VPN технологиясында қолданылатын негізгі протокол.

Негізгі проблеманы біле отырып, көптеген дамыған мемлекеттерде корпоративті Интернет тұтынушылары көңілді негізінен ақпарат таралудың жылдамдығына ғана емес сапасына да көңіл аударуда, Интернет арқылы таралатын QoS параметрі өзіне конфеденциалдықты, және таратылатын ақпараттың дәлділігі мен бүтіндігін сақтайды. Негізгі талап мына жағдайларда болады, егер корпоративті тұтынушылар бөліп алынған арнаның қымбатшылығы мен қорғаныстың аз болғандығынан ақпаратты қорғау үшін өздерінің жеке Intranet және extranet желілері соғылуда.

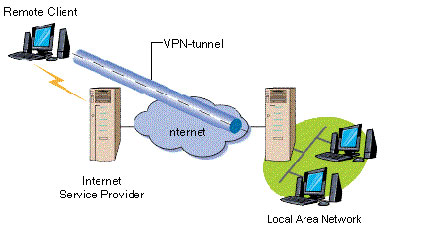

8.1 сурет –VPN-қызметінің ақпарат ауысуы

Көптеген эксперттердің пайымдауынша қазіргі таңда ақпаратты қорғаудағы экономикалық және пайдалы шешімдердәі бірі ол Virtual Private Network (VPN) - ол жаңа технологияда негізделген ашық желіде таралатын криптографиялық қорғаныстағы виртуалды желіні қорғайды. VPN-технологиясы қолданылуының қарқындылығы енді көтеген компаниялар мойындап жатыр, сондай – ақ бөліп алатын байланыс жолынан бас тартып жаппай VPN ауысу жаппай Батыс елдерінде ғана емес VPN-қызметі соңғы кездері Ресей де де қарқынды таралуда. VPN-қызметінің нарықтағы доминациялаушы жағдайы Батыста мамандандырылған-жүйелі интегратор кәсіпорындарда орын алып жатыр, ал Интернет-провайдерлер VPN арқылы өздерінің клиенттеріне қызмет көрсетілуін кеңейтуде, олар дәстүрлі интернет-провайдерден (ISP) сервис - провайдерге айналады (xSP).

VPN басқа желілерге қарағанда көптеген экономикалық артықшылығымен ерекшеленеді. Біріншіден, тұтынушы корпоративті желіге коммутациялау байланысты орнатпай байланыса алады, сондықтан модемді қолднау қажеттілігі қажет болмайды. Екіншіден бөліп алатын жолақты қолданбауға болады.

8.2

сурет

– жойылған тұтынушыларға арналған VPN

Интернет желісіне қол жеткізе алатын кез-келген тұтынушы ешқандай келеңсіздікті өз фирмасының офисіне қосыла алады. Бұл қолжетімділік ақпараттың қорғалмағандығын білдіреді. VPN Жүйесінің қауіпсіздігі – санкционирленбеген қол жетімділіктен барлық корпоративті ақпаратты қорғайды. Ақпарат ең басты шифрленген күйде беріледі. Шифрге кілті бар қабылдаушы ғана ақпаратты қабылдай алады. Көп жағдайда Triple DES алгоритмінің кодтауы қолданылады, 3 түрлі кілтті қолданып үштік шифрлеуді жүзеге асырады. VPN арқылы жүзеге асатын тұтынушылардың идентификациясының дұрыстығын тексереді. Біріншілікте ақпарат адресатқа қандай күйде жіберілсе сол күйде қабылданады. Ақпарат тексерудің ең кең таралған түрі MD5 және SHA1. Ары қарай желіде қозғалған ақпарат өзгеруін немесе қылмыстық жолмен қателесуін жүйе тексеріп шығады. Сондықтан VPN құрылуы басқа сыртқы тұтынушылардан бірнеше локальді желілер арасында немесе жоғалған тұтынушыларды қорғайды. VPN құрастыру үшін екі байланыс жолдың соңында да кіріс трафиктің шифрленуі және шығыс трафиктің программасы болу қажет. Олар мамандандырылған аппарат құрылғыларында және Windows, Linux или NetWare операционды жүйесі бар ДК жұмыс жасай алады.

Байланыс қорғаысының элементі – қол жетімдікті басқару, аутентификация, шифрлеу.

Туннелдеу, немесе инкапсуляция-пайдалы ақпаратты желі арасында тарату тәсілі.Мұндай ақпарат басқа протоколдың кадры бола алады. Кадр инкапсуляцясы генерирленген түйін-таратқыш күйде таратылмайды, ол қосымша тақырып күйде жиналып,құрамында маршрут туралы ақпарат болады,ол Internet желісі арқылы пакет инкапсулирленеді. Туннел соңында кадр деинкапсулирленіп қабылдауышқа беріледі. Бұл процесс туннелдену деп аталады. Инкапсулирленген пакеттің қозғалуының логикалыұ жолы, транзитті желіде туннел деп аталады.

VPN жұмысы PPP (Point-to-Point Protocol) протокол негізінде жұмыс жасайды. PPP протоколы ақпарат таралудың телефон жүйесі және «нүкте-нүкте» бөліп алынған байланысқа жасалған. IP, IPX и NetBIOS пакеттерін PPP кадрына инкапсулирлейді және «нүкте-нүкте» арнасы арқылы жібереді. PPP протоколы маршрутизаторды, бөліп алған арнада, RAS серверінде және клиентінде, жойылған қосылыстардың байланысында қолданылады.

Инкапсуляция – ол бір арна арқылы бірнеше транспортты протоколдарды мультиплексирлеуді қамтамассыз етеді;

LCP протоколы - LCP құру үшін PPP иілгіштік тапсырыс беріп арна байланысын тексереді. LCP инкапсуляция форматын,пакет өлшемін, байланыс үзілу және құрылу параметрі келісімін, аутентификация параметрін қамтамассыз етеді. Протокол аутентификациясы ретінде PAP, CHAP т.б. қолданылады;

Желіні басқару протоколы-транспортты протоколға сәйкес келетін спецификалық конфигурация параметрін ұсынады. Мысалы, IP басқару протоколы IPCP.

VPN туннелін құру үшін PPTP, L2TP, IPsec, IP-IP протоколдары қолданылады.

PPTP протоколы-мысалы Internet, IP-желісі арқылы таралып, IP бекітіп, IP-, IPX- и NetBEUI- трафиктерін инкапсулирлеуге болады.

L2TP протоколы - «нүкте-нүкте» режимі бар кез-келген протоколды қолданып IP-трафикті шифрлеуге және таратуға болады.Мысалы оларға IP протоколы, кадрлардың ретрансляциясы және таратудың асинхронды режимі жатады.

IPsec протоколы - IP желісі арқылы таралатын пайдалы ақпарат протоколын шифрлеуге және инкапсулирлеуге болады.

IP-IP протоколы - қосымша IP тақырыбы көмегімен IP-дейтграмма инкапсунирленеді. IP - IP негізгі жұмысы - көпадресті маршрутизация болмайтын,желі бөлігінде көпадремті трафикті туннелдейді. Желілік стандарт құрылғысынан басқа VPN техникалық реализациясы үшін барлық функцияны атқаратын туннелді құру, ақпаратты қорғау, трафикті басұару, орталықтандырылған басқару функциясына VPN шлюзі қажет болады. Қазіргі таңда VPN-ол жойылғанды ұйымдастыруда экономикалық, тиімді, қол жетімді шешім болып табылады. Ара – қашықтық каандай болмасын VPN жер бетінің кез келген нүктесімен байланыстырып, маңызды ақпаратты сақтайды.

VPN артықшылығы

Артықшылықтары айтарлықтай, көптеген компаниялар өздерінің стратегияларын негізгі ақпарат тарату көзі ретінде Интернет пайдаланады.

VPN дұрыс таңдаған болса:

- Байланыс арналарды қорғауда Интернеттегідей қол жетімді бағаға алып, ол бөліп алатын байланыстан әдеқайда арзан.

- VPN құрған кезде маңызды экономияны қамтамассыз ететін-топология желісін, қосымшаны қайта жазуды, тұтынушыларды үйретудің қажеті болмайды.

- Масштабтану қамтамассыз етіледі, VPN көбеюді қажет етпей және жасалған инвестицияны сақтайды.

- Кез келген мемлекеттің ұлттық стандартына байланысты осы өндірушілердің криптографиялық модульдерін криптографияға тәуелсіз қолдануға болады.

- Ашық интерфейстер сіздің желіңізді басқа бағдарламалық нәтижемен және бизнес-қосымшамен интеграциялауға мүмкіндік береді.

VPN кемшіліктері

Оған салыстырмалы аз тиімділікті жатқызуға болады. Бөліп алған байланыс жолы және Frame relay негізінде жасалған желілермен салыстырғанда виртуалды жеке желілер айтарлықтай тиімді,олар 5-10, кейде 20 есе арзан. Батыс сарапшыларының пайымдауынша VPN сатылымын тоқтатпайды,өйткені тұтынушылардың 5%, мысалы нарықта бағалы қағаз сататындарға үлкен стандарт қажет болады. Қалған 95% бұл байланыс проблемасына аса назар аудармайды, ақпаратты қабылдауда ұзақ уақыт үлкен шығынға алып келмейді.

VPN қызметін сыртқы операторлар қолдауда және таратылуда, сондай-ақ базаға өзгеріс енгізілуде жылдамдықтың, firewall құрылымының, құртылған құрылғының қалпына келтіру проблемасы болу мүмкін. Қазіргі таңда келісімшартта көрсетілген максималды уақытта келеңсіздікті жою проблемалар шешілуде. Негізі ол бірнеше сағаттан құралған,тәулік ішінде келеңсіздікті жоюды кепілдейтін провайдерлер кездеседі.

Тағы бір кемшілік - VPN басқаруда тұтынушыларда ыңғайлы басқару құрылғысы жоқ, бірақ соңғы кезднрі құрылғы жасалып шығарылуда, ол VPN басқарылуын автоматизациялауға мүмкіншілік береді. Бұл процесстің көшбасшылары - Indus River Networks Inc., баламалық компания MCI WorldCom және Novell. Forester Research аналитиктерінің пайымдауынша VPN тұтынушылармен бақылануы, компания - операторлармен басқарылу керек, ал бағдарламаны қамтамассыз ететін өндірушілердің тапсырмасы - осы мәселелерді шешу.

9 дәріс. Бағдарламаны бұзатын қозғалыстан бағдарламаны қорғау тәсілі

Дәрістің мақсаты: компьютерлік вирустардың түрлері және негізгі түрлерін зерттеу.

Мазмұны:

а) вирустар, сипаттамасы, классификациясы;

б) компьютерлік вирустардың түрлері.

Ақпараттарға қаупін күннен күнге өсуін көптеген дәлеледемелерді мысалға келтіруге болады, банк мүшелері, дүние жүзінің компаниялары мен кәсіпорындары алаңдау үстінде. Бұл қауіптер компьютерлік вирустардан пайда болып отыр, бағалы ақпараттарды жояды немесе бұрмалануға ұшыратады, ол қаржылық шығынмен қатар адамдардың да өліміне алып келеді.

Вирус – өлшемі шағын жазылған бағдарлама, ол өзіне басқа бағдарламаларды жазып алады, сондай ақ компьютерде әр түрлі зиянды жұмыстар атқарады. Бағдарламада вирус бар болса, ол жұқпалы деп аталады. Егер мұндай бағдарлама жұмысын бастаса, ол бірінші басқаруды вирус бастайды. Вирус басқа бағдарламаларды тауып, жұқтырыда, сондай ақ басқа да қайшы келетін жұмыстар атқарады. Егер белгілі шарт орындалса, бағдарламалардың жұқтыруымен қайшы келетін іс қимылдар барлық кезде орындалмайды, бұл жағдайда вирустанбауы мүмкін. Вирус өзіне керекті жұмыстарды атқарып болған соң, ол қарапайым жұмыс жасап тұрған бағдарламаға басқаруды жібереді. Сондықтан жұқтырылған бағдарлама жұқпаған бағдарлама сияқты сырттай көрінеді. Вирустардың түрлері былай құрылған, жұқтырылған бағдарлама қосылса вирус бірқалыпты дербес компьютер қайта қосылуға дейін DOS тұра береді, уақыт өте келе ол бағдарламаларды жұқтырып кері, зиянды жұмыстарды дербес компьютерде атқарады.

Компьютерлік вирус болмаса да компьютер дискінде болмайтын кез келген файлды өзгертуі мүмкін. Кейбір файлдардың түрін вирус жұқтыруы мүмкін. Ол мынаны білдіреді, вирус бұл файлдарға орналасып, оны өзгертеді, құрамын вирусқа толтырып өзінің жұмысын бастап кетеді.

Бағдарлама тексті және құжаттар, ақпараты жоқ ақпаратты файлдар, кестелік процестегі кестелер және тағы басқа аналогты файлдарды вирус жұқтыра алмайды, ол тек оны құрта алады.

Қазіргі уақытта саны үздіксіз өсіп отыратын 5000 вирустардың түрі белгілі.Вирустарды жазуға көмектесетін оқу құралдарының құрылғандығы жайлы жағдайлар белгілі.

Вирустардың негізгі түрлері:жүктелуші,файлдық,файлдық-жүктелуші. Вирустардың ең қауіпті түрі - полиморфтық.Кез келген түпнұсқалы компьютерлік жұмысты жасау антивирустарды құрушылардың жаңа технологияға бейімделуге мәжбүрлеуі,тұрақты түрде антивирустық бағдарламаларды дамытып отыратыны компьютерлік вирусологияның тарихынан белгілі.

Вирустардың пайда болуы мен таралуы бір жағынан адамның психологиясымен,екінші жағынан операциялық жүйенің қорғаныс құралдарының жоқ болуымен жасырын.

Вирустардың негізгі ену жолдары – алынатын дискілер мен компьютерлік желілер.Осындай жағдайларға тап болмас үшін қорғаныс ережелерін сақтаңыз.Сонымен қатар,компьютерлік вирустарды табу,жою және олардан қорғау үшін түсініктен тыс анық емес істің нәтижесінде бірнеше түрлер шығарылды.

Вирус – бұл өзін-өзі іске қосу қабілетіне бағдарлама.Мұндай қабілет барлық типті вирустарға тән жалғыз амал.Тек қана вирустар ғана өзін-өзі іске қосу қабілетіне ие емес.Кез келген операциялық жүйе және көптеген бағдарламалар да өздерінің көшірмелерін жасауға қабілетті. Вирустардың көшірмелері өзінің түптұсқасымен сәйкес келуге міндетті емес,олармен тіпті сәйкес келмеуі де мүмкін.

Вирус «толық изоляцияда» болуы мүмкін емес: басқа бағдарламалардың кодтарын, файлдық құрылым туралы ақпаратты немесе басқа бағдарламалардың тіпті аттарын қолданбайтын вирусты бүгінгі таңда елестету мүмкін емес. Себебі түсінікті: вирус қандай да бір тәсілмен басқаруды өзіне беруге қамтамасыз ету керек.

Өмір сүру ортасына қарай вирустарды желілік, файлдық, жүктелуші, файлдық - жүктелуші. Желілік вирустар әр түрлі компьютерлік желілер бойынша таралады.Файлдық вирустар орындалатын модулдерге басты тәсілмен енеді, яғни COM және EXE кеңейтілімі бар файлдарға енеді.

Файлдық вирустар сонымен қатар, басқа да типті файлдарға енуі мүмкін, бірақ мұндай файлдарға жазылған вирустар ешқашан басқаруға ие болмайды және көбеюге деген қабілетін жоғалтады. Жүктелуші вирустар дискінің жүктелуші секторына (Boot-с) немесе жүйелік дискінің (Master Boot Re-cord) жүктелуші бағдарламасынан құралған секторына енеді. Файлдық-жүктелуші вирустар файлдармен қатар дискілердің жүктелуші секторын да зақымдайды.

Зақымдауы бойынща вирустар резидентті және резидентті емес болып бөлінеді. Резидентті вирус компьютерді зақымдау кезінде (инфицирлеу кезінде) оперативті жадыда өзінің резидентті бөлігін қалдырады, кейін операцялық жүйенің зақымдалған объектілерге (файлдарға, дискінің жүктелуші секторына және т.б.) қарау кезінде ұстап алып,оларға енеді. Резидентті вирустар жадыда орналасады және компьютерді жүктеу мен өшіруге дейін олар іске қабілетті болады. Резидентті емес вирустар компьютер жадысын зақымдамайды және шектелге уақытта іске қабілетті болады.

Әсер етуі деңгейі бойынша вирустарды келесі түрлерге бөлуге болады:

- Қауіпті емес, копьютер жұмысына кедергі келтірмейтін,бірақ бос оперативті жадының және дискілердің жадысының көлемін азайтады,мұндай вирустардың әсері қандай да бір графикалық немесе дыбыстық эффектілерде байқалады.

- Қауіпті вирустар,компьютер жұмысының әртүрлі бұзылуына әкелуі мүмкін.

- Өте қауіпті вирустар, жүйелік дискінің кейбір бөліктеріне әсері бағдарламардың жоғалуына,мәліметтердің жойылуына,ақпараттардың жоқ болуына әкелуі мүмкін.

Вирустардың әртүрлігіне байланысты алгоритм ерекшелігіне қарай классифицирлеу қиын. Қарапайым вирустар - файлдың құрылымын және дискінің секторларын өзгертеді және тез табылып жойыла алатын бұл паразиттік вирустар. Компьютерлік желі бойынша таралып,желілік компьютерлердің адрестерін анықтап, және олардың көшірмелерін адрестері бойынша жазатын, червь деп аталатын вирус – репликаторларды ерекше атауға болады. Стелс-вирустары деп аталаты, вирус - невидикаларды ерекше атауға болады, оларды тауып және әкелген зардаптарын жөндеу қиын, себебі операциялық жүйенің зақымдалған файлдар мен дискінің секторларына қарауларын ұстап алады және дискінің зақымдалмаған бөліктеріне өздерінің денелерін тастап кетеді. Шифрлеу - кері шифрлеу алгоритмдері бар мутант вирустарды табу өте қиын, себебі олардың арқасында бір вирустың көшірмелері бірде бір қайталанатын байттардың тізбегінен тұрмайды. Сонымен бірге квазивирусты деп аталатын немесе «трояндық» бағдарламалар бар, өздігінен тарала алмаса да өте қауіпті, себебі пайдалы бағдарлама түрінде болып,дискінің файлдық жүйесін және жүктемелі секторды бұзады.

Әрбір нақты вирустың түрі бір немесе екі файлдың типін зақымдауы мүмкін. Орындалатын файлдарды зақымдайтын вирустар жиі кездеседі. Кейбір вирустар файлдарды да, дискінің жүктемелі бөлігін де зақымдайды. Құрылғылар драйверлерін зақымдайтын вирустар өте аз кездеседі,әдетте ондай вирустар орындалатын файларды да зақымдай алады.

Соңғы уақытта дискіде файлдық жүйесі бар жаңа типті вирустар кең таралуда. Бұл вирустар әдетте DIR. Т деп аталады, мұндай вирустар денесін дискінің бір бөлігінде(әдетте –дискінің соңғы кластерінде) тығып,файлдарды орналастыру кестесінде файлдың соңы (FAT) ретінде белгіленеді.

Өзін табуды жасыру үшін,кейбір вирустар жасырынудың қу әдістерін қолданады.

«Көрінбейтін» вирустар. Көптеген резидентті вирустар( файлдық та жүктемелі де) зақымдалған файлдар мен дискінің бөліктеріне DOS қаратуларын ұстап алып, оны бастапқы (зақымдалмаған) түрінде беру арқылы жасырынады. Әрине, бұл әсерді тек зақымдалған компьютерде ғана байқалады, ал «таза» компьютерде файлдар мен дискінің жүктемелі бөліктерінде анықтау оңай.

Өздігінен модификациялайтын вирустар. Анықталудан жасырыну үшін вирустардың қолданатын басқа әдісі – өзінің денесін модификациялау. Вирустардың жұмыстарын дизассемблердің көмегімен анықтамау үшін,көп вирустар өздерінің денесінің көп бөлігін кодталған түрде сақтап қояды. Өздігінен модификацияланатын вирустар осы әдісті қолданып, осы кодтаудың параметрлерін жиі ауыстырып отырады, сонымен қатар вирустардың басқа бұйрықтарына қызмет ететін өздерінің бастапқы бөлігін де өзгертіп отырады. Осылай, вирусты идентификацирлеуге мүмкіндік беретін, вирустың денесінде бірде бір тұрақты байттар тізбегі болмайды. Бұл, әрине детектор - бағдарламалардың вирустарды табуын қиындатады.

10 дәріс. Желілік қауіпсіздік және жоятын бағдарламалық әсерлерден бағдарламаларды қорғау әдістері

Дәрістің мақсаты: антивирустық қорғаулардың негізгі сипаттамаларын оқу.

Мазмұны:

а) компьютерлік вирустардан қорғау әдістері;

б) ғаламтордағы ақпараттарды қорғау ;

в) санкционирлі емес енуден қорғау.

Вирус қандай болмасын қолданушыға компьютерлік вирустан қорғау әдістерін білу міндетті .

Вирустардан қорғау үшін қолдануға болады:

- ақпаратты қорғаудың ортақ құралдары,общие средства защиты информации, тасушылардан қорғаудан және дұрыс жұмыс істемейтін бағдарламалар немесе қолданушының қате әрекеттерінен пайдалы болуы мүмкін;

- вирустардан зақымданудың ықтималдылығын азайтуға мүмкіндік беретін,профилакьикалық әрекеттер;

- вирустардан қорғауға арналған арнайы бағдарламалар.

Ақпаратты қорғаудың ортақ құралдары тек вирустан қорғау үшін ғана пайдалы емес. Бұл құралдардың негізгі екі түрі бар:

- ақпаратты қөшіру – файлдардың және дискінің жүйелік бөліктерінің көшірмесін жасау;

- енуді шектейтін құралдар санкционирлі емес құралдарды іске асырмайды,негізінде, дұрыс жұмыс істемейтін бағдарламалар мен қолданушының қате әрекеттерінің нәтижесіндегі бағдарламалар мен мәліметтер вирустарынан қорғауды іске асырмайды.

Ақпаратты қорғаудың ортақ құралдары вирустардан қорғау үшін өте маңызды, бірақ сонда да олар жеткіліксіз.

Вирустардан қорғау үшін арнайы бағдарламалар қолдану өте қажет. Бұл бағдарламаларды бірнеше түрге бөлуге болады: детекторлар, дәрігерлер (фагтар), ревизорлар, ревизоры-дәрігерлер, сүзгіштер және вакциналар (иммунизаторлар).