МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РЕСПУБЛИКИ КАЗАХСТАН

Некоммерческое акционерное общество

«Алматинский университет энергетики и связи»

С.В. Коньшин Е.А. Шкрыгунова

ЗАЩИТА ИНФОРМАЦИИ В БЕСПРОВОДНЫХ СЕТЯХ

Учебное пособие

Алматы 2014

УДК 004.056.5: 621.396(075.8)

ББК 32.811я73

К65 Защита информации в беспроводных сетях:

Учебное пособие/ С.В. Коньшин, Е.А. Шкрыгунова

АУЭС. Алматы, 2012. – 85 с.

ISBN 978-601-7327-25-5

В учебном пособии излагаются вопросы защиты информации в беспроводных сетях связи, основные принципы шифрования и атак.

Учебное пособие предназначено для бакалавров, обучающихся по специальности 5В071900 – Радиотехника, электроника и телекоммуникации

Ил. 25, табл. 3, библиогр. – 5 назв.

ББК 32.811я73

РЕЦЕНЗЕНТ: МУИТ, канд. тех. наук, асс. профессора С.К. Кунаков

КазНТУ, канд. тех. наук, доцент О.А. Касимов

АУЭС, канд. тех. наук, доцент И.Н.Федулина

Рекомендовано к изданию Ученым советом Алматинского университета энергетики и связи (Протокол №5 от 28.01 от 2014г.)

ISBN 978-601-7327-25-5

НАО Алматинский университет энергетики и связи, 2014 г.

Содержание

|

Введение |

4 |

|

1 Обзор технологий беспроводных сетей |

5 |

|

1.1 Описание протоколов |

5 |

|

1.2 Модель OSI |

6 |

|

1.3 Топологии |

12 |

|

1.4. Методы разделения доступа к радиоканалу |

14 |

|

2 Безопасность беспроводных сетей |

18 |

|

2.1 Шифрование |

18 |

|

2.2 Аутентификация |

25 |

|

2.3 Уязвимости и риски |

33 |

|

3 Угрозы информационной безопасности сетей стандарта IEEE 802.11 |

37 |

|

3.1 Классификация угроз информационной безопасности беспроводных сетей стандарта IEEE 802.11 |

37 |

|

3.2. Классификация беспроводных сетей стандарта IEEE 802.11 по набору применяемых средств защиты |

39 |

|

3.3 Нарушители как источники угроз информационной безопасности беспроводных сетей стандарта IEEE 802.11 |

43 |

|

3.4 Спектр уязвимостей беспроводных сетей стандарта IEEE 802.11 |

47 |

|

3.5 Атаки на беспроводные сети стандарта IEEE 802.11 |

51 |

|

3.6 Выводы |

65 |

|

4 Безопасность в сетях GSM |

66 |

|

4.1 Общая схема криптозащиты GSM сетей |

66 |

|

4.2 Возможные атаки |

70 |

|

5 Безопасность в GPRS |

72 |

|

5.1 Безопасность мобильной станции |

72 |

|

6 Реализация безопасности передачи информации в стандарте сотовой связи CDMA 2000 1xRTT |

81 |

|

6.1 Безопасность в CDMA сетях |

82 |

|

6.2Аутентификация |

82 |

|

6.3 Безопасность передачи голосовых данных, информации и служебных сообщений |

83 |

|

6.4Анонимность |

83 |

|

6.5 3G CDMA 2000 |

84 |

|

Список литературы |

85 |

Введение

На сегодняшний день большое развитие в области передачи данных получили беспроводные сети — сети радиосвязи. Это объясняется удобством их использования, дешевизной и приемлемой пропускной способностью. Исходя из текущей динамики развития, можно сделать вывод о том, что по количеству и распространенности беспроводные сети в скором времени превзойдут проводные сети.

Эта динамика непосредственным образом влияет на требования к защите информации в беспроводных сетях. В данной работе подробно рассматривается текущее состояние ряда протоколов беспроводной связи, дается оценка перспективам их применения и предлагаются варианты перспективных направлений исследований по обеспечению защиты информации в беспроводных сетях.

1 Обзор технологий беспроводных сетей

Данное учебное пособие посвящено обзору основных современных технологий беспроводных сетей, причем особое внимание уделено вопросам обеспечения их безопасности, так как проблема надежной защиты информации служит одним из главных сдерживающих факторов развития беспроводных сетей и систем на их основе [1].

Радиосети (беспроводные сети) обеспечивают обмен данными между локальными компьютерными сетями, когда использование традиционных кабельных технологий затруднено или нецелесообразно (дорого). Примером эффективного использования беспроводной технологии радиодоступа является обеспечение связи между сегментами локальных сетей при нехватке финансовых средств, отсутствии разрешения на проведение кабельных работ или отказе телефонной станции в аренде выделенного канала. В закрытых помещениях прокладка кабеля может оказаться невозможной из-за неразборного пола или при запрете монтажных работ.

Основой любой беспроводной сети служит ее протокол. Как правило, протокол регламентирует топологию сети, маршрутизацию, адресацию, порядок доступа узлов сети к каналу передачи данных, формат передаваемых пакетов, набор управляющих команд для узлов сети и систему защиты информации. Поэтому в данной работе особое внимание уделено краткому описанию протоколов.

1.1 Описание протоколов

Все многообразие протоколов беспроводной передачи данных можно классифицировать несколькими различными путями, выбрав в качестве основного один из параметров, например, топологию сети, скорость работы или алгоритмы безопасности. Наиболее распространенный метод классификации в технической литературе исходит из максимального радиуса действия беспроводной сети. Ниже приведена классификация рассматриваемых протоколов по порядку уменьшению радиуса [1].

- WWAN (Wireless Wide area network) – в основном это сети сотовой связи, их радиус действия составляет десятки километров. К этим сетям относятся следующие протоколы: GSM, CDMAone, iDEN, PDC, GPRS и UMTS.

- WMAN (Wireless Metropolitan Area Networks – это беспроводные сети масштаба города.

Радиус действия таких сетей несколько километров. Примером протокола этой сети служит WiMAX.

- Wireless LAN (Wireless Local Area Network; WLAN) – это беспроводная локальная вычислительная сеть. Радиус действия этого класса сетей — несколько сотен метров. К ним относятся следующие протоколы: UWB, ZigBee, Wi-Fi.

- WPAN применяются для связи различных устройств, включая компьютеры, бытовые приборы и оргтехнику, средства связи и т. д. Радиус действия WPAN составляет от нескольких метров до нескольких десятков метров. WPAN используется как для объединения отдельных устройств между собой, так и для связи их с сетями более высокого уровня.

Примером таких сетей могут служить протоколы RuBee, X10, Insteon, Bluetooth, Z-Wave, ANT, RFID.

Ниже кратко описывается каждый из рассматриваемых протоколов. Эти протоколы выбраны для анализа вследствие их широкого распространения в современных беспроводных сетях связи. Такой выбор позволяет дать обзор текущего состояния информационной безопасности в сетях беспроводной связи вне зависимости от решаемых беспроводными сетями задач.

1.2 Модель OSI

Помимо радиуса действия сетей, роль протоколов важна при определении уровней в модели OSI. Эталонная модель OSI, иногда называемая стеком OSI, предусматривает 7– уровневую сетевую иерархию, разработанную Международной организацией по стандартам (International Standardization Organization — ISO). Ниже представлено разделение уровней и решаемые на этих уровнях задачи:

1) Физический - собственно кабель или физический носитель.

2) Канальный - передача и прием пакетов, определение аппаратных адресов.

3) Сетевой - маршрутизация и ведение учета.

4)Транспортный - обеспечение корректной сквозной пересылки данных.

5) Сеансовый - аутентификация и проверка полномочий.

6) Представления данных - интерпретация и сжатие данных.

7)Прикладной - предоставление услуг на уровне конечного пользователя: почта, регистрация и т.д.

Следует отметить, что многие из рассмотренных ниже протоколов были разработаны IEEE. Группа протоколов IEEE 802.X содержит описание сетевых спецификаций и дает стандарты, рекомендации и информационные документы для сетей и телекоммуникаций.

Рекомендации IEEE связаны главным образом с двумя нижними уровнями модели OSI — физическим и канальным. Эти рекомендации делят канальный уровень на два подуровня: нижний — MAC (управление доступом к среде) и верхний — LLC (управление логическим каналом).

1.2.1 Bluetooth.

Протокол передачи информации по беспроводному каналу связи Bluetooth был разработан группой компаний Ericsson, IBM, Intel, Toshiba и Nokia. Группа разработки была создана в начале 1998 года. 20 мая 1998 года произошло официальное представление специальной рабочей группы (SIG — Special Interest Group), призванной обеспечить беспрепятственное внедрение технологии, получившей название Bluetooth.

Bluetooth обеспечивает обмен информацией между такими устройствами, как карманные и обычные персональные компьютеры, мобильные телефоны, ноутбуки, принтеры, цифровые фотоаппараты, мышки, клавиатуры, джойстики, наушники, гарнитуры на надёжной, недорогой, повсеместно доступной радиочастоте для ближней связи. Связь этих устройств может осуществляться в радиусе от 10 до 100 метров друг от друга даже в разных помещениях.

1.2.2 UWB.

Протокол UWB был разработан альянсом компаний WiMedia, а в 2007 году этот протокол был утвержден в качестве международного стандарта ISO/IEC 26907.

WiMedia UWB является стандартом широкополосной беспроводной связи на коротких расстояниях. Протокол затрагивает аспекты взаимодействия между устройствами на физическом уровне (PHY) и подуровне доступа к среде (MAC). Максимальная скорость передачи данных между устройствами WiMedia UWB составляет 480 Мбит/с (как и у проводного USB), устройства работают в диапазоне частот от 3,1 до 10,6 ГГц. Протокол UWB конкурирует с протоколом Bluetooth.

1.2.3 ZigBee.

Протокол ZigBee — это стандарт для недорогих, маломощных беспроводных сетей с ячеистой топологией. Низкая стоимость позволяет широко применять данную технологию для беспроводного контроля и наблюдения, а благодаря малой мощности сенсоры сети способны работать долгое время, используя автономные источники питания.

Протокол был разработан альянсом компаний ZigBee. Этот альянс служит органом, определяющим для ZigBee стандарты высоких уровней; он также публикует профили приложений, что позволяет производителям исходных комплектующих выпускать совместимые продукты.

Нижние уровни для данного стандарта разработаны IEEE и определяются стандартами IEEE 802.15.4-2006.

1.2.4 Insteon.

Протокол INSTEON разработан для управления беспроводными устройствами, предназначенными для «умного дома». В протоколе предусмотрена обратная совместимость с более старым протоколом X10. Скорость передачи сигнала управления по новому стандарту гораздо выше, предусматриваются встроенные средства обнаружения ошибок и повторной передачи сигнала, а для передачи используется гибридный канал — радиосвязь и сеть электропитания. Однако, в отличие от X10, спецификации INSTEON защищены патентами и используются только его разработчиками — компанией Smarthome Technology.

1.2.5 Z-Wave.

Ячеистая сеть Z-Wave с функциями самоорганизации и самовосстановления в сочетании с гибкими инсталляционными процедурами представляет собой простое в использовании сетевое решение. Протокол Z-Wave и чип высокой степени интеграции обеспечивает невысокую стоимость без компромисса в отношении надежности или универсальности.

Реализуется совместимость приложений и устройств Z-Wave, выпущенных разными производителями.

Z-Wave поддерживает полный спектр устройств, включая устройства, питающиеся от сети переменного тока, от батарей, устройства с фиксированным расположением и перемещаемые устройства, а также устройства, выполняющие роль мостов с другими протоколами.

В технологии Z-Wave узлы делятся на три типа: контроллеры (Controllers), маршрутизирующие исполнительные механизмы (Routing Slaves) и исполнительные механизмы (Slaves). В реальной сети все типы устройств могут работать в любой комбинации.

1.2.6 ANT.

Протокол передачи данных ANT был разработан компанией Dynastream Innovations.

Данный протокол прежде всего рассчитан на компактные устройства с автономным питанием (трансиверы, использующие этот протокол, отличаются исключительно малым током потребления) для передачи относительно коротких пакетов данных. Протокол предусматривает организацию открытых и частных беспроводных сетей, в том числе сложного типа с динамической конфигурацией. Он создан на основе технологии PAN (Personal Area Network) и поддерживает слои 1–4 стека OSI (Open Systems Interconnection network model).

Типичное применение такого протокола — беспроводные датчики.

Несущая частота по протоколу ANT — 2,4 ГГц, количество частотных каналов при этом равно 125 (шаг 1 МГц в диапазоне 2400. . . 2524 МГц). Скорость передачи данных по радиоканалу (включая протокол) может составлять до 1 Мбит/с.

1.2.7 RuBEE.

RuBee (IEEE P1902.1) — протокол двухсторонней беспроводной связи в местной региональной сети с использованием длинноволнового диапазона (LW) и пакетов данных не более 128 байт. Протокол RUBee подобен протоколам серии IEEE 802, также известным как Wi-Fi (IEEE 802.11), WPAN (IEEE 802.15.4) и Bluetooth (IEEE 802.15.1). RuBee networked, работает по принципу точка-точка и является развитием стандартов RFID. RuBee предусматривает работу на низкочастотной несущей (131 кГц), позволяя использовать узлы сети с малым потреблением энергии.

1.2.8 RFID.

RFID Radio Frequency IDentification. Радиочастотная идентификация появилась более тридцати лет назад. В 1973 году Марио Кардулло и его соавторы опубликовали патент US 3713148, описывающий первый пассивный транспондер RFID (радиометку). Развитие и широкое внедрение радиочастотной идентификации долго сдерживалось отсутствием стандартизации. Но в 90-x годах прошлого века Международная Организация Стандартизации (ISO) приняла ряд стандартов в области RFID (серия стандартов ISO 18000-6).

1.2.9 X10.

X10 — это международный открытый индустриальный стандарт, применяемый для связи электронных устройств в системах домашней автоматизации. Стандарт X10 определяет методы и протокол передачи сигналов управления электронными модулями, к которым подключены бытовые приборы, с использованием обычной электропроводки или беспроводных каналов.

Стандарт X10 разработан в 1975 году компанией Pico Electronics (Шотландия) для управления домашними электроприборами. Считается, что это первый стандарт для домашней автоматизации.

1.2.10 WI-FI

Wi-Fi создан в 1991 году NCR Corporation/AT&T (впоследствии — Lucent Technologies и Agere Systems) в Нидерландах. Wireless Fidelity — «беспроводная точность» — торговая марка Wi-Fi Alliance для беспроводных сетей на базе стандарта IEEE 802.11.

Обычно схема Wi-Fi сети содержит не менее одной точки доступа (так называемый режим infrastructure) и не менее одного клиента. Также возможно подключение двух клиентов в режиме «точка-точка», когда точка доступа не используется, а клиенты соединяются посредством сетевых адаптеров «напрямую». Точка доступа передаёт свой идентификатор сети (SSID) с помощью специальных сигнальных пакетов на скорости 0.1 Мбит/с каждые 100 мс. Поэтому 0.1 Мбит/с — это наименьшая скорость передачи данных для Wi-Fi. Зная SSID-сети, клиент может выяснить, возможно ли подключение к данной точке доступа.

При попадании в зону действия двух точек доступа с идентичными SSID приёмник может выбирать между ними на основании данных об уровне сигнала.

1.2.11 PDC.

PDC (Personal Digital Cellular) — стандарт сотовой связи поколения 2G. Разработан ассоциацией ARIB (Association of Radio Industries and Business) в апреле 2001 года.

Используется исключительно на территории Японии. В настоящее время количество абонентов сотовой связи, работающих на данном стандарте, сократилось до 10 миллионов человек. Притом, что в период максимальной распространенности этого стандарта количество абонентов достигало 80 миллионов человек. PDC использует частотные каналы по 25 кГц с модуляцией pi/4-DQPSK с тремя временными слотами, обеспечивающими передачу со скоростью 11.2 кбит/с или 6 временными слотами со скоростью передачи 5.6 кбит/с. PDC использует два диапазона частот — 800 МГц и 1,5 ГГц.

1.2.12 IDEN.

IDEN (Integrated Digital Enhanced Networks) – технология для сетей транкинговой и сотовой связи, разработана компанией MOTOROLA в 1994 году. В основе технологии iDEN архитектура GSM, при передаче используют частотные каналы по 25 кГц, при этом для передачи данных используется часть канала шириной 20 кГц, остальное преназначено для защиты канала. Протокол получил широкое распространение во всем мире. Диапазон частот — 821–825 МГц.

1.2.13 CDMAOne.

Стандарт CDMAOne разработан в 1995 году как технологический стандарт группы ANSI. CDMAOne основан на использовании CDMA (множественного доступа с кодовым разделением).

Система CDMA IS-95 фирмы Qualcomm рассчитана на работу в диапазоне частот 800 МГц, выделенном для сотовых систем стандартов AMPS, N-AMPS и D-AMPS. (Стандарты TIA IS-19, IS-20; IS-54; IS-55, IS-56, IS-88, IS-89, IS-90, (S-553).

Последующее развитие технологии CDMA происходит в рамках технологии CDMA2000.

При построении системы мобильной связи на основе технологии CDMA2000 1Х первая фаза обеспечивает передачу данных со скоростью до 153 кбит/с, что позволяет предоставлять услуги голосовой связи, передачу коротких сообщений, работу с электронной почтой, Интернетом, базами данных, передачу данных и неподвижных изображений.

1.2.14 WIMAX.

WiMAX (Worldwide Interoperability for Microwave Access) — телекоммуникационная технология, разработанная с целью предоставления универсальной беспроводной связи на больших расстояниях для широкого спектра устройств (от рабочих станций и портативных компьютеров до мобильных телефонов). Основана на стандарте IEEE 802.16, который также называют Wireless MAN.

Название «WiMAX» было предложено WiMAX Forum — организацией, основанной в июне 2001 года для продвижения и развития технологии WiMAX. Форум описывает WiMAX как «основанную на стандарте технологию, предоставляющую высокоскоростной беспроводной доступ к сети, альтернативный выделенным линиям и DSL» Максимальная скорость — до 1 Гбит/с.

1.2.15 GSM.

GSM (от названия группы Groupe Special Mobile, позже переименован в Global System for Mobile Communications) (русск. СПС-900) — глобальный цифровой стандарт для мобильной сотовой связи с разделением частотного канала по принципу TDMA и средней степенью безопасности. Разработан под эгидой Европейского института стандартизации электросвязи (ETSI) в конце 1980-х годов.

Коммерческое использование стандарта началось в середине 1991 г., а к 1993 г. было организовано 36 сетей GSM в 22 странах. В дополнение к европейским государствам стандарт GSM выбрали многие страны Южной Африки, Ближнего и Дальнего Востока, а также Австралия. К началу 1994 г. число абонентов GSM достигло 1.3 миллиона. Термин GSM является сокращением от Global System for Mobile telecommunications — глобальная система мобильных телекоммуникаций.

GSM относится к сетям второго поколения (2 Generation), хотя на 2010 год условно находится в фазе 2,75G благодаря многочисленным расширениям (1G — аналоговая сотовая связь, 2G — цифровая сотовая связь, 3G — широкополосная цифровая сотовая связь, коммутируемая многоцелевыми компьютерными сетями, включая Интернет).

Сотовые телефоны выпускаются для 4 диапазонов частот: 850 МГц, 900 МГц, 1800 МГц, 1900 МГц.

1.2.16 GPRS.

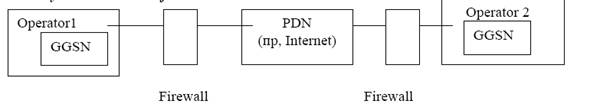

GPRS (General Packet Radio Service — пакетная радиосвязь общего пользования) — надстройка над технологией мобильной связи GSM, осуществляющая пакетную передачу данных. GPRS позволяет пользователю сети сотовой связи производить обмен данными с другими устройствами в сети GSM и с внешними сетями, включая Интернет.

Передача данных разделяется по направлениям «вниз» (downlink, DL) — от сети к абоненту и «вверх» (uplink, UL) — от абонента к сети. Мобильные терминалы разделяются на классы по количеству одновременно используемых таймслотов для передачи и приёма данных. По данным за июнь 2006 г., телефоны поддерживают до 4-х таймслотов одновременно для приёма по линии «вниз» (то есть могут принимать 85 кбит/с по кодовой схеме CS-4) и до 2-х – для передачи по линии «вверх» (class 10 или 4+2).

1.2.17 UMTS.

UMTS (Universal Mobile Telecommunications System — Универсальная Мобильная Телекоммуникационная Система) — технология сотовой связи разработана Европейским Институтом Стандартов Телекоммуникаций (ETSI) для внедрения 3G в Европе. В качестве способа передачи данных через воздушное пространство используется технология W-CDMA, стандартизованная в соответствии с проектом 3GPP в качестве ответа европейских учёных и производителей на требование IMT-2000, опубликованное Международным союзом электросвязи как набор минимальных критериев для сети сотовой связи третьего поколения.

Согласно спецификациям стандарта, UMTS использует спектры частот: 1885–2025 МГц для передачи данных в режиме «от мобильного терминала к базовой станции» и 2110–2200 МГц для передачи данных в режиме «от станции к терминалу». В США по причине занятости спектра частот в диапазоне 1900 МГц сетями GSM выделены диапазоны 1710–1755 МГц и 2110–2155 МГц соответственно. Кроме того, операторы некоторых стран (например, американский AT&T Mobility) дополнительно эксплуатируют полосы частот 850 и 1900 МГц. Правительство Финляндии на законодательном уровне поддерживает развитие сети стандарта UMTS900, покрывающей труднодоступные районы страны и использующей диапазон 900 МГц (в данном проекте участвуют такие компании, как Nokia и Elisa).

1.3 Топологии

Все перечисленные беспроводные сети работают в одном или нескольких вариантах топологии. На рисунке 1.1 приведены топологии беспроводных сетей различных конфигураций [1].

1.3.1 Топология точка-точка.

Самый простой вариант организации сети из двух устройств. Как правило, узлы этой сети являются равноправными, то есть сеть одноранговая.

Эта топология характерна для Bluetooth, ANT, RFID, RuBee, PDC, WI-FI, Insteon, UWB, ZigBee и прочих.

Рисунок 1.1 - Топологии беспроводных сетей

1.3.2 Топология «Звезда».

Эта топология служит основой организации всех современных сетей связи и вычислительных сетей. Данную топологию используют протоколы WI-FI, Insteon, ZigBee, UWB, IDEN, CDMAOne, WIMAX, GSM, GPRS, UTMS.

1.3.3 Топология «многоячейковая сеть».

Многоячейковая сеть — базовая полносвязная топология компьютерных сетей и сетей связи, в которой каждая рабочая станция сети соединяется со всеми другими рабочими станциями этой же сети. Характеризуется высокой отказоустойчивостью, сложностью настройки и избыточным расходом кабеля в проводных сетях. Каждый узел имеет несколько возможных путей соединения с другими узлами, за счет этого такая топология очень устойчива. Так как исчезновение одного из каналов не приводит к потере соединения между двумя компьютерами. Эта топология допускает соединение большого количества узлов и характерна, как правило, для крупных сетей, она строится из полносвязной путем удаления некоторых возможных связей.

Топология применима для сетей с использованием протоколов UWB, WI-FI, Insteon, ZigBee, UWB, IDEN, CDMAOne, WIMAX, GSM, GPRS, UTMS.

1.3.4 Топология «кластерное дерево».

Топология «Кластерное дерево» образуется в основном в виде комбинаций вышеназванных топологий вычислительных сетей. Основание дерева вычислительной сети располагается в точке (корень), в которой собираются коммуникационные линии информации (ветви дерева).

Вычислительные сети с древовидной структурой строятся там, где невозможно непосредственное применение базовых сетевых структур в чистом виде.

1.4 Методы разделения доступа к радиоканалу

В этом разделе описаны основные методы разделения доступа к радиоканалу.

Использование этих методов доступа в современных протоколах передачи информации по беспроводным каналам связи вызвано необходимостью передавать большие объемы информации за короткий промежуток времени, поддерживать связь с несколькими абонентами в узких диапазонах частот [1].

В современных протоколах передачи данных предусматривается три основных метода разделения доступа устройств связи к радиоканалу — CDMA, FDMA, TDMA. Также существует ряд их модификаций.

1.4.1 CDMA.

Рисунок 1.2- Разделение канала в CDMA

Code Division Multiple Access (CDMA) — это другой метод доступа к каналу, который используется в мобильной телефонии третьего поколения (3G). CDMA является расширением нескольких технологий доступа, использующим уникальную схему кодирования, позволяющую нескольким пользователям одновременно общаться по одному физическому каналу. Таким образом, каждой группе пользователей предоставляется уникальный общий код, причем не может быть, чтобы в одном и том же канале работали несколько пользователей с разными кодами, и общаться и понимать друг друга может единственная группа пользователей, имеющих один и тот же код.

Основная особенность этой технологии в том, что она позволила увеличить количество сигналов для заданной частотной полосы. Первоначальный стандарт CDMA, известный так-же, как IS-95 или cdmaOne, до сих пор используется в сетях мобильной телефонии 2G.

CDMA обеспечивает более высокую по сравнению с другими методами доступа скорость передачи данных.

Чтобы продемонстрировать различия в работе трех методов разделения доступа к каналу, допустим, что в одной комнате находится две группы абонентов. Используя FDMA, члены каждой группы располагают различными частотными полосами голосовой связи, т.е. осуществляется разделение по частоте. В системе TDMA каждой группе отводится для разговора свой временной интервал, т.е. осуществляется разделение по времени. И наконец CDMA предоставляет обеим группам возможность общаться на разных языках на одинаковых частотах в одно и то же время, т.е. реализуется разделение по коду.

1.4.2 CSMA.

Carrier Sense Multiple Access (CSMA) — вероятностный сетевой протокол канального (МАС) уровня. Узел, желающий передать пакет данных, выполняет процедуру оценки чистоты канала, то есть в течение заранее заданного времени определяет уровень шума в передающей среде. Если передающая среда оценивается как чистая, узел может передать пакет данных. В противном случае, если выполняется другая передача, узел «отстраняется», то есть, прежде чем опять предпринять процедуру отправки пакета, узел ждёт определённое время.

На практике более распространена модификация этой технологии — CSMA/CD, предусматривающая контроль коллизий. Существует также технология CSMA/CA, в которой предпринимаются меры по исключению коллизий. На рисунке 1.3 представлен один кадр для метода доступа устройств в сеть CSMA.

1.4.3 TDMA .

TDMA Time Division Multiple Access — множественный доступ с разделением по времени — способ использования радиочастот, когда в одном частотном интервале находится несколько абонентов, причем для передачи разным абонентам отведены разные временные интервалы (слоты). Это приложение метода временного мультиплесирования (TDM — Time Division Multiplexing) к радиосвязи.

Таким образом, TDMA предоставляет каждому пользователю полный доступ к частотному интервалу в течение короткого промежутка времени (в GSM один частотный интервал делится на 8 временных слотов). В настоящее время TDMA является доминирующей технологией для мобильных сотовых сетей и используется в стандартах GSM, TDMA (ANSI-136), PDC.

Рисунок 1.3 - Система синхронизации и обеспечения множественного доступа к каналу CSMA

Рисунок 1.4 - Распределение каналов в TDMA

FDMA Frequency Division Multiple Access — множественный доступ с разделением каналов по частоте — способ использования радиочастот, когда в одном частотном диапазоне находится только один абонент, а разные абоненты в пределах соты используют разные частоты. Является приложением частотного мультиплексирования (FDM) в радиосвязи.

Пока начальный запрос не закончен, канал для других сеансов связи закрыт. При полном дуплексном режиме (Full-Duplex) по методу FDMA требуется два канала — один - для передачи, а другой - для приема. FDMA использовался в аналоговой связи первого поколения (1G): этот принцип реализован в стандартах AMPS, N-AMPS, NMT, ETACS (американский стандарт).

На рисунке 1.5 проводится сравнение методов разделения канала TDMA и FDMA. Можно заметить зависимость появления сигналов в канале от времени и частоты для каждого из методов разделения. В случае TDMA основной служит ось времени, в случае FDMA — ось частоты.

Рисунке 1.5 - Сравнение методов разделения радиоканала

1.4.4 OFDM.

OFDM (Orthogonal frequency-division multiplexing) — ортогональное частотное разделение каналов с мультиплексированием) является цифровой схемой модуляции, которая использует большое количество близко расположенных ортогональных поднесущих. Каждая поднесущая модулируется по обычной схеме модуляции (например, квадратурная амплитудная модуляция) на низкой символьной скорости, сохраняя общую скорость передачи данных, как и у обычных схем модуляции одной несущей в той же полосе пропускания. На практике сигналы OFDM получаются путем использования БПФ (быстрое преобразование Фурье) [1].

Все приведенные методы разделения доступа к каналу применяются в беспроводных сетях с множественным доступом. При этом сети могут иметь разную топологию.

2 Безопасность беспроводных сетей

Безопасность беспроводных сетей зависит от использования ряда технологий: шифрования, цифровой подписи, паролей, смены ключей и прочего. То, как используются эти технологии сильно влияет на уровень защищенности сети. Иногда, методика использования ранее перечисленных технологий такова, что они никак не влияют на уровень защищенности сети. Эти вопросы детально рассматриваются ниже.

2.1 Шифрование

Ниже перечислены алгоритмы шифрования, применяемые в каждой из технологий, в перечне указана технология, стандарт шифрования и его режим [1]:

- Bluetooth – E0 – ECB;

- UWB – AES – CBC;

- ZigBee – AES – CBC;

- Insteon – Rolling code system – поточное;

- Z-Wave – 3DES только в 100 серии – ECB;

- ANT – нет;

- RuBee -AES;

- RFID – Crypto1, DES – асиметричный;

- X10 – нет;

- WI-FI – RC4, AES – CBC;

- PDC – A5 – поточное;

- IDEN – A5 – поточное;

- CDMA – CMEA – ECB;

- WIMAX – 3DES, AES – ECB;

- GSM – A5 (COMP-128) – поточное;

- GPRS – GEA1, GEA2 – поточное;

- UMTS – A5 (COMP-128) KASUMI MILENAGE – поточное.

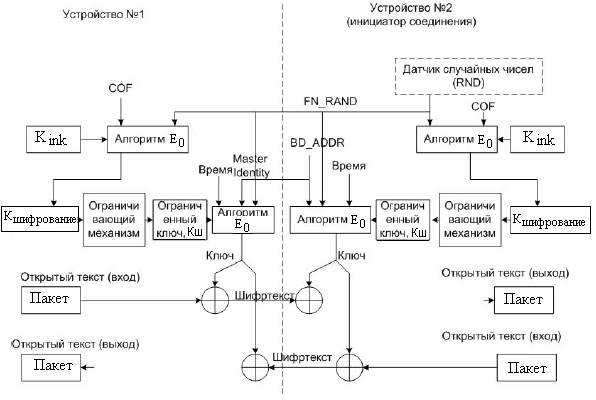

Стандарт шифрования E0. В стандарте Bluetooth применяется поточный шифр E0, построенный на базе трех линейных генераторов сдвига. Общая схема шифрования и генерации общего ключа приведена на риунке 2.1. Эта схема применяется в Bluetooth в режимах обеспечения безопасности 2 и 3. Данные режимы безопасности применяются в протоколе Bluetooth v2.0 + EDR.

В протоколе Bluetooth v2.0 + EDR (и более ранних версий, работающих в режимах безопасности 2 и 3) два устанавливающих соединение устройства одновременно получают одинаковый сеансовый ключ в случае, если пользователь установил для них одинаковый PIN. Ввод PIN-кода и установка сеансового ключа схематически представлены на рисунке 2.1.

Следует отметить, что если PIN-код короче 16 байтов, то для генерации сеансового ключа как дополнение к значению текущего PIN-кода используется BD_ADDR.

Рисунок 2.1 - Схема соединения двух устройств Bluetooth для генерации общего ключа

Основой процедуры шифрования в протоколе Bluetooth служит алгоритм потокового шифрования E0. Ключ потока суммируется по схеме XOR с битами открытого текста и передается на принимающее устройство. Ключ потока генерируется посредством криптографического алгоритма на базе линейного рекуррентного регистра (ЛРР). Функция шифрования получает следующие входные данные: главный идентификатор (BD_ADDR), 128-битное случайное число (EN_RAND), номер слота и ключ шифрования, который также инициализирует ЛРР, если шифрование включено. Номер слота, используемый в потоковом шифре, меняется с каждым пакетом, меняя тем самым инициализацию ядра шифра, другие же переменные при этом не меняются.

Ключ шифрования КС генерируется из текущего сеансового ключа и может иметь длину от 8 до 128 бит. Установление размера ключа происходит в ходе установления сеанса шифрования между устройствами. Начальный размер ключа вносится в устройство производителем, и размер его не всегда максимален.

Следует отметить, что алгоритм E0 не сертифицирован FIPS как национальный стандарт.

Имеется теоретическая оценка стойкости данного алгоритма. При атаке со знанием открытого текста требуется 238 переборов, в то время как при атаке грубой силы необходимо перебрать 2128 возможных ключей.

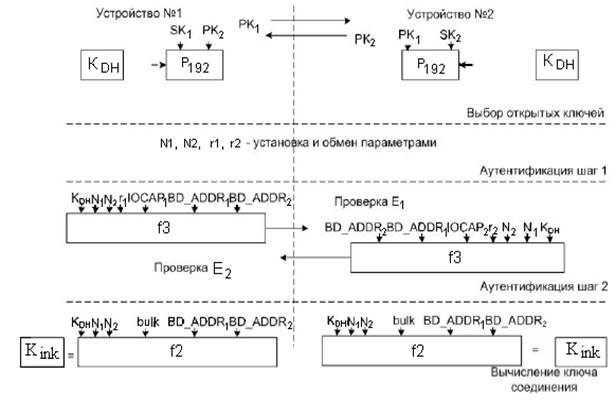

Шифр Диффи–Хеллмана на эллиптических кривых. В режиме обеспечения безопасности 4 по протоколу Bluetooth v2.1 + EDR используется пара ключей безопасного простого сопряжения (Secure Simple Pairing — SSP). Эта пара ключей представляет собой ключи алгоритма асиметричного шифрования Диффи–Хеллмана на эллиптических кривых. Взаимодействие двух абонентов с использованием ключей SSP показано на рисунке 8.

Данный алгоритм надежен: реализуемых на практике эффективных атак на сам алгоритм в данный момент не существует. Но имеется вероятность того, что атака окажется успешной при программной и аппаратной реализации алгоритма.

2.1.1 Стандарт шифрования AES.

Данный стандарт шифрования наиболее широко применяется для защиты беспроводных каналов передачи информации. Он используется в протоколах UWB, ZigBee, RuBee, WI-FI и WIMAX. В связи с широким распространением данного алгоритма его описание в данной работе не приводится. Если ключи генерируются на каждый сеанс надежной системой распределения секрета, эффективных атак на данный алгоритм нет [1].

Рисунок 2.2 - Порядок установления защищенного соединения

Шифр CMEA. Безопасность связи обеспечивается также применением процедур аутентификации и шифрования сообщений. В CDMA для генерации 128 бит ключа в сотовой связи используется стандартный алгоритм аутентификации и шифрования речи CAVE (Cellular Authentication Voice Encryption). Ключ называется SSD (Shared Secret Date — «общие секретные данные»). Эти данные генерируются на основе A-ключа, который хранится в мобильной станции, из полученного от сети псевдослучайного числа. Общие секретные данные (SSD) генерирует алгоритм CAVE. Они разделяются на две части: SSD-A (64 бита), предназначенную для выработки цифровой подписи (authentication signature), и SSD-B (64 бита), предназначенную для генерации ключей, используемых для шифрования речи и передачи сигнала сообщения. SSD может использоваться поставщиками услуг для местной аутентификации при роуминге. Новые общие секретные данные (SSD) могут генерироваться при перемещении мобильной станции к чужой сети или ее возвращении к домашней сети.

Рисунок 2.3 - Взаимодействие абонентов при помощи ключей SSP

2.1.2 Алгоритм Rolling code system.

Этот шифр, назваемый также KeeLoq, использует линейный рекуррентный регистр сдвига. Длина основного регистра 32 бита, длина дополнительного регистра 5 бит.

Шифрование производится побитным суммированием с ключом. Для данного алгоритма существуют эффективные атаки. Например, чтобы получить систему линейных уравнений, позволяющую восстановить начальное заполнение линейного регистра, достаточно путем прослушивания ключевой последовательности перехватить ее 216 символов.

Рисунок 2.4 - Процедура шифрования в CDMA с использованием шифра CMEA

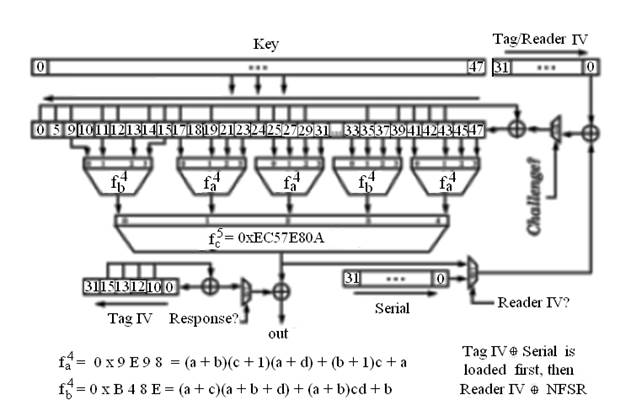

2.1.3 Алгоритм Crypto 1.

Данный алгоритм использует комбинацию линейных и нелинейных рекуррентных регистров. Длина ключа — 48 бит [1].

В настоящий момент предлагаемые методы криптоанализа Crypto 1 позволяют восстанавливать весь ключ при перехвате его 12 бит.

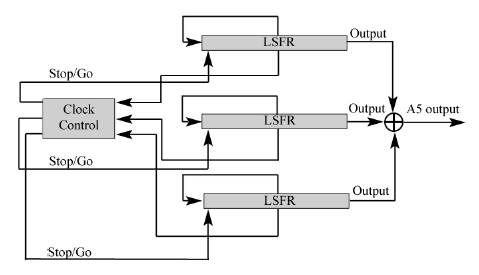

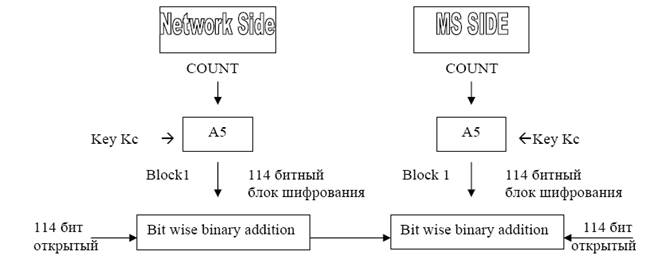

Алгоритм шифрования A5. Поток данных (передаваемый на DCCH и TCH) шифруется побитно (потоковым шифром), то есть поток данных, получаемых по радиоканалу от пользователя, и поток битов ключа, сгенерированный алгоритмом A5, суммируются. Ключ шифрования — Kc.

Для многоканальных конфигураций (например, SCSD) используются различные ключи для разных каналов. Для канала .. посредством алгоритма A5 по ключу Kc вычисляется ключ Kcn, причем вычисление производится следующим образом.

Рисунок 2.5 - Алгоритм Crypto 1

Пусть BN обозначает двоичный код временного интервала n (длиной от 0 до 7) из 64 бит. Бит i ключа Kcn — Kcn(i) вычисляется по формуле:

![]() ,

,

где xor- побитовое суммирование;

![]() - обозначает 32-битный циклический сдвиг.

- обозначает 32-битный циклический сдвиг.

Количество сложений определяется из условия, что lsb клоча Kc складывается посредством операции .xor с . lsb. смещенного BN.

Расшифрование производится аналогичным способом.

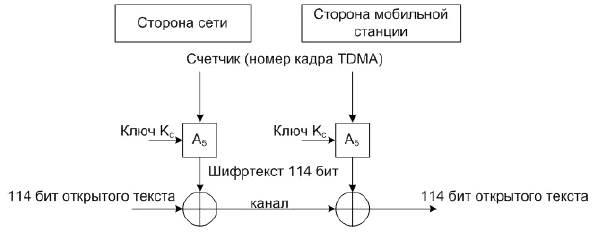

При шифровании с помощью алгоритма A5 каждые 4.615 мс вырабатывается последовательность из 114 шифрующих/расшифрующих битов ключа (далее блок), побитно суммируемых с битами открытого текста. Полученный посредством алгоритма A5 первый бит ключа шифрования добавляется к e0, второй — к e1 и так далее.

Для каждого канала расшифрование выполняется на стороне MS; BLOCK1 содержит 114 битов ключа шифрования и используется для шифрования и расшифрования блока BLOCK2. Поэтому алгоритм A5 должен каждые 4.615 мс выдавать два блока.

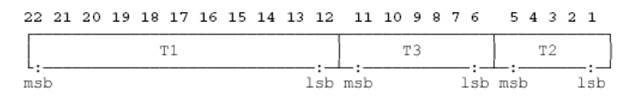

Синхронизация обеспечивается введением в A5 переменной времени COUNT, получаемой из номера кадра TDMA. Таким образом, каждый 114-битный блок, производимый алгоритмом A5, зависит только от номера кадра TDMA и ключа шифрования Kc.

COUNT содержит 22 бита, соединенных путем конкатенации параметров T1, T3 и T3.

Это входные параметры алгоритма A5. Состав переменной COUNT указан на рисунке 2.6.

Двоичное представление графа. Бит 22 – старший бит (MSB), бит 1 — младший бит (LSB) графа. T1, T3 и T2 представлены в двоичной системе. (Для определения T1, T3 и T2 см. GSM 05,02.)

Алгоритм A5 имеет два входных параметра (COUNT и Kc) и выходные параметры (BLOCK1и BLOCK2), причем используются следующие форматы:

Длина ключа Kc — 64 бита.

Длина COUNT — 22 бита.

Длина BLOCK1 — 114 битов.

Длина BLOCK2 — 114 битов.

Рисунок 2.6 - Переменная COUNT

Алгоритм A5 должен выдавать блоки BLOCK1 и BLOCK2 быстрее, чем вырабатывается один кадр TDMA, то есть за 4.615 мс.

Примечание: если фактическая длина ключа меньше 64 битов, то шифрование выполняется старшими битами ключа Kc, остальные устанавливаются в 0.

Стойкость данного шифра составляет 220, что на практике соответствует скорости взлома 3–5 минут.

Рисунок 2.7 - Расшифрование на стороне мобильной станции

2.1.4 Шифрование в iDEN.

Процедура установления защищенного соединения по протоколу iDEN идентична аналогичной процедуре в протоколе GSM, но информация об используемых криптоалгоритмах в открытых источниках отсутствует.

2.2 Аутентификация

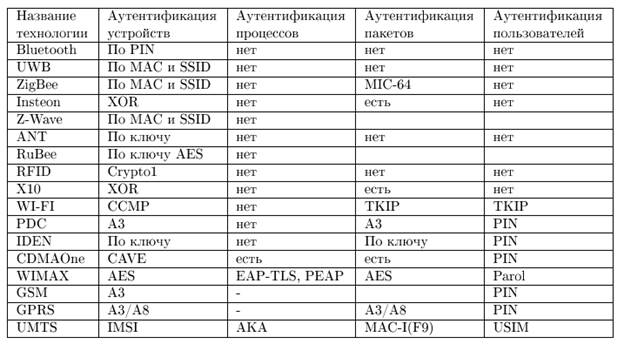

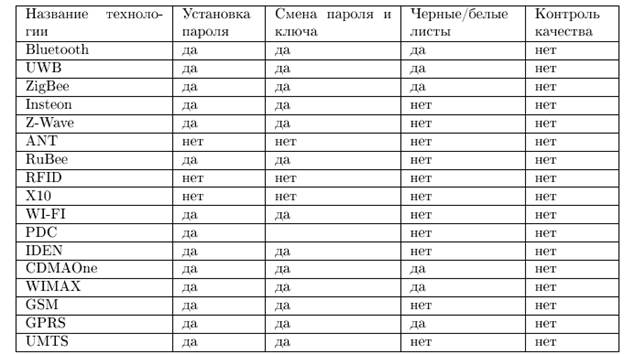

В приводимой ниже таблице 2.1 представлены обобщенные данные по использованию процедур аутентификации в рассматриваемых протоколах. В качестве наиболее значимых параметров были определены следующие [1]:

1) Аутентификация устройств — процедура аутентификации устройств служит основным средством определения периметра беспроводной сети и легальности подключаемых узлов.

2) Аутентификация процессов — процедура, позволяющая подтвердить, что на узле сети используется доверенный (легальный) исходный код.

3) Аутентификация пакетов — процедура, позволяющая определить автора передаваемого пакета данных. Эта процедура необходима для защиты от атаки «человек-посередине».

4) Аутентификация пользователей — процедура аутентификации.

Таблица 2.1 - Данные по использованию процедур аутентификации

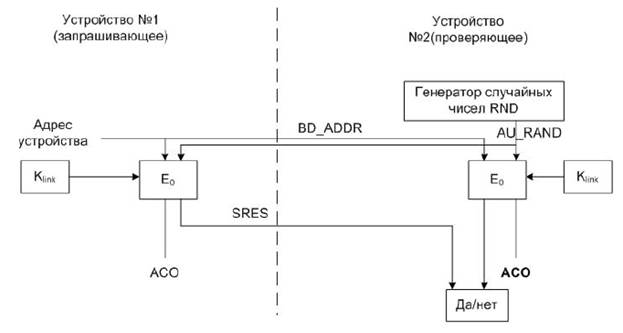

Аутентификация в Bluetooth. Аутентификация в протоколе Bluetooth построена по схеме «запрос-отзыв» (стратегия идентификации пользователя путём проверки правильности его реакции на непредсказуемый запрос системы). Эта схема предполагает, что запрашиваемое устройство знает секретный сеансовый ключ. В протоколе Bluetooth используется алгоритм аутентификации E1, построенный по данной схеме. Алгоритм E1 приведен на рисунке 2.8.

Рисунок 2.8 - Алгоритм аутентификации E1

Схема аутентификации с использованием алгоритма E1(SAFER+ )

Проверяемая сторона передает проверяющей 128-битное случайное число AU_RAND.

Проверяющая сторона вычисляет ответ для проверяемой, используя алгоритм E1, свой уникальный 48-битный адрес устройства BD_ADDR, сеансовый ключ и выход генератора случайных чисел AU_RAND. Для аутентификации используются только 32 старших разряда, получаемых после шифрования E1; оставшиеся 96 бит от 128-битного выхода шифра носят название Authenticated Ciphering Offset (ACO) и используются позже для генерации ключа шифрования Bluetooth.

Проверяемая сторона возвращает 32 старших бита как вычисленный ответ SRES.

Проверяющая сторона самостоятельно вычисляет значение SRES и сравнивает его с полученным значением.

Если полученные 32 бита сходятся с вычисленными, то аутентификация проходит, если не сходится – аутентификации не происходит.

2.2.1 Аутентификация в ANT.

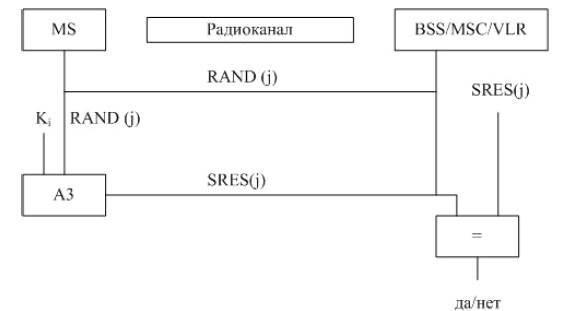

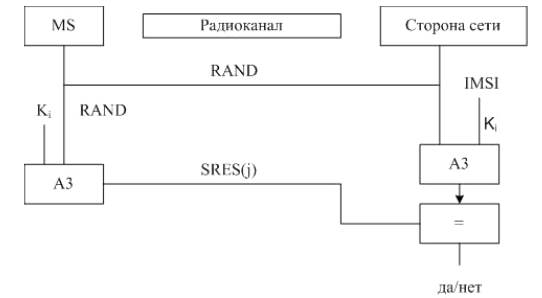

В приведенной схеме MS обозначает мобильную станцию связи, BSS/MSC/VLR — узлы сети связи.

Алгоритм A3. Посредством алгоритма A3 вычисляется время ожидания ответа SRES по числу RAND от генератора случайных чисел, присылаемому по сети. При этом используется секретный ключ аутентификации Ki.

Рисунок 2.9 - Процедура аутентификации в протоколе ANT

На стороне MS алгоритм A3 содержится в модуле идентификации пользователей (Subscriber Identity Module).

На стороне сети эти действия реализованы в HLR или в AuC. Два входных параметра (RAND и Ki) и выходной параметр (SRES) алгоритма A3 имеют следующий формат:

- длина Ki — 128 бит;

- длина RAND — 128 бит;

- длина SRES — 32 бита.

Время работы алгоритма A3 превышает 500 мс.

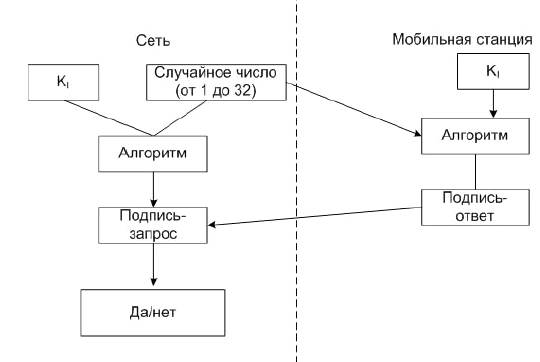

2.2.2 Аутентификация в PDC.

Подсистема аутентификации в протоколе PDC реализует следующую процедуру обмена информацией между сетью и абонентом (MS).

Сеть связи высылает абоненту MS случайное число RAND.

Абонент MS вычисляет подпись для RAND под названием SRES, используя алгоритм A3 и секретный индивидуальный ключ аутентификации абонента Ki.

Абонент посылает в сеть подпись SRES.

Сеть проверяет SRES.

Вся процедура отображена на рисунке 2.10.

Рисунок 2.10 - Аутентификация устройств в протоколе PDC

2.2.3 Аутентификация в IDEN.

Процесс аутентификации происходит между абонентом MS и системой iDEN и позволяет аутентифицировать абонента MS и назначить ему права доступа к сервисам. При этом используется цифровая подпись.

Во время первоначальной регистрации абонента в сети ему в соответствие ставится IMEI и алгоритм аутентификации Ki. Базовая станция HLR использует алгоритм подписи абонента MS для генерации 32 подписей из 32 случайных чисел. После генерации эти числа заносятся в таблицу VLR.

Для аутентификации абонент посылает в VLR свой ID. ID включает в себе следующее.

Международный мобильный идентификатор оборудования IMEI (получаемый при первичной регистрации).

Международный мобильный идентификатор абонента IMSI (получаемый в процессе регистрации).

Временный мобильный идентификатор абонента TMSI (получаемый при звонках в роуминге).

IP адрес для передачи данных по сети.

VLR посылает одно из случайных чисел абоненту. Абонент запускает генератор подписи, вычисляет подпись и пересылает ее в VLR. Там она сравнивается со значениями таблицы и по результатам сравнения назначаются права доступа или дается отказ в них.

Эти действия иллюстрирует приведенный ниже рисунок.

При первом включении телефона абонент MS проходит регистрацию в системе. В процессе регистрации абонент:

- посылает свой IMEI в сеть iDEN FNE;

- получает IMSI, изданный DAP/MSC;

- получает остальные параметры сети.

Эти параметры позволяют получить доступ к основному каналу управления сети.

После получения абонентом ID системы IMEI больше в качестве идентификатора доступа не используется до тех пор, пока в мобильном телефоне не будут удалены все параметры сети.

Канал радиосвязи содержит специальную информацию согласно протоколам RLP и Mobis.

Информация об абоненте MS включает:

- международный мобильный идентификатор абонента IMSI;

- аутентификатор Ki;

- временный мобильный идентификатор абонента TMSI.

Рисунок 2.11 - Процесс аутентификации абонента

Уникальный идентификатор IMSI «домашняя сеть» выдает абоненту MS при инициализации.

Ключ аутентификации Ki служит для идентификации абонента MS путем подписания случайных чисел цифровой подписью.

Случайное число — это часть таблицы, которая используется для аутентификации MS.

Цифровые подписи — это часть таблицы, которая используется для аутентификации MS.

TMSI — это временный идентификатор абонента в роуминговых сетях, который используется для аутентификации абонента MS, пока он активен в данной сети. Этот параметр ограничивает рассылку различных пакетов сильнее, чем при использовании идентификатора IMSI. IMSI присваивается абоненту, как только он появляется в «домашней сети».

2.2.4 CCMP.

В алгоритме CCMP для проверки подлинности и целостности данных используется метод CBC-MAC.

Стандарт AES, используемый в CCMP, предусматривает работу со 128-битным ключом и 128-битным блоком. С любым блочным алгоритмом шифрования можно использовать общий режим СММ. Алгоритм CCM предусматривает два параметра (М и L), причем в CCMP используются следующие их значения:

1) M = 8 (вследствие того, что поле MIC [1] – 8-октетное [2]).

2) L = 2 (указывает на то, что длина поля составляет 2 октета, чего достаточно для хранения пакетов MPDU всех возможных длин по стандарту IEEE 802.11).

Стандарт для алгоритма СММ требует использования новых временных ключей для каждой новой сессии. Кроме того, СММ требует уникального значения Nonce для каждого кадра, защищённого конкретным выбранным временным ключом. CCMP использует для этого 48-разрядный номер пакета (PN). Повторное использование PN-номера с тем же временным ключом обнуляет все гарантии безопасности.

2.2.5 CAVE.

Функция перемешивания, использующаяся в протоколах аутентификации запрос-ответ и для генерации ключей.

Для аутентификации абонента в CDMA-сети используется вспомогательный ключ SSD_A генерируемый алгоритмом CAVE с учетом параметров A-key, ESN и RANDSSD.

Управляющее сетью устройство генерирует и рассылает открыто по эфиру случайное число RAND*, а мобильные устройства используют его как входные данные для алгоритма CAVE. Они генерируют 18-битную аутентификационную цифровую подпись (AUTH_SIGNATURE) и посылает ее на базовую станцию. В центре коммутации (Mobile services Switching Center – MSC) она сверяется с подписью, генерируемой самим MSC, для проверки легитимности абонента. Число RAND* может быть либо одинаковым для всех пользователей, либо генерироваться каждый раз заново.

Мобильное устройство и сеть ведут 6-битные счетчики вызовов, что обеспечивает возможность выявления работающих двойников: Для этого достаточно лишь контролировать соответствие значений счетчиков на телефоне и в MSC.

Секретный ключ A-key является перепрограммируемым, а в случае его изменения информация на мобильном телефоне и в HLR/AC должна быть синхронизирована. A-key может перепрограммироваться несколькими способами: на заводе, дилером в точке продаж, абонентом через интерфейс телефона, а также с помощью OTASP (Over The Air Service Provisionig). Служба OTASP использует 512-битный алгоритм согласования ключей Диффи-Хеллмана, гарантирующий достаточную безопасность. OTASP предоставляет легкий способ смены ключа A-key мобильного телефона на случай появления в сети двойника мобильного телефона. Изменение ключа A-key автоматически влечет за собой отключение услуг двойнику мобильного телефона и повторное включение услуг легитимному абоненту.

2.2.6 Пароли и ключи.

Таблица 2.2 – Пароли и ключи

Управление ключами в PDC. Ключ назначается абоненту при первом включении абонента в домашней сети. Ключ меняется с каждым сеансом путем шифрования случайного числа RAND/ SRES ключом Ki при помощи алгоритма A3. Процедура смены ключа сеанса представлена на рисунке 2.12.

В данной схеме BSS/MSC/VLR — это стационарные станции сети связи, которые управляют сетью. HLR/AuC — подвижные станции сети PDC, на которых осуществляется генерация случайных чисел RAND, хранение ключа Ki и генерация векторов аутентификации SRES.

Алгоритм управления ключами — A8 (GSM/GPRS). Использование алгоритма A8 зависит от решения оператора GSM и согласно меморандуму GSM/MoU производится по запросу.

На стороне MS алгоритм A8 содержится в SIM-карте.

На стороне сети A8 располагается совместно с A3.

Два входных параметра (RAND и Ki) и выходной параметр (Kc) алгоритма A8 должны иметь следующие форматы:

- длина Ki — 128 бит;

- длина RAND — 128 бит;

- длина Kc — 64 бита.

Рисунок 2.12 - Процедура смены ключа сеанса связи в протоколе PDC

Так как в соответствии с требованиями GSM/MoU максимальная длина ключа шифрования зафиксирована, A8 должен давать ключ требуемой длины и при необходимости расширять его до 64-битного слова, в котором младшие значащие биты равны нулю.

2.3 Уязвимости и риски

2.3.1 Уязвимости.

Ниже представлены основные уязвимости для беспроводных протоколов [1]:

1) Ключи устройства используются повторно и скомпрометированы.

2) Ключи при обмене перехватываются.

3) Слабое управление PIN-кодами.

4) Ключ для шифрования повторяется после 23,3 часа его применения (в Bluetooth).

5) Ненадежное хранение ключей.

6) Повтор попыток аутентификации.

7) Стойкость процедуры «запрос-ответ» генератора псевдослучайных чисел неизвестна.

8) Ключ изменяемой длины.

9) Главный ключ открытый.

10) Нет аутентификации пользователей.

11) Используется слабый алгоритм шифрования E0.

12) Конфиденциальность может быть нарушена, если адрес Bluetooth устройства (BD_ADDR) захватывается и связан с конкретным пользователем.

13) Аутентификация устройства построена на очень простом и слабо защищенном принципе раскрытия секрета процедуры «запрос-ответ».

14) Защита канала «точка-точка» не выполняется.

15) Очень ограниченная степень безопасности.

16) Устройства уязвимы для атак во время процесса обнаружения и подключения.

2.3.2 Риски.

Риск прослушивания. Самый существенный риск связан с пассивным прослушиванием канала третьей стороной. Существует несколько методов организации прослушивания:

1) Подслушивание абонента при громком разговоре.

2) Прослушивание при помощи закладок в помещении.

3) Перехват беспроводного соединения.

4) Перехват информации на узлах сети.

5) Перехват информации при передаче между узлами сети.

Риск кражи записей информации. Данный риск характерен для автоответчиков и телефонов с функцией диктофона. Суть данного риска заключается в возможности воровства записанной информации с носителей. В роли носителей выступают автоответчики телефонов, память диктофонов, совмещенных с телефонами, память узлов сенсорных сетей и т.д.

Анализ передаваемого потока управления. Для злоумышленника может представлять интерес любая информация о действиях пользователя:

- Время и дата разговоров и сеансов передачи данных.

- Вызываемые абоненты.

- Местоположение абонентов.

- Номера и IP адреса абонентов.

- История сеансов связи.

- Телефонная книга и перечень адресов.

- Определение местоположения.

Этот риск характерен для любого пользователя передающего устройства, находящегося в сети с промежуточными устройствами. Например, для пользователей сотовых телефонов.

Прочие риски:

- Загрузка кода. Существующие беспроводные устройства слабо защищены от загрузки программного кода и его исполнения на узлах сети. Этот код может работать в интересах третьей стороны и наносить ущерб системе передачи информации, передаваемой информации и пользователям системы.

- Восстановление удаленных сообщений. Особенности электронной памяти, используемой в современных беспроводных устройствах, таковы, что она может долго сохранять в себе ранее удаленную информацию. Это связано также с алгоритмами удаления. Как правило, разработчики программного обеспечения ограничиваются стиранием ссылок на записанную информацию или заголовков, не затирая саму информацию.

- Кражи. Одним из самых существенных рисков для узлов беспроводных сетей является риск кражи самих узлов. Это связано как с ценностью самих узлов, так и с отсутствием возможности контролировать распространение и перепродажу краденых узлов беспроводных сетей.

2.3.3 Атаки на беспроводные сети.

Для беспроводных сетей характерны следующие виды атак:

1) Отказ в обслуживании (DoS).

2) Пассивное прослушивание (eavesdropping).

3) Атака «человек-посередине» (man-in-the-middle attacks).

4) Модификация сообщений (message modification).

5) Захват ресурса (resource misappropriation).

2.3.4 Модель угроз.

Для всех представленных беспроводных технологий характерны угрозы нарушения целостности, конфиденциальности и доступности информации.

При этом вне зависимости от топологии и протокола связи пути реализации этих угроз таковы:

1) Перехват ключа шифрования при обмене между устройствами.

2) Использование старых (неизменяемых или скомпрометированных) ключей шифрования.

3) Ненадежное хранение ключей шифрования — в случае вирусной атаки или несанкционированного доступа к узлу сети можно получить ключ шифрования.

4) В ряде технологий отсутствуют или сильно урезаны процедуры аутентификации устройств, процессов, пакетов и пользователей.

5) Используются небезопасные протоколы установления соединений.

6) Стойкости используемых алгоритмов шифрования, как правило, недостаточно.

При этом следует учитывать, что в роли криптоаналитика может выступать как узел, не находящийся в сети, так и узел, являющийся ее частью.

2.3.5 Модель криптоаналитика.

Для сенсорных сетей всех типов характерна модель криптоаналитика, представленная в [11, 13]. Возможности криптоаналитика таковы:

1) Перехват сообщений и их взлом.

2) Модификации блоков данных, как в канале, так и на узлах сети.

3) Подделки авторства передаваемых блоков.

4) Повторная передача устаревших блоков данных.

5) Отказ передавать далее принятые блоки данных.

В первом случае криптоаналитик представлен «надежным, но любопытным узлом»: он принимает и передает все принятые пакеты. Но при этом копирует их и пытается взломать.

Вероятность взлома в данном случае сильно зависит от местоположения узла в сети. Чем ближе он находится к источникам данных до осуществления сетевого кодирования другими узлами, тем проще криптоаналитику получить исходное сообщение или его часть.

Модели прослушивающего криптоаналитика, приводимые в современной литературе, сводятся, как правило, к задаче восстановления исходного текста из перехватываемых сообщений из одного или нескольких (подмножества) каналов. В работах [16–18] представлено обоснование условий использования теоретически стойких систем шифрования в системах с линейным кодированием и несколькими источниками информации.

Также применима схема криптоаналитика, когда предусмотрено знание им всех передаваемых открытых текстов. В данном случае для защиты системы передачи данных используется линейное кодирование [19] с подбором коэффициентов сети.

2.3.6 Выводы.

Беспроводные сети получили широкое распространение в повседневной жизни, и динамика процесса распространения такова, что количество беспроводных сетей будет только возрастать. Ценность информации, передаваемой по беспроводным сетям, растет вместе с количеством информации и сетей.

Используемые криптографические алгоритмы и протоколы не обеспечивают необходимого уровня защиты передаваемой, хранимой и обрабатываемой информации. Причины этого заключаются в недостаточной криптографической стойкости алгоритмов шифрования к атакам, в том числе к атаке «грубой силы»; в отсутствие надежных протоколов смены и генерации ключей; в отсутствие или слабости протоколов аутентификации узлов и передаваемых информационных пакетов.

Из всех рассмотренных протоколов только протоколы Z-wave, UWB. ZigBee, Wi-Fi, Wimax обладают шифрами, в достаточной мере устойчивыми к взлому, способными противостоять атакам «грубой силы» — 3DES, AES. Все остальные протоколы располагают алгоритмами шифрования со стойкостью к взлому не более чем 238, что приблизительно равно 1011,44. Такого уровня стойкости абсолютно недостаточно. Так, вычислительная система на базе процессора Core 2Quad Q6600 выполняет до 17,6 миллиардов операций в секунду, то есть около 1010 вычислений. Для перебора всех ключей таких алгоритмов понадобится не более 15–20 минут. Для перебора ключей DES с длиной ключей 56 бит понадобится около 42 дней.

1. Для современных беспроводных систем связи необходим шифр со стойкостью к взлому не менее 292 вариантов ключей.

2. Необходима надежная схема смены симметричных ключей.

3. Необходима возможность вести широковещательную рассылку на симметричных алгоритмах.

4. Алгоритм шифрования должен максимально использовать свойства сети, топологий, устройств для обеспечения безопасности.

При этом несомненным плюсом рассмотренных протоколов следует считать возможность создания и использования криптографических протоколов на верхних уровнях протоколов передачи данных.

При создании безопасных беспроводных систем передачи данных следует уделить особое внимание возможности использования особенностей случайного и детерминированного сетевого кодирования для защиты от существующих угроз.

3 Угрозы информационной безопасности сетей стандарта IEEE 802.11

3.1 Классификация угроз информационной безопасности беспроводных сетей стандарта IEEE 802.11

Под угрозой безопасности информации понимается совокупность условий и факторов, создающих потенциальную опасность, связанную с утечкой информации и/или несанкционированными и/или непреднамеренными воздействиями на нее [2].

Опасность - возможность чего-нибудь нежелательного - является понятием большим по объему по сравнению с понятием угрозы и дает возможность совместить последнее с риском, как в организационном, так и правовом аспектах, т.к. опасность - это состояние, при котором риск превышает предельно допустимую величину.

Опасность может быть определена как состояние, в котором находится объект безопасности вследствие появления угрозы. Отличие между ними заключается в том, что опасность является свойством объекта безопасности, а угроза - свойством объекта взаимодействия или находящихся во взаимодействии элементов объекта безопасности, выступающих в качестве источника угроз безопасности.

Одной из наиболее принципиальных особенностей проблемы защиты информации является абсолютный характер требования полноты множества угроз информационной безопасности. Каждый невыявленный или не принятый во внимание дестабилизирующий фактор может в значительной мере снизить и даже свести на нет эффективность защиты. В то же время проблема формирования полного множества угроз относится к числу ярко выраженных неформализованных проблем. Обусловлено это тем, что накапливаемая, хранимая и обрабатываемая информация подвержена случайным влияниям чрезвычайно большого числа факторов, многие из которых должны быть квалифицированы как дестабилизирующие.

Убедительным доказательством справедливости утверждения о неформализуемости задачи формирования полного множества дестабилизирующих факторов может служить тот факт, что в имеющихся достаточно многочисленных публикациях по проблемам защиты информации обсуждаемая задача практически даже не поставлена [2].

В силу неформализуемости задачи описания полного множества угроз, для защищаемой системы определяется не полный перечень угроз, а перечень классов угроз. Таким образом, первым этапом в процессе анализа риска информационной безопасности является классификация возможных угроз информационной безопасности беспроводных сетей стандарта IEEE 802.11.

Особенности технологии разработки беспроводных сетей, связанные с передачей беспроводного трафика по радиоканалу, являются источником угроз информационной безопасности, несвойственных проводным технологиям. Поэтому при реализации беспроводных сетей традиционные методы защиты, используемые в проводных сетях, должны дополняться мероприятиями по нейтрализации специфических беспроводных угроз [63].

В документах международных организаций по стандартизации выделено несколько способов классификации угроз безопасности систем связи, разделенных по типам, видам и категориям. Угрозы безопасности, подлежащие анализу на этапе проектирования архитектуры безопасности конкретной беспроводной сети, представляют собой множество со многими элементами, что предопределяет сложность при выборе мер защиты от угроз. Чтобы облегчить решение этой задачи, целесообразно согласно документу ETSI ETR 332 сгруппировать угрозы безопасности по категориям.

В соответствии сданными рекомендациями угрозы можно классифицировать следующим образом:

а) угрозы нарушения конфиденциальности;

- нарушение конфиденциальности информации путем перехвата беспроводного трафика;

- несанкционированный доступ к информации и сервисам сегментов проводных сетей, с которыми работает пользователь, используя беспроводной доступ;

- раскрытие параметров беспроводной сети или сегментов проводных сетей, с которыми работает пользователь, используя беспроводной доступ, за пределами контролируемой зоны;

- разглашение информации о настройках системы защиты беспроводной сети;

б) угрозы нарушения целостности:

- искажение циркулирующей в сети информации;

- уничтожение информации пользователя или информации, хранимой в сегментах проводных сетей, с которыми работает пользователь, используя беспроводной доступ;

- рассылка пакетов не по адресу, потеря пакетов, неверная сборка пакетов, их подмена;

- вмешательство в работу точек доступа;

- разрушение собственного программного обеспечения точек доступа;

в) угрозы нарушения доступности:

- вмешательство в процесс обмена сообщениями по сети;

- блокирование принимаемых, или передаваемых сообщений на уровне пользователей или точек доступа;

- внедрение несанкционированного беспроводного трафика;

- вывод из строя точки доступа вместе со всеми присоединенными пользователями;

- уменьшение скорости работы, неадекватная реакция на команды оператора;

г) специфические угрозы:

- несанкционированное, анонимное использование трафика Интернет;

- противоправные анонимные действия от имени пользователя беспроводной сети;

- хищение клиентских устройств или точек доступа с целью получения информации о настройках системы защиты беспроводной сети;

- установка несанкционированных точек доступа и клиентских сетевых карт;

- несанкционированное изменение настроек средств защиты беспроводной сети;

- несанкционированное подключение к беспроводной сети;

- ошибки персонала;

- отказы беспроводного оборудования.

Угроза как явление характеризуется объектом, источником и проявлением. В нашем случае:

а) объект угрозы - это беспроводные сети стандарта IEEE 802.11;

б) источниками угроз являются нарушители;

в) проявление угроз характеризуется видом негативного воздействия (атаки), оказываемого на объект угрозы через уязвимости (факторы), приводящие к нарушению безопасности информации на конкретном объекте информатизации.

Таким образом, необходимо последовательно рассмотреть все компоненты составляющие понятие угроза.

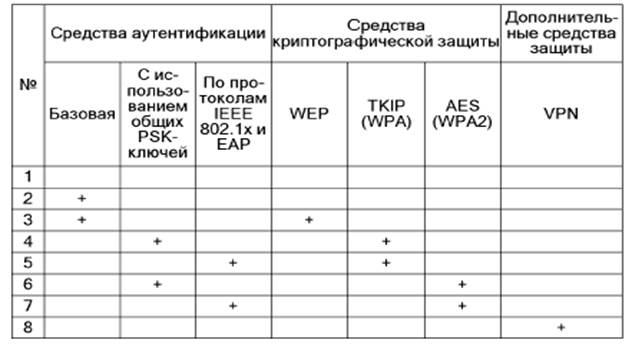

3.2 Классификация беспроводных сетей стандарта IEEE 802.11 по набору применяемых средств защиты

Рассмотрим беспроводные сети стандарта IEEE 802.11 как объект угроз информационной безопасности и проведем их классификацию по конфигурации используемых средств защиты.

Для беспроводных сетей стандарта 802.11 все средства и методы защиты можно разделить на три типа [2]:

а) средства и методы аутентификации;

б) средства криптографической защиты передаваемых данных;

в) дополнительные средства защиты.

К средствам и методам аутентификации относятся:

- базовая аутентификация (открытая аутентификация, аутентификация с совместно используемым ключом, аутентификация по МАС-адресу);

- аутентификация с использованием общих PSK-ключей;

- аутентификация по IEEE 802. IX и протоколу EAR (Extensible Authentication Protocol) с использованием RADIUS-сервера.

К средствам и методам криптографической защиты относятся:

- шифрование с использованием статических WEP-ключей;

- шифрование с использованием протокола TKIP;

- применение улучшенного алгоритма шифрования (AES).

К дополнительным средствам защиты, не предусмотренным производителями оборудования, можно отнести:

- создание виртуальных частных сетей (VPN);

- применение системы обнаружения атак (IDS).

Таким образом, беспроводные сети можно классифицировать по набору применяемых средств защиты приведенных в таблице 2.1, причем можно выделить две подгруппы:

а) сети, использующие систему обнаружения атак (IDS);

б) сети, неиспользующие систему обнаружения атак (IDS).

Таблица 3.1 - Классификация беспроводных сетей стандарта IEEE 802.11по набору применяемых средств защиты

Дадим краткую характеристику каждому классу беспроводных сетей, приведенных в таблице 3.1.

1. Полностью открытые беспроводные сети. В настоящее время существует большое количество полностью открытых беспроводных сетей, в которых не используются средства криптографической защиты, нет фильтрации MAC адресов, не закрыты ESSID, отсутствует фильтрация протоколови существует возможность управления точкой доступа непосредственно из сети. Причина существования сетей такого вида обусловлена безответственностью пользователей и системных администраторов, не настроивших надлежащим образом параметры встроенных средств защиты. В силу своей высокой уязвимости, сети данного вида наиболее часто подвержены атакам со стороны нарушителей.

2. Беспроводные сети, использующие базовую аутентификацию.

Беспроводные сети данного вида являются более защищенными, поэтому их иногда называют закрытыми. Применяемые средства защиты не являются непреодолимыми для нарушителя. Отключение широковещательной передачи ESSID не исключает возможности его раскрытия нарушителем, в виду того, что в действительности идентификатор удаляется не из всех административных фреймов. Например, во фреймах с запросами на повторную аутентификацию и повторное присоединение идентификатор беспроводной сети присутствует, что является существенной уязвимостью сетей данного класса.

Фильтрация MAC адресов также уязвима для квалифицированного нарушителя, которому достаточно проанализировать сетевой трафик и выяснить, какие MAC адреса встречаются. После выхода пользователя из сети нарушитель может присвоить своему сетевому адаптеру его MAC адрес и присоединиться.

Сети, использующие систему обнаружения атак в качестве дополнительного средства защиты, будут менее уязвимы, в виду того, что в ряде случаев данная система позволяет информировать администратора сети о факте атаки.

Применение фильтрации протоколов в некоторых специфических случаях, когда пользователи беспроводной сети ограничены в своих действиях, может быть достаточно эффективным. Но на рынке представлено недостаточно точек доступа, в которых корректно реализована фильтрация протоколов, причем обычно это дорогие устройства высокого класса, что также ведет к увеличению уязвимости сети.

3. Беспроводные сети с WEP-шифрованием. Беспроводные сети данного класса в дополнение к средствам базовой аутентификации используют протокол шифрования WEP как средство криптографической защиты. Протокол WEP позволяет осуществлять обмен информацией между пользователями в зашифрованном виде, что затрудняет возможность нарушения несанкционированным пользователем конфиденциальности передаваемых данных.

В протоколе WEP выявлен ряд уязвимостей, позволяющих нарушителю получить ключ шифрования, но если нарушитель не в состоянии взломать WEP, то вмешаться в работу сети он может, только проводя DoS-атаки на уровни ниже того, на котором реализован этот протокол.

4. Беспроводные сети, применяющие протокол TKIP (WPA) и аутентификацию с использованием общих PSK-ключей. Протокол ТКIР из стандарта 802.11i устраняет существующие уязвимости протокола WEP и в настоящее время считается эффективным криптографическим средством защиты. В сетях данного класса наряду с протоколом TKIP применяется средство аутентификации с использованием предварительно разделенных ключей (Preshared Key PSK). Хотя на клиентском хосте может быть свой PSK, но в большинстве реализаций используется один PSK на каждый ESSID, так как в протоколе WEP, в отличие от WEP, PSK применяется не для шифрования данных, а для порождения пары временных ключей (Transient Key PTK) для каждого защищенного протоколом TKIP соединения.

Беспроводные сети данного класса не используют протокол 802.1х для распределения и ротации ключей TKIP. К ним относятся сети с устаревшим необновленным беспроводным оборудованием и программно-аппаратным обеспечением, не способным поддержать стандарт 802.1х, вследствие чего они могут быть подвержены атакам методом полного перебора или по словарю.

5. Беспроводные сети, применяющие протокол TKIP (WPA) и аутентификацию по протоколам IEEE 802.1х и ЕАР. В сетях данного класса ключи TKIP генерируются, распределяются и ротируются с помощью протокола 802.1х или RADIUS. В данном случае попытки взломать ключи TKIP малоэффективны, однако, существует возможность атаковать односторонние системы аутентификации 802.1х, в которых используется протокол ЕАР MD5. Однако у такой атаки ограниченное применение, поскольку современные реализации 802.1х поддерживают взаимную (клиент сервер и сервер клиент) аутентификацию, а к протоколу ЕАР MD5 прибегают только в крайнем случае.

Если в реализации стандарта 802.1х задействованы протоколы EAP-TLS, EAP-TTLS или ЕАР-РЕАР, то взлом сетей, использующих данный стандарт, маловероятен, и нарушитель может применить толькоDoS-атаки, методы социальной инженерии или атаки со стороны проводной сети на сервер сертификатов.

6. Беспроводные сети, применяющие улучшенный алгоритм шифрования AES и аутентификацию с использованием общих PSK-ключей. AES - улучшенный алгоритм шифрования, используемый в качестве альтернативы алгоритму RC4 протоколов TKIP и WEP.

AES не подвержен известным атакам и предлагает более высокий уровень шифрования, чем TKIP и WEP. AES - крайне защищенный криптографический алгоритм: текущие исследования показывают, что для взлома AES-ключа требуется 2120 операций. Таким образом, беспроводные сети, использующие данный алгоритм, являются наименее уязвимыми к атакам взлома ключа шифрования. Вместе с шифрованием в сетях данного класса применяется система аутентификации с использованием предварительно разделенных ключей (Preshared Key PSK).

7. Беспроводные сети, применяющие улучшенный алгоритм шифрования AES и аутентификацию по протоколам IEEE 802.1х и ЕАР. В беспроводных сетях данного класса ключи для улучшенного алгоритма шифрования AES генерируются, распределяются и ротируются с помощью протокола 802.1х или RADIUS, что позволяет сети противостоять всем известным на сегодняшний день атакам на алгоритм шифрования.

8. Беспроводные сети, использующие виртуальные частные сети, как механизм защиты. В беспроводных сетях данного класса осуществляется шифрование данных на отправляющем конце и дешифрирование на принимающем, протокол организует туннель, в который не могут проникнуть данные, не зашифрованные должным образом. Дополнительную безопасность может обеспечить шифрование не только самих данных, но и сетевых адресов отправителя и получателя. Чаще всего для построения VPN применяется протокол Point-to-Point Tunneling Protocol (РРТР) или различные реализации протокола IPSec.

VPN отвечает двум условиям: конфиденциальность и целостность.

Однако VPN не является устойчивой к DoS- или DDoS-атакам и не может гарантировать доступность на физическом уровне просто в силу своей виртуальной природы и зависимости от нижележащих протоколов.

3.3 Нарушители как источники угроз информационной безопасности беспроводных сетей стандарта IEEE 802.11

В качестве источников угроз могут выступать как субъекты (личность), так и объективные проявления. Причем, источники угроз могут находиться как внутри защищаемой организации – внутренние источники, так и в не её внешние источники. Далее будут рассмотрены антропогенные источники угроз, свойственные беспроводным сетям стандарта IEEE 802.11.

Нарушитель - это лицо, предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства [2].

Для достижения своих целей нарушитель должен приложить некоторые усилия, затратить определенные ресурсы. Исследовав причины нарушений, можно либо повлиять на сами эти причины (если это возможно), либо точнее определить требования к системе защиты отданного вида нарушений или преступлений.

Существует ряд причин, по которым нарушитель выбирает для взлома беспроводные сети стандарта IEEE 802.11:

1) Беспроводная сеть для злоумышленника более уязвима, чем обычная проводная, так как вопрос физического доступа к трафику решается наличием недорогого радиооборудования. Стоимость комплекта оборудования для подключения к сети (беспроводной адаптер и, при необходимости, внешняя антенна) редко превышает 100 долларов.

Подключение же к проводной сети требует проникновения на территорию объекта или применения высокотехнологичного специального оборудования для съема информации, которое, к тому же, не поступает в свободную продажу.

2) Мировые производители абонентского беспроводного оборудования для частных домашних сетей и небольших компаний пока не смогли предложить простые и легкие механизмы защиты от стороннего проникновения.

3) При взломе беспроводных сетей доступ оказывается анонимным, и нарушителя трудно проследить. При взломе проводных сетей, если атакующий заходит со своей учетной записью, полученной от сервис-провайдера, его координаты можно легко проследить.

При взломе же беспроводных сетей сервис-провайдер не участвует, а след ведет к атакованной и скомпрометированной беспроводной сети. Даже если вблизи этой сети и найден человек с ноутбуком или машина с антенной, то вину нарушителя будет сложно доказать. А если до или после атаки нарушитель изменил МАС-адрес своей сетевой платы для беспроводного доступа и удалил все программы и данные, связанные с атакой, то доказать его вину практически невозможно.

4) Нарушитель, присоединившийся к плохо спроектированной сети, часто оказывается прямо в проводной сети за корпоративным межсетевым экраном и видит перед собой в качестве возможных целей множество не защищенных сервисов. Администратор может вообще не позаботиться о безопасности внутренней сети, считая, что безопасность целиком и полностью определяется настройками межсетевого экрана, защищающего периметр.

Можно выделить следующие основные мотивы нарушений:

- безответственность (непреднамеренные ошибки, неосознанные, немотивированные действия, халатность);

- самоутверждение;

- корыстный интерес (желание приобрести материальные ценности);

- конкурентная борьба;

- сведение личных счетов;

- политические мотивы;

- религиозные мотивы;

- любопытство.

При нарушениях, вызванных безответственностью, пользователь целенаправленно или случайно производит какие-либо разрушающие действия, не связанные, тем не менее, со злым умыслом. В большинстве случаев это следствие некомпетентности или небрежности.

Некоторые пользователи считают получение доступа к системным наборам данных крупным успехом, затевая своего рода игру «пользователь против системы» ради самоутверждения либо в собственных глазах, либо в глазах коллег.

Нарушение безопасности сети может быть вызвано и корыстным интересом пользователя системы. В этом случае он будет целенаправленно пытаться преодолеть систему защиты для доступа к хранимой, передаваемой и обрабатываемой в сети информации.

Даже если сеть имеет средства, делающие такое проникновение чрезвычайно сложным, полностью защитить ее от проникновения практически невозможно.

Учитывая вышеописанные мотивы, разделим нарушителей на внутренних и внешних. По данным многих источников и статистических исследований, отношение внутренних инцидентов к внешним оценивается примерно в 75%.

Среди внутренних нарушителей можно выделить следующие категории:

1) Администраторы, сотрудники служб ИБ, обладающие знаниями о структуре сети и систем защиты, а также доступом в контролируемую зону.

2) Прикладные и системные программисты. Обладают глубокими знаниями в области компьютерных технологий, знаниями структуры сети, имеют доступ в контролируемую зону, но обладают меньшими привилегиями и правами, чем администраторы сети.

3) Непосредственные пользователи и операторы беспроводной сети, технический персонал по обслуживанию зданий и вычислительной техники, вспомогательный персонал и временные работники.

Необязательно обладают глубокими знаниями в области компьютерных технологий, но имеют частичный или полный доступ в контролируемую зону, а также потенциально могут выяснить структуру сети.

Группу внешних нарушителей могут составлять:

1) Любопытствующие. Чаще всего использует готовые компьютерные программы, доступные в сети Интернет, для реализации угроз через давно известные уязвимости. Их действия больше носят экспериментальный характер, т.е. они занимаются этим ради забавы и самоутверждения, они не стремятся получить доступ к определенной информации или модифицировать ее с целью извлечения выгоды. Такие взломщики обычно не представляют серьезной угрозы беспроводным сети и могут оказать услугу, публично известив об обнаруженных небезопасных сетях, что заставит заинтересованных лиц обратить внимание на имеющиеся проблемы.

2) Охотник за бесплатным трафиком сети Интернет. К данной категории относятся распространители рекламы, торговцы пиратскими программами, а также люди, которых привлекает возможность использовать сеть Интернет без материальных затрат. Останавливаются при наличии средств защиты, отличных от базовых.

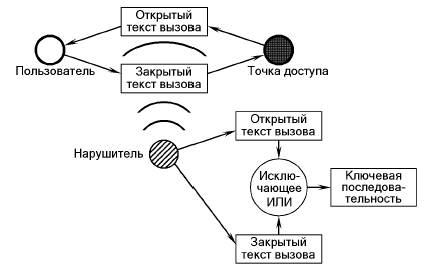

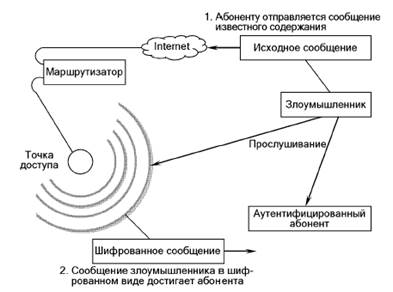

Имеют представление о принципах функционирования сети и обладают знаниями по преодолению минимальных средств защиты.