Алматинский институт энергетики и связи

Кафедра инженерной кибернетики

ЗАЩИТА ИНФОРМАЦИИ

Методические указания к лабораторным работам для студентов всех форм обучения специальности 5В0702 – Автоматизация и управление

Алматы 2009

СОСТАВИТЕЛЬ: Ибраева Л.К. Методические указания к лабораторным работам по дисциплине «Защита информации» для студентов всех форм обучения специальности 5В0702 – «Автоматизация и управление» – Алматы: АИЭС, 2009 – 30 с.

Рассматриваются вопросы защиты информации от несанкционированного доступа. Изложены основные подходы к использованию криптографии и криптоподобных преобразований информации для ее защиты: алгоритмы симметричного и потокового шифрования; алгоритмы выработки и распространения ключей по открытому каналу связи; использование программ, предназначенных для шифрования и генерации цифровых подписей для аутентификации сообщений; программа создания виртуального защищенного диска.

Содержание

|

|

Стр |

|

Введение |

5 |

|

1 Лабораторная работа 1. Алгоритм нахождения частоты букв в шифротекстах для последующего криптоанализа сообщений 1.1 Введение 1.2 Описание алгоритма 1.3 Задание на лабораторную работу 1.4 Требования к отчету 1.5 Варианты заданий 1.6 Контрольные вопросы |

6 6 7 8 8 9 9 |

|

2 Лабораторная работа 2. Алгоритм шифрования сообщений методом Вижинера в одноключевых криптосистемах 2.1 Математическая постановка задачи 2.2 Описание алгоритма 2.3 Задание на лабораторную работу 2.4 Требования к отчету 2.5 Варианты заданий 2.6 Контрольные вопросы |

9 9 9 10 10 10 11 |

|

3 Лабораторная работа 3. Потоковые шифры (скремблеры) 3.1 Шифрование скремблерами 3.2 Пример шифрования информационной последовательности скремблерами 3.3 Задание на лабораторную работу 3.4 Требования к отчету 3.5 Варианты заданий 3.6 Контрольные вопросы |

11 11

12 12 13 13 13 |

|

4 Лабораторная работа 4. Алгоритм Диффи-Хеллмана выработки секретного ключа путем обмена информацией по открытому каналу связи 4.1 Введение 4.2 Описание алгоритма 4.3 Задание на лабораторную работу 4.4 Требования к отчету 4.5 Варианты заданий 4.6 Контрольные вопросы |

13 13 14 15 15 15 16 |

|

5 Лабораторная работа 5 Метод криптографической защиты данных в системах с открытым ключом (алгоритм RSA) 5.1 Введение 5.2 Описание алгоритма 5.3 Задание на лабораторную работу 5.4 Требования к отчету 5.5 Варианты заданий 5.6 Контрольные вопросы |

16 16 16 18 18 18 18 |

|

|

Стр |

|

6 Лабораторная работа 6 Шифрование и аутентификация данных и пользователей в программе PGP 6.1 Введение 6.2 Описание работы в PGP 6.2.1 Генерация новой пары ключей 6.2.2 Распространение открытого ключа 6.2.3 Получение открытых ключей других пользователей 6.2.4 Шифрование и наложение подписи через буфер обмена 6.3 Задание на лабораторную работу 6.4 Требования к отчету 6.5 Варианты заданий 6.6 Контрольные вопросы |

19 20 20 20 20 20 21 21 22 22 22 |

|

7 Лабораторная работа 7 Работа с виртуальным зашифрованным диском в программе BestCrypt 7.1 Описание программы BestCrypt 7.2 Работа в BestCrypt 7.3 Задание на лабораторную работу 7.4 Требования к отчету 7.5 Варианты заданий 7.6 Контрольные вопросы |

22 22 24 27 28 28 28 |

Список литературы |

29 |

Введение

Быстро развивающиеся компьютерные информационные технологии вносят заметные изменения в нашу жизнь. Все чаще понятие «информация» используется как обозначение специального товара. При этом часто стоимость информации превосходит в сотни и тысячи раз стоимость компьютерной системы, в которой она находится. Поэтому естественно возникает необходимость в защите информации от несанкционированного доступа, умышленного изменения, кражи, уничтожения.

Поскольку информация может быть очень ценной или особо важной, возможны разнообразные злонамеренные действия по отношению к компьютерным системам, хранящим, обрабатывающим или передающим такую информацию. Например, нарушитель может пытаться выдать себя за другого пользователя системы, подслушать канал связи или перехватить и изменить информацию, которой обмениваются пользователи системы. Нарушителем может быть и пользователь системы, который отказывается от сообщения, в действительности сформированного им, или который утверждает, что им получено сообщение, которое в действительности не передавалось. Он может пытаться расширить свои полномочия, чтобы получить доступ к информации, к которой имеет частичный доступ, пытаться разрушить систему, несанкционированно изменяя права других пользователей.

Для решения подобных проблем не существует какого-то одного технического приема или средства. Общим в решении многих из них является использование криптографии и криптоподобных преобразований информации.

Пробуждение значительного интереса к криптографии и ее последующее развитие началось в 19 веке, что связано с зарождением электросвязи. В 19 столетии секретные службы большинства развитых стран стали относиться к этой дисциплине как к обязательному инструменту своей деятельности. Поворотным моментом, выделившим криптографию в отдельное направление математики, стали идеи К.Э. Шеннона. Они явились основой развития одноключевых симметричных криптосистем, в которых предполагается обмен секретными ключами между корреспондентами. Впоследствии с учетом особенностей построения симметричные шифры были разделены на две криптосистемы: поточные и блочные шифры. Отличительная особенность первых состоит в преобразовании каждого символа в потоке исходных данных, тогда как вторые осуществляют последовательное преобразование целых блоков данных.

Другим фундаментальным толчком развития криптографии явились работы У.Диффи и М.Е.Хеллмана, в которых было показано, что секретность передачи информации может обеспечиваться без обмена секретными ключами. Тем самым была открыта эпоха двухключевых (асимметричных) криптосистем, разновидностями которых являются системы электронной цифровой подписи, тайного электронного голосования, защиты от навязывания ложных сообщений, электронной жеребьевки, идентификации и аутентификации удаленных пользователей и ряд других систем. Согласно современным требованиям, криптосистемы с секретным ключом, включая шифры с ключом ограниченного размера (128-256 бит), должны быть стойкими к криптоанализу на основе известного алгоритма, большого объема известного открытого текста и соответствующего ему шифртекста.

В методических разработках студентам предлагается семь лабораторных работ. Работы, в которых рассматриваются методы криптоанализа (лабораторная работа 1), алгоритмы симметричного и потокового шифрования (лабораторные работы 2 и 3), алгоритмы выработки и распространения ключей (лабораторные работы 4 и 5) реализуются на любом алгоритмическом языке или с использованием других возможных средств (например, табличного процессора MS Excel). Лабораторная работа 6 выполняется в среде программы PGP, предназначенной для шифрования, расшифровки, наложения и верификации цифровой подписи для аутентификации сообщений. В лабораторной работе 7 рассматривается программа шифрования данных BestCrypt, предназначенная для создания на жёстком диске компьютера виртуального зашифрованного диска.

Лабораторная работа 1. Алгоритм нахождения частоты букв в шифротекстах для последующего криптоанализа сообщений

Цель работы: разработка и реализация алгоритма нахождения частоты букв и их сочетаний в шифротекстах с целью дальнейшего криптоанализа сообщений.

1.1 Введение

Криптоанализ шифрованной информации может быть построен на использовании как общих математических методов, так и частных, полученных для конкретного вида криптографической защиты.

Для более простых шифров, например, подстановок и перестановок, при криптоанализе применяют статистическое распределение символов в алфавите. Следует заметить, что, хотя конкретное значение частоты встречаемости букв зависит от текста сообщения, их отранжированная по частоте последовательность меняется незначительно. Поэтому подсчет частоты встречаемости букв в шифротексте позволяет достаточно точно определить наиболее и наименее часто используемые символы перемешанного текста. Остальные буквы устанавливаются методом проб и ошибок на основе избыточности исходного текста. Существенную помощь может оказать анализ наиболее часто встречающихся двух- и трехбуквенных сочетаний для различных языков. Например, буква «Q» редко встречается в английском и немецком языках и довольно часто во французском и итальянском. Буква «О» активно используется в русском, английском, итальянском и португальском языках, но реже во французском и немецком. Более эффективную информацию для установления используемого языка в шифротексте представляют отранжированные по частоте встречаемости сочетания букв.

Алгоритм нахождения частоты букв и их сочетаний в шифротекстах основан на использовании методов решения вероятностных задач математической статистики. В данном случае должна быть решена задача определения относительной частоты появления события (определенной буквы) из выборок некоторого множества (алфавита). Известно, что если значение случайной величины X принадлежит некоторому множеству SE и дана случайная выборка (x1, x2, …, xn) значений величины X, то частотой события E в данной случайной выборке называется количество nE выборочных значений XE, попадающих в SE, а относительной частотой – отношение nE к объему выборки n в виде:

1.2 Описание алгоритма

За отдельную выборку принимается шифротекст размером не менее двух страниц (около 500 символов). Исходный текст вводится из файла, который помимо букв алфавита содержит и служебные символы (знаки препинания, пробелы). Из этого текста формируется текст, содержащий только латинские (или русские) буквы (здесь можно использовать ASCII-коды символов текста). Подсчитывается размер массива. В дальнейшем сформированный массив просматривается для всех букв от A до Z (или от А до Я – для текста на русском языке) и подсчитывается число появлений каждой из них (для упрощения подсчета можно все буквы текста преобразовать в прописные), а также определяются относительные частоты появления букв, формируемые в отдельном массиве.

Достоверность получаемых в ходе эксперимента относительных частот повышается с увеличением размерности анализируемого блока текста. Достоверность определяемой частоты букв и их сочетаний повышается с увеличением числа анализируемых шифротекстов. Распределение вероятностей букв русского и английского текстов приведены в таблицах 1 и 2.

1.3 Задание на лабораторную работу

1.3.1 Реализовать алгоритм нахождения частоты букв в шифротекстах на любом алгоритмическом языке.

1.3.2 Посчитать частоты появления букв заданного алфавита на нескольких выборках.

1.3.3 Построить диаграммы частот появления букв алфавита по одной выборке.

1.3.4 Построить диаграммы, отражающие изменение частот появления букв алфавита при изменении объема выборки.

1.3.5 Построить графики среднеквадратичного отклонения полученных частот от заданных (см. таблицу 1 или 2).

Т а б л и ц а 1 – Вероятности букв русского алфавита

|

Буква русского алфавита |

Вероят-ность |

Буква русского алфавита |

Вероят-ность |

Буква русского алфавита |

Вероят-ность |

Буква русского алфавита |

Вероят- ность |

|

Пробел |

0,175 |

Р |

0,040 |

Я |

0,018 |

Х |

0,009 |

|

О |

0,090 |

В |

0,038 |

Ы |

0,016 |

Ж |

0,007 |

|

Е |

0,072 |

Л |

0,035 |

З |

0,016 |

Ю |

0,006 |

|

А |

0,062 |

К |

0,028 |

Ъ |

0,014 |

Ш |

0,006 |

|

И |

0,062 |

М |

0,026 |

Б |

0,014 |

Ц |

0,004 |

|

Н |

0,053 |

Д |

0,025 |

Г |

0,013 |

Щ |

0,003 |

|

Т |

0,053 |

П |

0,023 |

Ч |

0,012 |

Э |

0,003 |

|

С |

0,045 |

У |

0,021 |

Й |

0,010 |

Ф |

0,002 |

Т а б л и ц а 2 – Вероятности букв английского алфавита

|

Буква английского алфавита |

Вероят-ность |

Буква английского алфавита |

Вероят-ность |

Буква английского алфавита |

Вероят-ность |

|

E |

0.123 |

L |

0.040 |

B |

0.016 |

|

T |

0.096 |

D |

0.036 |

G |

0.016 |

|

A |

0.081 |

C |

0.032 |

V |

0.009 |

|

O |

0.079 |

U |

0.031 |

K |

0.005 |

|

N |

0.072 |

P |

0.023 |

Q |

0.002 |

|

I |

0.071 |

F |

0.023 |

X |

0.002 |

|

S |

0.066 |

M |

0.022 |

J |

0.001 |

|

R |

0.060 |

W |

0.020 |

Z |

0.001 |

|

H |

0.051 |

Y |

0.019 |

|

|

1.4 Требования к отчету

Отчет по лабораторной работе должен содержать:

- анализируемый текст;

- листинг программы;

- результаты расчета относительных частот появления букв;

- диаграммы частот;

- графики среднеквадратичного отклонений для различных букв

алфавита.

1.5 Варианты заданий

Для четных вариантов анализируется текст на английском языке; для нечетных – на русском языке.

1.6 Контрольные вопросы

1.6.1 Что такое криптоанализ?

1.6.2 Что такое частота события в данной случайной выборке?

1.6.3 Как повысить достоверность получаемых относительных частот появления букв алфавита?

Лабораторная работа 2. Алгоритм шифрования сообщений методом Вижинера в одноключевых криптосистемах

Цель работы: освоение и программная реализация алгоритма шифрования сообщений методом Вижинера в одноключевых криптосистемах.

2.1 Математическая постановка задачи

Множество из 26 алфавитов (по числу букв английского алфавита - для примера) формируется циклическим сдвигом букв исходного алфавита. Совокупность всех алфавитов образует таблицу Вижинера.

При шифровании буквы ключевого слова определяют набор конкретного сдвинутого алфавита, используемого при замене соответствующей буквы сообщения. Процесс шифрования может быть описан как процесс суммирования по модулю 26 номеров соответствующих друг другу букв открытого текста и ключевого слова. Каждой букве алфавита A-Z ставится в соответствие цифра 0-25.

Ключевое слово k задается определенным количеством букв d и повторно записывается под шифруемым сообщением mi. В дальнейшем в i-ом столбце буква сообщения mi складывается по модулю 26 со стоящей под ней буквой ключевого слова ki в виде:

gi = mi mod 26,

где gi – буквы полученной криптограммы.

Расшифровка криптограммы осуществляется вычитанием ключевого слова по модулю 26.

2.2 Описание алгоритма

Строка символов исходного сообщения и строка символов ключа вводятся с клавиатуры и не могут содержать пробелов. Подсчитываются длины n и m строк сообщения и ключа.

Чтобы получить зашифрованный текст, для каждого символа исходного сообщения и соответствующего ему символа ключа проводятся следующие вычисления:

- строчные символы преобразуются в прописные;

- коды символов сообщения и ключа получают в диапазоне от 0 до 25 (для английского текста);

- складывая по модулю 26 полученные коды, получают коды символов шифросообщения в диапазоне от 0 до 25; чтобы получить ASCII-код символов, надо прибавить к полученному коду смещение.

В результате получаем строку зашифрованного сообщения и выводим ее на экран. Далее с помощью ключа расшифровываем эту строку. Для каждого символа зашифрованного сообщения и соответствующего ему символа ключа проводятся следующие вычисления:

- получают ASCII-код символов шифросообщения и ключа; вычитая из каждого кода смещение, получают коды символа в диапазоне от 0 до 25;

- вычитая по модулю 26 из кода символа шифросообщения код ключа и прибавляя к нему смещение, получаем ASCII-код символа исходного сообщения.

В результате получаем строку исходного сообщения и выводим ее на экран.

2.3 Задание на лабораторную работу

2.3.1 Реализовать алгоритм Вижинера одним из способов:

а) на любом алгоритмическом языке;

б) с использованием табличного процессора:

- для получения числового эквивалента букв шифруемого текста можно использовать функцию ВПР( ) из категории Ссылки и массивы;

- для получения остатка от деления используется функция ОСТАТ из категории Математические.

2.3.2 Зашифровать открытый и расшифровать секретный тексты.

2.4 Требования к отчету

Отчет по лабораторной работе должен содержать:

- открытый текст;

- листинг программы;

- результаты шифрования и расшифрования.

2.5 Варианты заданий

Для четных вариантов используется текст на русском языке; для нечетных – на английском языке.

2.6 Контрольные вопросы

2.6.1 Как образуется таблица Вижинера?

2.6.2 Что такое ключ?

2.6.3 Объясните операцию сложения и вычитания по модулю n.

2.6.4 Что такое одноключевая криптосистема?

2.6.5 Что изменится в алгоритме, если его применить к русскому тексту?

Лабораторная работа 3. Потоковые шифры (скремблеры)

Цель работы: освоение методов побитного шифрования непрерывных потоков информации.

3.1 Шифрование скремблерами

Скремблерами называются программные или аппаратные реализации алгоритма, позволяющего шифровать побитно непрерывные потоки информации. Сам скремблер представляет собой набор бит, изменяющихся на каждом шаге по определенному алгоритму.

Реализация скремблера возможна как на электронной, так и на электрической базе, что и обеспечило его широкое применение в полевых условиях. Более того, тот факт, что каждый бит выходной последовательности зависит только от одного входного бита, еще более упрочило положение скремблеров в защите потоковой передачи данных. Это связано с неизбежно возникающими в канале передаче помехами, которые могут исказить в этом случае только те биты, на которые они приходятся, а не связанную с ними группу байт, как это имеет место в блочных шифрах.

Суть скремблирования заключается в побитном изменении проходящего через систему потока данных. Практически единственной операцией, используемой в скремблерах является XOR – "побитное исключающее ИЛИ". Параллельно прохождению информационного потока в скремблере по определенному правилу генерируется поток бит – кодирующий поток. Как прямое, так и обратное шифрование осуществляется наложением по XOR кодирующей последовательности на исходную последовательность.

Генерация кодирующей последовательности бит производится циклически из небольшого начального объема информации – ключа по следующему алгоритму. Из текущего набора бит выбираются значения определенных разрядов и складываются по XOR между собой. Все разряды сдвигаются на 1 бит, а только что полученное значение ("0" или "1") помещается в освободившийся самый старший разряд. Значение, находившееся в самом старшем разряде до сдвига, добавляется в кодирующую последовательность, становясь очередным ее битом.

Декодирование заскремблированных последовательностей происходит по той же самой схеме, что и кодирование. Именно для этого в алгоритмах применяется результирующее кодирование по "исключающему ИЛИ" – схема, однозначно восстановимая при раскодировании без каких-либо дополнительных вычислительных затрат.

3.2 Пример шифрования информационной последовательности скремблерами

Предполагаем, что исходный текст уже преобразован в числовую последовательность. Рассмотрим пример кодирования информационной последовательности 0101112 скремблером 1012 с начальным ключом 1102 (таблица 3).

Для формирования последовательных ключей выполняем следующие операции:

- находим у начального скремблера позиции, в которых значение бита равно 1 (в примере - первая и третья позиции);

- находим значения битов начального ключа, находящиеся под этими битами (1 и 0), складываем их по исключающему «ИЛИ», получим 1;

- записываем это значение в первую позицию второй строки, а начальный скремблер со сдвигом – в следующих позициях (получили 111);

- продолжая эту процедуру, сформируем первую графу таблицы.

Формируем остальные графы таблицы:

- последний столбец битов ключей определяет кодирующую

последовательность (вторая графа);

- складываем кодирующие биты по XOR с исходной последовательнос-тью, получим зашифрованный бит (четвертая графа таблицы 1);

- для расшифрования необходимо сложить бит полученной последовате-льности с кодирующим битом по "исключающему ИЛИ".

Т а б л и ц а 3 – Пример использования скремблера

|

Скремблер 101 |

Кодирующий бит |

Информационный бит |

Результат шифрования |

Результат расшифрования |

|

110 |

0 |

0 |

0 |

0 |

|

111 |

1 |

1 |

0 |

1 |

|

011 |

1 |

0 |

1 |

0 |

|

101 |

1 |

1 |

0 |

1 |

|

110 |

0 |

1 |

1 |

1 |

|

111 |

1 |

1 |

0 |

1 |

3.3 Задание на лабораторную работу

3.3.1 Из открытого текста сформировать числовую информационную последовательность.

3.3.2 Преобразовать полученную числовую последовательность в двоичную (при использовании табличного процессора каждый знак двоичного кода заносится в отдельную ячейку);

3.3.3 Реализовать алгоритм скремблирования одним из способов:

а) на любом алгоритмическом языке;

б) с использованием табличного процессора.

3.3.4 Зашифровать открытый и расшифровать секретный текст с помощью разработанной программы..

3.4 Требования к отчету

Отчет по лабораторной работе должен содержать:

- исходные данные;

- результаты скремблирования в виде таблицы 1 (предусмотрите в этой таблице столбец для исходного текста) с подробными комментариями.

3.5 Варианты заданий

|

№ варианта |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

Скремблер |

10010 |

010010 |

00101 |

01011 |

100101 |

101101 |

11000 |

010101 |

|

Начальный ключ |

01110 |

111001 |

11010 |

10100 |

011010 |

01100 |

01100 |

110001 |

|

№ варианта |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

|

Скремблер |

00101 |

1111 |

01111 |

100101 |

0100111 |

1010101 |

10101011 |

101010111 |

|

Начальный ключ |

11010 |

1001 |

10101 |

011010 |

1001110 |

0101010 |

01010101 |

010101010 |

3.6 Контрольные вопросы

3.6.1 В чем отличие потоковых и блочных шифров?

3.6.2 Объясните операцию "исключающее ИЛИ".

3.6.3 Назовите сферы применения поточных шифров.

3.6.4 Назовите проблемы шифров на основе скремблеров.

3.6.5 Объясните схему шифрования на основе скремблеров.

3.6.6 Объясните схему расшифрования заскремблированных последовательностей.

Лабораторная работа 4. Алгоритм Диффи-Хеллмана выработки секретного ключа путем обмена информацией по открытому каналу связи

Цель работы: изучение алгоритма обмена секретными параметрами криптосистемы по открытому каналу связи

4.1 Введение

Для защиты информации в вычислительных сетях используется такой вид криптографического преобразования, как шифрование, в котором всегда различают два элемента: ключ и алгоритм. При этом ключом является секретное состояние некоторых параметров алгоритма криптопреобразования сообщений. На практике в зависимости от способа применения ключа различают два типа криптографических систем: одноключевые (симметричные), и двухключевые (асимметричные).

В одноключевых системах, называемых традиционными, ключи шифрования и расшифрования либо одинаковы, либо легко выводятся один из другого, обеспечивая, таким образом, единый общий ключ. Такой ключ является секретным и передается получателю сообщения только по защищенному каналу связи. Однако при этом имеет место следующий парадокс: если для обмена секретного ключа используется защищенный канал, то нет необходимости шифровать конфиденциальные сообщения, гораздо проще отправить их по этому каналу. Отмеченный парадокс может быть исключен использованием идеи Диффи и Хеллмана, которые предложили способ выработки секретного ключа между абонентами сети без предварительного согласования путем обмена информацией по открытому каналу. Этот способ был предложен Диффи и Хеллманом в 1976 году и опубликован в ряде работ по криптографии. Реализация этого способа привела к появлению открытого шифрования. Абонент сети открыто сообщал о том, каким образом зашифровать к нему сообщение, расшифровать же его мог только он сам.

Основную роль при выработке секретного ключа в данном случае играют математические операции, когда прямая операция сравнительно проста, а обратная – практически трудно реализуема. Например, существует алгоритм вычисления значения функции, а алгоритма обращения функции не существует. Такие функции называются однонаправленными.

Авторы использовали следующую операцию. Прямая операция: возвести основание a в степень p и взять остаток по модулю m вида:

L = ap mod m.

Обратная задача: найти p, зная L, a и m. Обратная операция при этом может быть решена простым перебором значений p, но практически не решается для больших значений p.

4.2 Описание алгоритма

Рассмотрим способ выработки секретного ключа по Диффи-Хеллману, который может быть использован в современных криптографических системах и для разработки моделей средств криптозащиты в локальных вычислительных сетях.

В предлагаемом алгоритме выработки секретного ключа известны основание a и mod m:

- вводятся a и m;

- отправитель сообщения с помощью генератора случайных чисел получает случайное число X (1<x<m), вычисляет значение L0 = ax mod m и посылает L0 получателю;

- получатель принимает L0, с помощью генератора случайных чисел вырабатывает случайное число Y (1<y<m), вычисляет значение Lp = ay mod m и посылает Lp отправителю,

- отправитель принимает Lp, вычисляет K0 = Lpx = ayx mod m;

- получатель с помощью полученного параметра L0 вычисляет

Kp = L0y = axy mod m;

- если K0 = Kp , то это число и является общим секретным ключом;

- если K0 не равно Kp, то ошибка.

Злоумышленник, перехватив L0 и Lp,, не знает случайных чисел x и y и не сможет расшифровать исходный текст сообщения.

4.3 Задание на лабораторную работу

Сгенерировать секретные ключи для пяти абонентов по методу Диффи-Хеллмана. Следует договориться, кто из абонентов будет со стороны отправителя (абонент А), а кто – получатель (абонент В). Обмен ключами будет проводиться по локальной сети аудитории, в которой выполняется лабораторная работа.

Последовательность выполнения работы:

4.3.1 Реализуйте программно рассмотренный алгоритм; совместно со своими абонентами разработайте удобный интерфейс для обмена сообщениями.

4.3.2 Выберите параметры системы a и m - общие для абонентов, совместно генерирующих секретные ключи.

4.3.3 Выберите секретное значение числа Х; вычислите L0 = ax mod m и передайте своим абонентам.

4.3.4 Получите от каждого из своих абонентов значение Lp и Kp.

4.3.5 Вычислите значение K0 = Lpx.

4.3.6 Убедитесь, что K0 = Kp. Это и будет секретный ключ, который не передавался по открытому каналу связи.

Абонент В выполняет те же действия, но относительно сгенерированного им случайного числа Y.

4.4 Требования к отчету

Отчет по лабораторной работе должен содержать:

- таблицу с выбранными параметрами системы;

- результаты расчетов секретных ключей для каждого из пяти абонентов.

4.5 Варианты заданий

Параметры системы и случайные числа Х, Y генерируются студентами самостоятельно.

4.6 Контрольные вопросы

4.6.1 Дайте определение симметричной криптосистемы.

4.6.2 В чем отличие симметричных и асимметричных систем шифрования?

4.6.3 Что такое открытое шифрование?

4.6.4 Что такое однонаправленные функции?

4.6.5 Какие требования предъявляются к выбору основания а и модуля р?

4.6.6 На чем основана секретность ключа, выработанного по методу Диффи-Хеллмана?

Лабораторная работа 5. Метод криптографической защиты данных в

системах с открытым ключом (алгоритм RSA)

Цель работы: изучение метода криптографической защиты данных с помощью асимметричного алгоритма шифрования.

5.1 Введение

Алгоритм RSA предложили в 1978 г. три автора: Р.Райвест (Rivest), А.Шамир (Shamir) и А.Адлеман (Adleman). Алгоритм получил свое название по первым буквам фамилий его авторов. Алгоритм RSA стал первым полноценным алгоритмом с открытым ключом, который может работать как в режиме шифрования данных, так и в режиме электронной цифровой подписи. Надежность алгоритма основывается на трудности факторизации больших чисел и трудности вычисления дискретных логарифмов.

Авторы воспользовались тем фактом, что нахождение произведения двух больших простых чисел в вычислительном отношении выполняется легко, но разложение на множители произведения двух таких чисел практически невыполнимо. Доказано, что раскрытие шифра RSA эквивалентно такому разложению. Поэтому для любой длины ключа можно дать нижнюю оценку числа операций для раскрытия шифра, а с учетом производительности современных компьютеров оценить и необходимое на это время.

Возможность гарантированно оценить защищенность алгоритма RSA стала одной из причин популярности этой системы с открытым ключом на фоне десятков других схем. Поэтому алгоритм RSA используется в банковских компьютерных сетях, особенно для работы с удаленными клиентами (обслуживание кредитных карточек).

5.2 Описание алгоритма

5.2.1 Формирование открытого и секретного ключей на основе метода RSA:

-

выбираются два больших простых числа p и q;

определяется ![]() ;

;

-

вычисляется функция Эйлера ![]() ;

;

- выбирается большое случайное число e, взаимно простое с числом f(p,q);

- определяется число d (см. п.5.2.2), взаимно простое с числом е, то есть для которого истинным является соотношение

![]() ;

(5.1)

;

(5.1)

- пара чисел (e,n) принимается в качестве открытого ключа; (d,n) -секретный ключ (или наоборот).

5.2.2 Решение уравнения (5.1). В общем случае уравнение (5.1) имеет вид:

ax + by = 1,

где а = f(p,q), b = е, y = d и называется Диафантовым уравнением.

Решение этого уравнения

![]()

можно получить с помощью

разложения отношения ![]() в

цепную дробь:

в

цепную дробь:

где μ – порядок цепной дроби, то есть индекс коэффициента дроби, у которого остаток равен нулю,

а для всех членов, начиная с третьего, справедливо

Таким

образом, для решения уравнения необходимо представить отношение ![]() в виде цепной дроби,

определить значения r0, r1,…, rm и m.

Затем определяются значения ai, bi, а также x и y.

в виде цепной дроби,

определить значения r0, r1,…, rm и m.

Затем определяются значения ai, bi, а также x и y.

5.2.3 Чтобы зашифровать данные открытым ключом (e,n). необходимо:

- разбить шифруемый текст на блоки, каждый из которых может быть представлен в виде чисел M(i) = 0,1,…, n-1;

- зашифровать текст в виде последовательности чисел M(i) по формуле:

C(i)=(M(i)e) mod n.

5.2.4 Расшифрование шифротекста производится с помощью секретного ключа (d,n) при выполнении следующих вычислений

M(i) = (C(i)d) mod n.

В результате получаем последовательность чисел M(i), представляющих исходные данные.

На практике при использовании метода RSA длина p и q составляет 100 и более десятичных знаков, что обеспечивает высокую криптостойкость шифртекста. Простые числа p и q надо выбирать такими, чтобы их произведение не было бы меньше 26 (тогда будут правильно зашифровываться все 26 букв латинского алфавита).

5.3 Задание на лабораторную работу

5.3.1 Выбрать простые числа p и q (по варианту).

5.3.2 Определить ключевую пару (e, d), решая уравнение (5.1).

5.3.3 Свой открытый ключ переслать своим абонентам; получить их открытые ключи.

5.3.4 Зашифровать с помощью открытого ключа абонента сообщение; переслать шифртекст абоненту.

5.3.5 Получив от абонента сообщение, зашифрованное на вашем открытом ключе, расшифровать его, используя собственный секретный ключ.

5.3.6 Реализовать алгоритм RSA программно; проверить на этой программе правильность результатов, полученных при шифровании и расшифровании сообщений.

5.4 Требования к отчету

Отчет по лабораторной работе должен содержать:

- ключевую пару (e, d), как результат решения уравнения (5.1);

- результаты шифрования и расшифрования на полученном ключе;

- листинг программной реализации алгоритма RSA;

- проверку правильности результатов шифрования и расшифрования на разработанной программе.

5.5 Варианты заданий

|

№ варианта |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

|

p |

11 |

11 |

7 |

3 |

5 |

7 |

11 |

17 |

17 |

29 |

|

q |

23 |

23 |

11 |

11 |

11 |

11 |

23 |

31 |

31 |

19 |

|

e |

3 |

13 |

13 |

7 |

7 |

37 |

29 |

7 |

11 |

3 |

5.6 Контрольные вопросы

5.6.1 Что такое открытый ключ? Закрытый ключ?

5.6.2 Как расшифровывается аббревиатура RSA?

5.6.3 Что такое простое число?

5.6.4 Как надо выбирать простые числа p и q , чтобы обеспечить высокую криптостойкость шифртекста?

Лабораторная работа 6. Шифрование и аутентификация данных и пользователей в программе PGP

Цель работы: освоить технологию шифрования, расшифровки, наложения и верификации цифровой подписи с помощью программы PGP.

6.1 Введение

PGP (Pretty Good Privacy – Просто Замечательная Секретность) выпущено фирмой Phil’s Pretty Good Software и является криптографической системой с высокой степенью секретности для операционных систем MS DOS, Unix, VAX/VMS и других.

PGP базируется на технологии шифрования с открытым ключом. В криптографической системе с открытым ключом имеются два связанных взаимно ключа: публикуемый открытый ключ и секретный ключ. Каждый из них дешифрует код, созданный с помощью другого. Знание открытого ключа не позволяет вычислить соответствующий секретный ключ. Открытый ключ может публиковаться и широко распространяться через коммуникационные сети. Кто угодно может использовать открытый ключ получателя, чтобы зашифровать ему сообщение. Расшифровать сообщение может только обладатель соответствующего секретного ключа, то есть получатель.

Кроме этого, программа PGP позволяет отправителю сообщения подписывать сообщение, то есть ставить электронную подпись.. Получатель, используя открытый ключ отправителя, проверяет подлинность подписи и удостоверяется в том, что это именно тот человек, за которого он себя выдает. Если необходимо обеспечить секретность и установить подлинность сообщения, то вначале подписывается сообщение собственным секретным ключом, а затем подписанное сообщение шифруется открытым ключом получателя. Получатель делает наоборот: расшифровывает сообщение с помощью собственного секретного ключа, а затем с помощью открытого ключа отправителя проверяет подпись.

Программа PGP позволяет использовать одну из технологий генерации пары ключей: RSA (Rivest-Shamir-Adelman) и DSS/DH (Diffie-Helman). Если пара ключей создается по первой технологии, то они имеют синий цвет, если по второй – желтый. Если ключ или пара ключей изображены бледным цветом, значит они недоступны при шифровании и формировании подписей. Ключ, перечеркнутый красной линией, обозначает отозванный ключ.

6.2 Работа в PGP

6.2.1 Генерация новой пары ключей

Выберите: Пуск - Программы - PGP- PGPkeys. Откроется окно PGPkeys. В появившемся окне выбрать Keys-New Key.

Далее следуйте указаниям помощника генерации ключей:

- введите ваше имя и адрес электронной почты (необязательно вводить настоящие имя и адрес, однако, использование настоящего имени поможет другим опознавать вас как владельца ключа);

- в поле ввода пароля (Passphrase) введите последовательность символов или слов; для подтверждения вашего выбора введите в следующую строку выбранный пароль еще раз;

- в завершающем окне диалога нажмите «Готово».

Если PGP не располагает достаточным для генерации количеством случайных данных, то она попросит подвигать мышку или нажать на клавиши. Это необходимо выполнить.

Значок с парой ключей, появившийся в окне PGP, символизирует вашу новую пару ключей.

6.2.2 Распространение открытого ключа

Экспорт открытого ключа в файл:

- выделите строку с вашей парой ключей в окне PGPkeys и выберите меню Export из меню Keys или контекстного меню. Файл, в котором сохранили ключи, необходимо выслать своему корреспонденту.

Включение открытого ключа в почтовое сообщение:

- пометьте строку с вашей парой ключей и выберите Copy из

контекстного меню;

- откройте редактор для составления почтового сообщения, поместите курсор в нужное место и выберите Paste из контекстного меню.

6.2.3 Получение открытых ключей других пользователей

Импорт открытого ключа из файла: Keys – Import – имя файла (или выбор).

Получение ключа из тела почтового сообщения:

- если используется почтовый пакет, поддерживаемый PGP, то при получении сообщения с блоком текста, содержащим чей-либо открытый ключ, щелкните на кнопку с ключом и конвертом на Панели инструментов почтового пакета;

- в противном случае, скопируйте блок текста, представляющий открытый ключ в Буфер обмена, а затем в окне PGPkeys выполните команду Вставить.

6.2.4 Шифрование и наложение подписи через буфер обмена

- Наберите текст сообщения в любом редакторе, сохраните файл.

- Выберите Пуск- Программы-PGP-PGPmail (см.рисунок 6.1).

Рисунок 6.1 - Окно PGPmail

Назначение кнопок этого окна (по порядку): PGPkeys (Генерация ключей), Encrypt (Зашифровать), Sign (Поставить подпись), Encrypt and Sign (Зашифровать и поставить подпись), Decrypt/Verify (Расшифровать/Верифици-ровать), Wipe (Стереть), Freespace Wipe (Физически удалить информацию). Рассмотрим применение этих кнопок на примере:

- выберите Encrypt and Sign (для шифрования и наложения подписи);

- в появившемся окне диалога Select File(s) to Encrypt and Sign отметьте шифруемый файл;

- в появившемся окне Key Selection Dialog перетащите открытые ключи получателей сообщения в нижнее поле Recipients. Полоска Validity (Действительность) указывает минимальный уровень уверенности в том, что открытые ключи, помещенные в поле Recipients, являются действитель;.

- в следующем окне уведомляется, что используется открытый ключ получателя, набираем секретную фразу отправителя;

- для расшифровки и верификации выберите Descrypt/Verify, указав адрес зашифрованного текста. Появится окно расшифровки, в котором указано, кем было зашифровано сообщение.

6.3 Задание на лабораторную работу

6.3.1 Сгенерируйте пару ключей.

6.3.2 Зашифруйте свое сообщение и расшифруйте его своими ключами.

6.3.3 Обменяйтесь открытыми ключами с получателями ваших сообщений.

6.3.4 Зашифруйте сообщение и отправьте его получателям.

6.3.5 Расшифруйте полученные сообщения и прочитайте их.

6.3.6 Зашифруйте и поставьте электронную подпись в сообщении, отправьте сообщение.

6.3.7 Расшифруйте и верифицируйте полученное сообщение.

6.4 Требования к отчету

Отчет по лабораторной работе должен содержать:

- сгенерированную пару ключей;

- результаты шифрования и расшифрования на полученном ключе;

- описание процедуры цифровой подписи отправляемого сообщения;

- процедуру верификации полученного сообщения.

6.5 Варианты заданий

Ключи, генерируемые программой, а также электронные подписи индивидуальны для каждого студента.

6.6 Контрольные вопросы

6.61 Для чего используется программа PGP?

6.6.2 В чем отличие открытого и закрытого ключей?

6.6.3 Какими ключами обмениваются корреспонденты?

6.6.4 Что такое электронная подпись? С какими целями она используется?

6.6.5 Какие пути распространения открытого ключа предусмотрены в программе PGP?

Лабораторная работа 7. Программа шифрования данных BestCrypt

Цель работы: применение готовых программных разработок для защиты информации на компьютере

7.1 Описание BestCrypt

BestCrypt — пакет утилит компании Jetico для создания на жёстком диске компьютера виртуального зашифрованного диска (контейнера) — одного или нескольких. Виртуальный диск работает как обычный раздел. Шифрование и расшифровка идут в фоновом режиме, и пользователь не замечает разницы в работе с обычным и зашифрованным диском, который, при необходимости, можно превратить в обычный, но нечитаемый, файл. Количество локальных физических дисков, на которых пользователь хранит BestCrypt контейнеры, не ограничено. Для хранения и доступа к данным в BestCrypt контейнере могут быть использованы любые носители: жёсткие диски, съёмные носители, магнитооптические устройства и т.д. Пользователь может копировать BestCrypt-контейнеры с одного компьютера на другой через сеть и иметь доступ к зашифрованной информации без каких-либо ограничений на тип операционной системы. Например, пользователь может копировать или перемещать файл-контейнер с компьютера с ОС Windows на компьютер, на котором установлен UNIX, продолжая получать доступ к данным (уже находящимся в контейнере на компьютере с UNIX) с Windows-компьютера. Любой доступный в сети диск может быть использован BestCrypt-ом для создания и предоставления доступа к файлам-контейнерам.

BestCrypt может создавать Скрытые контейнеры, наличие которых надёжно спрятано от несанкционированного пользователя. Скрытый контейнер создаётся внутри уже созданного контейнера, который в данном случае служит оболочкой. Данные, хранящиеся во внешнем и скрытом контейнерах, могут полностью различаться, пароли для контейнеров также разные, и невозможно определить, содержит ли основной контейнер внутри себя скрытый, или нет.

Чтобы избежать несанкционированного восстановления удалённых с ваших дисков файлов, вы можете затирать их с помощью утилиты BCWipe. Эта утилита может также затирать всё свободное пространство на указанном диске и другие области диска.

Утилита Шшифрования Файла Подкачки (CryptoSwap). BestCrypt может шифровать файл подкачки. Это системный файл Windows, который используется для осуществления механизма виртуальной памяти. Он может хранить части документов, с которыми вы работали, в открытой форме на жёстком диске. Даже если оригинал документа зашифрован какой-либо мощной программой шифрования, Windows может поместить весь документ или его часть в файл подкачки в незашифрованном виде. Ключи шифрования, пароли и другая секретная информация могут также храниться в этом файле. Даже если вы используете все меры безопасности последних версий Windows, имейте ввиду, что файл подкачки легко читается в DOS-режиме. Насколько известно, на данный момент только BestCrypt позволяет шифрование содержимого файла подкачки.

Утилита Охраны Контейнеров. Эта утилита защищает пользователя от случайного удаления зашифрованного файла-контейнера. Кроме того, не допускает удаления вашего файла-контейнера несанкционированным пользователем, у которого есть доступ к вашему компьютеру через сеть.

В BestCrypt есть низкоуровневый модуль Фильтр клавиатуры, который защищает ваш пароль во время его ввода с клавиатуры от утилит, отслеживающих нажатие клавиш.

Опции автоматического размонтирования: все виртуальные

диски автоматически закрываются, если пользователь отошёл от компьютера или

просто не пользовался клавиатурой и мышкой определённое время.

Все виртуальные диски автоматически закрываются, если

пользователь нажал определённую комбинацию клавиш.

Основные команды контроля доступа к зашифрованным данным могут выполняться через окно Проводника без запуска Панели управления BestCrypt.

Программа BestCrypt имеет открытую архитектуру: разработчики шифрующих программ или устройств могут вставлять дополнительные модули в программу BestCrypt, например, алгоритмы шифрования, процедуры ввода пароля или алгоритмы хэширования. Это возможно благодаря утилите Мастер Добавления Алгоритмов.

BestCrypt Development Kit (доступный для загрузки с сайта копании Jetico – http://www,jetico.com/bdk.htm) содержит исходные коды всех модулей BestCrypt, отвечающих за безопасность данных.

BestCrypt автоматически сохраняет информацию о том, нужно ли открывать доступ к виртуальному диску BestCrypt для других пользователей сети. Теперь пользователю не требуется восстанавливать информацию о совместном пользовании дисков после каждой перезагрузки.

За более полной информацией заходите на сайт http://www,jetico.com/linux.htm.

7.2 Работа в BestCrypt

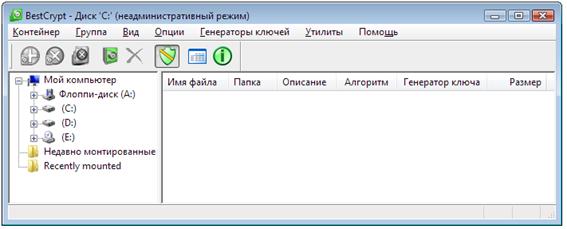

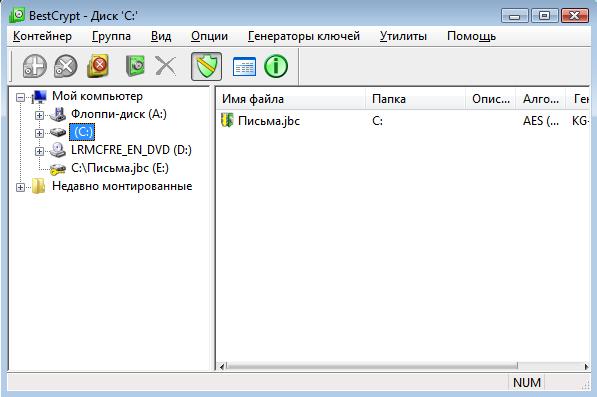

Работа начинается с выбора из всплывающего меню пока ещё единственного пункта «BestCrypt Control Panel», появляется главное окно программы (см. рисунок 7.1).

Чтобы зашифровать ваши данные, нужно положить их в контейнер, а чтобы получить доступ к ним, нужно смонтировать этот контейнер как виртуальный диск с помощью соответствующего пароля. Файлы, хранящиеся на открытом виртуальном диске, могут быть использованы любым приложением без необходимости расшифровывать их перед выполнением запроса.

Когда вы создаёте контейнер, вы задаёте имя файла, размер, описание, тип шифрования и физический диск, на котором будет храниться контейнер. Описание - это любой текст для идентификации контейнера. Имя файла - название контейнера. Размер - дисковое пространство, занимаемое контейнером. Вы можете выбрать алгоритм, которым BestCrypt будет шифровать данные, хранящиеся в контейнере. Вы можете создать сколько угодно контейнеров. Каждый контейнер можно монтировать как виртуальный диск и получать доступ к данным точно так же, как если бы они находились на обычном логическом диске. При закрытии виртуального диска BestCrypt “забывает” ключ шифрования, метка виртуального диска исчезает из списка доступных дисков, и доступ к данным становится невозможным. Вам следует принять во внимание тот факт, что, когда вы перемещаете ваши секретные файлы с обычных дисков на виртуальные диски BestCrypt, операционная система не стирает содержимое этих файлов с исходного диска. Содержимое этих файлов продолжает храниться на диске и может быть восстановлено с помощью специальных утилит. Чтобы восстановление удалённых с вашего диска файлов стало невозможным, необходимо запустить утилиту, которая затрёт информацию на секторах физического диска. Например, с такой целью вы можете запустить команду Переместить с затиранием оригинала.

Главное окно Панели Управления разделено на две части – “Список дисков” слева и “Список контейнеров” справа. На панели “Список дисков” расположен список дисков, имеющихся на компьютере. Это могут быть съёмные диски, локальные или сетевые жёсткие диски. Прежде всего необходимо создать контейнер - хранилище для вашей конфиденциальной информации. На панели “Список дисков” выберите диск, на котором хотите создать контейнер. Для создания контейнеров подходят не все диски: некоторые локальные диски (например, диск CD-ROM) и некоторые сетевые диски могут быть доступны только для чтения. Такие диски не могут использоваться для создания нового контейнера.

Рисунок 7.1 - Главное окно программы

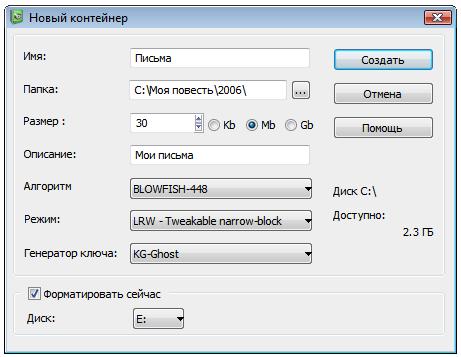

Выберите диск, на котором хотите создать контейнер на панели слева и нажмите правую кнопку мыши. Раскроется меню с нужной вам командой Создать. Если выберете эту команду, появится следующее окошко (см. рисунок 7.2).

Вы можете также использовать команду Создать из меню Контейнер или нажать соответствующую кнопку на панели инструментов и появится такое же диалоговое окно. В поле Имя укажите название создаваемого контейнера. В поле Папка нужно указать диск и полный путь, где вы создаёте файл. Можно нажать кнопку обзора и выбрать директорию. В поле Размер укажите размер контейнера. В поле Описание можете написать кратко, что именно будет содержаться в контейнере, например, "Мои письма". Это свойство контейнера не будет скрыто, поэтому следует ввести строку, которая сможет только вам напомнить, что именно содержит данный контейнер. В поле Алгоритм можно выбрать алгоритм шифрования ваших данных - Blowfish, GOST, Rijndael, Twofish и др. В поле Режим выберите режим шифрования - LRW или CBC - для контейнеров с генератором ключа KG-Ghost. В поле Генератор ключа выберите модуль, который будет использоваться для преобразования вашего пароля в псевдослучайный двоичный ключ шифрования. BestCrypt поддерживает файлы-контейнеры, созданные генераторами ключа: SHA-1, SHA-256 и KG-Ghost. Генераторы ключа SHA-1 и SHA-256 появились в предыдущей версии BestCrypt, поэтому используйте один из них, если вы хотите, чтобы ваш контейнер был совместим с более ранней версией программы.

Генератор ключа KG-Ghost появился только в 8-ой версии BestCrypt, он поддерживает несколько алгоритмов хэширования: SHA-1, SHA-256, MD5 и RIPEMD 160. Кроме того, генератор KG-Ghost имеет некоторые дополнительные возможности. BestCrypt позволяет легко добавить в программу новые процедуры шифрования или генерации ключа. Это позволяет разработать, например, алгоритм преобразования отпечатков пальцев в ключи шифрования - и пользователи такого дополнения BestCrypt смогут получать доступ к своим зашифрованным контейнерам, используя свои отпечатки пальцев вместо паролей.

Перед тем как вы начнёте пользоваться контейнером, вам необходимо объявить его как логический диск и отформатировать. BestCrypt позволяет форматировать виртуальный диск любой файловой системой, поддерживаемой вашей версией Windows.

Рисунок 7.2 – Окно создания контейнера

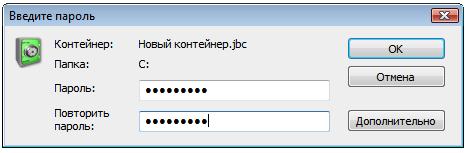

Если вы хотите сделать это сразу после создания контейнера, поставьте метку Монтировать и форматировать сейчас - в этом случае BestCrypt смонтирует контейнер как логический диск, с выбранной из списка меткой диска. Затем запустится стандартная Windows-процедура форматирования, и вам будет предложено выбрать файловую систему для вашего контейнера (FAT или NTFS). Теперь, если вы заполнили все поля, нажмите кнопку . Появится окно для ввода пароля (см. рисунок 7.3).

Рисунок 7.3 – Окно ввода пароля

Если для своего контейнера вы выбрали генератор ключа KG-Ghost, можете воспользоваться кнопкой для изменения алгоритма хэширования или для создания контейнера, используя Секретную схему Шамира или Шифрование публичным ключом. После того как вы дважды ввели пароль, BestCrypt создаст файл с заданным именем, и строка с описанием контейнера, именем файла, размером и алгоритмом появится в Списке контейнеров в панели управления BestCrypt. В BestCrypt нет каких-либо ограничений на количество созданных контейнеров.

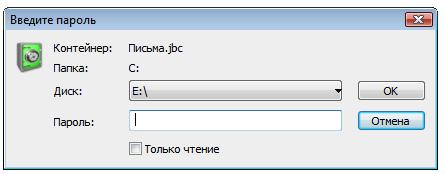

Вы можете монтировать или размонтировать созданный контейнер. Для того, чтобы смонтировать выбранный из списка контейнер, выберите команду Монтировать в контекстном меню. Другие способы: использовать команду Монтировать из меню , или нажать соответствующую кнопку на панели инструментов. Появится следующее окно (см. рисунок 7.4). Можете выбрать любую букву для названия виртуального диска. Наберите пароль контейнера в поле Пароль. Потом нажмите кнопку и зашифрованные в контейнере данные станут доступны через виртуальный диск.

Рисунок 7.4 – Получение доступа к шифрованным данным

После того как вы создали контейнер и смонтировали его как виртуальный диск, панель управления BestCrypt будет выглядеть так, как показано на рисунке 7.5.

Теперь можете закрыть панель управления. Ваш виртуальный диск теперь доступен как обычный логический диск. Всё, что вы запишете на диск, будет автоматически зашифровано, и расшифровано, когда вы захотите прочитать данные с диска. Чтобы размонтировать виртуальный диск, запустите Панель управления BestCrypt, выберите контейнер и запустите команду Размонтировать в выпадающем меню контейнера или нажмите кнопку на панели инструментов, или кнопку с крестиком, чтобы закрыть все виртуальные диски. Для монтирования/размонтирования дисков или открытия панели управления BestCrypt можете использовать значок BestCrypt в системной области уведомлений.

Список контейнеров, показываемый в панели управления BestCrypt, индивидуален для каждого пользователя.

7.3 Задание на лабораторную работу

7.3.1 Установите программу BestCrypt на свой компьютер.

7.3.2 Смонтируйте свой контейнер с паролем: задайте имя контейнера, полный путь к нему, размер, описание, выберите алгоритм шифрования, режим шифрования.

7.3.3 Смонтируйте свой контейнер как логический диск и отформатируйте его.

7.3.4 Запишите файлы в свой контейнер. Проверьте возможность несанкционированного доступа к вашим данным.

7.3.5 Попытайтесь получить доступ к чужим контейнерам.

7.3.6 Размонтируйте свой контейнер.

Рисунок 7.5 – Подготовленная панель управления

7.4 Требования к отчету

Отчет по лабораторной работе должен содержать подробное описание выполнения задания c иллюстрациями.

7.5 Варианты заданий

Название контейнеров, показываемых в панели управления BestCrypt, индивидуально для каждого студента.

7.6 Контрольные вопросы

7.6.1 Что собой представляет BestCrypt?

7.6.2 Что такое контейнер?

7.6.3 Что собой представляет процедура монтирования/размонтирования диска?

7.6.4 Преимущества использования BestCrypt в повседневной работе?

7.6.5 В каких операционных системах можно использовать BestCrypt?

Список литературы

1. Анин Б.Ю. Защита компьютерной информации.

2. Баричев С.Г., Гончаров В.В., Серов Р.Е. Основы современной

криптографии – М.: Изд. «Горячая линия – Телеком», 2001.

3. Зегжда Д.П., Ивашко А.М. Основы безопасности информационных

систем. - М.2000.

4. Петраков А.В. Основы практической защиты информации. Учебное пособие. - Радио и связь.

5. Гундарь К.Ю., Гундарь А.Ю., Янишевский Д.А. Защита информации в компьютерных системах – «Корнейчук», Киев, 2000 г.

6. Иванов М.А. Криптографические методы защиты информации в компьютерных системах. М.: 2001 г.

7. http://www,jetico.com/linux.htm.